Última actualización: septiembre 19, 2021

3.8.8 Práctica de Laboratorio: Explorar Tráfico DNS Respuestas (Versión para el Instructor)

3.8.8 Lab – Explore DNS Traffic Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

Objetivos

- Parte 1: Capturar tráfico DNS

- Parte 2: Explorar tráfico de consultas DNS

- Parte 3: Explorar tráfico de respuestas DNS

Antecedentes / Escenario

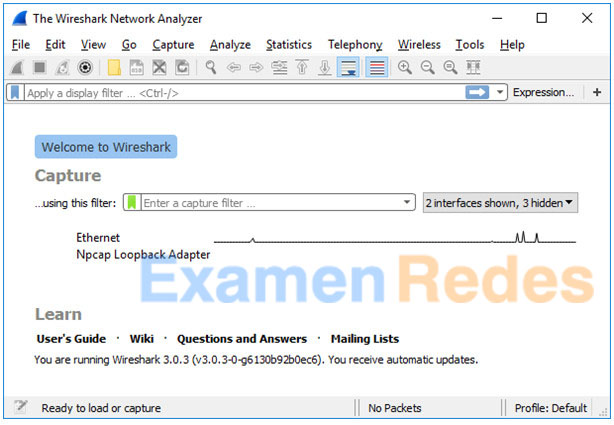

Wireshark es una herramienta de captura y análisis de paquetes de código abierto. Wireshark proporciona un desglose detallado de la pila de protocolos de red. Wireshark les permite filtrar tráfico para solucionar problemas de red, investigar problemas de seguridad y analizar protocolos de red. Como Wireshark permite ver los detalles de los paquetes, un atacante también puede utilizarla como herramienta de reconocimiento.

En esta práctica de laboratorio instalarán Wireshark en un sistema Windows y lo utilizarán para filtrar paquetes DNS y ver los detalles de los paquetes de consultas y respuestas DNS.

Recursos Necesarios

- 1 PC Windows con acceso a Internet y Wireshark instalado

Nota para el instructor: El uso de un analizador de protocolos de paquetes como Wireshark se puede considerar una infracción de la política de seguridad del lugar de estudios. Se recomienda obtener autorización antes de realizar esta práctica de laboratorio. Si el uso de un programa detector de paquetes como Wireshark resulta ser un problema, el instructor puede asignar la práctica de laboratorio como tarea para el hogar o hacer una demostración.

Instrucciones

Paso 1: Capturar tráfico DNS

a. Abran Wireshark e inicien una captura de Wireshark; para ello, hagan doble clic en una interfaz de red con tráfico.

b. En el símbolo del sistema, escriban ipconfig/flushdns y borren el caché de DNS.

C:\Users\Student> ipconfig /flushdns Configuración IP de Windows Se vació con éxito la caché de resolución de DNS.

c. Presionen nslookup en la confirmación para acceder al modo interactivo de nslookup.

d. Introduzcan el nombre de dominio del sitio web. En este ejemplo se utiliza el nombre de dominio cisco.com. Introduzcan “www.cisco.com”en el símbolo >prompt.

C:\Users\Student> nslookup

Servidor Predeterminado: Desconocido

Dirección: 68.105.28.16

> www.cisco.com

Servidor: Desconocido

Dirección: 68.105.28.16

Respuesta no autoritativa:

Nombre: e2867.dsca.akamaiedge.net

Direcciones: 2001:578:28:68d::b33

2001:578:28:685::b33

96.7.79.147

Alias: www.cisco.com

www.cisco.com.akadns.net

wwwds.cisco.com.edgekey.net

wwwds.cisco.com.edgekey.net.globalredir.akadns.net

e. Presionen exit una vez que haya terminado para salir del modo interactivo nslookup. Cierren el símbolo del sistema.

f. Hagan clic en Stop capturing packets (Dejar de capturar paquetes) para detener la captura de Wireshark.

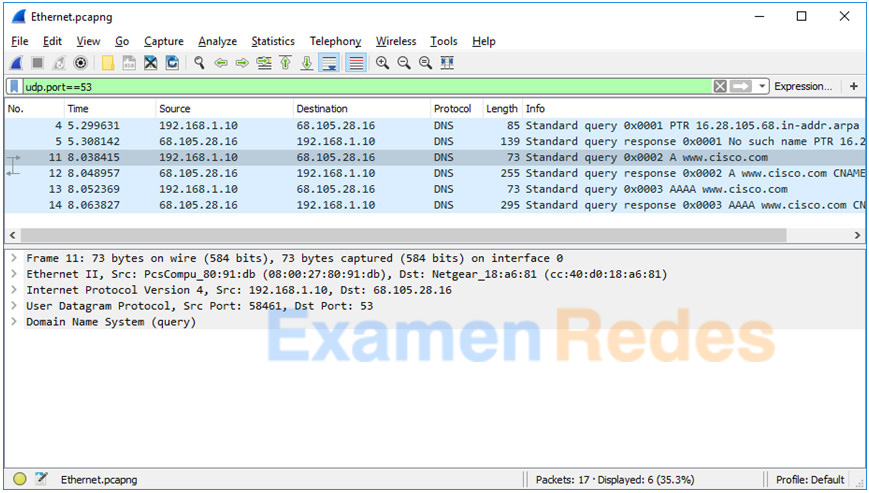

Paso 2: Explorar Tráfico de Consultas DNS

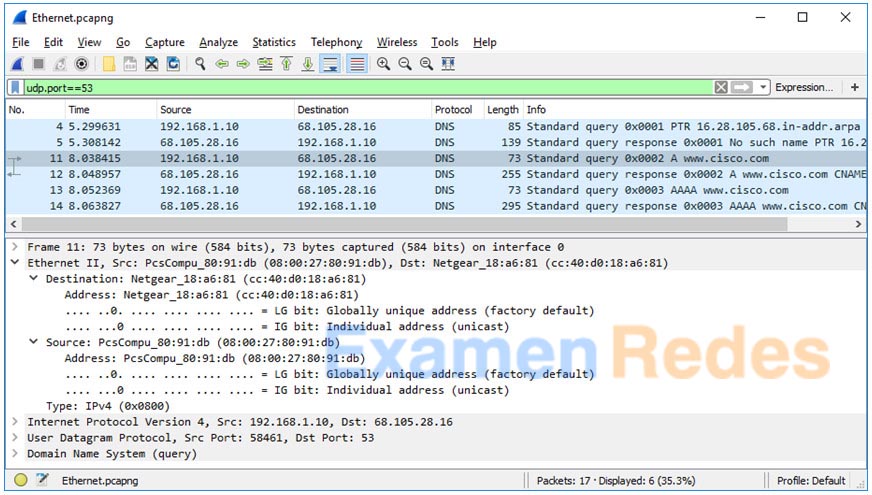

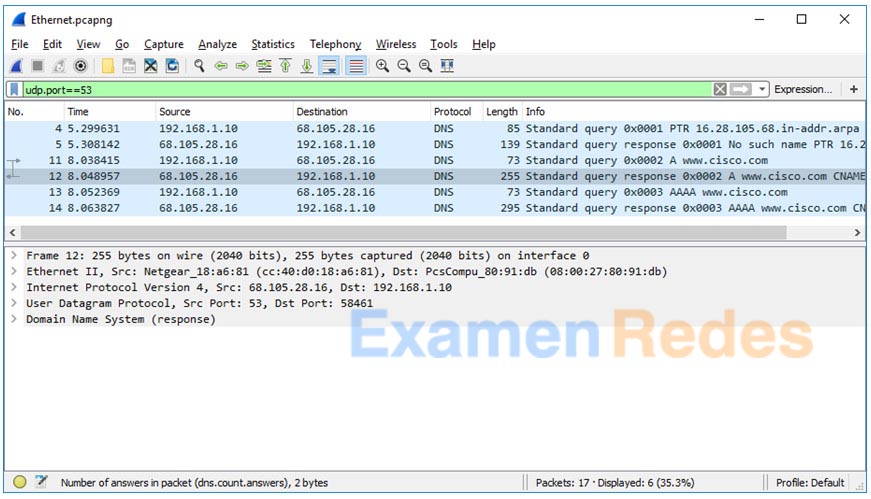

a. Observen el tráfico capturado en el panel Packet List (Lista de paquetes) de Wireshark. Introduzcan port == 53 en el cuadro de filtros y hagan clic en la flecha (o presionen Intro) para mostrar solamente paquetes DNS.

b. Seleccionen el paquete que tiene la etiqueta Standard query 0x0002 A www.cisco.com.

En el panel Packet Details (Detalles del paquete), observen que este paquete tiene Ethernet II, Internet Protocol Version 4, User Datagram Protocol y Domain Name System (query).

c. Expandan Ethernet II para ver los detalles. Observen los campos de origen y de destino.

¿Qué sucedió con las direcciones MAC de origen y de destino? ¿Con qué interfaces de red están asociadas estas direcciones MAC?

En este ejemplo, la dirección MAC de origen está asociada con la NIC de la PC y la dirección MAC de destino está asociada con el gateway predeterminado. Si hay un servidor DNS local, la dirección MAC de destino sería la dirección MAC del servidor DNS local.

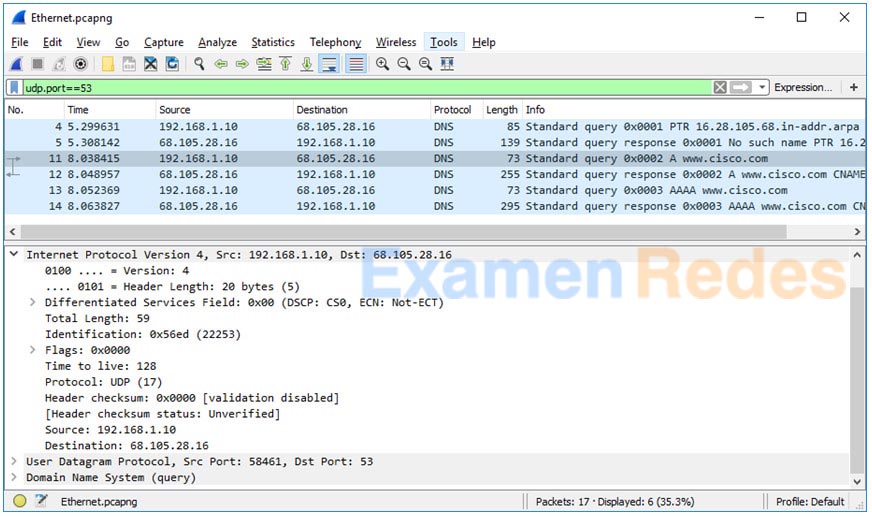

a. Expandan Internet Protocol Version 4. Observen las direcciones IPv4 de origen y de destino.

¿Cuáles son las direcciones IP de origen y destino? ¿Con qué interfaces de red están asociadas estas direcciones IP?

En este ejemplo, la dirección IP de origen está asociada con la NIC de la PC y la dirección IP de destino está asociada con el servidor DNS.

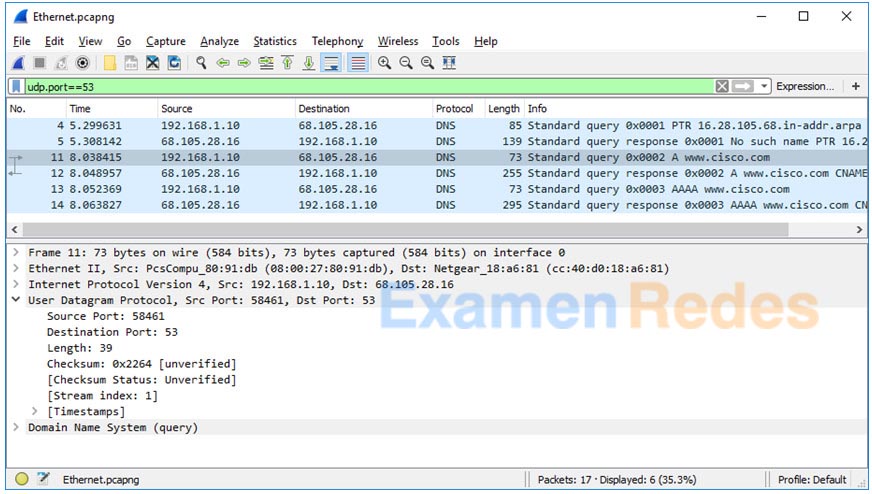

b. Expandan User Datagram Protocol. Observen los puertos de origen y de destino.

¿Cuáles son los puertos de origen y de destino? ¿Cuál es el número de puerto de DNS predeterminado?

El número de puerto de origen es 58461 y el puerto de destino es 53, el cual es número de puesto de DNS predeterminado.

c. Abran un símbolo del sistema e introduzcan arp–a e ipconfig/all para registrar las direcciones MAC e IP de la PC.

C:\Users\Student> arp -a

Interface: 192.168.1.10 --- 0x4

Dirección de Internet Dirección Física Tipo

192.168.1.1 cc-40-d0-18-a6-81 dinámico

192.168.1.122 b0-a7-37-46-70-bb dinámico

192.168.1.255 ff-ff-ff-ff-ff-ff estático

224.0.0.22 01-00-5e-00-00-16 estática

224.0.0.252 01-00-5e-00-00-fc estático

239.255.255.250 01-00-5e-7f-ff-fa estático

255.255.255.255 ff-ff-ff-ff-ff-ff estático

C:\Users\Studuent> ipconfig /all

Configuración IP de Windows

Host Name . . . . . . . . . . . . : DESKTOP

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Híbrido

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adaptador Ethernet:

Sufijo de conexión específica DNS. :

Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Desktop Adapter

Physical Address. . . . . . . . . : 08-00-27-80-91-DB

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::d829:6d18:e229:a705%4(Favorito)

IPv4 Address. . . . . . . . . . . : 192.168.1.10(Favorito)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : Martes 20 de Agosto, 2019 5:39:51 PM

Lease Expires . . . . . . . . . . : Miércoles 21 de Agosto, 2019 5:39:50 PM

Default Gateway . . . . . . . . . : 192.168.1.1

DHCP Server . . . . . . . . . . . : 192.168.1.1

DHCPv6 IAID . . . . . . . . . . . : 50855975

DHCPv6 IAID . . . . . . . . : 00-01-00-01-24-21-BA-64-08-00-27-80-91-DB

DNS Servers . . . . . . . . . . . : 68.105.28.16

68.105.29.16

NetBIOS over Tcpip. . . . . . . . : Habilitado

Comparen las direcciones MAC e IP presentes en los resultados de Wireshark con los resultados de ipconfig /all. ¿Cuál es su observación?

Las direcciones IP y MAC capturadas en los resultados de Wireshark son las mismas que figuran en el comando «ipconfig/all».

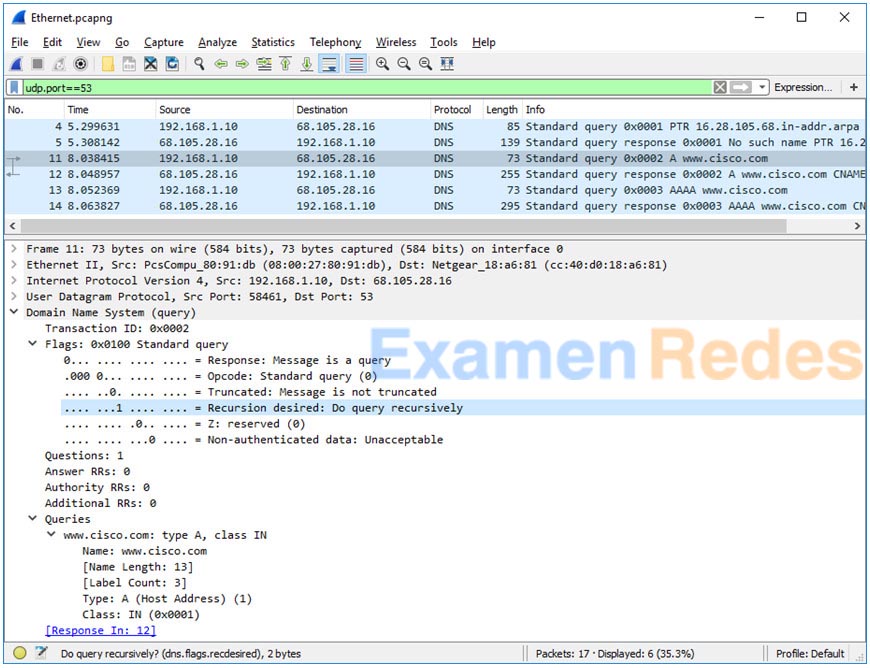

d. Expandan Domain Name System (query)) en el panel Packet Details. Después expandan Flags (Marcadores) y Queries (Consultas).

Observen los resultados. El marcador está definido para realizar la consulta recursivamente y así consultar la dirección IP en www.cisco.com.

Paso 3: Explorar Tráfico de Respuestas DNS

a. Seleccionen el paquete DNS de respuestas correspondiente que tiene la etiqueta Standard query response 0x0002 A www.cisco.com.

¿Cuáles son las direcciones MAC e IP y los números de puerto de origen y de destino? ¿Qué similitudes y diferencias tienen con las direcciones presentes en los paquetes de consultas DNS?

La IP de origen, la dirección MAC y el número de puerto en el paquete de consulta ahora son direcciones de destino. La IP de destino, la dirección MAC y el número de puerto en el paquete de consulta ahora son las direcciones de origen.

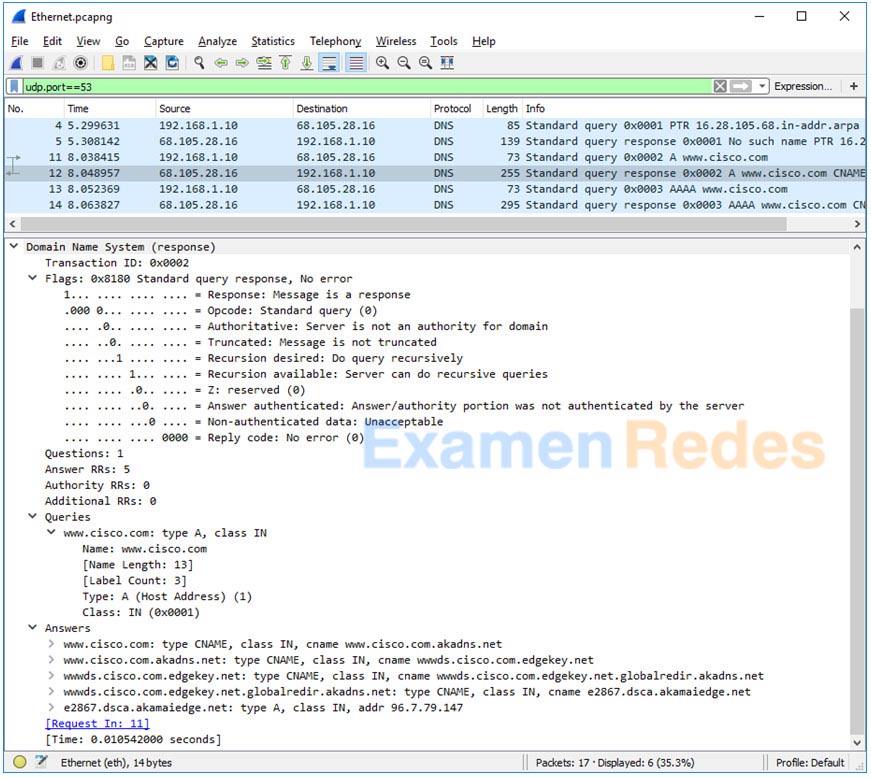

b. Expandan Domain Name System (response). Después expandan Flags, Queries y Answers (Respuestas). Observen los resultados.

¿El servidor DNS puede realizar consultas recursivas?

Sí, el DNS puede manejar consultas recursivas.

c. Observen los registros CNAME y A en los detalles de las respuestas.

¿Qué similitudes y diferencias tienen con los resultados de nslookup?

Los resultados en Wireshark deben ser iguales a los resultados de nslookup en la petición de ingreso de comando.

Pregunta de Reflexión

1. A partir de los resultados de Wireshark. ¿qué más pueden averiguar sobre la red cuando quitan el filtro?

Sin los filtros, los resultados muestran otros paquetes, como DHCP y ARP. A partir de estos paquetes y la información contenida en estos paquetes, puede conocer otros dispositivos y sus funciones dentro de la LAN.

2. ¿De qué manera un atacante puede utilizar Wireshark para poner en riesgo la seguridad de sus redes?

Un atacante en la LAN puede usar Wireshark para observar el tráfico de la red y puede obtener información confidencial en los detalles del paquete si el tráfico no está encriptado.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes