Última actualización: septiembre 7, 2022

5.1.5.8 Práctica de laboratorio: Configuración de las características avanzadas de OSPFv2 (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

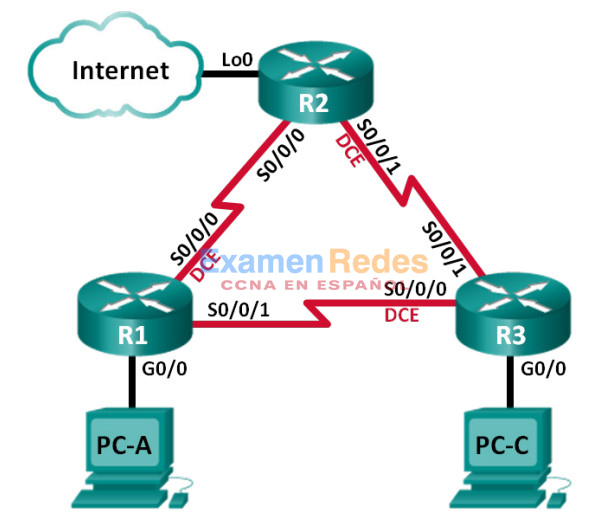

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/0 | 192.168.1.1 | 255.255.255.0 | N/A |

| S0/0/0 (DCE) | 192.168.12.1 | 255.255.255.252 | N/A | |

| S0/0/1 | 192.168.13.1 | 255.255.255.252 | N/A | |

| R2 | Lo0 | 209.165.200.225 | 255.255.255.252 | N/A |

| S0/0/0 | 192.168.12.2 | 255.255.255.252 | N/A | |

| S0/0/1 (DCE) | 192.168.23.1 | 255.255.255.252 | N/A | |

| R3 | G0/0 | 192.168.3.1 | 255.255.255.0 | N/A |

| S0/0/0 (DCE) | 192.168.13.2 | 255.255.255.252 | N/A | |

| S0/0/1 | 192.168.23.2 | 255.255.255.252 | N/A | |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

| PC-C | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 |

Objetivos

Parte 1: armar la red y configurar los parámetros básicos de los dispositivos

Parte 2: configurar y verificar el routing OSPF

Parte 3: cambiar las métricas de OSPF

Parte 4: Configurar y propagar una ruta estática predeterminada

Parte 5: Configurar la autenticación de OSPF

Información básica/situación

El protocolo OSPF (Open Shortest Path First) tiene características avanzadas que permiten que se realicen cambios en las métricas de control, la propagación de rutas predeterminadas y la seguridad.

En esta práctica de laboratorio, ajustará las métricas de OSPF de las interfaces de los routers, configurará la propagación de rutas OSPF y usará la autenticación de síntesis del mensaje 5 (MD5) para proteger la información de routing OSPF.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR) Cisco 1941 con IOS de Cisco versión 15.2(4)M3 (imagen universalk9). Pueden utilizarse otros routers y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte al instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Recursos necesarios

• 3 routers (Cisco 1941 con Cisco IOS, versión 15.2(4)M3, imagen universal o similar)

• 2 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

• Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

• Cables Ethernet y seriales, como se muestra en la topología.

Parte 1: Armar la red y configurar los parámetros básicos de los dispositivos

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos en los equipos host y los routers.

Paso 1: Realizar el cableado de red tal como se muestra en la topología.

Paso 2: Inicialice y vuelva a cargar los routers, según sea necesario.

Paso 3: Configure los parámetros básicos para cada router.

a. Desactive la búsqueda del DNS.

b. Configure el nombre del dispositivo como se muestra en la topología.

c. Asigne class como la contraseña del modo EXEC privilegiado.

d. Asigne cisco como la contraseña de consola y la contraseña de vty.

e. Cifre las contraseñas de texto no cifrado.

f. Configure un banner de MOTD para advertir a los usuarios que el acceso no autorizado está prohibido.

g. Configure logging synchronous para la línea de consola.

h. Configure las direcciones IP que se indican en la tabla de direccionamiento para todas las interfaces.

i. Establezca la frecuencia de reloj para todas las interfaces seriales DCE en 128000.

j. Copie la configuración en ejecución en la configuración de inicio

Paso 4: Configure los host del equipo.

Consulte la tabla de direccionamiento para obtener información sobre la dirección del equipo host.

Paso 5: Probar la conectividad.

En este momento, las computadoras no pueden hacerse ping entre sí. Sin embargo, los routers deberían poder hacer ping a las interfaces vecinas conectadas directamente, y las computadoras deberían poder hacer ping al gateway predeterminado. Verifique y resuelva los problemas si es necesario.

Parte 2: Configurar y verificar el enrutamiento OSPF

En la parte 2, configurará el routing OSPFv2 en todos los routers de la red y, luego, verificará que las tablas de routing se hayan actualizado correctamente.

Paso 1: Configurar la ID de router en todos los routers.

Asigne el número 1 como ID de este proceso OSPF. Se deben asignar las siguientes ID de router a cada router:

• ID del router R1: 1.1.1.1

• ID del router R2: 2.2.2.2

• ID del router R3: 3.3.3.3

R1(config)# router ospf 1 R1(config-router)# router-id 1.1.1.1 R2(config)# router ospf 1 R2(config-router)# router-id 2.2.2.2 R3(config)# router ospf 1 R3(config-router)# router-id 3.3.3.3

Paso 2: Configurar la información de red OSPF en los routers.

R1(config)# router ospf 1 R1(config-router)# network 192.168.1.0 0.0.0.255 area 0 R1(config-router)# network 192.168.12.0 0.0.0.3 area 0 R1(config-router)# network 192.168.13.0 0.0.0.3 area 0 R2(config)# router ospf 1 R2(config-router)# network 192.168.12.0 0.0.0.3 area 0 R2(config-router)# network 192.168.23.0 0.0.0.3 area 0 R3(config)# router ospf 1 R3(config-router)# network 192.168.3.0 0.0.0.255 area 0 R3(config-router)# network 192.168.13.0 0.0.0.3 area 0 R3(config-router)# network 192.168.23.0 0.0.0.3 area 0

Paso 3: Verificar el enrutamiento OSPF.

a. Emita el comando show ip ospf neighbor para verificar que cada router enumere a los demás routers en la red.

R1# show ip route ospf

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.3.0/24 [110/65] via 192.168.13.2, 00:00:20, Serial0/0/1

192.168.23.0/30 is subnetted, 1 subnets

O 192.168.23.0 [110/128] via 192.168.13.2, 00:12:58, Serial0/0/1

[110/128] via 192.168.12.2, 00:03:38, Serial0/0/0

R2# show ip route ospf

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.1.0/24 [110/65] via 192.168.12.1, 00:06:18, Serial0/0/0

O 192.168.3.0/24 [110/65] via 192.168.23.2, 00:03:38, Serial0/0/1

192.168.13.0/30 is subnetted, 1 subnets

O 192.168.13.0 [110/128] via 192.168.23.2, 00:03:38, Serial0/0/1

[110/128] via 192.168.12.1, 00:04:20, Serial0/0/0

R3# show ip route ospf

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.1.0/24 [110/65] via 192.168.13.1, 00:16:12, Serial0/0/0

192.168.12.0/30 is subnetted, 1 subnets

O 192.168.12.0 [110/128] via 192.168.23.1, 00:06:52, Serial0/0/1

[110/128] via 192.168.13.1, 00:16:12, Serial0/0/0

Paso 4: Probar la conectividad de extremo a extremo

Haga ping de la PC-A a la PC-C para verificar la conectividad extremo a extremo. Los pings deben tener éxito. Si no es así, resuelva cualquier problema que se presente.

Nota: quizá sea necesario desactivar el firewall de la computadora para que los pings se realicen correctamente.

Parte 3: cambiar las métricas de OSPF

En la parte 3, cambiará las métricas de OSPF con los comandos bandwidth, auto-cost reference’bandwidth e ip ospf cost. Con estos cambios, obtendrá métricas de OSPF más precisas.

Nota: en la parte 1, se deberían haber configurado todas las interfaces DCE con una frecuencia de reloj de 128000.

Paso 1: Cambiar el ancho de banda de todas las interfaces seriales a 128 Kb/s.

a. Emita el comando show ip ospf interface brief para ver la configuración de costo predeterminada de todas las interfaces del router.

R1# show ip ospf interface brief Interface PID Area IP Address/Mask Cost State Nbrs F/C Se0/0/1 1 0 192.168.13.1/30 64 P2P 1/1 Se0/0/0 1 0 192.168.12.1/30 64 P2P 1/1 Gi0/0 1 0 192.168.1.1/24 1 DR 0/0

b. Use el comando de interfaz bandwidth 128 en todas las interfaces seriales.

R1(config)# interface s0/0/0 R1(config-if)# bandwidth 128 R1(config)# interface s0/0/1 R1(config-if)# bandwidth 128 R2(config)# interface s0/0/0 R2(config-if)# bandwidth 128 R2(config)# interface s0/0/1 R2(config-if)# bandwidth 128 R3(config)# interface s0/0/0 R3(config-if)# bandwidth 128 R3(config)# interface s0/0/1 R3(config-if)# bandwidth 128

c. Emita el comando show ip ospf interface brief para ver la nueva configuración del costo.

R1# show ip ospf interface brief Interface PID Area IP Address/Mask Cost State Nbrs F/C Se0/0/1 1 0 192.168.13.1/30 781 P2P 1/1 Se0/0/0 1 0 192.168.12.1/30 781 P2P 1/1 Gi0/0 1 0 192.168.1.1/24 1 DR 0/0

Paso 2: cambiar el ancho de banda de referencia en los routers.

a. Emita el comando auto-cost reference-bandwidth 1000 en los routers para cambiar la configuración de ancho de banda de referencia predeterminado, a fin de adecuarlo a las interfaces Gigabit Ethernet.

R1(config)# router ospf 1 R1(config-router)# auto-cost reference-bandwidth 1000 % OSPF: Reference bandwidth is changed. Please ensure reference bandwidth is consistent across all routers. R2(config)# router ospf 1 R2(config-router)# auto-cost reference-bandwidth 1000 % OSPF: Reference bandwidth is changed. Please ensure reference bandwidth is consistent across all routers. R3(config)# router ospf 1 R3(config-router)# auto-cost reference-bandwidth 1000 % OSPF: Reference bandwidth is changed. Please ensure reference bandwidth is consistent across all routers.

b. Vuelva a emitir el comando show ip ospf interface brief para ver la manera en que este comando cambió los valores del costo.

R1# show ip ospf interface brief Interface PID Area IP Address/Mask Cost State Nbrs F/C Se0/0/1 1 0 192.168.13.1/30 7812 P2P 0/0 Se0/0/0 1 0 192.168.12.1/30 7812 P2P 0/0 Gi0/0 1 0 192.168.1.1/24 1 DR 0/0

Nota: si el router tenía interfaces Fast Ethernet en lugar de interfaces Gigabit Ethernet, el costo ahora sería de 10 en esas interfaces.

Paso 3: cambiar el costo de la ruta.

a. Emita el comando show ip route ospf para mostrar las rutas OSPF actuales en el R1. Observe que actualmente hay dos rutas en la tabla que usa la interfaz S0/0/1.

R1# show ip route ospf

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.3.0/24 [110/7822] via 192.168.13.2, 00:00:12, Serial0/0/1

192.168.23.0/30 is subnetted, 1 subnets

O 192.168.23.0 [110/15624] via 192.168.13.2, 00:00:12, Serial0/0/1

[110/15624] via 192.168.12.2, 00:20:03, Serial0/0/0

b. Aplique el comando ip ospf cost 16000 a la interfaz S0/0/1 en el R1. Un costo de 16 000 es mayor que el costo acumulado de la ruta a través del R2, que es de 15 624.

R1(config)# int s0/0/1 R1(config-if)# ip ospf cost 16000

c. Emita el comando show ip ospf interface brief en el R1 para ver el cambio del costo de S0/0/1.

R1# show ip ospf interface brief Interface PID Area IP Address/Mask Cost State Nbrs F/C Se0/0/1 1 0 192.168.13.1/30 16000 P2P 1/1 Se0/0/0 1 0 192.168.12.1/30 7812 P2P 1/1 Gi0/0 1 0 192.168.1.1/24 1 DR 0/0

d. Vuelva a emitir el comando show ip route ospf en el R1 para mostrar el efecto que produjo este cambio en la tabla de routing. Todas las rutas OSPF para el R1 ahora se enrutan a través del R2.

R1# show ip route ospf

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.3.0/24 [110/15625] via 192.168.12.2, 00:05:31, Serial0/0/0

192.168.23.0/30 is subnetted, 1 subnets

O 192.168.23.0 [110/15624] via 192.168.12.2, 01:14:02, Serial0/0/0

Explique la razón por la que la ruta a la red 192.168.3.0/24 en el R1 ahora atraviesa el R2.

OSPF elige la ruta con el menor costo acumulado. La ruta con el menor costo acumulado es S0/0/0 del R1 + S0/0/1 del R2 + G0/0 del R3 o 7812 + 7812 + 1 = 15 625. Este métrica es inferior al costo acumulado de S0/0/1 del R1 + G0/0 del R3 o 16 000 + 1 = 16 001.

Parte 4: Configurar y propagar una ruta estática predeterminada

En la parte 4, usará una interfaz loopback en el R2 para simular una conexión ISP a Internet. Creará una ruta estática predeterminada en el R2 y, luego, OSPF propagará la ruta a los otros dos routers en la red.

Paso 1: Configurar una ruta estática predeterminada en el R2 a loopback 0.

Configure una ruta predeterminada con la interfaz loopback que configuró en la parte 1 para simular una conexión a un ISP.

R2(config)# ip route 0.0.0.0 0.0.0.0 loopback0

Paso 2: Hacer que OSPF propague la ruta estática predeterminada.

Emita el comando default-information originate para incluir la ruta estática predeterminada en las actualizaciones OSPF que se envían desde el R2.

R2(config)# router ospf 1 R2(config-router)# default-information originate

Paso 3: Verificar la propagación de la ruta estática por OSPF.

a. Emita el comando show ip route static en el R2.

R2# show ip route static

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is 0.0.0.0 to network 0.0.0.0

S* 0.0.0.0/0 is directly connected, Loopback0

b. Emita el comando show ip route en el R1 para verificar la propagación de la ruta estática desde el R2.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is 192.168.12.2 to network 0.0.0.0

O*E2 0.0.0.0/0 [110/1] via 192.168.12.2, 00:02:57, Serial0/0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0

O 192.168.3.0/24 [110/15634] via 192.168.12.2, 00:03:35, Serial0/0/0

192.168.12.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.12.0/30 is directly connected, Serial0/0/0

L 192.168.12.1/32 is directly connected, Serial0/0/0

192.168.13.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.13.0/30 is directly connected, Serial0/0/1

L 192.168.13.1/32 is directly connected, Serial0/0/1

192.168.23.0/30 is subnetted, 1 subnets

O 192.168.23.0 [110/15624] via 192.168.12.2, 00:05:18, Serial0/0/0

c. Para verificar la conectividad de extremo a extremo, emita un ping de la PC-A a la dirección de interfaz del ISP 209.165.200.225.

¿Tuvieron éxito los pings? _____Sí

Parte 5: Configurar la autenticación de OSPF

La autenticación de OSPF se puede configurar en el nivel de enlace o en el de área. Hay tres tipos de autenticación disponibles para la autenticación de OSPF: nula, con texto no cifrado o MD5. En la parte 5, configurará la autenticación MD5 de OSPF, que es la más segura de las autenticaciones disponibles.

Paso 1: Configurar la autenticación MD5 de OSPF en un solo enlace.

a. Emita el comando debug ip ospf adj en el R2 para ver los mensajes de adyacencias OSPF.

R2# debug ip ospf adj OSPF adjacency debugging is on

b. Asigne una clave MD5 para la autenticación de OSPF en la interfaz S0/0/0 del R1.

R1(config)# interface s0/0/0 R1(config-if)# ip ospf message-digest-key 1 md5 MD5KEY

c. Active la autenticación MD5 en la interfaz S0/0/0 del R1.

R1(config-if)# ip ospf authentication message-digest

En el R2 aparece un mensaje de depuración OSPF que le informa de un tipo de autenticación incompatible.

*Mar 19 00:03:18.187: OSPF-1 ADJ Se0/0/0: Rcv pkt from 192.168.12.1 : Mismatched Authentication type. Input packet specified type 2, we use type 0

d. Emita el comando u all, que es la versión más corta del comando undebug all, en el R2 para deshabilitar la depuración.

e. Configure la autenticación de OSPF en la interfaz S0/0/0 del R2. Use la misma contraseña MD5 que introdujo para el R1.

f. Emita un comando show ip ospf interface s0/0/0 en el R2. Este comando muestra el tipo de autenticación el final del resultado.

R2# show ip ospf interface s0/0/0

Serial0/0/0 is up, line protocol is up

Internet Address 192.168.12.2/30, Area 0, Attached via Network Statement

Process ID 1, Router ID 2.2.2.2, Network Type POINT_TO_POINT, Cost: 7812

Topology-MTID Cost Disabled Shutdown Topology Name

0 7812 no no Base

Transmit Delay is 1 sec, State POINT_TO_POINT

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

oob-resync timeout 40

Hello due in 00:00:03

Supports Link-local Signaling (LLS)

Cisco NSF helper support enabled

IETF NSF helper support enabled

Index 1/1, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 1

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 1, Adjacent neighbor count is 1

Adjacent with neighbor 1.1.1.1

Suppress hello for 0 neighbor(s)

Message digest authentication enabled

Youngest key id is 1

Paso 2: Configurar la autenticación de OSPF en el nivel de área.

a. Emita el comando area 0 authentication para configurar la autenticación MD5 en el área OSPF 0, en el R1.

R1(config)# router ospf 1 R1(config-router)# area 0 authentication message-digest

b. Esta opción también requiere que asigne una contraseña MD5 en el nivel de interfaz.

R1(config)# interface s0/0/1 R1(config-if)# ip ospf message-digest-key 1 md5 MD5KEY

c. Emita el comando show ip ospf neighbor en el R3. El R1 ya no tiene una adyacencia con el R3.

R3# show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 2.2.2.2 0 FULL/ - 00:00:31 192.168.23.1 Serial0/0/1

d. Configure la autenticación de área en el R3 y asigne la misma contraseña MD5 a la interfaz S0/0/0.

R3(config)# router ospf 1 R3(config-router)# area 0 authentication message-digest R3(config-router)# interface s0/0/0 R3(config-if)# ip ospf message-digest-key 1 md5 MD5KEY

e. Emita el comando show ip ospf neighbor en el R3. Observe que el R1 ahora aparece como vecino, pero falta el R2.

R3# show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 1.1.1.1 0 FULL/ - 00:00:38 192.168.13.1 Serial0/0/0

¿Por qué el R2 ya no aparece como vecino OSPF?

Actualmente, el R2 solo está configurado con autenticación de OSPF en la interfaz S0/0/0. Para que el R2 vuelva a formar una adyacencia con el R3, la interfaz S0/0/1 también debe llevar a cabo la autenticación de OSPF.

f. Configure el R2 para que realice la autenticación MD5 en el nivel de área.

R2(config)# router ospf 1 R2(config-router)# area 0 authentication message-digest

g. Asigne MD5KEY como la contraseña MD5 para el enlace entre el R2 y el R3.

R2(config-router)# interface s0/0/1 R2(config-if)# ip ospf message-digest-key 1 md5 MD5KEY R3(config-router)# interface s0/0/1 R3(config-if)# ip ospf message-digest-key 1 md5 MD5KEY

h. Emita el comando show ip ospf neighbor en todos los routers para verificar que se hayan vuelto a establecer todas las adyacencias.

R1# show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 3.3.3.3 0 FULL/ - 00:00:39 192.168.13.2 Serial0/0/1 2.2.2.2 0 FULL/ - 00:00:35 192.168.12.2 Serial0/0/0 R2# show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 3.3.3.3 0 FULL/ - 00:00:36 192.168.23.2 Serial0/0/1 1.1.1.1 0 FULL/ - 00:00:32 192.168.12.1 Serial0/0/0 R3# show ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 2.2.2.2 0 FULL/ - 00:00:33 192.168.23.1 Serial0/0/1 1.1.1.1 0 FULL/ - 00:00:39 192.168.13.1 Serial0/0/0

Reflexión

1. ¿Cuál es el método preferido y más fácil para manipular los costos de las rutas OSPF?

Con el comando ip ospf cost se anula por completo el cálculo del costo y se establece el costo del enlace en el valor deseado.

2. ¿Qué hace el comando default-information originate en una red en la que se utiliza el protocolo de routing OSPF?

El comando default-information originate se usa para insertar una ruta predeterminada en un área OSPF que propagará la ruta predeterminada a los otros routers OSPF.

3. ¿Por qué es recomendable usar la autenticación de OSPF?

Los protocolos de routing se utilizan para intercambiar información de posibilidad de conexión entre los routers. La información de routing que se obtiene de los peers se usa para determinar el siguiente salto hacia el destino. Para enrutar correctamente el tráfico, es necesario evitar que se introduzca información de routing malintencionada o incorrecta en la tabla de routing. Para intercambiar información de routing de manera segura, debe habilitar la autenticación de OSPF.

Tabla de resumen de interfaces del router

| Resumen de interfaces del router | ||||

|---|---|---|---|---|

| Modelo de router | Ethernet Interface #1 | Ethernet Interface #2 | Serial Interface #1 | Serial Interface #2 |

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| Nota: para conocer la configuración del router, observe las interfaces a fin de identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla, se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, si bien puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en los comandos de IOS de Cisco para representar la interfaz. | ||||

Configuraciones de dispositivos

- Router R1 (después de las partes 1 y 2 de esta práctica de laboratorio)

- Router R2 (después de las partes 1 y 2 de esta práctica de laboratorio)

- Router R3 (después de las partes 1 y 2 de esta práctica de laboratorio)

- Router R1 (final)

- Router R2 (final)

- Router R3 (final)

R1#sh run Building configuration... Current configuration : 1557 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 ip address 192.168.12.1 255.255.255.252 clock rate 128000 ! interface Serial0/0/1 ip address 192.168.13.1 255.255.255.252 ! router ospf 1 router-id 1.1.1.1 network 192.168.1.0 0.0.0.255 area 0 network 192.168.12.0 0.0.0.3 area 0 network 192.168.13.0 0.0.0.3 area 0 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd ^C Unauthorized Access is Prohibited! ^C ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 045802150C2E login transport input all scheduler allocate 20000 1000 ! end

R2#sh run Building configuration... Current configuration : 1572 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! interface Loopback0 ip address 209.165.200.225 255.255.255.252 ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 ip address 192.168.12.2 255.255.255.252 ! interface Serial0/0/1 ip address 192.168.23.1 255.255.255.252 clock rate 128000 ! router ospf 1 router-id 2.2.2.2 network 192.168.12.0 0.0.0.3 area 0 network 192.168.23.0 0.0.0.3 area 0 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd ^C Unauthorized Access is Prohibited! ^C ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 030752180500 login transport input all scheduler allocate 20000 1000 ! end

R3#sh run Building configuration... Current configuration : 1596 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 ip address 192.168.3.1 255.255.255.0 duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 ip address 192.168.13.2 255.255.255.252 clock rate 128000 ! interface Serial0/0/1 ip address 192.168.23.2 255.255.255.252 ! router ospf 1 router-id 3.3.3.3 network 192.168.3.0 0.0.0.255 area 0 network 192.168.13.0 0.0.0.3 area 0 network 192.168.23.0 0.0.0.3 area 0 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd ^C Unauthorized Access is Prohibited! ^C ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 05080F1C2243 login transport input all scheduler allocate 20000 1000 ! End

R1# show run Building configuration... Current configuration : 1895 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 bandwidth 128 ip address 192.168.12.1 255.255.255.252 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 7 013E2251702E3F clock rate 128000 ! interface Serial0/0/1 bandwidth 128 ip address 192.168.13.1 255.255.255.252 ip ospf message-digest-key 1 md5 7 12342142392E35 ip ospf cost 16000 ! router ospf 1 router-id 1.1.1.1 auto-cost reference-bandwidth 1000 area 0 authentication message-digest network 192.168.1.0 0.0.0.255 area 0 network 192.168.12.0 0.0.0.3 area 0 network 192.168.13.0 0.0.0.3 area 0 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd @ Unauthorized Access is Prohibited! @ ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 045802150C2E login transport input all ! scheduler allocate 20000 1000 ! end

R2# show run Building configuration... Current configuration : 1878 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! interface Loopback0 ip address 209.165.200.225 255.255.255.252 ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 bandwidth 128 ip address 192.168.12.2 255.255.255.252 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 7 002937532F7E32 ! interface Serial0/0/1 bandwidth 128 ip address 192.168.23.1 255.255.255.252 ip ospf message-digest-key 1 md5 7 1328334720293D clock rate 128000 ! router ospf 1 router-id 2.2.2.2 auto-cost reference-bandwidth 1000 area 0 authentication message-digest network 192.168.12.0 0.0.0.3 area 0 network 192.168.23.0 0.0.0.3 area 0 default-information originate ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ip route 0.0.0.0 0.0.0.0 Loopback0 ! control-plane ! banner motd @ Unauthorized Access is Prohibited! @ ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 030752180500 login transport input all ! scheduler allocate 20000 1000 ! end

R3# show run Building configuration... Current configuration : 1904 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! no ip domain lookup no ipv6 cef ! multilink bundle-name authenticated ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 ip address 192.168.3.1 255.255.255.0 duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 bandwidth 128 ip address 192.168.13.2 255.255.255.252 ip ospf message-digest-key 1 md5 7 10632D4C2E322B clock rate 128000 ! interface Serial0/0/1 bandwidth 128 ip address 192.168.23.2 255.255.255.252 ip ospf message-digest-key 1 md5 7 10632D4C2E322B ! router ospf 1 router-id 3.3.3.3 auto-cost reference-bandwidth 1000 area 0 authentication message-digest network 192.168.3.0 0.0.0.255 area 0 network 192.168.13.0 0.0.0.3 area 0 network 192.168.23.0 0.0.0.3 area 0 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd @ Unauthorized Access is Prohibited! @ ! line con 0 password 7 01100F175804 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 05080F1C2243 login transport input all ! scheduler allocate 20000 1000 ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes