Última actualización: septiembre 3, 2022

5.2.1.4 Packet Tracer: configuración de SSH (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

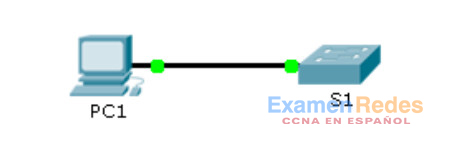

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred |

|---|---|---|---|

| S1 | VLAN 1 | 10.10.10.2 | 255.255.255.0 |

| PC1 | NIC | 10.10.10.10 | 255.255.255.0 |

Objetivos

Parte 1: proteger las contraseñas

Parte 2: cifrar las comunicaciones

Parte 3: verificar la implementación de SSH

Información básica

SSH debe reemplazar a Telnet para las conexiones de administración. Telnet usa comunicaciones inseguras de texto no cifrado. SSH proporciona seguridad para las conexiones remotas mediante el cifrado seguro de todos los datos transmitidos entre los dispositivos. En esta actividad, protegerá un switch remoto con el cifrado de contraseñas y SSH.

Parte 1: Contraseñas seguras

a. Desde el símbolo del sistema en la PC1, acceda al S1 mediante Telnet. La contraseña de los modos EXEC del usuario y EXEC privilegiado es cisco.

b. Guarde la configuración actual, de manera que pueda revertir cualquier error que cometa reiniciando el S1.

c. Muestre la configuración actual y observe que las contraseñas están en texto no cifrado. Introduzca el comando para cifrar las contraseñas de texto no cifrado:

S1(config)# service password-encryption

d. Verifique que las contraseñas estén cifradas.

Parte 2: cifrar las comunicaciones

Paso 1: establecer el nombre de dominio IP y generar claves seguras.

En general no es seguro utilizar Telnet, porque los datos se transfieren como texto no cifrado. Por lo tanto, utilice SSH siempre que esté disponible.

a. Configure el nombre de dominio netacad.pka.

S1(config)# ip domain-name netacad.pka

b. Se necesitan claves seguras para cifrar los datos. Genere las claves RSA con la longitud de clave 1024.

S1(config)# crypto key generate rsa The name for the keys will be: S1.netacad.pka Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

Paso 2: crear un usuario de SSH y reconfigurar las líneas VTY para que solo admitan acceso por SSH.

a. Cree un usuario llamado administrator con la contraseña cisco.

S1(config)# username administrator password cisco

b. Configure las líneas VTY para que revisen la base de datos local de nombres de usuario en busca de las credenciales de inicio de sesión y para que solo permitan el acceso remoto mediante SSH. Elimine la contraseña existente de la línea vty.

S1(config-line)# login local S1(config-line)# transport input ssh S1(config-line)# no password cisco

Parte 3: verificar la implementación de SSH

a. Cierre la sesión de Telnet e intente volver a iniciar sesión mediante Telnet. El intento debería fallar.

b. Intente iniciar sesión mediante SSH. Escriba ssh y presione la tecla Enter, sin incluir ningún parámetro que revele las instrucciones de uso de comandos. Sugerencia: la opción -l representa la letra “L”, no el número 1.

c. Cuando inicie sesión de forma correcta, ingrese al modo EXEC privilegiado y guarde la configuración. Si no pudo acceder de forma correcta al S1, reinicie y comience de nuevo en la parte 1.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes