Última actualización: marzo 3, 2024

6.3.2 Infraestructura de seguridad de redes – Quiz Preguntas y Respuestas

1. ¿Cuál es el propósito de un firewall personal en una computadora?

- para proteger el hardware contra el riesgo de incendio

- para aumentar la velocidad de la conexión a Internet

- para proteger el equipo de virus y malware

- para filtrar el tráfico que se mueve dentro y fuera de la PC

2. ¿Cuál es la principal diferencia entre la implementación de dispositivos IDS e IPS?

- Un IDS permitiría que el tráfico malicioso pase antes de que sea abordado, mientras que un IPS lo detiene inmediatamente.

- Un IDS puede afectar negativamente el flujo de paquetes, mientras que un IPS no puede.

- Un IDS utiliza tecnología basada en firmas para detectar paquetes maliciosos, mientras que un IPS utiliza tecnología basada en perfiles.

- Un IDS debe implementarse junto con un dispositivo de firewall, mientras que un IPS puede reemplazar un firewall.

3. ¿Qué protocolo proporciona servicios de autenticación, integridad y confidencialidad, y es un tipo de VPN?

- IPsec

- MD5

- AEs

- ESP

4. ¿Cuál de las siguientes es una característica del protocolo TACACS+?

- Utiliza UDP para proporcionar una transferencia de paquetes más eficiente.

- Oculta las contraseñas durante la transmisión con PAP y envía el resto del paquete en texto no cifrado.

- Cifra el paquete entero para posibilitar comunicaciones más seguras.

- Combina la autenticación y la autorización en un solo proceso.

Separa la autenticación y la autorización

Cifra todas las comunicaciones

Utiliza el puerto TCP 49.

5. ¿Cuál es la característica del firewall que se utiliza para asegurar que los paquetes que ingresan a una red sean respuestas legítimas a solicitudes originadas en los hosts internos?

- Filtrado de URL

- Inspección de paquetes con estado

- Filtrado de aplicaciones

- Filtrado de paquetes

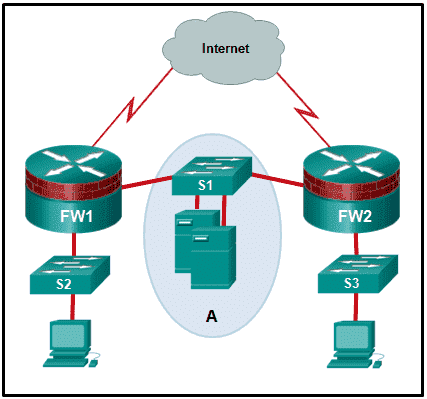

6. Consulte la ilustración. La red «A» contiene múltiples servidores corporativos a los que acceden hosts de Internet para obtener información sobre la corporación. ¿Qué término se utiliza para describir la red con la etiqueta «A»?

- DMZ

- Red interna

- Límite de seguridad perimetral

- Red no confiable

7. ¿Qué declaración describe Seguridad Web en la nube de cisco (Cisco Cloud Web Security)?

- Es un dispositivo de seguridad que proporciona una solución todo en uno para proteger y controlar el tráfico web.

- Es un servicio de seguridad basado en la nube para analizar el tráfico en busca de malware y aplicación de políticas.

- Es una solución de firewall avanzada para proteger los servidores web contra amenazas de seguridad.

- Es un servidor web seguro diseñado específicamente para la computación en la nube.

8. ¿Cuáles son las dos declaraciones verdaderas sobre los servidores NTP en una red empresarial? (Elija dos opciones).

- Solo puede haber un servidor NTP en una red empresarial.

- Los servidores NTP aseguran que la información de registro y de depuración tenga una marca de tiempo precisa.

- Los servidores NTP controlan el tiempo medio entre fallas (MTBF) para los dispositivos de red clave.

- Todos los servidores NTP se sincronizan directamente con un origen de hora de estrato 1.

- Los servidores NTP de estrato 1 están conectados directamente a un origen de hora autoritativo.

9. ¿Cómo se utiliza una dirección IP de origen en una ACL estándar?

- Se utiliza para determinar el gateway predeterminado del router que tiene la ACL aplicada.

- Es el criterio que se utiliza para filtrar el tráfico.

- Es la dirección que utilizará un router para determinar cuál es la mejor ruta para reenviar paquetes.

- Es la dirección desconocida, por lo que la ACL debe colocarse en la interfaz más cercana a la dirección de origen.

10. ¿Qué servicio de red permite que los administradores monitoreen y administren dispositivos de red?

- NTP

- SNMP

- NetFlow

- SysLog

11. ¿Cuál de las siguientes es una función de un firewall proxy?

- Se conecta a servidores remotos en nombre de clientes

- Filtra el tráfico IP entre interfaces puente

- Anula o reenvía tráfico según la información del encabezado de paquetes

- Utiliza firmas para detectar patrones en el tráfico de red

12. ¿Qué tecnología de monitoreo de red permite que un switch copie y reenvíe tráfico enviado y recibido en múltiples interfaces a otra interfaz hacia un dispositivo de análisis de red?

- Replicación de puertos

- SNMP

- NetFlow

- Tap de red

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes