Última actualización: octubre 17, 2022

7.3.1.6 Práctica de laboratorio: Explorar el tráfico DNS (versión para el instructor)

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

Objetivos

Parte 1: Capturar tráfico DNS

Parte 2: Explorar tráfico de consultas DNS

Parte 3: Explorar tráfico de respuestas DNS

Antecedentes / Escenario

Wireshark es una herramienta de captura y análisis de paquetes de código abierto. Wireshark proporciona un desglose detallado de la pila de protocolos de red. Wireshark les permite filtrar tráfico para solucionar problemas de red, investigar problemas de seguridad y analizar protocolos de red. Como Wireshark permite ver los detalles de los paquetes, un atacante también puede utilizarla como herramienta de reconocimiento.

En esta práctica de laboratorio instalarán Wireshark en un sistema Windows y lo utilizarán para filtrar paquetes DNS y ver los detalles de los paquetes de consultas y respuestas DNS.

Recursos necesarios

- 1 PC Windows PC con acceso a Internet y Wireshark instalado

Nota para el instructor: El uso de un analizador de protocolos de paquetes como Wireshark se puede considerar una infracción de la política de seguridad del lugar de estudios. Se recomienda obtener autorización antes de realizar esta práctica de laboratorio. Si el uso de un programa detector de paquetes como Wireshark resulta ser un problema, el instructor puede asignar la práctica de laboratorio como tarea para el hogar o hacer una demostración.

Parte 1: Capturar tráfico DNS

Paso 1: Descargar e instalar Wireshark

a. Instalen Wireshark para Windows.

b. Wireshark se puede descargar de www.wireshark.org.

c. Elija la versión de software que necesita según la arquitectura y el sistema operativo de la PC. Por ejemplo, si tiene una PC de 64 bits con Windows, seleccione Instalador de Windows (64 bits).

d. Después de realizar la selección, comienza la descarga. La ubicación del archivo descargado depende del navegador y del sistema operativo que utiliza. Para usuarios de Windows, la ubicación predeterminada es la carpeta Descargas.

e. El archivo descargado se denomina Wireshark-win64-x.x.x.exe, en el que x representa el número de versión. Haga doble clic en el archivo para iniciar el proceso de instalación.

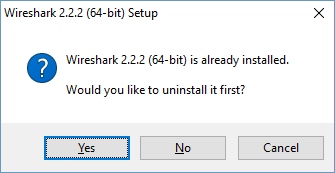

Responda los mensajes de seguridad que aparezcan en la pantalla. Si ya tiene una copia de Wireshark en la PC, se le solicitará desinstalar la versión anterior antes de instalar la versión nueva. Se recomienda eliminar la versión anterior de Wireshark antes de instalar otra versión. Haga clic en Sí para desinstalar la versión anterior de Wireshark.

f. Si es la primera vez que instala Wireshark, o si lo hace después de haber completado el proceso de desinstalación, navegue hasta el asistente para instalación de Wireshark. Haga clic en Siguiente.

g. Continúe avanzando por el proceso de instalación. Cuando aparezca la ventana Contrato de licencia, haga clic en Acepto.

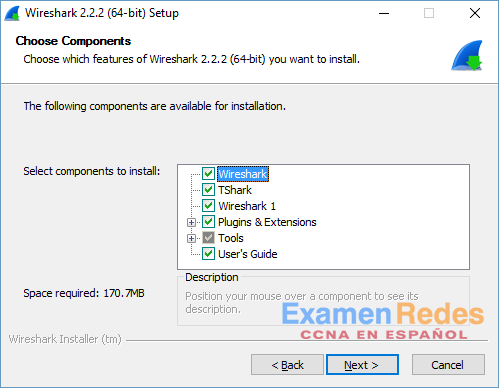

h. Guarde la configuración predeterminada en la ventana Elegir componentes y haga clic en Siguiente.

i. Elija las opciones de método abreviado que desee y, a continuación, haga clic en Siguiente.

j. Puede cambiar la ubicación de instalación de Wireshark, pero, a menos que tenga un espacio en disco limitado, se recomienda mantener la ubicación predeterminada. Hagan clic en Siguiente para continuar.

k. Para capturar datos de la red activa, WinPcap debe estar instalado en la PC. Si WinPcap ya está instalado en la PC, la casilla de verificación Install (Instalar) estará desactivada. Si la versión instalada de WinPcap es anterior a la versión que incluye Wireshark, se recomienda que permita que la versión más reciente se instale haciendo clic en la casilla de verificación Install (Instalar) WinPcap x.x.x (número de versión).

Finalicen el Asistente de configuración de WinPcap si lo están instalando y acepten el acuerdo de licencia si es necesario. Hagan clic en Siguiente para continuar.

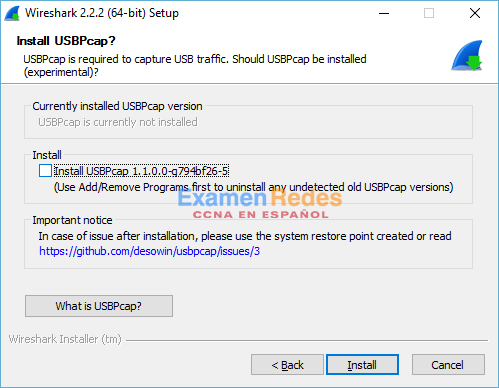

l. NO instale USBPcap para la captura de tráfico normal. NO seleccione la casilla de verificación para instalar USBPcap. USBPcap es experimental, y podría causar problemas en los dispositivos USB de sus PC. Haga clic en Instalar para continuar.

m. Wireshark comienza a instalar los archivos, y aparece una ventana independiente con el estado de la instalación. Haga clic en Siguiente cuando la instalación esté completa.

n. Haga clic en Finish (Finalizar) para completar el proceso de instalación de Wireshark. Reinicien la computadora si es necesario.

Paso 2: Capturar tráfico DNS

a. Hagan clic en Inicio y busquen Wireshark. Abran Wireshark e inicien una captura de Wireshark; para ello, hagan doble clic en una interfaz de red con tráfico. En este ejemplo, Ethernet es la interfaz de red con tráfico.

b. Hagan clic en Inicio y busquen Símbolo del sistema. Abran Símbolo del sistema.

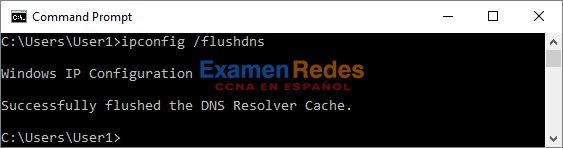

c. En el símbolo del sistema, escriban ipconfig /flushdns y presionen Intro para borrar el caché de DNS.

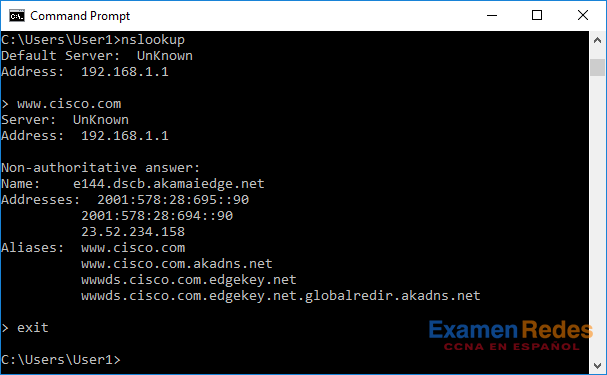

d. Escriban nslookup y presionen Intro para ingresar al modo interactivo.

e. Introduzcan el nombre de dominio del sitio web. En este ejemplo se utiliza el nombre de dominio cisco.com.

f. Escriban exit cuando hayan terminado. Cierren el símbolo del sistema.

g. Hagan clic en Stop capturing packets (Dejar de capturar paquetes) para detener la captura de Wireshark.

Parte 2: Explorar tráfico de consultas DNS

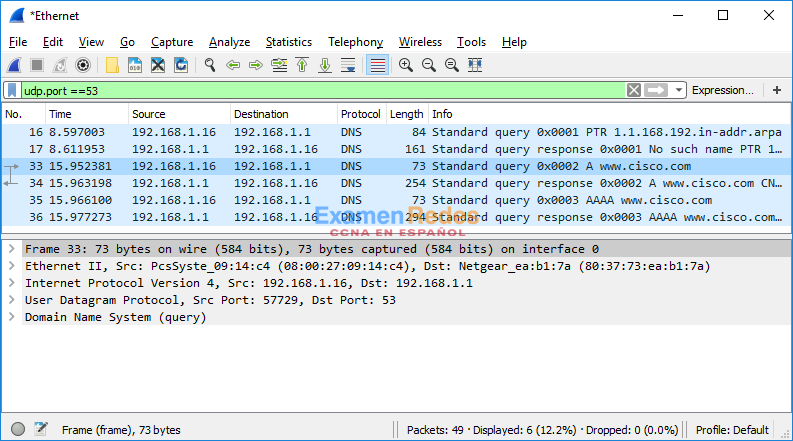

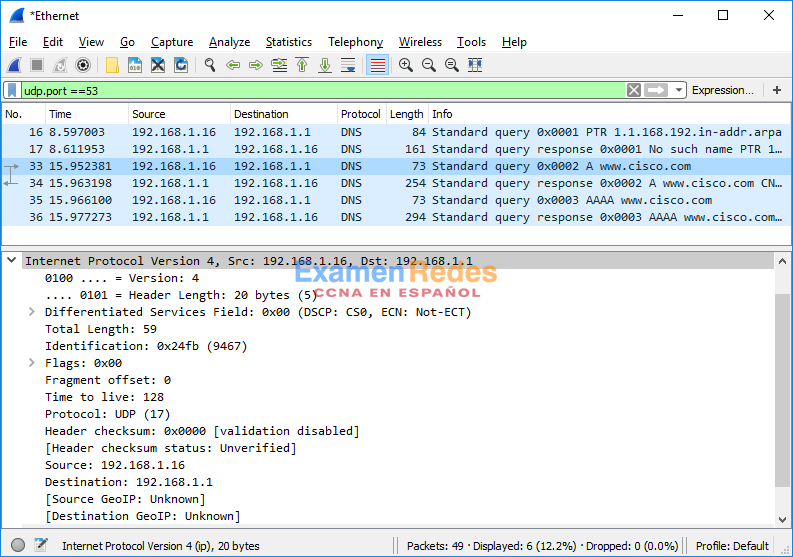

a. Observen el tráfico capturado en el panel Packet List (Lista de paquetes) de Wireshark. Introduzcan port == 53 en el cuadro de filtros y hagan clic en la flecha (o presionen Intro) para mostrar solamente paquetes DNS.

b. Seleccionen el paquete que tiene la etiqueta Standard query 0x0002 A www.cisco.com.

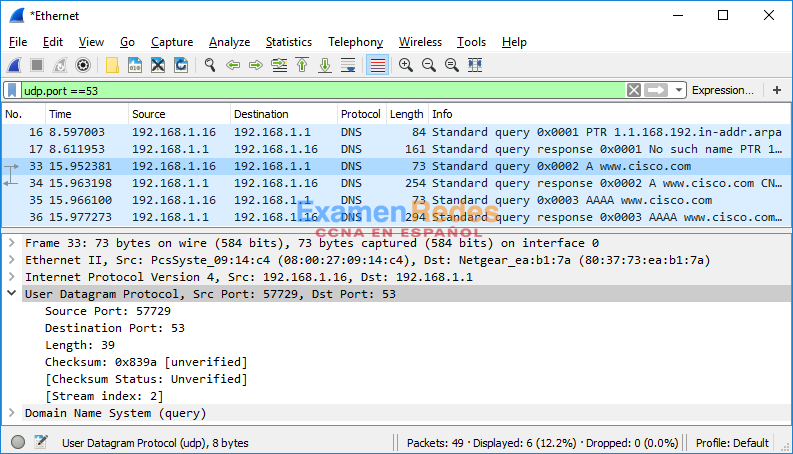

c. En el panel Packet Details (Detalles del paquete), observen que este paquete tiene Ethernet II, Internet Protocol Version 4, User Datagram Protocol y Domain Name System (query).

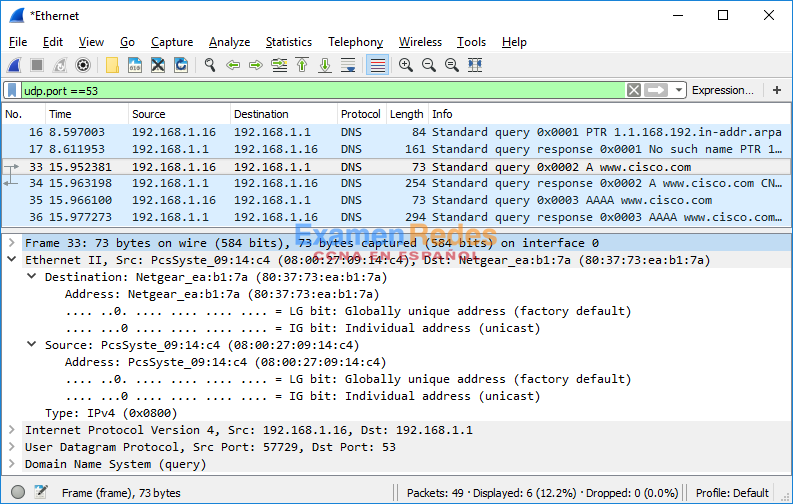

d. Expandan Ethernet II para ver los detalles. Observen los campos de origen y de destino.

¿Qué sucedió con las direcciones MAC de origen y de destino? ¿Con qué interfaces de red están asociadas estas direcciones MAC?

En este ejemplo, la dirección MAC de origen está asociada con la NIC de la PC y la dirección MAC de destino está asociada con el gateway predeterminado. Si hay un servidor DNS local, la dirección MAC de destino sería la dirección MAC del servidor DNS local.

e. Expandan Internet Protocol Version 4. Observen las direcciones IPv4 de origen y de destino.

¿Cuáles son las direcciones IP de origen y destino? ¿Con qué interfaces de red están asociadas estas direcciones IP?

En este ejemplo, la dirección IP de origen está asociada con la NIC de la PC y la dirección IP de destino está asociada con el gateway predeterminado.

f. Expandan User Datagram Protocol. Observen los puertos de origen y de destino.

¿Cuáles son los puertos de origen y de destino? ¿Cuál es el número de puerto de DNS predeterminado?

El número de puerto de origen es 577729 y el puerto de destino es 53, el cual es el número de puerto DNS predeterminado.

g. Abran un símbolo del sistema e introduzcan arp –a e ipconfig /all para registrar las direcciones MAC e IP de la PC.

Comparen las direcciones MAC e IP presentes en los resultados de Wireshark con los resultados de ipconfig /all. ¿Cuál es su observación?

Las direcciones IP y MAC capturadas en los resultados de Wireshark son las mismas que figuran en el comando ipconfig/all.

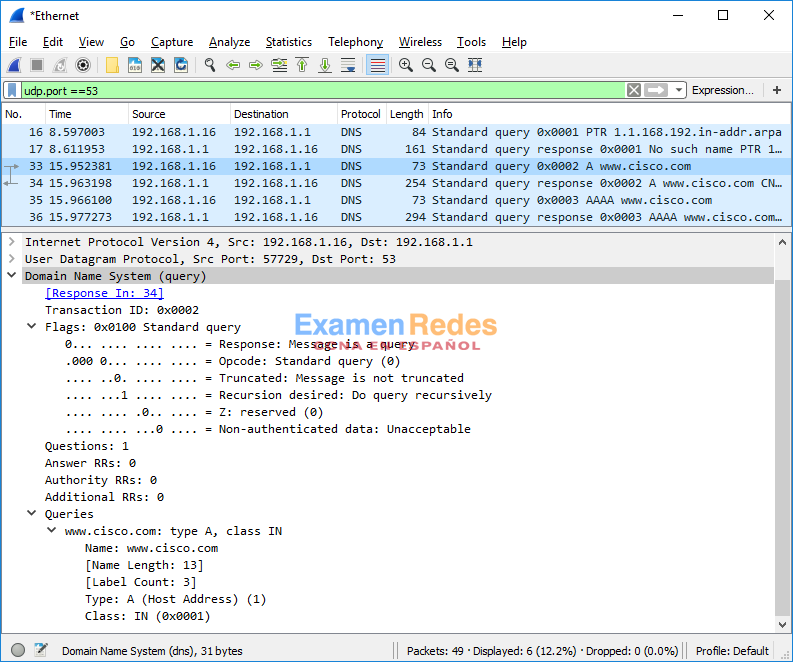

h. Expandan Domain Name System (query)) en el panel Packet Details. Después expandan Flags (Marcadores) y Queries (Consultas).

i. Observen los resultados. El marcador está definido para realizar la consulta recursivamente y así consultar la dirección IP en www.cisco.com.

Parte 3: Explorar tráfico de respuestas DNS

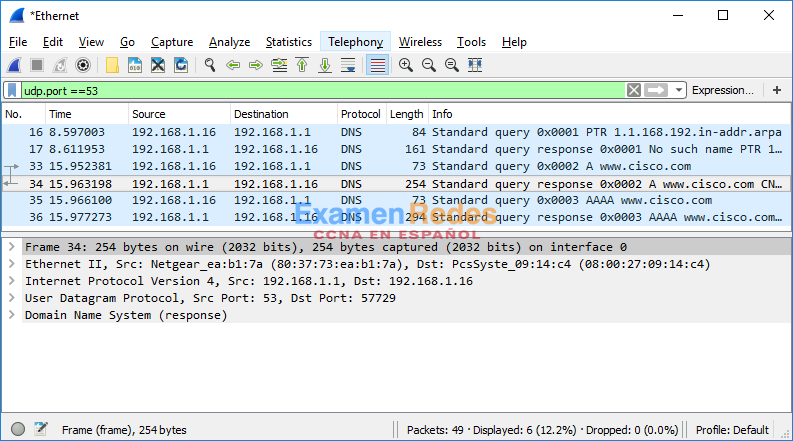

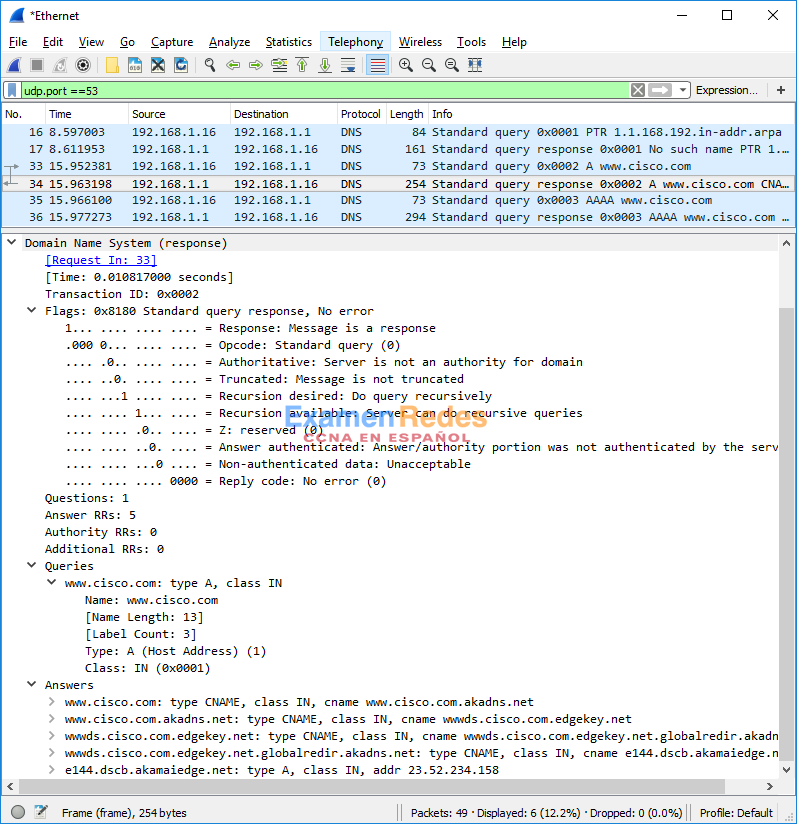

a. Seleccionen el paquete DNS de respuestas correspondiente que tiene la etiqueta Standard query response 0x000# A www.cisco.com.

¿Cuáles son las direcciones MAC e IP y los números de puerto de origen y de destino? ¿Que similitudes y diferencias tienen con las direcciones presentes en los paquetes de consultas DNS?

La IP de origen, la dirección MAC y el número de puerto en el paquete de consulta ahora son direcciones de destino. La IP de destino, la dirección MAC y el número de puerto en el paquete de consulta ahora son las direcciones de origen.

b. Expandan Domain Name System (response). Después expandan Flags, Queries y Answers (Respuestas).

c. Observen los resultados. ¿El servidor DNS puede realizar consultas recursivas?

Sí, el DNS puede manejar consultas recursivas.

d. Observen los registros CNAME y A en los detalles de las Respuestas. ¿Qué similitudes y diferencias tienen con los resultados de nslookup?

Los resultados en Wireshark deben ser iguales a los resultados de nslookup en la petición de ingreso de comando.

Reflexión

1. A partir de los resultados de Wireshark. ¿qué más pueden averiguar sobre la red cuando quitan el filtro?

Sin los filtros, los resultados muestran otros paquetes, como DHCP y ARP. A partir de estos paquetes y la información contenida en estos paquetes, puede conocer otros dispositivos y sus funciones dentro de la LAN.

2. ¿De qué manera un atacante puede utilizar Wireshark para poner en riesgo la seguridad de sus redes?

Un atacante en la LAN puede usar Wireshark para observar el tráfico de la red y puede obtener información confidencial en los detalles del paquete si el tráfico no está encriptado.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes