Última actualización: septiembre 14, 2022

8.2.4.15 Packet Tracer: Desafío de solución de problemas – Uso de documentación para resolver problemas (Versión para el instructor)

Nota para el instructor: El color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

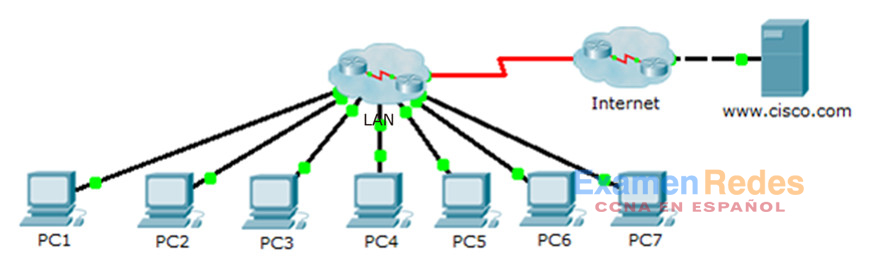

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| PC1 | NIC | 10.2.15.10 | 255.255.255.0 | 10.2.15.1 |

| PC2 | NIC | 10.2.25.10 | 255.255.255.0 | 10.2.25.1 |

| PC3 | NIC | 10.2.35.10 | 255.255.255.0 | 10.2.35.1 |

| PC4 | NIC | 10.3.100.4 | 255.255.255.0 | 10.3.100.1 |

| PC5 | NIC | 10.3.100.5 | 255.255.255.0 | 10.3.100.1 |

| PC6 | NIC | 10.4.1.10 | 255.255.255.0 | 10.4.1.1 |

| PC7 | NIC | 10.5.1.10 | 255.255.255.0 | 10.5.1.1 |

| Servidor DNS | NIC | 10.1.100.2 | 255.255.255.0 | 10.1.100.1 |

| R1 | S0/0/0 | 10.1.0.4 | 255.255.255.248 | N/A |

| G0/0 | 10.4.1.1 | 255.255.255.0 | N/D | |

| R2 | S0/0/0 | 10.1.0.3 | 255.255.255.248 | N/A |

| G0/0,100 | 10.3.100.1 | 255.255.255.0 | N/D | |

| G0/0,105 | 10.3.105.1 | 255.255.255.0 | N/D | |

| R3 | S0/0/0 | 10.1.0.2 | 255.255.255.248 | N/A |

| G0/0,5 | 10.2.5.1 | 255.255.255.0 | N/D | |

| G0/0,15 | 10.2.15.1 | 255.255.255.0 | N/D | |

| G0/0,25 | 10.2.25.1 | 255.255.255.0 | N/D | |

| G0/0,35 | 10.2.35.1 | 255.255.255.0 | N/D | |

| R4 | S0/0/0 | 10.1.0.5 | 255.255.255.248 | N/A |

| G0/0 | 10.5.1.1 | 255.255.255.0 | N/D | |

| R5 | S0/0/0 | 10.1.0.1 | 255.255.255.248 | N/A |

| S0/0/1 | 209.165.201.2 | 255.255.255.252 | N/D | |

| G0/0 | 10.1.100.1 | 255.255.255.0 | N/D | |

| S1 | Ninguna | Ninguna | Ninguna | Ninguna |

| S2 | VLAN 105 | 10.3.105.21 | 255.255.255.0 | 10.3.105.1 |

| S3 | VLAN 105 | 10.3.105.22 | 255.255.255.0 | 10.3.105.1 |

| S4 | VLAN 5 | 10.2.5.21 | 255.255.255.0 | 10.2.5.1 |

| S5 | VLAN 5 | 10.2.5.23 | 255.255.255.0 | 10.2.5.1 |

| S6 | VLAN 5 | 10.2.5.22 | 255.255.255.0 | 10.2.5.1 |

| S7 | Ninguna | Ninguna | Ninguna | Ninguna |

Objetivos

Parte 1: Reunir información para el registro

Parte 2: Probar la conectividad

Parte 3: Reunir datos e implementar soluciones

Parte 4: Probar la conectividad

Situación

Esta es la parte 2 de una actividad que consta de dos partes. La parte 1 es Packet Tracer: Desafío de solución de problemas – Documentar la red, que debe haber completado anteriormente en el capítulo. En la parte 2, usará sus habilidades de resolución de problemas y el registro de la parte 1 para resolver los problemas de conectividad entre las computadoras.

Parte 1: Reunir información para el registro

Paso 1: Recuperar la documentación de red.

Para completar esta actividad correctamente, necesitará la documentación de la actividad Packet Tracer: Desafío de solución de problemas – Documentar la red, que completó anteriormente en este capítulo. Busque esa documentación ahora.

Paso 2: Requisitos del registro.

La documentación que realizó en la actividad anterior debe tener una topología precisa y la tabla de asignación de direcciones. De ser necesario, actualice la documentación para reflejar una representación precisa de una respuesta correcta de la actividad Packet Tracer: Desafío de solución de problemas – Documentar la red. Es posible que deba consultar al instructor.

Nota para el instructor: el estudiante debe tener una representación completa y precisa de la red de respuesta de la actividad anterior, Packet Tracer: Desafío de solución de problemas – Documentar la red. Necesitará verificar que el trabajo anterior del estudiante sea correcto o proporcionar un registro preciso.

Parte 2: Probar la conectividad

Paso 1: Determinar la ubicación de la falla de conectividad.

Al final de esta actividad, debe haber conectividad total de PC a PC con el servidor www.cisco.pka. Sin embargo, en este momento debe determinar dónde falla la conectividad emitiendo un comando ping desde:

- Las PC hacia el servidor www.cisco.pka

- PC a PC

- PC al gateway predeterminado

Paso 2: ¿Qué pings se realizaron correctamente?

Documente los comandos ping que produzcan un resultado correcto y también los que fallen.

Ninguna de las computadoras puede hacer ping al servidor www.cisco.pka. La PC1, la PC2 y la PC3 pueden hacer ping entre sí. La PC4 y la PC5 pueden hacer ping entre sí. Todas las computadoras pueden hacer ping a sus respectivos gateways predeterminados.

Parte 3: Reunir datos e implementar soluciones

Paso 1: Elegir una computadora para comenzar a reunir datos.

Elija cualquier PC y comience a recopilar datos probando la conectividad con el gateway predeterminado. También puede usar traceroute para ver dónde falla la conectividad.

Paso 2: Acceder al gateway predeterminado mediante telnet y continuar con la recolección de datos.

a. Si la PC que eligió no tiene conectividad con su gateway predeterminado, elija otra para abordar el problema desde otra perspectiva.

b. Luego de haber establecido la conectividad por medio de un gateway predeterminado, la contraseña para iniciar sesión es cisco y la del modo EXEC con privilegios es class.

Paso 3: Usar las herramientas de resolución de problemas para verificar la configuración.

En el router del gateway predeterminado, utilice herramientas de solución de problemas para verificar la configuración con su propia documentación. Recuerde comprobar los switches además de los routers. Asegúrese de verificar lo siguiente:

- Información sobre la asignación de direcciones

- Activación de interfaces

- Encapsulamiento

- Routing

- Configuración de redes VLAN

- Inconsistencia de velocidad o dúplex

Paso 4: Registrar los síntomas de la red y las posibles soluciones.

Al detectar síntomas del problema de conectividad de las PC, agréguelos a su documentación.

Nota para el instructor: la siguiente es solo una manera en la que el estudiante puede avanzar a lo largo de esta actividad. El estudiante puede comenzar por cualquier computadora, excepto www.cisco.pka. En esta respuesta de ejemplo, comenzamos en la PC4.

Problema 1: desde la PC4, puede acceder al gateway predeterminado, el R2. Accede al R2 mediante telnet y verifica la tabla de routing. El R2 solo tiene rutas conectadas directamente; por lo tanto, verifica la configuración de interfaz actual mediante el comando show protocols o show ip interface brief. Un análisis cuidadoso de las direcciones IP revela que la dirección de S0/0/0 es incorrecta. Debe ser 10.1.0.3 en vez de 10.1.100.3. El comando show ip protocols revela que no hay problemas con la configuración de EIGRP en el R2.

Solución 1: configura la dirección IP correcta para la interfaz S0/0/0 en el R2.

Problema 2: después de que EIGRP converge en el R2, usa el comando show ip route para reunir más información sobre posibles problemas. El R2 tiene rutas conectadas correctas, pero solo tiene dos rutas EIGRP. Las rutas faltantes incluyen las cuatro VLAN para el R3, la LAN del R1 y la LAN del R4. El ping al R3 es correcto; por lo tanto, accede al R3 mediante telnet. Dado que el R2 no recibe rutas del R3, verifica la configuración de EIGRP en el R3 con el comando show ip protocols. El R3 envía y recibe actualizaciones de EIGRP y anuncia la red correcta. Sin embargo, la sumarización automática de redes está vigente. Por lo tanto, el R3 solo envía la red con clase 10.0.0.0/8 en las actualizaciones periódicas de EIGRP.

Solución 2: configura el R3 con el comando no auto-summary.

Problema 3: sale al R3 y verifica la tabla de routing. Faltan las rutas para las LAN del R1 y el R4. Prueba la conectividad al R1 y al R4 por medio de pings a las interfaces seriales de esos routers. Los pings al R1 fallan, pero los pings al R4 se realizan correctamente. Accede al R4 mediante telnet. En el R4, muestra la tabla de routing. El R4 no tiene rutas EIGRP; por lo tanto, usa el comando show ip protocols para verificar el routing EIGRP. El comando no genera ningún resultado en la sección Routing for Networks (Routing de redes), de modo que EIGRP tampoco está configurado correctamente. Usa el comando show run para verificar los comandos EIGRP. A EIGRP le falta el comando network.

Solución 3: configura el R4 con el comando network 10.0.0.0 de EIGRP.

Problema 4: después de que EIGRP converge, verifica la tabla de routing del R4. Aún falta la LAN del R1. Dado que los ping al R1 fallan, accede al R1 desde la PC6. Primero, hace ping a la dirección de gateway predeterminado y, luego, accede al R1 mediante telnet. Muestre la tabla de routing. Observa que solo la red F0/0 está en la tabla de routing. Revisa la configuración de interfaz con el comando show ip interface brief. La interfaz S0/0/0 está físicamente activa, pero la capa de enlace de datos está inactiva. Investiga S0/0/0 con el comando show interface. La encapsulación está establecida como PPP en lugar de como Frame Relay.

Solución 4: cambia la encapsulación de la interfaz S0/0/0 en el R1 de PPP a Frame Relay con el comando encapsulation frame-relay. Ahora, todas las computadoras deben poder hacer ping entre sí.

Problema 5: las computadoras aún no pueden hacer ping al servidor www.cisco.pka. Desde cualquier dispositivo, prueba la conectividad y después accede al R5 mediante telnet. Investiga el estado de la interfaz con el comando show ip interface brief. La interfaz S0/0/1 está administrativamente inactiva.

Solución 5: activa la interfaz S0/0/1 en el R5 con el comando no shutdown.

Problema 6: Las PC siguen sin poder emitir un ping al servidor www.cisco.pka. Sin embargo, las computadoras pueden hacer ping al servidor DNS. El problema está en la configuración del R5 o en la configuración del ISP. Dado que no tiene acceso al router ISP, verifica la configuración en el R5. El comando show run revela que el R5 usa NAT. A la configuración le falta la instrucción de NAT que vincula al conjunto de NAT con la lista de acceso.

Solución 6: configura el R5 con el comando ip nat inside source list 1 pool LAN overload.

Paso 5: Realizar los cambios basados en las soluciones del paso anterior.

Parte 4: Probar la conectividad

Paso 1: Probar la conectividad de la computadora.

a. Ahora, todas las PC deberían poder emitirse pings entre ellas y al servidor www.cisco.pka. Si cambió las configuraciones IP, cree nuevos comandos ping, dado que los comandos ping anteriores usan la dirección IP anterior.

b. Si sigue teniendo problemas de conectividad entre las PC o entre una PC y el servidor, regrese a la Parte 3 y siga solucionando problemas.

Paso 2: Verifique los resultados.

La puntuación de Packet Tracer debe ser 70/70. Si no, vuelva a la parte 2 y continúe solucionando los problemas e implemente las soluciones sugeridas. No podrá hacer clic en Check Results (Verificar resultados) y ver qué componentes obligatorios aún no se completaron.

Tabla de puntuación sugerida

| Sección de la actividad | Ubicación de las preguntas | Puntos posibles | Puntos obtenidos |

|---|---|---|---|

| Parte 2: Probar la conectividad | Paso 2-a | 15 | |

| Total de la parte 2 | 15 | ||

| Parte 3: Reunir datos e implementar soluciones | Paso 4-a | 15 | |

| Total de la parte 3 | 15 | ||

| Puntuación de Packet Tracer | 70 | ||

| Puntuación total | 100 | ||

Configuraciones de dispositivos

- Router R1

- Router R2

- Router R3

- Router R4

- Router R5

- Router ISP

- Switch S1

- Switch S2

- Switch S3

- Switch S4

- Switch S5

- Switch S6

- Switch S7

R1#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname R1 enable secret class spanning-tree mode pvst interface Gig0/0 ip address 10.4.1.1 255.255.255.0 duplex auto speed auto interface Gig0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 10.1.0.4 255.255.255.248 encapsulation frame-relay interface Serial0/0/1 no ip address shutdown interface Vlan1 no ip address shutdown router eigrp 1 passive-interface Gig0/0 network 10.0.0.0 no auto-summary ip classless línea con 0 password cisco login line aux 0 line vty 0 4 password cisco login end

R2#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname R2 enable secret class spanning-tree mode pvst interface GigabitEthernet0/0 no ip address duplex auto speed auto interface GigabitEthernet0/0,100 encapsulation dot1Q 100 ip address 10.3.100.1 255.255.255.0 interface GigabitEthernet0/0,105 encapsulation dot1Q 105 native ip address 10.3.105.1 255.255.255.0 interface GigabitEthernet0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 10.1.0.3 255.255.255.248 encapsulation frame-relay interface Serial0/0/1 no ip address shutdown interface Vlan1 no ip address shutdown router eigrp 1 network 10.0.0.0 no auto-summary ip classless línea con 0 password cisco login line aux 0 line vty 0 4 password cisco login end

R3#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname R3 enable secret class spanning-tree mode pvst interface Gig0/0 no ip address duplex auto speed auto interface Gig0/0,5 encapsulation dot1Q 5 native ip address 10.2.5.1 255.255.255.0 interface Gig0/0,15 encapsulation dot1Q 15 ip address 10.2.15.1 255.255.255.0 interface Gig0/0,25 encapsulation dot1Q 25 ip address 10.2.25.1 255.255.255.0 interface Gig0/0,35 encapsulation dot1Q 35 ip address 10.2.35.1 255.255.255.0 interface Gig0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 10.1.0.2 255.255.255.248 encapsulation frame-relay interface Serial0/0/1 no ip address shutdown interface Vlan1 no ip address shutdown router eigrp 1 network 10.0.0.0 no auto-summary ip classless línea con 0 password cisco login line aux 0 line vty 0 4 password cisco login end

R4#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname R4 enable secret class spanning-tree mode pvst interface Gig0/0 ip address 10.5.1.1 255.255.255.0 duplex auto speed auto interface Gig0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 10.1.0.5 255.255.255.248 encapsulation frame-relay interface Serial0/0/1 no ip address shutdown interface Vlan1 no ip address shutdown router eigrp 1 passive-interface Gig0/0 network 10.0.0.0 no auto-summary ip classless línea con 0 password cisco login line aux 0 line vty 0 4 password cisco login end

R5#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname R5 enable secret class spanning-tree mode pvst interface Gig0/0 ip address 10.1.100.1 255.255.255.0 duplex auto speed auto interface Gig0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 10.1.0.1 255.255.255.248 encapsulation frame-relay ip nat inside interface Serial0/0/1 ip address 209.165.201.2 255.255.255.252 ip nat outside no cdp enable interface Vlan1 no ip address shutdown router eigrp 1 passive-interface Gig0/0 passive-interface Serial0/0/1 network 10.0.0.0 default-information originate no auto-summary ip nat pool LAN 209.165.202.128 209.165.202.159 netmask 255.255.255.224 ip nat inside source list 1 pool LAN overload ip classless ip route 0.0.0.0 0.0.0.0 Serial0/0/1 access-list 1 permit 10.0.0.0 0.255.255.255 línea con 0 password cisco login line aux 0 line vty 0 4 password cisco login end

ISP#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname ISP spanning-tree mode pvst interface Gig0/0 ip address 209.165.200.225 255.255.255.252 duplex auto speed auto interface Gig0/1 no ip address duplex auto speed auto shutdown interface Serial0/0/0 ip address 209.165.201.1 255.255.255.252 clock rate 64000 interface Serial0/0/1 no ip address interface Serial0/2/0 no ip address interface Serial0/2/1 no ip address interface Vlan1 no ip address shutdown ip classless ip route 209.165.202.128 255.255.255.224 Serial0/0/0 no cdp run line con 0 line aux 0 line vty 0 4 login end

S1#sh run hostname S1 enable secret class spanning-tree mode pvst interface FastEthernet0/1 interface FastEthernet0/2 interface FastEthernet0/3 interface FastEthernet0/4 interface FastEthernet0/5 interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S2#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S2 enable secret class spanning-tree mode pvst interface FastEthernet0/1 switchport trunk native vlan 105 switchport mode trunk interface FastEthernet0/2 switchport trunk native vlan 105 switchport mode trunk interface FastEthernet0/3 switchport trunk native vlan 105 switchport mode trunk interface FastEthernet0/4 interface FastEthernet0/5 switchport access vlan 100 switchport mode access interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown interface Vlan105 ip address 10.3.105.21 255.255.255.0 línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S3#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S3 enable secret class spanning-tree mode pvst interface FastEthernet0/1 interface FastEthernet0/2 switchport trunk native vlan 105 switchport mode trunk interface FastEthernet0/3 switchport trunk native vlan 105 switchport mode trunk interface FastEthernet0/4 interface FastEthernet0/5 interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 switchport access vlan 100 switchport mode access interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown interface Vlan105 ip address 10.3.105.22 255.255.255.0 ip default-gateway 10.3.1.1 línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S4#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S4 enable secret class spanning-tree mode pvst spanning-tree vlan 1,5,15,25,35 priority 4096 interface FastEthernet0/1 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/2 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/3 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/4 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/5 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown interface Vlan5 ip address 10.2.5.21 255.255.255.0 ip default-gateway 10.2.5.1 línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S5#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S5 enable secret class spanning-tree mode pvst interface FastEthernet0/1 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/2 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/3 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/4 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/5 interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown interface Vlan5 ip address 10.2.5.23 255.255.255.0 ip default-gateway 10.2.5.1 línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S6#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S6 enable secret class spanning-tree mode pvst interface FastEthernet0/1 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/2 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/3 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/4 switchport trunk native vlan 5 switchport mode trunk interface FastEthernet0/5 interface FastEthernet0/6 switchport access vlan 15 switchport mode access interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 switchport access vlan 25 switchport mode access interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 switchport access vlan 35 switchport mode access interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown interface Vlan5 ip address 10.2.5.22 255.255.255.0 ip default-gateway 10.2.5.1 línea con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login end

S7#sh run no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption hostname S7 enable secret class spanning-tree mode pvst interface FastEthernet0/1 interface FastEthernet0/2 interface FastEthernet0/3 interface FastEthernet0/4 interface FastEthernet0/5 interface FastEthernet0/6 interface FastEthernet0/7 interface FastEthernet0/8 interface FastEthernet0/9 interface FastEthernet0/10 interface FastEthernet0/11 interface FastEthernet0/12 interface FastEthernet0/13 interface FastEthernet0/14 interface FastEthernet0/15 interface FastEthernet0/16 interface FastEthernet0/17 interface FastEthernet0/18 interface FastEthernet0/19 interface FastEthernet0/20 interface FastEthernet0/21 interface FastEthernet0/22 interface FastEthernet0/23 interface FastEthernet0/24 interface GigabitEthernet1/1 interface GigabitEthernet1/2 interface Vlan1 no ip address shutdown línea con 0 line vty 0 4 login line vty 5 15 login end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes