Última actualización: septiembre 14, 2022

8.3.1.2 Packet Tracer: Desafío para la integración de aptitudes de CCNA

Nota para el instructor: El color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

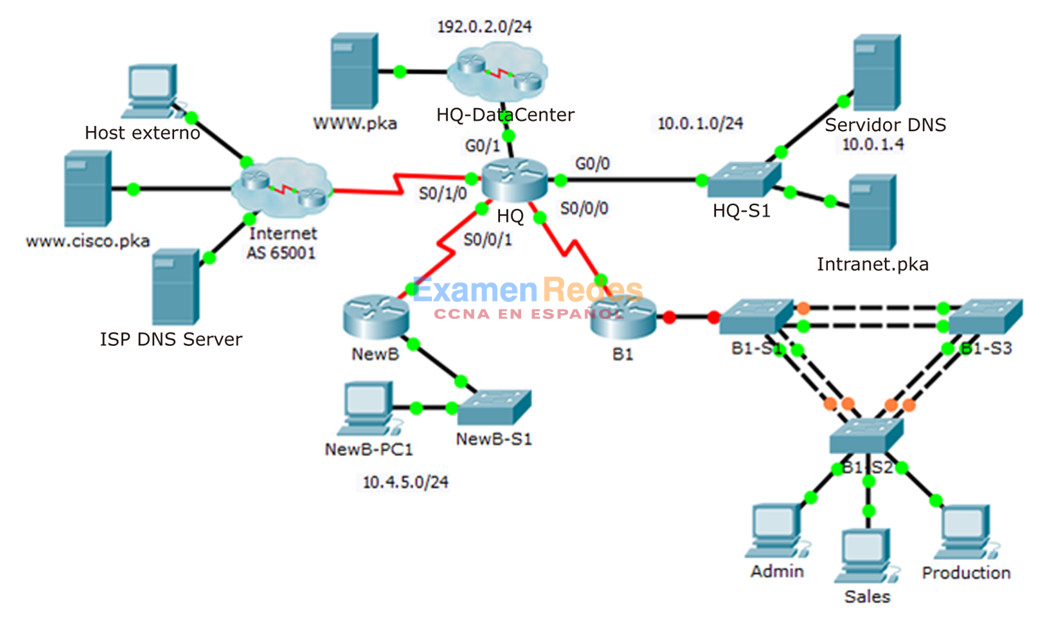

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred |

|---|---|---|---|

| HQ | G0/0 | 10.0.1.1 | 255.255.255.0 |

| G0/1 | 192.0.2.1 | 255.255.255.0 | |

| S0/0/0 | 10.255.255.1 | 255.255.255.252 | |

| S0/0/1 | 10.255.255.253 | 255.255.255.252 | |

| S0/1/0 | 209.165.201.1 | 255.255.255.252 | |

| B1 | G0/0,10 | 10.1.10.1 | 255.255.255.0 |

| G0/0,20 | 10.1.20.1 | 255.255.255.0 | |

| G0/0,30 | 10.1.30.1 | 255.255.255.0 | |

| G0/0,99 | 10.1.99.1 | 255.255.255.0 | |

| S0/0/0 | 10.255.255.2 | 255.255.255.252 | |

| B1-S2 | VLAN 99 | 10.1.99.22 | 255.255.255.0 |

Configuraciones y asignaciones de puertos de VLAN

| Número de VLAN | Dirección de red | Nombre de la VLAN | Asignaciones de puertos |

|---|---|---|---|

| 10 | 10.1.10.0/24 | Admin. | F0/6 |

| 20 | 10.1.20.0/24 | Ventas | F0/11 |

| 30 | 10.1.30.0/24 | Producción | F0/16 |

| 99 | 10.1.99.0/24 | Gerencia_y_nativa | F0/1 a 4 |

| 999 | N/D | BlackHole | Puertos no utilizados |

Situación

En esta actividad para la integración de aptitudes de CCNA, la empresa XYZ usa una combinación de eBGP y PPP para las conexiones WAN. Otras tecnologías incluyen NAT, DHCP, routing estático y predeterminado, EIGRP para IPv4, routing entre VLAN y configuraciones de VLAN. Las configuraciones de seguridad incluyen SSH, seguridad de puertos, seguridad de switches y listas ACL.

Nota: Solo se puede acceder a HQ, B1, B1-S2 y las PC. La contraseña EXEC del usuario es cisco y la contraseña EXEC privilegiado es class.

Requisitos

PPP

- Configure el enlace WAN de HQ a Internet con encapsulamiento PPP y autenticación CHAP.

- Cree un usuario ISP con la contraseña cisco.

- Configure el enlace WAN de HQ a NewB con encapsulamiento PPP y autenticación PAP.

- Cree un usuario NewB con la contraseña cisco.

Nota: Packet Tracer no califica ppp pap sent-username. Sin embargo, debe configurarse para que se produzca el enlace entre HQ y NewB.

HQ(config)# interface s0/1/0 HQ(config-if)# encapsulation ppp HQ(config-if)# ppp authentication chap HQ(config-if)# exit HQ(config)# username ISP password cisco HQ(config)# interface s0/0/1 HQ(config-if)# encapsulation ppp HQ(config-if)# ppp authentication pap HQ(config-if)# ppp pap sent-username HQ password cisco HQ(config-if)# exit HQ(config)# username NewB password cisco

eBGP

- Configure eBGP entre HQ e Internet.

- HQ pertenece a AS 65000.

- La dirección IP del router BGP en la nube de Internet es 209.165.201.2.

- Anuncie la red 192.0.2.0/24 a Internet.

HQ(config)# router bgp 65000 HQ(config-router)# neighbor 209.165.201.2 remote-as 65001 HQ(config-router)# network 192.0.2.0 mask 255.255.255.0

NAT

- Configurar NAT dinámica en HQ

- Permita que todas las direcciones del espacio de direcciones 10.0.0.0/8 se traduzcan mediante una lista de acceso estándar con nombre NAT.

- La compañía XYZ posee el espacio de direcciones 209.165.200.240/29. El conjunto, HQ, usa las direcciones .241 a .245 con una máscara /29. Vincule la ACL NAT con el conjunto HQ. Configure PAT.

- Las conexiones con Internet y HQ-DataCenter son externas a XYZ.

HQ(config)# ip access-list standard NAT HQ(config-std-nacl)# permit 10.0.0.0 0.255.255.255 HQ(config-std-nacl)# exit HQ(config)# ip nat pool HQ 209.165.200.241 209.165.200.245 netmask 255.255.255.248 HQ(config)# ip nat inside source list NAT pool HQ overload HQ(config)# interface s0/1/0 HQ(config-if)# ip nat outside HQ(config-if)# interface g0/1 HQ(config-if)# ip nat outside HQ(config-if)# interface s0/0/0 HQ(config-if)# ip nat inside HQ(config-if)# interface s0/0/1 HQ(config-if)# ip nat inside HQ(config-if)# interface g0/0 HQ(config-if)# ip nat inside

Routing entre redes VLAN

- Configure B1 para el routing entre VLAN.

- Mediante la tabla de direccionamiento para los routers de sucursal, configure y active la interfaz LAN para el routing entre VLAN. La VLAN 99 es la VLAN nativa.

B1(config)# interface g0/0 B1(config-if)# no shutdown B1(config-if)# interface g0/0.10 B1(config-subif)# encapsulation dot1q 10 B1(config-subif)# ip address 10.1.10.1 255.255.255.0 B1(config-subif)# interface g0/0.20 B1(config-subif)# encapsulation dot1q 20 B1(config-subif)# ip address 10.1.20.1 255.255.255.0 B1(config-subif)# interface g0/0.30 B1(config-subif)# encapsulation dot1q 30 B1(config-subif)# ip address 10.1.30.1 255.255.255.0 B1(config-subif)# interface g0/0.99 B1(config-subif)# encapsulation dot1q 99 native B1(config-subif)# ip address 10.1.99.1 255.255.255.0

Enrutamiento estático y predeterminado

- Configure HQ con una ruta estática a la LAN NewB. Use la interfaz de salida como argumento.

- Configure B1 con una ruta predeterminada a HQ. Utilice la dirección IP del siguiente salto como argumento.

HQ(config)# ip route 10.4.5.0 255.255.255.0 serial 0/0/1 B1(config)# ip route 0.0.0.0 0.0.0.0 10.255.255.1

Routing EIGRP

- Configure y optimice HQ y B1 con routing EIGRP.

- Use el sistema autónomo (AS) 100.

- Deshabilite las actualizaciones de EIGRP en las interfaces adecuadas.

HQ(config)# router eigrp 100 HQ(config-router)# network 10.0.0.0 HQ(config-router)# passive-interface g0/0 HQ(config-router)# passive-interface s0/0/1 B1(config)# router eigrp 100 B1(config-router)# network 10.0.0.0 B1(config-router)# passive-interface g0/0.10 B1(config-router)# passive-interface g0/0.20 B1(config-router)# passive-interface g0/0.30 B1(config-router)# passive-interface g0/0.99

Configuraciones de VLAN y enlaces troncales

Nota: El registro en la consola está desactivado en B1-S2 para que los mensajes de discrepancia de VLAN nativa no interrumpan sus configuraciones. Si prefiere ver los mensajes de la consola, introduzca el comando de configuración global logging console.

- Configure los enlaces troncales y redes VLAN en B1-S2.

- Cree y nombre las VLAN que se indican en la tabla de Configuración de VLAN y asignaciones de puertos solo en B1-S2.

- Configure la interfaz y el gateway predeterminado de la VLAN 99.

- Active el modo de enlace troncal para F0/1 – F0/4.

- Asigne las VLAN a los puertos de acceso adecuados.

- Deshabilite todos los puertos sin utilizar y asigne la VLAN BlackHole.

B1-S2(config)# vlan 10 B1-S2(config-vlan)# name Admin B1-S2(config-vlan)# vlan 20 B1-S2(config-vlan)# name Sales B1-S2(config-vlan)# vlan 30 B1-S2(config-vlan)# name Production B1-S2(config-vlan)# vlan 99 B1-S2(config-vlan)# name Mgmt&Native B1-S2(config-vlan)# vlan 999 B1-S2(config-vlan)# name BlackHole B1-S2(config)# interface vlan 99 B1-S2(config-if)# ip address 10.1.99.22 255.255.255.0 B1-S2(config-if)# exit B1-S2(config)# ip default-gateway 10.1.99.1 B1-S2(config)# interface range f0/1 - 4 B1-S2(config-if-range)# switchport mode trunk B1-S2(config-if-range)# switchport trunk native vlan 99 B1-S2(config-if-range)# exit B1-S2(config)# interface f0/6 B1-S2(config-if)# switchport mode access B1-S2(config-if)# switchport access vlan 10 B1-S2(config-if)# interface f0/11 B1-S2(config-if)# switchport mode access B1-S2(config-if)# switchport access vlan 20 B1-S2(config-if)# interface f0/16 B1-S2(config-if)# switchport mode access B1-S2(config-if)# switchport access vlan 30 B1-S2(config-if)# exit B1-S2(config)# interface range f0/5, f0/7-10, f0/12-15, f0/17-24, g0/1-2 B1-S2(config-if-range)# switchport access vlan 999 B1-S2(config-if-range)# shutdown

Seguridad de puertos

- Use la siguiente política para establecer la seguridad en los puertos de acceso de B1-S2.

- Permita que se aprendan dos direcciones MAC en el puerto.

- Configure las direcciones MAC aprendidas para que se agreguen a la configuración.

- Configure el puerto para que envíe un mensaje si se produce una violación a la seguridad. El tráfico se permite desde las dos primeras direcciones MAC aprendidas.

B1-S2(config)# interface range f0/6, f0/11, f0/16 B1-S2(config-if-range)# switchport port-security B1-S2(config-if-range)# switchport port-security maximum 2 B1-S2(config-if-range)# switchport port-security mac-address sticky B1-S2(config-if-range)# switchport port-security violation restrict

SSH

- Configure HQ para que use SSH para el acceso remoto.

- Establezca el módulo en 2048. El nombre de dominio es com.

- El nombre de usuario es admin y la contraseña es adminonly.

- Solo se debería permitir SSH en las líneas VTY.

- Modifique los valores predeterminados de SSH: versión 2; tiempo de espera de 60 segundos; dos reintentos.

HQ(config)# ip domain-name CCNASkills.com HQ(config)# crypto key generate rsa HQ(config)# username admin password adminonly HQ(config)# line vty 0 4 HQ(config-line)# transport input ssh HQ(config-line)# login local HQ(config-line)# exit HQ(config)# ip ssh version 2 HQ(config)# ip ssh time-out 60 HQ(config)# ip ssh authentication-retries 2

DHCP

- En B1, configure un conjunto DHCP para la VLAN 20 de Ventas con los siguientes requisitos:

- Excluya las primeras 10 direcciones IP en el rango.

- El nombre del pool, que distingue mayúsculas de minúsculas, es VLAN20.

- Incluya el servidor DNS conectado a la LAN de HQ como parte de la configuración DHCP.

- Configure la PC de Ventas para que use DHCP.

B1(config)# ip dhcp excluded-address 10.1.20.1 10.1.20.10 B1(config)# ip dhcp pool VLAN20 B1(dhcp-config)# network 10.1.20.0 255.255.255.0 B1(dhcp-config)# default-router 10.1.20.1 B1(dhcp-config)# dns-server 10.0.1.4 Click Sales PC > Desktop > IP Configuration Change to DHCP and verify PC gets addressing information

Política de listas de acceso

- Dado que HQ está conectado a Internet, configure y aplique una ACL con el nombre HQINBOUND en el siguiente orden:

- Permita las actualizaciones de BGP entrantes (puerto TCP 179) de cualquier origen a cualquier destino.

- Permita las solicitudes HTTP de cualquier origen a la red HQ-DataCenter.

- Permita solo las sesiones TCP establecidas desde Internet.

- Permita solo las respuestas de ping entrantes desde Internet.

- Bloquee explícitamente todos los demás accesos entrantes desde Internet.

HQ(config)# ip access-list extended HQINBOUND HQ(config-ext-nacl)# permit tcp any any eq 179 HQ(config-ext-nacl)# permit tcp any 192.0.2.0 0.0.0.255 eq www HQ(config-ext-nacl)# permit tcp any any established HQ(config-ext-nacl)# permit icmp any any echo-reply HQ(config-ext-nacl)# deny ip any any HQ(config-ext-nacl)# exit HQ(config)# interface s0/1/0 HQ(config-if)# ip access-group HQINBOUND in

Conectividad

- Verifique que la conectividad sea total desde cada PC a pka y www.cisco.pka.

- El host externo debe poder acceder a la página web en WWW.pka.

- Todas las pruebas de la situación 0 deberían producir resultados correctos.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes