Última actualización: agosto 25, 2022

9.2.3.4 Práctica de laboratorio: configuración y verificación de restricciones de VTY (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

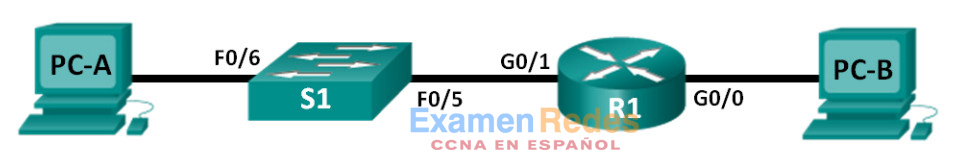

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/0 | 192.168.0.1 | 255.255.255.0 | N/A |

| G0/1 | 192.168.1.1 | 255.255.255.0 | N/A | |

| S1 | VLAN 1 | 192.168.1.2 | 255.255.255.0 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

| PC-B | NIC | 192.168.0.3 | 255.255.255.0 | 192.168.0.1 |

Objetivos

Parte 1: configurar los parámetros básicos de los dispositivos

Parte 2: configurar y aplicar la lista de control de acceso en el R1

Parte 3: verificar la lista de control de acceso mediante Telnet

Parte 4: configurar y aplicar la lista de control de acceso en el S1 (desafío)

Información básica/situación

Es aconsejable restringir el acceso a las interfaces de administración del router, como las líneas de consola y las líneas vty. Se puede utilizar una lista de control de acceso (ACL) para permitir el acceso de direcciones IP específicas, lo que asegura que solo la computadora del administrador tenga permiso para acceder al router mediante telnet o SSH.

Nota: en los resultados del dispositivo de Cisco, la ACL se abrevia como access-list.

En esta práctica de laboratorio, creará y aplicará una ACL estándar con nombre para restringir el acceso remoto a las líneas vty del router.

Después de crear y aplicar la ACL, probará y verificará la ACL intentando acceder al router desde diferentes direcciones IP mediante Telnet.

En esta práctica de laboratorio se le proporcionarán los comandos necesarios para crear y aplicar la ACL.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR) Cisco 1941 con IOS de Cisco versión 15.2(4)M3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con IOS de Cisco versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros routers, switches y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Recursos necesarios

- 1 router (Cisco 1941 con IOS de Cisco versión 15.2(4)M3, imagen universal o similar)

- 1 switch (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o comparable)

- 2 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Nota: las interfaces Gigabit Ethernet en los routers Cisco 1941 cuentan con detección automática, y se puede utilizar un cable directo de Ethernet entre el router y la PC-B. Si utiliza otro modelo de router Cisco, puede ser necesario usar un cable cruzado Ethernet.

Parte 1: Configurar los parámetros básicos de dispositivos

En la parte 1, establecerá la topología de la red y configurará las direcciones IP de las interfaces, el acceso a los dispositivos y las contraseñas del router.

Paso 1: Realice el cableado de red tal como se muestra en el diagrama de topología.

Paso 2: configurar los parámetros de red de la PC-A y la PC-A, según la tabla de

direccionamiento.

Paso 3: inicializar y volver a cargar el router y el switch.

a. Desactive la búsqueda del DNS.

b. Configure los nombres de los dispositivos, según el diagrama de la topología.

c. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

d. Asigne cisco como la contraseña de consola, active logging synchronous y habilite el inicio de sesión.

e. Asigne cisco como la contraseña de vty, active logging synchronous y habilite el inicio de sesión.

f. Cifre las contraseñas de texto no cifrado.

g. Cree un aviso que advierta a todo aquel que acceda al dispositivo que el acceso no autorizado está prohibido.

h. Configure las direcciones IP en las interfaces que se indican en la tabla de direccionamiento.

i. Configure el gateway predeterminado del switch.

j. Guarde la configuración en ejecución en el archivo de configuración de inicio.

Parte 2: configurar y aplicar la lista de control de acceso en el R1

En la parte 2, configurará una ACL estándar con nombre y la aplicará a las líneas de terminal virtual del router para restringir el acceso remoto al router.

Paso 1: configurar y aplicar una ACL estándar con nombre.

a. Acceda al router R1 mediante el puerto de consola y habilite el modo EXEC privilegiado.

b. En el modo de configuración global, use un espacio y un signo de interrogación para ver las opciones de comandos de ip access-list.

R1(config)# ip access-list ? extended Extended Access List helper Access List acts on helper-address log-update Control access list log updates logging Control access list logging resequence Resequence Access List standard Standard Access List

c. Use un espacio y un signo de interrogación para ver las opciones de comandos de ip access-list standard.

R1(config)# ip access-list standard ? <1-99> Standard IP access-list number <1300-1999> Standard IP access-list number (expanded range) WORD Access-list name

d. Agregue ADMIN-MGT al final del comando ip access-list standard y presione Enter. Ahora se encuentra en el modo de configuración de listas de acceso estándar con nombre (config-std-nacl).

R1(config)# ip access-list standard ADMIN-MGT R1(config-std-nacl)#

e. Introduzca la entrada de control de acceso (ACE) permit o deny de su ACL, también conocida como “instrucción de ACL”, de a una línea por vez. Recuerde que al final de la ACL hay una instrucción implícita deny any, que deniega todo el tráfico. Introduzca un signo de interrogación para ver las opciones de comandos.

R1(config-std-nacl)# ? Standard Access List configuration commands: <1-2147483647> Sequence Number default Set a command to its defaults deny Specify packets to reject exit Exit from access-list configuration mode no Negate a command or set its defaults permit Specify packets to forward remark Access list entry comment

f. Cree una ACE permit para la PC-A de Administrador en 192.168.1.3 y una ACE permit adicional para admitir otras direcciones IP administrativas reservadas desde 192.168.1.4 hasta 192.168.1.7. Observe que la primera ACE permit indica un único host, debido al uso de la palabra clave host. Se podría haber usado la ACE permit 192.168.1.3 0.0.0.0. La segunda ACE permit admite los hosts 192.168.1.4 a 192.168.1.7 debido a que se usa el carácter comodín 0.0.0.3, que es lo inverso de la máscara de subred 255.255.255.252.

R1(config-std-nacl)# permit host 192.168.1.3 R1(config-std-nacl)# permit 192.168.1.4 0.0.0.3 R1(config-std-nacl)# exit

No es necesario introducir una ACE deny, porque hay una ACE deny any implícita al final de la ACL.

g. Ahora que creó una ACL con nombre, aplíquela a las líneas vty.

R1(config)# line vty 0 4 R1(config-line)# access-class ADMIN-MGT in R1(config-line)# exit

Parte 3: verificar la lista de control de acceso mediante Telnet

En la parte 3, usará Telnet para acceder al router y verificar que la ACL con nombre funcione correctamente.

Nota: SSH es más seguro que Telnet; sin embargo, SSH requiere que el dispositivo de red esté configurado para aceptar conexiones SSH. En esta práctica de laboratorio, se usa Telnet por cuestiones de facilidad.

a. Abra un símbolo del sistema en la PC-A y verifique que pueda comunicarse con el router mediante el comando ping.

C:\Users\user1> ping 192.168.1.1

Pinging 192.168.1.1 with 32 bytes of data:

Reply from 192.168.1.1: bytes=32 time=5ms TTL=64

Reply from 192.168.1.1: bytes=32 time=1ms TTL=64

Reply from 192.168.1.1: bytes=32 time=1ms TTL=64

Reply from 192.168.1.1: bytes=32 time=1ms TTL=64

Ping statistics for 192.168.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 5ms, Average = 2ms

C:\Users\user1>

b. Use el símbolo del sistema de la PC-A para iniciar el programa cliente de Telnet y acceda al router mediante telnet. Introduzca los datos de inicio de sesión y luego las contraseñas de enable. Debería haber iniciado sesión correctamente, visto el mensaje de aviso y recibido una petición de entrada de comandos del R1.

C:\Users\user1> telnet 192.168.1.1 Unauthorized access is prohibited! User Access Verification Password: R1>enable Password: R1#

¿La conexión Telnet se realizó correctamente?

__________________________________________________

La conexión Telnet debería haberse realizado correctamente, y el estudiante debería recibir la petición de entrada de contraseña del router R1.

c. Escriba exit en el símbolo del sistema y presione Enter para salir de la sesión de Telnet.

d. Cambie la dirección IP para comprobar si la ACL con nombre bloquea direcciones IP no permitidas. Cambie la dirección IPv4 a 192.168.1.100 en la PC-A.

e. Intente acceder al R1 mediante telnet en 192.168.1.1 otra vez. ¿La sesión de Telnet se estableció correctamente?

____________________________________________________

Si se cambió la dirección IP de la PC-A, la conexión Telnet no debería realizarse correctamente.

¿Qué mensaje recibió? _____________________________________________________

Connecting To 192.168.1.1…Could not open connection to the host, on port 23: Connect failed (Conectando a 192.168.1.1… No se pudo abrir la conexión al host en el puerto 23: la conexión falló)

f. Cambie la dirección IP de la PC-A para comprobar si la ACL con nombre permite que un host con una dirección IP en el rango de 192.168.1.4 a 192.168.1.7 acceda al router mediante telnet. Después de cambiar la dirección IP de la PC-A, abra el símbolo del sistema de Windows e intente acceder al router R1 mediante telnet.

¿La sesión de Telnet se estableció correctamente?

___________________________________________________

Si la dirección IP de la PC-A se cambió a una dirección en el rango de 192.168.1.4 a 192.168.1.7, la conexión telnet debería realizarse correctamente.

g. En el modo EXEC privilegiado en el R1, escriba el comando show ip access-lists y presione Enter. En el resultado del comando, observe la forma en que el IOS de Cisco asigna automáticamente los números de línea a las ACE de la ACL en incrementos de 10 y muestra la cantidad de veces que se encontraron coincidencias para cada ACE permit (entre paréntesis).

R1# show ip access-lists

Standard IP access list ADMIN-MGT

10 permit 192.168.1.3 (2 matches)

20 permit 192.168.1.4, wildcard bits 0.0.0.3 (2 matches)

Debido a que se establecieron correctamente dos conexiones Telnet al router y cada sesión de Telnet se inició desde una dirección IP que coincide con una de las ACE permit, hay coincidencias para cada ACE permit.

¿Por qué piensa que hay dos coincidencias para cada ACE permit cuando se inició solo una conexión desde cada dirección IP?

_____________________________________________________

La respuesta varía. Los estudiantes quizá reconozcan que las dos coincidencias con las ACE permit corresponden a la forma en que opera el protocolo Telnet mientras establece las conexiones telnet. El hecho de que haya dos coincidencias por cada conexión hace referencia a la cantidad de veces que se envía información de control al router, lo que genera una coincidencia con la ACE permit del router.

¿De qué forma determinaría el momento en el que el protocolo Telnet ocasiona las dos coincidencias durante la conexión Telnet?

_____________________________________________________

Las respuestas varían, pero los estudiantes deben reconocer que un analizador de protocolos, como Wireshark, les permitiría capturar y analizar los paquetes de protocolo Telnet a fin de determinar el momento en el que se generan las coincidencias de ACE permit de la ACL.

h. En el R1, ingrese al modo de configuración global.

i. Ingrese al modo de configuración de lista de acceso para la lista de acceso con nombre ADMIN-MGT y agregue una ACE deny any al final de la lista de acceso.

R1(config)# ip access-list standard ADMIN-MGT R1(config-std-nacl)# deny any R1(config-std-nacl)# exit

Nota: debido a que hay una ACE deny any implícita al final de todas las ACL, agregar una ACE deny any explícita es innecesario, pero puede serle útil al administrador de red a efectos de registro o simplemente para saber la cantidad de veces que se produjeron coincidencias con la ACE deny any de la lista de acceso.

j. Intente acceder al R1 mediante telnet desde la PC-B. Esto crea una coincidencia con la ACE deny any en la lista de acceso con nombre ADMIN-MGT.

k. En el modo EXEC privilegiado, escriba el comando show ip access-lists y presione Enter. Ahora debería ver varias coincidencias con la ACE deny any.

R1# show ip access-lists

Standard IP access list ADMIN-MGT

10 permit 192.168.1.3 (2 matches)

20 permit 192.168.1.4, wildcard bits 0.0.0.3 (2 matches)

30 deny any (3 matches)

La conexión Telnet fallida produce más coincidencias con la ACE deny explícita que una conexión correcta. ¿Por qué cree que sucede esto?

_____________________________________________________

Las respuestas pueden variar, pero los estudiantes quizá reconozcan que el protocolo Telnet debe realizar tres intentos para crear una sesión de Telnet.

Parte 4: configurar y aplicar la lista de control de acceso en el S1 (desafío)

Paso 1: configurar y aplicar una ACL estándar con nombre para las líneas vty en el S1.

a. Sin consultar los comandos de configuración del R1, intente configurar la ACL en el S1 y permita solo la dirección IP de la PC-A.

b. Aplique la ACL a las líneas vty del S1. Recuerde que hay más líneas vty en un switch que en un router.

Paso 2: probar la ACL de vty en el S1.

Acceda mediante Telnet desde cada una de las computadoras para verificar que la ACL de vty funcione correctamente. Debería poder acceder al S1 mediante telnet desde la PC-A, pero no desde la PC-B.

Reflexión

1. Como lo demuestra el acceso remoto a vty, las ACL son filtros de contenido eficaces que tienen una aplicación más allá de las interfaces de red de entrada y de salida. ¿De qué otras formas se pueden aplicar las ACL?

____________________________________________________

Las respuestas pueden variar. Los estudiantes quizá reconozcan que las ACL también se pueden aplicar a aplicaciones de red, como aplicaciones de servidor.

2. ¿La aplicación de una ACL a una interfaz de administración remota de vty mejora la seguridad de una conexión Telnet? ¿Esto convierte a Telnet en una herramienta de administración de acceso remoto más viable?

_____________________________________________________

Las respuestas pueden variar, pero los estudiantes deben reconocer que, aunque las ACL ayudan a restringir el acceso de administración remota a los dispositivos de red, no hacen nada para cifrar los datos propiamente dichos que se envían por la red. Si otro programa en un host diferente en la red captura o detecta esa información, la red no es segura.

3. ¿Por qué tiene sentido aplicar una ACL a las líneas vty, en vez de a interfaces específicas?

______________________________________________________

Las respuestas pueden variar, pero los estudiantes deben reconocer que, al aplicar la ACL a las líneas vty lógicas, no importa por qué interfaz llega la solicitud de Telnet o SSH. Las ACL de vty no dependen de interfaces. Además, las ACL de vty se pueden aplicar una vez, en lugar de tener que aplicarse a varias interfaces.

Tabla de resumen de interfaces del router

| Resumen de interfaces del router | ||||

|---|---|---|---|---|

| Modelo de router | Interfaz Ethernet #1 | Interfaz Ethernet n.º 2 | Interfaz serial #1 | Interfaz serial n.º 2 |

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| Nota: para conocer la configuración del router, observe las interfaces a fin de identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla, se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, si bien puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en los comandos de IOS de Cisco para representar la interfaz. | ||||

Configuraciones de dispositivos

- Router R1

- Switch S1

Building configuration... Current configuration : 1467 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model ! ! ! ! ! ! ! no ip domain lookup ip cef no ipv6 cef multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 ip address 192.168.0.1 255.255.255.0 duplex auto speed auto ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! interface Serial0/0/0 no ip address shutdown clock rate 2000000 ! interface Serial0/0/1 no ip address shutdown ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ! ip access-list standard ADMIN-MGT permit 192.168.1.3 permit 192.168.1.4 0.0.0.3 deny any ! ! ! ! control-plane ! ! banner motd ^CNo unauthorized access allowed!^C ! line con 0 password 7 070C285F4D06 logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 access-class ADMIN-MGT in password 7 13061E010803 logging synchronous login transport input all ! scheduler allocate 20000 1000 ! end

Building configuration... Current configuration : 1782 bytes ! ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model system mtu routing 1500 ! ! no ip domain-lookup ! ! ! ! ! ! ! ! spanning-tree mode pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! ! ! ! ! ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.2 255.255.255.0 ! ip default-gateway 192.168.1.1 ip http server ip http secure-server ! ip access-list standard ADMIN-MGT permit 192.168.1.3 ! banner motd ^CNo unauthorized access allowed!^C ! line con 0 password 7 01100F175804 logging synchronous login line vty 0 4 access-class ADMIN-MGT in password 7 01100F175804 logging synchronous login line vty 5 14 access-class ADMIN-MGT in password 7 01100F175804 logging synchronous login line vty 15 password 7 0822455D0A16 login ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes