Última actualización: diciembre 15, 2024

CCNA1 v6 Capítulo 1 Examen Español

1. Una empresa está contemplando la posibilidad de utilizar una red de cliente-servidor o una red entre pares. ¿Cuáles son tres características de una red entre pares? Elija tres opciones.

- Menor costo de implementación

- Fácil de creación

- Mejor seguridad

- Escalabilidad

- Mejor rendimiento de los dispositivos cuando actúan como cliente y como servidor

- Administración descentralizada

2. ¿Cuál de estos dispositivos cumple la función de determinar la ruta que los mensajes deben tomar a través de las internetworks?

- Un servidor Web

- Un firewall

- Un router

- Un módem DSL

3. ¿Cuáles son los dos criterios que se utilizan para seleccionar un medio de red entre varios medios de red? (Elija dos).

- La distancia que el medio seleccionado puede transportar una señal correctamente

- La cantidad de dispositivos intermediarios instalados en la red

- El entorno en el que se debe instalar el medio seleccionado

- El costo de los dispositivos finales que se utilizan en la red

- Los tipos de datos que se deben priorizar

4. ¿Cuáles son las dos afirmaciones que describen a los dispositivos intermediarios? Elija dos opciones.

- Los dispositivos intermediarios dirigen la ruta de los datos.

- Los dispositivos intermediarios modifican el contenido de los datos.

- Los dispositivos intermediarios conectan hosts individuales a la red.

- Los dispositivos intermediarios generan contenido de datos.

- Los dispositivos intermediarios inician el proceso de encapsulamiento.

5. ¿Cuáles de las siguientes son dos funciones de las terminales en una red? Elija dos opciones.

- Dirigen los datos por rutas alternativas si fallan los enlaces.

- Dan origen a los datos que fluyen por la red.

- Proporcionan el canal por el que viaja el mensaje de red.

- Constituyen la interfaz entre los humanos y la red de comunicación.

- Filtran el flujo de datos para aumentar la seguridad.

6. ¿Qué área de la red es probable que deba rediseñar el personal de TI de una universidad como consecuencia directa de que muchos estudiantes lleven sus propias tablet PC y smarthphones al lugar de estudios para acceder a los recursos de la institución?

- WAN inalámbrica

- Extranet

- Intranet

- LAN inalámbrica

- LAN conectada por cable

7. ¿A qué tipo de red debe acceder un usuario doméstico para realizar compras en línea?

- Internet

- Una intranet

- Una extranet

- Una red de área local

8. Un empleado de una sucursal está realizando una cotización para un cliente. Para ello, necesita acceder a la información confidencial sobre precios que se encuentra en los servidores internos de la oficina central. ¿A qué tipo de red debería acceder el empleado?

- Una red de área local

- Una intranet

- Internet

- Una extranet

9. ¿Cuáles son las dos soluciones de Internet que proporcionan una conexión a Internet permanente de ancho de banda elevado a las computadoras en una oficina en el lugar? Elija dos opciones.

- DSL

- Telefónica por dial-up

- Datos móviles

- Satelital

- Cable

10. ¿Cuáles son las dos opciones de conexión a Internet que no requieren que se tiendan cables hasta el edificio? (Elija dos).

- Línea arrendada dedicada

- Dial-up

- DSL

- Datos móviles

- Satélite

11. ¿Qué término describe el estado de una red cuando la demanda de los recursos de red excede la capacidad disponible?

- Congestión

- Optimización

- Sincronización

- Convergencia

12. ¿Qué tipo de tráfico de red requiere QoS?

- Correo electrónico

- Wiki

- Videoconferencia

- Compras en línea

13. ¿Cuál de las siguientes expresiones define con precisión el término «ancho de banda»?

- Estado en el cual la demanda de los recursos de red excede la capacidad disponible

- Medida de la capacidad de transporte de datos de los medios

- Conjunto de técnicas para administrar la utilización de recursos de red

- Método para limitar el efecto de una falla de hardware o de software en la red

14. Un administrador de redes está implementando una política que requiere contraseñas seguras y complejas. ¿Qué objetivo de protección de datos admite esta política?

- Integridad de los datos

- Calidad de los datos

- Confidencialidad de los datos

- Redundancia de los datos

15. ¿Cuál de estas afirmaciones describe una característica de la computación en la nube?

- Se requiere inversión en infraestructura nueva para acceder a la nube.

- Los dispositivos se pueden conectar a Internet mediante el cableado eléctrico existente.

- Una empresa puede conectarse directamente a Internet sin el uso de un ISP.

- Los usuarios individuales o las empresas pueden acceder a las aplicaciones por Internet desde cualquier dispositivo, en cualquier parte del mundo.

The correct answer is: Se puede acceder a las aplicaciones por Internet mediante una suscripción.

16. ¿Qué es Internet?

- Proporciona conexiones a través de las redes globales interconectadas.

- Proporciona acceso a la red a los dispositivos móviles.

- Proporciona acceso a la red a los dispositivos móviles.

- Es una red privada para una organización con conexiones LAN y WAN.

17. ¿Cuál de las siguientes afirmaciones describe el uso de tecnología de redes por línea eléctrica?

- Una LAN doméstica se instala sin el uso de cableado físico.

- Los puntos de acceso inalámbricos utilizan adaptadores de línea eléctrica para distribuir los datos por la LAN doméstica.

- Se utiliza el nuevo cableado eléctrico «inteligente» para extender una LAN doméstica existente.

- Un dispositivo se conecta a una LAN doméstica existente mediante un adaptador y un tomacorriente.

18. ¿Qué violación de seguridad causaría la mayor cantidad de daño a la vida de un usuario doméstico?

- Spyware, que permite el correo electrónico no deseado

- Captura de datos personales, que permite el robo de identidad

- Reproducción de gusanos y virus en la computadora

- Denegación de servicio del servidor de correo electrónico

19. Un usuario está implementando una política de seguridad en una red de oficina pequeña. ¿Cuáles son las dos acciones que proporcionarían los requisitos mínimos de seguridad para esta red? Elija dos opciones.

- La instalación de un software antivirus

- La implementación de un firewall

- El agregado de un dispositivo de prevención de intrusiones exclusivo

- La instalación de una red inalámbrica

- La implementación de un sistema de detección de intrusiones

20. Una convergente red es capaz de distribuir voz, vídeo, texto y gráficos por los mismos canales de comunicación.

21. Complete el espacio en blanco.

El acrónimo byod hace referencia a la política que les permite a los empleados utilizar sus dispositivos personales en la oficina para acceder a la red y a otros recursos.

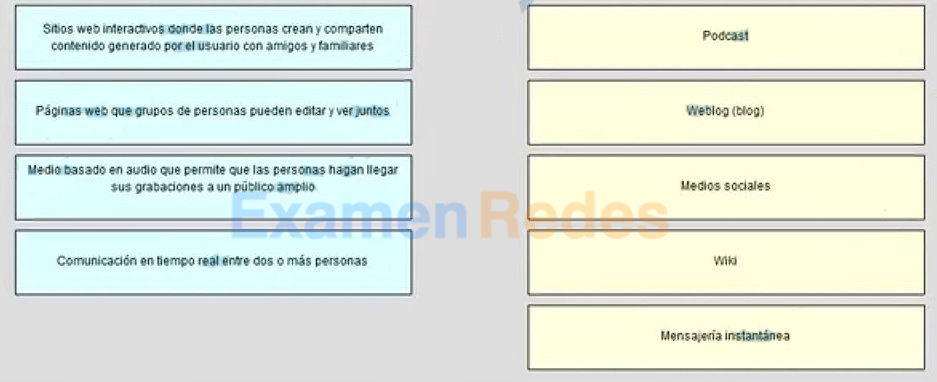

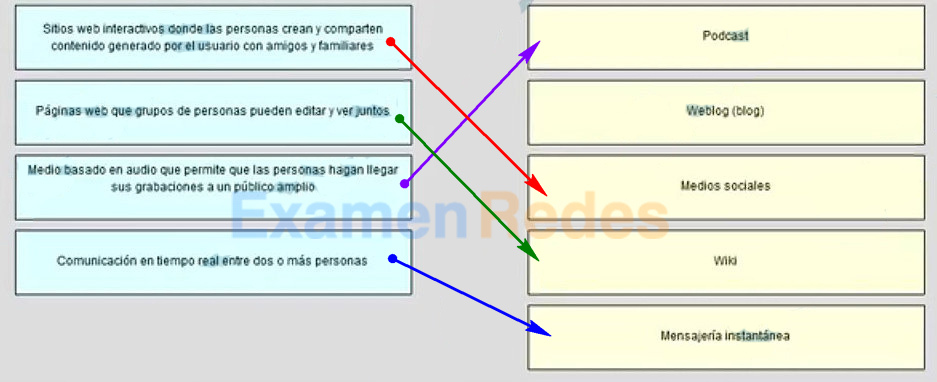

22. Una la descripción con la forma de comunicación en red. No se utilizan todas las opciones.

Respuesta:

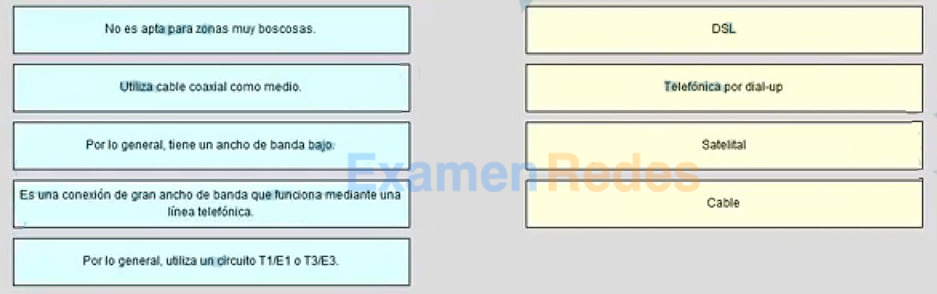

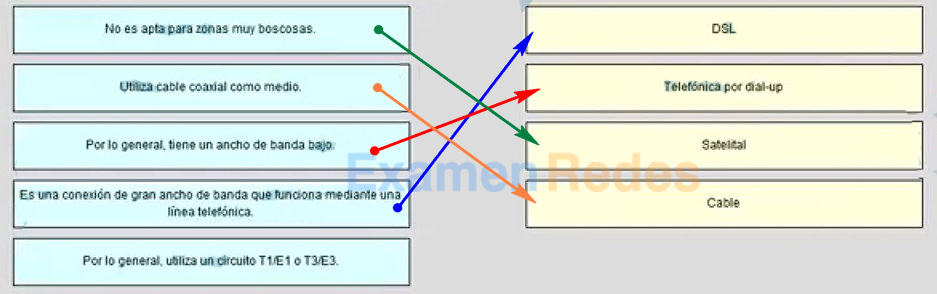

23. Una cada característica con el tipo de conectividad a Internet correspondiente. No se utilizan todas las opciones.

Respuesta:

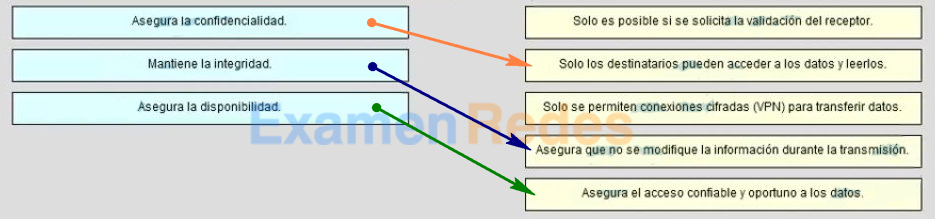

24. Una la definición con el objetivo de seguridad. No se utilizan todas las opciones.

Respuesta:

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes