Última actualización: enero 30, 2022

10.0. Introducción

10.0.1. ¿Por qué debería tomar este módulo?

Bienvenido a la Configuración básica de un router!

¿Alguna vez has hecho un relevo? La primera persona corre la primera etapa de la carrera y entrega la batuta al siguiente corredor, que continúa hacia adelante en la segunda etapa de la carrera y entrega la batuta al tercer corredor, y sigue adelante. El enrutamiento de paquetes es muy similar a un relé. Pero si el primer corredor no sabe dónde encontrar al segundo corredor, o deja caer la batuta en la primera etapa, entonces ese equipo de relevos seguramente perderá la carrera.

El enrutamiento de paquetes es muy similar a un relé. Como sabe, los enrutadores crean y utilizan tablas de enrutamiento para reenviar paquetes desde sus redes locales a otras redes. Pero un router no puede crear una tabla de enrutamiento ni reenviar ningún paquete hasta que se haya configurado. Si planea convertirse en administrador de red, definitivamente debe saber cómo hacerlo. Las buenas noticias? ¡Es fácil! Este módulo tiene actividades de Comprobador de sintaxis para que pueda practicar los comandos de configuración y ver el resultado. También hay algunas actividades de Packet Tracer para comenzar. ¡Adelante!

10.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Configuración básica de un router

Objetivos del módulo: Implemente la configuración inicial en un router y terminales.

| Título del tema | Objetivo del tema |

|---|---|

| Configuración de los parámetros iniciales del router | Configure los parámetros iniciales en un router con IOS de Cisco. |

| Configuración de interfaces | Configure dos interfaces activas en un router con Cisco IOS. |

| Configuración del gateway predeterminado | Configure dispositivos para utilizar el gateway predeterminado. |

10.1. Configuración de los parámetros iniciales del router

10.1.1. Pasos básicos en la configuración de un router

Las siguientes tareas deben completarse al configurar la configuración inicial en un enrutador.

1. Configure el nombre del dispositivo.

Router(config)# hostname hostname

2. Proteja el modo EXEC con privilegios.

Router(config)# enable secret password

3. Proteger el modo EXEC de usuario

Router(config)# line console 0 Router(config-line)# password password Router(config-line)# login

4. Proteger el acceso remoto por Telnet y SSH

Router(config-line)# line vty 0 4

Router(config-line)# password password

Router(config-line)# login

Router(config-line)# transport input {ssh | telnet}

5. Proteja todas las contraseñas del archivo de configuración.

Router(config-line)# exit Router(config)# service password-encryption

6. Proporcione una notificación legal.

Router(config)# banner motd delimiter message delimiter

7. Guarde la configuración.

Router(config)# end Router# copy running-config startup-config

10.1.2. Configuración básica de un router

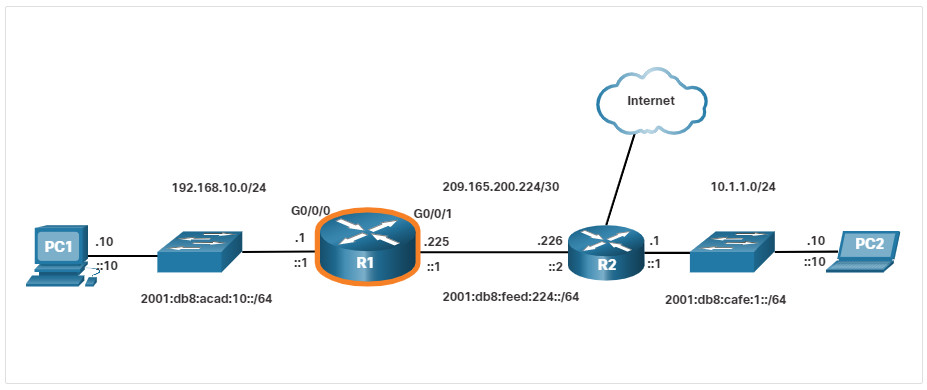

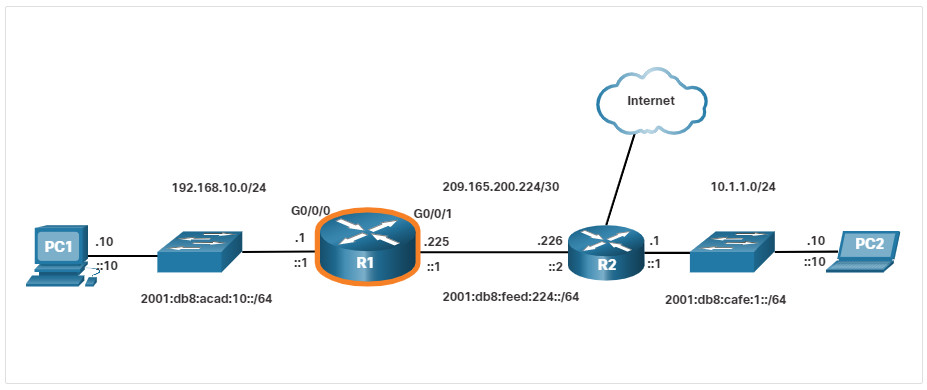

En este ejemplo, el router R1 del diagrama de topología se configurará con la configuración inicial.

Para configurar el nombre del dispositivo para R1, utilice los siguientes comandos .

Router> enable Router# configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)# hostname R1 R1(config)#

Nota: Observe cómo el indicador del enrutador muestra ahora el nombre de host del enrutador.

Todo el acceso al router debe estar asegurado. El modo EXEC privilegiado proporciona al usuario acceso completo al dispositivo y su configuración. Por lo tanto, es el modo más importante para asegurar.

Los siguientes comandos aseguran el modo EXEC privilegiado y el modo EXEC de usuario, habilitan el acceso remoto Telnet y SSH y cifran todas las contraseñas de texto sin formato (es decir, EXEC de usuario y línea VTY).

R1(config)# enable secret class R1(config)# R1(config)# line console 0 R1(config-line)# password cisco R1(config-line)# Inicio de sesión R1(config-line)# exit R1(config)# R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# Inicio de sesión R1(config-line)# transport input ssh telnet R1(config-line)# exit R1(config)# R1(config)# cifrado de contraseña de servicio R1(config)#

La notificación legal advierte a los usuarios que solo deben acceder al dispositivo los usuarios permitidos. La notificación legal se configura de la siguiente manera.

R1(config)# banner motd # Enter TEXT message. End with a new line and the # *********************************************** WARNING: Unauthorized access is prohibited! *********************************************** # R1(config)#

Si se configuraron los comandos anteriores y el router perdió energía accidentalmente, se perderían todos los comandos configurados. Por esta razón, es importante guardar la configuración cuando se implementen los cambios. Los sigueintes comandos guardan la configuración en ejecución en la NVRAM.

R1# copy running-config startup-config Destination filename [startup-config]? Building configuration... [OK] R1#

10.1.3. Comprobador de sintaxis – Configurar los ajustes iniciales del enrutador

Utilice este comprobador de sintaxis para practicar la configuración inicial en un router.

- Configure el nombre del dispositivo.

- Proteger el modo EXEC con privilegios

- Proteger el acceso remoto por Telnet y SSH

- Cifre todas las contraseñas de texto.

- Proporcione una notificación legal.

Ingrese al modo de configuración global para configurar el nombre del router como “R1”. Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R1 Configure “class” como contraseña secreta. R1(config)#enable secret class Configure “cisco” como contraseña de la línea de consola y solicite a los usuarios que inicien sesión. R1(config)#line console 0 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#exit Para vty línea 0 a 4, configure 'cisco' como la contraseña, requiera que los usuarios inicien sesión, habilite el acceso SSH y Telnet y regrese al modo de configuración global. R1(config)#line vty 0 4 R1(config-line)#password cisco R1(config-line)#login R1(config-line)#transport input ssh telnet R1(config-line)#exit Cifre todas las contraseñas de texto no cifrado. R1(config)#service password-encryption Introduzca el aviso “¡Acceso autorizado únicamente!” y utilice ## como carácter delimitador. R1(config)#banner motd #Authorized Access Only!# Salga del modo de configuración global. R1(config)#exit R1# Ha configurado correctamente la configuración inicial en el router R1.

10.1.4. Packet Tracer: Configuración inicial del router

En esta actividad, configurará los parámetros básicos del router. Protegerá el acceso seguro a la CLI y al puerto de consola con contraseñas cifradas y de texto no cifrado. También configurará los mensajes para los usuarios que inicien sesión en el router. Estos avisos también advierten a los usuarios no autorizados que el acceso está prohibido. Por último, verificará y guardará la configuración en ejecución.

10.2. Configuración de interfaces

10.2.1. Configurar interfaces de routers

En este punto, los routers tienen sus configuraciones básicas. El siguiente paso es configurar sus interfaces. Esto se debe a que los dispositivos finales no pueden acceder a los enrutadores hasta que se configuran las interfaces. Existen muchos tipos diferentes de interfaces para los routers Cisco. Por ejemplo, el router Cisco ISR 4321 está equipado con dos interfaces Gigabit Ethernet:

- GigabitEthernet 0/0/0 (G0/0/0)

- GigabitEthernet 0/0/1 (G0/0/1)

La tarea de configurar una interfaz de enrutador es muy similar a un SVI de administración en un conmutador. Específicamente, incluye la emisión de los siguientes comandos:

Router(config)# interface type-and-number Router(config-if)# description description-text Router(config-if)# ip address ipv4-address subnet-mask Router(config-if)# ipv6 address ipv6-address/prefix-length Router(config-if)# no shutdown

Nota: Cuando se habilita una interfaz de enrutador, se deben mostrar mensajes de información confirmando el vínculo habilitado.

Aunque el comando description no es necesario para habilitar una interfaz, es una buena práctica usarlo. Puede ser útil para solucionar problemas en redes de producción proporcionando información sobre el tipo de red conectada. Si la interfaz se conecta a un ISP o a un proveedor de servicios de telefonía móvil, description resulta útil introducir la información de contacto y de conexión de dichos terceros.

Nota: El texto de la descripción tiene un límite de 240 caracteres.

Al usar el comando no shutdown se activa la interfaz y es similar a darle energía. La interfaz también debe estar conectada a otro dispositivo , como un switch o un router, para que la capa física se active.

Nota: En las conexiones entre enrutadores donde no hay un conmutador Ethernet, ambas interfaces de interconexión deben estar configuradas y habilitadas.

10.2.2. Ejemplo de Configuración de interfaces de routers

En este ejemplo, se habilitarán las interfaces directamente conectadas de R1 en el diagrama de topología.

Para configurar las interfaces en R1, utilice los siguientes comandos.

R1> enable R1# configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)# interface gigabitEthernet 0/0/0 R1(config-if)# description Link to LAN R1(config-if)# ip address 192.168.10.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:10::1/64 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# *Aug 1 01:43:53.435: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down *Aug 1 01:43:56.447: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up *Aug 1 01:43:57.447: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to up R1(config)# R1(config)# R1(config)# interface gigabitEthernet 0/0/1 R1(config-if)# description Link to R2 R1(config-if)# ip address 209.165.200.225 255.255.255.252 R1(config-if)# ipv6 address 2001:db8:feed:224::1/64 R1(config-if)# no shutdown R1(config-if)# exit R1(config)# *Aug 1 01:46:29.170: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to down *Aug 1 01:46:32.171: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up *Aug 1 01:46:33.171: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up R1(config)#

Nota: Observe los mensajes informativos que nos informan de que G0/0/0 y G0/0/1 están activados.

10.2.3. Verificación de configuración de interfaz

Existen varios comandos que se pueden utilizar para verificar la configuración de interfaz. El más útil de estos es el comando show ip interface brief y show ipv6 interface brief, como se muestra en el ejemplo.

R1# show ip interface brief

¿Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 192.168.10.1 YES manual up up

GigabiteThernet0/0/1 209.165.200.225 SÍ manual arriba

Vlan1 unassigned YES unset administratively down down

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80: :201:C9FF:FE 89:4501

2001:DB8:ACAD:10: :1

GigabitEthernet0/0/1 [up/up]

FE80: :201:C9FF:FE 89:4502

2001:DB8:ALIMENTACIÓN:224: :1

Vlan1 [administratively down/down]

no asignado

R1#

10.2.4. Configuración comandos de Verificación

En la tabla se resumen los comandos show más populares utilizados para verificar la configuración de la interfaz.

| Comandos | Descripción |

|---|---|

show ip interface brief |

El resultado muestra todas las interfaces, sus direcciones IP y su estado actual. Las interfaces configuradas y conectadas deben mostrar un Estado de «arriba» y Protocolo de «arriba». Cualquier otra cosa indica que existe un problema con la configuración o con el cableado. |

show ip route |

Muestra el contenido de la tabla de routing IP que se almacena en la RAM. |

show interfaces |

Muestra estadísticas de todas las interfaces del dispositivo. Sin embargo, este solo mostrará la información de direccionamiento IPv4. |

show ip interfaces |

Muestra las estadísticas de IPv4 correspondientes a todas las interfaces de un router. |

show ipv6 interface |

Muestra las estadísticas de IPv6 correspondientes a todas las interfaces de un router. |

Haga clic en cada botón para ver la salida del comando para cada comando de verificación de configuración.

- show ip interface brief

- show ipv6 interface brief

- show ip route

- show ipv6 route

- show interfaces

- show ip interface

- show ipv6 interface

R1# show ip interface brief ¿Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 192.168.10.1 YES manual up up GigabiteThernet0/0/1 209.165.200.225 SÍ manual arriba Vlan1 unassigned YES unset administratively down down R1#

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80: :201:C9FF:FE 89:4501

2001:DB8:ACAD:10: :1

GigabitEthernet0/0/1 [up/up]

FE80: :201:C9FF:FE 89:4502

2001:DB8:ALIMENTACIÓN:224: :1

Vlan1 [administratively down/down]

no asignado

R1#

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/0

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/0

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/30 is directly connected, GigabitEthernet0/0/1

L 209.165.200.225/32 is directly connected, GigabitEthernet0/0/1

R1#

R1# show ipv6 route

IPv6 Routing Table - default - 5 entries

Codes: C - Connected, L - Local, S - Static, U - Per-user Static route

B - BGP, R - RIP, H - NHRP, I1 - ISIS L1

I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary, D - EIGRP

EX - EIGRP external, ND - ND Default, NDp - ND Prefix, DCE - Destination

NDr - Redirect, RL - RPL, O - OSPF Intra, OI - OSPF Inter

OE1 - OSPF ext 1, OE2 - OSPF ext 2, ON1 - OSPF NSSA ext 1

ON2 - OSPF NSSA ext 2, a - Aplicación

C 2001:DB8:ACAD:10: :/64 [0/0]

a través de GigabiteThernet0/0/0, conectado directamente

L 2001:DB8:ACAD:10: :1/128 [0/0]

a través de GigabiteThernet0/0/0, recibir

C 2001:DB8:FEED:224: :/64 [0/0]

a través de GigabiteThernet0/0/1, conectado directamente

L 2001:DB8:ALIMENTACIÓN:224: :1/128 [0/0]

a través de GigabiteThernet0/0/1, reciba

L FF00::/8 [0/0]

via Null0, receive

R1#

R1# show interfaces gig0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

El hardware es ISR4321-2x1GE, la dirección es a0e0.af0d.e140 (bia a0e0.af0d.e140)

Description: Link to LAN

Internet address is 192.168.10.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full Duplex, 100Mbps, link type is auto, media type is RJ45

output flow-control is off, input flow-control is off

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:35, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

1180 packets input, 109486 bytes, 0 no buffer

Received 84 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 1096 multicast, 0 pause input

65 packets output, 22292 bytes, 0 underruns

0 output errors, 0 collisions, 2 interface resets

11 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

1 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

R1#

R1# show ip interface g0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

Internet address is 192.168.10.1/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing Common access list is not set

Outgoing access list is not set

Inbound Common access list is not set

Inbound access list is not set

Proxy ARP is enabled

Local Proxy ARP is disabled

Security level is default

Split horizon is enabled

ICMP redirects are always sent

ICMP unreachables are always sent

ICMP mask replies are never sent

IP fast switching is enabled

IP Flow switching is disabled

IP CEF switching is enabled

IP CEF switching turbo vector

IP Null turbo vector

Associated unicast routing topologies:

Topology "base", operation state is UP

IP multicast fast switching is enabled

IP multicast distributed fast switching is disabled

IP route-cache flags are Fast, CEF

Router Discovery is disabled

IP output packet accounting is disabled

IP access violation accounting is disabled

TCP/IP header compression is disabled

RTP/IP header compression is disabled

Probe proxy name replies are disabled

Policy routing is disabled

Network address translation is disabled

BGP Policy Mapping is disabled

Input features: MCI Check

IPv4 WCCP Redirect outbound is disabled

IPv4 WCCP Redirect inbound is disabled

IPv4 WCCP Redirect exclude is disabled

R1#

R1# show ipv6 interface g0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

IPv6 is enabled, link-local address is FE80::868A:8DFF:FE44:49B0

No Virtual link-local address(es):

Description: Link to LAN

Global unicast address(es):

2001:DB8:ACAD:10: :1, la subred es 2001:DB8:ACAD:10: :/64

Joined group address(es):

FF02::1

FF02::1:FF00:1

FF02: :1:FF 44:49 B0

MTU is 1500 bytes

ICMP error messages limited to one every 100 milliseconds

ICMP redirects are enabled

ICMP unreachables are sent

ND DAD is enabled, number of DAD attempts: 1

ND reachable time is 30000 milliseconds (using 30000)

ND NS retransmit interval is 1000 milliseconds

R1#

10.2.5. Comprobador de sintaxis – Configurar interfaces.

Utilice este comprobador de sintaxis para practicar la configuración de la interfaz GigabiteThemet 0/0 en un router.

- Describa el enlace como ‘Enlace a LAN’.

- Configure la dirección IPv4 192.168.10.1 con la máscara de subred 255.255.255.0.

- Configure the IPv6 address as 2001:db8:acad:10: :1 con la longitud del prefijo /64.

- Active la interfaz.

Ingresa al modo de configuración global. R1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Configure la interfaz GigabitEthernet 0/0/0. R1(config)#interface gigabitethernet 0/0/0 Describa el enlace como 'Enlace a LAN'. R1(config-if)#description Link to LAN Configure la interfaz con una dirección IPv4192.168.10.1 y una máscara de subred:255.255.255.0 R1(config-if)#ip address 192.168.10.1 255.255.255.0 Configure la interfaz con la dirección IPv6 2001:db8:acad:10::1 y la longitud del prefijo /64. R1(config-if)#ipv6 address 2001:db8:acad:10::1/64 Habilite la interfaz y regrese al modo de configuración global. R1(config-if)#no shutdown *Aug 1 01:43:53.435: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down *Aug 1 01:43:56.447: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up *Aug 1 01:43:57.447: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed state to up R1(config-if)#exit R1# Ha configurado correctamente la configuración inicial en el router R1.

10.3. Configuración del gateway predeterminado

10.3.1. Gateway predeterminado para un host

Si su red local sólo tiene un enrutador, será el enrutador de puerta de enlace y todos los hosts y conmutadores de su red deben estar configurados con esta información. Si la red local tiene varios enrutadores, debe seleccionar uno de ellos para que sea el enrutador de puerta de enlace predeterminado. En este tema se explica cómo configurar la puerta de enlace predeterminada en hosts y conmutadores.

Para que un terminal se comunique a través de la red, se debe configurar con la información de dirección IP correcta, incluida la dirección de gateway predeterminado. El gateway predeterminado se usa solamente cuando el host desea enviar un paquete a un dispositivo de otra red. En general, la dirección de gateway predeterminado es la dirección de la interfaz de router conectada a la red local del host. La dirección IP del dispositivo host y la dirección de interfaz de router deben estar en la misma red.

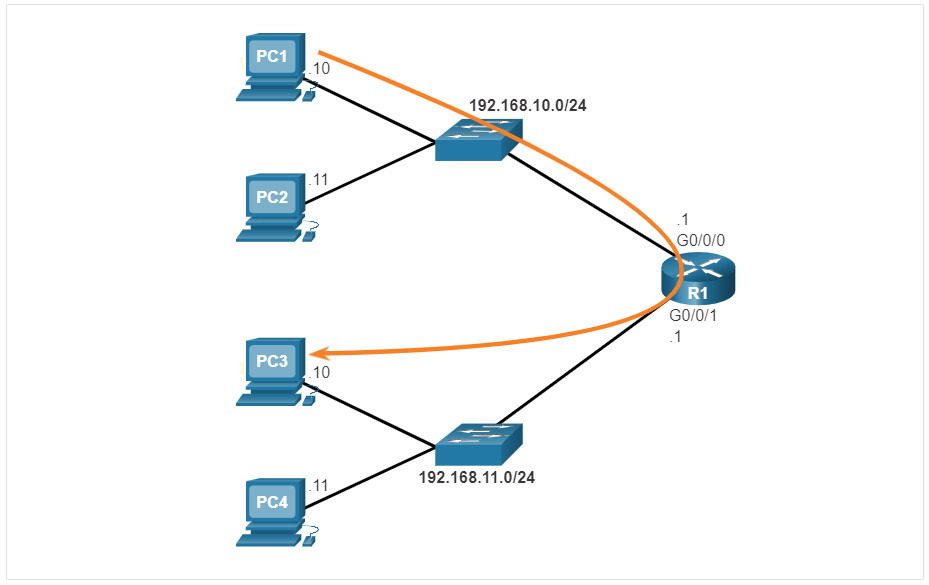

Por ejemplo, supongamos que una topología de red IPv4 consiste en un enrutador que interconecta dos LAN independientes. G0/0 está conecta a la red 192.168.10.0, mientras que G0/1 está conectada a la red 192.168.11.0. Cada dispositivo host está configurado con la dirección de gateway predeterminado apropiada.

En este ejemplo, si PC1 envía un paquete a PC2, no se utiliza la puerta de enlace predeterminada. En cambio, PC1 dirige el paquete con la dirección IPv4 de PC2 y lo reenvía directamente a PC2 a través del switch.

¿Qué pasa si PC1 envió un paquete a PC3? PC1 dirigiría el paquete con la dirección IPv4 de PC3, pero reenviaría el paquete a su puerta de enlace predeterminada, que es la interfaz G0/0/0 de R1. El router acepta el paquete, accede a su tabla de routing para determinar la interfaz de salida apropiada según la dirección de destino. R1 reenvía el paquete fuera de la interfaz apropiada para llegar a PC3.

El mismo proceso ocurriría en una red IPv6, aunque esto no se muestra en la topología. Los dispositivos usarían la dirección IPv6 del enrutador local como puerta de enlace predeterminada.

10.3.2. Gateway predeterminado para un switch

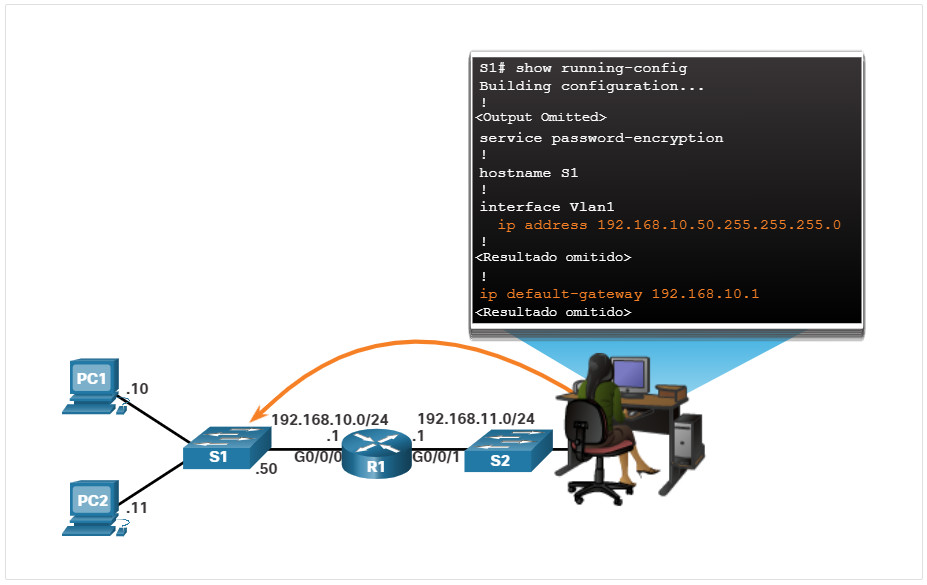

Por lo general, un switch de grupo de trabajo que interconecta equipos cliente es un dispositivo de capa 2. Como tal, un switch de capa 2 no necesita una dirección IP para funcionar adecuadamente. Sin embargo, se puede configurar una configuración IP en un conmutador para dar a un administrador acceso remoto al conmutador.

Para conectarse y administrar un switch a través de una red IP local, debe tener configurada una interfaz virtual de switch (SVI). El SVI se configura con una dirección IPv4 y una máscara de subred en la LAN local. El conmutador también debe tener una dirección de puerta de enlace predeterminada configurada para administrar el conmutador de forma remota desde otra red.

Por lo general, la dirección del gateway predeterminado se configura en todos los dispositivos que desean comunicarse más allá de la red local.

Para configurar un gateway predeterminado en un switch, use el comando de configuración global ip default-gateway ip default-gateway. La dirección IP que se configura es la dirección IPv4 de la interfaz del enrutador local conectada al switch

En la Figura 1 se muestra un administrador que establece una conexión remota al switch S1 en otra red.

En este ejemplo, el host administrador usaría su puerta de enlace predeterminada para enviar el paquete a la interfaz G0/0/1 de R1. R1 reenviaría el paquete a S1 desde su interfaz G0/0/0. Dado que la dirección IPv4 de origen del paquete provenía de otra red, S1 requeriría una puerta de enlace predeterminada para reenviar el paquete a la interfaz G0/0/0 de R1. Por lo tanto, el switch S1 se debe configurar con un gateway predeterminado, para que pueda responder y establecer una conexión SSH con el host administrativo.

Nota: Los paquetes que se originan en servidores conectados al switch ya deben crearse con la dirección de gateway predeterminado configurada en el sistema operativo de su servidor.

Un conmutador de grupo de trabajo también se puede configurar con una dirección IPv6 en un SVI. Sin embargo, el conmutador no requiere que la dirección IPv6 de la puerta de enlace predeterminada se configure manualmente. El conmutador recibirá automáticamente su puerta de enlace predeterminada del mensaje ICMPv6 Router Advertisement del router.

10.3.3. Comprobador de sintaxis – Configurar la puerta de enlace predeterminada

Utilice el verificador de sintaxis de la figura 2 para practicar la configuración de un gateway predeterminado en un switch.

Ingresa al modo de configuración global. S1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Configure 192.168.10.1 como gateway predeterminado para el S1. S1(config)#ip default-gateway 192.168.10.1 S1(config)# Configuró correctamente el gateway predeterminado en el switch S1

10.3.4. Packet Tracer: Conexión de un router a una LAN

En esta actividad, utilizará diversos comandos show para visualizar el estado actual del router. A continuación, utilizará la tabla de direccionamiento para configurar las interfaces Ethernet del router. Por último, utilizará comandos para verificar y probar las configuraciones.

10.3.5. Packet Tracer: Solución de problemas del gateway predeterminado

Para que un dispositivo se comunique en varias redes, debe estar configurado con una dirección IP, una máscara de subred y un gateway predeterminado. El gateway predeterminado se usa cuando el host desea enviar un paquete a un dispositivo de otra red. En general, la dirección de gateway predeterminado es la dirección de la interfaz de router conectada a la red local a la que se conecta el host. En esta actividad, terminará de registrar la red. Luego, verificará el registro de la red mediante la prueba de la conectividad completa y la solución de problemas. Los métodos de solución de problemas que usted usará constan de los siguientes pasos:

- Verificar el registro de la red y usar pruebas para aislar problemas.

- Determinar una solución apropiada para un problema determinado.

- Implementar la solución.

- Realizar pruebas para verificar que se haya solucionado el problema.

- Registrar la solución

10.4. Práctica del Módulo y Cuestionario

10.4.1. Video – Diferencias de dispositivos de red: Parte 1

Haga clic en Reproducir en la figura para ver la Parte 1 de un vídeo que explica los diferentes dispositivos de router y switch que puede experimentar durante las prácticas de Packet Tracer y Lab.

10.4.2. Video – Diferencias de dispositivos de red: Parte 2

Haga clic en Reproducir en la figura para ver la Parte 2 de un vídeo que explica los diferentes dispositivos de router y switch que puede experimentar durante las prácticas de Packet Tracer y Lab.

10.4.3. Packet Tracer – Configuración básica del dispositivo

La administradora de red está muy conforme con su desempeño en el trabajo como técnico de LAN. Ahora, a ella le gustaría que demuestre su capacidad para configurar un router que conecta dos redes LAN. Las tareas incluyen la configuración de parámetros básicos de un router y un switch con Cisco IOS. Luego, probará la conectividad completa para verificar la configuración realizada por usted, así como la configuración de los dispositivos existentes.

10.4.4. Laboratorio: Armar una red con un switch y un router

Oportunidad de Práctica de habilidades

Usted tiene la oportunidad de practicar las siguientes habilidades:

- Parte 1: Configurar la topología de red

- Parte 2: Configurar los dispositivos y verificar la conectividad

- Parte 3: Mostrar información del dispositivo

Puede practicar estas habilidades utilizando el Packet Tracer o el equipo de laboratorio, si está disponible.

10.4.5. ¿Qué aprendí en este módulo?

Configurar propiedades iniciales del router

Las siguientes tareas deben completarse al configurar la configuración inicial en un enrutador.

- Configure el nombre del dispositivo.

- Proteja el modo EXEC con privilegios.

- Proteger el modo EXEC de usuario

- Proteger el acceso remoto por Telnet y SSH

- Proteja todas las contraseñas del archivo de configuración.

- Proporcione una notificación legal.

- Guarde la configuración.

Configurar interfaces

Para que se pueda llegar a los routers, se debe configurar la interfaz de router. El router Cisco ISR 4321 está equipado con dos interfaces Gigabit Ethernet: GigabitEthernet 0/0/0 (G0 / 0/0) y GigabitEthernet 0/0/1 (G0 / 0/1). Las tareas para configurar una interfaz de router son muy similares a un SVI de administración en un switch. Mediante el comando no shutdown se activa la interfaz. La interfaz también debe estar conectada a otro dispositivo , como un switch o un router, para que la capa física se active. Existen varios comandos que se pueden utilizar para verificar la configuración de interfaz. show ip interface brief y show ipv6 interface brief, el show ip route yshow ipv6 route, tambien show interfaces, show ip interface y show ipv6 interface.

Configurar el Gateway Predeterminado

Para que un terminal se comunique a través de la red, se debe configurar con la información de dirección IP correcta, incluida la dirección de gateway predeterminado. En general, la dirección de gateway predeterminado es la dirección de la interfaz de router conectada a la red local del host. La dirección IP del dispositivo host y la dirección de interfaz de router deben estar en la misma red. Para conectarse y administrar un switch a través de una red IP local, debe tener configurada una interfaz virtual de switch (SVI). El SVI se configura con una dirección IPv4 y una máscara de subred en la LAN local. El switch también debe tener una dirección de puerta de enlace predeterminada configurada para administrar el switch de forma remota desde otra red. Para configurar un gateway predeterminado en un switch, use el comando ip default-gateway ip-address de configuración global Use la dirección IPv4 de la interfaz del enrutador local que está conectada al conmutador.