Última actualización: enero 30, 2022

3.0. Introducción

3.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a Protocolos y modelos!

Usted conoce los componentes básicos de una red simple, así como la configuración inicial. Pero después de haber configurado y conectado estos componentes, ¿cómo sabe que trabajarán juntos? Protocolos! Los protocolos son conjuntos de reglas acordadas que han sido creadas por organizaciones de normalización. Pero, como no puedes tomar una regla y mirarla de cerca, ¿cómo entiendes realmente por qué hay tal regla y qué se supone que debe hacer? ¡Modelos! Los modelos le dan una forma de visualizar las reglas y su lugar en su red. Este módulo le ofrece una visión general de los protocolos y modelos de red. ¡Estás a punto de tener una comprensión mucho más profunda de cómo funcionan las redes en realidad!

3.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Protocolos y modelos

Objetivos del módulo: Explique cómo los protocolos de red permiten que los dispositivos tengan acceso a recursos de red local y remota.

| Título del tema | Objetivo del tema |

|---|---|

| Las reglas | Describa los tipos de reglas que se necesitan para que se realice correctamente comunicarse. |

| Protocolos | Explique por qué los protocolos son necesarios en la comunicación de redes. |

| Suites de protocolos | Explique el propósito de adherirse a una suite de protocolos. |

| Organizaciones estándares | Explique la función de las organizaciones de estandarización en el establecimiento de protocolos para la Interoperabilidad de la red |

| Modelos de referencia | Explique la forma en que se utilizan los modelos TCP/IP y OSI para facilitar la estandarización en el proceso de comunicación. |

| Encapsulamiento de datos | Explique la forma en que el encapsulamiento de datos permite que estos se transporten a través e inalámbrica. |

| Acceso a los datos | Explique la forma en que los hosts locales acceden a recursos locales en una red. |

3.0.3. Actividad de clase: diseño de un sistema de comunicaciones

Acaba de adquirir un automóvil nuevo para uso personal. Después de conducir el automóvil durante alrededor de una semana, descubre que no funciona correctamente. Analiza el problema con varios de sus pares y decide llevarlo un taller de reparaciones de automóviles muy recomendado. Se trata del único taller de reparaciones que le queda cerca.

Cuando llega al taller de reparaciones, advierte que todos los mecánicos hablan otro idioma. Tiene dificultades para explicar los problemas de funcionamiento del automóvil, pero es realmente necesario realizar las reparaciones. No está seguro de poder conducirlo de regreso a su hogar para buscar otras opciones.

Debe encontrar una manera de trabajar con el taller para asegurarse de que el automóvil se repare correctamente.

¿Cómo se comunicará con los mecánicos de esa empresa? Diseñe un modelo de comunicaciones para asegurar que el vehículo se repare correctamente.

3.1. Las reglas

3.1.1. Vídeo – Dispositivos en una burbuja

Haga clic en Reproducir en la figura para ver un vídeo que explica cómo funciona un dispositivo de red dentro de una red.

3.1.2. Fundamentos de la comunicación

Las redes pueden variar en lo que respecta al tamaño, la forma y la función. Una red puede ser tan compleja como los dispositivos conectados a través de Internet, o tan simple como dos PC conectadas directamente entre sí mediante un único cable, o puede tener cualquier grado de complejidad intermedia. Sin embargo, realizar simplemente la conexión física por cable o inalámbrica entre los terminales no es suficiente para habilitar la comunicación. Para que se produzca la comunicación, los dispositivos deben saber “cómo” comunicarse.

Las personas intercambian ideas mediante diversos métodos de comunicación. Sin embargo, todos los métodos de comunicación tienen tres elementos en común:

- Los orígenes de los mensajes – Los orígenes de los mensajes son las personas o los dispositivos electrónicos que deben enviar un mensaje a otras personas o dispositivos.

- Destino del mensaje(recibidor) – El destino recibe el mensaje y lo interpreta.

- Canal – está formado por los medios que proporcionan el camino por el que el mensaje viaja desde el origen hasta el destino.

3.1.3. Protocolos de comunicación

El envío de este mensaje, ya sea mediante comunicación cara a cara o a través de una red, está regido por reglas llamadas “protocolos”. Estos protocolos son específicos del tipo de método de comunicación en cuestión. En nuestra comunicación personal diaria, las reglas que utilizamos para comunicarnos por un medio, como una llamada telefónica, no son necesariamente las mismas que los protocolos para utilizar otro medio, como enviar una carta.

El proceso de enviar una carta es similar a la comunicación que ocurre en las redes informáticas.

- Analogía

- Redf

Haga clic en Reproducir en la figura para ver una animación de dos personas que se comunican cara a cara.

Antes de comunicarse, deben acordar cómo hacerlo. Si en la comunicación se utiliza la voz, primero deben acordar el idioma. A continuación, cuando tienen un mensaje que compartir, deben poder dar formato a ese mensaje de una manera que sea comprensible.

Si alguien utiliza el idioma español, pero la estructura de las oraciones es deficiente, el mensaje se puede malinterpretar fácilmente. Cada una de estas tareas describe protocolos implementados para lograr la comunicación.

Haga clic en Reproducir en la figura para ver una animación de dos personas que se comunican cara a cara.

Como se muestra en la animación, esto también es cierto para la comunicación por computadora. Piense cuántas reglas o protocolos diferentes rigen todos los métodos de comunicación que existen actualmente en el mundo.

3.1.4. Establecimiento de reglas

Antes de comunicarse entre sí, las personas deben utilizar reglas o acuerdos establecidos que rijan la conversación. Considere este mensaje, por ejemplo:

humanos comunicaciones las entre los gobiernan reglas. Es muydifícilcomprender mensajes que no están correctamente formateados y quenosiguen las reglas y los protocolos establecidos. La estructura de la gramática, el lenguaje, la puntuación y la oración hace que la configuración humana sea comprensible para muchos individuos diferentes.

Observe cómo es difícil leer el mensaje porque no está formateado correctamente. Debe escribirse usando reglas (es decir, protocolos) que son necesarias para una comunicación efectiva. El ejemplo muestra el mensaje que ahora está correctamente formateado para el lenguaje y la gramática.

Las reglas gobiernan las comunicaciones entre los humanos. Es muy difícil comprender mensajes que no están correctamente formateados y que no siguen las reglas y los protocolos establecidos. La estructura de la gramática, el idioma, la puntuación y la oración hacen que la configuración sea humanamente comprensible para muchos individuos diferentes.

Los protocolos deben tener en cuenta los siguientes requisitos para entregar correctamente un mensaje que sea comprendido por el receptor:

- Un emisor y un receptor identificados

- Idioma y gramática común

- Velocidad y momento de entrega

- Requisitos de confirmación o acuse de recibo

3.1.5. Requisitos de protocolo de red

Los protocolos utilizados en las comunicaciones de red comparten muchos de estos fundamentos. Además de identificar el origen y el destino, los protocolos informáticos y de red definen los detalles sobre la forma en que los mensajes se transmiten a través de una red. Los protocolos informáticos comunes incluyen los siguientes requisitos:

- Codificación de los mensajes

- Formato y encapsulamiento del mensaje

- Tamaño del mensaje

- Sincronización del mensaje

- Opciones de entrega del mensaje

3.1.6. Codificación de los mensajes

Uno de los primeros pasos para enviar un mensaje es codificarlo. La codificación es el proceso mediante el cual la información se convierte en otra forma aceptable para la transmisión. La decodificación revierte este proceso para interpretar la idea.

- Analogía

- Red

Imagine que una persona llama a un amigo para discutir los detalles de una hermosa puesta de sol. Haga clic en Reproducir en la figura para ver una animación de codificación de mensajes.

Para comunicar el mensaje, ella convierte los pensamientos a un lenguaje acordado. Luego, dice las palabras utilizando los sonidos y las inflexiones del lenguaje oral que transmiten el mensaje. La otra persona escucha la descripción y decodifica los sonidos para entender el mensaje que recibió.

Haga clic en Reproducir en la figura para ver una animación de codificación de mensajes que también se produce en la comunicación del equipo.

La codificación entre hosts debe tener el formato adecuado para el medio. El host emisor, primero convierte en bits los mensajes enviados a través de la red. Cada bit está codificado en un patrón de voltajes en cables de cobre, luz infrarroja en fibras ópticas o microondas para sistemas inalámbricos. El host de destino recibe y decodifica las señales para interpretar el mensaje.

3.1.7. Formato y encapsulamiento del mensaje

Cuando se envía un mensaje desde el origen hacia el destino, se debe utilizar un formato o estructura específicos. Los formatos de los mensajes dependen del tipo de mensaje y el canal que se utilice para entregar el mensaje.

- Analogía

- Red

Un ejemplo común de requerir el formato correcto en las comunicaciones humanas es cuando se envía una carta. Haga clic en Reproducir en la figura para ver una animación de formato y encapsulación de una letra.

El sobre tiene la dirección del emisor y la del receptor, cada una escrita en el lugar adecuado del sobre. Si la dirección de destino y el formato no son correctos, la carta no se entrega.

El proceso que consiste en colocar un formato de mensaje (la carta) dentro de otro formato de mensaje (el sobre) se denomina encapsulamiento. La desencapsulación ocurre cuando el destinatario invierte el proceso y la carta se saca del sobre.

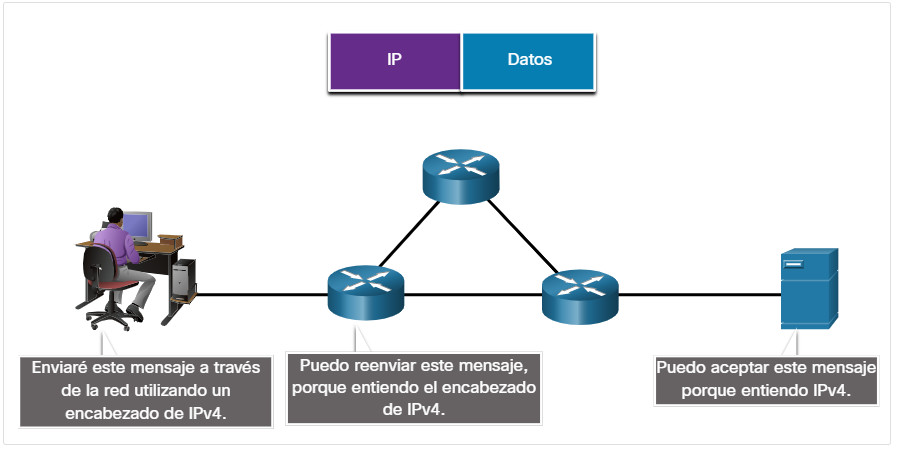

Semejante a enviar una carta,Un mensaje que se envía a través de una red de computadoras sigue reglas de formato específicas para que pueda ser entregado y procesado.

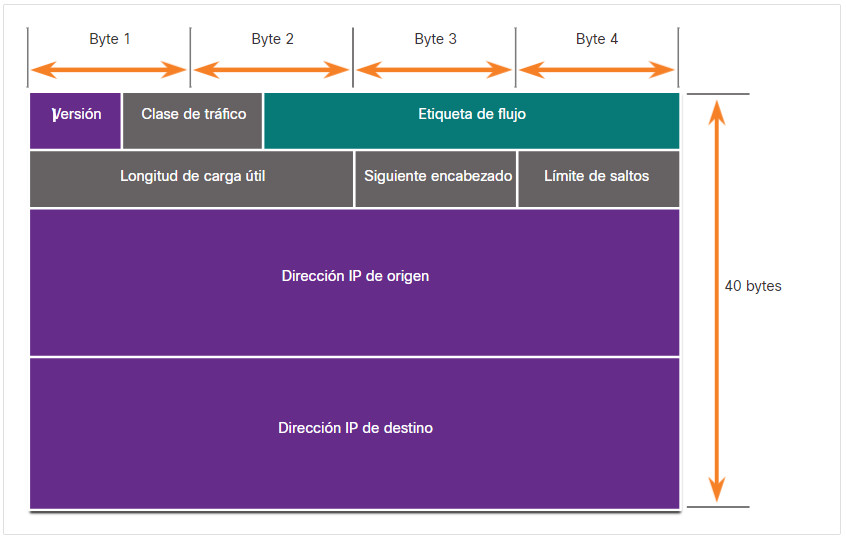

Protocolo de Internet (IP) es un protocolo con una función similar a la del ejemplo sobre. En la figura, los campos del paquete de Protocolo de Internet versión 6 (IPv6) identifican el origen del paquete y su destino. IP es responsable de enviar un mensaje desde el origen del mensaje al destino a través de una o más redes.

Nota: Los campos del paquete IPv6 se analizan en detalle en otro módulo.

3.1.8. Tamaño del mensaje

Otra regla de comunicación es el tamaño del mensaje.

- Analogía

- Red

Haga clic en Reproducir en la figura para ver una animación del tamaño del mensaje en las comunicaciones cara a cara.

Cuando las personas se comunican, los mensajes que envían, normalmente, están divididos en fragmentos más pequeños u oraciones. El tamaño de estas oraciones se limita a lo que la persona que recibe el mensaje puede procesar por vez, como se muestra en la figura. También hace que sea más fácil para el receptor leer y comprender.

De manera similar, cuando se envía un mensaje largo de un host a otro a través de una red, es necesario separarlo en partes más pequeñas, como se muestra en la figura 2. Las reglas que controlan el tamaño de las partes, o tramas que se comunican a través de la red, son muy estrictas. También pueden ser diferentes, de acuerdo con el canal utilizado. Las tramas que son demasiado largas o demasiado cortas no se entregan.

Las restricciones de tamaño de las tramas requieren que el host de origen divida un mensaje largo en fragmentos individuales que cumplan los requisitos de tamaño mínimo y máximo. El mensaje largo se enviará en tramas independientes, cada trama contendrá una parte del mensaje original. Cada trama también tendrá su propia información de direccionamiento. En el host receptor, las partes individuales del mensaje se vuelven a unir para reconstruir el mensaje original.

3.1.9. Sincronización del mensaje

El tiempo de los mensajes también es muy importante en las comunicaciones de red. El tiempo de los mensajes incluye lo siguiente:

- Control de flujo – Este es el proceso de gestión de la velocidad de transmisión de datos. La sincronización también afecta la cantidad de información que se puede enviar y la velocidad con la que puede entregarse. Poe ejemplo, Si una persona habla demasiado rápido, la otra persona tendrá dificultades para escuchar y comprender el mensaje. En la comunicación de red, existen protocolos de red utilizados por los dispositivos de origen y destino para negociar y administrar el flujo de información.

- Tiempo de espera de respuesta (Response Timeout) – Si una persona hace una pregunta y no escucha una respuesta antes de un tiempo aceptable, la persona supone que no habrá ninguna respuesta y reacciona en consecuencia. La persona puede repetir la pregunta o puede continuar la conversación. Los hosts de las redes tienen reglas que especifican cuánto tiempo deben esperar una respuesta y qué deben hacer si se agota el tiempo de espera para la respuesta.

- El método de acceso- Determina en qué momento alguien puede enviar un mensaje. Haga clic en Reproducir en la figura para ver una animación de dos personas hablando al mismo tiempo, luego se produce una «colisión de información» y es necesario que las dos retrocedan y comiencen de nuevo. Del mismo modo, cuando un dispositivo desea transmitir en una LAN inalámbrica, es necesario que la tarjeta de interfaz de red (NIC) WLAN determine si el medio inalámbrico está disponible.

3.1.10. Opciones de entrega del mensaje

Un mensaje se puede entregar de diferentes maneras.

- Analogía

- Red

En algunos casos, una persona desea comunicar información a un solo individuo. Otras veces, esa persona puede necesitar enviar información a un grupo de personas simultáneamente o, incluso, a todas las personas de un área.

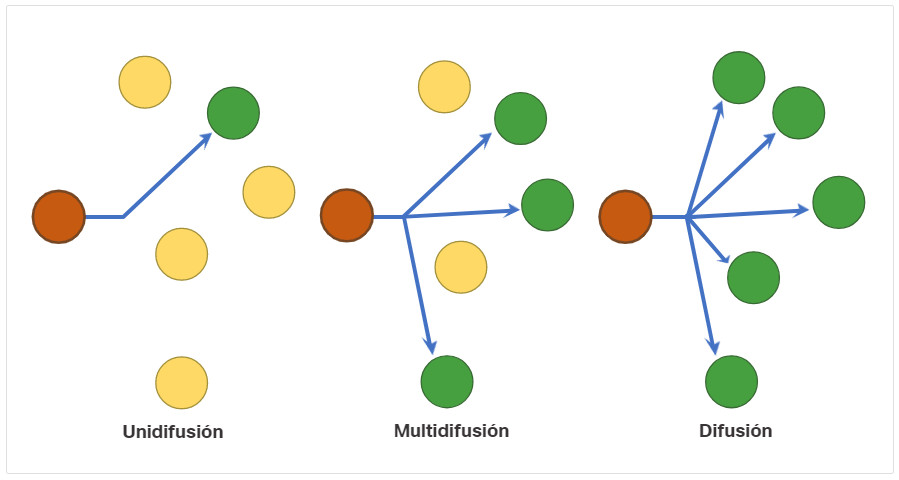

Haga clic en los botones de unidifusión, multidifusión y difusión de la figura para ver un ejemplo de cada uno.

Las comunicaciones de red tienen opciones de entrega similares para comunicarse. Como se muestra en la figura, hay tres tipos de comunicaciones de datos:

- Unicast – La información se transmite a un único dispositivo final.

- Multicast – La información se transmite a uno o varios dispositivos finales.

- Transmisión – La información se transmite a todos los dispositivos finales.

Haga clic en los botones de unidifusión, multidifusión y difusión de la figura para ver un ejemplo de cada uno.

3.1.11. Una nota sobre el icono de nodo

Los documentos y topologías de red suelen representar dispositivos de red y finales mediante un icono de nodo. Los nodos se suelen representar como un círculo. La figura muestra una comparación de las tres opciones de entrega diferentes utilizando iconos de nodo en lugar de iconos de ordenador.

3.2. Protocolos

3.2.1. Descripción general del protocolo de red

Usted sabe que para que los dispositivos finales puedan comunicarse a través de una red, cada dispositivo debe cumplir el mismo conjunto de reglas. Estas reglas se denominan protocolos y tienen muchas funciones en una red. En este tema se ofrece una descripción general de los protocolos de red.

Los protocolos de red definen un formato y un conjunto de reglas comunes para intercambiar mensajes entre dispositivos. Los protocolos son implementados por dispositivos finales y dispositivos intermediarios en software, hardware o ambos. Cada protocolo de red tiene su propia función, formato y reglas para las comunicaciones.

En la tabla se enumeran los distintos tipos de protocolos que se necesitan para habilitar las comunicaciones en una o más redes.

| Tipo de protocolo | Descripción |

|---|---|

| Protocolos de comunicaciones de red | Los protocolos permiten que dos o más dispositivos se comuniquen a través de uno o más compatibles. La familia de tecnologías Ethernet implica una variedad de protocolos como IP, Protocolo de control de transmisión (TCP), HyperText Protocolo de transferencia (HTTP) y muchos más. |

| Protocolos de seguridad de red | Los protocolos protegen los datos para proporcionar autenticación, integridad de los datos y Cifrado de datos Ejemplos de protocolos seguros incluyen Secure Shell (SSH), Secure Sockets Layer (SSL) y Capa de transporte Security (TLS). |

| Protocolos de routing | Los protocolos permiten a los routeres intercambiar información de ruta, comparar ruta y, a continuación, seleccionar la mejor ruta al destino e inalámbrica. Ejemplos de protocolos de enrutamiento incluyen Abrir ruta más corta primero OSPF y Protocolo de puerta de enlace de borde (BGP) |

| Protocolos de Detección de servicios | Los protocolos se utilizan para la detección automática de dispositivos o servicios. Entre los ejemplos de protocolos de descubrimiento de servicios se incluyen Dynamic Host Protocolo de configuración (DHCP) que descubre servicios para la dirección IP y Sistema de nombres de dominio (DNS) que se utiliza para realizar traducción de nombre a dirección IP. |

3.2.2. Funciones de protocolo de red

Los protocolos de comunicación de red son responsables de una variedad de funciones necesarias para las comunicaciones de red entre dispositivos finales. Por ejemplo, en la figura, ¿cómo envía el equipo un mensaje, a través de varios dispositivos de red, al servidor?

Los equipos y dispositivos de red utilizan protocolos acordados para comunicarse. La tabla enumera las funciones de estos protocolos.

| Función | Descripción |

|---|---|

| Direccionamiento | Esto identifica al remitente y al destinatario previsto del mensaje utilizando un esquema de direccionamiento definido. Ejemplos de protocolos que proporcionan incluyen Ethernet, IPv4 e IPv6. |

| Confiabilidad | Esta función proporciona mecanismos de entrega garantizados en caso de mensajes se pierden o se corrompen en tránsito. TCP proporciona entrega garantizada. |

| Control de flujo | Esta función asegura que los datos fluyan a una velocidad eficiente entre dos dispositivos de comunicación. TCP proporciona servicios de control de flujo. |

| Secuenciación | Esta función etiqueta de forma única cada segmento de datos transmitido. La utiliza la información de secuenciación para volver a ensamblar el informationinformación correctamente correctly. Esto es útil si se pierdan los segmentos de dato, retrasado o recibido fuera de pedido. TCP proporciona servicios de secuenciación. |

| Detección de errores | Esta función se utiliza para determinar si los datos se dañaron durante de la voz. Varios protocolos que proporcionan detección de errores incluyen Ethernet, IPv4, IPv6 y TCP. |

| Interfaz de la aplicación | Esta función contiene información utilizada para proceso a proceso comunicaciones entre aplicaciones de red. Por ejemplo, al acceder a una página web, los protocolos HTTP o HTTPS se utilizan para comunicarse entre el cliente y servidor web. |

3.2.3. Interacción de protocolos

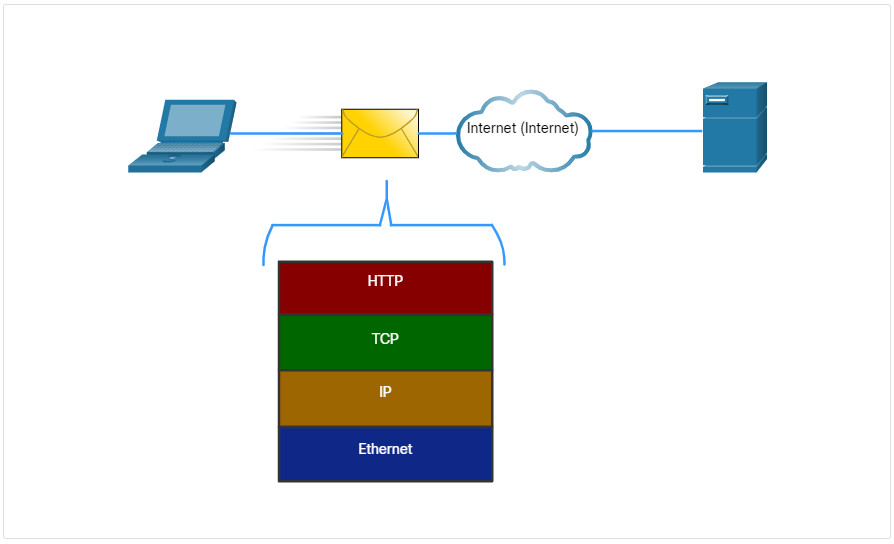

Un mensaje enviado a través de una red informática normalmente requiere el uso de varios protocolos, cada uno con sus propias funciones y formato. La figura muestra algunos protocolos de red comunes que se utilizan cuando un dispositivo envía una solicitud a un servidor web para su página web.

Los protocolos de la figura se describen de la siguiente manera:

- Protocolo de Transferencia de Hipertexto (HTTP) – este protocolo de aplicación rige la manera en que interactúan un servidor web y un cliente web. HTTP define el contenido y el formato de las solicitudes y respuestas intercambiadas entre el cliente y el servidor. Tanto el cliente como el software del servidor web implementan el HTTP como parte de la aplicación. HTTP se basa en otros protocolos para regular la forma en que se transportan los mensajes entre el cliente y el servidor.

- Protocolo de control de transmisión (TCP) – Este protocolo administra las conversaciones individuales. TCP se encarga de garantizar la entrega fiable de la información y de gestionar el control de flujo entre los dispositivos finales.

- Protocolo de Internet (IP) – Este protocolo es responsable de entregar los mensajes del remitente al receptor. IP es utilizado por los enrutadores para reenviar los mensajes a través de varias redes.

- Ethernet – Este protocolo es responsable de la entrega de mensajes de una NIC a otra NIC en la misma red de área local (LAN) Ethernet.

3.3. Suites de protocolos

3.3.1. Conjuntos de protocolos de red

En muchos casos, los protocolos deben poder trabajar con otros protocolos para que su experiencia en línea le proporcione todo lo que necesita para las comunicaciones de red. Los conjuntos de protocolos están diseñados para funcionar entre sí sin problemas.

Un grupo de protocolos interrelacionados que son necesarios para realizar una función de comunicación se denomina suite de protocolos.

Una de las mejores formas para visualizar el modo en que los protocolos interactúan dentro de una suite es ver la interacción como una pila. Una pila de protocolos muestra la forma en que los protocolos individuales se implementan dentro de una suite. Los protocolos se muestran en capas, donde cada servicio de nivel superior depende de la funcionalidad definida por los protocolos que se muestran en los niveles inferiores. Las capas inferiores de la pila se encargan del movimiento de datos por la red y proporcionan servicios a las capas superiores, las cuales se enfocan en el contenido del mensaje que se va a enviar.

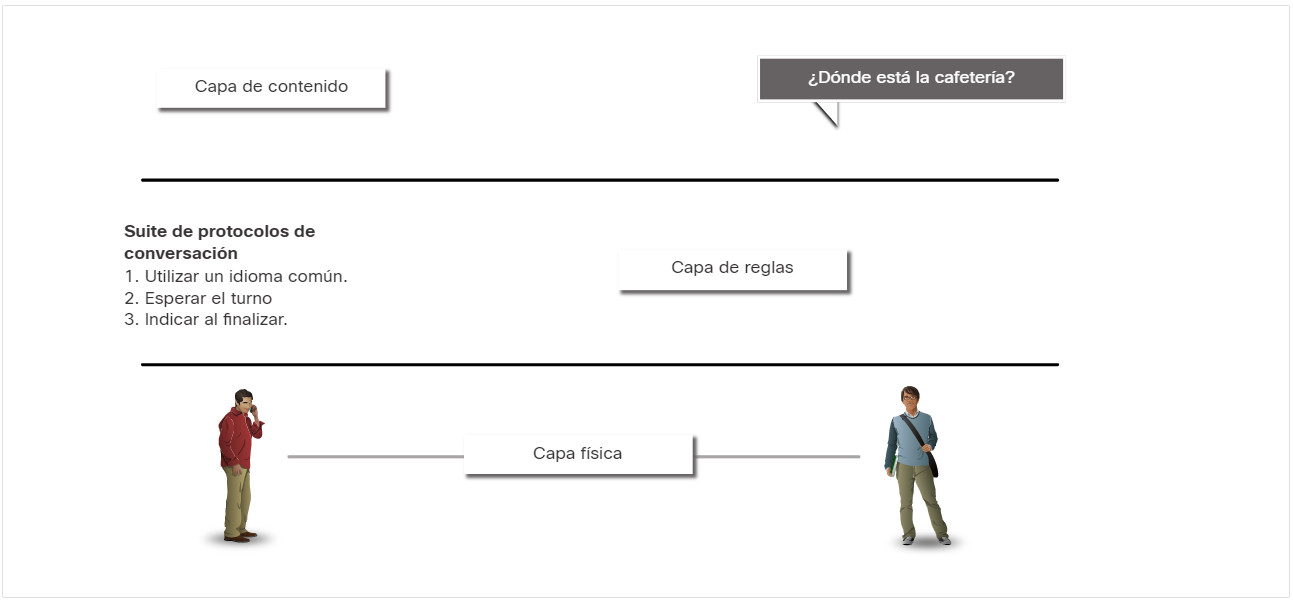

Como se muestra en la figura, podemos utilizar capas para describir la actividad que tiene lugar en el ejemplo de comunicación cara a cara. En la capa inferior, la capa física, hay dos personas, cada una con una voz que puede pronunciar palabras en voz alta. En el medio está la capa de reglas que estipula los requisitos de comunicación incluyendo que se debe elegir un lenguaje común. En la parte superior está la capa de contenido y aquí es donde se habla realmente el contenido de la comunicación.

Las suites de protocolos son conjuntos de reglas que funcionan conjuntamente para ayudar a resolver un problema.

3.3.2. Evolución de los conjuntos de protocolos

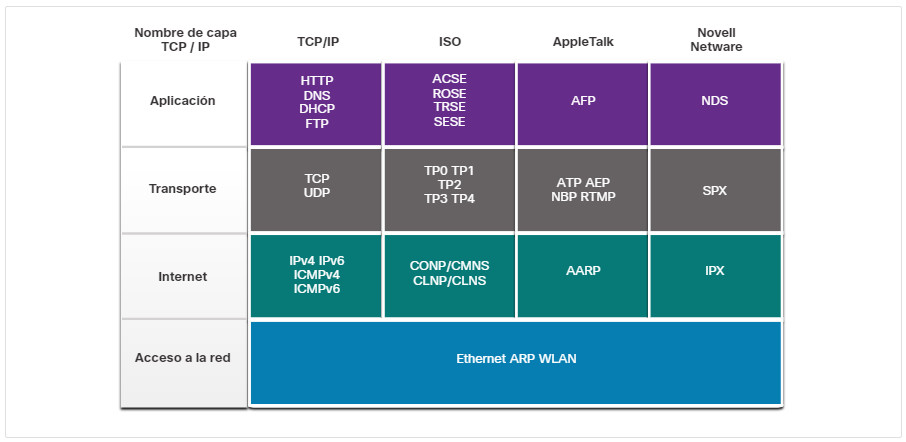

Una suite de protocolos es un grupo de protocolos que trabajan en forma conjunta para proporcionar servicios integrales de comunicación de red. Desde la década de 1970 ha habido varios conjuntos de protocolos diferentes, algunos desarrollados por una organización de estándares y otros desarrollados por varios proveedores.

Durante la evolución de las comunicaciones de red e Internet hubo varios conjuntos de protocolos competidores, como se muestra en la figura.

- Internet Protocol Suite o TCP/IP – Este es el conjunto de protocolos más común y relevante que se utiliza hoy en día. El conjunto de protocolos TCP/IP es un conjunto de protocolos estándar abierto mantenido por Internet Engineering Task Force (IETF).

- Protocolos de interconexión de sistemas abiertos (OSI) – Esta es una familia de protocolos desarrollados conjuntamente en 1977 por la Organización Internacional de Normalización (ISO) y la Unión Internacional de Telecomunicaciones (UIT). El protocolo OSI también incluía un modelo de siete capas llamado modelo de referencia OSI. El modelo de referencia OSI categoriza las funciones de sus protocolos. Hoy OSI es conocido principalmente por su modelo en capas. Los protocolos OSI han sido reemplazados en gran medida por TCP/IP.

- AppleTalk – Un paquete de protocolos propietario de corta duración lanzado por Apple Inc. en 1985 para dispositivos Apple. En 1995, Apple adoptó TCP/IP para reemplazar AppleTalk.

- Novell NetWare – Un conjunto de protocolos propietarios de corta duración y sistema operativo de red desarrollado por Novell Inc. en 1983 utilizando el protocolo de red IPX. En 1995, Novell adoptó TCP/IP para reemplazar a IPX.

3.3.3. Ejemplo de protocolo TCP/IP

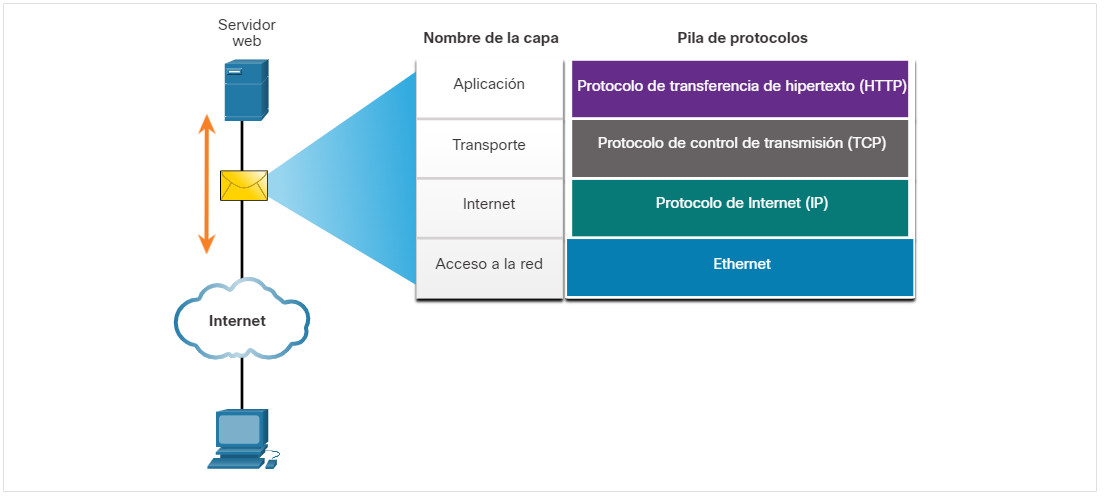

Los protocolos TCP/IP son específicos de las capas Aplicación, Transporte e Internet. No hay protocolos TCP/IP en la capa de acceso a la red. Los protocolos LAN de capa de acceso a la red más comunes son los protocolos Ethernet y WLAN (LAN inalámbrica). Los protocolos de la capa de acceso a la red son responsables de la entrega de los paquetes IP en los medios físicos.

La figura muestra un ejemplo de los tres protocolos TCP/IP utilizados para enviar paquetes entre el navegador web de un host y el servidor web. HTTP, TCP e IP son los protocolos TCP/IP utilizados. En la capa de acceso a la red, Ethernet se utiliza en el ejemplo. Sin embargo, esto también podría ser un estándar inalámbrico como WLAN o servicio celular.

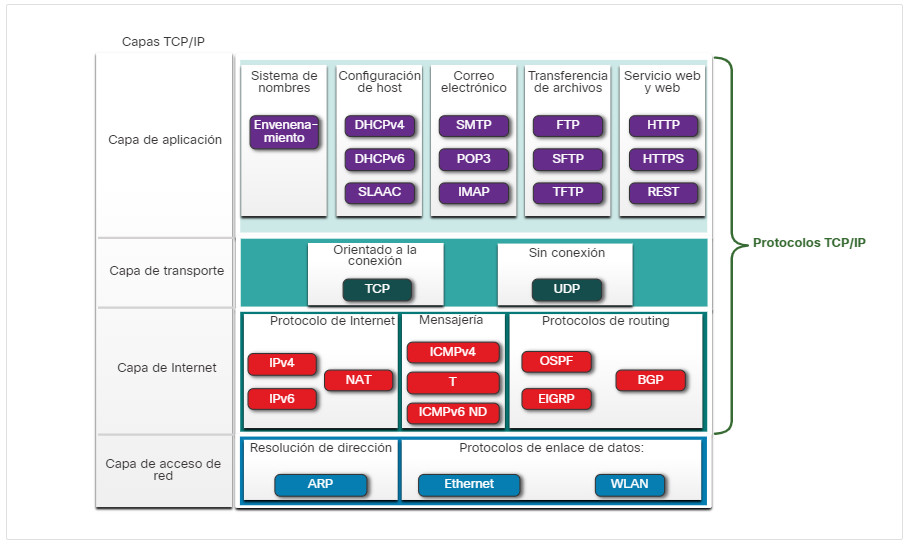

3.3.4. Conjunto de TCP/IP

Hoy en día, el conjunto de protocolos TCP/IP incluye muchos protocolos y continúa evolucionando para admitir nuevos servicios. Algunos de los más populares se muestran en la figura.

TCP/IP es el conjunto de protocolos utilizado por Internet y las redes de hoy. TCP/IP tiene dos aspectos importantes para proveedores y fabricantes:

- Suite de protocolo estándar abierto– Esto significa que está disponible gratuitamente para el público y puede ser utilizado por cualquier proveedor en su hardware o en su software.

- Suite de protocolo basado en estándares-Esto significa que ha sido respaldado por la industria de redes y aprobado por una organización de estándares. Esto asegura que productos de distintos fabricantes puedan interoperar correctamente.

- Capa de aplicación

- Capa de transporte

- Capa de Internet

- Capa de Acceso de Red

Sistema de nombres

- DNS – Domain Name System. Traduce los nombres de dominio tales como cisco.com a direcciones IP

Configuración de host

- DHCPv4 – Protocolo de configuración dinámica de host para IPv4. Un servidor DHCPv4 asigna dinámicamente información de direccionamiento IPv4 a clientes DHCPv4 al inicio y permite que las direcciones se reutilicen cuando ya no sean necesarias.

- DHCPv6 – Protocolo de configuración dinámica de host para IPv6. DHCPv6 es similar a DHCPv4. Un servidor DHCPv6 asigna dinámicamente información de direccionamiento IPv6 a clientes DHCPv6 al inicio.

- SLAAC – Autoconfiguración sin estado. Método que permite a un dispositivo obtener su información de direccionamiento IPv6 sin utilizar un servidor DHCPv6.

Correo electrónico

- SMTP – Protocolo para Transferencia Simple de Correo. Les permite a los clientes enviar correo electrónico a un servidor de correo y les permite a los servidores enviar correo electrónico a otros servidores.

- POP3 -Protocolo de Oficinca de Correo versión 3. Permite a los clientes recuperar el correo electrónico de un servidor de correo y descargarlo en la aplicación de correo local del cliente.

- IMAP – Protocolo de Acceso a Mensajes de Internet Permite que los clientes accedan a correos electrónicos almacenados en un servidor de correo.

Transferencia de Archivos

- FTP – Protocolo de Transferencia de Archivos. Establece las reglas que permiten a un usuario en un host acceder y transferir archivos hacia y desde otro host a través de una red. FTP Es un protocolo confiable de entrega de archivos, orientado a la conexión y con acuse de recibo.

- SFTP – SSH Protocolo de Transferencia de Archivos Como una extensión al protocolo Shell seguro (SSH), el SFTP se puede utilizar para establecer una sesión segura de transferencia de archivos, en el que el archivo transferido está cifrado. SSH es un método para el inicio de sesión remoto seguro que se utiliza normalmente para acceder a la línea de comandos de un dispositivo.

- TFTP – Protocolo de Transferencia de Archivos Trivial Un protocolo de transferencia de archivos simple y sin conexión con la entrega de archivos sin reconocimiento y el mejor esfuerzo posible. Utiliza menos sobrecarga que FTP.

Web y Servicio Web

- HTTP – Hypertext Transfer Protocol. Un Conjunto de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la World Wide Web.

- HTTPS – HTTP seguro. Una forma segura de HTTP que cifra los datos que se intercambian a través de la World Wide Web.

- REST – Transferencia de Estado Representacional. Servicio web que utiliza interfaces de programación de aplicaciones (API) y solicitudes HTTP para crear aplicaciones web.

Orientado a la conexión

- TCP – Protocolo de Control de Transmisión. Permite la comunicación confiable entre procesos que se ejecutan en hosts independientes y tiene transmisiones fiables y con acuse de recibo que confirman la entrega exitosa.

Sin conexión

- UDP – Protocolo de Datagramas de Usuario Habilita un proceso que se ejecuta en un host para enviar paquetes a un proceso que se ejecuta en otro host Sin embargo, UDP No confirma la transmisión correcta de datagramas

Protocolo de Internet

- IPv4 – Protocolo de Internet versión 4. Recibe segmentos de mensajes de la capa de transporte, empaqueta mensajes en paquetes y dirige paquetes para entrega end-to-end a través de una red. IPv4 utiliza una dirección de 32 bits.

- IPv6 – IP versión 6. Similar a IPv4 pero usa una dirección de 128 bits.

- NAT – Traducción de Direcciones de Red Traduce las direcciones IPv4 de una red privada en direcciones IPv4 públicas globalmente únicas.

Mensajería

- ICMPv4 – Protocolo de Control de Mensajes de Internet Proporciona comentarios desde un host de destino a un host de origen con respecto a los errores en la entrega de paquetes

- ICMPv6 – ICMP para IPv6. Funcionalidad similar a ICMPv4 pero se utiliza para paquetes IPv6.

- ICMPv6 ND – Protocolo de Descubrimiento de Vecinos versión 6 Incluye cuatro mensajes de protocolo que se utilizan para la resolución de direcciones y la detección de direcciones duplicadas.

Protocolos de Routing

- OSPF – Abrir el Camino más Corto Primero. Protocolo de enrutamiento de estado de vínculo que utiliza un diseño jerárquico basado en áreas. OSPF s un protocolo de routing interior de estándar abierto.

- EIGRP – EIGRP Protocolo de Enrutamiento de Puerta de enlace Interior Mejorado. Es un protocolo de routing abierto desarrollado por Cisco, utiliza una métrica compuesta en función del ancho de banda, la demora, la carga y la confiabilidad.

- BGP – Protocolo de Puerta de Enlace de Frontera Un protocolo de enrutamiento de puerta de enlace exterior estándar abierto utilizado entre los proveedores de servicios de Internet (ISP). BGP también se utiliza entre los ISP y sus clientes privados más grandes para intercambiar información de enrutamiento.

Resolución de dirección

- ARP – Protocolo de Resolución de Direcciones Proporciona la asignación de direcciones dinámicas entre una dirección IP y una dirección de hardware.Nota: Puede ver otro estado de documentación que ARP opera en la capa de Internet (OSI Capa 3). Sin embargo, en este curso declaramos que ARP opera en la capa de acceso a la red (OSI Capa 2) porque su objetivo principal es descubrir la dirección MAC del destino. y una dirección de capa 2 es una dirección MAC.

Protocolos de Enlace de Datos:

- Ethernet – define las reglas para conectar y señalizar estándares de la capa de acceso a la red.

- WLAN – Wireless Local Area Network. Define las reglas para la señalización inalámbrica a través de las frecuencias de radio de 2,4 GHz y 5 GHz.