Última actualización: enero 30, 2022

6.0. Introducción

6.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a la capa de enlace de datos!

Cada red tiene componentes físicos y medios que conectan los componentes. Los diferentes tipos de medios necesitan información diferente sobre los datos para aceptarlos y moverlos a través de la red física. Piénsalo de esta manera: una pelota de golf bien golpeada se mueve por el aire rápido y lejos. También puede moverse a través del agua, pero no tan rápido o tan lejos a menos que sea ayudado por un golpe más contundente. Esto se debe a que la pelota de golf está viajando a través de un medio diferente; agua en lugar de aire.

Los datos deben tener ayuda para moverlos a través de diferentes medios. La capa de vínculo de datos proporciona esta ayuda. Como habrás adivinado, esta ayuda difiere en función de una serie de factores. Este módulo le ofrece una visión general de estos factores, cómo afectan a los datos y los protocolos diseñados para garantizar una entrega exitosa. Comencemos ya mismo.

6.0.2. ¿Qué aprenderá en este módulo?

Título del módulo: Capa de enlace de datos

Objetivos del módulo: Explique cómo el control de acceso a medios en la capa de enlace de datos admite la comunicación entre redes.

| Título del tema | Objetivo del tema |

|---|---|

| Propósito de la capa de enlace de datos | Describa el propósito y la función de la capa de enlace de datos al preparar comunicación para su transmisión en medios específicos. |

| Topologías | Compare las características de los métodos de control de acceso a medios en WAN y LAN. Topologías LAN |

| Trama de enlace de datos | Describa las características y las funciones de la trama de enlace de datos. |

6.1. Propósito de la capa de enlace de datos

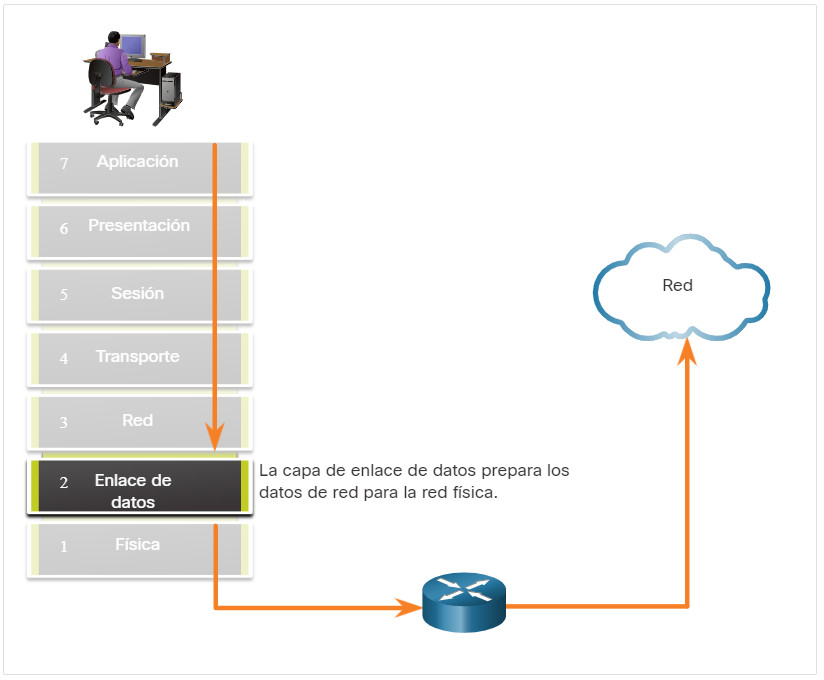

6.1.1. La capa de enlace de datos

La capa de enlace de datos del modelo OSI (Capa 2), como se muestra en la figura, prepara los datos de red para la red física. La capa de enlace de datos es responsable de las comunicaciones de tarjeta de interfaz de red (NIC) a tarjeta de interfaz de red. La capa de vínculo de datos realiza lo siguiente:

- Permite que las capas superiores accedan a los medios. El protocolo de capa superior no conoce completamente el tipo de medio que se utiliza para reenviar los datos.

- Acepta datos, generalmente paquetes de Capa 3 (es decir, IPv4 o IPv6) y los encapsula en tramas de Capa 2.

- Controla cómo los datos se colocan y reciben en los medios.

- Intercambia tramas entre puntos finales a través de los medios de red.

- Recibe datos encapsulados, generalmente paquetes de Capa 3, y los dirige al protocolo de capa superior adecuado.

- Realiza la detección de errores y rechaza cualquier trama dañada.

En redes de equipos, un nodo es un dispositivo que puede recibir, crear, almacenar o reenviar datos a lo largo de una ruta de comunicaciones. Un nodo puede ser un dispositivo final como un portátil o un teléfono móvil, o un dispositivo intermediario como un Ethernet switch.

Sin la capa de enlace de datos, un protocolo de capa de red, tal como IP, tendría que tomar medidas para conectarse con todos los tipos de medios que pudieran existir a lo largo de la ruta de envío. Además, cada vez que se desarrolla una nueva tecnología de red o medio IP, tendría que adaptarse.

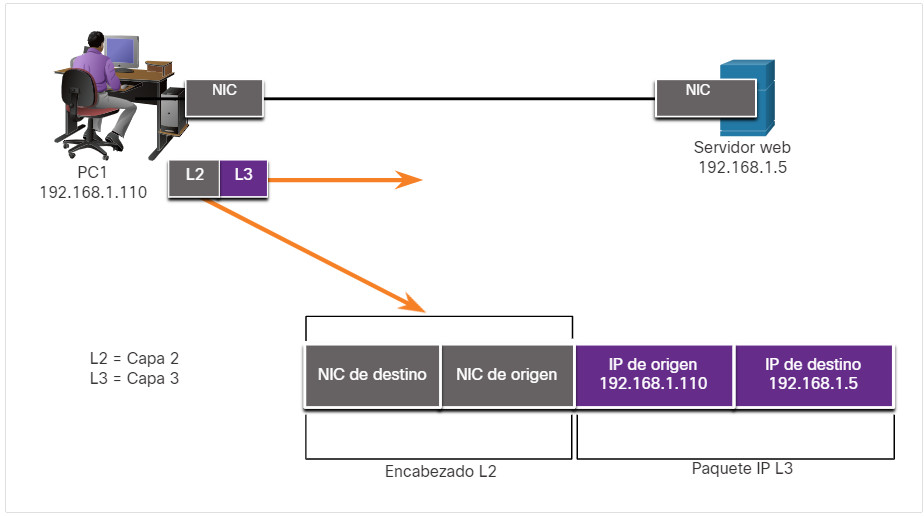

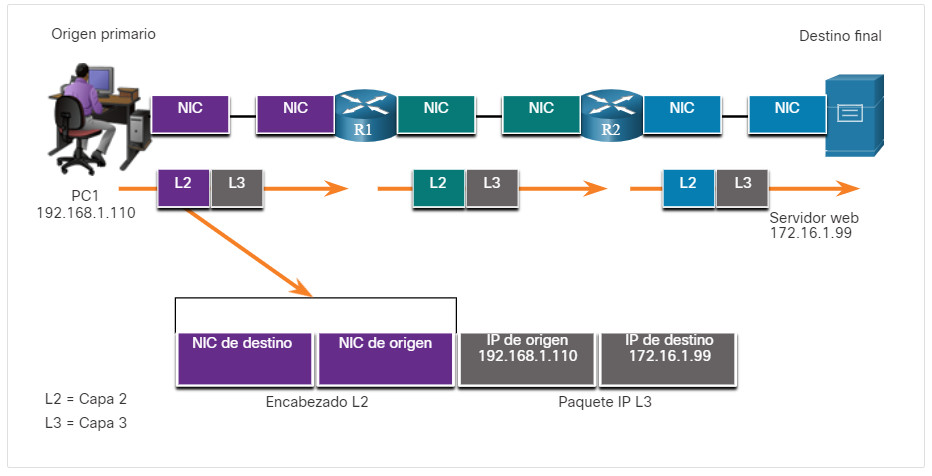

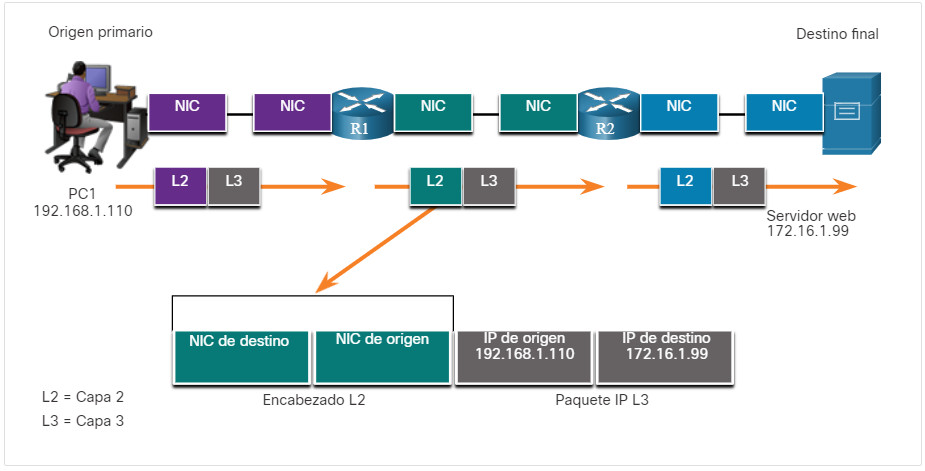

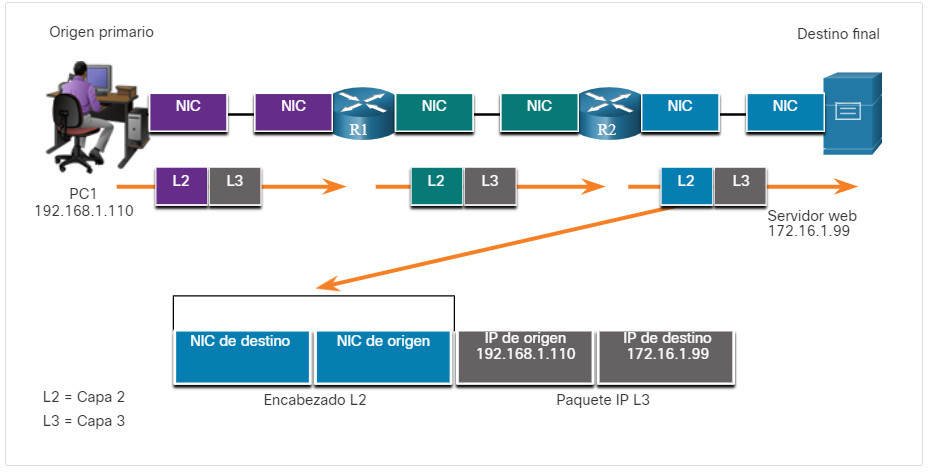

La figura muestra un ejemplo de cómo la capa de enlace de datos agrega información de destino Ethernet de Capa 2 y NIC de origen a un paquete de Capa 3. A continuación, convertiría esta información a un formato compatible con la capa física (es decir, Capa 1).

6.1.2. Subcapas de enlace de datos IEEE 802 LAN/MAN

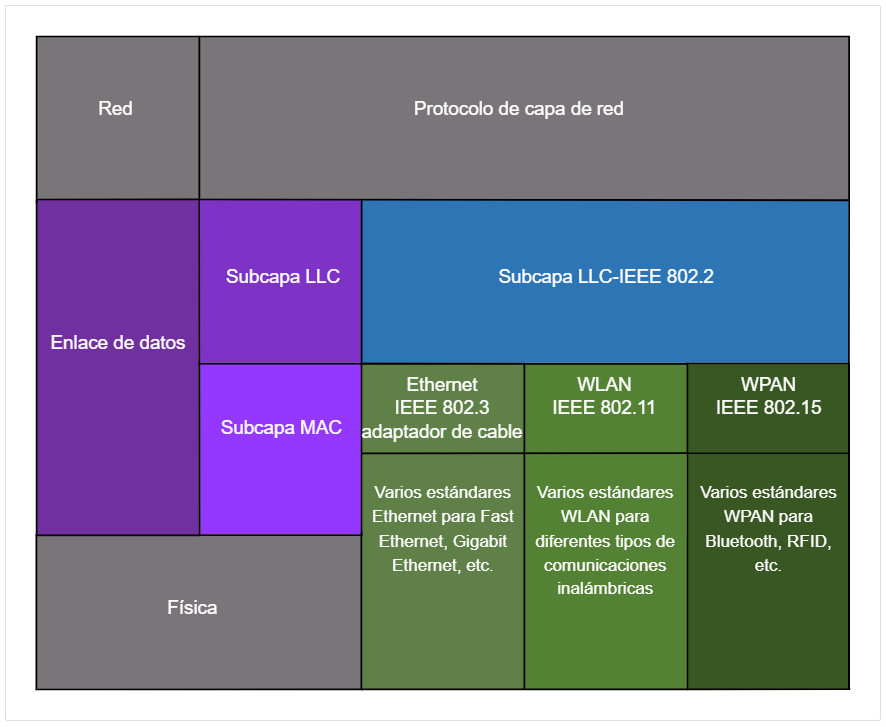

Los estándares IEEE 802 LAN/MAN son específicos para LAN Ethernet, LAN inalámbricas (WLAN), redes de área personal inalámbrica (WPAN) y otros tipos de redes locales y metropolitanas. La capa de enlace de datos IEEE 802 LAN/MAN consta de las dos subcapas siguientes:

- Control de enlace lógico (LLC) – Esta subcapa IEEE 802.2 se comunica entre el software de red en las capas superiores y el hardware del dispositivo en las capas inferiores. Coloca en la trama información que identifica qué protocolo de capa de red se utiliza para la trama. Esta información permite que múltiples protocolos de Capa 3, como IPv4 e IPv6, utilicen la misma interfaz de red y medios.

- Control de acceso a medios (MAC) – implementa esta subcapa (IEEE 802.3, 802.11 o 802.15) en hardware. Es responsable de la encapsulación de datos y el control de acceso a los medios. Proporciona direccionamiento de capa de enlace de datos y está integrado con varias tecnologías de capa física.

La figura muestra las dos subcapas (LLC y MAC) de la capa de enlace de datos.

La subcapa LLC toma los datos del protocolo de red, que generalmente es un paquete IPv4 o IPv6, y agrega información de control de Capa 2 para ayudar a entregar el paquete al nodo de destino.

La subcapa MAC controla la NIC y otro hardware que es responsable de enviar y recibir datos en el medio LAN/MAN con cable o inalámbrico.

La subcapa MAC proporciona encapsulación de datos:

- Delimitación de tramas – El proceso de entramado proporciona delimitadores importantes que se utilizan para identificar un grupo de bits que componen una trama. Estos bits delimitadores proporcionan sincronización entre los nodos de transmisión y de recepción.

- Direccionamiento – proporciona direccionamiento de origen y destino para transportar la trama de capa 2 entre dispositivos en el mismo medio compartido.

- Detección de errores – Cada trama contiene un tráiler utilizado para detectar errores de transmisión.

La subcapa MAC también proporciona control de acceso a medios, lo que permite que varios dispositivos se comuniquen a través de un medio compartido (semidúplex). Las comunicaciones dúplex completo no requieren control de acceso.

6.1.3. Provisión de acceso a los medios

Cada entorno de red que los paquetes encuentran cuando viajan desde un host local hasta un host remoto puede tener características diferentes. Por ejemplo, una LAN Ethernet generalmente consta de muchos hosts que compiten por el acceso en el medio de red. La subcapa MAC resuelve esto. Con los enlaces serie, el método de acceso sólo puede consistir en una conexión directa entre solo dos dispositivos, generalmente dos routers. Por lo tanto, no requieren las técnicas empleadas por la subcapa MAC IEEE 802.

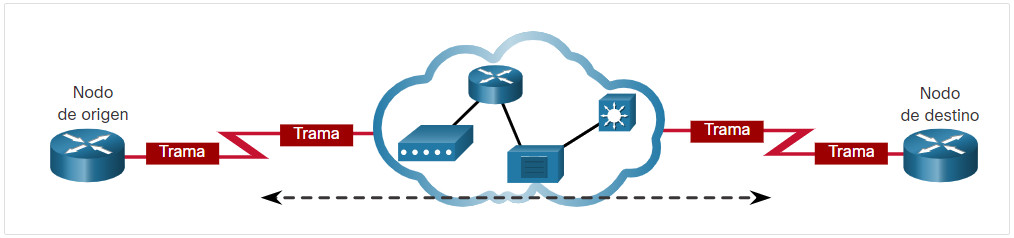

Las interfaces del router encapsulan el paquete en la trama apropiada. Se utiliza un método adecuado de control de acceso a los medios para acceder a cada enlace. En cualquier intercambio de paquetes de capas de red, puede haber muchas transiciones de medios y capa de enlace de datos.

En cada salto a lo largo de la ruta, un router realiza las siguientes funciones de Capa 2:

- Aceptan una trama proveniente de un medio.

- Desencapsulan la trama.

- Vuelven a encapsular el paquete en una trama nueva.

- Reenvían la nueva trama adecuada al medio de ese segmento de la red física.

Pulse Reproducir para ver la animación. El router de la figura tiene una interfaz Ethernet para conectarse a la LAN y una interfaz serial para conectarse a la WAN. A medida que el router procesa tramas, utilizará los servicios de la capa de enlace de datos para recibir la trama desde un medio, desencapsularlo en la PDU de la Capa 3, volver a encapsular la PDU en una trama nueva y colocar la trama en el medio del siguiente enlace de la red.

6.1.4. Estándares de la capa de enlace de datos

Los protocolos de capa de enlace de datos generalmente no están definidos por la Solicitud de comentarios (RFC), a diferencia de los protocolos de las capas superiores del conjunto TCP / IP. El Grupo de trabajo de ingeniería de Internet (IETF) mantiene los protocolos y servicios funcionales para el conjunto de protocolos TCP / IP en las capas superiores, pero no definen las funciones y el funcionamiento de la capa de acceso a la red TCP / IP.

Las organizaciones de ingeniería que definen estándares abiertos y protocolos que se aplican a la capa de acceso a la red (es decir, las capas físicas y de enlace de datos OSI) incluyen lo siguiente:

- Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)

- Unión Internacional de Telecomunicaciones (ITU)

- Organización Internacional para la Estandarización (ISO)

- Instituto Nacional Estadounidense de Estándares (ANSI)

Los logotipos de estas organizaciones se muestran en la figura.

Logotipos de la organización de ingeniería

6.2. Topologías

6.2.1. Topologías física y lógica

Como aprendió en el tema anterior, la capa de enlace de datos prepara los datos de red para la red física. Debe conocer la topología lógica de una red para poder determinar lo que se necesita para transferir tramas de un dispositivo a otro. En este tema se explican las formas en que la capa de vínculo de datos funciona con diferentes topologías de red lógicas.

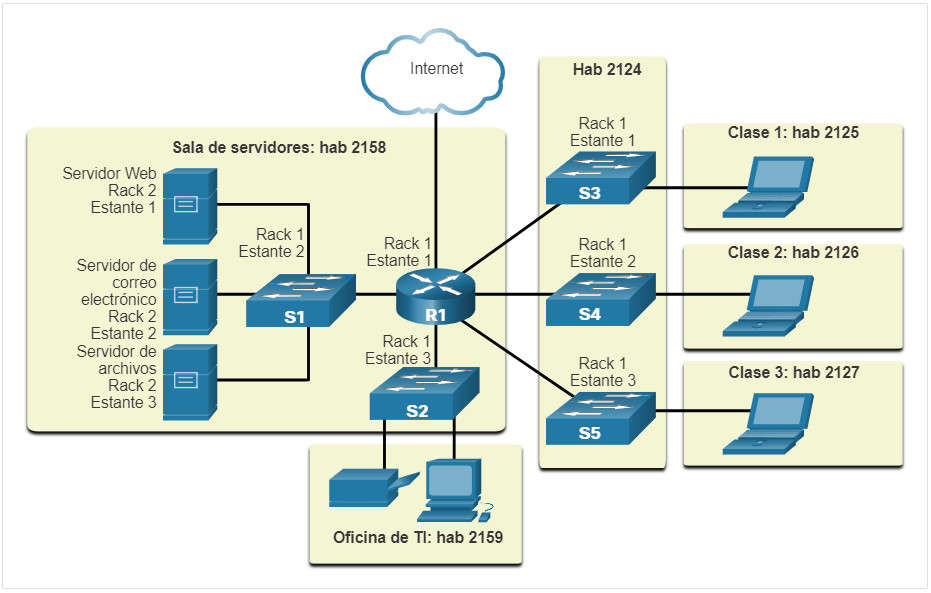

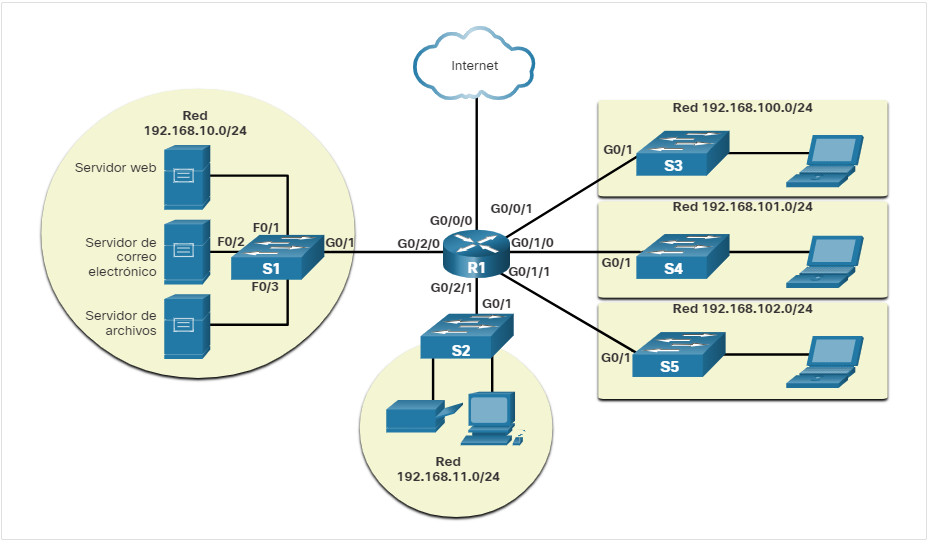

La topología de una red es la configuración o relación de los dispositivos de red y las interconexiones entre ellos.

Existen dos tipos de topologías utilizadas al describir redes LAN y WAN:

- Topología física – Identifica las conexiones físicas y cómo se interconectan los dispositivos finales y los dispositivos intermedios (es decir, routers, switches y puntos de acceso inalámbrico). La topología también puede incluir la ubicación específica del dispositivo, como el número de habitación y la ubicación en el rack del equipo. Las topologías físicas generalmente son punto a punto o en estrella.

- Topología lógica – Se refiere a la forma en que una red transfiere tramas de un nodo al siguiente. Esta topología identifica las conexiones virtuales mediante interfaces de dispositivo y esquemas de direccionamiento IP de capa 3.

La capa de enlace de datos “ve” la topología lógica de una red al controlar el acceso de datos a los medios. Es la topología lógica la que influye en el tipo de trama de red y control de acceso a los medios que se utilizan.

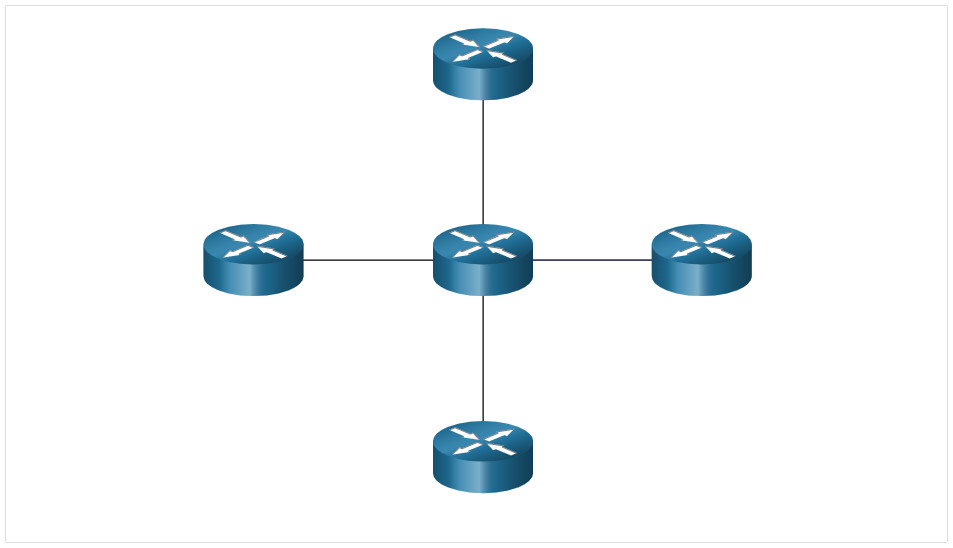

La figura muestra una topología física de ejemplo para una red de ejemplo pequeña.

Topología física

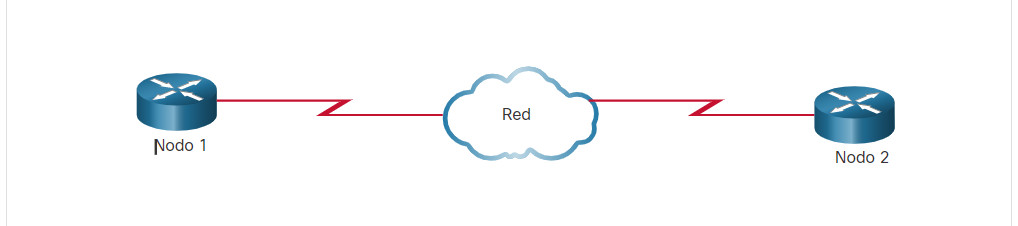

La siguiente figura muestra una logical topología de ejemplo para la misma red.

Topología lógica

6.2.2. Topologías de WAN

Las figuras ilustran cómo las WAN se interconectan comúnmente mediante tres topologías físicas comunes de WAN.

- Punto a punto

- Hub and Spoke (en estrella)

- Malla

Un híbrido es una variación o combinación de cualquier topología. Por ejemplo, una malla parcial es una topología híbrida en la que algunos, pero no todos, los dispositivos finales están interconectados.

6.2.3. Topología WAN de punto a punto

Las topologías físicas punto a punto conectan dos nodos directamente, como se muestra en la figura. En esta disposición, los dos nodos no tienen que compartir los medios con otros hosts. Además, cuando se utiliza un protocolo de comunicaciones en serie, como el Protocolo punto a punto (PPP), un nodo no tiene que hacer ninguna determinación sobre si una trama entrante está destinada para él u otro nodo. Por lo tanto, los protocolos de enlace de datos lógicos pueden ser muy simples, dado que todas las tramas en los medios solo pueden transferirse entre los dos nodos. El nodo coloca las tramas en los medios en un extremo y esas tramas son tomadas de los medios por el nodo en el otro extremo del circuito punto a punto.

Nota: Una conexión punto a punto a través de Ethernet requiere que el dispositivo determine si la trama entrante está destinada a este nodo.

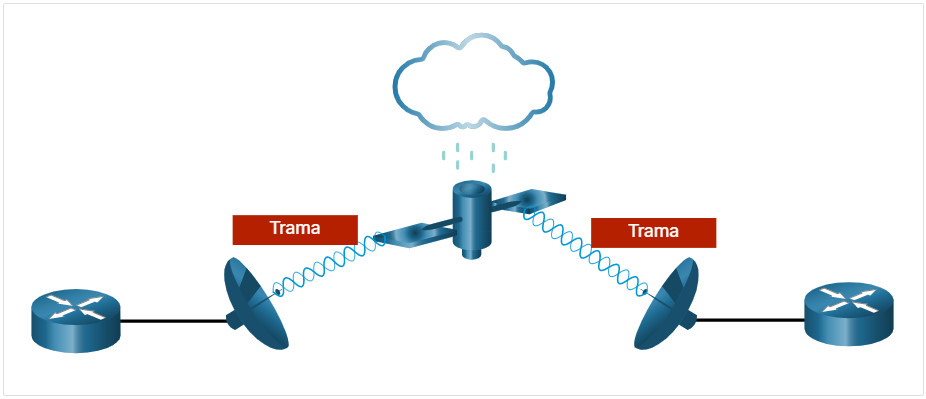

Un nodo de origen y destino puede estar conectado indirectamente entre sí a través de cierta distancia geográfica utilizando múltiples dispositivos intermedios. Sin embargo, el uso de dispositivos físicos en la red no afecta la topología lógica, como se ilustra en la figura. En la figura, agregar conexiones físicas intermedias puede no cambiar la topología lógica. La conexión lógica punto a punto es la misma.

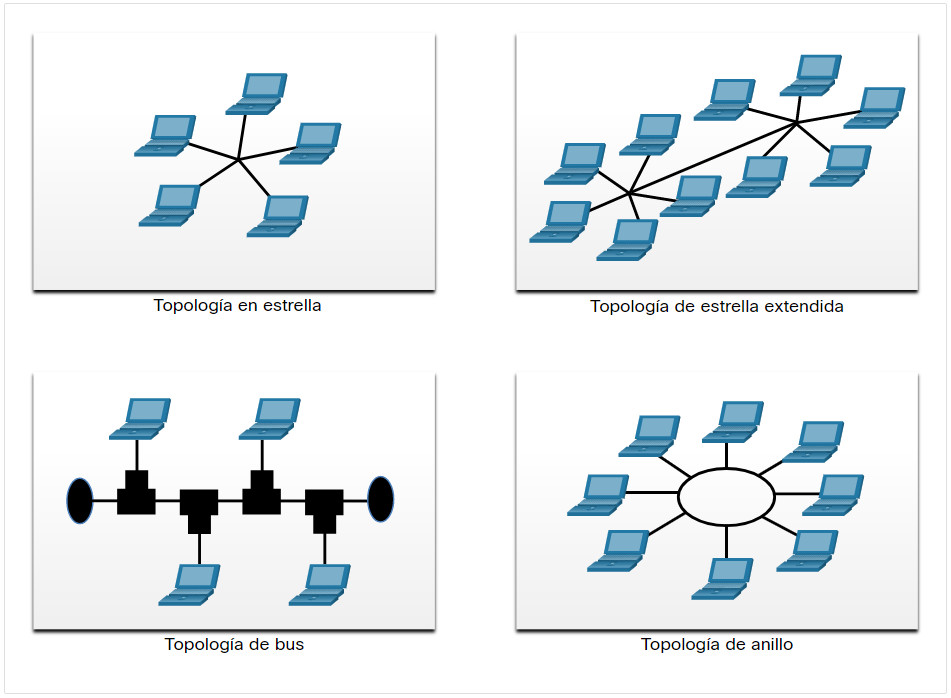

6.2.4. Topologías de LAN

En las LAN multiacceso, los dispositivos finales (es decir, nodos) están interconectados utilizando topologías estrella o estrella extendida, como se muestra en la figura. En este tipo de topología, los dispositivos finales están conectados a un dispositivo intermediario central, en este caso, un switch Ethernet. A extended star extiende esta topología interconectando varios switches Ethernet. La topología en estrella es fácil de instalar, muy escalable (es fácil agregar y quitar dispositivos finales) y de fácil para la resolución de problemas. Las primeras topologías en estrella interconectaban terminales mediante Ethernet hubs.

A veces, es posible que solo haya dos dispositivos conectados en la LAN Ethernet. Un ejemplo son dos routers interconectados. Este sería un ejemplo de Ethernet utilizado en una topología punto a punto.

Topologías LAN heredadas

Las tecnologías antiguas Ethernet y Token Ring LAN heredadas incluían otros dos tipos de topologías:

- Bus – Todos los sistemas finales se encadenan entre sí y terminan de algún modo en cada extremo. No se requieren dispositivos de infraestructura, como switches, para interconectar los dispositivos finales. Las redes Ethernet heredadas a menudo eran topologías de bus que usaban cables coaxiales porque era económico y fácil de configurar.

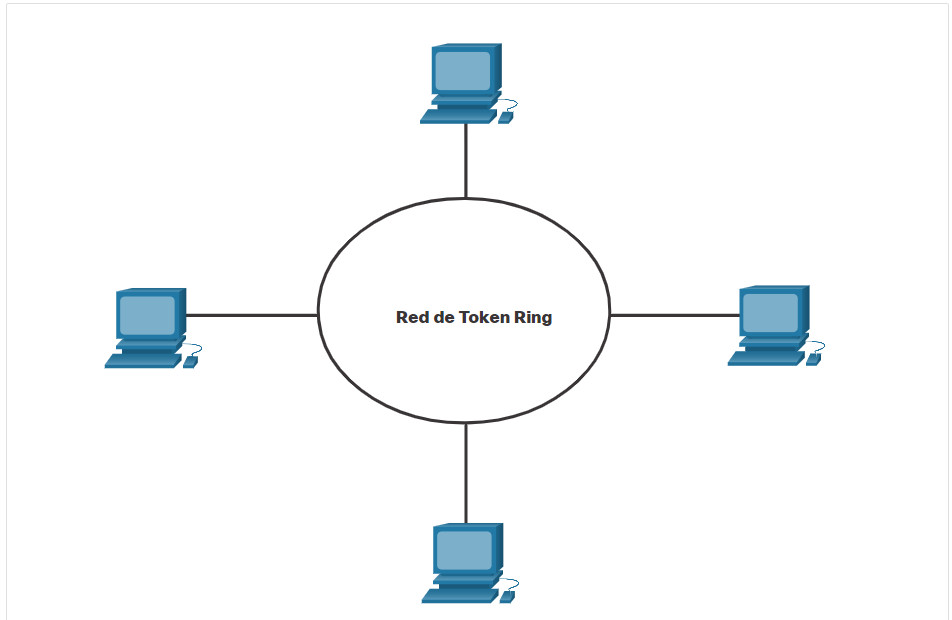

- Anillo – Los sistemas finales se conectan a su respectivo vecino y forman un anillo. El anillo no necesita ser terminado, a diferencia de la topología del bus. La interfaz de datos distribuidos de fibra heredada (FDDI) y las redes Token Ring usaban topologías de anillo.

Las figuras ilustran cómo los dispositivos finales están interconectados en las LAN. Es común que una línea recta en un gráfico de redes represente una red LAN Ethernet que incluye una estrella simple y una estrella extendida.

Topologías físicas

6.2.5. Comunicación Dúplex completo y semidúplex

Comprender la comunicación dúplex es importante cuando se habla de las topologías LAN, ya que se refiere a la dirección de la transmisión de datos entre dos dispositivos. Hay dos modos comunes de dúplex.

Comunicación semidúplex

Los dos dispositivos pueden transmitir y recibir en los medios pero no pueden hacerlo simultáneamente. Las WLAN y las topologías de bus heredadas con swithes Ethernet utilizan el modo semidúplex. Semidúplex permite que solo un dispositivo envíe o reciba a la vez en el medio compartido. Haga clic en Reproducir en la figura para ver la animación que muestra la comunicación semidúplex.

Comunicación dúplex completa

Ambos dispositivos pueden transmitir y recibir simultáneamente en los medios compartidos. La capa de enlace de datos supone que los medios están disponibles para transmitir para ambos nodos en cualquier momento. Los switches Ethernet operan en el modo de dúplex completo de forma predeterminada, pero pueden funcionar en semidúplex si se conectan a un dispositivo como un dispositivo externo. Haga clic en Reproducir en la figura para ver la animación que muestra la comunicación dúplex completo.

En resumen, las comunicaciones semidúplex restringen el intercambio de datos a una dirección a la vez. El dúplex completo permite el envío y la recepción de datos simultáneamente.

Es importante que dos interfaces interconectadas, como la NIC de un host y una interfaz en un switch Ethernet, operen con el mismo modo dúplex. De lo contrario, habrá incompatibilidad de dúplex y se generará ineficiencia y latencia en el enlace.

6.2.6. Métodos de control de acceso

Las LAN Ethernet y WLAN son un ejemplo de una red de accesos múltiples. Una red multiacceso es una red que puede tener dos o más dispositivos finales que intentan acceder a la red simultáneamente.

Algunas redes de acceso múltiple requieren reglas que rijan la forma de compartir los medios físicos. Hay dos métodos básicos de control de acceso al medio para medios compartidos:

- Acceso por contienda

- Acceso controlado

Acceso basado en la contención

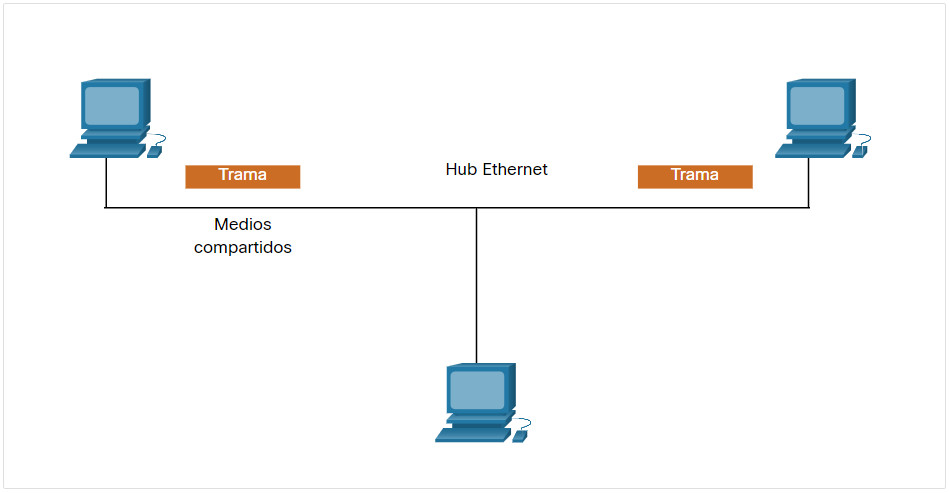

En las redes multiacceso basadas en contencion, todos los nodos operan en semidúplex, compitiendo por el uso del medio. Sin embargo, solo un dispositivo puede enviar a la vez. Por lo tanto, hay un proceso si más de un dispositivo transmite al mismo tiempo. Algunos ejemplos de métodos de acceso basados en contencion son los siguientes:

- Acceso múltiple con detección de colisiones (CSMA/CD) utilizado en LAN Ethernet de topología de bus heredada

- El operador detecta el acceso múltiple con prevención de colisiones (CSMA / CA) utilizado en LAN inalámbricas

Acceso controlado

En una red de acceso múltiple basada en control, cada nodo tiene su propio tiempo para usar el medio. Estos tipos deterministas de redes no son eficientes porque un dispositivo debe aguardar su turno para acceder al medio. Algunos ejemplos de redes multiacceso que utilizan acceso controlado son los siguientes:

- Anillo de TokenLegacy

- ARCNETheredado

Nota: Hoy en día, las redes Ethernet funcionan en dúplex completo y no requieren un método de acceso.

6.2.7. Acceso por contención: CSMA/CD

Entre los ejemplos de redes de acceso basadas en controversias se incluyen los siguientes:

- LAN inalámbrica (utiliza CSMA/CA)

- LAN Ethernet de topología de bus heredada (utiliza CSMA/CD)

- LAN Ethernet heredada con un hub (utiliza CSMA/CD)

Estas redes funcionan en modo semidúplex, lo que significa que solo un dispositivo puede enviar o recibir a la vez. Esto requiere un proceso para gestionar cuándo puede enviar un dispositivo y qué sucede cuando múltiples dispositivos envían al mismo tiempo.

Si dos dispositivos transmiten al mismo tiempo, se produce una colisión. Para las LAN Ethernet heredadas, ambos dispositivos detectarán la colisión en la red. Esta es la parte de detección de colisiones (CD) de CSMA/CD. La NIC compara los datos transmitidos con los datos recibidos, o al reconocer que la amplitud de la señal es más alta de lo normal en los medios. Los datos enviados por ambos dispositivos se dañarán y deberán enviarse nuevamente.

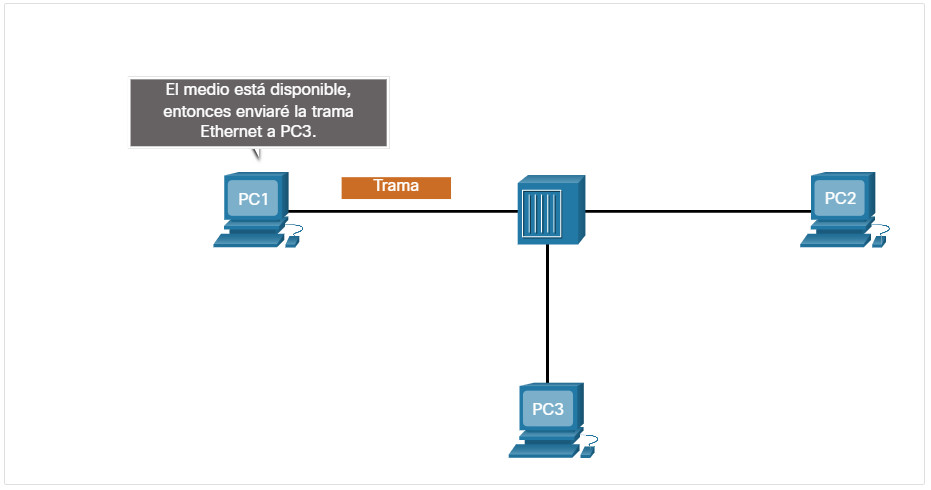

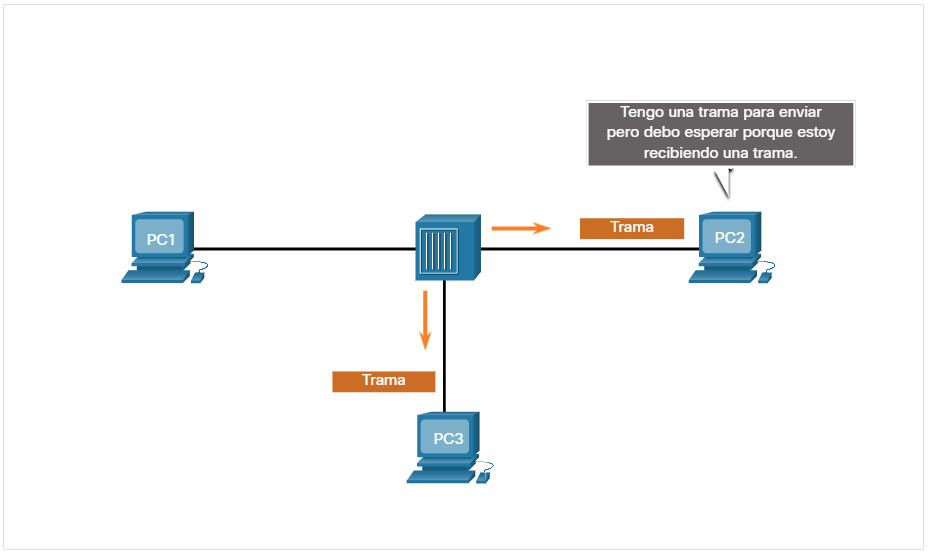

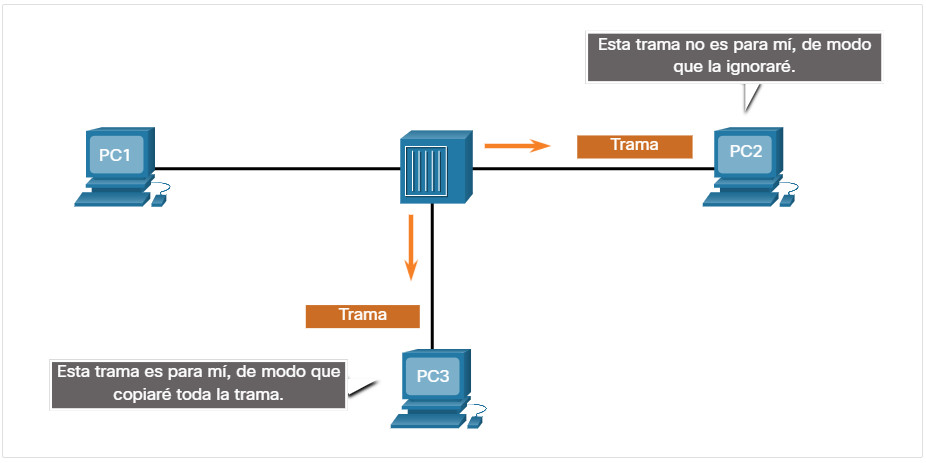

Haga clic en cada botón para obtener una imagen y una descripción del proceso CSMA/CD en LAN Ethernet heredadas que utilizan un hub.

- PC1 envía una trama

- El hub recibe la trama

- El Hub envía la trama

La NIC PC1 envía la trama Ethernet cuando el medio está disponible, como se muestra en la figura.

Si otro dispositivo, como una PC2, quiere transmitir, pero está recibiendo una trama, deberá esperar hasta que el canal esté libre.

6.2.8. Acceso por contención: CSMA/CA

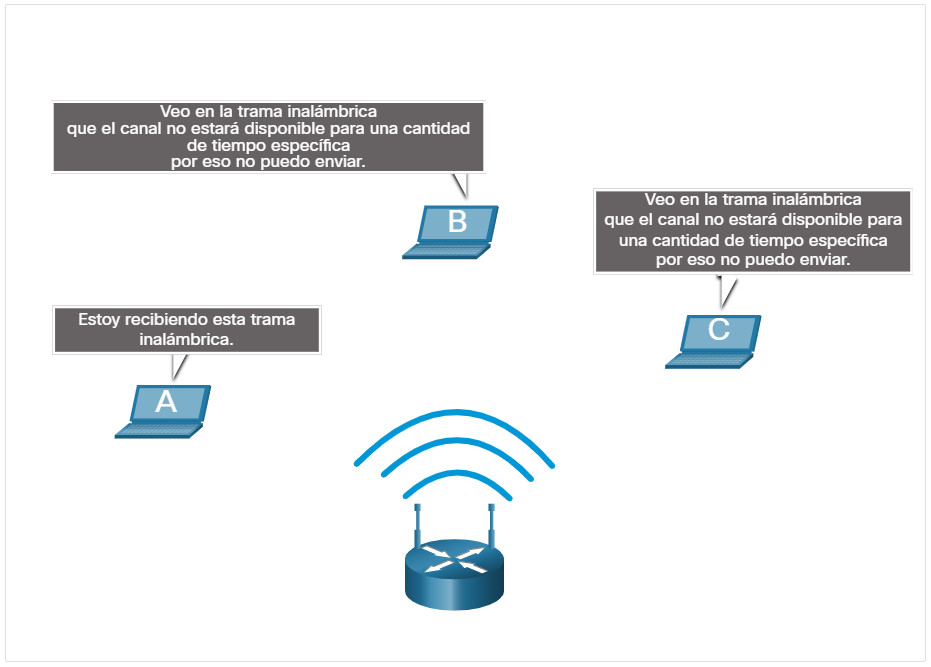

Otra forma de CSMA utilizada por las WLAN IEEE 802.11 es el acceso múltiple / detección de colisión de detección de portadora (CSMA / CA).

CSMA/CA utiliza un método similar a CSMA/CD para detectar si el medio está libre. CSMA/CA usa técnicas adicionales. En entornos inalámbricos, es posible que un dispositivo no detecte una colisión. CSMA/CA no detecta colisiones pero intenta evitarlas ya que aguarda antes de transmitir. Cada dispositivo que transmite incluye la duración que necesita para la transmisión. Todos los demás dispositivos inalámbricos reciben esta información y saben durante cuánto tiempo el medio no estará disponible.

En la figura, si el host A recibe una trama inalámbrica desde el punto de acceso, los hosts B y C también verán la trama y cuánto tiempo el medio no estará disponible.

Luego de que un dispositivos inalámbricos envía una trama 802.11, el receptor devuelve un acuso de recibo para que el emisor sepa que se recibió la trama.

Ya sea que es una red LAN Ethernet con concentradores o una red WLAN, los sistemas por contención no escalan bien bajo un uso intensivo de los medios.

Nota: Las redes LAN Ethernet con switches no utilizan sistemas por contención porque el switch y la NIC de host operan en el modo de dúplex completo.

6.3. Trama de enlace de datos

6.3.1. La trama

En este tema se describe en detalle lo que sucede con la trama de vínculo de datos a medida que se mueve a través de una red. La información anexada a una trama está determinada por el protocolo que se está utilizando.

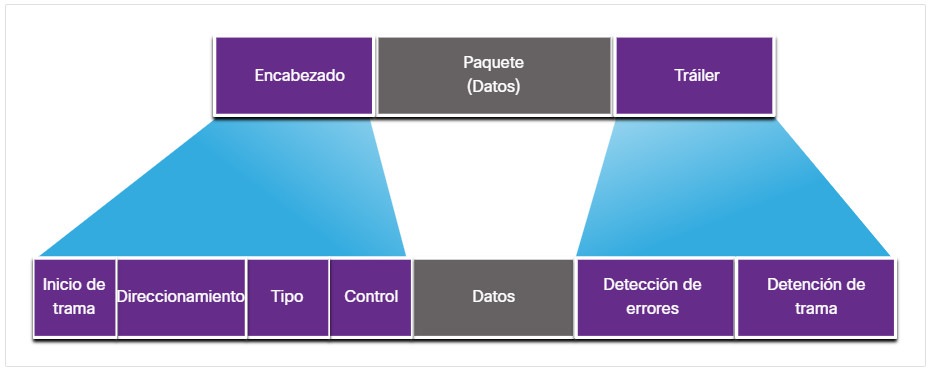

La capa de enlace de datos prepara los datos encapsulados (generalmente un paquete IPv4 o IPv6) para el transporte a través de los medios locales encapsulándolos con un encabezado y un trailer para crear una trama.

El protocolo de enlace de datos es responsable de las comunicaciones de NIC a NIC dentro de la misma red. Si bien existen muchos protocolos de capa de enlace de datos diferentes que describen las tramas de la capa de enlace de datos, cada tipo de trama tiene tres partes básicas:

- Encabezado

- Datos

- Tráiler

A diferencia de otros protocolos de encapsulación, la capa de enlace de datos agrega información en forma de trailer al final de la trama.

Todos los protocolos de capa de enlace de datos encapsulan los datos dentro del campo de datos de la trama. Sin embargo, la estructura de la trama y los campos contenidos en el encabezado y tráiler varían de acuerdo con el protocolo.

No hay una estructura de trama que cumpla con las necesidades de todos los transportes de datos a través de todos los tipos de medios. Según el entorno, la cantidad de información de control que se necesita en la trama varía para cumplir con los requisitos de control de acceso al medio de la topología lógica y de los medios. Por ejemplo, una trama WLAN debe incluir procedimientos para evitar colisiones y, por lo tanto, requiere información de control adicional en comparación con una trama Ethernet.

Como se muestra en la figura, en un entorno frágil, se necesitan más controles para garantizar la entrega. Los campos del encabezado y del tráiler son más grandes porque se necesita más información de control.

6.3.2. Campos de trama

El tramado rompe la transmisión en agrupaciones descifrables, con la información de control insertada en el encabezado y tráiler como valores en campos diferentes. Este formato proporciona a las señales físicas una estructura reconocida por los nodos y decodificada en paquetes en el destino.

Los campos de trama genéricos se muestran en la figura. No todos los protocolos incluyen todos estos campos. Los estándares para un protocolo específico de enlace de datos definen el formato real de la trama.

Los campos de trama incluyen los siguientes:

- Indicadores de arranque y detención de trama – Se utilizan para identificar los límites de comienzo y finalización de la trama.

- Direccionamiento – Indica los nodos de origen y destino en los medios.

- Tipo – Identifica el protocolo de capa 3 en el campo de datos.

- Control – Identifica los servicios especiales de control de flujo, como calidad de servicio (QoS). QoS otorga prioridad de reenvío a ciertos tipos de mensajes. Por ejemplo, las tramas de voz sobre IP (VoIP) normalmente reciben prioridad porque son sensibles al retraso.

- Datos – Incluye el contenido de la trama (es decir, el encabezado del paquete, el encabezado del segmento y los datos).

- Detección de Errores – se incluye después de los datos para formar el trailer.

Los protocolos de capa de enlace de datos agregan un tráiler al final de cada trama. En un proceso llamado detección de errores, el avance determina si la trama llegó sin error. Coloca un resumen lógico o matemático de los bits que componen la trama en el avance. La capa de enlace de datos agrega detección de errores porque las señales en los medios podrían estar sujetas a interferencia, distorsión o pérdida que cambiaría sustancialmente los valores de bits que representan esas señales.

Un nodo de transmisión crea un resumen lógico del contenido de la trama, conocido como el valor de comprobación de redundancia cíclica (CRC). Este valor se coloca en el campo Secuencia de Verificación de la Trama (FCS) para representar el contenido de la trama. En el tráiler Ethernet, el FCS proporciona un método para que el nodo receptor determine si la trama experimentó errores de transmisión.

6.3.3. Direcciones de Capa 2

La capa de enlace de datos proporciona el direccionamiento utilizado en el transporte de una trama a través de un medio local compartido. Las direcciones de dispositivo en esta capa se llaman direcciones físicas. El direccionamiento de la capa de enlace de datos está contenido en el encabezado de la trama y especifica el nodo de destino de la trama en la red local. Normalmente se encuentra al principio de la trama, por lo que la NIC puede determinar rápidamente si coincide con su propia dirección de Capa 2 antes de aceptar el resto de la trama. El encabezado de la trama también puede contener la dirección de origen de la trama.

A diferencia de las direcciones lógicas de la Capa 3, que son jerárquicas, las direcciones físicas no indican en qué red está ubicado el dispositivo. En cambio, la dirección física es única para un dispositivo en particular. Un dispositivo seguirá funcionando con la misma dirección física de capa 2, incluso si el dispositivo se mueve a otra red o subred. Por lo tanto, las direcciones de capa 2 sólo se utilizan para conectar dispositivos dentro del mismo medio compartido, en la misma red IP.

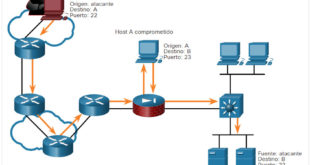

Las figuras ilustran la función de las direcciones de Capa 2 y Capa 3. A medida que el paquete IP se mueve de host a router, de router a router y, finalmente, de router a host, es encapsulado en una nueva trama de enlace de datos, en cada punto del recorrido. Cada trama de enlace de datos contiene la dirección de origen de enlace de datos de la tarjeta NIC que envía la trama y la dirección de destino de enlace de datos de la tarjeta NIC que recibe la trama.

Haga clic en cada botón para obtener más información.

- Host a router

- Router a router

- Router a host

La dirección de la capa de enlace de datos solo se usa para la entrega local. Las direcciones en esta capa no tienen significado más allá de la red local. Compare esto con la Capa 3, en donde las direcciones en el encabezado del paquete pasan del host de origen al host de destino, sin tener en cuenta la cantidad de saltos de redes a lo largo de la ruta.

Si los datos deben pasar a otro segmento de red, se necesita un dispositivo intermediario, como un router. El router debe aceptar la trama según la dirección física y desencapsularla para examinar la dirección jerárquica, o dirección IP. Usando la dirección IP, el router puede determinar la ubicación de red del dispositivo de destino y la mejor ruta para llegar a él. Una vez que sabe adónde reenviar el paquete, el router crea una nueva trama para el paquete, y la nueva trama se envía al segmento de red siguiente hacia el destino final.

6.3.4. Tramas LAN y WAN

Los protocolos Ethernet son utilizados por LAN cableadas. Las comunicaciones inalámbricas caen bajo los protocolos WLAN (IEEE 802.11). Estos protocolos fueron diseñados para redes multiacceso.

Tradicionalmente, los WAN utilizaban otros tipos de protocolos para varios tipos de topologías punto a punto, hub-spoke y de malla completa. Algunos de los protocolos WAN comunes a lo largo de los años han incluido:

- Protocolo punto a punto (PPP)

- Control de enlace de datos de alto nivel (HDLC, High-Level Data Link Control)

- Frame Relay

- Modo de transferencia asíncrona (ATM)

- X.25

Estos protocolos de capa 2 ahora están siendo reemplazados en la WAN por Ethernet.

En una red TCP/IP, todos los protocolos de capa 2 del modelo OSI funcionan con la dirección IP en la capa 3. Sin embargo, el protocolo de capa 2 específico que se utilice depende de la topología lógica y de los medios físicos.

Cada protocolo realiza el control de acceso a los medios para las topologías lógicas de Capa 2 que se especifican. Esto significa que una cantidad de diferentes dispositivos de red puede actuar como nodos que operan en la capa de enlace de datos al implementar estos protocolos. Estos dispositivos incluyen las tarjetas de interfaz de red en PC, así como las interfaces en routers y en switches de la Capa 2.

El protocolo de la Capa 2 que se utiliza para una topología de red particular está determinado por la tecnología utilizada para implementar esa topología. La tecnología está, a su vez, determinada por el tamaño de la red, en términos de cantidad de hosts y alcance geográfico y los servicios que se proveerán a través de la red.

Una LAN generalmente usa una tecnología de alto ancho de banda capaz de soportar grandes cantidades de hosts. El área geográfica relativamente pequeña de una LAN (un solo edificio o un campus de varios edificios) y su alta densidad de usuarios hacen que esta tecnología sea rentable.

Sin embargo, utilizar una tecnología de ancho de banda alto no es generalmente rentable para redes de área extensa que cubren grandes áreas geográficas (varias ciudades, por ejemplo). El costo de los enlaces físicos de larga distancia y la tecnología utilizada para transportar las señales a través de esas distancias, generalmente, ocasiona una menor capacidad de ancho de banda.

La diferencia de ancho de banda normalmente produce el uso de diferentes protocolos para las LAN y las WAN.

Los protocolos de la capa de enlace de datos incluyen:

- Ethernet

- 802.11 inalámbrico

- Protocolo punto a punto (PPP)

- Control de enlace de datos de alto nivel (HDLC, High-Level Data Link Control)

- Frame Relay

Haga clic en el botón Reproducir para ver ejemplos de protocolos de capa 2.

6.4. Módulo de Práctica y Prueba

6.4.1. ¿Qué aprenderé en este módulo?

Propósito de la capa de enlace de datos

La capa de enlace de datos del modelo OSI (Capa 2) prepara los datos de la red para la red física. La capa de enlace de datos es responsable de las comunicaciones de tarjeta de interfaz de red (NIC) a tarjeta de interfaz de red. Sin la capa de enlace de datos, un protocolo de capa de red, tal como IP, tendría que tomar medidas para conectarse con todos los tipos de medios que pudieran existir a lo largo de la ruta de envío. La capa de enlace de datos IEEE 802 LAN/MAN consta de las dos subcapas siguientes: LLC y MAC. La subcapa MAC proporciona encapsulación de datos a través de la delimitación de tramas, direccionamiento y detección de errores. Las interfaces del router encapsulan el paquete en la trama apropiada. Se utiliza un método adecuado de control de acceso a los medios para acceder a cada enlace. Las organizaciones de ingeniería que definen estándares abiertos y protocolos que se aplican a la capa de acceso a la red incluyen: IEEE, ITU, ISO y ANSI.

Topologías

Los dos tipos de topologías utilizadas en redes LAN y WAN son físicas y lógicas. La capa de enlace de datos “ve” la topología lógica de una red al controlar el acceso de datos a los medios. La topología lógica influye en el tipo de trama de red y el control de acceso a medios utilizado. Tres tipos comunes de topologías WAN físicas son: punto a punto, hub-spoke, y malla. Las topologías físicas punto a punto conectan directamente dos dispositivos finales (nodos). Agregar conexiones físicas intermedias puede no cambiar la topología lógica. En las LAN de acceso múltiple, los nodos están interconectados mediante topologías estrella o estrella extendida. En este tipo de topología, los nodos están conectados a un dispositivo intermediario central. Las topologías de LAN físicas incluyen: estrella, estrella extendida, bus y anillo. Las comunicaciones semidúplex intercambian datos en una dirección a la vez. Full-duplex envía y recibe datos simultáneamente. Dos interfaces interconectadas deben utilizar el mismo modo dúplex o habrá una falta de coincidencia dúplex que creará ineficiencia y latencia en el enlace. Las LAN Ethernet y WLAN son un ejemplo de una red de accesos múltiples. Una red de acceso múltiple es una red que puede tener varios nodos que acceden a la red simultáneamente. Algunas redes de acceso múltiple requieren reglas que rijan la forma de compartir los medios físicos. Existen dos métodos básicos de control de acceso para medios compartidos: el acceso basado en contencion y el acceso controlado. En redes multiacceso basadas en contencion, todos los nodos funcionan en semidúplex. Hay un proceso si más de un dispositivo transmite al mismo tiempo. Ejemplos de métodos de acceso basados en contencion incluyen: CSMA/CD para LAN Ethernet de topología de bus y CSMA/CA para WLAN.

Marco de enlace de datos

La capa de enlace de datos prepara los datos encapsulados (generalmente un paquete IPv4 o IPv6) para el transporte a través de los medios locales encapsulándolos con un encabezado y un trailer para crear una trama. El protocolo de enlace de datos es responsable de las comunicaciones de NIC a NIC dentro de la misma red. Existen muchos protocolos diferentes de capa de enlace de datos que describen marcos de capa de enlace de datos, cada tipo de marco tiene tres partes básicas: encabezado, datos y trailer. A diferencia de otros protocolos de encapsulación, la capa de enlace de datos anexa información en el tráiler. No hay una estructura de trama que cumpla con las necesidades de todos los transportes de datos a través de todos los tipos de medios. Según el entorno, la cantidad de información de control que se necesita en la trama varía para cumplir con los requisitos de control de acceso al medio de la topología lógica y de los medios. Los campos de trama incluyen: indicadores de inicio y parada de trama, direccionamiento, tipo, control, datos y detección de errores. La capa de enlace de datos proporciona direccionamiento utilizado para transportar un marco a través de medios locales compartidos. Las direcciones de dispositivo en esta capa son direcciones físicas. El direccionamiento de la capa de enlace de datos está contenido en el encabezado de la trama y especifica el nodo de destino de la trama en la red local. La dirección de la capa de enlace de datos solo se usa para la entrega local. En una red TCP/IP, todos los protocolos de capa 2 del modelo OSI funcionan con la dirección IP en la capa 3. Sin embargo, el protocolo de capa 2 específico que se utilice depende de la topología lógica y de los medios físicos. Cada protocolo realiza el control de acceso a los medios para las topologías lógicas de Capa 2 que se especifican. El protocolo de la Capa 2 que se utiliza para una topología de red particular está determinado por la tecnología utilizada para implementar esa topología. Los protocolos de capa de enlace de datos incluyen: Ethernet, 802.11 Wireless, PPP, HDLC y Frame Relay.