Última actualización: enero 30, 2022

12.0. Introducción

12.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a los Conceptos de WLAN!

¿Utiliza usted conexiones inalámbricas en su casa, trabajo o escuela? ¿Alguna vez se ha preguntado como funciona?

Existen tantas maneras de conectarse de forma inalámbrica. Como todo lo demás que tiene que ver con las redes, este tipo de conexiones funcionan mejorar en situaciones particulares. Requieren de dispositivos específicos y también son propensos a ciertos tipos de ataques. Y por supuesto, existen soluciones para mitigar este tipo de ataques. ¿Desea más información? El modulo de Conceptos de WLAN le brinda a usted el conocimiento fundamental que usted necesita para entender qué son las LAN Inalámbricas, lo que pueden hacer y como protegerlas.

Si tiene curiosidad, no espere, ¡empiece hoy mismo!

12.0.2. ¿Qué aprenderé en este módulo?

Titulo del Módulo: Conceptos WLAN

Objetivo del módulo: Explique cómo las WLAN habilitan la conectividad de red.

| Título del tema | Objetivo del tema |

|---|---|

| Introducción a la tecnología inalámbrica | Describa la tecnología y los estándares WLAN. |

| Componentes de las WLAN | Describa los componentes de una infraestructura WLAN. |

| Funcionamiento de WLAN | Explique cómo la tecnología inalámbrica permite el funcionamiento de WLAN. |

| Funcionamiento de CAPWAP | Explique cómo un WLC utiliza CAPWAP para administrar múltiples AP. |

| Administración de canales | Describa la administración de canales en una WLAN. |

| Amenazas a la WLAN | Describa las amenazas a las WLAN. |

| WLAN seguras | Describa los mecanismos de seguridad de WLAN. |

12.1. Introducción a la tecnología inalámbrica

12.1.1. Beneficios de redes inalámbricas

Una LAN inalámbrica (WLAN) es un tipo de red inalámbrica que se usa comúnmente en hogares, oficinas y entornos de campus. Las redes deben apoyar a la gente que está en movimiento. La gente se conecta usando computadoras, computadoras portátiles, tabletas y teléfonos inteligentes. Hay muchas diferentes infraestructuras de red que proveen acceso a la red, como LANs cableadas, red de proveedor de servicios, y redes de teléfonos celulares. Las WLAN hacen posible la movilidad dentro de los entornos domésticos y comerciales.

En las empresas que cuentan con una infraestructura inalámbrica, puede haber un ahorro de costos cada vez que se cambia el equipo, o al reubicar a un empleado dentro de un edificio, reorganizar el equipo o un laboratorio, o mudarse a ubicaciones temporales o sitios de proyectos. Una infraestructura inalámbrica puede adaptarse a los rápidos cambios de necesidades y tecnologías.

12.1.2. Tipos de redes inalámbricas

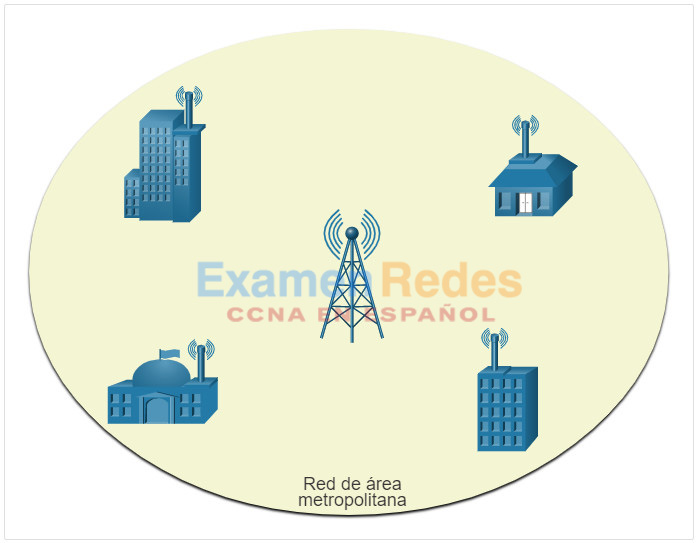

Las LAN inalámbricas (WLAN) se basan en los estándares IEEE y se pueden clasificar en cuatro tipos principales: WPAN, WLAN, WMAN y WWAN.

Haga clic en cada tipo de red inalámbrica para obtener más información.

- WPAN

- WLAN

- WMAN

- WWAN

12.1.3. Tecnologías inalámbricas

Para enviar y recibir datos, la tecnología inalámbrica usa el espectro de radio sin licencia. Cualquier persona que tenga un router inalámbrico y tecnología inalámbrica en el dispositivo que utilice puede acceder al espectro sin licencia.

Haga clic en cada tipo de red inalámbrica para obtener más información.

- Bluetooth

- WiMAX

- Ancho de banda celular

- Banda ancha satelital (Satellite Broadband)

- Bluetooth de baja energía (BLE) – admite topología de malla para dispositivos de red a gran escala.

- Velocidad básica Bluetooth / Velocidad mejorada (BR / EDR): – admite topologías punto a punto y está optimizada para la transmisión de audio.

La red GSM de 4ta generación (4G) es la red móvil actual. 4G ofrece velocidades que son 10 veces las redes 3G anteriores. El nuevo 5G promete ofrecer velocidades 100 veces más rápidas que 4G y conectar más dispositivos a la red que nunca.

12.1.4. Estándares de Wi-Fi 802.11

El mundo de las comunicaciones inalámbricas es vasto. Sin embargo, para habilidades particulares relacionadas con el trabajo, queremos centrarnos en aspectos específicos de Wi Fi. El mejor lugar para comenzar es con los estándares IEEE 802.11 WLAN. Los estándares WLAN definen cómo se usan las frecuencias de radio para los enlaces inalámbricos. La mayoría de los estándares especifican que los dispositivos inalámbricos tienen una antena para transmitir y recibir señales inalámbricas en la frecuencia de radio especificada (2.4 GHz o 5 GHz). Algunos de los estándares más nuevos que transmiten y reciben a velocidades más altas requieren que los puntos de acceso (AP) y los clientes inalámbricos tengan múltiples antenas utilizando la tecnología de entrada múltiple y salida múltiple (MIMO). MIMO utiliza múltiples antenas como transmisor y receptor para mejorar el rendimiento de la comunicación. Se pueden soportar hasta cuatro antenas.

A través de los años, se han desarrollado varias implementaciones de los estándares IEEE 802.11, como se muestra en la figura. La tabla destaca estos estándares.

| Estándar IEEE WLAN | Radiofrecuencia | Descripción |

|---|---|---|

| 802.11 | 2,4 GHz | velocidades de hasta 2 Mbps |

| 802.11a | 5 GHz | velocidades de hasta 54 Mbps Área de cobertura pequeña menos efectivo penetrando estructuras de construcción No interoperable con 802.11b o 802.11g |

| 802.11b | 2,4 GHz | velocidades de hasta 11 Mbps Mayor alcance que 802.11a mejor penetración en las estructuras de los edificios. |

| 802.11g | 2,4 GHz | velocidades de hasta 54 Mbps compatible con versiones anteriores de 802.11b con capacidad de ancho de banda reducida |

| 802.11n | 2.4 GHz 5 GHz | las velocidades de datos varían de 150 Mbps a 600 Mbps con un rango de distancia de hasta 70 m (230 pies) Los AP y los clientes inalámbricos requieren múltiples antenas usando MIMO Tecnología Es compatible con dispositivos 802.11a/b/g con datos limitados velocidades |

| 802.11ac | 5 GHz | proporciona velocidades de datos que van desde 450 Mbps a 1.3 Gbps (1300 Mbps) usando tecnología MIMO Se pueden soportar hasta ocho antenas Es compatible con dispositivos 802.11a/n con datos limitados |

| 802.11ax | 2.4 GHz 5 GHz | lanzado en 2019 – último estándar también conocido como High-Efficiency Wireless (HEW) Mayores velocidades de transmisión de datos Mayor capacidad maneja muchos dispositivos conectados eficacia energética mejorada Capacidad de 1 GHz y 7 GHz cuando esas frecuencias estén disponibles Busque en Internet Wi-Fi Generación 6 para obtener más información. |

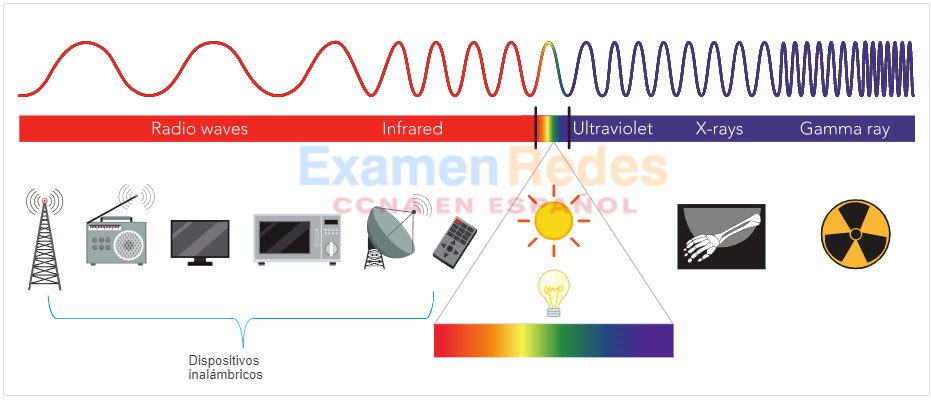

12.1.5. Radiofrecuencia

Todos los dispositivos inalámbricos funcionan en el rango del espectro electromagnético. Las redes WLAN operan en la banda de frecuencia de 2,4 GHz y la banda de 5 GHz. Los dispositivos de LAN inalámbricos tienen transmisores y receptores sintonizados a frecuencias específicas de ondas de radio para comunicarse. Específicamente, las siguientes bandas de frecuencia se asignan a LAN inalámbricas 802.11:

- 2.4 GHz (UHF) – 802.11b/g/n/ax

- 5 GHz (SHF) – 802.11a/n/ac/ax

El espectro electromagnético

12.1.6. Organizaciones de estándares inalámbricos

Los estándares aseguran la interoperabilidad entre dispositivos fabricados por diferentes fabricantes. A nivel internacional, las tres organizaciones que influyen en los estándares WLAN son ITU-R, el IEEE, y la Wi-Fi Alliance.

Presione cada botón para más información sobre los estándares de organización.

- ITU

- IEEE

- Wi-Fi Alliance

12.2. Componentes de la WLAN

12.2.1. Video – Componentes WLAN

En el tema anterior usted aprendió sobre los beneficios de la tecnología inalámbrica, tipos de redes inalámbricas, estándar 802.11 y frecuencias de radio. Aquí aprenderemos sobre los componentes WLAN.

Haga clic en Reproducir para ver un video sobre componentes WLAN.

12.2.2. NIC inalámbrica

Las implementaciones inalámbricas requieren un mínimo de dos dispositivos que tengan un transmisor de radio y un receptor de radio sintonizados a las mismas frecuencias de radio:

- Dispositivos finales con NIC inalámbricas

- Un dispositivo de red, como un router inalámbrico o un AP inalámbrico

Para comunicarse de forma inalámbrica, las computadoras portátiles, tabletas, teléfonos inteligentes e incluso los últimos automóviles incluyen NIC inalámbricas integradas que incorporan un transmisor / receptor de radio. Si un dispositivo no tiene una NIC inalámbrica integrada, se puede utilizar un adaptador inalámbrico USB, como se muestra en la figura.

Nota: Muchos dispositivos inalámbricos con los que está familiarizado no tienen antenas visibles. Están integrados dentro de teléfonos inteligentes, computadoras portátiles y routers domésticos inalámbricos.

Adaptador Inalámbrico USB

12.2.3. Router de hogar inalámbrico

El tipo de dispositivo de infraestructura con el que se asocia y autentica un dispositivo final varía según el tamaño y los requisitos de la WLAN.

Un usuario doméstico generalmente interconecta dispositivos inalámbricos utilizando un pequeño router inalámbrico. El enrutador inalámbrico sirve como:

- Punto de acceso – Esto proporciona acceso inalámbrico 802.11a/b/g/n/ac

- Switch -Esto proporciona un switch Ethernet 10/100/1000 dúplex completo de cuatro puertos para interconectar dispositivos cableados.

- Router – Esto proporciona una puerta de enlace predeterminada para conectarse a otras infraestructuras de red, como Internet.

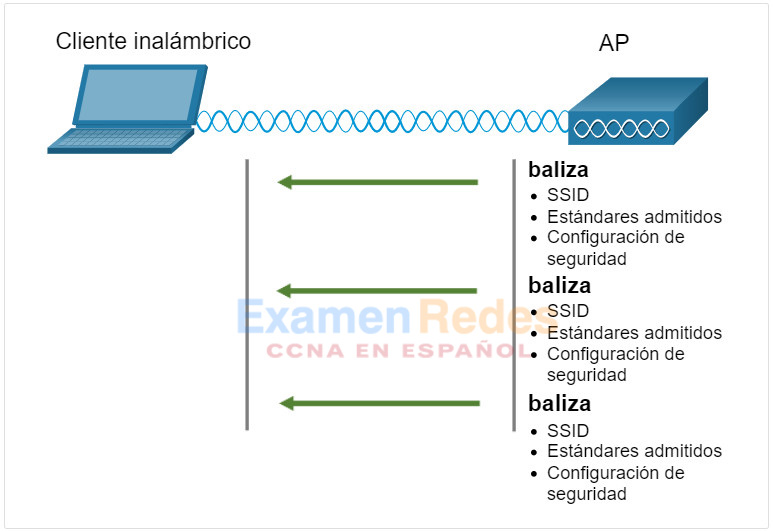

Un router inalámbrico se implementa comúnmente como una pequeña empresa o dispositivo de acceso inalámbrico residencial. El router inalámbrico anuncia sus servicios inalámbricos mediante el envío de beacons que contienen su identificador de conjunto de servicios compartidos (SSID). Los dispositivos descubren de forma inalámbrica el SSID e intentan asociarse y autenticarse con él para acceder a la red local y el Internet.

La mayoría de los routers inalámbricos también ofrecen funciones avanzadas, como acceso de alta velocidad, soporte para transmisión de video, direccionamiento IPv6, calidad de servicio (QoS), utilidades de configuración y puertos USB para conectar impresoras o unidades portátiles.

Además, los usuarios domésticos que desean ampliar sus servicios de red pueden implementar extensores de alcance Wi-Fi. Un dispositivo puede conectarse de forma inalámbrica al extensor, lo que aumenta sus comunicaciones para que se repitan al router inalámbrico.

12.2.4. ##Puntos de acceso inalámbrico

Si bien los extensores de alcance son fáciles de configurar, la mejor solución sería instalar otro punto de acceso inalámbrico para proporcionar acceso inalámbrico dedicado a los dispositivos del usuario. Los clientes inalámbricos usan su NIC inalámbrica para descubrir puntos de acceso cercanos compartiendo el SSID Los clientes luego intentan asociarse y autenticarse con un AP. Después de ser autenticados los usuarios inalámbricos tienen acceso a los recursos de la red. En la figura, se ve el software Cisco Meraki.

12.2.5. Categorías AP

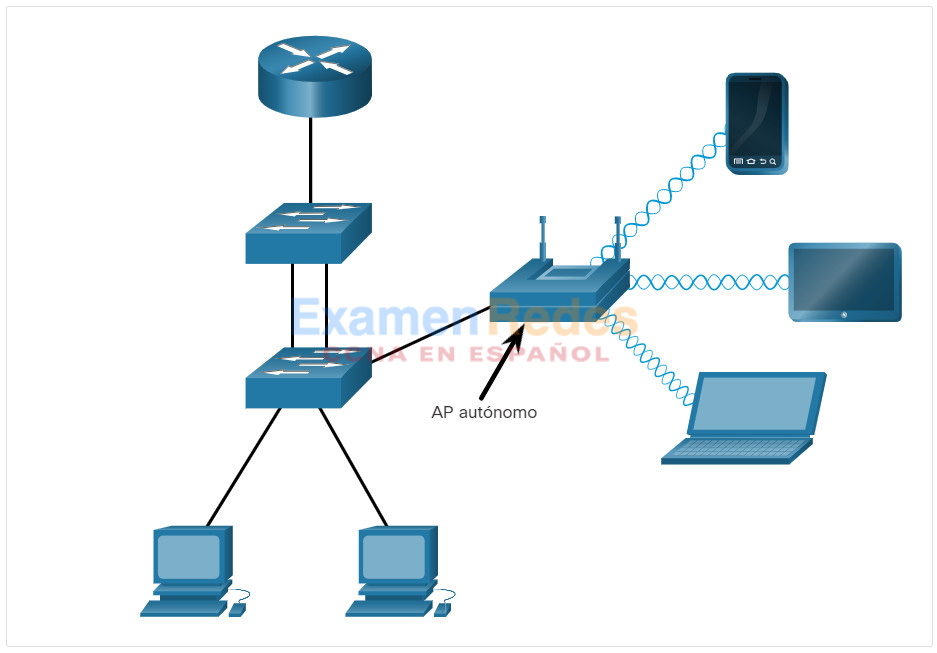

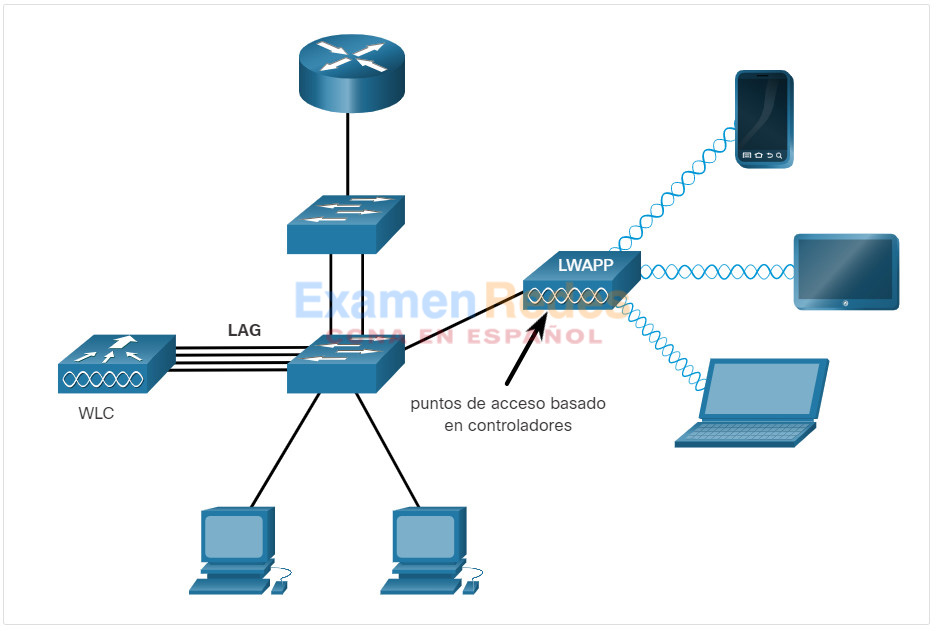

Los AP se pueden clasificar como AP autónomos o AP basados en controladores.

Haga clic en cada botón para obtener una topología y una explicación de cada tipo.

- AP autónomo

- APs basados en controladores

Estos son dispositivos independientes configurados mediante una interfaz de línea de comandos o una GUI, como se muestra en la figura Los AP autónomos son útiles en situaciones en las que solo se requieren un par de APs en la organización. Un router doméstico es un ejemplo de AP autónomo porque toda la configuración de AP reside en el dispositivo. Si aumentan las demandas inalámbricas, se requerirían más APs. Cada AP funciona independientemente de otros AP y cada AP requiere de una configuración y administración manual. Esto se volvería abrumador si se necesitaran muchos APs.

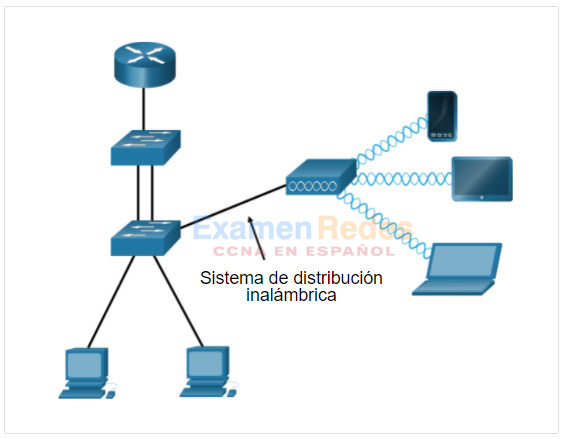

Estos dispositivos no necesitan una configuración inicial y normalmente se les denomina puntos de acceso lightweight (LAPs). Los puntos de acceso LAP usan el Protocolo Lightweight Access Point Protocol (LWAPP) para comunicarse con el controlador WLAN (WLC), como se muestra en la siguiente figura. Los puntos de acceso basados en controlador son útiles en situaciones en las que se necesitan varios puntos de acceso en la red. Conforme se agregan puntos de acceso, cada punto de acceso es configurado y administrado de manera automática por el WLC.

Observe en la figura que el WLC tiene cuatro puertos conectados a la infraestructura de switching. Estos cuatro puertos están configurados como un grupo de agregación de enlaces (LAG) para agruparlos. Al igual que funciona EtherChannel, LAG proporciona redundancia y equilibrio de carga. Todos los puertos del switch que están conectados al WLC deben estar conectados y configurados con EtherChannel activado. Sin embargo, LAG no funciona exactamente como EtherChannel. El WLC no es compatible con el Protocolo de agregación de puertos (PaGP) o el Protocolo de control de agregación de enlaces (LACP).

12.2.6. Antenas inalámbricas

La mayoría de los AP de clase empresarial requieren antenas externas para que sean unidades completamente funcionales.

haga clic en cada antena para más información.

- Antenas omnidireccionales

- Antena direccional

- Antenas MIMO

12.3. Funcionamiento de WLAN

12.3.1. Video – Operación de la WLAN

El tema anterior cubrió componentes WLAN. Este tema va a cubrir operación WLAN.

Haga clic en Reproducir para ver un video operación WLAN.

12.3.2. Modos de topología inalámbrica

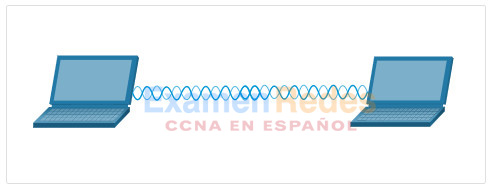

Las LAN inalámbricas pueden acomodar varias topologías de red. El estándar 802.11 identifica dos modos principales de topología inalámbrica: modo Ad hoc y modo Infraestructura. Tetherin también es un modo en ocasiones usado para proveer un acceso inalámbrico rápido.

Haga clic en cada modo de topología inalámbrica para obtener más información.

- modo ad hoc

- modo infraestructura

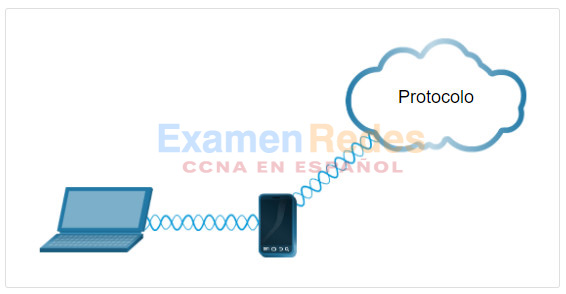

- Anclaje a red

12.3.3. BSS y ESS

El modo de infraestructura define dos bloques de construcción de topología: un conjunto de servicios básicos (BSS) y un conjunto de servicios extendidos (ESS).

Haga clic en BSS y ESS para más información.

- BSS

- ESS

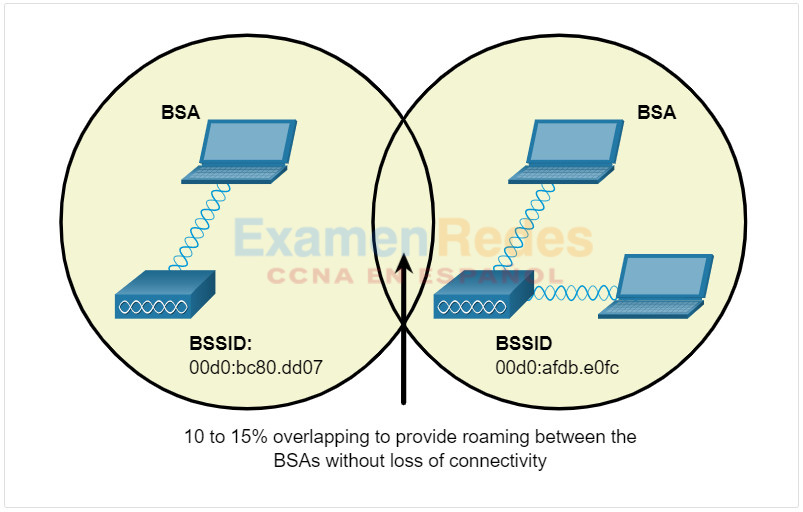

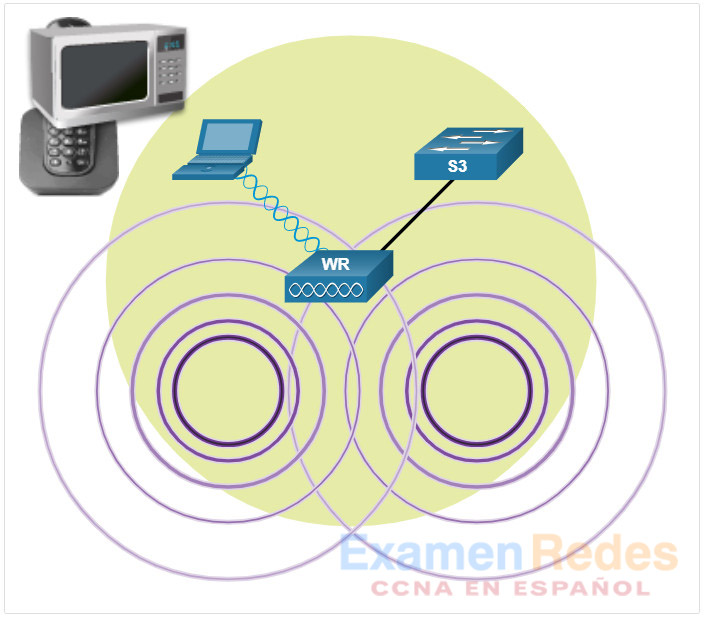

Utiliza un AP único para interconectar todos los clientes inalámbricos asociados. Dos BSS se muestran en la figura. Los círculos representan el área de cobertura del BSS, que se denomina Área de Servicio Básico (BSA). Si un cliente inalámbrico se muda de su BSA, ya no puede comunicarse directamente con otros clientes inalámbricos dentro de la BSA.

La dirección MAC de capa 2 del AP se utiliza para identificar de forma exclusiva cada BSS, que se denomina Identificador de conjunto de servicios básicos (BSSID). Por lo tanto, el BSSID es el nombre formal del BSS y siempre está asociado con un solo AP.

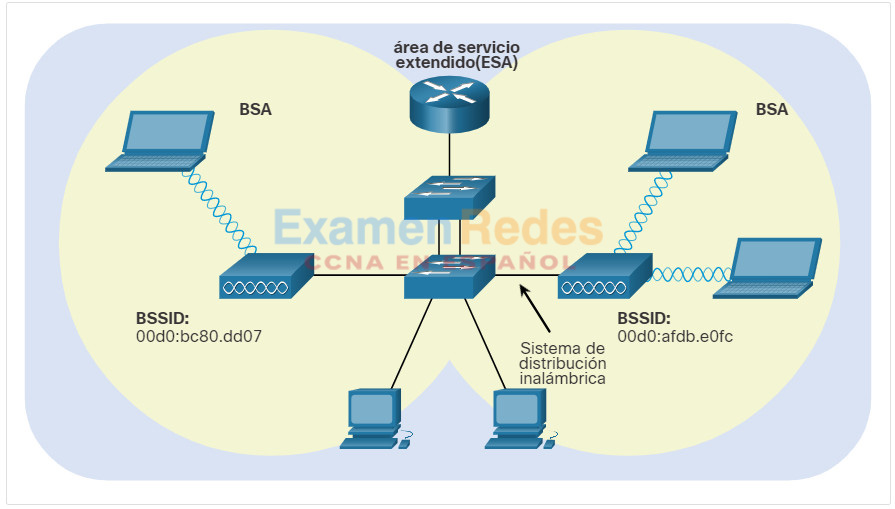

Cuando un solo BSS proporciona cobertura insuficiente, se pueden unir dos o más BSS a través de un sistema de distribución común (DS) en un ESS. Un ESS es la unión de dos o más BSS interconectados por un DS cableado. Cada ESS se identifica por un SSID y cada BSS se identifica por su BSSID.

Los clientes inalámbricos en una BSA ahora pueden comunicarse con clientes inalámbricos en otra BSA dentro del mismo ESS. Los clientes móviles inalámbricos pueden moverse de un BSA a otro (dentro del mismo ESS) y conectarse sin problemas.

El área rectangular en la figura representa el área de cobertura dentro de la cual los miembros de un ESS pueden comunicarse. Esta área es llamada área extendida de servicios.

12.3.4. 802.11 Estructura del Frame

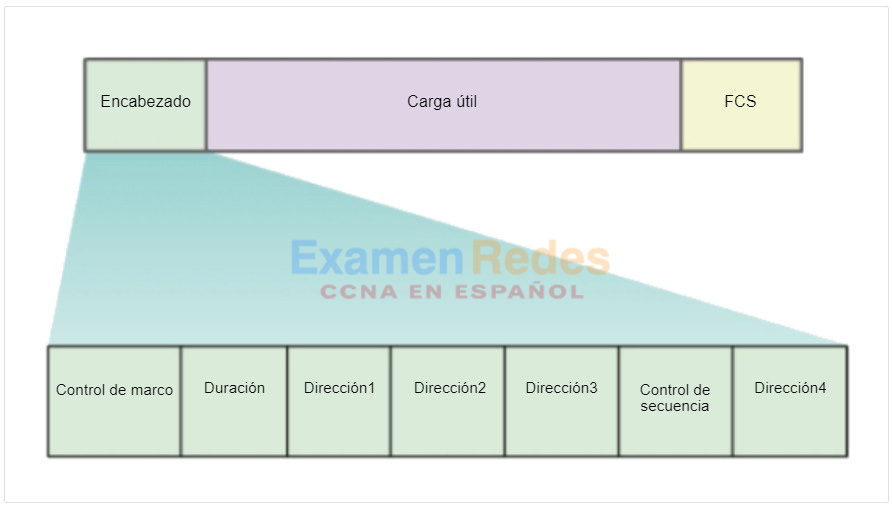

Recuerde que todas las tramas de capa 2 consisten en un encabezado, carga útil y sección de secuencia de verificación de trama (FCS). El formato de la trama 802.11 es similar al formato de la trama de Ethernet, excepto que contiene más campos, como se muestra en la figura.

12.3.4. 802.11 Estructura del Frame

Recuerde que todas las tramas de capa 2 consisten en un encabezado, carga útil y sección de secuencia de verificación de trama (FCS). El formato de la trama 802.11 es similar al formato de la trama de Ethernet, excepto que contiene más campos, como se muestra en la figura.

Todas las tramas 802.11 inalámbricas contienen los siguientes campos;

- Control de la trama – identifica el tipo de trama inalámbrica y contiene subcampos para la versión del protocolo, el tipo de trama, el tipo de dirección, la administración de energía y la configuración de seguridad.

- Duración – En general, se usa para indicar el tiempo restante necesario para recibir la siguiente transmisión de tramas.

- Dirección 1 – normalmente, contiene la dirección MAC del dispositivo o AP receptor inalámbrico.

- Dirección 2 – normalmente, contiene la dirección MAC del dispositivo o AP receptor inalámbrico.

- Dirección 3 – en ocasiones, contiene la dirección MAC del destino, como la interfaz del router (gateway predeterminado) a la que se conecta el AP.

- Control de Secuencia – Contiene información para controlar la secuencia y las tramas fragmentadas

- Direccion 4 – suele estar vacío, ya que se usa solo en el modo ad hoc.

- carga útil – contiene los datos para la transmisión.

- FCS – Esto se utiliza para el control de errores de la capa 2.

12.3.5. CSMA/CA

Las WLAN son configuraciones de medios compartidos semidúplex. Half-duplex significa que solo un cliente puede transmitir o recibir en dado momento. Medios compartidos significa que todos los clientes pueden transmitir y recibir en el mismo canal de radio. S Esto crea un problema porque un cliente inalámbrico no puede escuchar mientras está enviando, lo que hace que sea imposible detectar una colisión.

Para resolver este problema las WLAN utilizan el acceso múltiple con detección de operador con evitación de colisiones (CSMA / CA) para determinar cómo y cuándo enviar datos. Un cliente inalámbrico hace lo siguiente:

- Escucha el canal para ver si está inactivo, es decir, no hay otro tráfico actualmente en el canal. El canal es también llamado el portador.

- Envía un mensaje Ready to Send (RTS) al AP para solicitar acceso dedicado a la red.

- Recibe un mensaje Clear to Send (CTS) del AP que otorga acceso para enviar.

- Si el cliente inalámbrico no recibe el mensaje CTS este espera una cantidad de tiempo aleatoria antes de reiniciar el proceso.

- Después de recibir el CTS, trasmite la información.

- Todas las transmisiones son reconocidas. Si un cliente no recibe el reconocimiento, asume que ocurrió una colisión y reinicia el proceso.

12.3.6. Asociación de AP de cliente inalámbrico

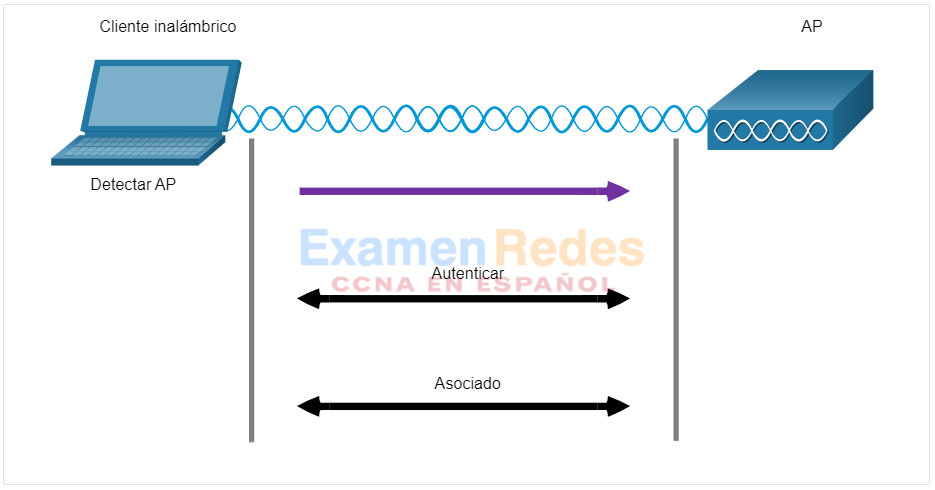

Para que los dispositivos inalámbricos se comuniquen a través de una red, primero se deben asociar a un AP o un router inalámbrico. Una parte importante del proceso 802.11 es descubrir una WLAN y conectarse a esta. Los dispositivos inalámbricos completan el siguiente proceso de tres etapas, como muestra en la figura:

- Descubre un AP inalámbrico

- Autenticar con el AP.

- Asociarse con el AP.

Para lograr una asociación exitosa, un cliente inalámbrico y un AP deben acordar parámetros específicos: Para permitir la negociación de estos procesos, se deben configurar los parámetros en el AP y posteriormente en el cliente.

- SSID – El nombre del SSID aparece en la lista de redes inalámbricas disponibles en un cliente. En organizaciones más grandes que usan múltiples VLAN para segmentar el tráfico, cada SSID se asigna a una VLAN Según la configuración de la red, varios AP en una red pueden compartir un SSID.

- Contraseña – el cliente inalámbrico la necesita para autenticarse con el AP.

- Modo de red – Esto se refiere a los estándares WLAN 802.11a/b/g/n/ac/ad. Los AP y routers inalámbricos pueden funcionar en modo combinado, lo que significa que pueden utilizar varios estándares al mismo tiempo.

- Modo de seguridad – se refiere a la configuración de los parámetros de seguridad, como WEP, WPA o WPA2. Habilite siempre el nivel más alto de seguridad que se admita.

- Configuración de canales – Se refiere a las bandas de frecuencia que se usan para transmitir datos inalámbricos. Los routers inalámbricos y los AP pueden escanear los canales de radiofrecuencia y seleccionar automáticamente una configuración de canal adecuada. Los routers y los AP inalámbricos pueden elegir la configuración de canales, o esta se puede definir manualmente si existe interferencia con otro AP o dispositivo inalámbrico.

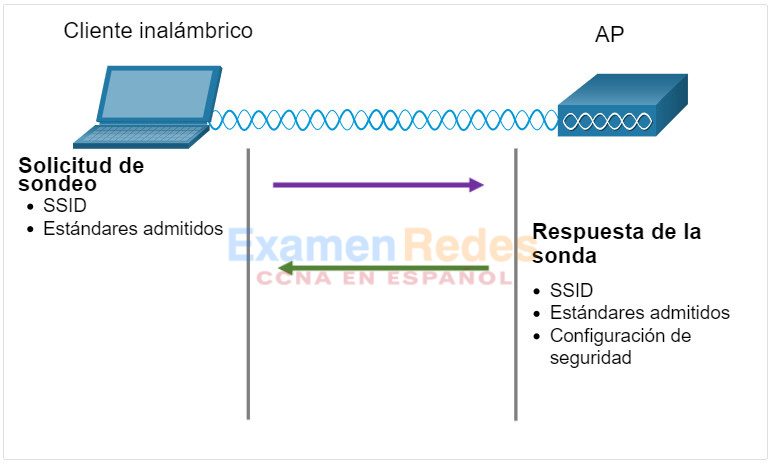

12.3.7. Modo de entrega pasiva y activa

Los dispositivos inalámbricos deben detectar un AP o un router inalámbrico y se deben conectar a este. Los clientes inalámbricos se conectan al AP mediante un proceso de análisis (sondeo). Este proceso puede ser pasivo o activo.

Haga clic en cada uno para obtener más información.

- Modo pasivo

- Modo activo

Para descubrir las redes WLAN cercanas, un cliente inalámbrico también podría enviar una solicitud de sondeo sin un nombre de SSID. Los AP configurados para transmitir por difusión tramas de señal responderían al cliente inalámbrico con una respuesta de sondeo y proporcionarían el nombre del SSID. Los AP con la característica de transmisión del SSID por difusión deshabilitada no responden.

12.4. Funcionamiento de CAPWAP

12.4.1. Video – CAPWAP

En el tema anterior aprendiste sobre la operación de WLAN. Ahora aprenderá sobre Control y aprovisionamiento de puntos de acceso inalámbricos (CAPWAP)

Haga clic en Reproducir para ver un video sobre el protocolo de Control y aprovisionamiento de puntos de acceso inalámbrico (CAPWAP).

12.4.2. Introducción a la CAPWAP

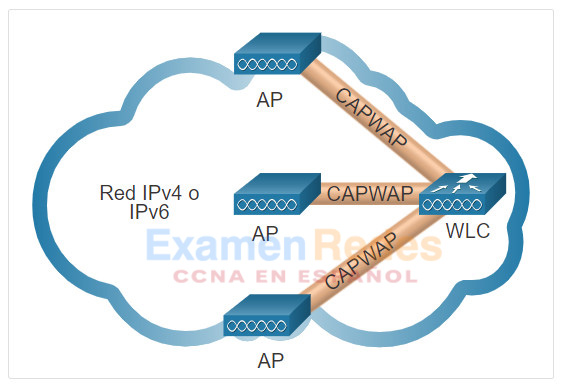

CAPWAP es un protocolo estándar IEEE que permite que un WLC administre múltiples AP y WLANs. CAPWAP también es responsable de la encapsulación y el reenvío del tráfico del cliente WLAN entre un AP y un WLC.

Basado en LWAPP pero agrega seguridad adicional con Datagram Transport Layer Security (DLTS). CAPWAP establece túneles en los puertos del Protocolo de datagramas de usuario (UDP). CAPWAP puede operar sobre IPv4 o IPv6, pero usa IPv4 de manera predeterminada.

IPv4 e IPv6 pueden usar los puertos UDP 5246 y 5247. Sin embargo, los túneles CAPWAP usan diferentes protocolos IP en el encabezado de la trama. IPv4 usa el protocolo IP 17 e IPv6 usa el protocolo IP 136.

12.4.3. Arquitectura MAC dividida

Un componente clave de CAPWAP es el concepto de un control de acceso a medios divididos (MAC). El concepto CAPWAP split MAC realiza todas las funciones que normalmente realizan los AP individuales y las distribuye entre dos componentes funcionales:

- AP Funciones MAC

- Funciones WLC MAC

La tabla muestra algunas de las funciones MAC realizadas por cada uno.

| AP Funciones MAC | Funciones WLC MAC |

|---|---|

| Beacons y respuestas de sonda | Autenticación |

| Reconocimientos de paquetes y retransmisiones | Asociación y re-asociación de clientes itinerantes. |

| Cola de Frame y priorización de paquetes | Traducción de Frames a otros protocolos |

| Cifrado y descifrado de datos de capa MAC | Terminación del tráfico 802.11 en una interfaz cableada |

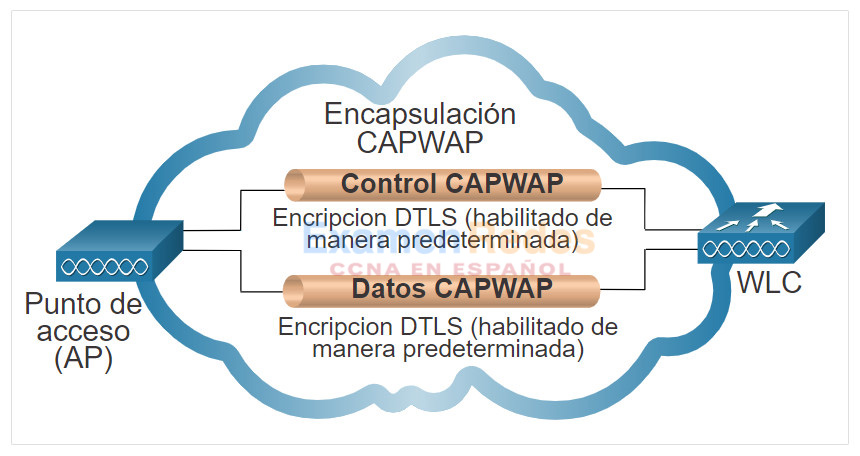

12.4.4. Encriptación de DTLS

DTLS es un protocolo que proporciona seguridad entre el AP y el WLC. Les permite comunicarse mediante encriptación y evita escuchas o alteraciones.

DTLS está habilitado de manera predeterminada para asegurar el canal de control CAPWAP pero está deshabilitado de manera predeterminada para el canal de datos, como se muestra en la figura. Todo el tráfico de control y gestión CAPWAP intercambiado entre un AP y WLC está encriptado y protegido de forma predeterminada para proporcionar privacidad en el plano de control y evitar ataques de Man-In-the-Middle (MITM).

El cifrado de datos CAPWAP es opcional y se habilita para cada AP. El cifrado de datos está deshabilitado de manera predeterminada y requiere que se instale una licencia DTLS en el WLC antes de que se pueda habilitar en el AP. Cuando está habilitado, todo el tráfico del cliente WLAN se encripta en el AP antes de reenviarse al WLC y viceversa.

12.4.5. AP FlexConnect

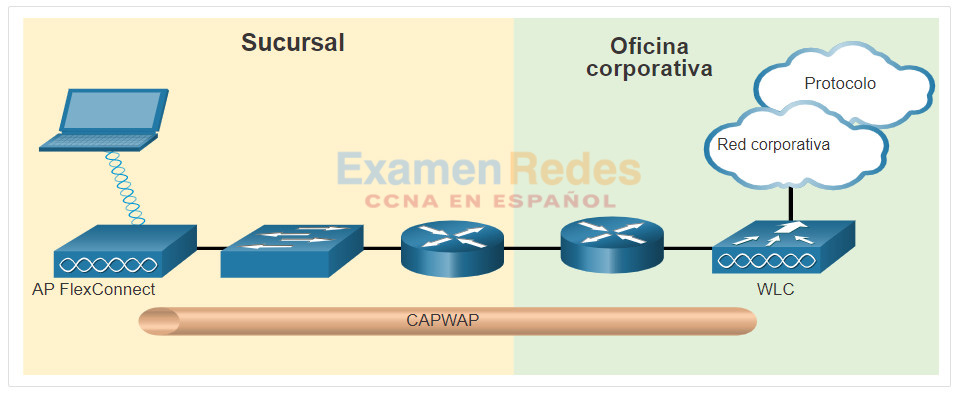

FlexConnect es una solución inalámbrica para las implementaciones en sucursales y oficinas remotas. Le permite configurar y controlar puntos de acceso en una sucursal desde la oficina corporativa a través de un enlace WAN, sin implementar un controlador en cada oficina.

Hay dos modos de opción para FlexConnect AP:

- Modo conectado – El WLC es accesible. En este modo, el AP FlexConnect tiene conectividad CAPWAP con su WLC y puede enviar tráfico a través del túnel CAPWAP, como se muestra en la figura. El WLC realiza todas las funciones CAPWAP.

- Modo independiente – El WLC es inalcanzable. El AP FlexConnect ha perdido la conectividad CAPWAP con el WLC. El AP FlexConnect puede asumir algunas de las funciones de WLC, como cambiar el tráfico de datos del cliente localmente y realizar la autenticación del cliente localmente.

12.5. Administración de canales

12.5.1. Canal de frecuencia de saturación

Los dispositivos de LAN inalámbricos tienen transmisores y receptores sintonizados a frecuencias específicas de ondas de radio para comunicarse. Una práctica común es que las frecuencias se asignen como rangos. Los rangos se dividen en rangos más pequeños llamados canales.

Si la demanda de un canal específico es demasiado alta, es probable que ese canal se sature en exceso. La saturación del medio inalámbrico degrada la calidad de la comunicación. Con los años, se han creado una serie de técnicas para mejorar la comunicación inalámbrica y aliviar la saturación. Estas técnicas mitigan la saturación de canales usándolos de manera más eficiente.

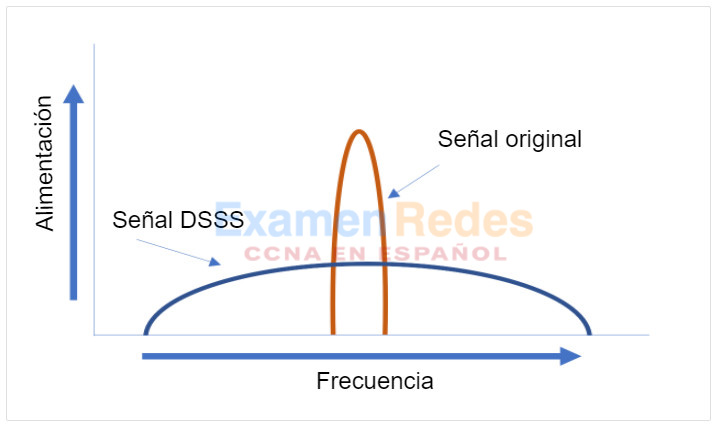

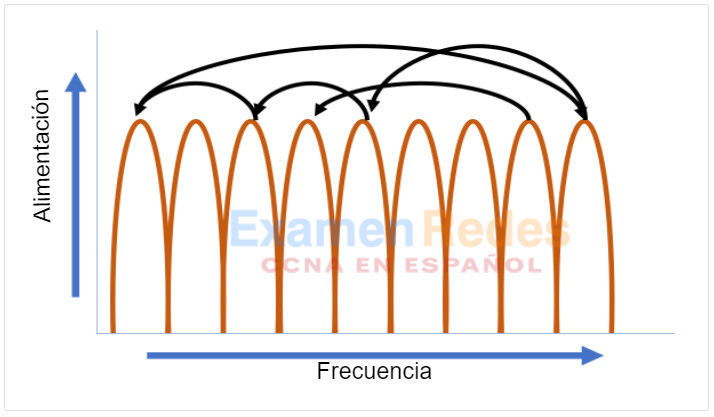

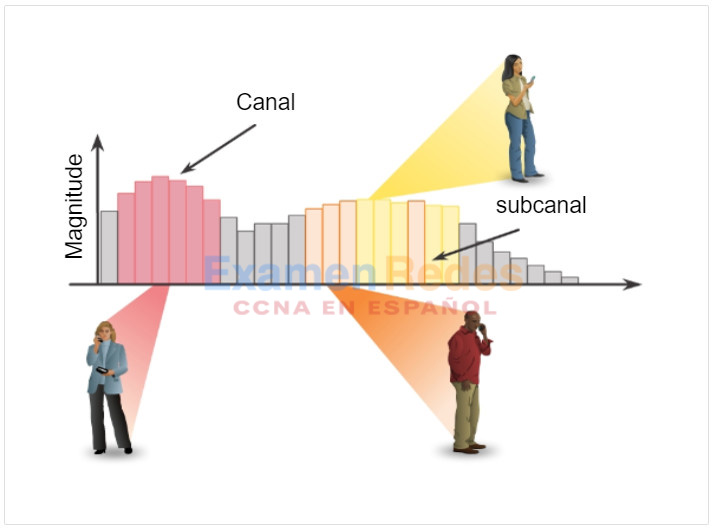

Haga clic en cada técnica de saturación de canales de frecuencia para obtener más información.

- DSSS

- FHSS

- OFDM

12.5.2. Selección de canales

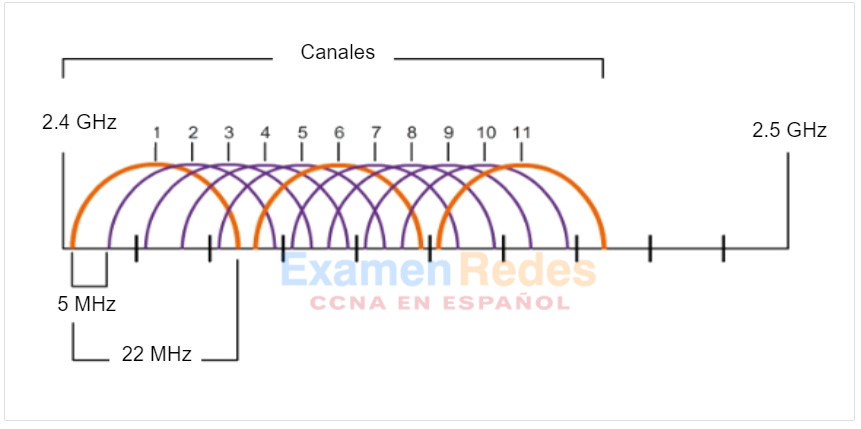

Una práctica recomendada para las WLAN que requieren múltiples AP es utilizar canales no superpuestos. Por ejemplo, los estándares 802.11b/g/n operan en el espectro de 2.4 GHz a 2.5GHz. La banda 2.4 GHz está subdividida en múltiples canales. Cada canal tiene un ancho de banda de 22 MHz y está separado del siguiente canal por 5 MHz. El estándar 802.11b identifica 11 canales para América del Norte, como se muestra en la figura (13 en Europa y 14 en Japón).

Nota: Busque en Internet canales de 5 GHz para obtener más información sobre los otros 16 canales disponibles y para conocer más sobre las variaciones de los diferentes países.

Canales superpuestos de 2.4GHz en América del Norte

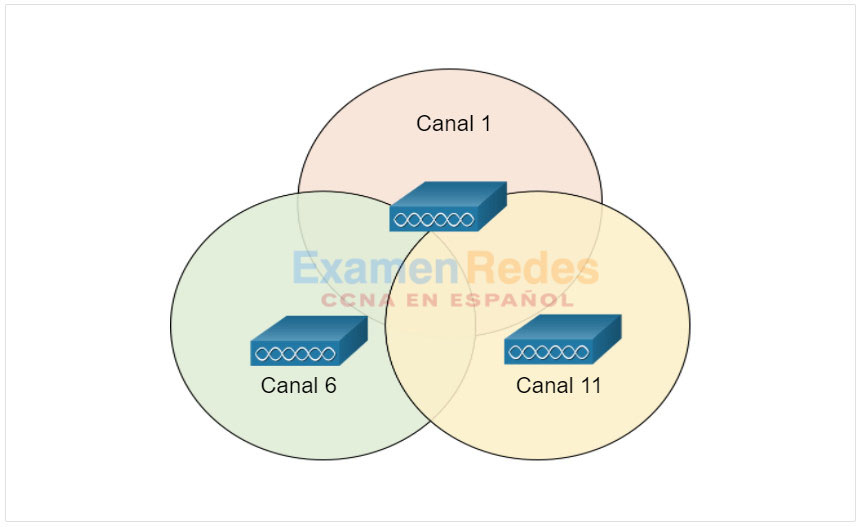

La interferencia ocurre cuando una señal se superpone a un canal reservado para otra señal, causando una posible distorsión. La mejor práctica para las WLAN de 2.4GHz que requieren múltiples AP es usar canales no superpuestos, aunque la mayoría de los AP modernos lo harán automáticamente. Si hay tres AP adyacentes, use los canales 1, 6 y 11, como se muestra en la figura.

Canales no superpuestos de 2.4GHz para 802.11b/g/n

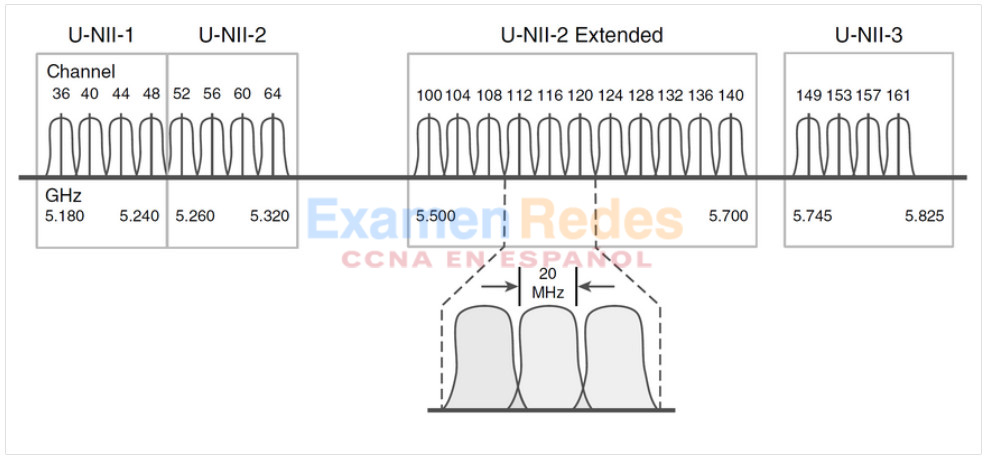

Para los estándares de 5 GHz 802.11a/n/ac, hay 24 canales. La banda de 5Ghz está dividida en tres secciones. Cada canal está separado del siguiente canal por 20 MHz La figura muestra la primera sección de ocho canales para la banda de 5 GHz. Aunque hay una ligera superposición, los canales no interfieren entre sí. La conexión inalámbrica de 5 GHz puede proporcionar una transmisión de datos más rápida para clientes inalámbricos en redes inalámbricas muy pobladas debido a la gran cantidad de canales inalámbricos no superpuestos.

Nota: Busque en Internet canales de 5 GHz para obtener más información sobre los otros 16 canales disponibles y para conocer más sobre las variaciones de los diferentes países.

Primeros ocho canales no interferentes de 5 GHz

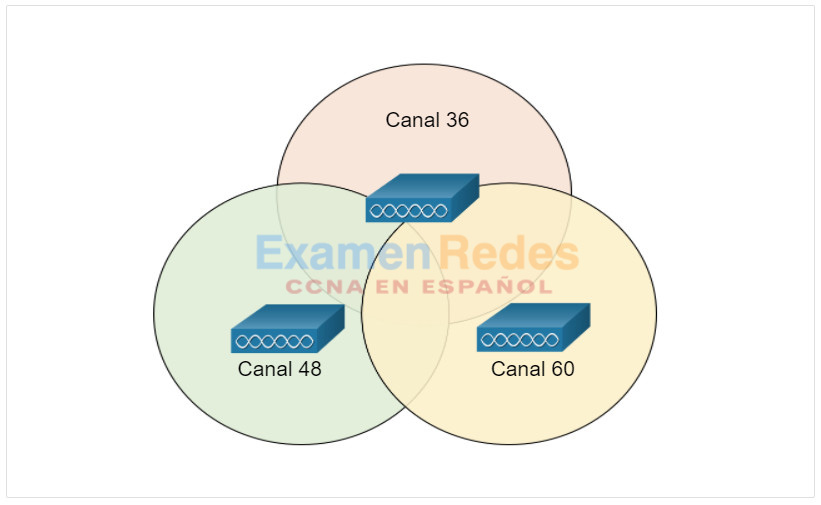

Al igual que con las WLAN de 2.4GHz, elija canales que no interfieran al configurar múltiples AP de 5GHz adyacentes entre sí, como se muestra en la figura.

Canales no interferentes de 5 GHz para 802.11a/n/ac

12.5.3. Planifique la implementación de WLAN

La cantidad de usuarios admitidos por una WLAN depende del diseño geográfico de la instalación, incluida la cantidad de cuerpos y dispositivos que pueden caber en un espacio, las velocidades de datos que esperan los usuarios, el uso de canales no superpuestos por múltiples AP en un ESS, y transmitir configuraciones de energía.

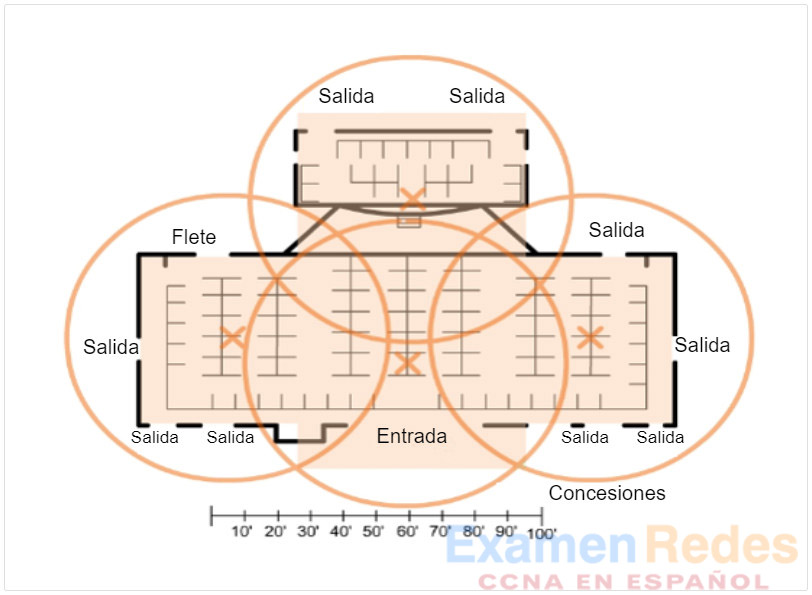

Al planificar la ubicación de los AP, el área de cobertura circular aproximada es importante (como se muestra en la figura), pero hay algunas recomendaciones adicionales:

- Si los AP van a utilizar el cableado existente o si hay ubicaciones donde no se pueden colocar AP, tenga en cuenta estas ubicaciones en el mapa.

- Tenga en cuenta todas las fuentes potenciales de interferencia que pueden incluir hornos de microondas, cámaras de video inalámbricas, luces fluorescentes, detectores de movimiento o cualquier otro dispositivo que use el rango de 2.4 GHz.

- Coloque los AP por encima de las obstrucciones.

- Coloque APs verticalmente cerca del techo en el centro de cada área de cobertura, si es posible.

- Coloque los AP en ubicaciones donde se espera que estén los usuarios. Por ejemplo, una sala de conferencias es una mejor locación para un AP que un pasilllo.

- Si se configuró una red IEEE 802.11 para el modo mixto, los clientes inalámbricos pueden experimentar velocidades más lentas de lo normal para admitir los estándares inalámbricos más antiguos.

Al estimar el área de cobertura esperada de un AP, tenga en cuenta que este valor varía según el estándar WLAN o la combinación de estándares implementados, la naturaleza de la instalación y la potencia de transmisión para la que está configurado el AP. Siempre consulte las especificaciones del AP cuando planifique áreas de cobertura.

12.6. Amenazas a la WLAN

12.6.1. Video– Amenazas en la WLAN

El tema anterior cubrió componentes y configuración WLAN Aquí usted aprenderá sobre amenazas WLAN.

Haga clic en Reproducir para ver un video sobre amenazas WLAN.

12.6.2. Resumen de seguridad inalámbrica

Una WLAN está abierta a cualquier persona dentro del alcance de un AP y las credenciales apropiadas para asociarla. Con una NIC inalámbrica y conocimiento de técnicas de craqueo, un atacante puede no tener que ingresar físicamente al lugar de trabajo para obtener acceso a una WLAN.

Los ataques pueden ser generados por personas externas, empleados descontentos e incluso involuntariamente por los empleados. Las redes inalámbricas son específicamente susceptibles a varias amenazas, incluidas las siguientes:

- Intercepción de datos – Los datos inalámbricos deben estar encriptados para evitar que los espías los lean.

- Intrusos inalámbricos – Los usuarios no autorizados que intentan acceder a los recursos de la red pueden ser disuadidos mediante técnicas de autenticación efectivas.

- Ataques de denegación de servicio (DoS) – El acceso a los servicios WLAN puede verse comprometido de forma accidental o maliciosa. Existen varias soluciones dependiendo de la fuente del ataque DoS.

- APs Falsos – Los AP no autorizados instalados por un usuario bien intencionado o con fines maliciosos se pueden detectar utilizando un software de administración.

12.6.3. Ataques de DoS

Los ataques DoS inalámbricos pueden ser el resultado de:

- Dispositivos configurados inapropiadamente – Los errores de configuración pueden deshabilitar la WLAN. Por ejemplo, un administrador podría alterar accidentalmente una configuración y deshabilitar la red, o un intruso con privilegios de administrador podría deshabilitar intencionalmente una WLAN.

- Un usuario malintencionado que interfiere intencionalmente con la comunicación inalámbrica. – Su objetivo es deshabilitar la red inalámbrica por completo o hasta el punto en que ningún dispositivo legítimo pueda acceder al medio.

- Interferencia Accidental – La redes WLANs son propensas a interferencia de otros dispositivos inalámbricos como hornos microondas, teléfonos inalámbricos, monitores de bebé y más como se muestra en la figura. La banda 2.4 GHz es más propensa a interferencia que la banda 5 GHz.

Para minimizar el riesgo de un ataque DoS debido a dispositivos mal configurados y ataques maliciosos, fortalezca todos los dispositivos, mantenga las contraseñas seguras, cree copias de seguridad y asegúrese de que todos los cambios de configuración se incorporen fuera de horario.

Monitoree la WLAN en busca de problemas de interferencia accidental y atiéndalos cuando aparezcan. Debido a que la banda 2.4 GHz es usada por otro tipo de dispositivos, la banda 5 GHz debe ser usada en áreas propensas a interferencias.

12.6.4. Puntos de acceso no autorizados

Un AP falso es un AP o un router inalámbrico que se ha conectado a una red corporativa sin autorización explícita y en contra de la política corporativa. Cualquier persona con acceso a las instalaciones puede instalar (de forma maliciosa o no maliciosa) un enrutador inalámbrico de bajo costo que potencialmente puede permitir el acceso a un recurso de red seguro.

Una vez conectado, el AP falso puede ser usado por el atacante para capturar direcciones MAC, capturar paquetes de datos, obtener acceso a recursos de red o lanzar un ataque intermediario.

Un punto de acceso a la red personal también podría usarse como un AP no autorizado, por ejemplo, un usuario con acceso seguro a la red permite que su host Windows autorizado se convierta en un AP Wi-Fi. Al hacerlo, elude las medidas de seguridad y otros dispositivos no autorizados ahora pueden acceder a los recursos de la red como un dispositivo compartido.

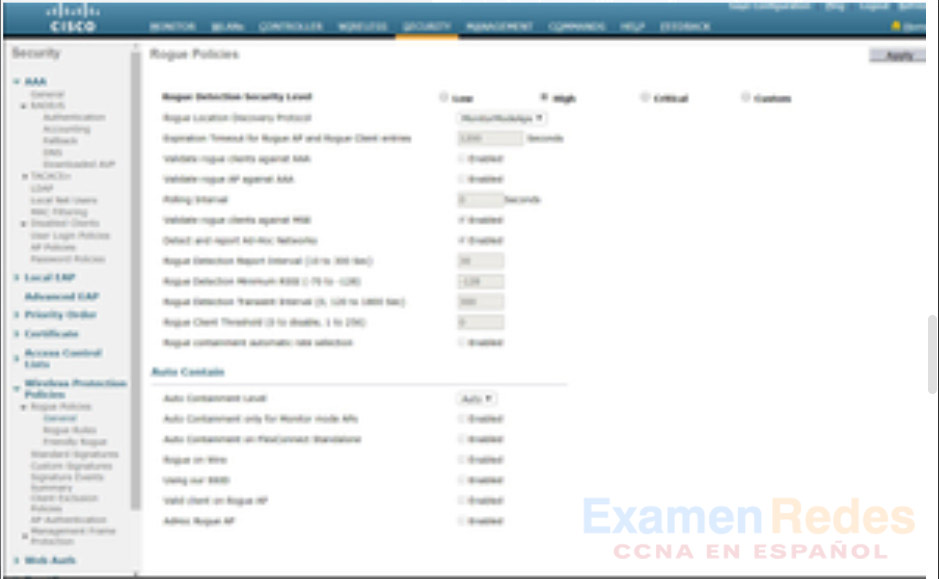

Para evitar la instalación de puntos de acceso no autorizados, las organizaciones deben configurar WLC con políticas de puntos de acceso no autorizados y utilizar software de monitoreo para monitorear activamente el espectro de radio en busca de puntos de acceso no autorizados.

12.6.5. Ataque man-in-the-middle

En un ataque intermediario (MITM por su sigla en inglés), el pirata informático se coloca entre dos entidades legítimas para leer o modificar los datos que pasan entre las dos partes. Hay muchas maneras de crear un ataque MITM.

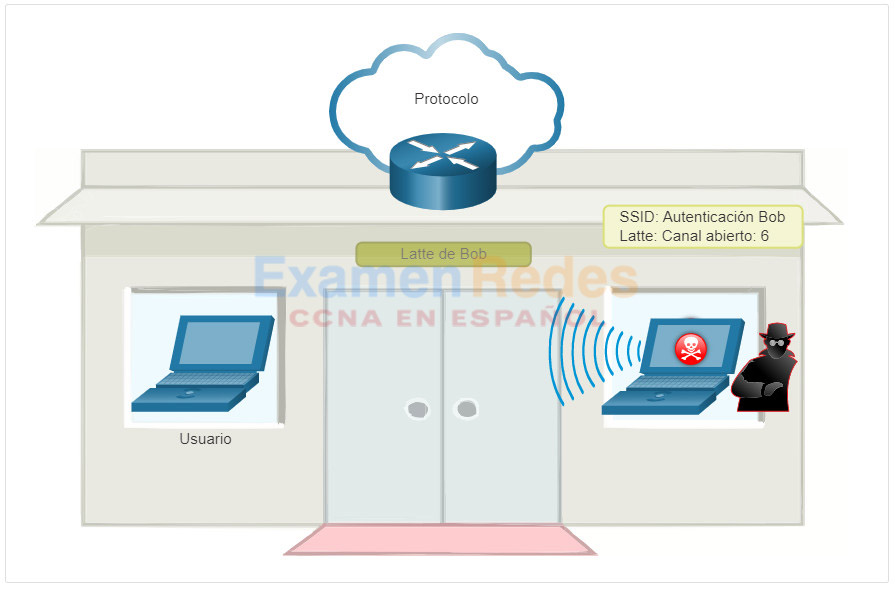

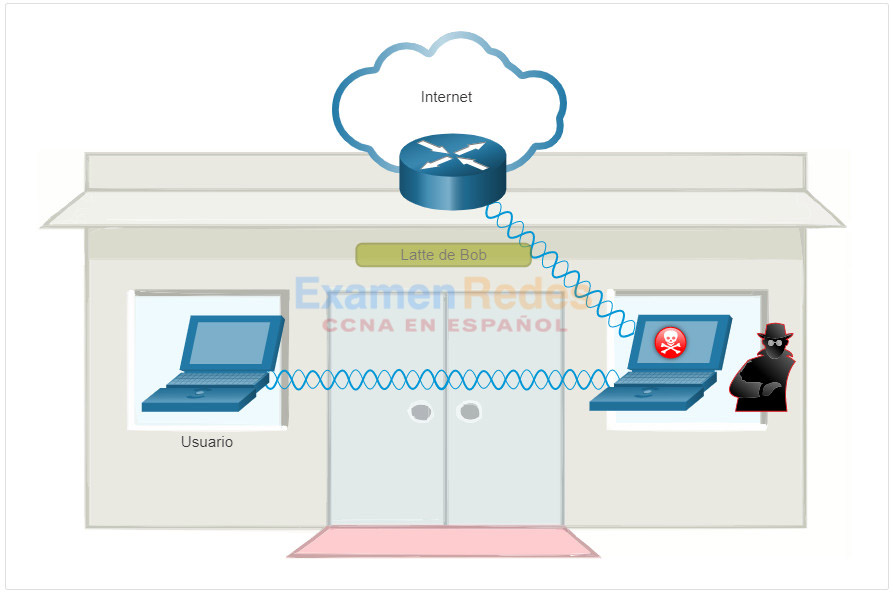

Un ataque de «AP gemelo malvado» es un ataque MITM inalámbrico popular en el que un atacante introduce un AP falso y lo configura con el mismo SSID que un AP legítimo Las ubicaciones que ofrecen Wi-Fi gratis, como aeropuertos, cafeterías y restaurantes, son lugares particularmente populares para este tipo de ataque debido a la autenticación abierta.

Clientes inalámbrico que se tratan de conectar a una red WLAN podrían ver dos APs con el mismo SSID ofreciendo acceso inalámbrico. Los que están cerca del AP falso encuentran la señal más fuerte y probablemente se asocian con ella. El tráfico de usuarios ahora se envía al AP falso, que a su vez captura los datos y los reenvía al AP legítimo, como se muestra en la figura. El tráfico de retorno del AP legítimo se envía al AP falso, se captura y luego se reenvía al usuario desprevenido. El atacante puede robar la contraseña del usuario, su información personal, obtener acceso a su dispositivo y comprometer el sistema

La derrota de un ataque como un ataque MITM depende de la sofisticación de la infraestructura WLAN y la vigilancia en el monitoreo de la actividad en la red. El proceso comienza con la identificación de dispositivos legítimos en la WLAN. Para hacer esto los usuarios deben estar autenticados. Una vez que todos los dispositivos legítimos son conocidos, la red puede ser monitoreada de dispositivos o tráfico anormal.

12.7. WLAN seguras

12.7.1. Video – WLAN seguras

El tema anterior explicó amenazas WLAN. Que puede hacer usted para asegurar una red WLAN?

haga clic para reproducir el video sobre técnicas de seguridad para WLANs.

12.7.2. Encubrimiento SSID y filtrado de direcciones MAC

Las señales inalámbricas pueden viajar a través de materiales sólidos como techos, pisos, paredes, fuera de casa o del espacio de la oficina. Sin medidas de seguridad estrictas, la instalación de una WLAN puede ser equivalente a colocar puertos Ethernet en todas partes, incluso en el exterior.

Para abordar las amenazas de mantener alejados a los intrusos inalámbricos y proteger los datos, se utilizaron dos características de seguridad tempranas que aún están disponibles en la mayoría de los enrutadores y puntos de acceso:SSID cloaking y MAC address filtering.

Encubrimiento SSID

Los AP y algunos enrutadores inalámbricos permiten deshabilitar la trama de baliza SSID, como se muestra en la figura Los clientes inalámbricos deben configurarse manualmente con el SSID para conectarse a la red.

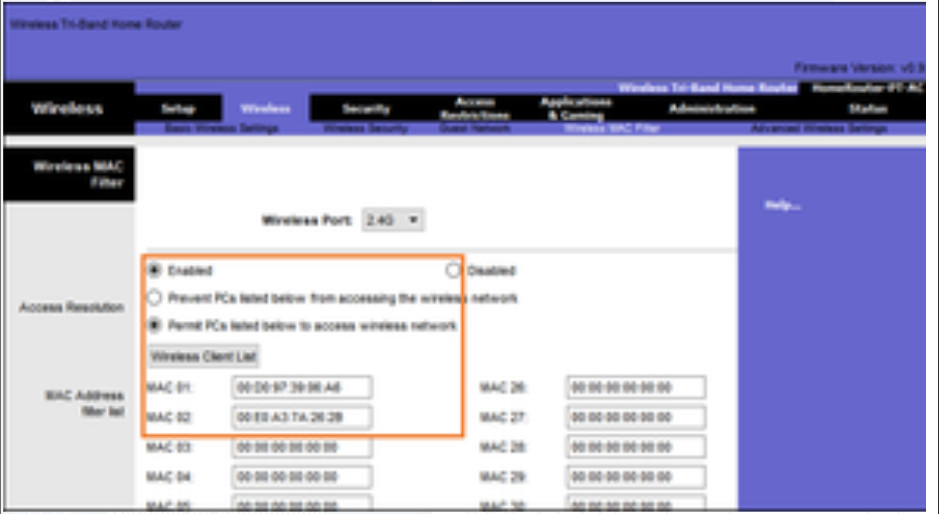

Filtrado de direcciones MAC

Un administrador puede permitir o denegar manualmente el acceso inalámbrico de los clientes en función de su dirección física de hardware MAC. En la figura, el router está configurado para permitir dos direcciones MAC. Los dispositivos con diferentes direcciones MAC no podrán unirse a la WLAN de 2.4GHz.

12.7.3. 802.11 Métodos de autenticación originales

Aunque estas dos características disuadirían a la mayoría de los usuarios, la realidad es que ni el ocultamiento de SSID ni el filtrado de direcciones MAC disuadirían a un intruso astuto. Los SSID se descubren fácilmente incluso si los AP no los transmiten y las direcciones MAC pueden ser falsificadas. La mejor manera de proteger una red inalámbrica es utilizar sistemas de autenticación y cifrado.

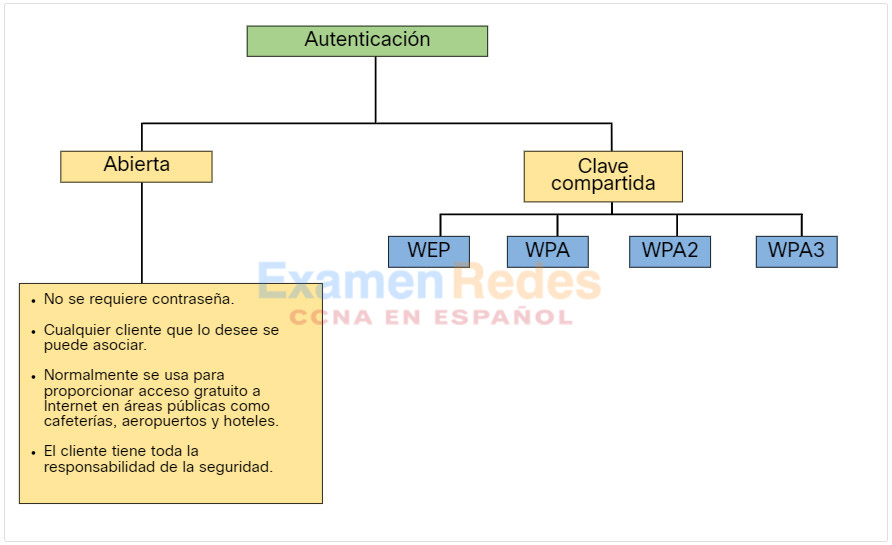

Se introdujeron dos tipos de autenticación con el estándar 802.11 original

- Sistema de autenticación abierto – Cualquier cliente inalámbrico debería poder conectarse fácilmente y solo debería usarse en situaciones en las que la seguridad no sea una preocupación, como las que proporcionan acceso gratuito a Internet, como cafeterías, hoteles y áreas remotas. El cliente inalámbrico es responsable de proporcionar seguridad, como el uso de una red privada virtual (VPN) para conectarse de forma segura. Los VPNs proveen servicios de autenticación y cifrado. VPNs están más allá del alcance de este tema.

- Autenticación de llave compartida – Proporciona mecanismos, como WEP, WPA, WPA2 y WPA3 para autenticar y cifrar datos entre un cliente inalámbrico y AP. Sin embargo, la contraseña debe ser pre-compartida entre las dos partes para conectar.

El siguiente cuadro resumen estos métodos de autenticación.

12.7.4. Métodos de autenticación de clave compartida

Actualmente hay cuatro técnicas de autenticación de clave compartida disponibles, como se muestra en la tabla. Hasta que la disponibilidad de dispositivos WPA3 se vuelva omnipresente, las redes inalámbricas deben usar el estándar WPA2.

| Método de autenticación | Descripción |

|---|---|

| Privacidad equivalente al cableado (WEP) | La especificación original 802.11 designada para proteger los datos usando el Rivest Cipher 4 (RC4) Método de cifrado con una llave estática. Sin embargo, La llave nunca cambia cuando se intercambian paquetes. Esto lo hace fácil de hackear. WEP ya no se recomienda y nunca debe usarse. |

| Acceso Wi-Fi protegido (WPA) | Un estándar de alianza Wi-Fi que usa WEP, pero asegura los datos con un cifrado más sólido que el Protocolo de integridad de clave temporal (TKIP). generación de hash. El TKIP cambia la clave para cada paquete, lo que hace que sea mucho más difícil de hackear |

| WPA2 | WPA2 es un estándar de la industria para proteger las redes inalámbricas. Suele Utilizar el Estándar de cifrado avanzado (AES) para el cifrado. AES es actualmente se considera el protocolo de cifrado más sólido. |

| WPA3 | La próxima generación de seguridad Wi-Fi. Todos los dispositivos habilitados para WPA3 usan los últimos métodos de seguridad, no permiten protocolos heredados obsoletos y requieren el uso de Tramas de administración protegidas (PMF). Sin embargo, los dispositivos con WPA3 no están disponibles fácilmente. |

12.7.5. Autenticando a un usuario doméstico

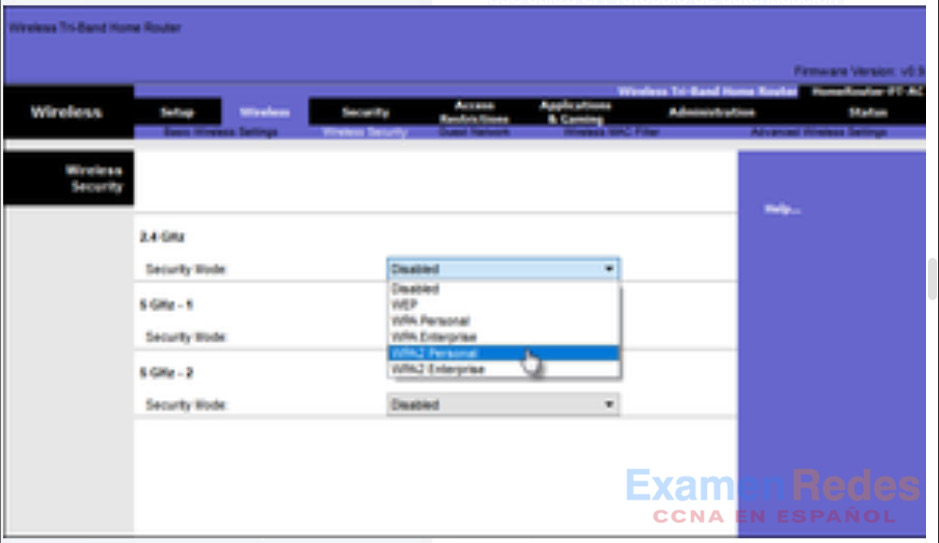

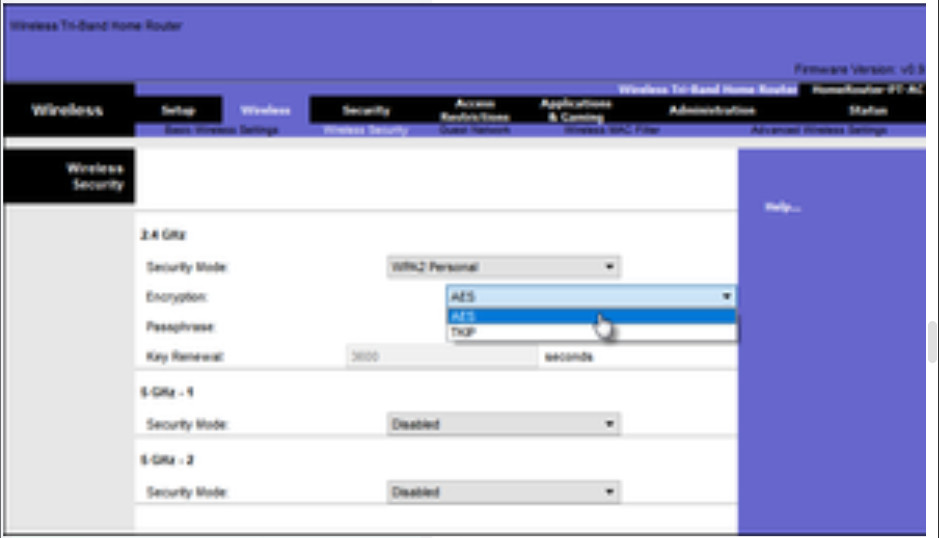

Los routers domésticos suelen tener dos opciones de autenticación: WPA y WPA2 WPA2 es el mas fuerte de los dos La figura muestra la opción para seleccionar uno de los dos métodos de autenticación WPA2:

- Personales – (PSK). Destinados a redes domésticas o de pequeñas oficinas, los usuarios se autentican utilizando una clave pre-compartida(PSK). Los clientes inalámbricos se autentican con el enrutador inalámbrico utilizando una contraseña previamente compartida. no requiere un servidor de autenticación especial.

- empresa – destinado para redes empresariales pero requiere un servidor de autenticación de Servicio de usuario de acceso telefónico de autenticación remota (RADIUS). Aunque requiere una configuración más complicada, proporciona seguridad adicional. El servidor RADIUS debe autenticar el dispositivo y luego los usuarios deben autenticarse utilizando el estándar 802.1X, que utiliza el Protocolo de autenticación extensible (EAP) para la autenticación.

En la figura el administrador está configurando el router inalámbrico con autenticación personal WPA2 en la banda 2.4 GHz.

12.7.6. Métodos de encriptación

El cifrado suele utilizarse para proteger datos. Si un intruso ha capturado datos cifrados, no podrá descifrarlos en un período de tiempo razonable.

Los estándares WPA y WPA2 usan los siguientes métodos de cifrado:

- Protocolo de integridad de clave temporal (TKIP) – TKIP es el método de encriptación utilizado por WPA. Proporciona soporte para equipos WLAN heredados al abordar las fallas originales asociadas con el método de encriptación WEP 802.11. Utiliza WEP, pero encripta la carga útil de la Capa 2 usando TKIP y realiza una Verificación de integridad de mensajes (MIC) en el paquete encriptado para garantizar que el mensaje no haya sido alterado.

- Estándar de cifrado avanzado (AES) – AES es el método de encriptación utilizado por WPA2. este es el método preferido de cifrado porque es un método mucho más fuerte. Utiliza el modo de contador de cifrado con el protocolo de código de autenticación de mensajes de bloqueo de cadena (CCMP) que permite a los hosts de destino reconocer si se han alterado los bits encriptados y no encriptados.

En la figura el administrador está configurando el router inalámbrico para usar WPA2 con cifrado AES en la banda 2.4 GHz.

12.7.7. Autenticación en la empresa

En redes que tienen requerimientos de seguridad estrictos, una autenticación adicional o inicio de sesión es requerida para garantizar al cliente acceso inalámbrico. La elección del modo de seguridad empresarial requiere un servidor RADIUS de autenticación, autorización y contabilidad (AAA).

- Dirección IP del servidor RADIUS – Esta es la dirección accesible del servidor RADIUS.

- Números de puerto UDP – Los puertos UDP 1812 para la autenticación RADIUS y 1813 para la contabilidad RADIUS, pero también pueden funcionar utilizando los puertos UDP 1645 y 1646.

- Llave compartida – se utiliza para autenticar el AP con el servidor RADIUS.

En la figura el administrador está configurando el router inalámbrico para usar autenticación WPA2 Enterprise con encriptación AES. La dirección IPv4 del servidor RADIUS también se configura con una contraseña segura que se utilizará entre el router inalámbrico y el servidor RADIUS.

La llave compartida no es un parámetro que debe ser configurado en un cliente inalámbrico. Solo se requiere en el AP para autenticarse con el servidor RADIUS. Nota: La autenticación y autorización del usuario se maneja mediante el estándar 802.1X, que proporciona una autenticación centralizada basada en el servidor de los usuarios finales.

El proceso de inicio de sesión 802.1X utiliza EAP para comunicarse con el servidor AP y RADIUS. EAP es un marco para autenticar el acceso a la red. Puede proporcionar un mecanismo de autenticación seguro y negociar una clave privada segura que luego puede usarse para una sesión de encriptación inalámbrica usando encriptación TKIP o AES.

12.7.8. WPA3

En el momento de este escrito los dispositivos que soportan autenticación WPA3 autenticación no están fácilmente disponibles. Sin embargo, WPA2 ya no se considera segura WPA3, si está disponible, es el método de autenticación 802.11 recomendado. WPA3 incluye cuatro características;

- WPA3-personal

- WPA3-empresa

- Redes abiertas

- Internet de las cosas (IoT)

WPA3-personal

En WPA2-Personal, los actores de amenazas pueden escuchar el «handshake» entre un cliente inalámbrico y el AP y utilizar un ataque de fuerza bruta para intentar adivinar el PSK. WPA3-Personal frustra este ataque utilizando la Autenticación Simultánea (SAE), una característica especificada en el IEEE 802.11-2016. El PSK nunca es expuesto, haciéndolo imposible de adivinar para el atacante.

WPA3-empresa

WPA3 – Empresa: Utiliza la autenticación 802.1X / EAP. Sin embargo, requiere el uso de una suite criptográfica de 192 bits y elimina la combinación de protocolos de seguridad para los estándares 802.11 anteriores. WPA3-Enterprise se adhiere a la Suite de Algoritmo de Seguridad Nacional Comercial (CNSA) que se usa comúnmente en redes Wi-Fi de alta seguridad.

Redes abiertas

Las redes abiertas en WPA2 envían tráfico de usuarios en texto claro no autenticado. En WPA3, las redes Wi-Fi abiertas o públicas aún no utilizan ninguna autenticación. Sin embargo, utiliza el cifrado inalámbrico oportunista (OWE) para cifrar todo el tráfico inalámbrico.

IOT Integración

Aunque WPA2 incluyó la Configuración protegida de Wi-Fi (WPS) para incorporar rápidamente dispositivos sin configurarlos primero, WPS es vulnerable a una variedad de ataques y no se recomienda. Además, los dispositivos IoT generalmente no tienen cabeza, lo que significa que no tienen una interfaz gráfica de usuario incorporada para la configuración, y necesitan una forma fácil de conectarse a la red inalámbrica. El Protocolo de aprovisionamiento de dispositivos (DPP) se diseñó para abordar esta necesidad. Cada dispositivo sin cabeza tiene una clave pública codificada. La clave suele estar estampada en el exterior del dispositivo o en su embalaje como un código de Respuesta rápida (QR). El administrador de red puede escanear el código QR y rápidamente a bordo del dispositivo. Aunque no es estrictamente parte del estándar WPA3, DPP reemplazará a WPS con el tiempo.

12.8. Práctica del módulo y cuestionario

12.8.1. ¿Qué aprenderé en este módulo?

Una LAN inalámbrica (WLAN) es un tipo de red inalámbrica que se usa comúnmente en hogares, oficinas y entornos de campus. Las LAN inalámbricas (WLAN) se basan en los estándares IEEE y se pueden clasificar en cuatro tipos principales: WPAN, WLAN, WMAN y WWAN. Para enviar y recibir datos, la tecnología inalámbrica usa el espectro de radio sin licencia. Ejemplos de esta tecnología son Bluetooth, WiMAX, banda ancha celular y banda ancha satelital. Los estándares 802.11 WLAN definen cómo se usan las frecuencias de radio para los enlaces inalámbricos. Las redes WLAN operan en la banda de frecuencia de 2,4 GHz y la banda de 5 GHz. Los estándares aseguran la interoperabilidad entre dispositivos fabricados por diferentes fabricantes. A nivel internacional, las tres organizaciones que influyen en los estándares WLAN son ITU-R, el IEEE, y la Wi-Fi Alliance.

Para comunicarse de forma inalámbrica, la mayoria de los dispositivos incluyen NIC inalámbricas integradas que incorporan un transmisor / receptor de radio. El router inalámbrico sirve como un punto de acceso, un switch, y un router. Los clientes inalámbricos usan su NIC inalámbrica para descubrir puntos de acceso cercanos compartiendo el SSID Los clientes luego intentan asociarse y autenticarse con un AP. Después de ser autenticados los usuarios inalámbricos tienen acceso a los recursos de la red. Los AP se pueden clasificar como AP autónomos o AP basados en controladores. Hay tres tipos de antenas para AP de clase empresarial: omnidireccionales, direccionales y MIMO.

El estándar 802.11 identifica dos modos principales de topología inalámbrica: modo Ad hoc y modo Infraestructura. El anclaje a red es usado para proveer un acceso inalámbrico rápido. El modo de infraestructura define dos bloques de construcción de topología: un conjunto de servicios básicos (BSS) y un conjunto de servicios extendidos (ESS). Todas las tramas 802.11 contienen los siguientes campos: control de frame, duración, dirección 1, dirección 2, dirección 3, control de secuencia y dirección 4. WLANs usan CSMA/CA como el método para determinar cómo y cuando enviar datos en la red. Una parte importante del proceso 802.11 es descubrir una WLAN y conectarse a esta. Los dispositivos inalámbricos descubren un AP inalámbrico, se autentican con él y luego se asocian con él. Los clientes inalámbricos se conectan al AP mediante un proceso de exploración (sondeo) pasivo o activo.

CAPWAP es un protocolo estándar IEEE que permite que un WLC administre múltiples AP y WLAN. El concepto CAPWAP dividir MAC realiza todas las funciones que normalmente realizan los AP individuales y las distribuye entre dos componentes funcionales: DTLS es un protocolo que proporciona seguridad entre el AP y el WLC. FlexConnect es una solución inalámbrica para las implementaciones en sucursales y oficinas remotas. Usted puede configurar y controlar puntos de acceso en una sucursal desde la oficina corporativa a través de un enlace WAN, sin implementar un controlador en cada oficina. Hay dos modos de opción para FlexConnect AP: Conectado e independiente.

Los dispositivos de LAN inalámbricos tienen transmisores y receptores sintonizados a frecuencias específicas de ondas de radio para comunicarse. Las frecuencias se asignan como rangos. Los rangos se dividen en rangos más pequeños llamados canales: DSSS, FHSS y OFDM. Los estándares 802.11b/g/n operan en el espectro de 2.4 GHz a 2.5GHz. La banda 2.4 GHz está subdividida en múltiples canales. Cada canal tiene un ancho de banda de 22 MHz y está separado del siguiente canal por 5 MHz. Al planificar la ubicación de los puntos de acceso, el área de cobertura circular aproximada es importante.

Las redes inalámbricas son susceptibles a amenazas, que incluyen: interceptación de datos, intrusos inalámbricos, ataques DoS y puntos de acceso no autorizados. Los ataques DoS inalámbricos pueden ser el resultado de: dispositivos mal configurados, un usuario malintencionado que interfiere intencionalmente con la comunicación inalámbrica e interferencia accidental. Un AP falso es un AP o un router inalámbrico que se ha conectado a una red corporativa sin autorización explícita y en contra de la política corporativa. Una vez conectado, el atacante puede ser utilizado por un atacante para capturar direcciones MAC, capturar paquetes de datos, obtener acceso a recursos de red o lanzar un ataque de hombre en el medio. Ataque man-in-the-middle: el agente de amenaza se coloca entre dos entidades legítimas para leer, modificar o redirigir los datos que se transmiten entre las dos partes. Un ataque de «AP gemelo malvado» es un ataque MITM inalámbrico popular en el que un atacante introduce un AP falso y lo configura con el mismo SSID que un AP legítimo Para evitar la instalación de puntos de acceso no autorizados, las organizaciones deben configurar WLC con políticas de puntos de acceso no autorizados.

Para mantener alejados a los intrusos inalámbricos y proteger los datos, dos características de seguridad tempranas todavía están disponibles en la mayoría de los enrutadores y puntos de acceso: ocultamiento de SSID y filtrado de direcciones MAC. Hay cuatro técnicas de autenticación de clave compartida disponibles: WEP, WPA, WPA2 y WPA3 (los dispositivos con WPA3 aún no están disponibles fácilmente). Los routers domésticos suelen tener dos opciones de autenticación: WPA y WPA2 WPA2 es el más fuerte de los dos El cifrado suele utilizarse para proteger datos. Los estándares WPA y WPA2 usan los siguientes métodos de cifrado: TKIP y AES. En redes que tienen requerimientos de seguridad estrictos, una autenticación adicional o inicio de sesión es requerida para garantizar al cliente acceso inalámbrico. La elección del modo de seguridad empresarial requiere un servidor RADIUS de autenticación, autorización y contabilidad (AAA).

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes