Última actualización: enero 30, 2022

4.0. Introducción

4.0.1. ¿Por qué debería tomar este módulo?

Bienvenido a Inter-VLAN Routing!

Ahora sabe cómo segmentar y organizar su red en VLAN. Los hosts pueden comunicarse con otros hosts de la misma VLAN y ya no tiene hosts que envíen mensajes de difusión a cualquier otro dispositivo de la red, consumiendo el ancho de banda necesario. Pero, ¿qué pasa si un host de una VLAN necesita comunicarse con un host de otra VLAN? Si es administrador de red, sabe que las personas querrán comunicarse con otras personas fuera de la red. Aquí es donde el inter-VLAN routing puede ayudarle. El inter-VLAN routing utiliza un dispositivo de capa 3, como un router o un switch de capa 3. Vamos a llevar su experiencia VLAN y combinarla con sus habilidades de capa de red y ponerlos a prueba.

4.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Inter-VLAN Routing

Objetivo del módulo: Solución de problemas de inter-VLAN routing en dispositivos de capa 3

| Título del tema | Objetivo del tema |

|---|---|

| Funcionamiento del inter-VLAN routing | Describa las opciones para configurar inter-VLAN routing |

| Router-on-a-Stick Inter-VLAN Routing | Configure router-on-a-Stick inter-VLAN Routing |

| Inter-VLAN Routing usando switches de capa 3 | Configure inter-VLAN routing mediante un switch de capa 3. |

| Solución de problemas de Inter-VLAN Routing | Solución de problemas comunes de configuración de inter-VLAN |

4.1. Funcionamiento de Inter-VLAN Routing

4.1.1. ¿Qué es Inter-VLAN Routing

Las VLAN se utilizan para segmentar las redes de switch de Capa 2 por diversas razones. Independientemente del motivo, los hosts de una VLAN no pueden comunicarse con los hosts de otra VLAN a menos que haya un router o un switch de capa 3 para proporcionar servicios de enrutamiento.

Inter-VLA routing es el proceso de reenviar el tráfico de red de una VLAN a otra VLAN.

Hay tres opciones inter-VLAN routing:

- Inter-VLAN Routing heredado – Esta es una solución antigua. No escala bien

- Router-on-a-stick – Esta es una solución aceptable para una red pequeña y mediana.

- Switch de capa 3 con interfaces virtuales (SVIs) : esta es la solución más escalable para organizaciones medianas y grandes.

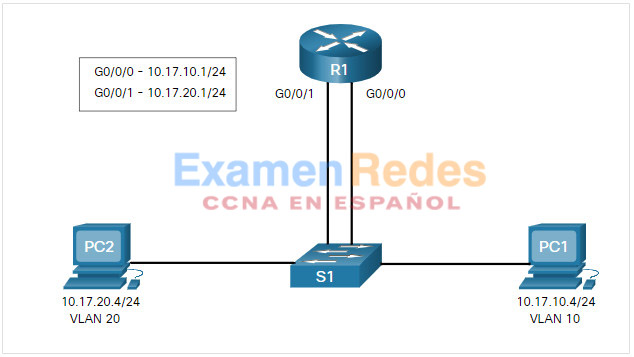

4.1.2. Inter-VLAN Routing heredado

La primera solución de inter-VLAN routing se basó en el uso de un router con múltiples interfaces Ethernet. Cada interfaz del router estaba conectada a un puerto del switch en diferentes VLAN. Las interfaces del router sirven como default gateways para los hosts locales en la subred de la VLAN.

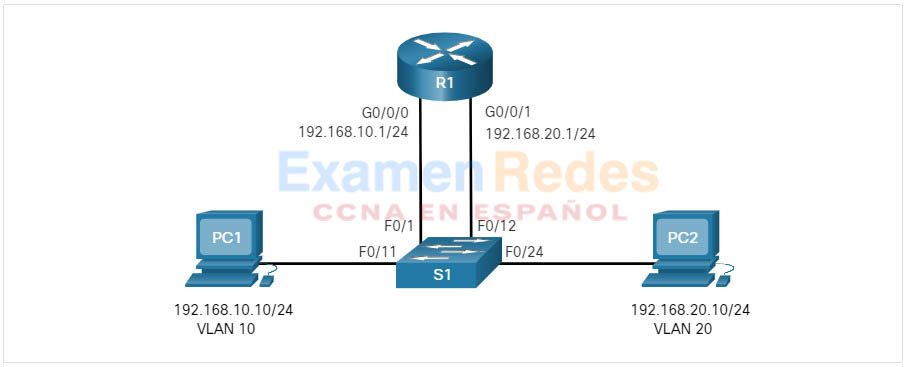

Por ejemplo, consulte la topología donde R1 tiene dos interfaces conectadas al switch S1.

Nota en la tabla de direcciones MAC de ejemplo de S1 se rellena de la siguiente manera:

El puerto Fa0/1 está asignado a la VLAN 10 y está conectado a la interfaz R1 G0/0/0. El puerto Fa0/11 está asignado a la VLAN 10 y está conectado a PC1. El puerto Fa0/12 está asignado a la VLAN 20 y está conectado a la interfaz R1 G0/0/1. El puerto Fa0/11 está asignado a la VLAN 20 y está conectado a PC2.

MAC Address table for S1

| Puerto | Dirección MAC | VLAN |

|---|---|---|

| F0/1 | R1 G0/0/0 MAC | 10 |

| F0/11 | PC1 MAC | 10 |

| F0/12 | R1 G0/0/1 MAC | 20 |

| F0/24 | PC2 MAC | 20 |

Cuando PC1 envía un paquete a PC2 en otra red, lo reenvía a su puerta de enlace predeterminada 192.168.10.1. R1 recibe el paquete en su interfaz G0/0/0 y examina la dirección de destino del paquete. R1 luego enruta el paquete hacia fuera de su interfaz G0/0/1 al puerto F0/12 en la VLAN 20 en S1. Finalmente, S1 reenvía la trama a PC2.

Inter-VLAN routing heredado, usa las interfaces fisicas funciona, pero tiene limitaciones significantes. No es razonablemente escalable porque los routers tienen un número limitado de interfaces físicas. Requerir una interfaz física del router por VLAN agota rápidamente la capacidad de la interfaz física del router

En nuestro ejemplo, R1 requería dos interfaces Ethernet separadas para enrutar entre la VLAN 10 y la VLAN 20. ¿Qué ocurre si hubiera seis (o más) VLAN para interconectar? Se necesitaría una interfaz separada para cada VLAN. Obviamente, esta solución no es escalable.

Nota: Este método de inter-VLAN routing ya no se implementa en redes de switches y se incluye únicamente con fines explicativos.

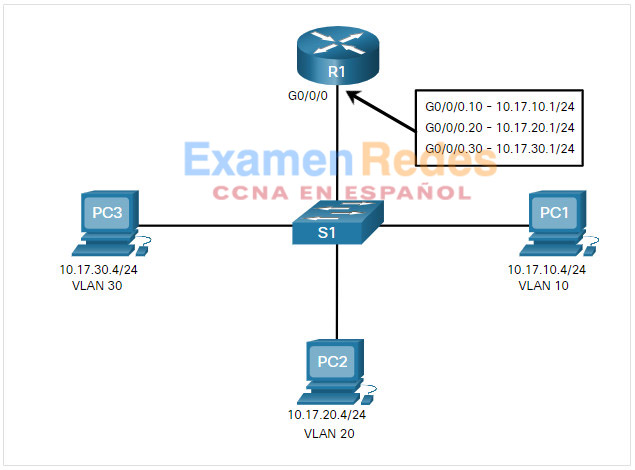

4.1.3. Router-on-a-Stick Inter-VLAN Routing

El método ‘router-on-a-stick’ inter-VLAN routing supera la limitación del método de enrutamiento interVLAN heredado. Solo requiere una interfaz Ethernet física para enrutar el tráfico entre varias VLAN de una red.

Una interfaz Ethernet del router Cisco IOS se configura como un troncal 802.1Q y se conecta a un puerto troncal en un switch de capa 2. Específicamente, la interfaz del router se configura mediante subinterfaces para identificar VLAN enrutables.

Las subinterfaces configuradas son interfaces virtuales basadas en software. Cada uno está asociado a una única interfaz Ethernet física. Estas subinterfaces se configuran en el software del router. Cada una se configura de forma independiente con sus propias direcciones IP y una asignación de VLAN. Las subinterfaces se configuran para subredes diferentes que corresponden a su asignación de VLAN. Esto facilita el enrutamiento lógico.

Cuando el tráfico etiquetado de VLAN entra en la interfaz del router, se reenvía a la subinterfaz de VLAN. Después de tomar una decisión de enrutamiento basada en la dirección de red IP de destino, el router determina la interfaz de salida del tráfico. Si la interfaz de salida está configurada como una subinterfaz 802.1q, las tramas de datos se etiquetan VLAN con la nueva VLAN y se envían de vuelta a la interfaz física.

Haga clic en Reproducir en la figura para ver una animación de la forma en que un router-on-a-stick desempeña su función de routing.

Como se ve en la animación, PC1 en la VLAN 10 se comunica con PC3 en la VLAN 30. El router R1 acepta el tráfico de unidifusión etiquetado en la VLAN 10 y lo enruta a la VLAN 30 mediante sus subinterfaces configuradas. El switch S2 elimina la etiqueta de la VLAN de la trama de unidifusión y reenvía la trama a PC3 en el puerto F0/23.

Nota: El método router-on-a-stick de inter-VLAN routing no escala mas allá de 50 VLANs.

4.1.4. Inter-VLAN Routing en un switch de capa 3

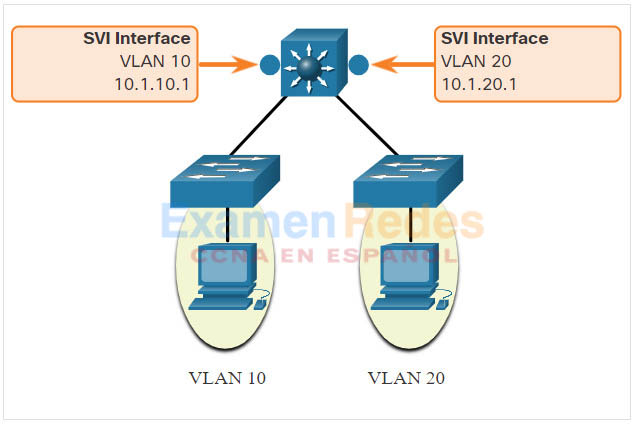

El método moderno para realizar inter-VLAN routing es utilizar switches de capa 3 e interfaces virtuales del switch (SVI). Una SVI es una interfaz virtual configurada en un switch multicapa, como se muestra en la figura.

Nota: Un switch de capa 3 también se denomina switch multicapa ya que funciona en la capa 2 y la capa 3. Sin embargo, en este curso usamos el término switch de capa 3.

Los SVIs entre VLAN se crean de la misma manera que se configura la interfaz de VLAN de administración. El SVI se crea para una VLAN que existe en el switch. Aunque es virtual, el SVI realiza las mismas funciones para la VLAN que lo haría una interfaz de router. Específicamente, proporciona el procesamiento de Capa 3 para los paquetes que se envían hacia o desde todos los puertos de switch asociados con esa VLAN.

A continuación se presentan las ventajas del uso de switches de capa 3 para inter-VLAN routing:

- Es mucho más veloz que router-on-a-stick, porque todo el switching y el routing se realizan por hardware.

- El routing no requiere enlaces externos del switch al router. No se* limitan a un enlace porque los EtherChannels de Capa 2 se pueden utilizar como enlaces troncal entre los switches para aumentar el ancho de banda.

- La latencia es mucho más baja, dado que los datos no necesitan salir del switch para ser enrutados a una red diferente. Se* implementan con mayor frecuencia en una LAN de campus que en routers.

La única desventaja es que los switches de capa 3 son más caros.

4.1.5. Verifique su comprensión- Operación de Inter-VLAN Routing

Esta actividad de verificación de su comprensión utiliza un escenario diferente para cada pregunta. Haga clic en cada botón para el escenario de operación de Inter-VLAN routing que corresponda a la pregunta.

- Escenario A

- Escenario B

- Escenario C

4.2. Routing entre VLAN con router-on-a-stick

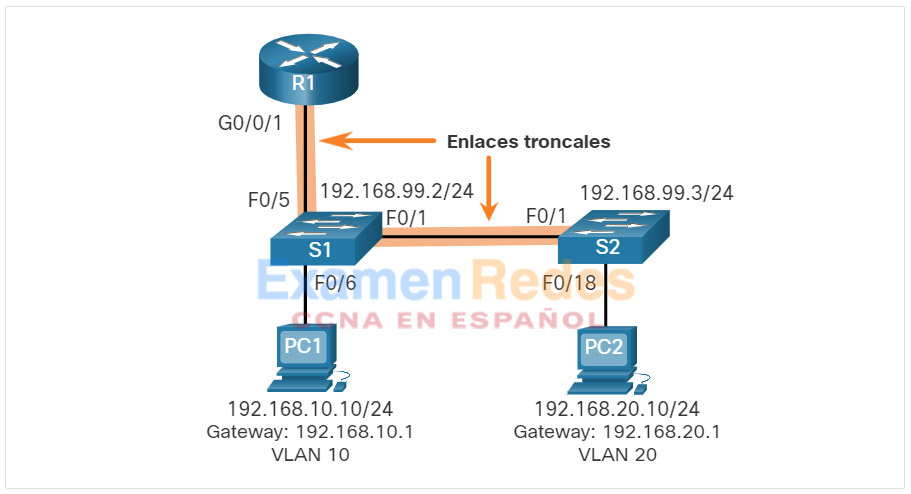

4.2.1. Escenario Router-on-a-Stick

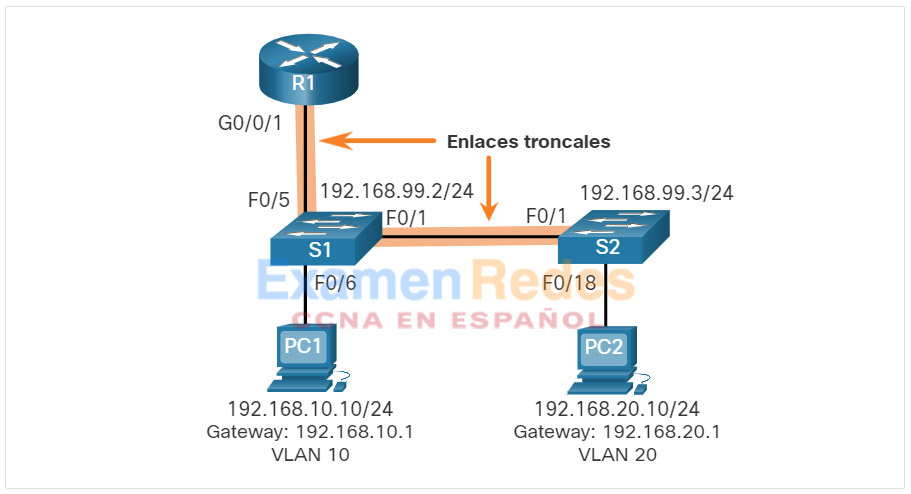

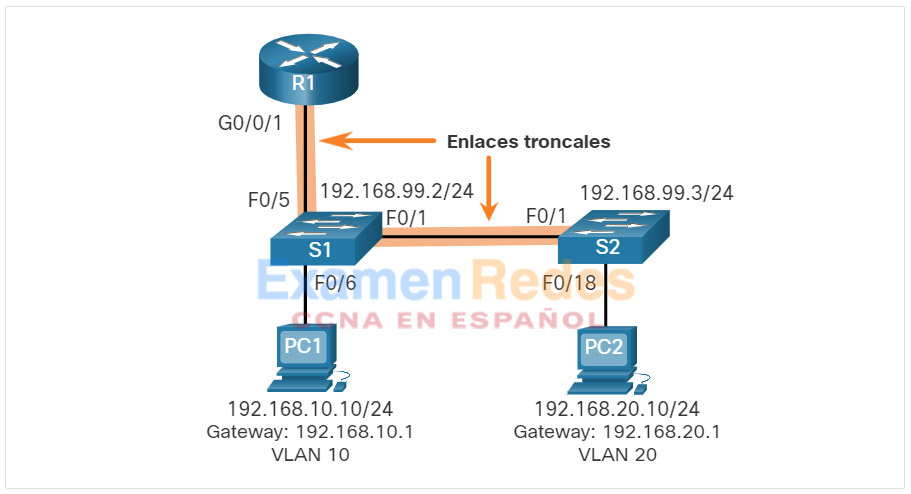

En el tema anterior, se enumeraron tres formas diferentes de crear inter-VLAN routing y se detalló el inter-VLAN routing heredado. Este tema detalla como configurar router-on-a-stick inter-VLAN routing. Puede ver en la figura que el router no está en el centro de la topología, sino que parece estar en un palo cerca del borde, de ahí el nombre.

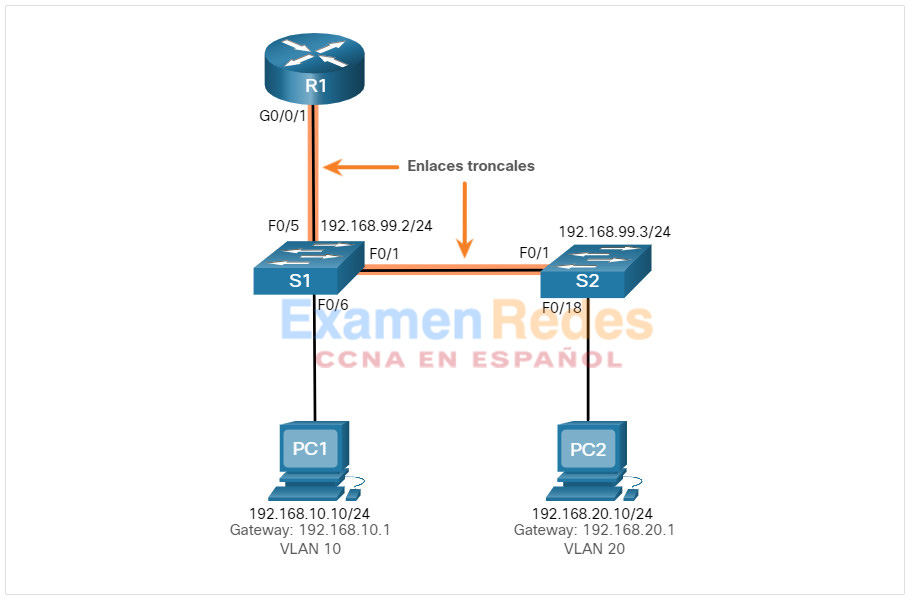

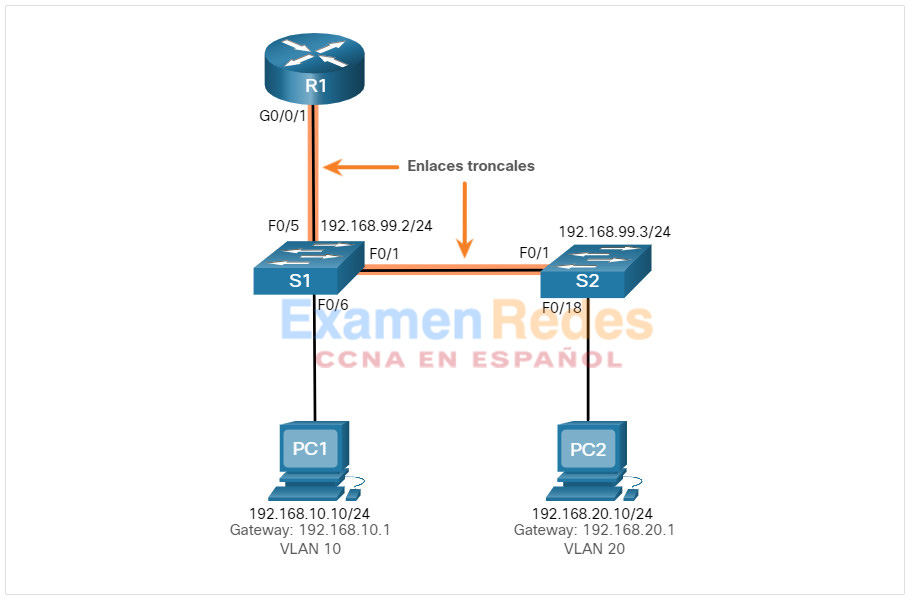

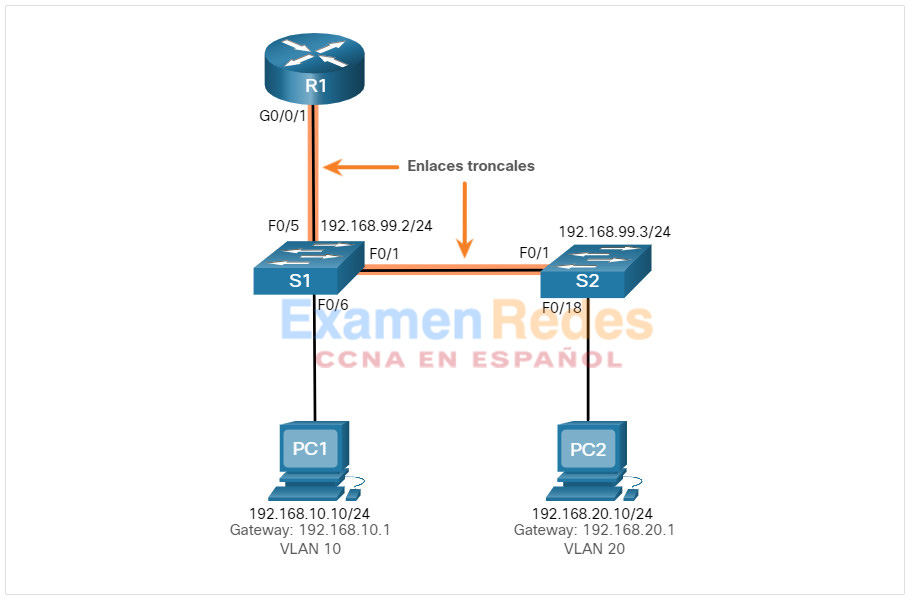

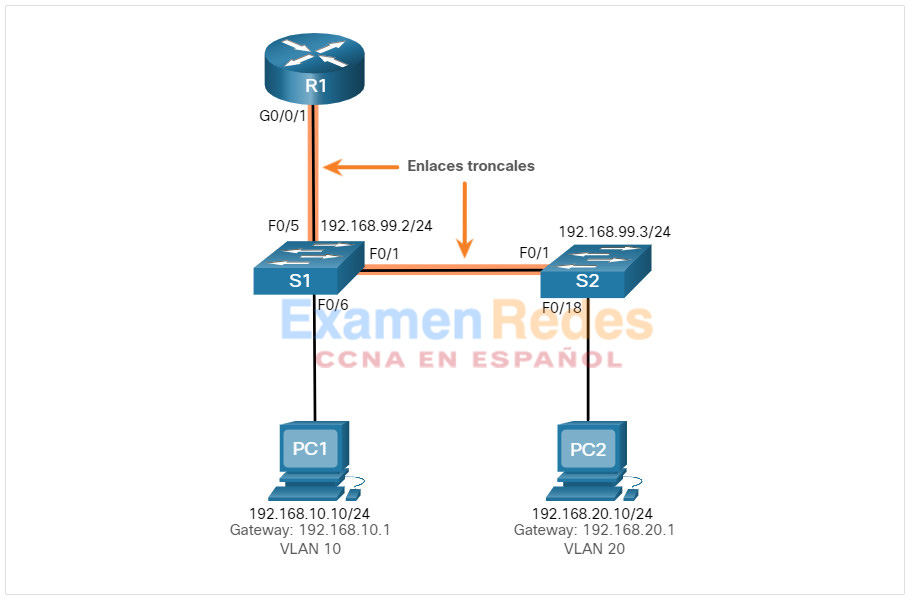

En la figura, la interfaz R1 GigabitEthernet 0/0/1 está conectada al puerto S1 FastEthernet 0/5. El puerto S1 FastEthernet 0/1 está conectado al puerto S2 FastEthernet 0/1. Estos son enlaces troncales necesarios para reenviar tráfico dentro de las VLAN y entre ellas.

Para enrutar entre VLAN, la interfaz R1 GigabitEthernet 0/0/1 se divide lógicamente en tres subinterfaces, como se muestra en la tabla. La tabla también muestra las tres VLAN que se configurarán en los switches.

Router R1 Subinterfaces

| subinterfaz | VLAN | Dirección IP |

|---|---|---|

| G0/0/1.10 | 10 | 192.168.10.1/24 |

| G0/0/1.20 | 20 | 192.168.20.1/24 |

| G0/0/1.99 | 99 | 192.168.99.1/24 |

Suponga que R1, S1 y S2 tienen configuraciones básicas iniciales. Actualmente, PC1 y PC2 no pueden ping entre sí porque están en redes separadas. Sólo S1 y S2 pueden ping uno al otro, pero son inalcanzables por PC1 o PC2 porque también están en diferentes redes.

Para permitir que los dispositivos se hagan ping entre sí, los switches deben configurarse con VLAN y trunking, y el router debe configurarse para el inter-VLAN routing.

4.2.2. S1 VLAN and configuraciones de enlaces troncales

Complete los siguientes pasos para configurar S1 con VLAN y trunking:

Paso 1. Crear y nombrar las VLANs.

Paso 2. Crear la interfaz de administración

Paso 3. Configurar puertos de acceso.

Paso 4. Configurar puertos de enlace troncal.

Haga clic en cada botón para obtener detalles del paso de configuración.

- 1. Crear y nombrar las VLANs.

- 2. Crear la interfaz de administración

- 3. Configurar puertos de acceso.

- 4. Configurar puertos de enlace troncal.

En primer lugar, las VLAN se crean y nombran. Las VLAN sólo se crean después de salir del modo de subconfiguración de VLAN.

S1(config)# vlan 10 S1(config-vlan)# name LAN10 S1(config-vlan)# exit S1(config)# vlan 20 S1(config-vlan)# name LAN20 S1(config-vlan)# exit S1(config)# vlan 99 S1(config-vlan)# name Management S1(config-vlan)# exit S1(config)#

A continuación, se crea la interfaz de administración en VLAN 99 junto con el default gateway de R1.

S1(config)# interface vlan 99 S1(config-if)# ip add 192.168.99.2 255.255.255.0 S1(config-if)# no shut S1(config-if)# exit S1(config)# ip default-gateway 192.168.99.1 S1(config)#

A continuación, el puerto Fa0/6 que se conecta a PC1 se configura como un puerto de acceso en la VLAN 10. Supongamos que PC1 se ha configurado con la dirección IP correcta yel default gateway.

S1(config)# interface fa0/6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 10 S1(config-if)# no shut S1(config-if)# exit S1(config)#

Por último, los puertos Fa0/1 que se conectan a S2 y Fa05 que se conectan a R1 se configuran como puertos troncal.

S1(config)# interface fa0/1 S1(config-if)# switchport mode trunk S1(config-if)# no shut S1(config-if)# exit S1(config)# interface fa0/5 S1(config-if)# switchport mode trunk S1(config-if)# no shut S1(config-if)# end *Mar 1 00:23:43.093: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up *Mar 1 00:23:44.511: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up

4.2.3. S2 VLAN y configuraciones de enlaces troncales

La configuración para S2 es similar a S1.

S2(config)# vlan 10 S2(config-vlan)# name LAN10 S2(config-vlan)# exit S2(config)# vlan 20 S2(config-vlan)# name LAN20 S2(config-vlan)# exit S2(config)# vlan 99 S2(config-vlan)# name Management S2(config-vlan)# exit S2(config)# S2(config)# interface vlan 99 S2(config-if)# ip add 192.168.99.3 255.255.255.0 S2(config-if)# no shut S2(config-if)# exit S2(config)# ip default-gateway 192.168.99.1 S2(config)# interface fa0/18 S2(config-if)# switchport mode access S2(config-if)# switchport access vlan 20 S2(config-if)# no shut S2(config-if)# exit S2(config)# interface fa0/1 S2(config-if)# switchport mode trunk S2(config-if)# no shut S2(config-if)# exit S2(config-if)# end *Mar 1 00:23:52.137: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

4.2.4. Configuración de subinterfaces de R1

Para el método de router-on-a-stick, se requieren subinterfaces configuradas para cada VLAN que se pueda enrutar.

Se crea una subinterfaz mediante el comando interface interface_id subinterface_id global configuration mode. La sintaxis de la subinterfaz es la interfaz física seguida de un punto y un número de subinterfaz. Aunque no es obligatorio, es costumbre hacer coincidir el número de subinterfaz con el número de VLAN.

A continuación, cada subinterfaz se configura con los dos comandos siguientes:

- encapsulation dot1q vlan_id [native] – This command configures the subinterface to respond to 802.1Q encapsulated traffic from the specified vlan-id. The native keyword sólo se agrega para establecer la VLAN nativa en algo distinto de VLAN 1.

- ip address ip-address subnet-mask – Este comando configura la dirección IPv4 de la subinterfaz. Esta dirección normalmente sirve como default gateway para la VLAN identificada.

Repita el proceso para cada VLAN que se vaya a enrutar. Es necesario asignar una dirección IP a cada subinterfaz del router en una subred única para que se produzca el routing.

Cuando se hayan creado todas las subinterfaces, habilite la interfaz física mediante el comando de configuración de no shutdown interfaz. Si la interfaz física está deshabilitada, todas las subinterfaces están deshabilitadas.

En la siguiente configuración, las subinterfaces R1 G0/0/1 se configuran para las VLAN 10, 20 y 99.

R1(config)# interface G0/0/1.10 R1(config-subif)# description Default Gateway for VLAN 10 R1(config-subif)# encapsulation dot1Q 10 R1(config-subif)# ip add 192.168.10.1 255.255.255.0 R1(config-subif)# exit R1(config)# R1(config)# interface G0/0/1.20 R1(config-subif)# description Default Gateway for VLAN 20 R1(config-subif)# encapsulation dot1Q 20 R1(config-subif)# ip add 192.168.20.1 255.255.255.0 R1(config-subif)# exit R1(config)# R1(config)# interface G0/0/1.99 R1(config-subif)# description Default Gateway for VLAN 99 R1(config-subif)# encapsulation dot1Q 99 R1(config-subif)# ip add 192.168.99.1 255.255.255.0 R1(config-subif)# exit R1(config)# R1(config)# interface G0/0/1 R1(config-if)# description Trunk link to S1 R1(config-if)# no shut R1(config-if)# end R1# *Sep 15 19:08:47.015: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to down *Sep 15 19:08:50.071: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up *Sep 15 19:08:51.071: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up R1#

4.2.5. Verificar la conectividad entre PC1 y PC2

La configuración del router-on-a-stick se completa después de configurar los enlaces troncales del switch y las subinterfaces del router. La configuración se puede verificar desde los hosts, el router y el switch.

Desde un host, compruebe la conectividad con un host de otra VLAN mediante el ping comando. Es una buena idea verificar primero la configuración IP del host actual mediante el comando ipconfig Windows host

C:\Users\PC1> ipconfig Windows IP Configuration Ethernet adapter Ethernet0: Connection-specific DNS Suffix . : Link-local IPv6 Address : fe80::5c43:ee7c:2959:da68%6 IPv4 Address : 192.168.10.10 Subnet Mask : 255.255.255.0 Default Gateway : 192.168.10.1 C:\Users\PC1>

El resultado confirma la dirección IPv4 y el default gateway de PC1. A continuación, utilice ping para verificar la conectividad con PC2 y S1, como se muestra en la figura. El ping resultado confirma correctamente que el enrutamiento entre VLANs está funcionando.

C:\Users\PC1> ping 192.168.20.10

Pinging 192.168.20.10 with 32 bytes of data:

Reply from 192.168.20.10: bytes=32 time<1ms TTL=127

Reply from 192.168.20.10: bytes=32 time<1ms TTL=127

Reply from 192.168.20.10: bytes=32 time<1ms TTL=127

Reply from 192.168.20.10: bytes=32 time<1ms TTL=127 Ping statistics for 192.168.20.10: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss). Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms C:\Users\PC1>

C:\Users\PC1> ping 192.168.99.2

Pinging 192.168.99.2 with 32 bytes of data:

Request timed out.

Request timed out.

Reply from 192.168.99.2: bytes=32 time=2ms TTL=254

Reply from 192.168.99.2: bytes=32 time=1ms TTL=254 |

Ping statistics for 192.168.99.2:

Packets: Sent = 4, Received = 2, Lost = 2 (50% loss).

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 2ms, Average = 1ms

C:\Users\PC1>

4.2.6. Verificación de Router-on-a-Stick Inter-VLAN Routing

Además de utilizar ping entre dispositivos, se pueden utilizar los siguientes show comandos para verificar y solucionar problemas de la configuración del router-on-a-stick.

- show ip route

- show ip interface brief

- show interfaces

- show interfaces trunk

Haga clic en cada botón para ver los resultados de usar cada uno de los comandos

- show ip route

- show ip interface brief

- show interfaces

- show interfaces trunk

R1# show ip route | begin Gateway

Gateway of last resort is not set

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/1.10

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/1.10

192.168.20.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.20.0/24 is directly connected, GigabitEthernet0/0/1.20

L 192.168.20.1/32 is directly connected, GigabitEthernet0/0/1.20

192.168.99.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.99.0/24 is directly connected, GigabitEthernet0/0/1.99

L 192.168.99.1/32 is directly connected, GigabitEthernet0/0/1.99

R1#

R1# show ip interface brief | include up GigabitEthernet0/0/1 unassigned YES unset up up Gi0/0/1.10 192.168.10.1 YES manual up up Gi0/0/1.20 192.168.20.1 YES manual up up Gi0/0/1.99 192.168.99.1 YES manual up up R1#

R1# show interfaces g0/0/1.10

GigabitEthernet0/0/1.10 is up, line protocol is up

Hardware is ISR4221-2x1GE, address is 10b3.d605.0301 (bia 10b3.d605.0301)

Description: Default Gateway for VLAN 10

Internet address is 192.168.10.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation 802.1Q Virtual LAN, Vlan ID 10.

ARP type: ARPA, ARP Timeout 04:00:00

Keepalive not supported

Last clearing of "show interface" counters never

R1#

Note: Aunque la VLAN 1 no se configuró explícitamente, se incluyó automáticamente porque el tráfico de control en los enlaces troncal siempre se reenvía en la VLAN 1.

S1# show interfaces trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 1 Fa0/5 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/1 1-4094 Fa0/5 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,20,99 Fa0/5 1,10,20,99 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,20,99 Fa0/5 1,10,20,99 S1#

4.2.7. Packet Tracer – Configure Router-on-a-Stick Inter-VLAN Routing

En esta actividad, verificará la conectividad antes de implementar inter-VLAN routing. Luego, configurará las VLAN y el inter-VLAN routing. Por último, habilitará el enlace troncal y verificará la conectividad entre las VLAN.

4.2.8. Lab – Configure Router-on-a-Stick Inter-VLAN Routing

En este laboratorio, cumplirá los siguientes objetivos:

- Parte 1: Armar la red y configurar los ajustes básicos de los dispositivos

- Parte 2: configurar los switches con las VLAN y los enlaces troncales

- Parte 3: configurar Inter-VLAN Routing basado en enlaces troncales

4.3. Inter-VLAN Routing usando switches de capa 3

4.3.1. Inter-VLAN Routing en Switch de capa 3

Las redes empresariales modernas rara vez usan router-on-a-stick porque no se escalan fácilmente para cumplir los requisitos. En estas redes muy grandes, los administradores de red utilizan switches de capa 3 para configurar el inter-VLAN routing.

El inter-VLAN routing. mediante el método router-on-a-stick es fácil de implementar para una organización pequeña y mediana. Sin embargo, una gran empresa requiere un método más rápido y mucho más escalable para proporcionar inter-VLAN routing.

Las LAN de campus empresariales utilizan switches de capa 3 para proporcionar inter-VLAN routing. Los switches de capa 3 utilizan switching basado en hardware para lograr velocidades de procesamiento de paquetes más altas que los routers. Los switches de capa 3 también se implementan comúnmente en armarios de cableado de capa de distribución empresarial.

Las capacidades de un switch de capa 3 incluyen la capacidad de hacer lo siguiente:

- Ruta de una VLAN a otra mediante múltiples interfaces virtuales de switch (SVIs).

- Convierta un puerto de switch de capa 2 en una interfaz de capa 3 (es decir, un puerto enrutado). Un puerto enrutado es similar a una interfaz física en un router Cisco IOS.

Para proporcionar enrutamiento entre VLAN, los switches de capa 3 utilizan SVIs. Los SVIs se configuran utilizando el mismo comando interface vlan vlan-id utilizado para crear el SVI de administración en un switch de capa 2. Se debe crear un SVI de Capa 3 para cada una de las VLAN enrutables.

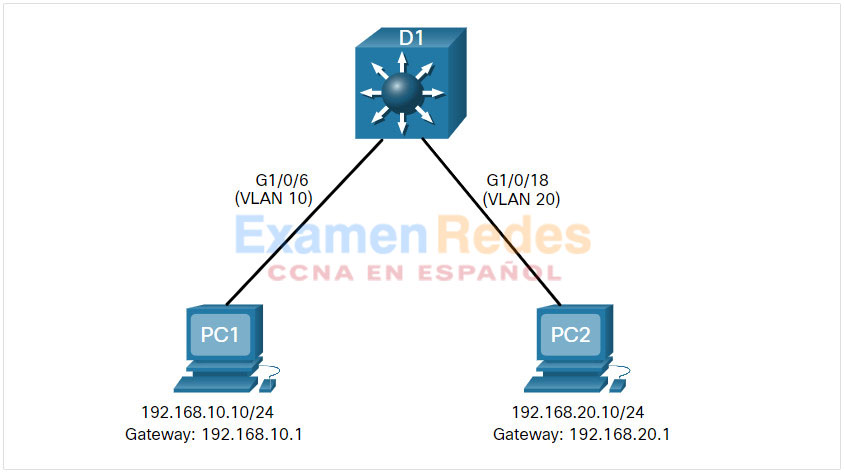

4.3.2. Escenario de switch de capa 3

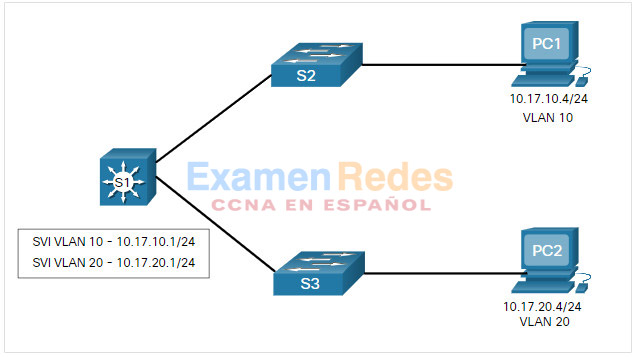

En la figura, el switch de capa 3, D1, está conectado a dos hosts en diferentes VLAN. PC1 está en VLAN 10 y PC2 está en VLAN 20, como se muestra. El switch de capa 3 proporcionará servicios inter-VLAN routing a los dos hosts.

La tabla muestra las direcciones IP de cada VLAN.

D1 VLAN IP Addresses

| VLAN Interface | Dirección IP |

|---|---|

| 10 | 192.168.10.1/24 |

| 20 | 192.168.20.1/24 |

4.3.3. Configuracion de switch de capa 3

Complete los siguientes pasos para configurar S1 con VLAN y trunking :

Paso 1. Crear las VLAN.

Paso 2. Crear las interfaces VLAN SVI.

Paso 3. Configurar puertos de acceso.

Paso 4. Habilitar IP routing.

Haga clic en cada botón para obtener detalles del paso de configuración.

- 1. Crear las VLAN.

- 2. Crear las interfaces VLAN SVI.

- 3. Configurar puertos de acceso.

- 4. Habilitar IP routing.

Primero, cree las dos VLAN como se muestra en el ejemplo

D1(config)# vlan 10 D1(config-vlan)# name LAN10 D1(config-vlan)# vlan 20 D1(config-vlan)# name LAN20 D1(config-vlan)# exit D1(config)#

Configurar el SVI para VLANs 10 y 20 Las direcciones IP configuradas servirán como default gateways para los hosts de las VLAN respectivas. Observe que los mensajes informativos que muestran el protocolo de línea en ambos SVIs cambiaron a funcionales.

D1(config)# interface vlan 10 D1(config-if)# description Default Gateway SVI for 192.168.10.0/24 D1(config-if)# ip add 192.168.10.1 255.255.255.0 D1(config-if)# no shut D1(config-if)# exit D1(config)# D1(config)# int vlan 20 D1(config-if)# description Default Gateway SVI for 192.168.20.0/24 D1(config-if)# ip add 192.168.20.1 255.255.255.0 D1(config-if)# no shut D1(config-if)# exit D1(config)# *Sep 17 13:52:16.053: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan10, changed state to up *Sep 17 13:52:16.160: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan20, changed state to up

A continuación, configure los puertos de acceso que se conectan a los hosts y asígnelos a sus respectivas VLAN.

D1(config)# interface GigabitEthernet1/0/6 D1(config-if)# description Access port to PC1 D1(config-if)# switchport mode access D1(config-if)# switchport access vlan 10 D1(config-if)# exit D1(config)# D1(config)# interface GigabitEthernet1/0/18 D1(config-if)# description Access port to PC2 D1(config-if)# switchport mode access D1(config-if)# switchport access vlan 20 D1(config-if)# exit

Por último, habilite el enrutamiento IPv4 con el comando de configuración ip routing global para permitir el intercambio de tráfico entre las VLAN 10 y 20. Este comando debe configurarse para habilitar el inter-VAN routing en un switch de capa 3 para IPv4.

D1(config)# ip routing D1(config)#

4.3.4. Verificación Inter-VLAN Routing del switch de capa 3

El Inter-VLAN Routing mediante un switch de capa 3 es más sencillo de configurar que el método router-on-a-stick. Una vez completada la configuración, la configuración se puede verificar probando la conectividad entre los hosts.

Desde un host, compruebe la conectividad con un host de otra VLAN mediante el ping comando. Es una buena idea verificar primero la configuración IP del host actual mediante el comando ipconfig Windows host El resultado confirma la dirección IPv4 y el default gateway de PC1.

C:\Users\PC1> ipconfig Windows IP Configuration Ethernet adapter Ethernet0: Connection-specific DNS Suffix . : Link-local IPv6 Address : fe80::5c43:ee7c:2959:da68%6 IPv4 Address : 192.168.10.10 Subnet Mask : 255.255.255.0 Default Gateway : 192.168.10.1 C:\Users\PC1>

A continuación, verifique la conectividad con PC2 mediante el comando host de ping Windows, como se muestra en el ejemplo. El ping resultado confirma correctamente que el enrutamiento entre VLANs está funcionando.

C:\Users\PC1> ping 192.168.20.10 Pinging 192.168.20.10 with 32 bytes of data: Reply from 192.168.20.10: bytes=32 time<1ms TTL=127 Reply from 192.168.20.10: bytes=32 time<1ms TTL=127 Reply from 192.168.20.10: bytes=32 time<1ms TTL=127 Reply from 192.168.20.10: bytes=32 time<1ms TTL=127 Ping statistics for 192.168.20.10: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms C:\Users\PC1>

4.3.5. Enrutamiento en un switch de capa 3

Si se quiere que otros dispositivos de Capa 3 puedan acceder a las VLAN, deben anunciarse mediante enrutamiento estático o dinámico. Para habilitar el enrutamiento en un switch de capa 3, se debe configurar un puerto enrutado.

Un puerto enrutado se crea en un switch de Capa 3 deshabilitando la función switchport de un switch de Capa 2 que está conectado a otro dispositivo de Capa 3. Específicamente, al configurar el comando de configuración de no switchport interfaz en un puerto de Capa 2, se convierte en una interfaz de Capa 3. A continuación, la interfaz se puede configurar con una configuración IPv4 para conectarse a un router u otro switch de capa 3.

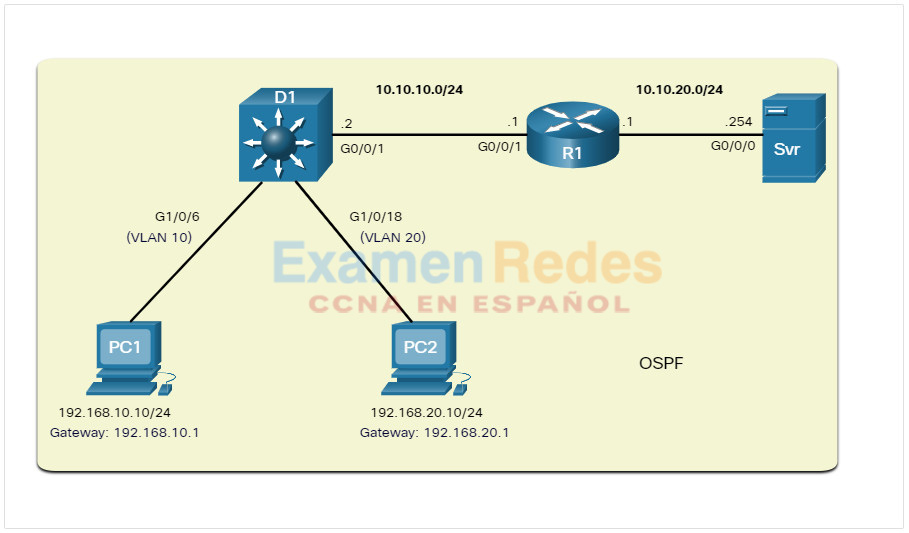

4.3.6. Escenario de enrutamiento en un switch de capa 3

En la figura, el switch de capa 3 D1 previamente configurado ahora está conectado a R1. R1 y D1 están ambos en un dominio de protocolo de enrutamiento Open Shortest Path First (OSPF). Supongamos que Inter-VLAN se ha implementado correctamente en D1. La interfaz G0/0/1 de R1 también ha sido configurada y habilitada. Además, R1 está utilizando OSPF para anunciar sus dos redes, 10.10.10.0/24 y 10.20.20.0/24.

La configuración de enrutamientoNote: OSPF se cubre en otro curso. En este módulo, se le darán comandos de configuración OSPF en todas las actividades y evaluaciones. No es necesario que comprenda la configuración para habilitar el enrutamiento OSPF en el switch de capa 3.

4.3.7. Configuración de enrutamiento en un switch de capa 3

Complete los siguientes pasos para configurar D1 para enrutar con R1:

Paso 1. Configure el puerto enrutado.

Paso 2. Activar el routing.

Paso 3. Configurar el enrutamiento

Paso 4. Verificar enrutamiento.

Paso 5. Verificar la conectividad

Haga clic en cada botón para obtener detalles del paso de configuración.

- 1. Configure el puerto enrutado .

- 2. Activar el routing.

- 3. Configurar el enrutamiento

- 4. Verificar enrutamiento.

- 5. Verificar la conectividad

Configure G1/0/1 para que sea un puerto enrutado, asígnele una dirección IPv4 y habilítelo.

D1(config)# interface GigabitEthernet1/0/1 D1(config-if)# description routed Port Link to R1 D1(config-if)# no switchport D1(config-if)# ip address 10.10.10.2 255.255.255.0 D1(config-if)# no shut D1(config-if)# exit D1(config)#

Asegúrese de que el enrutamiento IPv4 esté habilitado con el comando de configuración ip routing global.

D1(config)# ip routing D1(config)#

Configure el protocolo de enrutamiento OSPF para anunciar las redes VLAN 10 y VLAN 20, junto con la red que está conectada a R1. Observe el mensaje informándole de que se ha establecido una adyacencia con R1.

D1(config)# router ospf 10 D1(config-router)# network 192.168.10.0 0.0.0.255 area 0 D1(config-router)# network 192.168.20.0 0.0.0.255 area 0 D1(config-router)# network 10.10.10.0 0.0.0.3 area 0 D1(config-router)# ^Z D1# *Sep 17 13:52:51.163: %OSPF-5-ADJCHG: Process 10, Nbr 10.20.20.1 on GigabitEthernet1/0/1 from LOADING to FULL, Loading Done D1#

Verifique la tabla de enrutamiento en D1. Observe que D1 ahora tiene una ruta a la red 10.20.20.0/24.

D1# show ip route | begin Gateway

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 3 subnets, 3 masks

C 10.10.10.0/30 is directly connected, GigabitEthernet1/0/1

L 10.10.10.2/32 is directly connected, GigabitEthernet1/0/1

O 10.20.20.0/24 [110/2] via 10.10.10.1, 00:00:06, GigabitEthernet1/0/1

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, Vlan10

L 192.168.10.1/32 is directly connected, Vlan10

192.168.20.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.20.0/24 is directly connected, Vlan20

L 192.168.20.1/32 is directly connected, Vlan20

D1#

En este momento, PC1 y PC2 pueden hacer ping al servidor conectado a R1.

c:Userspc1> ping 10.20.20.254 Pinging 10.20.20.254 with 32 bytes of data: Request timed out. Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Estadísticas de ping para 10.20.20.254: Packets: Sent = 4, Received = 3, Lost = 1 (25% loss). Approximate round trip times in milli-seconds: Minimum = 1ms, Maximum = 2ms, Average = 1ms C:\Users\PC1> ! ================================================== C:Userspc2> ping 10.20.20.254 Pinging 10.20.20.254 with 32 bytes of data: Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Reply from 10.20.20.254: bytes=32 time<1ms TTL=127 Estadísticas de ping para 10.20.20.254: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss). Approximate round trip times in milli-seconds: Minimum = 1ms, Maximum = 2ms, Average = 1ms C:\Users\PC2 >

4.3.8. Packet Tracer – Configurar switch de capa 3 e Inter-VLAN Routing

En esta actividad, configurará switching de capa 3 e Inter-VLAN routing en un switch Cisco 3560.

4.4. Resolución de problemas de Inter-VLAN routing

4.4.1. Problemas comunes de Inter-VLAN routing

Ya sabe que cuando configure y verifique, también debe ser capaz de solucionar problemas. En este tema se describen algunos problemas comunes de red asociados con el Inter-VLAN routing

Hay varias razones por las que una configuración entre VLANs puede no funcionar. Todos están relacionados con problemas de conectividad. En primer lugar, compruebe la capa física para resolver cualquier problema en el que un cable pueda estar conectado al puerto incorrecto. Si las conexiones son correctas, utilice la lista de la tabla para otras razones comunes por las que puede fallar la conectividad entre VLAN.

| Tipo de problema | Cómo arreglar | Cómo verificar |

|---|---|---|

| VLAN faltantes | Cree (o vuelva a crear) la VLAN si no existe. Asegúrese de que el puerto host está asignado a la VLAN correcta. |

show vlan [brief]

show interfaces switchport |

| Problemas con el puerto troncal del switch | Asegúrese de que los enlaces troncales estén configurados correctamente. Asegúrese de que el puerto es un puerto troncal y está habilitado. |

show interfaces trunk |

| Problemas en los puertos de acceso de switch | Asigne el puerto a la VLAN correcta. Asegúrese de que el puerto es un puerto de acceso y está habilitado. El host está configurado incorrectamente en la subred incorrecta. |

show interfaces switchport |

| Temas de configuración del router | La dirección IPv4 de la subinterfaz del router está configurada incorrectamente. La subinterfaz del router se asigna al ID de VLAN. |

show ip interface brief |

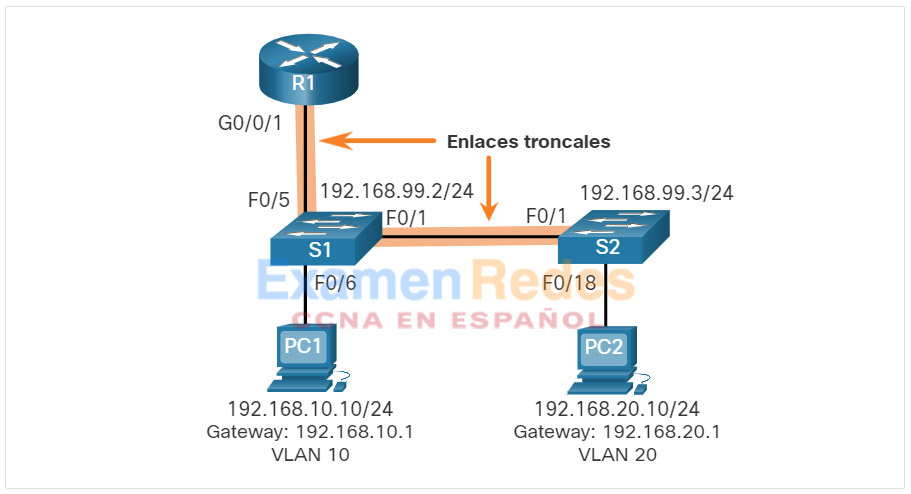

4.4.2. Escenario de resolución de problemas de Inter-VLAN Routing

Los ejemplos de algunos de estos problemas de Inter-VLAN Routing ahora se tratarán con más detalle.

Esta topología se utilizará para todos estos problemas.

La información de direccionamiento VLAN e IPv4 para R1 se muestra en la tabla.

Router R1 Subinterfaces

| subinterfaz | VLAN | Dirección IP |

|---|---|---|

| G0/0/0.10 | 10 | 192.168.10.1/24 |

| G0/0/0.20 | 20 | 192.168.20.1/24 |

| G0/0/0.30 | 99 | 192.168.99.1/24 |

4.4.3. VLAN faltantes

Un problema de conectividad entre VLAN podría deberse a la falta de una VLAN. La VLAN podría faltar si no se creó, se eliminó accidentalmente o no se permite en el enlace troncal.

Por ejemplo, PC1 está conectado actualmente a la VLAN 10, como se muestra en el ejemplo del show vlan brief comando.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

10 LAN10 active Fa0/6

20 LAN20 active

99 Management active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1#

Ahora suponga que la VLAN 10 se elimina accidentalmente, como se muestra en el siguiente resultado.

S1(config)# no vlan 10

S1(config)# do show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

20 LAN20 active

99 Management active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1(config)#

Observe que ahora falta VLAN 10 en el resultado Observe también que el puerto Fa0/6 no se ha reasignado a la VLAN predeterminada. Cuando elimina una VLAN, cualquier puerto asignado a esa VLAN queda inactivo. Permanecen asociados con la VLAN (y, por lo tanto, inactivos) hasta que los asigne a una nueva VLAN o vuelva a crear la VLAN que falta.

Utilice el show interface comando switchport interface-id para verificar la pertenencia a VLAN.

S1(config)# do show interface fa0/6 switchport Name: Fa0/6 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 10 (Inactive) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: none (Output omitted)

Si se vuelve a crear la VLAN que falta, se reasignarán automáticamente los hosts a ella, como se muestra en el siguiente resultado.

S1(config)# vlan 10

S1(config-vlan)# do show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

20 LAN20 active

99 Management active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1(config-vlan)#

Observe que la VLAN no se ha creado como se esperaba. La razón se debe a que debe salir del modo de subconfiguración de VLAN para crear la VLAN, como se muestra en el siguiente resultado.

S1(config-vlan)# exit

S1(config)# vlan 10

S1(config)# do show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

10 VLAN0010 active Fa0/6

20 LAN20 active

99 Management active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1(config)#

Ahora observe que la VLAN está incluida en la lista y que el host conectado a Fa0/6 está en la VLAN 10.

4.4.4. Problemas con el puerto troncal del switch

Otro problema para el enrutamiento entre VLAN incluye puertos de switch mal configurados. En una solución interVLAN heredada, esto podría deberse a que el puerto del router de conexión no está asignado a la VLAN correcta.

Sin embargo, con una solución router-on-a-stick, la causa más común es un puerto troncal mal configurado.

Por ejemplo, suponga que PC1 pudo conectarse a hosts de otras VLAN hasta hace poco. Un vistazo rápido a los registros de mantenimiento reveló que recientemente se accedió al switch S1 Capa 2 para el mantenimiento rutinario. Por lo tanto, sospecha que el problema puede estar relacionado con ese switch.

En S1, verifique que el puerto que se conecta a R1 (es decir, F0/5) esté configurado correctamente como enlace troncal utilizando el show interfaces trunk comando, como se muestra.

S1# show interfaces trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/1 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,20,99 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,20,99 S1#

El puerto Fa0/5 que conecta a R1 falta misteriosamente en el resultado. Verifique la configuración de la interfaz mediante el show running-config interface fa0/5 comando, como se muestra.

S1# show running-config | include interface fa0/5 Building configuration... Current configuration : 96 bytes ! interface FastEthernet0/5 description Trunk link to R1 switchport mode trunk shutdown end S1#

Como pueden ver, el puerto fue apagado accidentalmente. Para corregir el problema, vuelva a habilitar el puerto y verifique el estado de enlace troncal, como se muestra en el ejemplo.

S1(config)# interface fa0/5 S1(config-if)# no shut S1(config-if)# *Mar 1 04:46:44.153: %LINK-3-UPDOWN: Interface FastEthernet0/5, changed state to up S1(config-if)# *Mar 1 04:46:47.962: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to up S1(config-if)# do show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 1 Fa0/5 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/1 1-4094 Fa0/5 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,20,99 Fa0/5 1,10,20,99 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,20,99 Fa0/1 1,10,20,99 S1(config-if)#

Para reducir el riesgo de una falla en el enlace entre switch es que interrumpa el inter-VLAN routing, el diseño de red debe contar con enlaces redundantes y rutas alternativas.

4.4.5. Problemas en los puertos de acceso de switch

Cuando sospeche que hay un problema con una configuración del switch, utilice los distintos comandos de verificación para examinar la configuración e identificar el problema.

Supongamos que PC1 tiene la dirección IPv4 correcta y el default gateway, pero no es capaz de ping su propio default gateway PC1 se supone que debe estar conectado a un puerto VLAN 10.

Verifique la configuración del puerto en S1 mediante el show interfaces comando switchport interface-id.

S1# show interface fa0/6 switchport Name: Fa0/6 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 1 (default) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: none

El puerto Fa0/6 se ha configurado como un puerto de acceso como se indica en «acceso estático». Sin embargo, parece que no se ha configurado para estar en VLAN 10. Verifique la configuración de la interfaz.

S1# show running-config interface fa0/6 Building configuration... Current configuration : 87 bytes ! interface FastEthernet0/6 description PC-A access port switchport mode access end S1#

Asigne el puerto Fa0/6 a la VLAN 10 y verifique la asignación del puerto.

S1# configure terminal S1(config)# interface fa0/6 S1(config-if)# switchport access vlan 10 S1(config-if)# S1(config-if)# do show interface fa0/6 switchport Name: Fa0/6 Switchport: Enabled Administrative Mode: static access Operational Mode: static access Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: native Negotiation of Trunking: Off Access Mode VLAN: 10 (VLAN0010) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: none (Output omitted)

PC1 ahora puede comunicarse con hosts de otras VLAN.

4.4.6. Temas de configuración del router

Los problemas de configuración del router-on-a-stick suelen estar relacionados con configuraciones incorrectas de la subinterfaz. Por ejemplo, se configuró una dirección IP incorrecta o se asignó un ID de VLAN incorrecto a la subinterfaz.

Por ejemplo, R1 debería proporcionar inter-VLAN routing para los usuarios de VLAN 10, 20 y 99. Sin embargo, los usuarios de VLAN 10 no pueden llegar a ninguna otra VLAN.

Verificó el enlace troncal del switch y todo parece estar en orden. Verificar el estatus de las interfaces usando el show ip interface brief comando

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 unassigned YES unset administratively down down GigabitEthernet0/0/1 unassigned YES unset up up Gi0/0/1.10 192.168.10.1 YES manual up up Gi0/0/1.20 192.168.20.1 YES manual up up Gi0/0/1.99 192.168.99.1 YES manual up up Serial0/1/0 unassigned YES unset administratively down down Serial0/1/1 unassigned YES unset administratively down down R1#

A las subinterfaces se les han asignado las direcciones IPv4 correctas y están operativas.

Compruebe en qué VLAN se encuentra cada una de las subinterfaces. Para ello, el show interfaces comando es útil, pero genera una gran cantidad de resultados adicionales no requeridos. El resultado del comando se puede reducir utilizando filtros de comando IOS como se muestra en el ejemplo.

R1# show interfaces | include Gig|802.1Q GigabitEthernet0/0/0 is administratively down, line protocol is down GigabitEthernet0/0/1 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 1., loopback not set GigabitEthernet0/0/1.10 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 100. GigabitEthernet0/0/1.20 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 20. GigabitEthernet0/0/1.99 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 99. R1#

El símbolo de tubería (|) junto con algunas palabras clave de selección es un método útil para ayudar a filtrar el resultado del comando. En este ejemplo, la palabra clave se include utilizó para identificar que sólo se mostrarán las líneas que contienen las letras «Gig» o «802.1Q». Debido a la forma en que se enumera naturalmente la show interface salida, el uso de estos filtros genera una lista condensada de interfaces y sus VLAN asignadas.

Observe que la interfaz G0/0/1.10 se ha asignado incorrectamente a la VLAN 100 en lugar de a la VLAN 10. Esto se confirma mirando la configuración de la subinterfaz GigabitEthernet R1 0/0/1.10, como se muestra.

R1# show running-config interface g0/0/1.10 Building configuration... Current configuration : 146 bytes ! interface GigabitEthernet0/0/1.10 description Default Gateway for VLAN 10 encapsulation dot1Q 100 ip address 192.168.10.1 255.255.255.0 end R1#

Para corregir este problema, configure la subinterfaz G0/0/1.10 para que esté en la VLAN correcta mediante el comando encapsulation dot1q 10 en el modo de configuración de subinterfaz.

R1# conf t Enter configuration commands, one per line. End with CNTL/Z. R1(config)# interface gigabitEthernet 0/0/1.10 R1(config-subif)# encapsulation dot1Q 10 R1(config-subif)# end R1# R1# show interfaces | include Gig|802.1Q GigabitEthernet0/0/0 is administratively down, line protocol is down GigabitEthernet0/0/1 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 1., loopback not set GigabitEthernet0/0/1.10 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 10. GigabitEthernet0/0/1.20 is up, line protocol is up Encapsulation 802.1Q Virtual LAN, Vlan ID 20. GigabitEthernet0/0/1.99 is up, line protocol is up R1#

Una vez asignada la subinterfaz a la VLAN correcta, los dispositivos en esa VLAN pueden acceder a ella, y el router puede realizar inter-VLAN routing.

Con la correcta verificación, los problemas de configuración del router se resuelven rápidamente, lo que permite que el inter-VLAN routing funcione de forma adecuada.

4.4.8. Packet Tracer: resolución de problemas de inter-VLAN routing

En esta actividad de Packet Tracer, completará los siguientes objetivos:

- Parte 1: encontrar los problemas de red

- Parte 2: Implementación de la solución

- Parte 3: Verificar la conectividad de la red

4.4.9. Práctica de laboratorio: resolución de problemas de inter-VLAN routing

Oportunidad de Práctica de habilidades

Tendrá la oportunidad de practicar las siguientes habilidades:

- Parte 1:Evaluar el funcionamiento de la red

- Parte 2: Recopilar información, crear un plan de acción e implementar cambios.

Podrá practicar estas habilidades usando Packet Tracer o equipo de laboratorio, de estar disponible.

Práctica del módulo y cuestionario

4.5.1. Packet Tracer: desafío de inter-VLAN routing

En esta actividad, demostrará y reforzará su capacidad para implementar el inter-VLAN routing, incluida la configuración de direcciones IP, las VLAN, los enlaces troncales y las subinterfaces.

4.5.2. Laboratorio: Implementar inter-VLAN routing

En este laboratorio, cumplirá los siguientes objetivos:

- Parte 1: Armar la red y configurar los ajustes básicos de los dispositivos

- Parte 2: Crear redes VLAN y asignar puertos de switch

- Parte 3: Configurar un enlace troncal 802.1Q entre los switches

- Parte 4: Configure Inter-VLAN Routing en el switch S1

- Parte 5: Verifique que el inter-VLAN routing esté funcionando

4.5.3. ¿Qué aprenderé en este módulo?

Funcionamiento del routing entre redes VLAN

Los hosts de una VLAN no pueden comunicarse con los hosts de otra VLAN a menos que haya un router o un switch de capa 3 para proporcionar servicios de enrutamiento. Inter-VLA routing es el proceso de reenviar el tráfico de red de una VLAN a otra VLAN. Tres opciones incluyen heredado, router-on-a-stick y switch de capa 3 con SVIs. Heredado utiliza un router con múltiples interfaces Ethernet. Cada interfaz del router estaba conectada a un puerto del switch en diferentes VLAN . Requerir una interfaz física del router por VLAN agota rápidamente la capacidad de la interfaz física del router El método ‘router-on-a-stick’ inter-VLAN routing solo requiere una interfaz Ethernet física para enrutar el tráfico entre varias VLAN de una red. Una interfaz Ethernet del router Cisco IOS se configura como un troncal 802.1Q y se conecta a un puerto troncal en un switch de capa 2. La interfaz del router se configura mediante subinterfaces para identificar VLAN enrutables. Las subinterfaces son interfaces virtuales basadas en software, asociadas con una única interfaz física. El método moderno es el enrutamiento entre VLAN en un switch de capa 3 mediante SVIs. El SVI se crea para una VLAN que existe en el switch. El SVI realiza las mismas funciones para la VLAN que una interfaz del router. Proporciona procesamiento de capa 3 para los paquetes que se envían ao desde todos los puertos de conmutador asociados con esa VLAN.

Routing entre VLAN con router-on-a-stick

Para configurar un switch con VLAN y enlaces troncales, realice los siguientes pasos: cree y asigne un nombre a las VLAN, cree la interfaz de administración, configure los puertos de acceso y configure los puertos de enlace troncal. Para el método de router-on-a-stick, se requieren subinterfaces configuradas para cada VLAN que se pueda enrutar. Se crea una subinterfaz mediante el comando interface interface_id subinterface_id global configuration mode. Es necesario asignar una dirección IP a cada subinterfaz del router en una subred única para que se produzca el routing. Cuando se han creado todas las subinterfaces, la interfaz física debe habilitarse mediante el comando de configuración de no shutdown interfaz. Desde un host, compruebe la conectividad con un host de otra VLAN mediante el ping comando. ping Utilícelo para verificar la conectividad con el host y el switch. Para verificar y solucionar problemas utilice los comandos, ,show ip route, show ip interface brief, show interfaces y show interfaces trunk

Inter-VLAN Routing usando switches de capa 3

Las LAN de campus empresariales utilizan switches de capa 3 para proporcionar enrutamiento entre VLAN. Los switches de capa 3 utilizan switching basado en hardware para lograr velocidades de procesamiento de paquetes más altas que los routers. Las capacidades de un switch de Capa 3 incluyen el enrutamiento de una VLAN a otra utilizando múltiples interfaces virtuales conmutadas (SVI) y la conversión de un puerto de switch de Capa 2 a una interfaz de Capa 3 (es decir, un puerto enrutado). Para proporcionar enrutamiento entre VLAN, los switches de capa 3 utilizan SVIs. Los SVIs se configuran utilizando el mismo comando interface vlan vlan-id utilizado para crear el SVI de administración en un switch de capa 2. Se debe crear un SVI de Capa 3 para cada una de las VLAN enrutables. Para configurar un switch con VLAN y trunking, siga los pasos siguientes: cree las VLAN, cree las interfaces VLAN SVI, configure los puertos de acceso y habilite el enrutamiento IP. Desde un host, compruebe la conectividad con un host de otra VLAN mediante el ping comando. A continuación, compruebe la conectividad con el host mediante el comando host de ping Windows. Las VLAN deben anunciarse mediante enrutamiento estático o dinámico. Para habilitar el enrutamiento en un switch de capa 3, se debe configurar un puerto enrutado. Un puerto enrutado se crea en un switch de Capa 3 deshabilitando la función switchport de un switch de Capa 2 que está conectado a otro dispositivo de Capa 3. La interfaz se puede configurar con una configuración IPv4 para conectarse a un router u otro switch de capa 3. Para configurar un switch de capa 3 para enrutar con un router, siga estos pasos: configure el puerto enrutado, habilite el enrutamiento, configure el enrutamiento, verifique el enrutamiento y verifique la conectividad.

Resolución de problemas de Inter-VLAN routing

Hay varias razones por las que una configuración entre van puede no funcionar . Todos están relacionados con problemas de conectividad, como las VLAN faltantes, los problemas del puerto troncal del switch, los problemas del puerto de acceso del switch y los problemas de configuración del router. Podría faltar una VLAN si no se creó, se eliminó accidentalmente o no se permite en el enlace troncal. Otro problema para el enrutamiento entre VLAN incluye puertos de switch mal configurados. En una solución interVLAN heredada, podría producirse un puerto de switch mal configurado cuando el puerto del router de conexión no está asignado a la VLAN correcta. Con una solución router-on-a-stick, la causa más común es un puerto troncal mal configurado. Cuando se sospecha un problema con una configuración del puerto de acceso del switch, utilice los ping comandos show interfaces interface-id switchport y _interface-para identificar el problema. Los problemas de configuración del router con configuraciones de router-on-a-stick suelen estar relacionados con configuraciones erróneas de subinterfaz. Verificar el estatus de las interfaces usando el show ip interface brief comando

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes