Última actualización: diciembre 8, 2024

CCNA4 v6 Capítulo 5 Examen Español

1. ¿Cuál es el comportamiento de un switch como resultado de un ataque exitoso de tabla CAM?

- El switch reenviará todas las tramas recibidas por todos los otros puertos.

- El switch se desconectará.

- El switch descartará todas las tramas recibidas.

- Las interfaces del switch pasarán al estado «deshabilitado por error».

2. ¿Qué ataque a la red intenta crear un DoS para los clientes al evitar que obtengan un arrendamiento de DHCP?

- Inanición DHCP

- Suplantación de identidad de DHCP

- Suplantación de dirección IP

- Ataque de tabla CAM

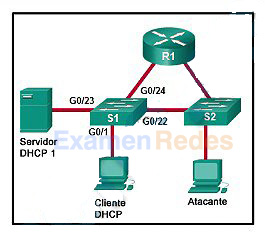

3. Consulte la ilustración. ¿Qué interfaz en el switch S1 se debe configurar como puerto confiable de detección DHCP para ayudar a mitigar los ataques de suplantación de DHCP?

- G0/23

- G0/1

- G0/24

- G0/22

4. Cuando usa la autenticación 802.1x, ¿qué dispositivo controla el acceso físico a la red, según el estado de autenticación del cliente?

- el switch al que se conecta el cliente

- el servidor de autenticación

- el suplicante

- el router que funciona como gateway predeterminado

5. ¿Qué dispositivo se considera un suplicante durante el proceso de autenticación de 802.1x?

- el cliente que solicita la autenticación

- el switch que controla el acceso a la red

- el servidor de autenticación que realiza la autenticación del cliente

- el router que funciona como gateway predeterminado

El suplicante, que es el cliente que solicita acceso a la red

El autenticador, que es el switch al que se conecta el cliente y que está controlando realmente el acceso físico a la red

El servidor de autenticación, que realiza la autenticación real

6. ¿Cuál es una de las desventajas del método de base de datos local para proteger el acceso a dispositivos que se puede resolver usando AAA con servidores centralizados?

- No se puede proporcionar responsabilidad.

- Es muy vulnerable a los ataques de fuerza bruta porque no tiene nombre de usuario.

- Las contraseñas solo se pueden almacenar en texto simple en la configuración en ejecución.

- Las cuentas de usuario deben configurarse localmente en cada dispositivo, por lo que la solución de autenticación no es escalable.

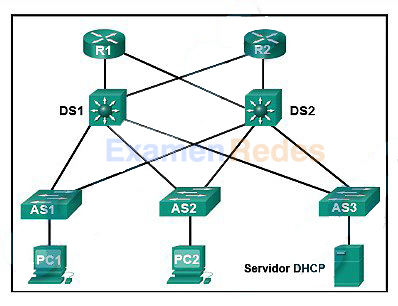

7. Consulte la ilustración. La PC1 y la PC2 deberían poder obtener las asignaciones de direcciones IP del servidor DHCP. ¿Cuántos puertos entre los switches se deben asignar como puertos confiables como parte de la configuración de detección DHCP?

- 1

- 3

- 5

- 7

8. ¿Qué protocolo se usa para encapsular los datos de EAP entre el autenticador y el servidor de autenticación que realiza la autenticación de 802.1X?

- Basado en MAC

- TACACS +

- SSH

- MD5

9. ¿Cuáles son los dos protocolos que se usan para proporcionar autenticación de AAA basada en servidor? (Elija dos opciones.)

- SSH

- TACACS +

- Basado en MAC

- 802.1x

- SNMP

10. ¿Qué protocolo define la autenticación basada en puertos para restringir la conexión de hosts no autorizados a la LAN a través de puertos de switch de acceso público?

- 802.1x

- Basado en MAC

- TACACS +

- SSH

11. ¿Cuáles son tres técnicas de mitigación de ataques de VLAN? (Elija tres opciones.)

- Desactivar el DTP.

- Habilitar manualmente los enlaces troncales.

- Configurar la VLAN nativa en una VLAN sin usar.

- Habilitar la protección BPDU.

- Habilitar la protección de origen.

- Usar VLAN privadas.

12. ¿Cuál de estas afirmaciones describe el funcionamiento de SNMP?

- NMS sondea periódicamente a los agentes SNMP que residen en los dispositivos administrados mediante traps para solicitar datos a los dispositivos.

- El agente SNMP usa una solicitud get para solicitar datos al dispositivo.

- Un agente SNMP que reside en un dispositivo administrado recopila información sobre el dispositivo y almacena esa información de manera remota en la MIB que se ubica en NMS.

- NMS usa una solicitud set para cambiar las variables de configuración en el dispositivo del agente.

13. Un administrador de red analiza las funciones utilizadas admitidas por varias versiones de SNMP. ¿Cuáles son las dos funciones que usa SNMPv3, pero no SNMPv1 o SNMPv2c? (Elija dos opciones.)

- Extracción masiva de la información de MIB

- Validación de origen del mensaje

- Seguridad basada en la comunidad

- Cifrado de mensajes

- Mecanismo de captura de SNMP

14. ¿Qué protocolo o servicio puede configurarse a fin de enviar mensajes no solicitados para advertir al administrador de redes sobre un evento de red, como un uso de CPU extremadamente alto en un router?

- SNMP

- Syslog

- NTP

- NetFlow

15. ¿Cuál es la función del elemento de MIB como parte de un sistema de administración de redes?

- almacenar datos de un dispositivo

- recopilar datos de los agentes SNMP

- cambiar las configuraciones de los agentes SNMP

- enviar y recuperar información de administración de redes

16. ¿Qué versión de SNMP utiliza el control de acceso basado en cadenas de comunidad débiles y admite la recuperación a granel?

- SNMPv2c

- SNMPv1

- SNMPv2Classic

- SNMPv3

17. ¿Qué son los mensajes de trap de SNMP?

- Mensajes que usa NMS para solicitar datos al dispositivo

- Mensajes no solicitados que envía el agente SNMP y que alertan a NMS sobre una condición en la red

- Mensajes que usa NMS para cambiar las variables de configuración en el dispositivo del agente

- Mensajes que NMS envía periódicamente a los agentes SNMP que residen en los dispositivos administrados para solicitar datos al dispositivo

18. Un administrador de red emite dos comandos en un router:

R1(config)# snmp-server host 10.10.50.25 versioón 2c campus R1(config)# snmp-server enable traps

¿A qué conclusión se puede llegar una vez que se introdujeron los comandos?

- No se envían traps, ya que todavía no se especificó el argumento tipos-notificación.

- Las traps se envían con la dirección IP de origen 10.10.50.25.

- Si se activa una interfaz, se envía una trap al servidor.

- Se debe usar el comando snmp-server enable traps repetidamente si se desea un subgrupo específico de tipos de trap.

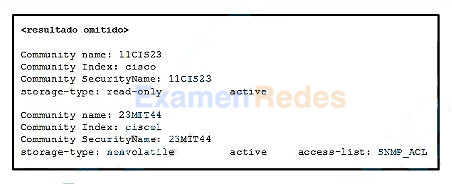

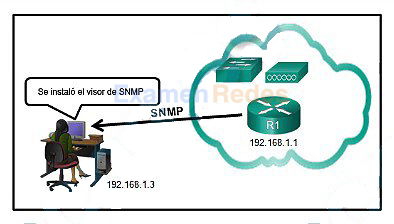

19. Consulte la ilustración. ¿A qué conclusión se puede llegar a partir del resultado que se muestra?

- Se configuró una ACL para restringir el acceso de SNMP a un administrador de SNMP.

- Este es el resultado del comando show snmp sin ningún parámetro.

- No se configuró el contacto del sistema con el comando snmp-server contact.

- No se configuró la ubicación del dispositivo con el comando snmp-server location.

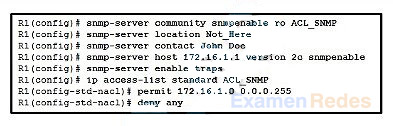

20. Consulte la ilustración. Un administrador de SNMP tiene la dirección IP 172.16.1.120. El administrador de SNMP no puede cambiar las variables de configuración del agente SNMP de R1. ¿Cuál podría ser el problema?

- La ACL de ACL_SNMP todavía no se implementó en una interfaz.

- La dirección IP del administrador de SNMP debe ser 172.16.1.1.

- El agente SNMP debe tener las trampas inhabilitadas.

- El agente SNMP no está configurado para el acceso de escritura.

21. Consulte la ilustración. Un administrador de red configuró el router R1 para que use SNMP versión 2. Se emitieron los siguientes comandos:

R1(config)# snmp-server community batonaug ro SNMP_ACL R1(config)# snmp-server contact Wayne World R1(config)# snmp-server host 192.168.1.3 version 2c batonaug R1(config)# ip access-list standard SNMP_ACL R1(config-std-nacl)# permit 192.168.10.3

¿Por qué el administrador no puede obtener información del R1?

- Falta el comando snmp-server enable traps.

- El comando snmp-server community debe incluir la palabra clave rw.

- Existe un problema con la configuración de ACL.

- Falta el comando snmp-server location.

22. Un administrador de red emitió el comando snmp-server user admin1 admin v3 encrypted auth md5 abc789 priv des 256 key99. ¿Cuáles de las siguientes son dos características de este comando? (Elija dos).

- Agrega un nuevo usuario al grupo SNMP.

- Restringe el acceso de SNMP a los administradores de SNMP definidos.

- Obliga al administrador de red a iniciar sesión en el agente para recuperar los mensajes de SNMP.

- Utiliza la autenticación MD5 de los mensajes de SNMP.

- Permite que un administrador de red configure una contraseña secreta cifrada en el servidor SNMP.

23. ¿Cuál de estas afirmaciones describe el RSPAN «ESD»?

- La VLAN de RSPAN debe ser la misma que la VLAN nativa.

- La VLAN de RSPAN se puede utilizar para transportar tráfico seguro entre los switches.

- La VLAN de RSPAN se puede utilizar para administrar de forma remota los switches de la red.

- La VLAN de RSPAN debe ser la misma tanto en el switch de origen como de destino.

24. ¿Qué declaración describe la función de la herramienta SPAN utilizada en un switch de Cisco?

- Admite la operación de notificación de SNMP en un switch.

- Proporciona interconexión entre las VLAN entre varios switches.

- Es un canal seguro para que un switch envíe el registro a un servidor syslog.

- Copia el tráfico de un puerto de switch y lo envía a otro puerto de switch conectado a un dispositivo de monitoreo.

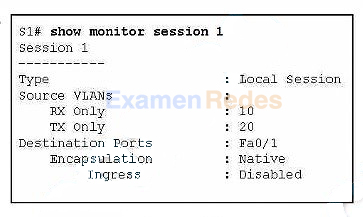

25. Consulte la ilustración. Según la salida generada por el comando show monitor session 1, ¿cómo actuará SPAN en el switch?

- Todo el tráfico transmitido de VLAN 10 o recibido en VLAN 20 se reenvía a FastEthernet 0/1.

- Todo el tráfico recibido en VLAN 10 o transmitido desde VLAN 20 se reenvía a FastEthernet 0/1.

- El tráfico de VLAN nativa recibido en VLAN 10 o transmitido desde VLAN 20 se reenvía a FastEthernet 0/1.

- El tráfico de VLAN nativa transmitido de VLAN 10 o recibido en VLAN 20 se reenvía a FastEthernet 0/1.

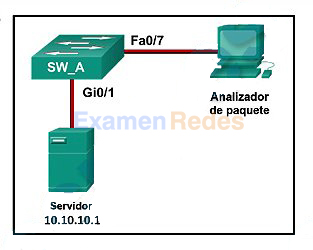

26. Consulte la ilustración. ¿Qué comando o conjunto de comandos configurará a SW_A para que copie todo el tráfico del servidor al analizador de paquetes?

- Sw_A(config)# monitor session 5 source interface gi0/1

Sw_A(config)# monitor session 6 destination interface fa0/7 - Sw_A(config)# monitor session 5 source interface gi0/1

Sw_A(config)# monitor session 5 destination interface fa0/7 - Sw_A(config)# monitor session 1 destination interface fa0/7

Sw_A(config)# monitor session 1 destination interface gi0/1 - Sw_A(config)# monitor session 1 source interface fa0/1

Sw_A(config)# monitor session 1 source interface fa0/7

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes