Última actualización: septiembre 28, 2022

CCNA4 v6 Examen Final Español

1. ¿Cuál de estas afirmaciones describe una WAN?

- Una WAN interconecta redes LAN a través de largas distancias.

- Una WAN es un servicio público que permite el acceso a Internet.

- WAN es otro nombre para Internet.

- Una WAN es una LAN que se extiende para proporcionar acceso de red remota seguro.

2. Conectar las oficinas en diferentes ubicaciones utilizando Internet puede ser económico para una empresa. ¿Cuáles son los dos problemas importantes de política empresarial que deben abordarse al utilizar Internet para este propósito? (Elija dos opciones.)

- Direccionamiento

- Ancho de banda

- Privacidad

- Seguridad

- Tecnología WAN

3. ¿Cuál es una de las desventajas de una red de conmutación de paquetes en comparación con una red de conmutación de circuitos?

- El costo más elevado

- La capacidad fija

- Menos flexibilidad

- Mayor latencia

4. Una empresa está considerando actualizar la conexión WAN del campus. ¿Qué dos opciones de WAN son ejemplos de arquitectura de WAN privada? (Elija dos opciones.)

- Cable

- Línea arrendada

- WAN Ethernet

- Wi-Fi municipal

- Línea de suscriptor digital

- Infraestructura WAN privada : como líneas arrendadas punto a punto dedicadas, PSTN, ISDN, WAN Ethernet, ATM o retransmisión de tramas

- Infraestructura WAN pública : como línea de suscriptor digital (DSL), cable, acceso satelital, Wi-Fi municipal, WiMAX o red celular inalámbrica 3G/4G

5. ¿Cuál de estas afirmaciones describe una característica de la multiplexación por división de longitud de onda densa (DWDM)?

- Admite el estándar SONET, pero no el estándar SDH.

- Habilita las comunicaciones bidireccionales a través de un par de cables de cobre.

- Se puede utilizar en las comunicaciones de largo alcance, como las conexiones entre ISP.

- Asigna señales eléctricas entrantes a frecuencias específicas.

6. ¿Qué tecnología WAN puede funcionar como red subyacente para transportar varios tipos de tráfico de red como IP, ATM, Ethernet y DSL?

- ISDN

- MPLS

- Frame Relay

- WAN Ethernet

7. ¿Qué dos tecnologías WAN son más propensas a ser utilizadas por una empresa que por los trabajadores remotos o los usuarios domésticos? (Elija dos opciones.)

- Cable

- DSL

- Frame Relay

- MetroE

- VPN

8. La política de seguridad de una empresa especifica que el personal del departamento de ventas debe usar una VPN para conectarse a la red empresarial a fin de acceder a los datos de ventas cuando viajan para reunirse con los clientes. ¿Qué componente necesita el personal de ventas para establecer una conexión VPN remota?

- Gateway VPN

- Dispositivo VPN

- Concentrador del VPN

- Software de cliente VPN

9. Una corporación está buscando una solución simple y de bajo costo que proporcione a los trabajadores remotos una conexión segura con la oficina central. ¿Qué solución debe seleccionarse?

- Conexión a Internet por acceso telefónico

- Conexión de línea arrendada

- VPN de sitio a sitio a través de Internet

- VPN de acceso remoto por Internet

10. ¿Cuántos canales DS0 se agrupan para producir una línea de T1 de 1,544 Mbps?

- 2

- 12

- 24

- 28

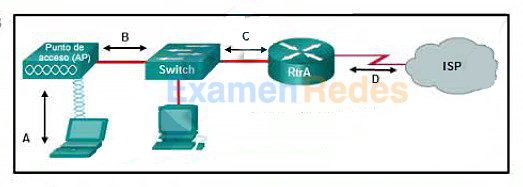

11. Consulte la ilustración. ¿Qué tipo de encapsulamiento de capa 2 utilizado para la conexión D requiere de routers Cisco?

- Ethernet

- PPPoE

- HDLC

- PPP

12. ¿Qué enunciados sobre PPP son verdaderos ? (Elija tres opciones.)

- PPP puede usar circuitos síncronos o asíncronos.

- PPP sólo puede usarse entre dos dispositivos Cisco.

- PPP transporta paquetes de varios protocolos de capa de red en LCP.

- PPP usa LCP para establecer, configurar y probar la conexión de enlace de datos.

- PPP usa LCP para acordar opciones de formato, como autenticación, compresión y detección de errores.

13. Un administrador de red configura un enlace PPP con los siguientes comandos:

R1(config-if)# encapsulation ppp R1(config-if)# ppp quality 70

¿Cuál es el efecto de estos comandos?

- El enlace PPP queda inactivo si la calidad del enlace cae por debajo del 70%.

- NCP envía un mensaje al dispositivo emisor si el uso del enlace llega al 70%.

- La fase de establecimiento LCP no comienza hasta que el ancho de banda no llegue al 70% o más.

- No se establece el enlace PPP si no se puede aceptar más del 30% de las opciones .

14. ¿Qué función proporciona el protocolo PPP multienlace?

- Propagación del tráfico a través de varios enlaces WAN físicos.

- División del ancho de banda de un único enlace en diferentes intervalos de tiempo.

- Habilitación del tráfico de varias VLAN para que se transmita a través de un único enlace de capa 2.

- Creación de un enlace lógico entre dos switches LAN mediante el uso de varios enlaces físicos.

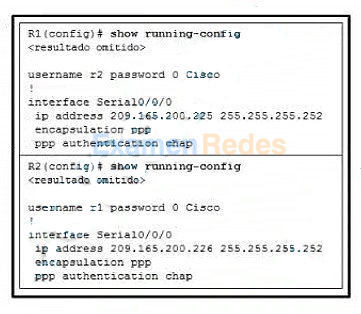

15. Consulte la ilustración. Un administrador de red configura el enlace PPP entre los routers R1 y R2. Sin embargo, no se puede establecer el enlace. Sobre la base del resultado parcial del comando show running-config, ¿cuál es la causa del problema?

- Los nombres de usuario no coinciden entre sí.

- Los nombres de usuario no coinciden con los nombres de host.

- Las contraseñas para CHAP se deben escribir en minúscula.

- El nombre de usuario r1 se debe configurar en el router R1 y el nombre de usuario r2 se debe configurar en el router R2.

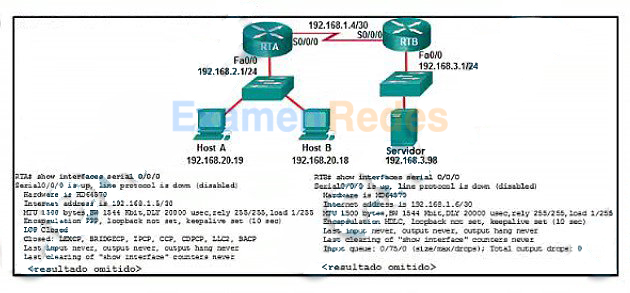

16. Consulte la ilustración. Un administrador de red ha configurado routers RTA y RTB, pero no puede hacer ping entre las interfaces seriales. ¿Qué capa del modelo OSI es la causa más probable del problema?

- Aplicación

- Transporte

- Red

- Enlace de datos

- Física

17. ¿Cuál es la ventaja que tiene DSL en comparación con la tecnología por cable?

- Las velocidades de subida y descarga de DSL siempre son las mismas.

- DSL es más rápido.

- DSL no tiene limitaciones de distancia.

- DSL no es un medio compartido.

18. ¿Qué tecnología de banda ancha sería la más adecuada para un usuario que necesita acceso remoto al viajar por la montaña y por el mar?

- Wi-Fi Mesh

- Banda ancha móvil

- WiMAX

- Satelital

19. ¿Cuál de estas tecnologías requiere el uso de PPPoE para proporcionar conexiones PPP a los clientes?

- Módem dial-up analógico

- Módem dial-up ISDN

- DSL

- T1

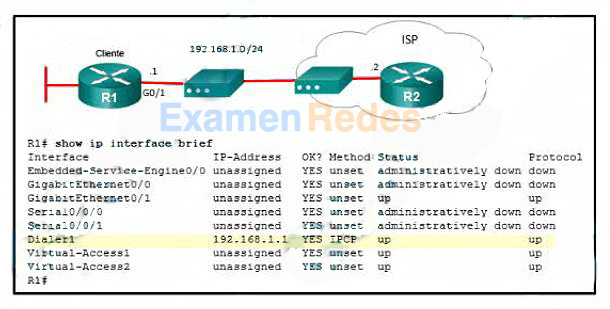

20. Consulte la ilustración. ¿Qué comprueba el administrador de redes en lo que respecta a las conexiones PPPoE a R2 cuando emite el comando show ip interface brief en R1?

- Que a la interfaz de Dialer1 se le haya asignado una dirección IP manualmente

- Que el estado de la interfaz de Dialer1 sea «up» y «up»

- Que el router ISP le haya asignado una dirección IP a la interfaz de Dialer1

- Que la dirección IP en R1 G0/1 se encuentre en el mismo intervalo de red que el módem DSL

21. ¿Qué tecnología crea una asignación de direcciones IP públicas para los dispositivos radiales de túnel remoto en la configuración de una VPN multipunto dinámica (DMVPN)?

- ARP

- NHRP

- NAT

- IPSec

22. ¿Cuál es el propósito del protocolo de túneles de encapsulación de routing genérico?

- Proporcionar el cifrado del tráfico IP en el nivel de paquete entre sitios remotos

- Administrar el transporte del tráfico multiprotocolo y de multidifusión IP entre sitios remotos

- Admitir el tunneling IP básico sin cifrar mediante routers de varios proveedores entre sitios remotos

- Proporcionar mecanismos de control del flujo fijos con tunneling IP entre sitios remotos

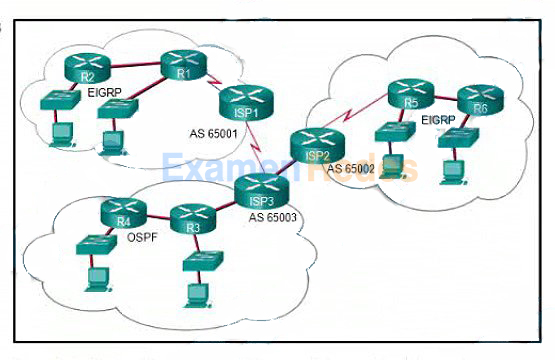

23. Consulte la ilustración. ¿Qué se utiliza para intercambiar información de routing entre los routers dentro de cada AS?

- Routing estático

- Protocolos de routing IGP

- Protocolos de routing EGP

- Routing predeterminado

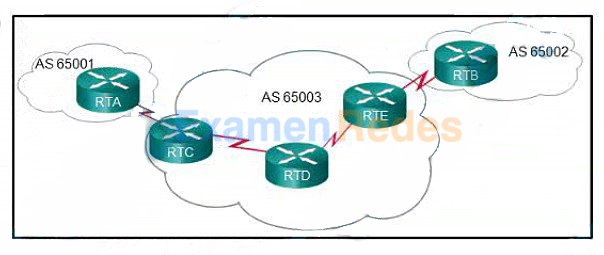

24. Consulte la ilustración. Todos los routers ejecutan el protocolo de routing BGP correctamente. ¿Cuántos routers deben utilizar el protocolo EBGP para que puedan compartir información de routing a través de los sistemas autónomos?

- 2

- 3

- 4

- 5

25. ¿Qué rango de direcciones IPv4 abarca todas las direcciones IP que coinciden con el filtro ACL especificado por 172.16.2.0 con la máscara wildcard 0.0.1.255?

- 172.16.2.0 a 172.16.2.255

- 172.16.2.1 a 172.16.3.254

- 172.16.2.0 a 172.16.3.255

- 172.16.2.1 a 172.16.255.255

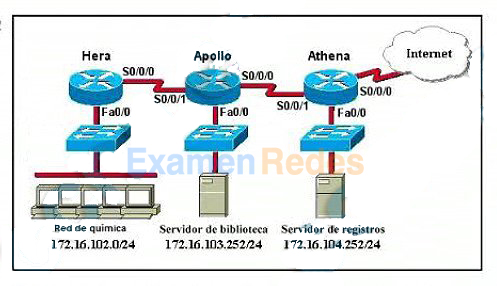

26. Consulte la ilustración. Se ha escrito una lista de acceso nombrada chemistry_block para evitar que los usuarios de la Red de química y de Internet pública accedan al Servidor de registros. Todos los otros usuarios dentro de la escuela tendrán acceso a este servidor. La lista tiene las siguientes instrucciones:

deny 172.16.102.0 0.0.0.255 172.16.104.252 0.0.0.0 permit 172.16.0.0 0.0.255.255 172.16.104.252 0.0.0.0

¿Qué secuencia de comandos hará que esta lista cumpla con estos requisitos?

- Hera(config)# interface fa0/0

Hera(config-if)# ip access-group chemistry_block in - Hera(config)# interface s0/0/0

Hera(config-if)# ip access-group chemistry_block out - Apollo(config)# interface s0/0/0

Apollo(config-if)# ip access-group chemistry_block out - Apollo(config)# interface s0/0/1

Apollo(config-if)# ip access-group chemistry_block in - Athena(config)# interface s0/0/1

Athena(config-if)# ip access-group chemistry_block in - Athena(config)# interface fa0/0

Athena(config-if)# ip access-group chemistry_block out

27. ¿Qué pauta se sigue generalmente con respecto a la ubicación de las listas de control de acceso extendidas?

- Deben ubicarse lo más cerca posible del origen del tráfico que se desea denegar.

- Deben ubicarse lo más cerca posible del destino del tráfico que se desea denegar.

- Deben ubicarse en la interfaz más veloz disponible.

- Deben ubicarse en el enlace WAN de destino.

28. Al crear una ACL de IPv6, ¿cuál es el propósito de las entradas de comandos implícitos finales, permit icmp any any nd-na y permit icmp any any nd-ns?

- Permitir la resolución de direcciones IPv6 a direcciones MAC

- Permitir el reenvío de paquetes multidifusión IPv6

- Permitir la configuración automática de la dirección

- Permitir el reenvío de paquetes ICMPv6

29. Un administrador de red prueba la conectividad IPv6 a un servidor web. El administrador de red no desea que ningún otro host se conecte al servidor web, excepto la computadora de prueba. ¿Qué tipo de ACL de IPv6 se puede usar para esta situación?

- Solo una ACL estándar

- Un ACL estándar o extendida

- Solo una ACL extendida

- Una ACL extendida, nombrada o numerada

- Solo una ACL nombrada

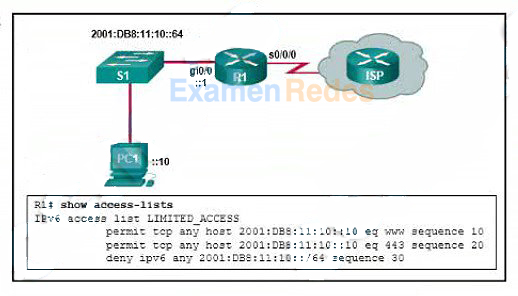

30. Consulte la exhibición. La lista de acceso IPv6 LIMITED_ACCESS se aplica en la interfaz S0/0/0 del R1 con dirección entrante. ¿Qué paquetes IPv6 del ISP descartará la ACL en el R1?

- Los paquetes HTTPS para la PC1

- Los paquetes ICMPv6 destinados a la PC1

- Los paquetes destinados a la PC1 en el puerto 80

- Los anuncios de vecinos que se reciben del router ISP

31. ¿Cuál es una opción de configuración segura para el acceso remoto a un dispositivo de red?

- Configurar SSH.

- Configurar Telnet.

- Configurar 802.1x.

- Configurar una ACL y aplicarla a las líneas VTY.

32. ¿Qué protocolo debe deshabilitarse para ayudar a mitigar los ataques de VLAN?

- DTP

- STP

- CDP

- ARP

33. ¿Qué término describe la función del switch de Cisco en el control de acceso a la red 802.1x basado en puerto?

- Agente

- Suplicante

- Autenticador

- Servidor de autenticación

Switch (autenticador): controla el acceso físico a la red según el estado de autenticación del cliente

Servidor de autenticación: realiza la autenticación real del cliente

34. ¿Cuáles son los dos protocolos que admiten los dispositivos de Cisco para comunicaciones AAA? (Elija dos opciones).

- VTP

- LLDP

- HSRP

- RADIUS

- TACACS +

35. Cuando se configura SNMPv3, ¿cuál es el propósito de crear una ACL?

- Definir el tráfico de origen permitido para crear un túnel VPN

- Definir el tipo de tráfico permitido para la red de administración

- Especificar las direcciones de origen permitidas para tener acceso al agente SNMP

- Definir los protocolos permitidos para la autenticación y el cifrado

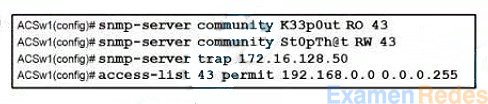

36. Consulte la ilustración. ¿Qué función necesita un administrador de SNMP para configurar un parámetro en un switch ACSw1?

- Un administrador que usa una cadena SNMP de K44p0ut

- Un administrador que usa una MIB de solicitud de información

- Un administrador que usa el host 192.168.0.5

- Un administrador que usa authPriv

37. ¿Qué función de Cisco envía copias de las tramas que ingresan a un puerto a un puerto diferente en el mismo switch para realizar análisis de tráfico?

- CSA

- HIPS

- SPAN

- VLAN

38. ¿Cuáles son dos de las características del tráfico de video? (Elija dos opciones.)

- El tráfico de video es más resistente a pérdidas que el tráfico de voz.

- El tráfico de video es impredecible e irregular.

- La latencia del tráfico de video no debe superar los 400 ms.

- El tráfico de video requiere un mínimo de 30 kbps de ancho de banda.

- El tráfico de video consume menos recursos de red que el tráfico de voz.

39. ¿Qué mecanismos de calidad de servivio (QoS) permiten que los datos sensibles a los retardos, como los de voz, se envíen antes que otros paquetes de otras colas?

- CBWFQ

- FIFO

- LLQ

- FCFS

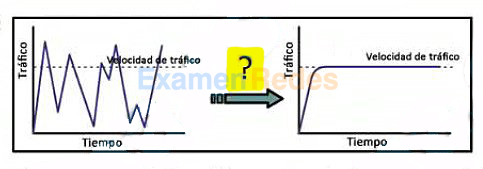

40. Consulte la ilustración. A medida que se reenvía el tráfico por una interfaz de salida con el tratamiento de QoS, ¿qué técnica de prevención de congestionamiento se utiliza?

- Conformación del tráfico

- Detección temprana aleatoria y ponderada

- Clasificación y marcado

- Políticas con respecto al tráfico

41. ¿Qué tipo de marcado de QoS se aplica a las tramas de Ethernet?

- CoS

- ToS

- DSCP

- IP Precedence

42. ¿Cuál es la función de un límite de confianza de QoS?

- El límite de confianza identifica la ubicación donde el tráfico no se puede marcar.

- El límite de confianza identifica qué dispositivos confían en las marcas de los paquetes que ingresan a una red.

- El límite de confianza solo permite el ingreso del tráfico que se ha marcado anteriormente.

- El límite de confianza solo permite el ingreso a la red del tráfico de terminales confiables.

43. Un sensor de vibración en una línea de producción automática detecta una condición inusual. El sensor se comunica con un controlador que cierra automáticamente la línea y activa una alarma. ¿Qué tipo de comunicación representa esta situación?

- De máquina a persona

- De máquina a máquina

- De persona a persona

- De persona a máquina

44. ¿Qué pilar del sistema de IoT de Cisco permite analizar y administrar los datos en la ubicación donde se generan?

- Análisis de datos

- Computación en la niebla

- Conectividad de red

- Plataforma de mejora de la aplicación

45. ¿Qué servicio de computación en la nube es el más adecuado para una nueva organización que no puede costear los servidores físicos y equipos para redes y debe comprar los servicios de red a pedido?

- PaaS

- SaaS

- ITaaS

- IaaS

46. Un centro de datos actualizó recientemente un servidor físico para alojar varios sistemas operativos en una única CPU. El centro de datos ahora puede proporcionarle a cada cliente un servidor Web separado sin tener que asignar un servidor independiente real para cada cliente. ¿Cuál es la tendencia de red que implementa el centro de datos en esta situación?

- BYOD

- Virtualización

- Mantenimiento de la integridad de la comunicación

- Colaboración en línea

47. ¿Qué se usa para completar la tabla de adyacencia de los dispositivos de Cisco que usan CEF para procesar los paquetes?

- La tabla ARP

- La tabla de routing

- FIB

- DSP

48. ¿Qué componente de la arquitectura de ACI traduce las políticas de las aplicaciones a la programación de red?

- el switch Nexus 9000

- los terminales de perfil de aplicación de red

- el controlador de infraestructura de política de aplicación

- el hipervisor

49. ¿Qué dos datos se deben incluir en un diagrama de topología lógica de una red? (Elija dos opciones.)

- Tipo de dispositivo

- Versión de SO/IOS

- Tipo de conexión

- Identificador de interfaz

- Especificación del cable

- Tipo de cable e identificador

50. ¿Qué estadísticas de rendimiento de la red deben medirse para verificar el cumplimiento de SLA?

- Estadísticas de traducción de NAT

- Uso de CPU y memoria de dispositivos

- Latencia, fluctuaciones y pérdida de paquetes

- La cantidad de mensajes de error registrados en el servidor syslog

51. ¿Qué característica envía datos simulados a través de la red y mide el rendimiento entre distintas ubicaciones de la red?

- LLDP

- IP SLA

- Syslog

- SPAN

52. ¿Qué herramienta de resolución de problemas usaría un administrador de red para revisar el encabezado de capa 2 de las tramas que salen de un host específico?

- Analizador de protocolo

- Herramienta de línea de base

- Base de conocimientos

- CiscoView

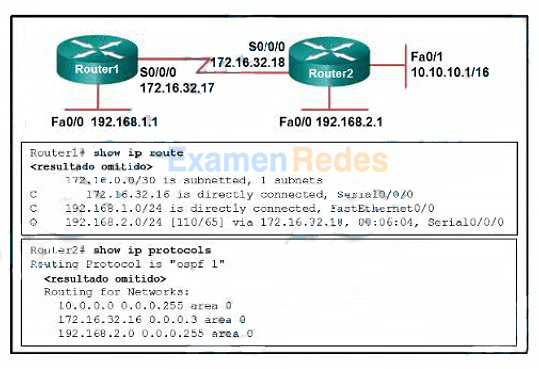

53. Consulte la ilustración. Un administrador de red resuelve problemas de la red OSPF. La red 10.10.0.0/16 no aparece en la tabla de routing del Router 1. ¿Cuál es la causa probable del problema?

- La interfaz serial en el Router2 está inactiva.

- No se ejecuta el proceso OSPF en el Router2.

- El proceso OSPF está mal configurado en el Router1.

- Hay una instrucción de máscara wildcard incorrecta para la red 10.10.0.0/16 en el Router2.

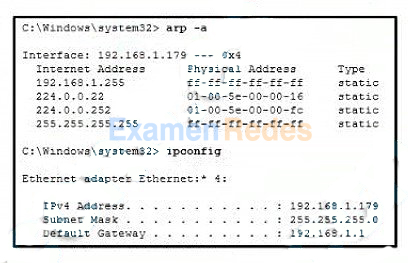

54. Consulte la ilustración. Un usuario enciende una PC después de que se realizó mantenimiento y llama al soporte técnico para informar que la PC parece no tener acceder a Internet. El técnico solicita al usuario que ejecute los comandos arp -a e ipconfig. Según la salida, ¿cuáles son dos causas posibles del problema? (Elija dos opciones.)

- La configuración de IP es incorrecta.

- El cable de red está desconectado.

- La dirección del servidor DNS no está configurada.

- La máscara de subred está configurada incorrectamente.

- No se puede contactar al dispositivo de gateway predeterminado.

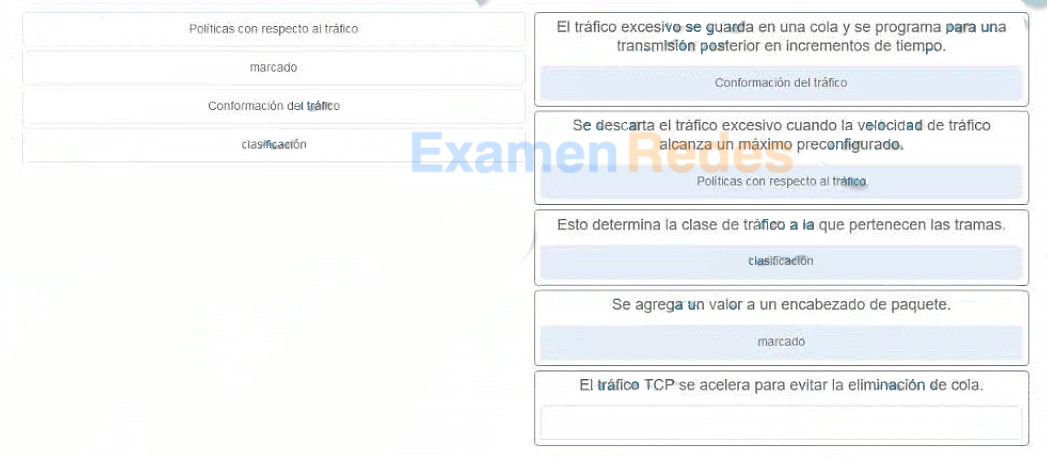

55. Haga coincidir las técnicas de QoS con la descripción. (No se utilizan todas las opciones.)

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes