Última actualización: abril 1, 2022

1. ¿Cuál es el propósito de un firewall personal en una computadora?

- para filtrar el tráfico que se mueve dentro y fuera de la PC

- para proteger el equipo de virus y malware

- para proteger el hardware contra el riesgo de incendio

- para aumentar la velocidad de la conexión a Internet

2. ¿Cuál es la principal diferencia entre la implementación de dispositivos IDS e IPS?

- Un IDS utiliza tecnología basada en firmas para detectar paquetes maliciosos, mientras que un IPS utiliza tecnología basada en perfiles.

- Un IDS permitiría que el tráfico malintencionado pasara antes de que se solucionara, mientras que un IPS lo detiene inmediatamente.

- Un IDS puede afectar negativamente el flujo de paquetes, mientras que un IPS no puede.

- Un IDS debe implementarse junto con un dispositivo de firewall, mientras que un IPS puede reemplazar un firewall.

3. ¿Qué dos datos se deben incluir en un diagrama de topología lógica de una red? (Elija dos opciones).

- Especificación del cable

- Identificador de interfaz

- Tipo de dispositivo

- Tipo de cable e identificador

- Tipo de conexión

- Versión de SO/IOS

4. ¿Cuál de las siguientes es una característica de una WAN?

- Requiere un punto de acceso inalámbrico para conectar usuarios a la red.

- Conecta varias redes que se encuentran geográficamente separadas.

- Se extiende por un campus o ciudad para permitir el uso compartido de recursos regionales.

- Pertenece normalmente a una única localización o empresa y está administrada por ella.

5. ¿Qué tecnología de monitoreo de red permite que un switch copie y reenvíe tráfico enviado y recibido en múltiples interfaces a otra interfaz hacia un dispositivo de análisis de red?

- Replicación de puertos

- NetFlow

- SNMP

- Punto de acceso de prueba de la red

6. ¿Cuál de las siguientes es una función de un firewall proxy?

- Filtra el tráfico IP entre interfaces puente

- Utiliza firmas para detectar patrones en el tráfico de red

- Anula o reenvía tráfico según la información del encabezado de paquetes

- Se conecta a servidores remotos en nombre de clientes

7. ¿Qué tecnología emplea Proteccion avanzada de malware de Cisco (Cisco Advanced Malware Protección AMP) para la defensa y protección contra amenazas conocidas y emergentes?

- Perfiles de red

- Filtrado y listas negras de sitios web

- Inteligencia de amenazas

- Control de admisión a la red

8. ¿Cómo se utiliza una dirección IP de origen en una ACL estándar?

- Es la dirección que utilizará un router para determinar cuál es la mejor ruta para reenviar paquetes.

- Se utiliza para determinar el gateway predeterminado del router que tiene la ACL aplicada.

- Es el criterio que se utiliza para filtrar el tráfico.

- Es la dirección desconocida, por lo que la ACL debe colocarse en la interfaz más cercana a la dirección de origen.

9. ¿Qué declaración describe Seguridad Web en la nube de cisco (Cisco Cloud Web Security)?

- Es un servicio de seguridad basado en la nube para analizar el tráfico en busca de malware y aplicación de políticas.

- Es una solución de firewall avanzada para proteger los servidores web contra amenazas de seguridad.

- Es un dispositivo de seguridad que proporciona una solución todo en uno para proteger y controlar el tráfico web.

- Es un servidor web seguro diseñado específicamente para la computación en la nube.

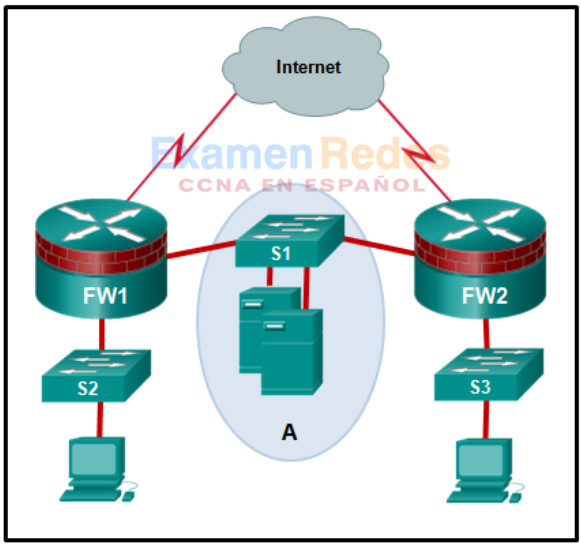

10. Consulte la ilustración. La red «A» contiene múltiples servidores corporativos a los que acceden hosts de Internet para obtener información sobre la corporación. ¿Qué término se utiliza para describir la red con la etiqueta «A»?

- Límite de seguridad perimetral

- Red no confiable

- DMZ

- Red interna

11. ¿Qué servicio de red permite que los administradores monitoreen y administren dispositivos de red?

- SysLog

- NetFlow

- NTP

- SNMP

12. ¿Qué protocolo proporciona servicios de autenticación, integridad y confidencialidad, y es un tipo de VPN?

- AEs

- MD5

- IPsec

- ESP

13. ¿Cuál de las siguientes es una característica del protocolo TACACS+?

- Utiliza UDP para proporcionar una transferencia de paquetes más eficiente.

- Cifra el paquete entero para posibilitar comunicaciones más seguras.

- Oculta las contraseñas durante la transmisión con PAP y envía el resto del paquete en texto no cifrado.

- Combina la autenticación y la autorización en un solo proceso.

- Separa la autenticación y la autorización

- Cifra todas las comunicaciones

- Utiliza el puerto TCP 49.

14. ¿Qué capa del modelo de diseño jerárquico es un límite de control entre las otras capas?

- Acceso

- red

- Núcleo

- Distribución

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes