Última actualización: abril 1, 2022

19.0. Introducción

19.0.1. ¿Por qué debería tomar este módulo?

¿Cómo podemos restringir el acceso dentro de nuestra red? ¿Permitiría a todos los empleados accesar a todo? ¿O se diseñará para permitir el acceso de los usuarios en función de su rol en la empresa? ¿Cómo puede realizar un seguimiento de lo que el usuario ha accedido y lo que hizo cuando inició sesión? Respondamos a estas preguntas y más aprendiendo acerca de los conceptos de control de acceso y el uso y funcionamiento de AAA.

19.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Control de acceso

Objetivo del Módulo: Explicar el control de acceso como método de protección de redes.

| Título del tema | Objetivo del Tema |

|---|---|

| Conceptos del Control de Acceso | Explique cómo el control de acceso protege los datos de la red. |

| Uso y Operación de AAA | Explique cómo se utiliza AAA para controlar el acceso a la red. |

19.1. Conceptos del Control de Acceso

19.1.1. Seguridad de las comunicaciones: CIA

La seguridad de la información se encarga de proteger la información y los sistemas de información de instancias de acceso, uso, divulgación, alteración, modificación o destrucción no autorizadas.

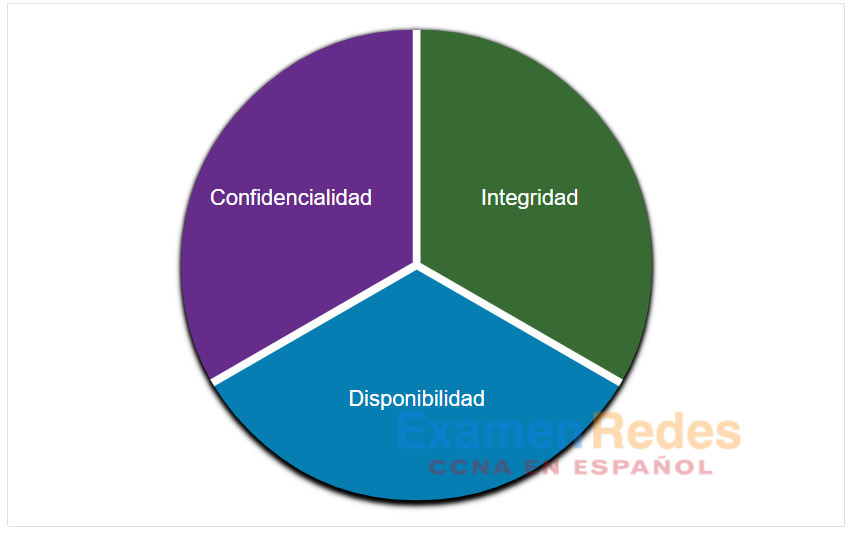

CIA Triad

Como se ve en la imagen, la tríada CIA consta de tres componentes de seguridad de la información:

- Confidencialidad – Solamente personas, entidades o procesos autorizados pueden tener acceso a información sensible

- Integridad – Se refiere a proteger los datos de modificaciones no autorizadas.

- Disponibilidad – Los usuarios autorizados deben tener acceso ininterrumpido a los recursos y datos importantes de la red.

Los datos de la red se pueden encriptar (volverse ilegibles para usuarios no autorizados) mediante diversas aplicaciones de criptografía. La conversación entre dos usuarios de teléfonos IP puede encriptarse. Al igual que los archivos en una computadora. Aquí se incluyen solo algunos ejemplos. La criptografía puede usarse casi en cualquier lugar donde haya comunicación de datos. De hecho, estamos yendo hacia un mundo donde toda la comunicación se encriptará.

19.1.2. Seguridad Zero Trust (Cero Confianza)

Zero Trust es un enfoque integral para garantizar el acceso a todas las redes, las aplicaciones y entornos. Este enfoque ayuda a proteger el acceso de usuarios, dispositivos de usuario final, API, IoT, microservicios, containers y mucho más. Protege las fuerzas de trabajo, las cargas de trabajo y el lugar de trabajo. El principio de un enfoque Zero Trust es, «nunca confíe, siempre verifique». Asuma Zero Trust cada vez que alguien o algo solicite acceso a los activos. Un marco de seguridad zero trust ayuda a evitar el acceso no autorizado, contener brechas y reducir el riesgo de movimiento lateral de un atacante a través de una red.

Tradicionalmente, el perímetro de la red, o el borde, era el límite entre el interior y el exterior, o de confianza y no confiable. En un enfoque Zero Trust, cualquier lugar en el que se requiera una decisión de control de acceso debe considerarse un perímetro. Esto significa que, aunque un usuario u otra entidad puede haber pasado correctamente el control de acceso anteriormente, no se confía en que accedan a otra área o recurso hasta que se autentiquen. En algunos casos, los usuarios pueden tener que autenticarse varias veces y de diferentes maneras, para obtener acceso a diferentes capas de la red.

Los tres pilares Zero Trust son: la fuerza de trabajo, las cargas de trabajo y el lugar de trabajo.

Haga clic en los botones para obtener más información sobre los pilares de Zero Trust.

- Zero Trust para los grupos de trabajo

- Zero Trust para Cargas de trabajo

- Zero Trust para el lugar de trabajo

19.1.3. Modelos de Control de Acceso

Una organización debe implementar controles de acceso adecuados para proteger sus recursos de red, recursos de sistemas de información y la información misma.

Un analista de seguridad debe entender los diferentes modelos básicos de control de acceso para tener una mayor idea de cómo los atacantes pueden violar los controles de acceso.

La tabla menciona varios tipos de métodos de control de acceso.

| Modelos de Control de Acceso | Descripción |

|---|---|

| Control de Acceso Discrecional (DAC, Discretionary access control) |

|

| Control de Acceso Obligatorio (MAC, Mandatory access control) |

|

| Control de Acceso basado en Roles (RBAC, Role-based access control) |

|

| Control de acceso basado en atributos (ABAC, Attribute-based access control) | Permite el acceso según los atributos del objeto (recurso) al que se tendrá acceso, el sujeto (usuario) que tendrá acceso al recurso y los factores del entorno respecto de cómo se tendrá acceso al objeto (por ejemplo, la hora del día). |

| Control de acceso reglamentado (RBAC, Rule-based access control) |

|

| Control de acceso basado en tiempo (TAC, Time-based access control) | TAC Permite el acceso a los recursos de red en función de la hora y el día. |

Otro modelo de control de acceso es el principio de privilegios mínimos, que especifica un enfoque limitado y con base en las necesidades para otorgar derechos de acceso de usuarios y procesos, información y herramientas específicas. Según el principio de privilegios mínimos, a los usuarios solo se les debe otorgar el acceso mínimo necesario para desempeñar su función.

Un ataque común se conoce como escalamiento de privilegios. Durante este ataque, se aprovechan vulnerabilidades en servidores o sistemas de control de acceso para conceder a un usuario o proceso de software no autorizados más niveles de privilegio que los que deberían tener. Después de que el privilegio se otorga, el agente de amenaza puede tener acceso a información confidencial o tomar el control de un sistema.

19.2. Uso y Operación de AAA

19.2.1. Operación de AAA

Una red debe estar diseñada para controlar quién puede conectarse a ella y qué puede hacer cuando está conectado. Estos requisitos de diseño se identifican en la política de seguridad de la red. La política especifica cómo los administradores de redes, usuarios corporativos, usuarios remotos, partners comerciales y clientes tienen acceso a los recursos de la red. La política de seguridad de red también puede exigir la implementación de un sistema de Contabilidad que registre quién inició sesión y cuándo, además qué hizo mientras permaneció conectado. Algunas reglas de cumplimiento pueden especificar que el acceso se debe registrar y que se deben conservar los registros durante un plazo específico.

El protocolo de Autenticación, Autorización y Contabilidad (AAA) proporciona el marco de trabajo necesario para habilitar la seguridad de acceso escalable.

La tabla menciona las tres funciones de seguridad independientes proporcionadas por el marco arquitectónico AAA.

| Componente AAA | Descripción |

|---|---|

| Autenticación |

|

| Autorización |

|

| Contabilidad |

|

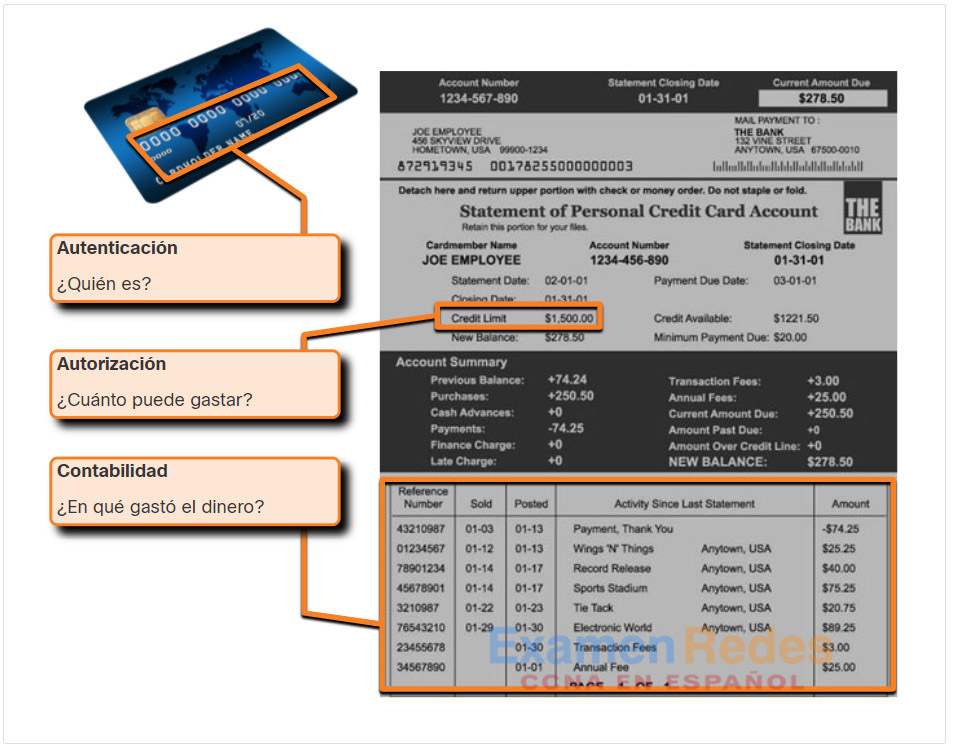

Este concepto es similar a utilizar una tarjeta de crédito, como se indica en la imagen. La tarjeta de crédito identifica quién la puede utilizar y cuánto puede gastar ese usuario, y lleva un registro de los elementos en los que el usuario gastó dinero.

19.2.2. Autenticación AAA

La autenticación de AAA puede usarse para autenticar a los usuarios para el acceso administrativo o puede usarse para autenticar a los usuarios para el acceso remoto a la red.

Cisco ofrece dos métodos comunes de implementar servicios de AAA:

- Autenticación AAA local

- Autenticación AAA basada en el servidor

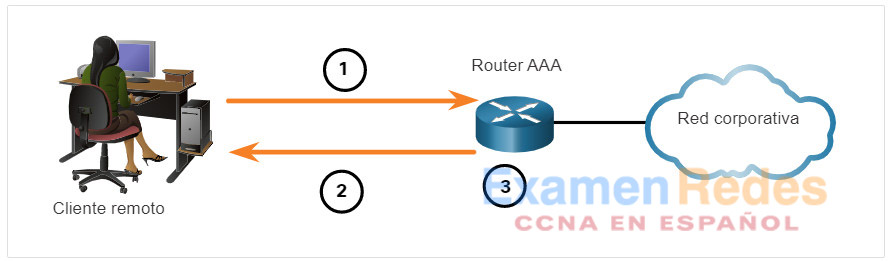

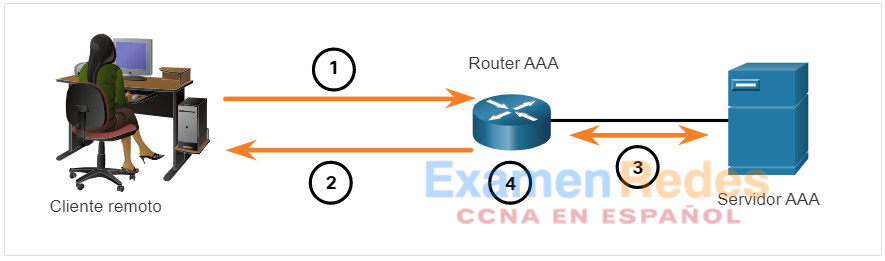

- El cliente establece una conexión con el router.

- El router AAA solicita al usuario un nombre de usuario y una contraseña.

- El router autentica el nombre de usuario y la contraseña mediante la base de datos local y el usuario obtiene acceso a la red en función de la información de esta base de datos.

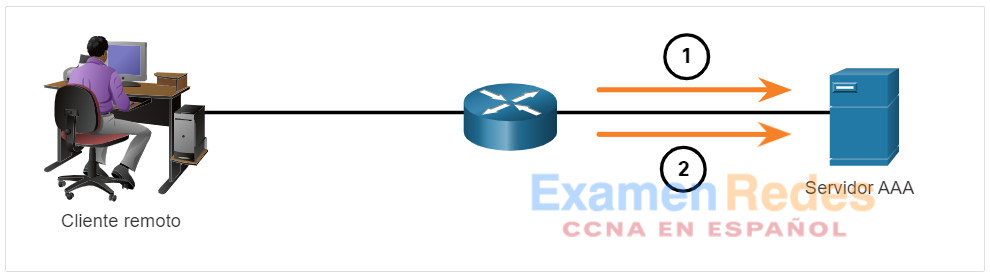

- El cliente establece una conexión con el router.

- El router AAA solicita al usuario un nombre de usuario y una contraseña.

- El router autentica el nombre de usuario y la contraseña mediante un servidor de AAA remoto.

- El usuario obtiene acceso a la red en función de la información en el servidor AAA remoto.

La autenticación AAA centralizada tiene más capacidad de escala y administración que la autenticación AAA local y, por lo tanto, es la implementación de AAA preferida.

Un sistema de AAA centralizado puede mantener bases de datos para la autenticación, autorización y contabilidad de manera independiente. Puede aprovechar Active Directory o el protocolo ligero de acceso a directorios (LDAP, Lightweight Directory Access Protocol) para la autenticación de usuarios y la membresía de grupos, manteniendo sus propias bases de datos de autorización y contabilidad.

Los dispositivos se comunican con el servidor AAA centralizado usando los protocolos Remote Authentication Dial-In User Service (RADIUS) o Terminal Access Controller Access Control System (TACACS+).

En la tabla se mencionan las diferencias entre estos programas;

| TACACS+ | RADIUS | |

|---|---|---|

| Funcionalidad | Separa las funciones de autenticación, autorización y contabilidad de acuerdo a la arquitectura de AAA. Esto permite la modularidad de la implementación del servidor de seguridad. | Combina autenticación y autorización, pero separa la contabilidad, lo que permite menos flexibilidad en la implementación que la flexibilidad de TACACS+ |

| Estándar | Mayormente admitido por Cisco | Estándar abierto/RFC |

| Transporte | Puerto TCP 49 | Puertos UDP 1812 y 1813, o 1645 y 1646. |

| Protocolo CHAP | Desafío y respuesta bidireccionales tal como se utilizan en el Protocolo de autenticación por negociación de desafío (CHAP, Challenge Handshake Authentication Protocol) | Desafío y respuesta unidireccionales desde el servidor de seguridad RADIUS hacia el cliente RADIUS |

| Confidencialidad | Encripta todo el cuerpo del paquete, pero deja un encabezado estándar de TACACS+. | Encripta solamente la contraseña en el paquete de solicitud de acceso del cliente al servidor. El resto del paquete está sin encriptar, dejando sin protección el nombre de usuario, los servicios autorizados y la auditoría. |

| Personalización | Autoriza comandos del router por usuario o por grupo | No tiene ninguna opción para autorizar comandos del router por usuario o por grupo |

| Contabilidad | Limitada | Extensa |

19.2.3. Contabilidad de registros AAA

La AAA centralizada también permite el uso del método de Contabilidad. Los registros de contabilidad provenientes de todos los dispositivos se envían a repositorios centralizados, lo que permite simplificar la Contabilidad de las acciones del usuario.

La Contabilidad AAA recopila datos de uso en los Contabilidad de AAA y los reporta. Estos registros son útiles para las auditorías de seguridad. Los datos recopilados pueden incluir la hora de inicio y finalización de la conexión, los comandos ejecutados, la cantidad de paquetes y el número de bytes.

Un uso muy implementado de la contabilidad es en combinación con la autenticación AAA. Esto ayuda a que el personal administrativo de la red administre el acceso a dispositivos de interconexión de redes. La Contabilidad proporciona más que solo autenticación. Los servidores AAA mantienen un registro detallado de lo que el usuario autenticado hace exactamente en el dispositivo, como se muestra en la imagen. Esto incluye todos los comandos EXEC y de configuración que emite el usuario. El registro contiene varios campos de datos, incluidos el nombre de usuario, la fecha y hora, y el comando real que introdujo el usuario. Esta información resulta útil para solucionar problemas de dispositivos y también proporciona evidencia contra personas que realizan actividades maliciosas.

- Cuando se autentica a un usuario, el proceso de Contabilidad AAA genera un mensaje para comenzar el proceso de Contabilidad.

- Cuando el usuario termina, se registra un mensaje de finalización y se da por terminado el proceso de Contabilidad.

En la tabla, se ven los distintos tipos de información de Contabilidad que se pueden recopilar.

| Tipos de Información de Contabilidad | Descripción |

|---|---|

| Contabilidad de redes | La contabilidad de redes captura la información para todas las sesiones de protocolo punto a punto (PPP, Point-to-Point Protocol), incluidos los recuentos de paquetes y bytes. |

| Contabilidad de conexiones | La contabilidad de conexiones captura información acerca de todas las conexiones salientes desde el cliente de AAA, como SSH. |

| Contabilidad de EXEC | La contabilidad de EXEC captura información sobre sesiones del terminal de usuario EXEC (shells de usuario) en el servidor de acceso de la red, incluyendo: nombre de usuario, fecha, hora de inicio y finalización, y la dirección IP del servidor de acceso. |

| Contabilidad de sistemas | La contabilidad de sistemas captura información sobre todos los eventos de nivel de sistema (por ejemplo, cuándo se reinicia el sistema o cuándo se activa o desactiva ). |

| Contabilidad de comandos | Captura información sobre los comandos EXEC de shell para un nivel de privilegio especificado, así como la fecha y hora en que se ejecutó cada comando y el usuario que lo ejecutó. |

| Contabilidad de recursos | La implementación de Cisco de la Contabilidad de AAA captura compatibilidad de registro de «inicio» y «detención» para conexiones que han superado la autenticación del usuario. También se admite la característica adicional de generar registros de detención para conexiones que fallaron al autenticarse como parte de la autenticación del usuario. Dichos registros son necesarios para los usuarios que están empleando registros de Contabilidad para administrar y monitorear sus redes. |

19.3. Resumen Control de Acceso

19.3.1. ¿Qué aprendí en este módulo?

Control de acceso

La tríada de la CIA consiste de tres componentes primarios de la seguridad de la información: confidencialidad, integridad y disponibilidad. Los datos de la red se pueden encriptar (volverse ilegibles para usuarios no autorizados) mediante diversas aplicaciones de criptografía. La tendencia es que todos los datos sean cifrados. Zero Trust es un enfoque integral para garantizar el acceso a todas las redes, las aplicaciones y entornos. El principio Zero Trust es «nunca confiar, siempre verificar». Tradicionalmente, el perímetro de la red, o el borde, era la frontera entre el interior y el exterior, o confiable y no confiable. En un enfoque Zero Trust, cualquier lugar en el que se requiera una decisión de control de acceso debe considerarse un perímetro. Esto significa que, aunque un usuario u otra entidad puede haber pasado correctamente el control de acceso anteriormente, no se confía en que accedan a otra área o recurso hasta que se autentiquen. Los pilares de confianza son la zero trust para la fuerza de trabajo, la zero trust para las cargas de trabajo y la zero trust para el lugar de trabajo. Los métodos de control de acceso incluyen el control de acceso discrecional (DAC), el control de acceso obligatorio (MAC), el control de acceso basado en roles (RBAC), el control basado en atributos (ABAC), el acceso basado en reglas (RBAC) y el control de acceso basado en tiempo (TAC). Un ataque común se conoce como escalamiento de privilegios. En este ataque, se aprovechan vulnerabilidades en servidores o sistemas de control de acceso para conceder acceso a un usuario no autorizado o a un proceso no autorizado de software.

Uso y Operación de AAA

Una red debe estar diseñada para controlar quién puede conectarse a ella y qué puede hacer cuando está conectado. Estos requisitos de diseño se identifican en la política de seguridad de la red. La política también puede ordenar la implementación de un sistema de contabilidad que haga un seguimiento de quienes se conectaron y cuándo, además que hicieron cuando iniciaron sesión. Los sistemas de autenticación, autorización y contabilidad (AAA) proporcionan el marco necesario para habilitar la seguridad escalable. La autenticación de AAA puede usarse para autenticar a los usuarios para el acceso local o puede usarse para autenticar a los usuarios para el acceso remoto a la red. Cisco proporciona dos métodos comunes para implementar servicios de AAA: Autenticación de AAA Local y Autenticación de AAA basada en servidor. La AAA centralizada tiene más capacidad de escala y administración que la AAA local, y por lo tanto, es la implementación de AAA preferida. Una AAA centralizada puede aprovechar Active Directory o el Protocolo Ligero de Acceso a Directorios (LDAP, en inglés) para la autenticación de usuarios y la membresía de grupos, manteniendo sus propias bases de datos de autorización y Contabilidad Los dispositivos se comunican con el servidor AAA centralizado usando el protocolo de Servicio de Autenticación Remota de Marcación de Usuario (RADIUS, Remote Authentication Dial-In User Service) o el Sistema de Control de Acceso del Controlador de Acceso Terminal Mejorado (TACACS+, Terminal Access Controller Access Control Systems). La AAA centralizada también permite el uso del método de contabilidad. La Contabilidad de AAA recopila datos de uso en los registros de AAA y los reporta. Varios tipos de información contable que se pueden recopilar son la Contabilidad de red, la Contabilidad de conexión, la Contabilidad EXEC, la Contabilidad del sistema, la Contabilidad de comandos y la Contabilidad de recursos.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes