Última actualización: abril 1, 2022

20.0. Introducción

20.0.1. ¿Por qué deberíamos tomar este módulo?

Es importante para usted mantenerse al día con la información más reciente cuando se trata de ciberseguridad. ¿Cómo puedes lograr eso? Lea este módulo para obtener más información sobre las fuentes de información y los servicios de inteligencia sobre amenazas.

20.0.2. ¿Qué aprenderemos en este módulo?

Título del módulo: Inteligencia contra Amenazas

Objetivos del Módulo: Utilizar varias fuentes de inteligencia para localizar las amenazas de seguridad actuales.

| Titulo del tema | Objetivo del tema |

|---|---|

| Fuentes de información | Describa las fuentes de información utilizadas para comunicar las amenazas emergentes de seguridad de la red. |

| Servicios de Inteligencia contra amenazas | Describa varios servicios de inteligencia contra amenazas. |

20.1. Fuentes de información

20.1.1. Comunidades de Inteligencia de la red

Para proteger eficazmente una red, los profesionales de seguridad deben mantenerse informados sobre las amenazas y vulnerabilidades a medida que evolucionan. Hay muchas organizaciones de seguridad que ofrecen servicios de inteligencia de la red. Proporcionan recursos, talleres y conferencias para ayudar a los profesionales de seguridad. A menudo, estas organizaciones tienen la información más reciente sobre amenazas y vulnerabilidades.

En la tabla se mencionan algunas organizaciones importantes de seguridad de red.

| Organización | Descripción |

|---|---|

| SANS SysAdmin auditoría de seguridad de la red (SysAdmin Audit Network Security) | Los recursos del Instituto SysAdmin auditoría de seguridad de la red( SysAdmin Audit Network Security SANS) son en gran medida gratuitos bajo petición e incluyen:

|

| Mitre | La Corporación Mitre mantiene una lista de vulnerabilidades y exposiciones comunes (CVE) utilizadas por las organizaciones de seguridad destacadas. |

| FIRST | El Foro de respuesta ante incidentes y equipos de seguridad (FIRST) es una organización de seguridad que reúne a una variedad de equipos de respuesta ante incidentes de seguridad informática del gobierno y organizaciones comerciales y educativas para fomentar la colaboración y la coordinación en la compartición de información, la prevención de incidentes y la reacción rápida. |

| SecurityNewsWire | Portal de noticias de seguridad que agrega las noticias de última hora relacionadas con alertas, ataques y vulnerabilidades. |

| (ISC)2 | El Consorcio internacional de certificación de seguridad de los sistemas informáticos (ISC2) ofrece productos educativos y servicios de carreras profesionales neutrales para los proveedores en más de 135 países, a más de 75 000 profesionales certificados del sector. |

| CIS El Centro para la Seguridad de Internet (CIS, Center for Internet Security | El Centro para la Seguridad de Internet (CIS, Center for Internet Security) es la organización fundamental en la prevención, la protección, la respuesta y la recuperación ante amenazas cibernéticas de los gobiernos estatales, locales, tribales y territoriales (SLTT, state, local, tribal, and territorial) de la nación a través de el Centro de análisis e intercambio de información de varios estados(Multi-State Information Sharing and Analysis Center MS-ISAC). El MS-ISAC ofrece advertencias y avisos de ciberataques 24/7, identificación de vulnerabilidades, además de mitigación y respuesta ante incidentes. |

Para ser siempre eficaz, un profesional de seguridad de la red debe hacer lo siguiente:

- Mantenerse al tanto de las amenazas nuevas – Esto incluye suscribirse a información en tiempo real sobre amenazas, consultar periódicamente sitios web relacionados con la seguridad, seguir blogs y podcasts sobre seguridad, y mucho más.

- Continuar mejorando sus habilidades – Esto incluye asistir a capacitaciones, talleres y conferencias relacionados con la seguridad.

Nota: La seguridad de la red tiene una curva de aprendizaje muy pronunciada y exige un compromiso con el desarrollo profesional constante.

20.1.2. Informes sobre Ciberseguridad de Cisco

Algunos recursos para ayudar a los profesionales a estar al tanto de las amenazas son: El Informe Anual de Ciberseguridad de Cisco y el de Medio Año de Cisco. Estos informes brindan datos actualizados sobre el estado de preparación para la seguridad, análisis de expertos sobre las vulnerabilidades más importantes, los factores detrás de la aparición de ataques mediante adware y spam, y mucho más.

Los analistas de Ciberseguridad deben suscribirse a estos informes y leerlos para saber cómo los agentes de amenaza están atacando sus redes, y qué puede hacerse para mitigar estos ataques.

Busque en Internet para localizar y descargar los Informes de Ciberseguridad de Cisco desde el sitio web de Cisco.

20.1.3. Blogs y Podcasts de seguridad

Otro método para mantenerse al día sobre las amenazas más nuevas es leer blogs y escuchar podcasts. Los blogs y podcasts también brindan asesoramiento, investigación y técnicas de mitigación recomendadas.

Hay varios blogs y podcasts de seguridad disponibles que un analista de ciberseguridad debería seguir para conocer las últimas amenazas, vulnerabilidades y ataques.

Cisco proporciona blogs sobre temas relacionados con la seguridad, redactados por varios expertos del sector y del Grupo Talos de Cisco. Busque blogs de seguridad de Cisco para localizarlos. También puede suscribirse para recibir notificaciones de nuevos blogs por correo electrónico. Cisco Talos también ofrece una serie de más de 80 podcasts que se pueden reproducir desde Internet o descargar en el dispositivo de su elección.

20.2. Servicios de Inteligencia contra Amenazas

20.2.1. Cisco Talos

Los servicios de inteligencia de amenazas permiten el intercambio de información, como vulnerabilidades, indicadores de riesgo (IOC, Indicator of compromise) y técnicas de mitigación. Esta información no solo se comparte con el personal, sino también con los sistemas de seguridad. A medida que surgen las amenazas, los servicios de inteligencia contra amenazas crean y distribuyen reglas de firewalls e IOC para los dispositivos que se han suscrito al servicio.

Uno de estos servicios es Cisco Talos Threat Intelligence Group (Grupo de Inteligencia contra Amenazas), que se muestra en la imagen. Cisco Talos es uno de los equipos de inteligencia contra amenazas comerciales más grandes del mundo, compuesto por investigadores, analistas e ingenieros de clase mundial. El objetivo de Talos es ayudar a proteger los usuarios, datos e infraestructura empresariales de adversarios activos. El equipo de Talos recopila información sobre las amenazas activas, existentes y emergentes. Luego, proporciona a sus suscriptores una protección completa contra ataques y malware.

Los productos de Seguridad de Cisco pueden usar la inteligencia contra amenazas de Talos en tiempo real para brindar soluciones de seguridad rápidas y efectivas. Cisco Talos también ofrece software, servicios, recursos y datos gratuitos. Talos mantiene los conjuntos de reglas de detección de incidentes de seguridad para las herramientas de seguridad de red: Snort.org, ClamAV y SpamCop.

20.2.2. FireEye

FireEye es otra empresa de seguridad que ofrece servicios para ayudar a las empresas a proteger sus redes. FireEye utiliza un enfoque triple que combina la inteligencia de seguridad, la experiencia en seguridad y la tecnología.

FireEye ofrece SIEM y SOAR con la plataforma de seguridad Helix , que utiliza análisis de comportamiento y detección avanzada de amenazas y cuenta con el apoyo de la red mundial de inteligencia contra Amenazas FireEye Mandiant. Helix es una plataforma de operaciones de seguridad alojada en la nube que combina diversas herramientas de seguridad e información sobre amenazas en una sola plataforma.

Este sistema bloquea ataques de vectores de ataque web y de correo electrónico, y malware latente que reside en recursos compartidos de archivos. Puede bloquear malware avanzado que fácilmente supera las defensas tradicionales basadas en firmas y pone en riesgo la mayoría de las redes empresariales. Aborda todas las etapas del ciclo de vida de un ataque con un motor sin firma que usa análisis de ataques con estado para detectar amenazas zero-day.

Para ver los recursos de inteligencia de seguridad que ofrece FireEye, buscar «FireEye» en internet.

20.2.3. Intercambio automático de indicadores

El Departamento de Seguridad Nacional (The U.S. Department of Homeland Security DHS) de EE. UU. ofrece un servicio gratuito llamado Intercambio automático de indicadores (Automated Indicator Sharing AIS). AIS permite el intercambio en tiempo real de los indicadores de ciberamenazas (por ejemplo, direcciones IP maliciosas, la dirección del remitente de un correo electrónico de suplantación de identidad, etc.) entre el gobierno federal de EE. UU. y el sector privado.

AIS crea un ecosistema donde, apenas se reconoce una amenaza, se comparte la información inmediatamente con la comunidad para ayudar a proteger las redes de esa amenaza específica.

Busque en Internet el servicio «DHS AIS» para obtener más información.

20.2.4. Base de datos de Vulnerabilidades y Exposiciones Comunes (Common Vulnerabilities and Exposures CVE)

El gobierno de los Estados Unidos patrocinó la Corporación MITRE para crear y mantener un catálogo de amenazas de seguridad conocidas, denominado Vulnerabilidades y exposiciones comunes (CVE, Common Vulnerabilities and Exposures). El CVE funciona como un diccionario de nombres comunes (es decir, identificadores de CVE) de vulnerabilidades de ciberseguridad públicamente conocidas.

La Corporación MITRE define Identificadores únicos de CVE para vulnerabilidades de seguridad de la información públicamente conocidas a fin de facilitar el uso compartido de datos.

Busque «Mitre Corporation» en Internet y vea información sobre CVE

20.2.5. Estándares de Comunicación de Inteligencia contra amenazas

Las organizaciones y los profesionales de redes deben compartir información para aumentar el conocimiento sobre agentes de amenaza y los activos a los que desean obtener acceso. Numerosos estándares abiertos de uso compartido de inteligencia han evolucionado para permitir la comunicación en múltiples plataformas de redes. Estos estándares permiten el intercambio de inteligencia de ciberamenazas (CTI, Cyber Threat Intelligence) en un formato legible automatizado, uniforme y que las máquinas puedan leer.

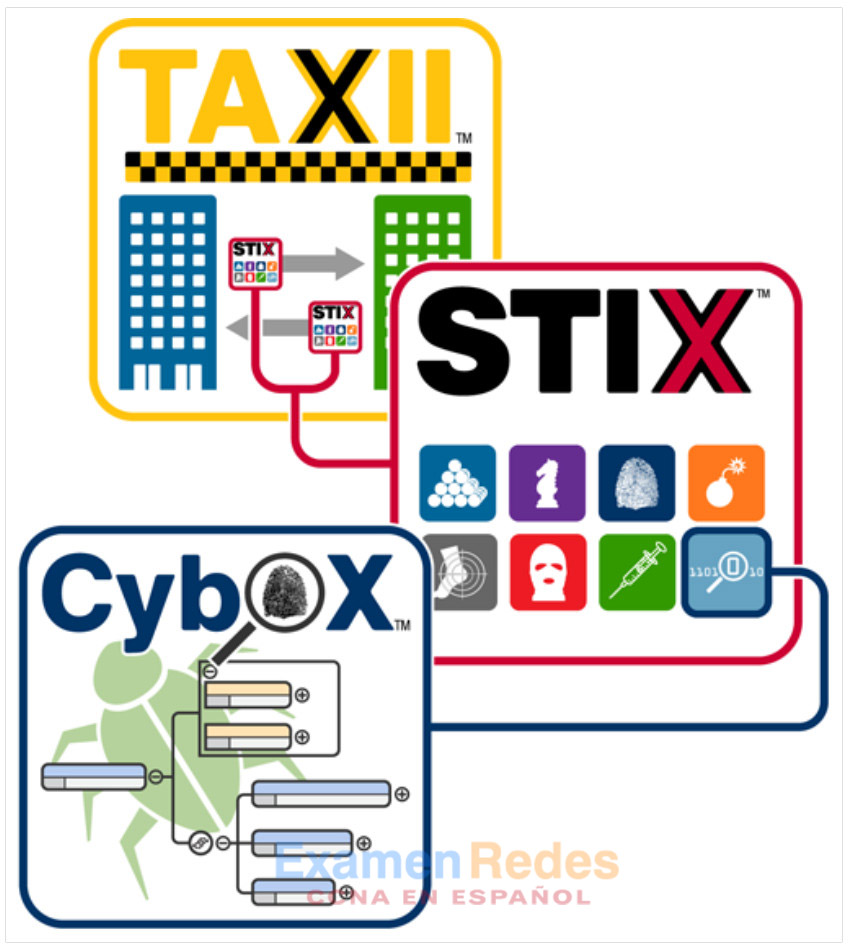

Tres estándares de uso compartido de inteligencia de amenazas son los siguientes:

- Expresión estructurada de información sobre Amenazas (Structured Threat Information Expression STIX) – Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones. El estándar CybOX Expresión ciberobservable (Cyber Observable Expression) se ha incorporado a STIX.

- Intercambio Confiable de Información sobre Indicadores Automatizados (Trusted Automated Exchange of Indicator Information TAXII) – Es la especificación correspondiente a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS. TAXII está diseñado para admitir STIX.

- CybOX – Este es un conjunto de esquema estandarizado para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red que admite muchas funciones de ciberseguridad.

Estos estándares abiertos proporcionan las especificaciones que colaboran al intercambio automatizado de información de inteligencia de ciberamenazas en un formato estandarizado. Busque en Internet para obtener más información sobre STIX, TAXII y CybOX.

La Plataforma de Intercambio de Información sobre Malware (MISP, Malware Information Sharing Platform) es una plataforma de código abierto para compartir indicadores de compromiso para amenazas recién descubiertas. El MISP cuenta con el apoyo de la Unión Europea y es utilizado por más de 6.000 organizaciones de todo el mundo. MISP permite el uso compartido automatizado de IOC entre personas y máquinas mediante STIX y otros formatos de exportación.

20.2.6. Plataformas de Inteligencia contra amenazas

Como hemos visto, hay muchas fuentes de información de inteligencia sobre amenazas, cada una de las cuales puede tener su propio formato de datos. El acceso y el uso de múltiples fuentes de información sobre amenazas puede llevar mucho tiempo. Para ayudar al personal de ciberseguridad a hacer el mejor uso de la inteligencia contra amenazas, las Plataformas de Inteligencia Contra Amenazas (TIP) han evolucionado.

Una plataforma de inteligencia contra amenazas centraliza la recopilación de datos sobre amenazas de numerosas fuentes de datos y formatos. Existen tres tipos principales de datos de inteligencia sobre amenazas. El primero corresponde a los Indicadores de Compromiso (IOC, Indicators of Compromise) El segundo corresponde a Herramientas, Técnicas y Procedimientos (TTP, tools, techniques, and procedures). El tercero corresponde a la información de reputación sobre destinos o dominios de Internet. El volumen de datos de inteligencia sobre amenazas puede ser insmenso, por lo que la plataforma de inteligencia sobre amenazas está diseñada para agregar los datos en un solo lugar y, lo que es más importante, presentar los datos en un formato comprensible y utilizable.

Las organizaciones pueden contribuir a la inteligencia contra amenazas compartiendo sus datos de intrusión a través de Internet, normalmente a través de la automatización. Muchos servicios de inteligencia contra amenazas utilizan datos de suscriptores para mejorar sus productos y mantenerse al día con el panorama de amenazas inmersas en constante cambio.

Los honeypots son redes o servidores simulados que están diseñados para atraer atacantes. La información relacionada con los ataques recopilada de los honeypots se puede compartir con los suscriptores de la plataforma de inteligencia contra amenazas. Sin embargo, alojar honeypots puede ser un riesgo. Basar un honeypot en la nube aísla el honeypot de las redes de producción. Este enfoque es una alternativa atractiva para recopilar información sobre amenazas.

20.3. Resumen de Inteligencia contra Amenazas

20.3.1. ¿Qué aprendimos en este módulo?

Comunidades de Inteligencia de la red

Exiten muchas organizaciones de seguridad que ofrecen servicios de inteligencia de la red. Las organizaciones de seguridad de red incluyen SANS, Mitre, FIRST, SecurityNewsWire, (ISC)2 y CIS. Debemos estar al tanto de las amenazas más recientes y seguir mejorando nuestras habilidades. El Informe Anual de Ciberseguridad de Cisco y el Informe de Ciberseguridad a mitad de año son excelentes recursos utilizables. También es útil leer blogs y escuchar podcasts.

Servicios de Inteligencia contra amenazas

Los servicios de inteligencia de amenazas permiten el intercambio de información, como vulnerabilidades, indicadores de riesgo (IOC, Indicator of compromise) y técnicas de mitigación. Esta información no solo se comparte con el personal, sino también con los sistemas de seguridad. A medida que surgen las amenazas, los servicios de inteligencia contra amenazas crean y distribuyen reglas de firewalls e IOC para los dispositivos que se han suscrito al servicio. Uno de estos servicios es Cisco Talos Grupo de inteligencia sobre amenazas.(Threat Intelligence Group). FireEye es otra empresa de seguridad que ofrece servicios para ayudar a las empresas a proteger sus redes. FireEye utiliza un enfoque triple que combina la inteligencia de seguridad, la experiencia en seguridad y la tecnología. FireEye ofrece SIEM y SOAR con la plataforma de seguridad Helix, que utiliza análisis de comportamiento y detección avanzada de amenazas, y cuenta con el apoyo de la red mundial de inteligencia contra amenazas FireEye Mandiant. El Departamento de Seguridad Nacional (The U.S Department of Homeland Security DHS) de Estados Unidos ofrece un servicio gratis llamado: Intercambio automático de indicadores (Automated Indicator Sharing AIS). AIS permite el intercambio en tiempo real de los indicadores de ciberamenazas entre el gobierno federal de EE. UU. y el sector privado. El gobierno de los Estados Unidos patrocinó la Corporación MITRE para crear y mantener un catálogo de amenazas de seguridad conocidas, denominado CVE. Tres estándares comunes de intercambio de información sobre amenazas incluyen la Expresión Estructurada de Información sobre Amenazas (STIX), el intercambio Confiable Automatizado de Información de Indicadores (TAXII) y CybOX. Estos estándares abiertos proporcionan las especificaciones que ayudan en el intercambio automatizado de información de inteligencia de ciberamenazas en un formato estandarizado.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes