Última actualización: abril 1, 2022

22.0. Introducción

22.0.1. ¿Por qué debería tomar este módulo?

Los terminales (Endpoints) son cualquier dispositivo que se comunica con cualquier otro dispositivo de una red. Esto incluye los miles de equipos, impresoras, servidores y otros dispositivos que se encuentran en una red grande. Cada terminal es vulnerable a los ataques. ¿Cómo se pueden proteger todos estos terminales y podemos saber si alguno de ellos ha sido comprometido por un atacante o malware? Este módulo describe diversas tecnologías y métodos de protección de terminales, que se combinan para ayudar a proteger mejor su hogar y su organización.

22.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Protección de terminales

Objetivo del módulo: Explicar cómo un sitio web de análisis genera un reporte de análisis de malware.

| Tema | Objetivo del tema |

|---|---|

| Protección antimalware | Explicar los métodos de mitigación de malware. |

| Prevención de intrusiones basada en hosts | Explicar las entradas del registro de IPS/IDS basado en host. |

| Seguridad de las aplicaciones | Explique cómo un sandbox es utilizado para analizar malware. |

22.1. Protección antimalware

22.1.1. Amenazas a terminales.

La palabra terminal tiene varias definiciones. Para los fines de este curso, definiremos los terminales como hosts en la red que pueden tener acceso a otros hosts de la red y viceversa. Esto obviamente incluye computadoras y servidores, pero muchos otros dispositivos también pueden tener acceso a la red. Con el rápido crecimiento de Internet de las Cosas (Internet of Things IoT), otros tipos de dispositivos ya son terminales de la red. Esto incluye cámaras de seguridad conectadas en red, controladoras, incluso bombillas y electrodomésticos. Cada terminal es un posible lugar que el software malicioso tiene para obtener acceso a una red. Además, las nuevas tecnologías, como la nube, amplían los límites de las redes empresariales para incluir sitios en Internet de los que las empresas no son responsables.

Los dispositivos que tienen acceso remoto a las redes mediante VPN son también terminales que se deben tener en cuenta. Estos terminales podrían inyectar malware en la red VPN desde la red pública.

Los siguientes puntos resumen algunos de los motivos por los que el malware sigue siendo un desafío importante:

- Según una investigación de Cybersecurity Ventures, para 2021 una nueva organización será víctima de un ataque de ransomware cada 11 segundos.

- Los ataques de ransomware le costarán a la economía mundial 6 billones de dólares anuales para 2021.

- En 2018, se observaron 8 millones de intentos de robar recursos del sistema usando malware criptojacking.

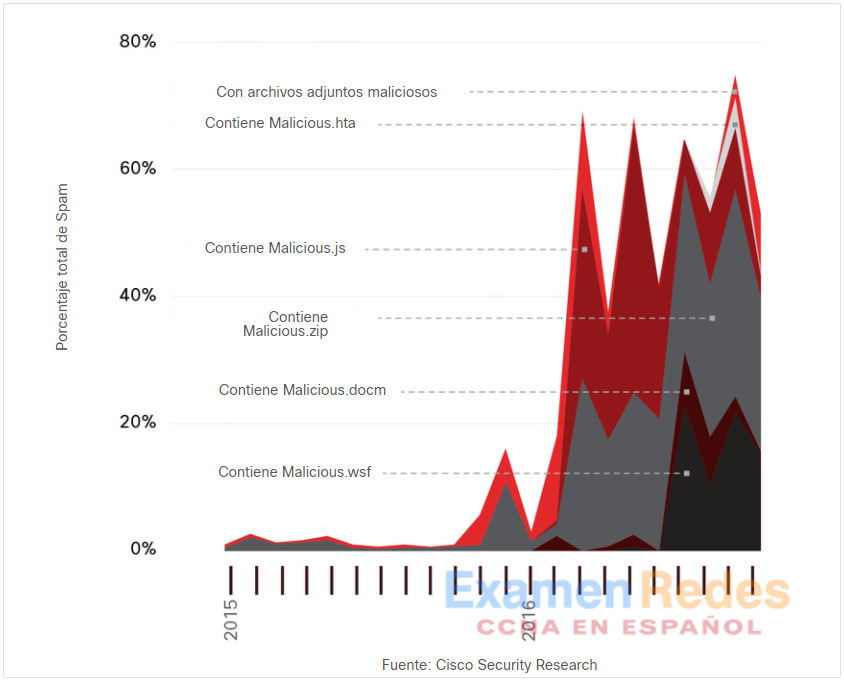

- De 2016 a principios de 2017, el volumen mundial de spam aumentó drásticamente. Del 8% al 10% de este spam puede considerarse malicioso, como se muestra en la figura.

- En 2020, se prevé que el promedio de ataques cibernéticos por cada dispositivo macOS aumentará de 4,8 en 2018 a 14,2 en 2020.

- Se ha descubierto que numerosos tipos comunes de malware han modificado significativamente sus características en menos de 24 horas para evadir la detección.

Porcentaje de Spam Malicioso

22.1.2. Seguridad de terminales

Normalmente, los medios de comunicación cubren los ataques de red externos hacia redes empresariales. Estos son algunos ejemplos de dichos ataques:

- Ataques DoS en la red de una organización para degradar o incluso impedir el acceso público.

- Brecha del servidor web de una organización para modificar su presencia web

- Brecha de los servidores de datos y hosts de una organización para robar información confidencial.

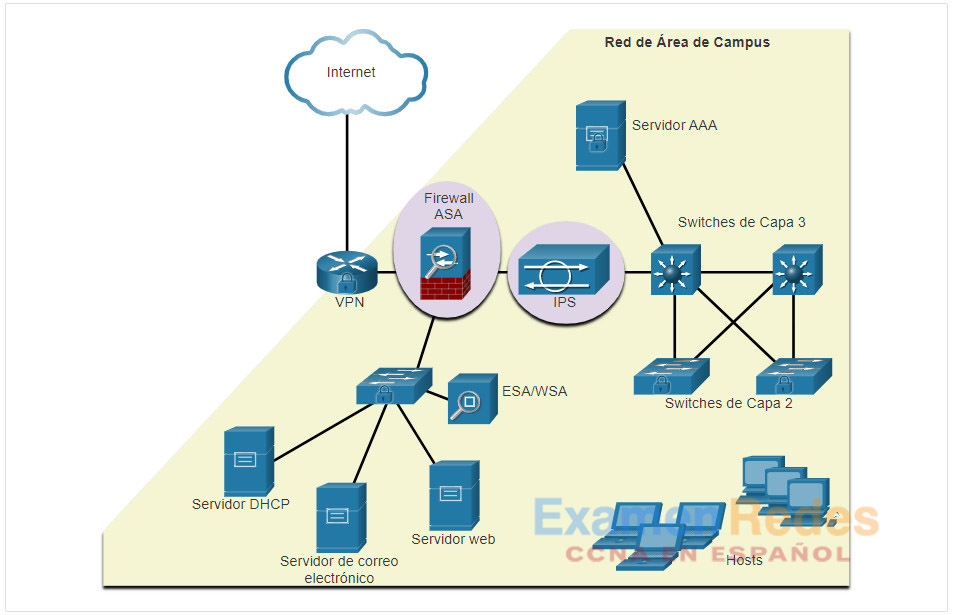

Se necesitan diversos dispositivos de seguridad de la red para proteger el perímetro de la red contra el acceso exterior. Como se ve en la figura, estos dispositivos pueden incluir un router fortalecido que proporciona servicios de VPN, un firewall de última generación (ASA en la figura), un dispositivo de IPS y servicios de autenticación, autorización y contabilidad (servidor de AAA en la figura).

Sin embargo, muchos ataques se originan dentro de la red. Por lo tanto, proteger una LAN interna es casi tan importante como proteger el perímetro externo de la red. Sin una LAN segura, los usuarios dentro de una organización permanecen susceptibles a las amenazas de la red y las interrupciones que pueden afectar directamente la productividad y el margen de ganancias de una organización. Si un atacante se infiltra en un host interno, este puede ser el punto de partida para que obtenga acceso a dispositivos esenciales del sistema, como servidores e información confidencial.

Específicamente, hay dos elementos internos de la LAN para proteger:

- Terminales: – Los hosts suelen ser computadoras portátiles, computadoras de escritorio, impresoras, servidores y teléfonos IP, y todos ellos son susceptibles a los ataques relacionados con malware.

- Infraestructura de red – Los dispositivos de la infraestructura de la LAN interconectan terminales y, habitualmente, incluyen switches, dispositivos inalámbricos y dispositivos de telefonía IP. La mayoría de estos dispositivos es susceptible a ataques relacionados con la LAN, incluidos los ataques de desbordamiento de la tabla de direcciones MAC, los ataques de suplantación, los ataques relacionados con DHCP, los ataques de tormenta de LAN, los ataques de manipulación de STP y los ataques a la VLAN.

Este capítulo se centra en la protección de los puntos terminales.

22.1.3. Protección contra Malware basada en host.

El perímetro de la red se expande todo el tiempo. Las personas tienen acceso a recursos de la red corporativa con dispositivos móviles que utilizan tecnologías de acceso remoto, como la VPN. Estos mismos dispositivos también se utilizan en redes públicas y domésticas con protección mínima o inexistente. El software antivirus/antimalware y los firewalls basados en host se utilizan para proteger estos dispositivos.

Software Antivirus/Antimalware

Se trata de software que se instala en un host para detectar y mitigar virus y malware. Algunos ejemplos son Windows Defender Virus & Threat Protection, Cisco AMP for Endpoints, Norton Security, McAfee, Trend Micro, entre otros. Los programas antimalware pueden detectar virus por medio de tres enfoques diferentes:

- Basado en firmas – Este enfoque reconoce diversas características de archivos de malware conocidos.

- Basado en heurística – Este enfoque reconoce características generales que comparten diversos tipos de malware.

- Basado en comportamiento – Este enfoque emplea análisis de comportamiento sospechoso.

Muchos programas antivirus son capaces de proporcionar protección en tiempo real analizando los datos al mismo tiempo que los terminales están siendo utilizados. Estos programas también analizan en busca de malware existente que podría haber ingresado en el sistema antes de ser reconocible en tiempo real.

A la protección antivirus basada en hosts también se la conoce como basada en agentes. El antivirus basado en agentes se ejecuta en cada máquina protegida. Los sistemas antivirus sin agentes realizan análisis en host desde un sistema centralizado. Los sistemas sin agentes se han popularizado en entornos virtualizados en los que varias instancias de sistemas operativos se ejecutan en un host simultáneamente. Si se ejecutan antivirus basados en agentes en cada sistema virtualizado, es posible que se consuman mucho los recursos del sistema. Los antivirus sin agentes para hosts virtuales comprenden el uso de un dispositivo virtual de seguridad especializado que hace tareas de análisis optimizadas en los hosts virtuales. Un ejemplo de esto es VMware’s vShield.

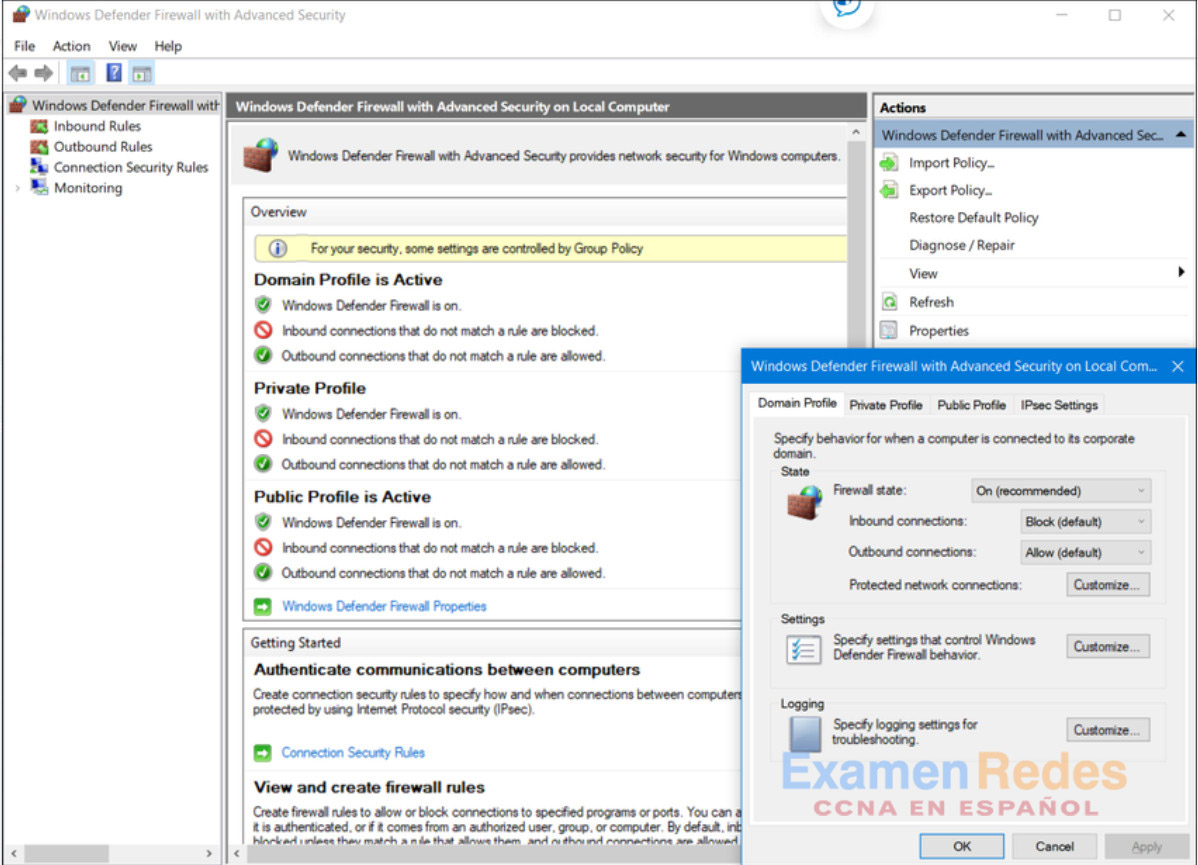

Firewall basado en host

Este software se instala en un host. Limita las conexiones entrantes y salientes a conexiones iniciadas por ese host solamente. El software de firewall también puede evitar que un host se infecte e impedir que los hosts infectados propaguen malware a otros. Esta función se incluye en algunos sistemas operativos. Por ejemplo, Windows incluye «Windows Defender Firewall with Advanced Security», como se muestra en la figura.

Otras soluciones son producidas por otras empresas u organizaciones. Las herramientas Linux iptable y TCP Wrappers son algunos ejemplos. Los Firewalls basados en hosts son discutidos con más detalles posteriormente en este módulo.

Suites de seguridad basadas en host

Se recomienda instalar un conjunto de productos de seguridad basados en host en las redes domésticas y comerciales. Estas suites de seguridad basadas en host incluyen antivirus, anti-phishing, navegación segura, sistema de prevención de intrusiones basado en host y capacidades de firewall. Estas diversas medidas de seguridad proporcionan una defensa en capas que protegerá contra las amenazas más comunes.

Además de la función de protección proporcionada por los productos de seguridad basados en host, está la función de telemetría. La mayoría del software de seguridad basado en host incluye una sólida funcionalidad de registro que es esencial para las operaciones de ciberseguridad. Algunos programas de seguridad basados en host enviarán registros a una ubicación central para su análisis.

Hay muchos programas y suites de seguridad basados en host disponibles para usuarios y empresas. El laboratorio de pruebas independiente AV-TEST proporciona revisiones de alta calidad de protecciones basadas en host, así como información sobre muchos otros productos de seguridad.

Busque en Internet la organización AVTest para obtener más información sobre AV-TEST.

22.1.4. Protección contra malware basada en la red.

Las nuevas arquitecturas de seguridad para la red sin fronteras enfrentan los retos de seguridad haciendo que los terminales utilicen elementos de análisis de la red. Estos dispositivos proporcionan muchas más capas de análisis que las que podría ofrecer un solo terminal. Los dispositivos de prevención de malware basados en la red también son capaces de compartir información entre ellos para permitir que se tomen mejores decisiones.

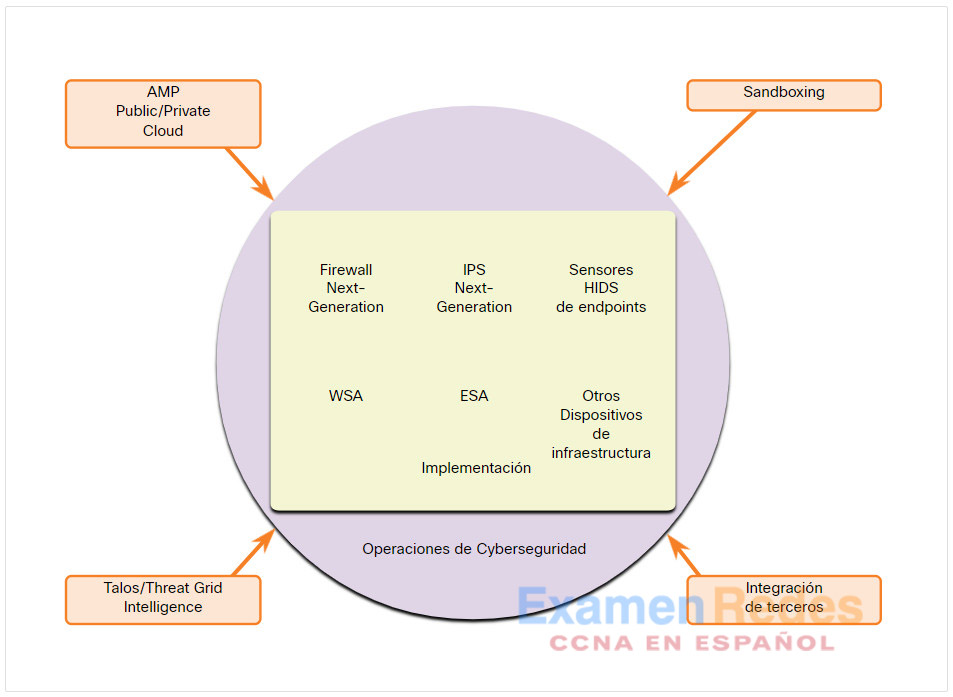

La protección de terminales en una red sin fronteras puede lograrse usando técnicas basadas en la red y basadas en host, como se mostró en la imagen. Los siguientes son ejemplos de dispositivos y técnicas que implementan las protecciones de host en el nivel de la red.

- Protección Avanzada contra Malware (Advanced Malware Protection AMP) – Protege a los terminales de los virus y del malware.

- Dispositivo de Seguridad de correo electrónico (Email Security Appliance ESA) – Filtra el correo electrónico no deseado y los mensajes que podrían ser maliciosos antes de que lleguen al terminal. Un ejemplo de esto es Cisco ESA.

- Dispositivo de seguridad web (Web Security Appliance WSA) – Filtra sitios web y crea listas negras para evitar que los hosts lleguen a lugares peligrosos en la web. Cisco WSA permite controlar cómo tienen acceso a internet los usuarios y puede imponer políticas de uso aceptable, controlar el acceso a servicios y sitios específicos, y realizar análisis en busca de malware.

- Control de Admisión de Redes (Network Admission Control NAC) – Permite que se conecten a la red solamente los sistemas que estén autorizados y que cumplan con las normas.

Estas tecnologías funcionan en colaboración mutua para brindar más protección que la que pueden ofrecer los conjuntos de productos basados en host, como se vió en la figura.

22.2. Prevención de Intrusiones Basada en Hosts

22.2.1. Firewalls basados en Hosts

Los firewalls personales basados en hosts son programas de software independientes que controlan el tráfico que entra o sale de una computadora. Las aplicaciones de firewall también están disponibles para teléfonos y tabletas Android.

Los firewalls basados en hosts pueden utilizar un conjunto de políticas o perfiles predefinidos para controlar los paquetes que entran y salen de una computadora. También pueden tener reglas que se pueden modificar o crear directamente para controlar el acceso según direcciones, protocolos y puertos. Las aplicaciones de firewall basadas en hosts también pueden configurarse para emitir alertas a los usuarios si se detecta comportamiento sospechoso. Luego, pueden ofrecerle al usuario la posibilidad de permitir que una aplicación sospechosa se ejecute o que no lo haga nunca en el futuro.

Los datos del registro varían según la aplicación de firewall. Por lo general, se incluye la fecha y hora del evento, si la conexión se autorizó o denegó, información sobre las direcciones IP de origen o destino de los paquetes, y los puertos de origen y destino de los segmentos encapsulados. Además, es posible que actividades comunes, como búsquedas de DNS y otros eventos de rutina, aparezcan en los registros del firewall basado en hosts, por lo que el filtrado y otras técnicas de análisis son útiles para la inspección de grandes volúmenes de datos de registros.

Una forma de prevenir las intrusiones es el uso de firewalls distribuidos. Los firewalls distribuidos combinan características de firewalls basados en hosts con administración centralizada. La función de administración impone reglas a los hosts y también puede aceptar los archivos de registro de los hosts.

Ya sea que esté instalado completamente en el host o distribuido, el firewall basado en hosts es una capa importante de la seguridad de la red, junto con el firewall basado en la red. Estos son algunos ejemplos de firewalls basados en hosts:

- Windows Defender Firewall – Incluido por primera vez en Windows XP, el Firewall de Windows (actualmente conocido como Windows Defender Firewall) utiliza un enfoque basado en perfiles para configurar la funcionalidad del firewall. Al acceso a redes públicas se le asigna el perfil de firewall «Público» restrictivo. El perfil «Privado» es para computadoras que están aisladas de Internet mediante otros dispositivos de seguridad, como un router doméstico con funcionalidad de firewall. El perfil «Dominio» es el tercer perfil disponible. Se elige para las conexiones a una red de confianza, como una red empresarial que tiene una infraestructura de seguridad adecuada. Firewall de Windows tiene la funcionalidad de registro y puede administrarse de manera centralizada con políticas de seguridad de grupo personalizadas desde un servidor de administración, como System Center 2012 Configuration Manager.

- iptables – Es una aplicación que les permite a los administradores de sistemas de Linux configurar reglas de acceso a la red que forman parte de los módulos de Linux kernel Netfilter.

- nftables – La aplicación «nftables», sucesora de «iptables», es una aplicación de firewall de Linux que utiliza una máquina virtual simple en el kernel de Linux. El código se ejecuta dentro de la máquina virtual que inspecciona los paquetes de red e implementa reglas de decisión en cuanto a la aceptación y el reenvío de paquetes.

- TCP Wrappers – Es un control de acceso y sistema de registro basado en reglas para Linux. El filtrado de paquetes se basa en direcciones IP y servicios de red.

22.2.2. Detección de Intrusiones Basada en hosts

La diferencia entre la prevención de intrusiones basada en hosts y la detección de intrusiones basada en hosts no está clara. De hecho, algunas fuentes hacen referencia a sistemas de detección y prevención de intrusiones basado en hosts (Host- Based Intrusion Dtection and Prevention Systems HIPDS). Debido a que la industria parece favorecer el uso de la sigla HIDS, la utilizaremos en nuestro análisis.

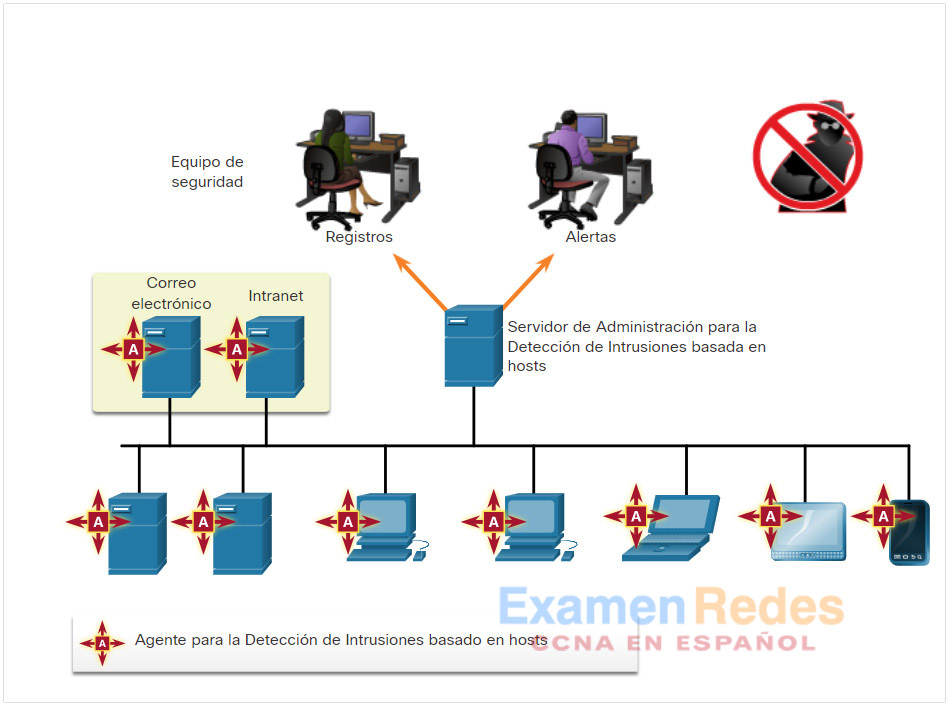

Un sistema HIDS está diseñado para proteger a los hosts de malware conocido y desconocido. Un HIDS puede brindar monitoreo e informes detallados de la actividad de configuración y aplicaciones del sistema. Puede proporcionar análisis de registros, correlación de eventos, verificación de integridad, aplicación de políticas, detección de rootkit y alertas. Un HIDS incluirá, con frecuencia, un terminal de servidor de administración, como se ve en la figura.

Un HIDS es una aplicación de seguridad integral que combina las funcionalidades de las aplicaciones antimalware con la de un firewall. Un HIDS no solo detecta el malware, sino que también puede evitar que se ejecute si llega a un host. Debido a que el software HIDS debe ejecutarse directamente en el host, se considera un sistema basado en agentes.

Arquitectura para la Detección de Intrusiones basada en hosts

22.2.3. Funcionamiento del HIDS

Se puede decir que los sistemas de seguridad basado en hosts funcionan como sistemas de detección y prevención, ya que evitan los ataques conocidos y detectan posibles ataques desconocidos. Un HIDS utiliza estrategias proactivas y reactivas. Un HIDS puede prevenir intrusiones porque utiliza firmas para detectar malware conocido y evita que infecte un sistema. Sin embargo, esta estrategia solamente es buena contra las amenazas conocidas. Las firmas son ineficaces contra amenazas nuevas o de zero-day. Además, algunas familias de malware se caracterizan por ser polimorfas. Esto significa que los atacantes pueden crear variaciones de un tipo (o familia) de malware para evadir las detecciones basadas en firmas, cambiando apenas algunos aspectos de la firma del malware para que no se pueda detectar. Se utiliza un conjunto adicional de estrategias para detectar la posibilidad de intrusiones exitosas de malware que evada la detección de firmas:

- Basado en Anomalías – El comportamiento del sistema del host se compara con un modelo normal de referencia aprendido. Las desviaciones significativas del host comparadas con el modelo normal se interpretan como el resultado de alguna clase de intrusión. Si se detecta una intrusión, el HIDS puede registrar detalles de la intrusión, enviar alertas a los sistemas de administración de seguridad y tomar medidas para evitar el ataque. La línea de base se deriva del comportamiento del usuario y del sistema. Debido a que muchas cosas, además del malware, pueden hacer que el comportamiento del sistema cambie, la detección de anomalías puede generar muchos resultados erróneos que pueden aumentar la carga de trabajo del personal de seguridad y también reducir la credibilidad del sistema.

- Basado en políticas – El comportamiento normal del sistema se describe mediante reglas (o la violación de las reglas) predefinidas. La violación de estas políticas tiene como resultado las acciones del HIDS. El HIDS puede tratar de cerrar procesos de software que hayan infringido las reglas y puede registrar esos eventos y alertar al personal con respecto a las infracciones. La mayor parte del software de HIDS viene con un conjunto de reglas predefinidas. Con algunos sistemas, los administradores pueden crear políticas personalizadas que se pueden distribuir a hosts desde un sistema centralizado de administración de políticas.

22.2.4. Productos de HIDS

Existe una serie de productos de HIDS en el mercado actual. La mayoría de ellos utiliza el software en el host y algún tipo de funcionalidad centralizada de administración de la seguridad que permite la integración con servicios de monitoreo de seguridad de la red y de inteligencia de amenazas. Algunos ejemplos son: Cisco AMP, AlienVault USM, Tripwire, and Open Source HIDS SECurity (OSSEC).

OSSEC utiliza un servidor de administración centralizada y agentes que se instalan en hosts individuales. Actualmente, los agentes están disponibles para las plataformas Mac, Windows, Linux y Solaris. El servidor OSSEC también puede recibir y analizar alertas de una variedad de dispositivos de red y firewalls usando syslog. OSSEC monitorea los registros del sistema en los hosts y también lleva a cabo la verificación de la integridad de los archivos. OSSEC puede detectar rootkits y otros tipos de malware, y también se puede configurar para ejecutar scripts o aplicaciones en los hosts como respuesta a los desencadenantes de eventos.

Busque OSSEC en Internet para obtener más información.

22.3. Seguridad de las aplicaciones

22.3.1. Superficie de ataque

Es necesario recordar que una vulnerabilidad es una debilidad en un sistema o en su diseño que podría ser aprovechada por una amenaza. Una superficie de ataque es la suma total de las vulnerabilidades presentes en un sistema determinado a las que puede acceder un atacante. La superficie de ataque puede consistir en puertos abiertos en servidores o hosts, software que se ejecuta en servidores conectados a internet, protocolos de redes inalámbricas e incluso usuarios.

Como se ve en la figura, la superficie de ataque continúa expandiéndose. Hay más dispositivos que se conectan a las redes mediante dispositivos IoT y dispositivos BYOD Gran parte del tráfico de red ahora ocurre entre dispositivos y algún lugar en la nube. El uso de dispositivos móviles sigue en aumento. Todas estas tendencias contribuyen a prever que el tráfico IP global se triplicará en los próximos cinco años.

El instituto SANS describe tres componentes de la superficie de ataque:

- Superficie de ataque de la red – El ataque aprovecha las vulnerabilidades en las redes. Esto puede incluir protocolos de red cableada e inalámbrica convencionales, así como otros protocolos inalámbricos usados por teléfonos inteligentes o dispositivos de IoT. Los ataques a la red también aprovechan las vulnerabilidades de las capas de red y transporte.

- Superficie de Ataque de Software – El ataque se realiza aprovechando vulnerabilidades en aplicaciones de software web, en la nube o basada en hosts.

- Superficie de Ataque Humana – El ataque aprovecha las debilidades en el comportamiento del usuario. Estos ataques incluyen ingeniería social, comportamiento malicioso de recursos internos de confianza y errores de los usuarios.

Una Superficie de Ataque en Expansión

22.3.2. Listas negras y Listas blancas de aplicaciones

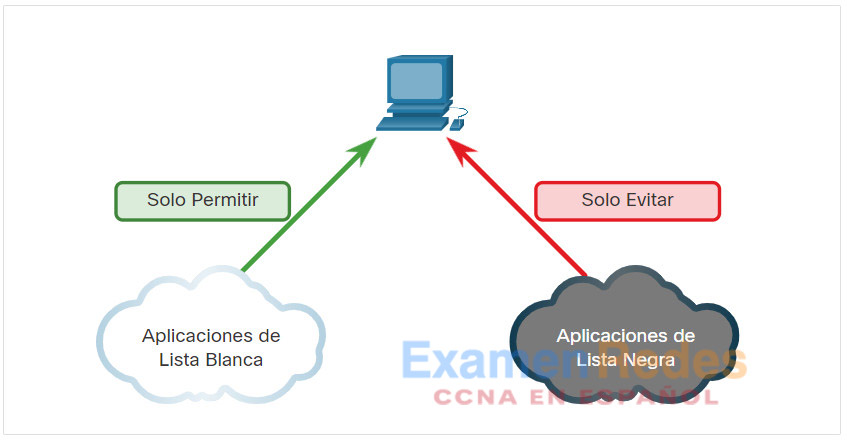

Una manera de disminuir la superficie de ataque es limitar el acceso a posibles amenazas mediante la creación de listas de aplicaciones prohibidas. Estas listas se conocen como “listas negras.»

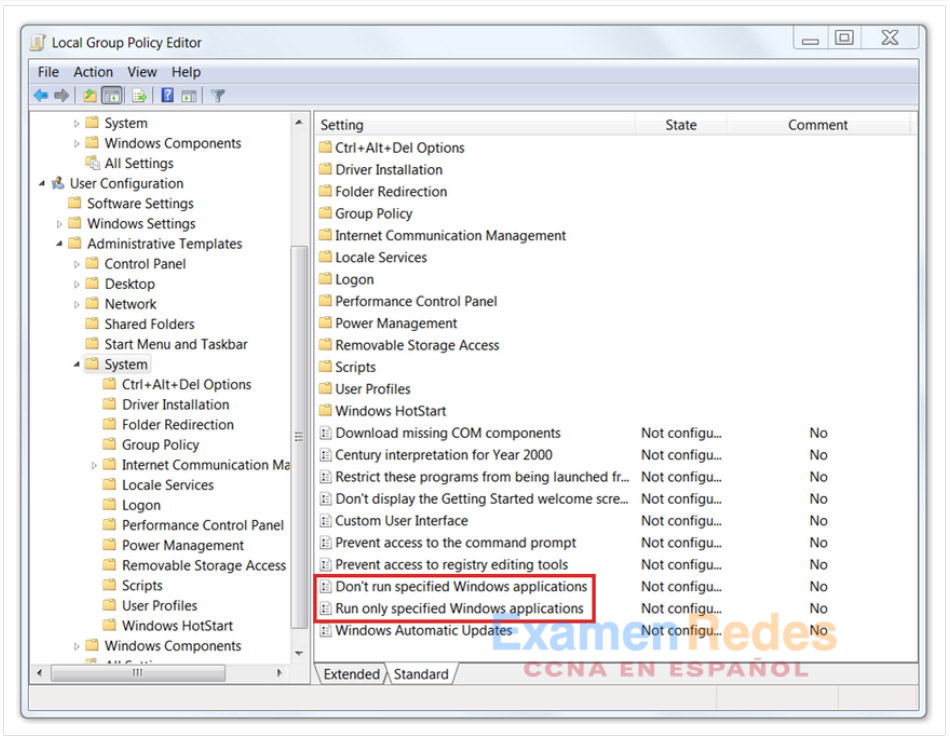

Las listas negras de aplicaciones pueden determinar qué aplicaciones de usuario no tienen permitido ejecutarse en una computadora. Del mismo modo, las listas blancas pueden especificar los programas que sí se pueden ejecutar, como se ve en la figura. De esta manera, se puede evitar que las aplicaciones vulnerables conocidas creen vulnerabilidades en los hosts de la red.

Las listas blancas se crean según un estándar de referencia creado por una organización. Este estándar de referencia define un nivel de riesgo aceptado y los componentes del entorno que contribuyen a ese nivel de riesgo. El software que no se encuentre en la lista blanca puede aumentar el riesgo al violar el estándar de referencia de seguridad establecido.

Listas Negras y Listas Blancas de aplicaciones

La figura muestra las configuraciones de listas negras y listas blancas de Windows Local Group Policy Editor.

Los sitios web también pueden incluirse en listas blancas y negras. Estas listas negras se pueden crear manualmente o se pueden obtener de varios servicios de seguridad. Los servicios de seguridad pueden actualizar las listas negras constantemente y distribuirlas a firewalls y otros sistemas de seguridad que las usen. El sistema de administración de seguridad Cisco Firepower es un ejemplo de un sistema que puede tener acceso al servicio de inteligencia de seguridad de Cisco Talos para obtener listas negras. Luego, estas listas pueden distribuirse a los dispositivos de seguridad dentro de una red empresarial.

Busque en Internet The Spamhaus Project, que es un ejemplo de un servicio gratuito de lista negra.

22.3.3. Sandboxing basado en sistema

Sandboxing es una técnica que permite analizar y ejecutar en un entorno seguro los archivos sospechosos. Los sandbox de análisis de malware automatizado ofrecen herramientas que analizan el comportamiento del malware. Estas herramientas observan los efectos de ejecutar malware desconocido para poder determinar el comportamiento del malware y usar la información para crear defensas contra él.

Como se mencionó anteriormente, el malware polimorfo cambia con frecuencia y aparece nuevo malware regularmente. Un perímetro extremadamente sólido y la implementación de sistemas de seguridad basados en hosts no evitan totalmente el ingreso de malware. Los HIDS y otros sistemas de detección pueden crear alertas sobre malware sospechoso que podría haber ingresado en la red y haberse ejecutado en un host. Algunos sistemas, como Cisco AMP, pueden seguir la trayectoria de un archivo a través de la red y pueden “retroceder” los eventos de la red para obtener una copia del archivo descargado. Luego, es posible ejecutar este archivo en un sandbox (como Cisco Threat Grid Glovebox) y que el sistema documente las actividades del archivo. Después, esta información puede utilizarse para crear firmas que impidan que el archivo vuelva a ingresar en la red. La información también puede utilizarse para crear reglas de detección y reproducciones automatizadas que identifiquen otros sistemas infectados.

Cuckoo Sandbox es un sistema sandbox gratuito para el análisis de malware. Se puede ejecutar localmente y usarlo para analizar muestras de malware. También existe una serie de sandbox públicos en línea. Estos servicios permiten la carga de muestras de malware para su análisis. Algunos de estos servicios son VirusTotal, Joe Sandbox y CrowdStrike Falcon Sandbox.

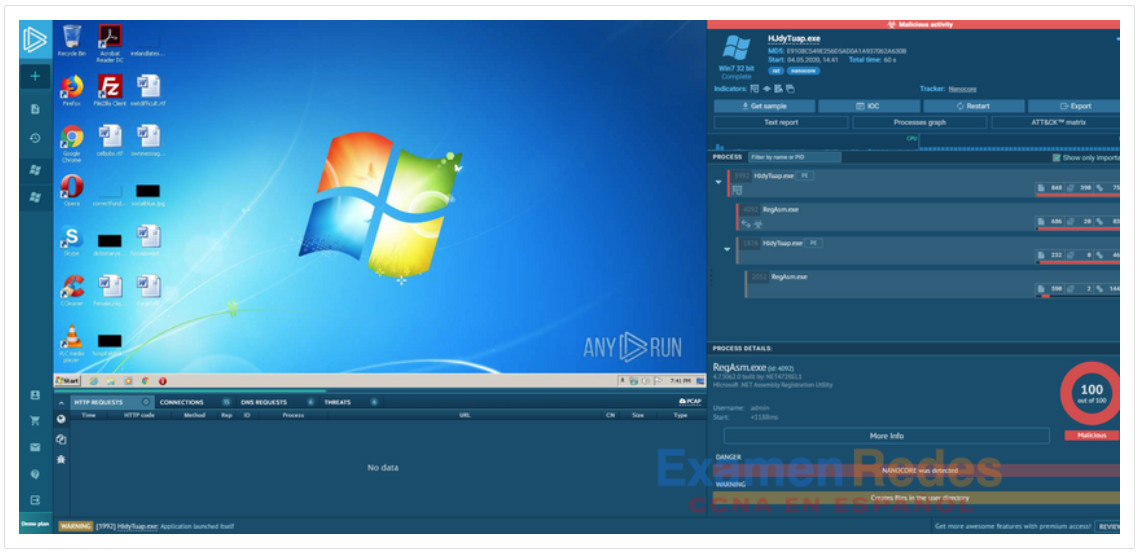

Una herramienta online interesante es ANY.RUN, la cual se muestra en la figura. Ofrece la posibilidad de cargar una muestra de malware para su análisis como cualquier sandbox online. Sin embargo, ofrece una funcionalidad de generación de informes interactivos muy enriquecedora que está llena de detalles sobre la muestra de malware. ANY.RUN ejecuta el malware y analiza una serie de capturas de pantalla del malware si tiene elementos interactivos que se muestran en la pantalla del equipo sandbox. Puede ver muestras públicas enviadas por los usuarios de ANY.RUN para investigar información sobre malware recién descubierto o malware que está circulando en Internet. Los informes incluyen la actividad de red e Internet del malware, incluidas las solicitudes HTTP y las consultas DNS. Los archivos que se ejecutan como parte del proceso de malware se muestran y califican como amenaza. Los detalles están disponibles para los archivos, incluidos varios valores hash, vistas hexadecimales y ASCII del contenido del archivo, y los cambios del sistema realizados por los archivos. Además, también se muestran la identificación de indicadores de peligro, como los hashes de archivos de malware, las solicitudes DNS y las conexiones IP que realiza el malware. Finalmente, las tácticas tomadas por el malware se asignan a la MITRE ATT&CK Matrix con cada táctica vinculada a los detalles en el sitio web de MITRE.

22.3.4. Video – Usando una Sandbox para Ejecutar Malware

Reproducir el video para ver una demostración de uso del entorno sandbox para iniciar y analizar un ataque de malware.

22.4. Resumen Protección de terminales

22.4.1. ¿Qué aprendimos en este módulo?

Protección Antimalware

Los terminales (endpoints) son hosts en la red que pueden tener acceso a otros hosts de la red y viceversa. Esto obviamente incluye computadoras y servidores. Con el rápido crecimiento de Internet de las Cosas (Internet of Things IoT), otros tipos de dispositivos ya son terminales de la red. Cada terminal es un posible lugar que el software malicioso tiene para obtener acceso a una red. No todos los extremos están dentro de una red. Muchos terminales se conectan a redes remotamente a través de VPN. El perímetro de la red se expande todo el tiempo. Se necesitan diversos dispositivos de seguridad de la red para proteger el perímetro de la red contra el acceso exterior. Sin embargo, muchos ataques se originan también dentro de la red. Por lo tanto, proteger una LAN interna es casi tan importante como proteger el perímetro externo de la red. Si un atacante se infiltra en un host interno, este puede ser el punto de partida para que obtenga acceso a dispositivos esenciales del sistema, como servidores y dispositivos con información confidencial. Hay dos elementos de LAN internos para proteger: Terminales e Infraestructura de la Red.

El software Antivirus/Antimalware se instala en un host, para detectar y mitigar virus y malware Lo hace utilizando tres enfoques diferentes, basados en firmas (utilizando diversas características de archivos de malware conocidos), basados en heurística (utilizando características generales compartidas por varios tipos de malware) y basados en comportamientos (utilizando un análisis de comportamientos sospechosos). Muchos programas antivirus son capaces de proporcionar protección en tiempo real analizando los datos al mismo tiempo que los terminales están siendo utilizados. Un Firewall basado en hosts limita las conexiones entrantes y salientes a conexiones iniciadas por ese host solamente. El software de firewall también puede evitar que un host se infecte e impedir que los hosts infectados propaguen malware a otros. La mayoría del software de seguridad basado en hosts incluye una funcionalidad de registro que es esencial para las operaciones de ciberseguridad. Los dispositivos de prevención de malware basado en la red también son capaces de compartir información entre ellos para permitir que se tomen mejores decisiones. La protección de terminales en una red sin fronteras puede lograrse usando técnicas basadas en la red y basadas en el host.

Prevención de Intrusiones basada en hosts

Los firewalls basados en hosts pueden utilizar un conjunto de políticas o perfiles predefinidos para controlar los paquetes que entran y salen de una computadora. También pueden tener reglas que se pueden modificar o crear directamente para controlar el acceso según direcciones, protocolos y puertos. También pueden configurarse para emitir alertas a los usuarios si se detecta comportamiento sospechoso. Los datos del registro varían según la aplicación de firewall. Por lo general, se incluye la fecha y hora del evento, si la conexión se autorizó o denegó, información sobre las direcciones IP de origen o destino de los paquetes, y los puertos de origen y destino de los segmentos encapsulados. También se pueden utilizar firewalls distribuidos. Los firewalls distribuidos combinan características de firewalls basados en hosts con administración centralizada. Algunos ejemplos de firewalls basados en host incluyen Windows Defender Firewalls, iptables, nftables y TCP Wrappers. Un Sistema HIDS está diseñado para proteger a los hosts de malware conocido y desconocido. Un HIDS puede realizar una supervisión detallada e informes sobre la configuración del sistema y la actividad de la aplicación, el análisis de registros, la correlación de eventos, la comprobación de integridad, la aplicación de políticas, la detección de rootkit y las alertas. Un HIDS incluirá, con frecuencia, un servidor terminal de administración, como se ve en la figura. Debido a que el software HIDS debe ejecutarse directamente en el host, se considera un sistema basado en agente. Un HIDS utiliza estrategias proactivas y reactivas. Un HIDS puede prevenir intrusiones porque utiliza firmas para detectar malware conocido y evita que infecte un sistema. Las firmas son no eficaces contra amenazas nuevas o de dia cero. Además, algunas familias de malware se caracterizan por ser polimorfas. Otras estrategias para detectar la posibilidad de éxito incluyen la detección basada en anomalías y la detección basada en políticas.

Seguridad de las aplicaciones

Una superficie de ataque es la suma total de las vulnerabilidades presentes en un sistema determinado a las que puede acceder un atacante. Puede consistir de puertos abiertos en servidores o hosts, software que se ejecuta en servidores conectados a internet, protocolos de redes inalámbricas e incluso usuarios. La superficie de ataque continúa expandiéndose. Hay más dispositivos que se conectan a las redes mediante dispositivos IoT y dispositivos BYOD. El Instituto SANS describe tres componentes de la superficie de ataque: superficie de ataque de red, superficie de ataque de software y superficie de ataque humano. Una manera de disminuir la superficie de ataque es limitar el acceso a posibles amenazas mediante la creación de listas de aplicaciones prohibidas. Estas listas se conocen como listas negras. Las listas negras de aplicaciones pueden determinar qué aplicaciones de usuario no tienen permitido ejecutar en una computadora. Del mismo modo, las listas blancas pueden especificar los programas que sí se pueden ejecutar. Las listas blancas se crean según un estándar de referencia establecido por una organización. Las listas negras se pueden crear manualmente o pueden obtenerse de diferentes servicios de seguridad. Sandboxing es una técnica que permite analizar y ejecutar en un entorno seguro los archivos sospechosos. Los sandbox de análisis de malware automatizado ofrecen herramientas que analizan el comportamiento del malware. Estas herramientas observan los efectos de ejecutar malware desconocido para poder determinar el comportamiento del malware y usar la información para crear defensas contra él. El malware polimorfo cambia con frecuencia y aparece nuevo malware regularmente Un perímetro extremadamente sólido y la implementación de sistemas de seguridad basados en hosts no evitan totalmente el ingreso de malware. Los HIDS y otros sistemas de detección pueden crear alertas sobre malware sospechoso que podría haber ingresado en la red y haberse ejecutado en un host.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes