Última actualización: abril 1, 2022

5.0. Introducción

5.0.1. ¿Por qué Deberíamos Tomar este Módulo?

Todos nos comunicamos en las redes diariamente. Mirar las redes sociales, transmisiones en video o investigar información en Internet son actividades comunes en las que normalmente no pensamos mucho. Sin embargo, numerosos procesos tecnológicos están en marcha para traernos el contenido que queremos de la web.

En este módulo, aprenderá cómo funcionan juntos los protocolos de red para permitirnos solicitar información y devolvernos esa información a través de la red.

5.0.2. ¿Qué Aprenderé en este Módulo?

Título del Módulo: Protocolos de red

Objetivo del Módulo: Explicar como los protocolos permiten las operaciones de red.

| Título del Tema | Objetivo del Tema |

|---|---|

| Proceso de Comunicaciones de la Red | Explicar el funcionamiento básico de la comunicación de red de datos. |

| Protocolos de Comunicación | Explique cómo los protocolos habilitan las operaciones de red. |

| Encapsulamiento de datos | Explique la forma en que el encapsulamiento de datos permite que estos se transporten a través de la red. |

5.1. Proceso de comunicaciones de la red

5.1.1. Redes de muchos tamaños

Hay redes de todo tamaño. Van desde redes simples que constan de dos computadoras hasta redes que conectan millones de dispositivos.

Las redes domésticas sencillas le permiten compartir recursos, como impresoras, documentos, imágenes y música, entre unos pocos dispositivos finales locales.

Las redes de oficinas pequeñas y oficinas domésticas (SOHO) permiten a las personas trabajar desde casa o desde una oficina remota. Muchos trabajadores independientes utilizan este tipo de redes para anunciar y vender productos, pedir suministros y comunicarse con los clientes.

Las empresas y las grandes organizaciones usan redes para proporcionar consolidación, almacenamiento y acceso a la información en los servidores de red. Las redes proporcionan correo electrónico, mensajería instantánea y colaboración entre empleados. Muchas organizaciones usan la conexión de su red a Internet para proporcionar productos y servicios a los clientes.

Internet es la red más extensa que existe. De hecho, el término Internet significa “red de redes”. Es una colección de redes privadas y públicas interconectadas.

En pequeñas empresas y hogares, muchas PC funcionan como servidores y clientes en la red. Este tipo de red se denomina red entre pares.

Haga clic en cada botón para obtener más información.

- Redes domésticas pequeñas

- Redes domésticas/de oficinas pequeñas

- Redes medianas a grandes

- Redes mundiales

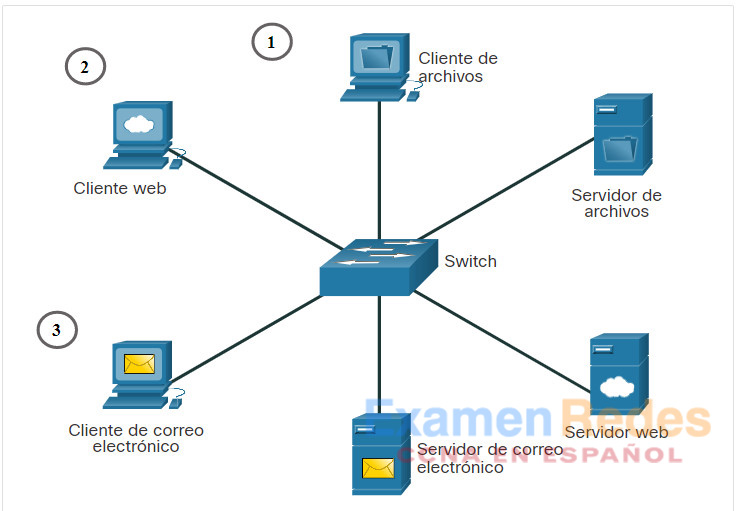

5.1.2. Comunicaciones entre cliente y servidor

Todas las computadoras conectadas a una red que participan directamente en las comunicaciones de la red se clasifican como hosts. Los hosts también se denominan terminales o nodos. Gran parte de la interacción entre dispositivos terminales es tráfico entre cliente y servidor. Por ejemplo, cuando se tiene acceso a una página web en Internet, el navegador (el cliente) tiene acceso a un servidor. Cuando se envía un mensaje de correo electrónico, el cliente de correo se conecta a un servidor de correo electrónico.

Los servidores son simplemente computadoras con software especializado. Este software les permite a los servidores brindar información a otros terminales de la red. Un servidor puede tener un solo propósito y brindar un solo servicio, como páginas web. Un servidor puede ser multipropósito y brindar una variedad de servicios, como páginas web, correo electrónico y transferencias de archivos.

Las computadoras cliente tienen software instalado, como navegadores web, correo electrónico y herramientas de transferencia de archivos. Este software les permite solicitar y mostrar la información obtenida desde el servidor. Una única PC también puede ejecutar varios tipos de software de cliente. Por ejemplo, un usuario puede revisar su correo electrónico y ver una página web mientras oye la radio por Internet.

- Servidor de archivos – El servidor de archivos almacena archivos de usuario y empresariales en una ubicación central.

- Servidor web – El servidor web ejecuta un software de servidor web que permite a muchos equipos acceder a páginas web.

- Servidor de correo electrónico : El servidor de correo electrónico ejecuta un software de servidor que permite enviar y recibir mensajes de este mismo.

- El servidor de archivos almacena archivos de usuario y empresariales en una ubicación central. Los dispositivos de clientes tienen acceso a estos archivos mediante un software de cliente, como Windows Explorer.

- El servidor web ejecuta software de servidor web y los clientes utilizan su software de navegador, como Windows Microsoft Edge, para tener acceso a las páginas web que se encuentran en el servidor.

- El servidor de correo electrónico ejecuta software de servidor de correo electrónico y los clientes utilizan su software de cliente de correo electrónico, como Microsoft Outlook, para tener acceso a los mensajes de correo electrónico que se encuentran en el servidor.

5.1.3. Sesiones Típicas

Un usuario típico de red en la escuela, en casa o en la oficina, utilizará normalmente algún tipo de dispositivo informático para establecer muchas conexiones con los servidores de la red. Estos servidores pueden estar en la misma habitación o en cualquier lugar del mundo. Echemos un vistazo a algunas sesiones de comunicación de red típicas.

- Estudiante

- Jugador

- Cirujano

Terry conecta su teléfono a la red Wi-Fi de la escuela. Su búsqueda se envía desde su teléfono a la red de la escuela de manera inalámbrica. Antes de que su búsqueda se pueda enviar, los datos deben direccionarse para que puedan encontrar el camino de regreso a Terry. Por lo tanto, los términos de búsqueda se representan como una cadena de datos binarios que se codifica en ondas de radio. Luego, la cadena de búsqueda se convierte a señales eléctricas que viajan por la red cableada de la escuela hasta el lugar en el que la red de la escuela se conecta a la red del proveedor de servicios de Internet (ISP). Una combinación de tecnologías transmite la búsqueda de Terry al sitio web del motor de búsqueda.

Por ejemplo, los datos de Terry viajan junto con los datos de miles de otros usuarios por una red de fibra óptica que conecta el ISP de Terry a muchos otros ISP, incluido el ISP que usa la empresa del motor de búsqueda. Finalmente, la cadena de búsqueda de Terry ingresa en el sitio web de la empresa del motor de búsqueda y se procesa mediante poderosos servidores. Luego, los resultados se codifican y se envían a la escuela de Terry y a su dispositivo.

Todas estas transiciones y conexiones ocurren en una fracción de segundo, y Terry empieza el camino al aprendizaje sobre su tema.

La red de Michelle, como muchas redes domésticas, se conecta a un ISP con un router y un módem por cable. Estos dispositivos permiten que la red doméstica de Michelle se conecte a una red de televisión por cable que pertenece a su ISP. Los cables del barrio de Michelle se conectan todos a un punto central en un poste de teléfono y, luego, se conectan a una red de fibra óptica. Esta red de fibra óptica conecta muchos barrios a los que el ISP de Michelle les presta servicios.

Todos los cables de fibra óptica se conectan a servicios de telecomunicaciones que proporcionan acceso a las conexiones de alta capacidad. Estas conexiones les permiten a miles de usuarios en hogares, oficinas gubernamentales y empresas conectarse a destinos de Internet alrededor del mundo.

Michelle ha conectado su consola de juegos a una empresa que aloja un juego en línea muy popular. Michelle está registrada con la empresa y los servidores de dicha empresa mantienen un registro del puntaje, las experiencias y los recursos del juego de Michelle. Las acciones de Michelle en su juego se convierten en datos que se envían a la red de jugadores. Los movimientos de Michelle se dividen en grupos de datos binarios que constan de una cadena de ceros y unos. La información que identifica a Michelle, el juego que juega y su ubicación de red se agregan a los datos del juego. Las piezas de datos que representan el juego de Michelle se envían a alta velocidad a la red del proveedor del juego. Los resultados regresan a Michelle en forma de gráficos y sonidos.

Todo esto ocurre tan rápidamente que Michelle puede competir con cientos de otros jugadores en tiempo real.

Cuando se realiza una radiografía en un paciente, la imagen se digitaliza como datos informáticos. Luego, las computadoras del hospital preparan la radiografía para enviarla al servicio médico de la nube. Debido a que la seguridad es muy importante cuando se trabaja con datos médicos, el hospital utiliza servicios de red que encriptan los datos de las imágenes y la información sobre los pacientes. Estos datos cifrados no pueden ser interceptados ni leídos mientras viajan a través de Internet hasta el centro de datos en la nube del proveedor de servicios. Los datos se direccionan para que puedan enviarse al centro de datos del proveedor de la nube a fin de llegar a los servicios correctos que proporcionan almacenamiento y recuperación de imágenes digitales de alta resolución.

El Dr. Awad y el equipo de atención de pacientes pueden conectarse a este servicio especial, reunirse con otros doctores mediante conferencias de audio y analizar los registros de pacientes para decidir el mejor tratamiento que puede brindarse. El Dr. Awad puede trabajar con especialistas de diversos lugares para ver las imágenes médicas y otros datos de los pacientes, y analizar los casos.

Toda esta interacción es digital y tiene lugar usando servicios de red que presta el servicio médico en la nube.

5.1.4. Seguir la ruta

Solemos pensar en las redes de datos que utilizamos en nuestra vida cotidiana como pensamos en conducir un coche. No nos importa realmente lo que sucede en el motor, siempre y cuando el coche nos lleve donde queremos ir. Sin embargo, al igual que un mecánico conoce los detalles de cómo funciona un coche, los analistas de ciberseguridad necesitan comprender profundamente cómo funcionan las redes.

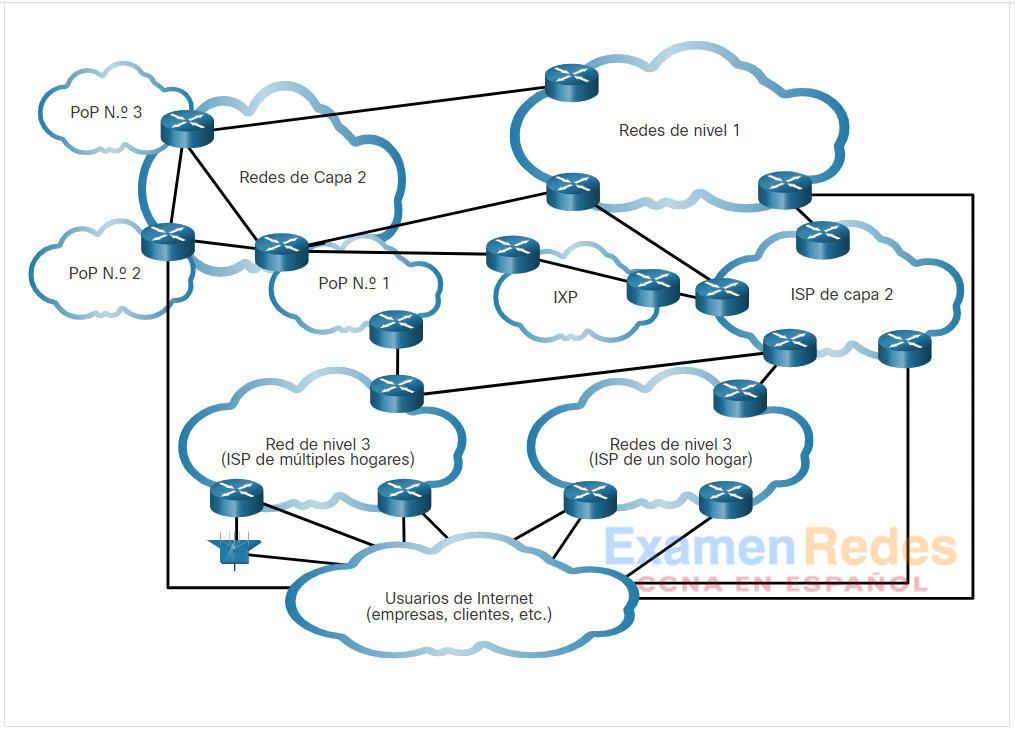

Cuando nos conectamos a un sitio web para consultar las redes sociales o hacer compras, rara vez nos preocupamos por cómo llegan nuestros datos al sitio web y cómo regresan. No somos conscientes de las numerosas tecnologías que nos permiten usar Internet. Una combinación de cables de cobre y fibra óptica que van sobre la tierra y bajo el mar transportan el tráfico de datos. También se usan tecnologías inalámbricas y por satélite de alta velocidad. Estas conexiones vinculan centros de telecomunicaciones e ISP que se encuentran distribuidos en todo el mundo, como se ve en la figura. Estos ISP mundiales de nivel 1 y nivel 2 conectan partes de Internet entre sí, generalmente mediante un punto de intercambio de Internet (IXP, Internet Exchange Point). Las redes de mayor tamaño se conectan a redes de capa 2 mediante un punto de presencia (PoP, Point of Presence), que suele ser un lugar en el edificio donde se realizan las conexiones físicas al ISP. Los ISP de nivel 3 conectan hogares y empresas a Internet.

Debido a las diferentes relaciones entre ISP y empresas de telecomunicaciones, el tráfico de una computadora a un servidor de Internet puede recorrer muchas rutas. El tráfico de un usuario en un país puede recorrer un camino muy indirecto para llegar a su destino. Podría viajar primero desde el ISP local a un centro que tenga conexiones con muchos otros ISP. El tráfico de Internet de un usuario puede recorrer muchos cientos de millas en una dirección solamente para dirigirse en un sentido totalmente diferente para llegar a su destino. Parte del tráfico puede recorrer ciertas rutas para llegar a su destino y, luego, rutas totalmente diferentes para regresar.

Los analistas de ciberseguridad deben ser capaces de determinar el origen del tráfico que ingresa en la red y el destino del tráfico que sale de ella. Entender el camino que recorre el de tráfico de la red resulta esencial para esta tarea.

5.1.5. Práctica de laboratorio: Seguir una ruta

En este laboratorio, se utilizarán dos utilidades de seguimiento de rutas para examinar la ruta de internet hacia las redes de destino. El primer paso será verificar la conectividad a un sitio web. El segundo paso será emplear la utilidad traceroute en la línea de comandos de Linux. El tercer paso consistirá en utilizar una herramienta traceroute con base en la web.

5.2. Protocolos de comunicación

5.2.1. ¿Qué son los protocolos?

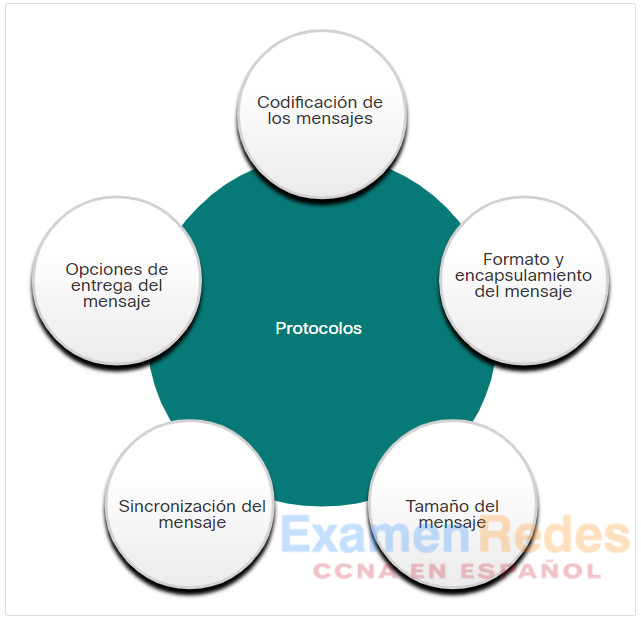

Realizar simplemente la conexión física por cable o inalámbrica entre los terminales no es suficiente para habilitar la comunicación. Para que se produzca la comunicación, los dispositivos deben saber “cómo” comunicarse. La comunicación, ya sea cara a cara o por una red, está regida por reglas denominadas protocolos. Estos protocolos son específicos del tipo de método de comunicación en cuestión.

Por ejemplo, considere a dos personas que se comunican cara a cara. Antes de comunicarse, deben acordar cómo hacerlo. Si en la comunicación se utiliza la voz, primero deben acordar el idioma. A continuación, cuando tienen un mensaje que compartir, deben poder dar formato a ese mensaje de una manera que sea comprensible. Por ejemplo, si alguien utiliza el idioma español, pero la estructura de las oraciones es deficiente, el mensaje se puede malinterpretar fácilmente.

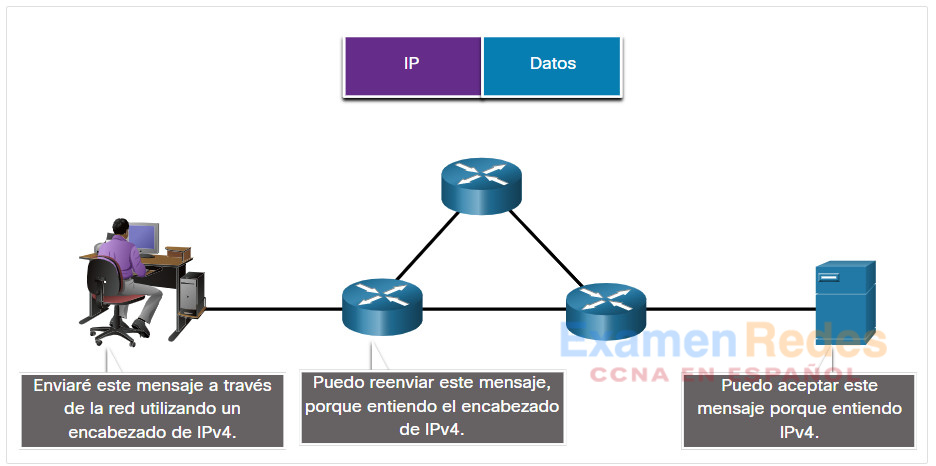

Del mismo modo, los protocolos de red especifican muchas características de la comunicación de red, como se muestra en la figura.

5.2.2. Protocolos de red

Los protocolos de red ofrecen los medios para que las computadoras se comuniquen en las redes. Los protocolos de red determinan la codificación, el formato, la encapsulación, el tamaño, la distribución y las opciones de entrega del mensaje. Los protocolos de red definen un formato y un conjunto de reglas comunes para intercambiar mensajes entre dispositivos. Algunos de los protocolos de red más comunes son Hypertext Transfer Protocol (HTTP), el protocolo de control de transmisión (TCP) y el protocolo de Internet (IP). Como analista de ciberseguridad, debe estar muy familiarizado con la estructura de los datos del protocolo y cómo funcionan los protocolos en las comunicaciones de red.

Nota: IP en este curso se refiere tanto a los protocolos de IPv4 como a los de IPv6. IPv6 es la versión más reciente de IP y, con el tiempo, sustituirá al protocolo IPv4 más común.

- Estructura del mensaje

- Uso compartido de rutas

- Uso compartido de la información

- Administración de sesión

5.2.3. La suite de protocolos TCP/IP

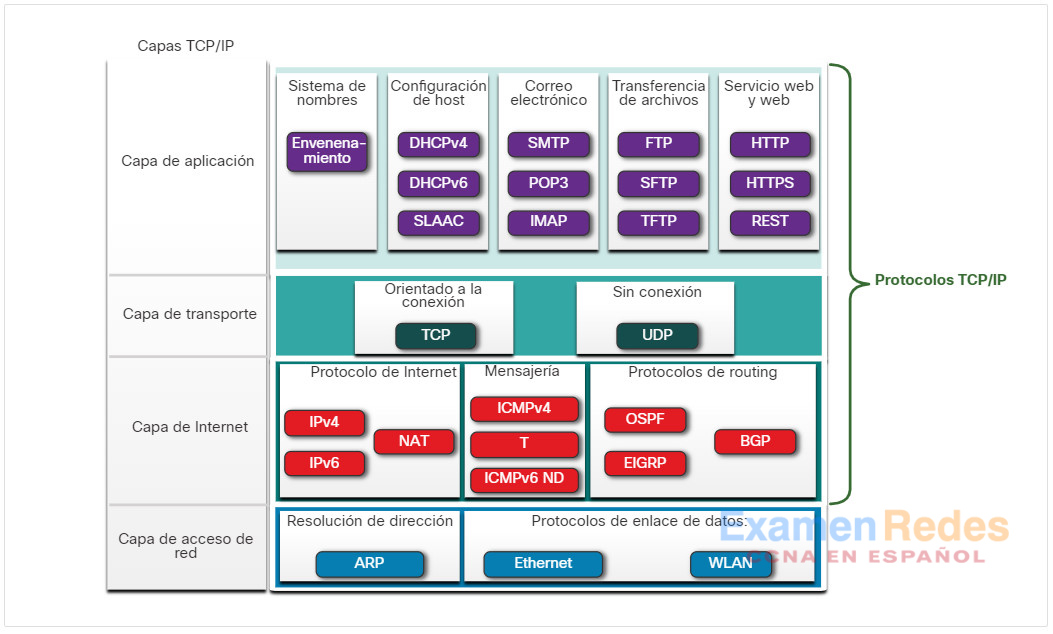

Hoy en día, el conjunto de protocolos TCP/IP incluye muchos protocolos y continúa evolucionando para admitir nuevos servicios. Algunos de los más populares se muestran en la figura.

TCP/IP es el conjunto de protocolos utilizado por Internet y las redes de hoy. TCP/IP tiene dos aspectos importantes para proveedores y fabricantes:

- Suite de protocolo estándar abierto– Esto significa que está disponible gratuitamente para el público y puede ser utilizado por cualquier proveedor en su hardware o en su software.

- Suite de protocolo basado en estándares-Esto significa que ha sido respaldado por la industria de redes y aprobado por una organización de estándares. Esto asegura que productos de distintos fabricantes puedan interoperar correctamente.

Haga clic en cada botón para obtener una breve descripción de los protocolos en cada capa.

- Capa de aplicación

- Capa de transporte

- Capa de Internet

- Capa de Acceso de Red

Sistema de nombres

- DNS – Domain Name System. Traduce los nombres de dominio tales como cisco.com a direcciones IP

Configuración de host

- DHCPv4 – Protocolo de configuración dinámica de host para IPv4. Un servidor DHCPv4 asigna dinámicamente información de direccionamiento IPv4 a clientes DHCPv4 al inicio y permite que las direcciones se reutilicen cuando ya no sean necesarias.

- DHCPv6 – Protocolo de configuración dinámica de host para IPv6. DHCPv6 es similar a DHCPv4. Un servidor DHCPv6 asigna dinámicamente información de direccionamiento IPv6 a clientes DHCPv6 al inicio.

- SLAAC – Autoconfiguración sin estado. Método que permite a un dispositivo obtener su información de direccionamiento IPv6 sin utilizar un servidor DHCPv6.

Correo electrónico

- SMTP – Protocolo para Transferencia Simple de Correo. Les permite a los clientes enviar correo electrónico a un servidor de correo y les permite a los servidores enviar correo electrónico a otros servidores.

- POP3 -Protocolo de Oficinca de Correo versión 3. Permite a los clientes recuperar el correo electrónico de un servidor de correo y descargarlo en la aplicación de correo local del cliente.

- IMAP – Protocolo de Acceso a Mensajes de Internet Permite que los clientes accedan a correos electrónicos almacenados en un servidor de correo.

Transferencia de Archivos

- FTP – Protocolo de Transferencia de Archivos. Establece las reglas que permiten a un usuario en un host acceder y transferir archivos hacia y desde otro host a través de una red. FTP Es un protocolo confiable de entrega de archivos, orientado a la conexión y con acuse de recibo.

- SFTP – SSH Protocolo de Transferencia de Archivos Como una extensión al protocolo Shell seguro (SSH), el SFTP se puede utilizar para establecer una sesión segura de transferencia de archivos, en el que el archivo transferido está cifrado. SSH es un método para el inicio de sesión remoto seguro que se utiliza normalmente para acceder a la línea de comandos de un dispositivo.

- TFTP – Protocolo de Transferencia de Archivos Trivial Un protocolo de transferencia de archivos simple y sin conexión con la entrega de archivos sin reconocimiento y el mejor esfuerzo posible. Utiliza menos sobrecarga que FTP.

Web y Servicio Web

- HTTP – Hypertext Transfer Protocol. Un Conjunto de reglas para intercambiar texto, imágenes gráficas, sonido, video y otros archivos multimedia en la World Wide Web.

- HTTPS – HTTP seguro. Una forma segura de HTTP que cifra los datos que se intercambian a través de la World Wide Web.

- REST – Transferencia de Estado Representacional. Servicio web que utiliza interfaces de programación de aplicaciones (API) y solicitudes HTTP para crear aplicaciones web.

Orientado a la conexión

- TCP – Protocolo de Control de Transmisión. Permite la comunicación confiable entre procesos que se ejecutan en hosts independientes y tiene transmisiones fiables y con acuse de recibo que confirman la entrega exitosa.

Sin conexión

- UDP – Protocolo de Datagramas de Usuario Habilita un proceso que se ejecuta en un host para enviar paquetes a un proceso que se ejecuta en otro host Sin embargo, UDP No confirma la transmisión correcta de datagramas

Protocolo de Internet

- IPv4 – Protocolo de Internet versión 4. Recibe segmentos de mensajes de la capa de transporte, empaqueta mensajes en paquetes y dirige paquetes para entrega end-to-end a través de una red. IPv4 utiliza una dirección de 32 bits.

- IPv6 – IP versión 6. Similar a IPv4 pero usa una dirección de 128 bits.

- NAT – Traducción de Direcciones de Red Traduce las direcciones IPv4 de una red privada en direcciones IPv4 públicas globalmente únicas.

Mensajería

- ICMPv4 – Protocolo de Control de Mensajes de Internet Proporciona comentarios desde un host de destino a un host de origen con respecto a los errores en la entrega de paquetes

- ICMPv6 – ICMP para IPv6. Funcionalidad similar a ICMPv4 pero se utiliza para paquetes IPv6.

- ICMPv6 ND – Protocolo de Descubrimiento de Vecinos versión 6 Incluye cuatro mensajes de protocolo que se utilizan para la resolución de direcciones y la detección de direcciones duplicadas.

Protocolos de Routing

- OSPF – Abrir el Camino más Corto Primero. Protocolo de enrutamiento de estado de vínculo que utiliza un diseño jerárquico basado en áreas. OSPF s un protocolo de routing interior de estándar abierto.

- EIGRP – EIGRP Protocolo de Enrutamiento de Puerta de enlace Interior Mejorado. Es un protocolo de routing abierto desarrollado por Cisco, utiliza una métrica compuesta en función del ancho de banda, la demora, la carga y la confiabilidad.

- BGP – Protocolo de Puerta de Enlace de Frontera Un protocolo de enrutamiento de puerta de enlace exterior estándar abierto utilizado entre los proveedores de servicios de Internet (ISP). BGP también se utiliza entre los ISP y sus clientes privados más grandes para intercambiar información de enrutamiento.

Resolución de dirección

- ARP – Protocolo de Resolución de Direcciones Proporciona la asignación de direcciones dinámicas entre una dirección IP y una dirección de hardware.Nota: Puede ver otro estado de documentación que ARP opera en la capa de Internet (OSI Capa 3). Sin embargo, en este curso declaramos que ARP opera en la capa de acceso a la red (OSI Capa 2) porque su objetivo principal es descubrir la dirección MAC del destino. y una dirección de capa 2 es una dirección MAC.

Protocolos de Enlace de Datos:

- Ethernet – define las reglas para conectar y señalizar estándares de la capa de acceso a la red.

- WLAN – Wireless Local Area Network. Define las reglas para la señalización inalámbrica a través de las frecuencias de radio de 2,4 GHz y 5 GHz.

5.2.4. Formato y encapsulamiento del mensaje

Cuando se envía un mensaje desde el origen hacia el destino, se debe utilizar un formato o estructura específicos. Los formatos de los mensajes dependen del tipo de mensaje y el canal que se utilice para entregar el mensaje.

Haga clic en cada botón para obtener una analogía y un ejemplo de red de formato y encapsulación de mensajes.

- Analogía

- Red

Un ejemplo común de requerir el formato correcto en las comunicaciones humanas es cuando se envía una carta. Haga clic en Reproducir en la figura para ver una animación de formato y encapsulación de una letra.

El sobre tiene la dirección del emisor y la del receptor, cada una escrita en el lugar adecuado del sobre. Si la dirección de destino y el formato no son correctos, la carta no se entrega.

El proceso que consiste en colocar un formato de mensaje (la carta) dentro de otro formato de mensaje (el sobre) se denomina encapsulamiento. La desencapsulación ocurre cuando el destinatario invierte el proceso y la carta se saca del sobre.

Semejante a enviar una carta,Un mensaje que se envía a través de una red de computadoras sigue reglas de formato específicas para que pueda ser entregado y procesado.

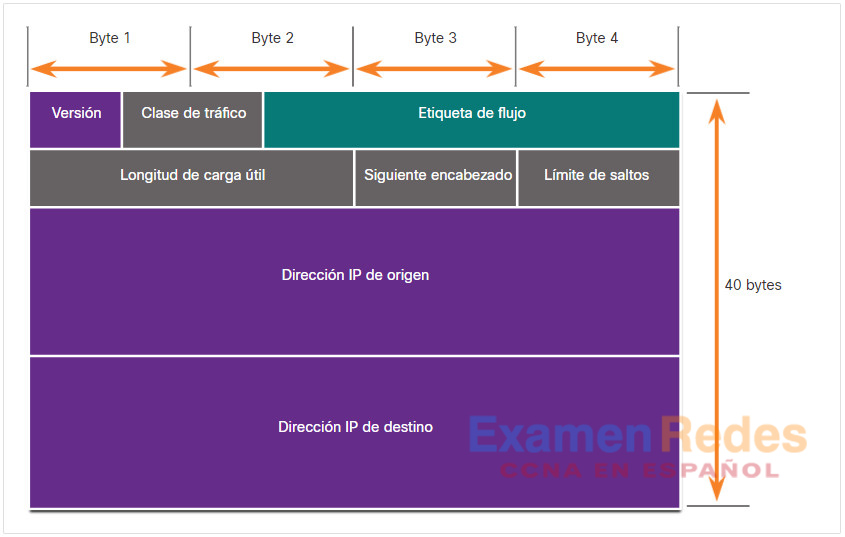

Protocolo de Internet (IP) es un protocolo con una función similar a la del ejemplo sobre. En la figura, los campos del paquete de Protocolo de Internet versión 6 (IPv6) identifican el origen del paquete y su destino. IP es responsable de enviar un mensaje desde el origen del mensaje al destino a través de una o más redes.

Nota: Los campos del paquete IPv6 se analizan en detalle en otro módulo.

5.2.5. Tamaño del mensaje

Otra regla de comunicación es el tamaño del mensaje.

Haga clic en cada botón para ver una analogía y un ejemplo de red del tamaño del mensaje.

- Analogía

- Red

Haga clic en Reproducir en la figura para ver una animación del tamaño del mensaje en las comunicaciones cara a cara.

Cuando las personas se comunican, los mensajes que envían, normalmente, están divididos en fragmentos más pequeños u oraciones. El tamaño de estas oraciones se limita a lo que la persona que recibe el mensaje puede procesar por vez, como se muestra en la figura. También hace que sea más fácil para el receptor leer y comprender.

De manera similar, cuando se envía un mensaje largo de un host a otro a través de una red, es necesario separarlo en partes más pequeñas, como se muestra en la figura 2. Las reglas que controlan el tamaño de las partes, o tramas que se comunican a través de la red, son muy estrictas. También pueden ser diferentes, de acuerdo con el canal utilizado. Las tramas que son demasiado largas o demasiado cortas no se entregan.

Las restricciones de tamaño de las tramas requieren que el host de origen divida un mensaje largo en fragmentos individuales que cumplan los requisitos de tamaño mínimo y máximo. El mensaje largo se enviará en tramas independientes, cada trama contendrá una parte del mensaje original. Cada trama también tendrá su propia información de direccionamiento. En el host receptor, las partes individuales del mensaje se vuelven a unir para reconstruir el mensaje original.

5.2.6. Sincronización del mensaje

El tiempo de los mensajes también es muy importante en las comunicaciones de red. El tiempo de los mensajes incluye lo siguiente:

- Control de flujo –Este es el proceso de gestión de la velocidad de transmisión de datos. La sincronización también afecta la cantidad de información que se puede enviar y la velocidad con la que puede entregarse. Por ejemplo, Si una persona habla demasiado rápido, la otra persona tendrá dificultades para escuchar y comprender el mensaje. En la comunicación de red, existen protocolos de red utilizados por los dispositivos de origen y destino para negociar y administrar el flujo de información.

- Tiempo de espera de respuesta (Response Timeout) –Si una persona hace una pregunta y no escucha una respuesta antes de un tiempo aceptable, la persona supone que no habrá ninguna respuesta y reacciona en consecuencia. La persona puede repetir la pregunta o puede continuar la conversación. Los hosts de las redes tienen reglas que especifican cuánto tiempo deben esperar una respuesta y qué deben hacer si se agota el tiempo de espera para la respuesta.

- Métodos de acceso – Determina en qué momento alguien puede enviar un mensaje. Haga clic en Reproducir en la figura para ver una animación de dos personas hablando al mismo tiempo, luego se produce una «colisión de información» y es necesario que las dos retrocedan y comiencen de nuevo. Del mismo modo, cuando un dispositivo desea transmitir en una LAN inalámbrica, es necesario que la tarjeta de interfaz de red (NIC) WLAN determine si el medio inalámbrico está disponible.

5.2.7. Unidifusión, multidifusión y difusión

Un mensaje se puede entregar de diferentes maneras. En algunos casos, una persona desea comunicar información a un solo individuo. Otras veces, esa persona puede necesitar enviar información a un grupo de personas simultáneamente o, incluso, a todas las personas de un área.

Los hosts en una red utilizan opciones de entrega similares para comunicarse. Estos métodos de comunicación se denominan unicast, multicast y broadcast

- Unidifusión

- Multidifusión

- Difusión

5.2.8. Beneficios del uso de un modelo en capas

En realidad, no puede ver los paquetes reales viajar a través de una red real de la misma manera que puede ver cómo se ensamblan los componentes de un automóvil en una línea de ensamblaje. por lo tanto, es útil tener una forma de pensar acerca de una red para que puedas imaginar lo que está sucediendo. Un modelo es útil en estas situaciones.

Conceptos complejos, como el funcionamiento de una red, pueden ser difíciles de explicar y comprender. Por esta razón, un modelo en capas se utiliza para modularizar las operaciones de una red en capas manejables.

Los beneficios por el uso de un modelo en capas para describir protocolos de red y operaciones incluyen lo siguiente:

- Asistencia en el diseño de protocolos porque los protocolos que operan en una capa específica tienen información definida sobre la que actúan y una interfaz definida para las capas superiores e inferiores.

- Fomenta la competencia, ya que los productos de distintos proveedores pueden trabajar en conjunto.

- Evita que los cambios en la tecnología o en las funcionalidades de una capa afecten otras capas superiores e inferiores.

- Proporciona un lenguaje común para describir las funciones y capacidades de red.

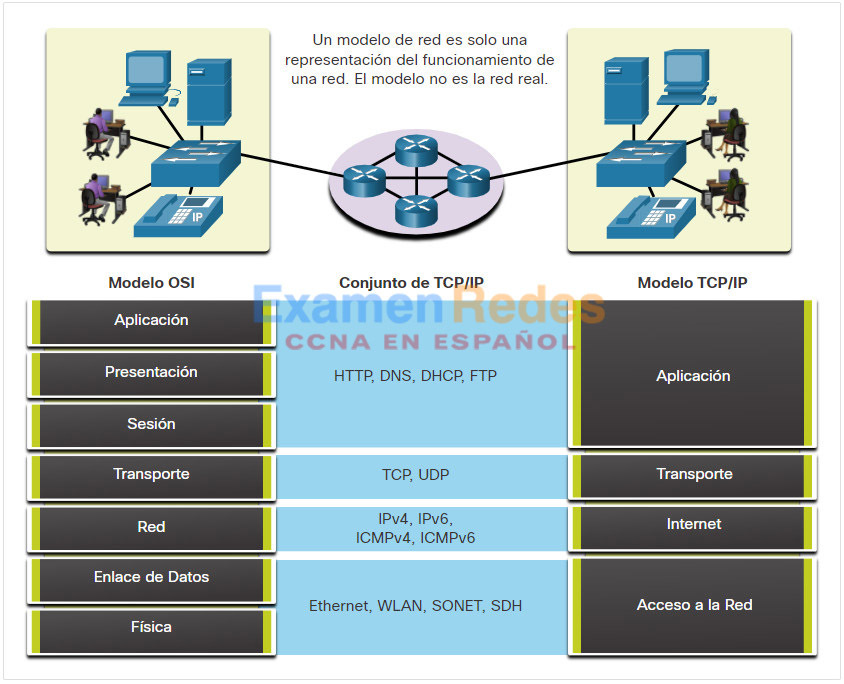

Como se muestra en la figura, hay dos modelos en capas que se utilizan para describir las operaciones de red:

- Modelo de Referencia de Interconexión de Sistemas Abiertos

- Modelo de referencia TCP/IP

5.2.9. El Modelo de Referencia OSI

El modelo de referencia OSI proporciona una amplia lista de funciones y servicios que se pueden presentar en cada capa. Este tipo de modelo es coherente con todos los tipos de servicios y protocolos de red al describir qué es lo que se debe hacer en una capa determinada, pero sin regir la forma en que se debe lograr.

También describe la interacción de cada capa con las capas directamente por encima y por debajo de él. Los protocolos TCP/IP que se analizan en este curso se estructuran en torno a los modelos OSI y TCP/IP. La tabla muestra detalles sobre cada capa del modelo OSI. La funcionalidad de cada capa y la relación entre ellas será más evidente a medida que avance en el curso y que se brinden más detalles acerca de los protocolos.

| Capa del modelo OSI | Descripción |

|---|---|

| 7 – Aplicación | La capa de aplicación contiene protocolos utilizados para comunicaciones proceso a proceso. |

| 6 – Presentación | La capa de presentación proporciona una representación común de los datos transferidos entre los servicios de la capa de aplicación. |

| 5 – Sesión | La capa de sesión proporciona servicios a la capa de presentación para organizar su diálogo y administrar el intercambio de datos. |

| 4 – Transporte | La capa de transporte define los servicios para segmentar, transferir y reensamblar los datos para las comunicaciones individuales entre terminales. |

| 3 – Red | La capa de red proporciona servicios para intercambiar los datos individuales en la red entre terminales identificados. |

| 2 – Enlacede Datos | Los protocolos de la capa de enlace de datos describen métodos para intercambiar tramas de datos entre dispositivos a través de un medio común. |

| 1 – Física | Los protocolos de la capa física describen los medios mecánicos, eléctricos, funcionales y de procedimiento para activar, mantener y desactivar conexiones físicas para una transmisión de bits hacia y desde un dispositivo de red. |

Nota: tenga en cuenta que, mientras las capas del modelo TCP/IP se mencionan solo por el nombre, las siete capas del modelo OSI se mencionan con frecuencia por número y no por nombre. Por ejemplo, la capa física se conoce como Capa 1 del modelo OSI, la capa de enlace de datos es la Capa 2, y así sucesivamente.

5.2.10. Modelo de Protocolo TCP/IP

El modelo de protocolo TCP/IP para comunicaciones de internetwork se creó a principios de la década de los setenta y se conoce con el nombre de modelo de Internet. Este tipo de modelo coincide con precisión con la estructura de una suite de protocolos determinada. El modelo TCP/IP es un protocolo modelo porque describe las funciones que ocurren en cada capa de protocolos dentro de una suite de TCP/IP. TCP/IP también es un ejemplo de un modelo de referencia. La tabla muestra detalles sobre cada capa del modelo OSI.

| Capa del modelo TCP/IP | Descripción |

|---|---|

| 4 – Aplicación | Representa datos para el usuario más el control de codificación y de diálogo. |

| 3 – Transporte | Admite la comunicación entre distintos dispositivos a través de diversas redes. |

| 2 – Internet | Determina el mejor camino a través de una red. |

| 1 – Acceso ala Red | Controla los dispositivos del hardware y los medios que forman la red. |

Las definiciones del estándar y los protocolos TCP/IP se explican en un foro público y se definen en un conjunto de documentos de petición de comentarios (RFC) disponibles al público. Un RFC es creado por ingenieros de redes y enviado a otros miembros de IETF para comentarios.

5.3. Encapsulamiento de Datos

5.3.1. Segmentación del Mensaje

Conocer el modelo de referencia OSI y el modelo de protocolo TCP/IP será útil cuando aprenda acerca de cómo se encapsulan los datos a medida que se mueven a través de una red. No es tan simple como una carta física que se envía a través del sistema de correo.

En teoría, una comunicación simple, como un vídeo musical o un correo electrónico puede enviarse a través de la red desde un origen hacia un destino como una transmisión de bits masiva y continua. Sin embargo, esto crearía problemas para otros dispositivos que necesitan utilizar los mismos canales de comunicación o enlaces. Estas grandes transmisiones de datos originarán retrasos importantes. Además, si falla un enlace en la infraestructura de la red interconectada durante la transmisión, el mensaje completo se perdería y tendría que retransmitirse completamente.

Un método mejor es dividir los datos en partes más pequeñas y manejables para enviarlas por la red. La segmentación es el proceso de dividir un flujo de datos en unidades más pequeñas para transmisiones a través de la red. La segmentación es necesaria porque las redes de datos utilizan el conjunto de protocolos TCP/IP para enviar datos en paquetes IP individuales. Cada paquete se envía por separado, similar al envío de una carta larga como una serie de postales individuales. Los paquetes que contienen segmentos para el mismo destino se pueden enviar a través de diferentes rutas.

La segmentación de mensajes tiene dos beneficios principales.

- Aumenta la velocidad – Debido a que un flujo de datos grande se segmenta en paquetes, se pueden enviar grandes cantidades de datos a través de la red sin atar un enlace de comunicaciones. Esto permite que muchas conversaciones diferentes se intercalen en la red llamada multiplexación.

- Aumenta la eficiencia – Si un solo segmento no llega a su destino debido a una falla en la red o congestión de la red, solo ese segmento necesita ser retransmitido en lugar de volver a enviar toda la secuencia de datos.

Haga clic en cada botón de la figura 1 y, a continuación, haga clic en el botón Reproducir para ver las animaciones de segmentación y de multiplexión.

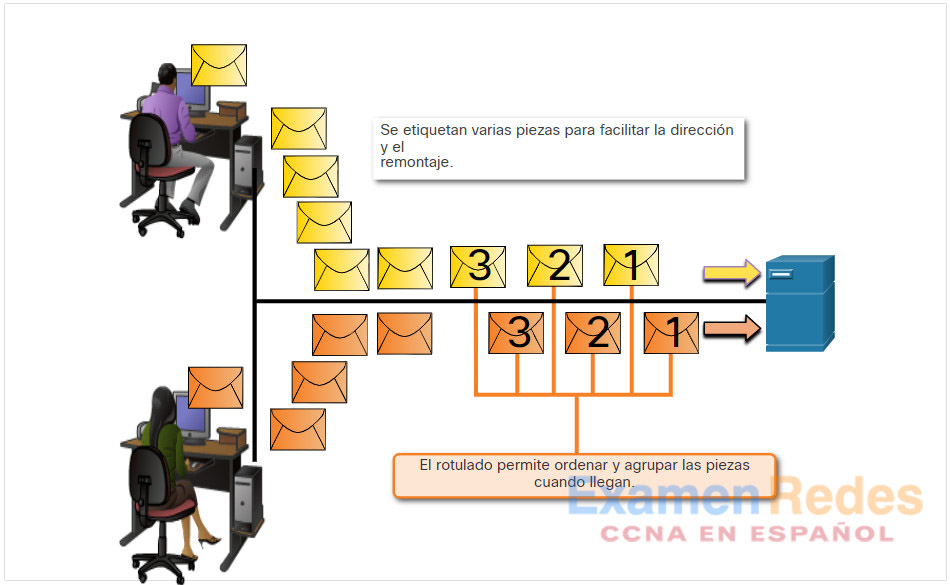

5.3.2. Secuenciación

La desventaja de utilizar segmentación y multiplexión para transmitir mensajes a través de la red es el nivel de complejidad que se agrega al proceso. Supongamos que tuviera que enviar una carta de 100 páginas, pero en cada sobre solo cabe una. Por lo tanto, se necesitarían 100 sobres y cada sobre tendría que dirigirse individualmente. Es posible que la carta de 100 páginas en 100 sobres diferentes llegue fuera de pedido. En consecuencia, la información contenida en el sobre tendría que incluir un número de secuencia para garantizar que el receptor pudiera volver a ensamblar las páginas en el orden adecuado.

En las comunicaciones de red, cada segmento del mensaje debe seguir un proceso similar para asegurar que llegue al destino correcto y que puede volverse a ensamblar en el contenido del mensaje original, como se muestra en la figura 2. TCP es responsable de secuenciar los segmentos individuales.

5.3.3. Unidades de datos de protocolo

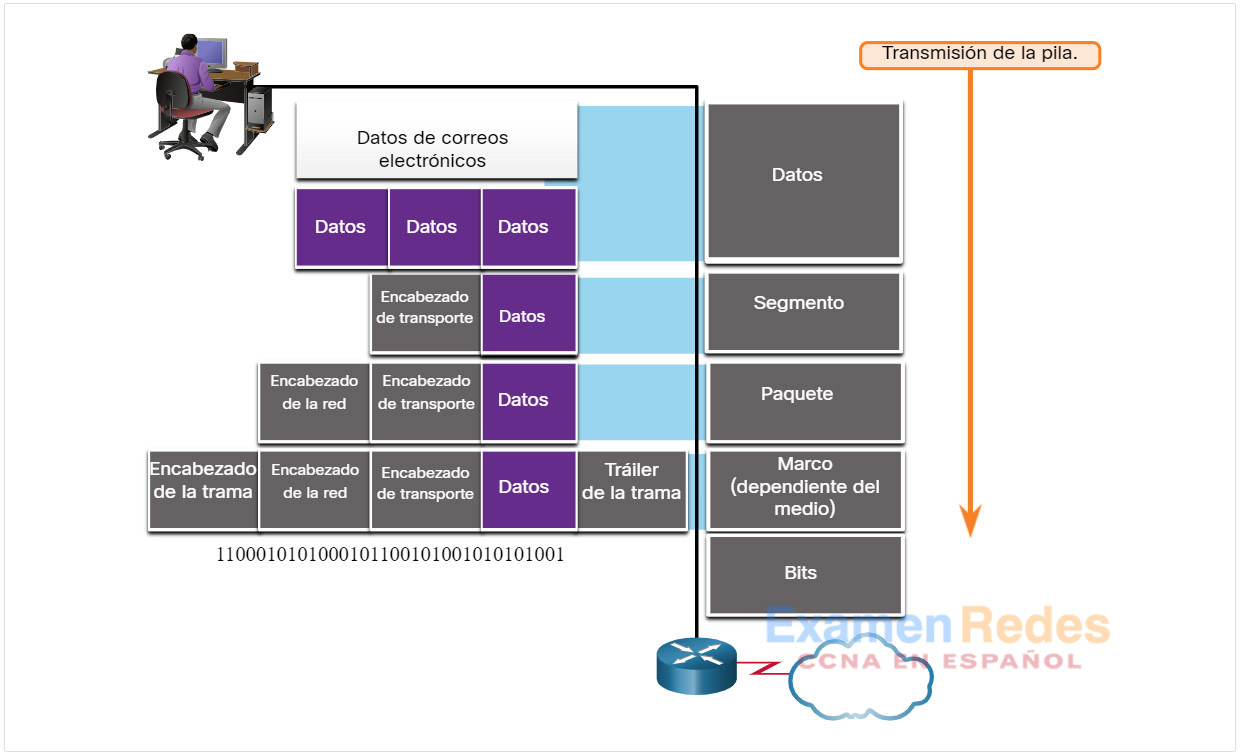

Mientras los datos de la aplicación bajan a la pila del protocolo y se transmiten por los medios de la red, se agrega diversa información de protocolos en cada nivel. Esto comúnmente se conoce como proceso de encapsulamiento.

Nota: Aunque la UDP PDU es denominada datagrama, los paquetes IP son a veces también conocidos como datagramas IP.

La manera que adopta una porción de datos en cualquier capa se denomina unidad de datos del protocolo (PDU). Durante el encapsulamiento, cada capa encapsula las PDU que recibe de la capa inferior de acuerdo con el protocolo que se utiliza. En cada etapa del proceso, una PDU tiene un nombre distinto para reflejar sus funciones nuevas. Aunque no existe una convención universal de nombres para las PDU, en este curso se denominan de acuerdo con los protocolos de la suite TCP/IP. Las PDU de cada tipo de datos se muestran en la figura.

- Datos: término general que se utiliza en la capa de aplicación para la PDU

- Segmento: PDU de la capa de transporte

- Paquete: PDU de la capa de red

- Trama: PDU de la capa de enlace de datos

- Bits: PDU de capa física que se utiliza cuando se transmiten datos físicamente por el medio

Nota: Si el encabezado de transporte es TCP, entonces es un segmento. Si el encabezado de transporte es UDP, entonces es un datagrama.

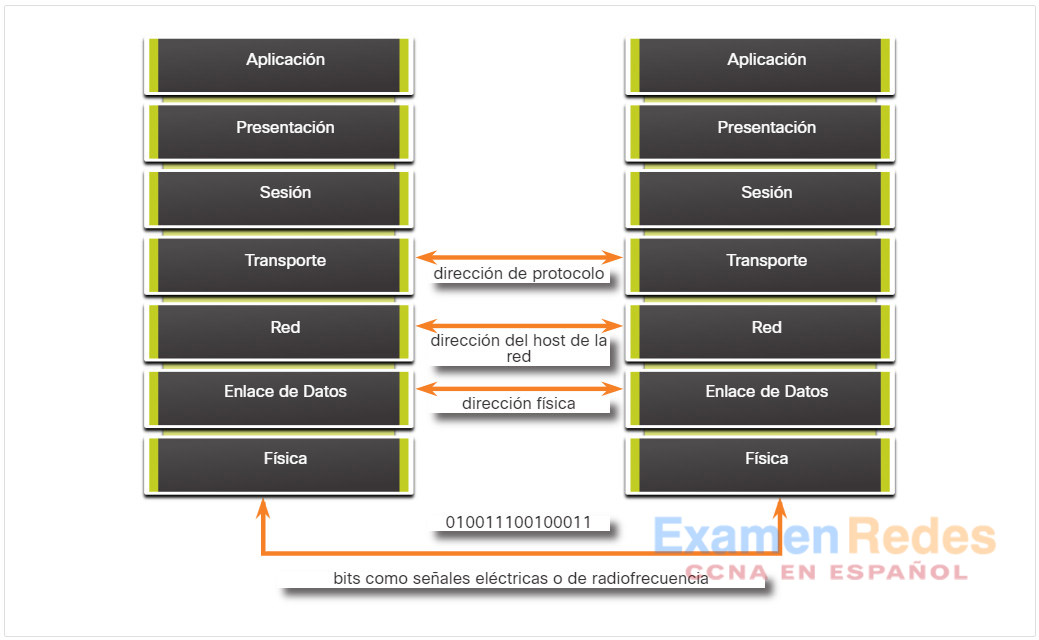

5.3.4. Tres direcciones

Los protocolos de red exigen el uso de direcciones para la comunicación de red. El cliente usa el direccionamiento para enviar solicitudes y otros datos a un servidor. El servidor utiliza la dirección del cliente para regresar los datos solicitados al cliente que los pidió.

Las capas de OSI de transporte, red y enlace de datos utilizan todas algún tipo de direccionamiento. La capa de transporte utiliza direcciones de protocolo en forma de números de puerto para identificar aplicaciones de red que deben procesar datos de cliente y servidor. La capa de red especifica direcciones que identifican las redes a las que los clientes y servidores están conectados, y los clientes y servidores propiamente dichos. Por último, la capa de enlace de datos especifica los dispositivos de la red LAN local que deben manejar tramas de datos. Las tres direcciones son necesarias para la comunicación entre cliente y servidor, como se ve en la figura.

5.3.5. Ejemplo de encapsulamiento

Cuando se envían mensajes en una red, el proceso de encapsulamiento opera desde las capas superiores hacia las capas inferiores. En cada capa, la información de la capa superior se considera como datos en el protocolo encapsulado. Por ejemplo, el segmento TCP se considera como datos en el paquete IP.

Usted vio esta animación anteriormente en este módulo. Esta vez, haga clic en Reproducir y concéntrese en el proceso de encapsulación ya que un servidor web envía una página web a un cliente web.

5.3.6. Ejemplo de desencapsulamiento

Este proceso se invierte en el host receptor, y se conoce como desencapsulamiento. El desencapsulamiento es el proceso que utilizan los dispositivos receptores para eliminar uno o más de los encabezados de protocolo. Los datos se desencapsulan mientras suben por la pila hacia la aplicación del usuario final.

Usted vio esta animación anteriormente en este módulo. Esta vez, haga clic en Reproducir y concéntrese en el proceso de desencapsulación.

5.3.7. Práctica de laboratorio: Introducción a Wireshark

Wireshark es un analizador de protocolos de software o una aplicación “husmeador de paquetes” que se utiliza para la solución de problemas de red, análisis, desarrollo de protocolo y software y educación. Wireshark se utiliza en todo el curso para demostrar conceptos de red. En esta práctica de laboratorio, se utilizará Wireshark para capturar y analizar el tráfico de la red.

5.4. Resumen de Protocolos de Red

5.4.1. ¿Qué Aprendí en este Módulo?

Comunicaciones de red

Las redes vienen en todos los tamaños y se pueden encontrar en hogares, negocios y otras organizaciones. El Internet es la red más extensa que existe. Todos los equipos que se conectan a una red se conocen como hosts o dispositivos finales. Gran parte de la interacción entre dispositivos terminales es tráfico entre cliente y servidor. Los hosts pueden funcionar como clientes o servidores o como clientes y servidores en redes de punto a punto. Los servidores son hosts que utilizan software especializado para permitirles responder a las solicitudes de diferentes tipos de datos de los clientes. Los clientes son hosts que utilizan aplicaciones de software como exploradores web, clientes de correo electrónico o aplicaciones de transferencia de archivos para solicitar datos de servidores. Cuando usamos Internet, utilizamos una combinación de cables de cobre y fibra óptica o comunicaciones inalámbricas y satelitales para transportar nuestro tráfico de datos. Las conexiones a Internet se realizan a través de proveedores de servicios de Internet que se conectan entre sí mediante ISP globales de nivel 1 y nivel 2 que se conectan entre sí a través de puntos de intercambio de Internet (IXP). Las empresas más grandes pueden conectarse a ISP de nivel 2 a través de un punto de presencia (POP). Los ISP de nivel 3 conectan hogares y empresas a Internet. El tráfico entre una computadora y un servidor de Internet puede tomar muchas rutas diferentes. Algunos caminos pueden ser muy directos, pero otros pueden parecer salir fuera del camino. Además, los datos que se envían entre un equipo y un servidor se pueden enviar en una ruta diferente de la en la que se reciben.

Protocolos de Comunicación

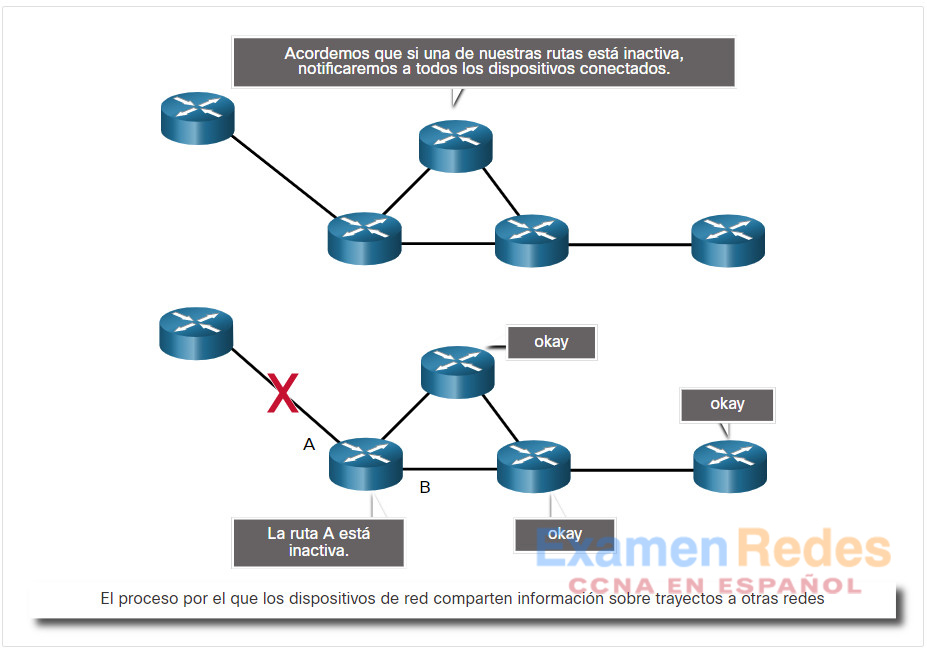

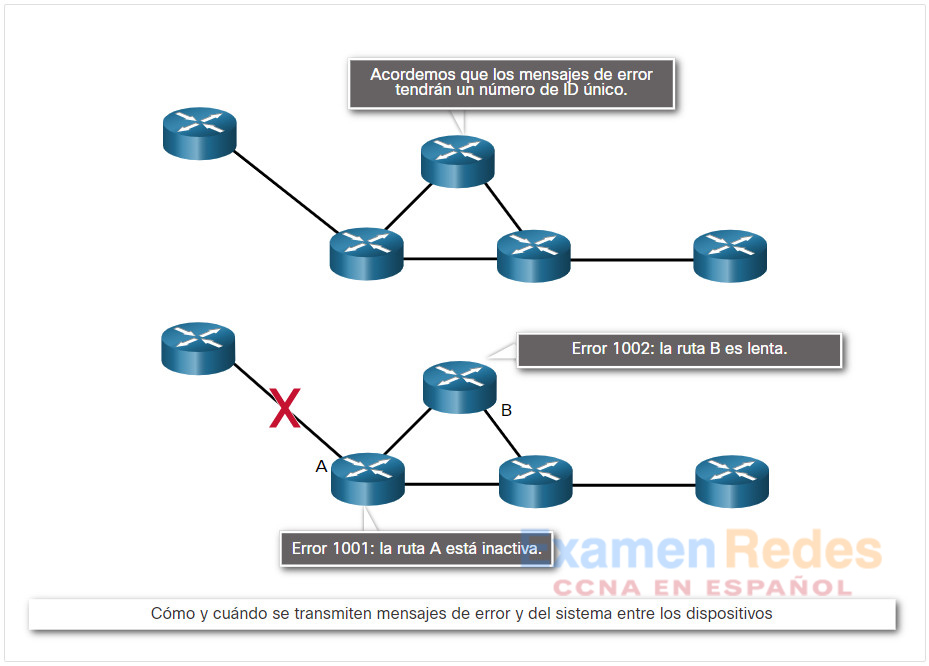

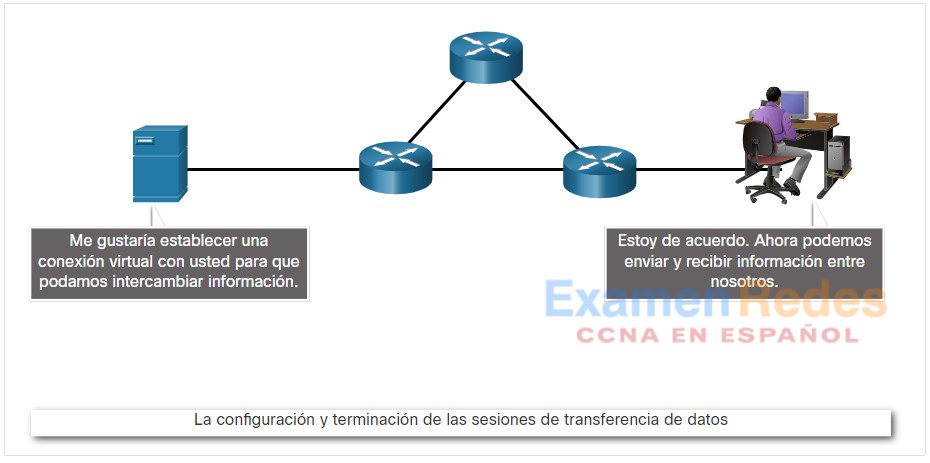

Las comunicaciones de datos requieren algo más que conexiones. Los dispositivos deben saber cómo comunicarse. Para estos dispositivos utilizan reglas o protocolos de comunicación, al igual que las comunicaciones cara a cara entre personas usan reglas. Los protocolos de red especifican muchas características de la comunicación de red, como codificación de mensajes, formato y encapsulación de mensajes, tamaño de mensaje, sincronización de mensajes y opciones de entrega. Algunos de los protocolos de red más comunes son Hypertext Transfer Protocol (HTTP), el protocolo de control de transmisión (TCP) y el protocolo de Internet (IP). Es muy importante que un analista de ciberseguridad conozca la estructura de los datos del protocolo y cómo funcionan los protocolos en la red. Los protocolos especifican cómo se estructuran los mensajes y la forma en que los dispositivos de red comparten información sobre rutas a otras redes. Especificar cómo y cuándo se transmiten los mensajes de error y del sistema entre dispositivos. Además, los protocolos especifican cómo se configuran y terminan las sesiones de transferencia de datos. El conjunto de protocolos TCP/IP es utilizado por Internet y redes de datos en hogares, empresas y otras organizaciones. La suite TCP/IP es una familia de protocolos que se ajustan a los estándares de código abierto disponibles gratuitamente que están avalados por la industria de redes y aprobados por organizaciones de estándares. Esto permite que los dispositivos de diferentes fabricantes trabajen juntos. El conjunto de protocolos TCP/IP tiene cuatro capas de protocolos que funcionan juntos cuando se envían y reciben mensajes. Los protocolos comunes en la capa de aplicación de la suite son DNS, DHCP, POP3 y HTTPS, entre otros. Los protocolos de la capa de transporte son TCP y UDP. Ejemplos de protocolos de capa de Internet son IPv4, IPv6, ICMP y EIGRP. Los mensajes están formateados para ajustarse a los estándares de protocolos. Los datos de protocolo se encapsulan colocando datos de capa superior dentro de los datos de capa inferior cuando se envían los datos. El proceso inverso se produce cuando se reciben los datos. Los estándares de protocolo especifican el tamaño de los mensajes y cómo se codifican los mensajes para enviarlos a través de conexiones de red como ondas de radio, pulsos de luz o señales eléctricas. El host receptor decodifica los mensajes. Las normas de protocolo también especifican la velocidad a la que se envían los datos (control de flujo), el tiempo que espera un host para recibir una respuesta desde el destino (tiempo de espera de respuesta) y la forma en que los hosts determinan cuándo pueden enviar datos en una red de medios compartidos (método de acceso). Los mensajes de unidifusión se envían a un host de destino. Los mensajes de multidifusión se envían a un grupo de hosts. Las transmisiones se envían a todos los hosts de la misma área de la red. Los modelos de comunicación en capas tienen una serie de beneficios. Los modelos ayudan en el diseño de protocolos y dispositivos. También aumentan la competencia entre fabricantes porque los dispositivos deben trabajar juntos. Por último, los modelos evitan que los cambios en una capa afecten a otras capas y proporcionan una forma común de describir el funcionamiento de la red. Dos modelos son los modelos de referencia OSI y TCP/IP. El modelo de OSI tiene siete capas. Las diferentes capas tienen diferentes funciones. El modelo TCP/IP incluye cuatro capas.

Encapsulamiento de datos

Los mensajes que consisten en grandes cantidades de datos no se pueden enviar a través de la red como un flujo masivo de bits. Esto se debe a que otras personas necesitarán esperar a que se complete toda la comunicación antes de poder utilizar la red, y si la comunicación falla, el mensaje completo tendría que ser enviado de nuevo. En su lugar, los datos se dividen en una serie de piezas más pequeñas y se envían a través de la red. Esto se llama segmentación. La segmentación es requerida por el conjunto de protocolos TCP/IP. Los datos se envían como paquetes. Cada paquete se dirige por separado y puede tomar diferentes rutas a través de una red para llegar al destino. La segmentación aumenta la velocidad y la eficiencia de las redes de datos. Se gana una mayor velocidad porque muchas conversaciones de datos pueden tener lugar al mismo tiempo en la red. Este proceso se denomina multiplexación. La eficiencia se obtiene porque sólo se deben volver a enviar los datos que no son recibidos por un destino. Los mensajes se segmentan para ser enviados y deben recombinarse cuando se reciben. A medida que los datos se transmiten por la pila de protocolo que se va a enviar, cada capa agrega información diferente. Este proceso se llama encapsulamiento. La manera que adopta una porción de datos en cualquier capa se denomina unidad de datos del protocolo (Protocol Data Unit, PDU). Durante la encapsulación, las PDU se encapsulan dentro de las PDU en la siguiente capa de la pila cuando se envían los datos. El proceso inverso se produce cuando se reciben los datos. En la capa de aplicaciones OSI, la PDU generalmente se denomina simplemente datos. Los datos se encapsulan en segmentos o datagramas en la capa de transporte. La PDU de capa de red se denomina paquete, encapsula segmentos. La capa de vínculo de datos encapsula los datos en un marco. Finalmente, la capa física transmite bits a través de la red. Las capas de OSI de transporte, red y enlace de datos utilizan todas algún tipo de direccionamiento. La capa de transporte utiliza direcciones de protocolo en forma de números de puerto. La capa de red utiliza direcciones IP para identificar hosts y redes. Finalmente, la capa de vínculo de datos utiliza direcciones de hardware para identificar qué hosts de la red local deben manejar tramas. Estas direcciones identifican el origen de los datos y el destino de los datos. Después de recibir los datos, se desencapsulan para que los datos puedan ser utilizados por las aplicaciones cliente que los solicitaron.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes