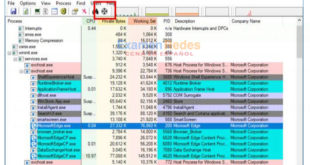

3.2.11 Práctica de laboratorio: Explorar procesos, subprocesos, controles y el registro de Windows (versión para el instructor) Objetivos En esta práctica de laboratorio explorarán los procesos, subprocesos y controles con el Explorador de procesos en la suite SysInternals. También utilizarán el Registro de Windows para cambiar un ajuste. Parte 1: …

Read More »CyberOps Associate v1.0

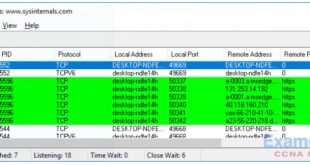

3.0.3 Actividad de clase: Identificar procesos en ejecución

3.0.3 Actividad de clase: Identificar procesos en ejecución (versión para el instructor) En esta práctica de laboratorio utilizarán el Visor de terminales TCP/UDP, una herramienta de la suite Sysinternals, para identificar cualquier proceso en ejecución en su computadora. Parte 1: Descargue Windows Sysinternals Suite. Parte 2: Inicie el visualizador de …

Read More »2.2.5 Práctica de laboratorio: Convertirse en defensor

2.2.5 Práctica de laboratorio: Convertirse en defensor (versión para el instructor) Objetivos Investigar y analizar qué se necesita para ser un defensor de redes Parte 1: Realice una búsqueda de certificaciones Parte 2: Investigar puestos disponibles dentro de la ciberseguridad Antecedentes / Escenario En nuestro mundo centrado en la tecnología, …

Read More »1.3.4 Práctica de laboratorio: Visualizar a los Hackers de Sombrero Negro

1.3.4 Práctica de laboratorio: Visualizar a los Hackers de Sombrero Negro (versión para el instructor) Objetivos Investigar y analizar incidentes de ciberseguridad Aspectos básicos/Situación El FBI ha estimado que el cibercrimen costó a individuos y empresas más de 3.5 billones de dólares en 2019. Los gobiernos, las empresas y los …

Read More »1.2.3 Práctica de laboratorio: Averiguar los detalles de los ataques

1.2.3 Práctica de laboratorio: Averiguar los detalles de los ataques (versión para el instructor) Objetivos Investigar y analizar vulnerabilidades en aplicaciones de IoT (Internet of Things) Parte 1: Realice una búsqueda de vulnerabilidades de aplicaciones de IoT Aspectos básicos/Situación El Internet de las Cosas (IoT) está compuesto por dispositivos conectados …

Read More »1.1.6 Práctica de laboratorio: Casos prácticos de ciberseguridad

1.1.6 Práctica de laboratorio: Casos prácticos de ciberseguridad (versión para el instructor) Objetivos Investigar y analizar incidentes de ciberseguridad Parte 1: Realice una búsqueda de ciberataques de alto perfil Parte 2: Escriba un análisis de un ciberataque Antecedentes / Escenario Los gobiernos, las empresas y los usuarios individuales cada vez …

Read More »1.1.5 Práctica de laboratorio: Instalar las máquinas virtuales

1.1.5 Práctica de laboratorio: Instalar las máquinas virtuales (versión para el instructor) Objetivos Parte 1: Preparar una computadora personal para la virtualización Parte 2: Importar una máquina virtual en el inventario de VirtualBox Aspectos básicos/Situación El poder computacional y los recursos, han aumentado enormemente en los últimos 10 años. Uno …

Read More »1.0.6 Actividad de clase: Top hacker experto nos muestra cómo se hace

1.0.6 Actividad de clase: Top hacker experto nos muestra cómo se hace (versión para el instructor) Objetivos Comprender las vulnerabilidades de las tecnologías inalámbricas y de otras tecnologías comunes Parte 1: Ver el Video TEDx «Top Hacker nos enseña como se hace; Pablos Holman at TEDxMidwests» Parte 2: Responder a …

Read More »25.3.11 Packet Tracer: Generar archivos de registro desde varias fuentes

25.3.11 Packet Tracer: Generar archivos de registro desde varias fuentes (versión para el instructor) Objetivos Parte 1: Utilizar syslog para capturar archivos de registro de varios dispositivos de red. Parte 2: Observar los registros de acceso de usuarios AAA. Parte 3: Observar información de NetFlow. Aspectos Básicos / Situación En …

Read More »25.3.10 Packet Tracer: Explorar una implementación de NetFlow

25.3.10 Packet Tracer: Explorar una implementación de NetFlow (versión para el instructor) Topología Objetivos Parte 1: Observar registros de flujos de NetFlow – Un sentido Parte 2: Observar registros de NetFlow correspondientes a una sesión que ingresa y sale del colector Aspectos básicos/Situación En esta actividad utilizará Packet Tracer para …

Read More » ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes