Última actualización: mayo 9, 2025

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 11 de CyberOps Preguntas y Respuestas Español

1. ¿Cuál de las siguientes afirmaciones describe los datos de sesiones en los registros de seguridad?

- Son el registro de una conversación entre los hosts de la red.

- Muestran el resultado de las sesiones de red.

- Pueden utilizarse para describir o predecir el comportamiento de la red.

- Detallan las actividades de la red entre los hosts de la red.

2. Un administrador del sistema le recomienda al CIO que pase algunas aplicaciones de un servidor Windows a un servidor Linux. El servidor propuesto utilizará particiones ext4 y funcionará como servidor web, servidor de archivos y servidor de impresión. El CIO tiene en cuenta la recomendación, pero tiene algunas dudas con respecto a la seguridad.

¿Qué dos métodos usa Linux para registrar datos para identificar un evento de seguridad? (Elija dos opciones).

- Visor de eventos

- SPAN

- Registros de acceso de Apache

- Syslog

- NetFlow

¿Qué es un daemon?

- Un tipo de ataque de seguridad

- Un registro de seguimiento de eventos importantes

- Un proceso en segundo plano que se ejecuta sin necesidad de interactuar con el usuario

- Una aplicación que monitorea y analiza actividades sospechosas

Puesto que la compañía utiliza control de acceso discrecional (DAC) para la administración de archivos de usuario, ¿qué función debería admitir el servidor?

- Principio de privilegios mínimos

- Control de acceso a datos basado en el usuario

- Control de acceso basado en roles

- Acceso basado en la autorización de seguridad

¿Qué dos beneficios aporta el uso de una partición ext4 en vez de ext3? (Elija dos opciones).

- Compatibilidad con CDFS

- Menor tiempo de carga

- Mayor rendimiento

- Compatibilidad con NTFS

- Aumento en la cantidad de dispositivos admitidos

- Aumento en el tamaño de los archivos admitidos

3. ¿Qué función provee la aplicación Sguil?

- Detecta posibles intrusiones en la red.

- Hace que las alertas generadas por Snort se puedan leer y buscar

- Informa las conversaciones entre los hosts de la red.

- Evita que un malware ataque un host.

- squid

- FirePOWER

- WinGate

- Apache Traffic Server

5. ¿Qué registro de Windows contiene información sobre instalaciones de software, incluidas las actualizaciones de Windows?

- Archivos de registro del sistema

- Archivos de registro de configuración

- Archivos de registro de aplicaciones

- Archivos de registro de seguridad

- DNS

- IMAP

- HTTPS

- ICMP

7. ¿De qué manera un dispositivo proxy web proporciona prevención de pérdida de datos (DLP) para una empresa?

- Al inspeccionar el tráfico entrante en busca de ataques potenciales

- Al funcionar como un firewall

- Al comprobar la reputación de servidores web externos

- Al analizar y registrar el tráfico saliente

8. ¿De qué manera HTTPS dificulta el monitoreo de la seguridad de la red?

- HTTPS no puede proteger a los visitantes de un sitio web proporcionado por la compañía.

- HTTPS agrega complejidad a los paquetes capturados.

- HTTPS puede utilizarse para infiltrar consultas de DNS.

- El tráfico del navegador web se dirige a servidores infectados.

9. Un analista especializado en sistemas está revisando los mensajes de Syslog y observa que el valor PRI de un mensaje es 26. ¿Cuál es el valor de gravedad del mensaje?

- 2

- 1

- 6

- 3

10. ¿En cuál de las siguientes situaciones puede IMAP representar una amenaza de seguridad para una compañía?

- Un correo electrónico puede utilizarse para introducir malware en un host.

- Una persona hace clic sin querer en un iFrame oculto.

- Los datos cifrados se descifran.

- Puede ser utilizado para codificar datos robados y enviárselos al actor de una amenaza.

11. ¿De qué dos maneras ICMP puede ser una amenaza de seguridad para una compañía? (Elija dos opciones).

- Al dañar paquetes de datos IP de red

- Al infiltrar páginas web

- Al proporcionar una conducto para ataques DoS

- Al dañar datos entre servidores de correo electrónico y destinatarios de correo electrónico

- Al recopilar información sobre una red

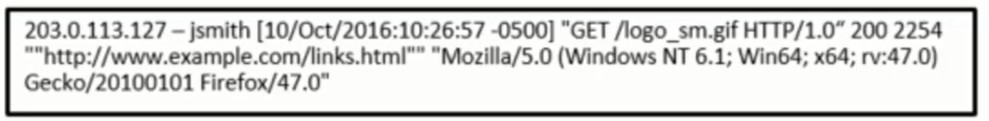

12. Consulte la ilustración. Un administrador de red está leyendo el mensaje del registro de acceso de Apache. ¿Cuál es el estado de la solicitud de acceso del cliente?

- La solicitud se redirigió a otro servidor web.

- La solicitud se completó satisfactoriamente

- La solicitud no prosperó debido a errores de cliente.

- La solicitud no prosperó debido a errores de servidor.

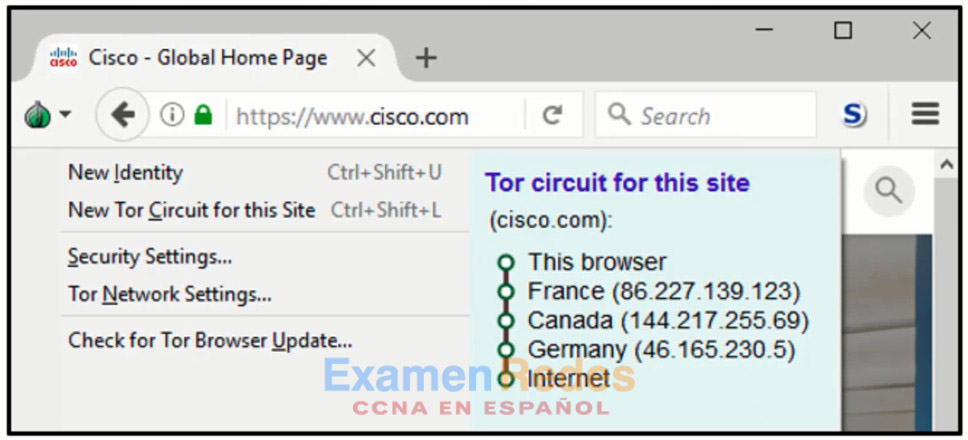

13. Consulte la ilustración. ¿Cómo se modifica el tráfico del navegador web del cliente cuando se conecta al sitio web de destino www.cisco.com?

- La máquina del usuario cifra el tráfico y se envía directamente al servidor cisco.com para que lo descifre.

- La máquina del usuario envía el tráfico en texto no cifrado y el nodo de TOR lo cifra en Francia y lo descifra en Alemania.

- La máquina del usuario cifra el tráfico y la red TOR cifra información de siguiente salto de un salto a otro.

- La máquina del usuario cifra el tráfico y la red TOR solo enruta el tráfico a través de Francia, Canadá y Alemania, y lo entrega a cisco.com.

14. ¿Qué significa si la marca de hora en la sección de encabezado de un mensaje de syslog está precedida de un punto o un asterisco?

- El mensaje de syslog indica la hora en que se recibe un correo electrónico.

- Existe un problema asociado con DNS.

- El mensaje de syslog debe tratarse con prioridad alta.

- La marca de hora representa el valor de duración ida y vuelta.

- NetFlow

- Snorby

- Sguil

- IPFIX

- NBA

- NBAD

- Restricciones en cuentas de usuarios y seguridad

- Horarios pico y enrutamiento del tráfico

- Asignación de puertos UDP (Protocolo de datagramas de usuario) de origen y destino

- Capacidades de IPS (Sistema de prevención de intrusión) e IDS

- HTTP

- HTML

- DNS

- DHCP

- HTTPS

18. En un sistema Cisco AVC, ¿en qué módulo se implementa NetFlow?

- Reconocimiento de aplicaciones

- Control

- Recopilación de métricas

- Administración yelaboración de informes

- Una plataforma de software y una red de hosts P2P que funcionan como routers de Internet

- Una forma de compartir procesadores entre dispositivos de red a través de Internet

- Un tipo de software de mensajería instantánea (IM) utilizado en la darknet (red oscura)

- Una regla creada con el fin de establecer la correspondencia con la firma de un ataque conocido

20. ¿Qué número de puerto se utilizaría si el actor de una amenaza estuviera usando NTP para dirigir ataques DDoS?

- 25

- 69

- 123

- 443

21. Un administrador del sistema ejecuta una utilidad de análisis de archivos en una PC con Windows y observa el archivo Isass.exe en el directorio de archivos de programa. ¿Qué debe hacer el administrador?

- Eliminar el archivo porque es probable que sea malware.

- Abrir el Administrador de tareas, hacer clic con el derecho en el proceso Isass y seleccionar Finalizar tarea

- Moverlo a Archivos de programa (x86) porque es una aplicación de 32 bits.

- Desinstalar la aplicación Isass porque es una aplicación heredada y no es necesaria por Windows.

22. ¿Qué protocolo se utiliza para enviar mensajes de correo electrónico entre dos servidores que se encuentran en dominios de correo electrónico diferentes?

- POP3

- HTTP

- IMAP4

- SMTP

23. ¿Cuál de las siguientes afirmaciones describe los datos estadísticos en los procesos de monitoreo de la seguridad de la red?

- Muestran los resultados de las actividades de la red entre los hosts de la red.

- Se obtienen mediante el análisis de otros tipos de datos de red.

- Enumeran los mensajes de alerta junto con información estadística.

- Contienen las conversaciones entre los hosts de la red.

24. ¿Qué registro de Windows registra eventos relacionados con los intentos de inicio de sesión y las operaciones relativas al acceso a archivos u objetos?

- Archivos de registro de seguridad

- Archivos de registro de configuración

- Archivos de registro del sistema

- Archivos de registro de aplicaciones

25. ¿Cómo podrían los profesionales de TI corporativos hacer frente a las amenazas cibernéticas basadas en DNS?

- Limitar la cantidad de navegadores o de pestañas del navegador abiertos al mismo tiempo.

- Usar dispositivos IPS/IDS para analizar el tráfico corporativo interno.

- Limitar la cantidad de consultas DNS permitidas dentro de la organización

- Supervisar los registros de servidor proxy DNS y buscar consultas DNS poco comunes.

- Analizar los registros de DNS.

- Utilizar un servicio DNS pasivo para bloquear las solicitudes a servidores CnC y dominios de ataque.

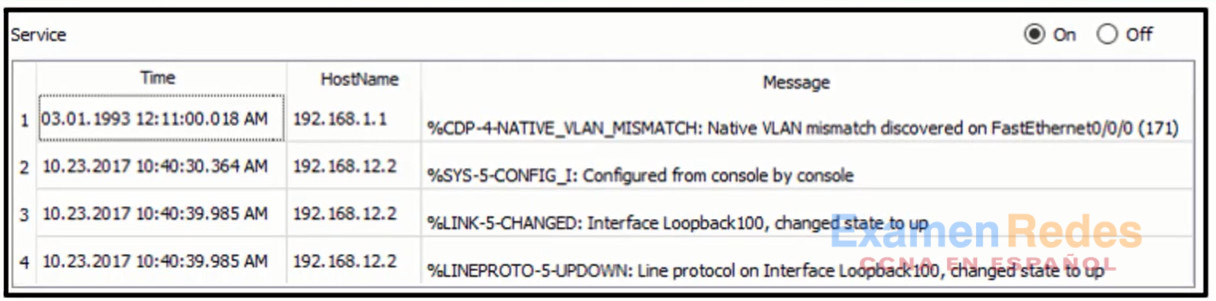

26. Consulte la ilustración. Un ingeniero de red júnior recibe una copia impresa de la información de red que se muestra. ¿En qué protocolo o servicio se originó la información mostrada en el gráfico?

- Syslog

- NetFlow

- TACACS+

- Basado en MAC

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes