Última actualización: marzo 6, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 3 de CyberOps Preguntas y Respuestas Español

1. ¿Cómo se denominan las actualizaciones de sistema?

- Paquetes

- Nuevas versiones

- Pruebas de penetración

- Parches

2. ¿Qué dos comandos de Linux podrían utilizarse antes de usar el comando kill ? (Elija dos opciones).

- grep

- chroot

- ls

- ps

- top

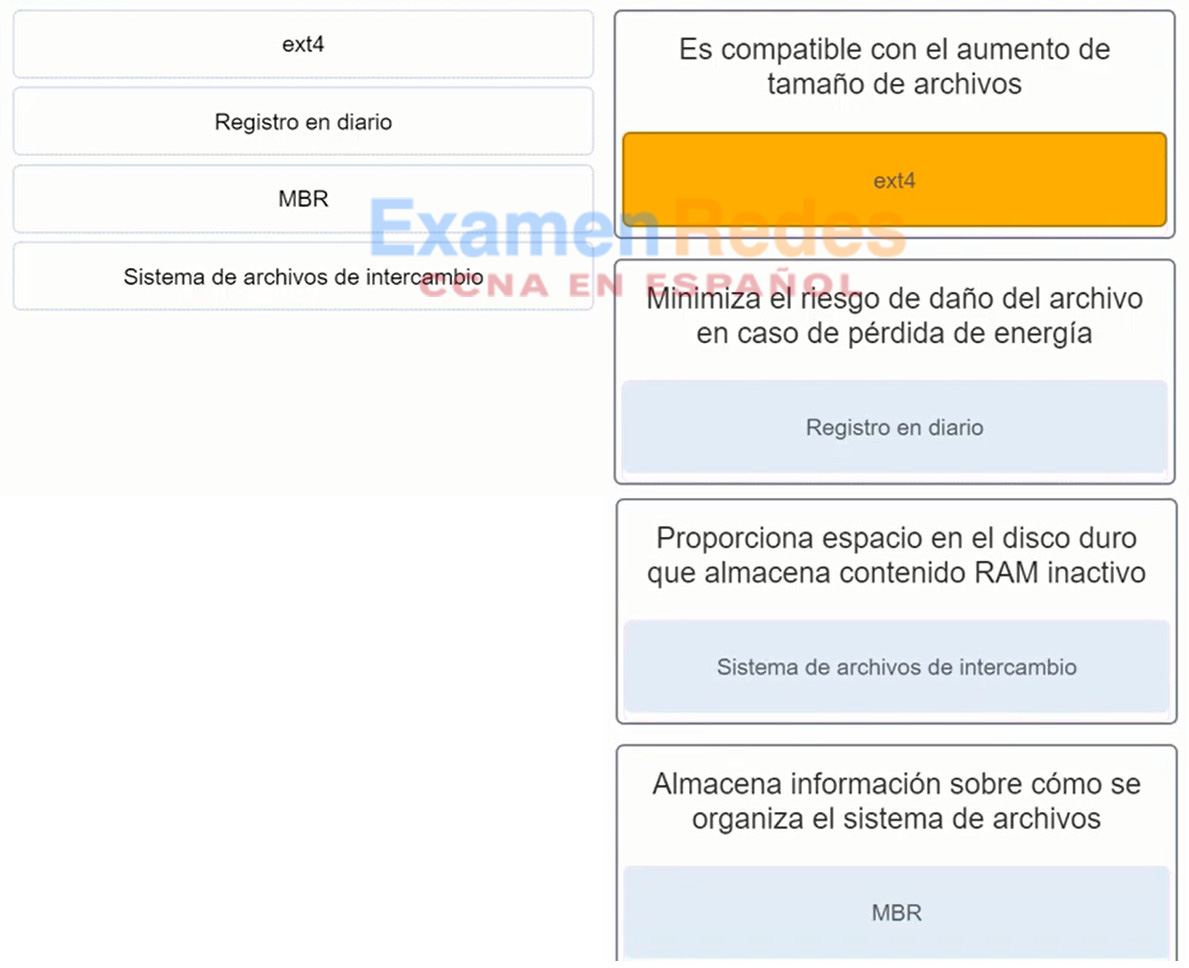

3. Una el término de sistema de archivos utilizado en Linux con la función.

4. ¿Por qué un administrador de red elegiría Linux como sistema operativo en el Centro de Operaciones de Seguridad (Security Operations Center, SOC)?

- Es más seguro que otros sistemas operativos de servidor.

- El administrador tiene más control del sistema operativo.

- Es más fácil de usar que otros sistemas operativos.

- Se crean más aplicaciones de red para este entormo.

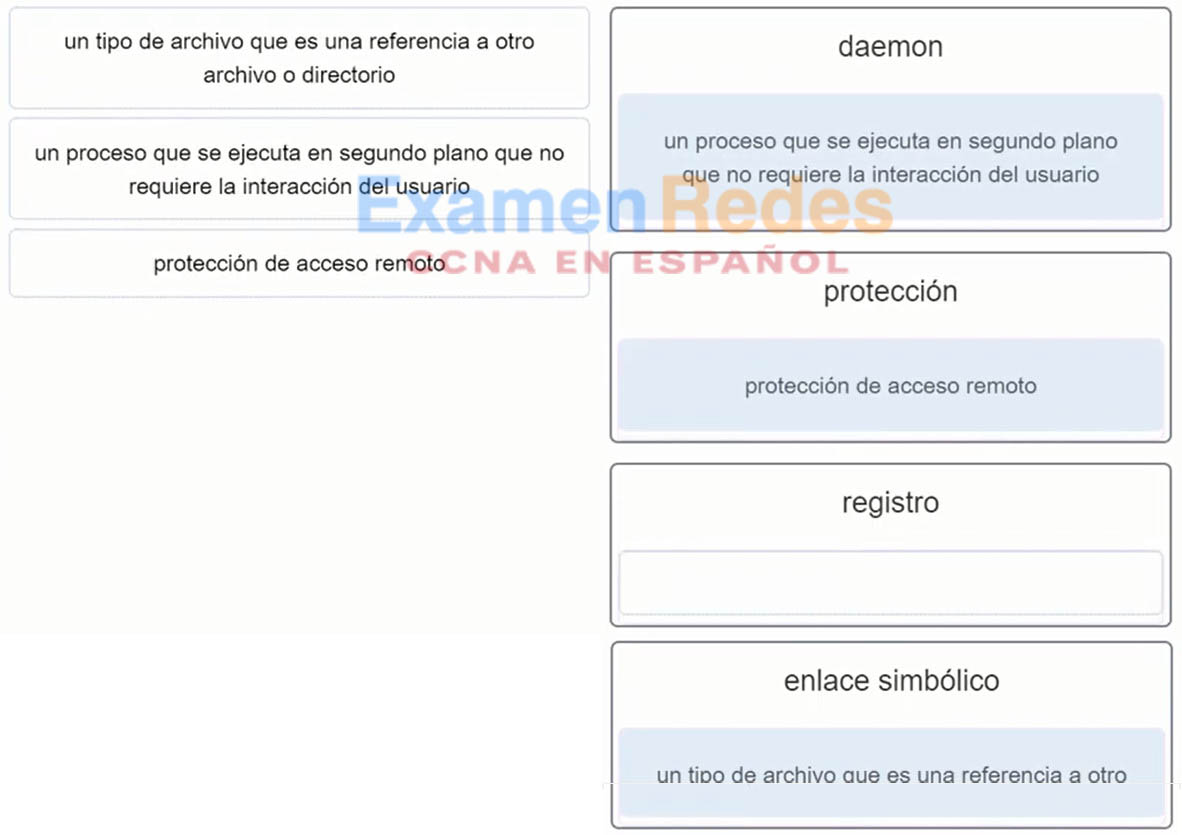

5. Una la descripción con el término de Linux. (No se utilizan todas las opciones).

6. ¿Cuál es la finalidad de un administrador de paquetes de Linux?

- Proporciona una lista breve de tareas que puede realizar una aplicación en particular.

- Se utiliza para compilar código que crea una aplicación.

- Proporciona acceso a la configuración y a la función de apagado.

- Se utiliza para instalar una aplicación.

7. ¿Qué comando de Linux se utiliza para administrar los procesos?

- kill

- grep

- chrootkit

- ls

8. ¿Qué tipo de herramienta permite a los administradores observar y entender cada detalle de una transacción de la red?

- Administrador de registros

- Software de captura de paquetes

- Herramienta de analisis de malware

- Sistema de tickets

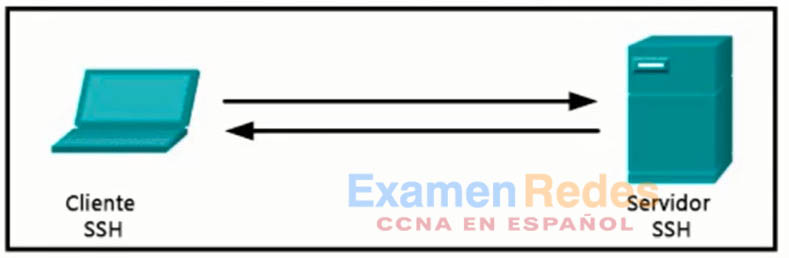

9. Consulte la ilustración. ¿Qué número de puerto conocido utiliza el servidor?

- 23

- 25

- 22

- 21

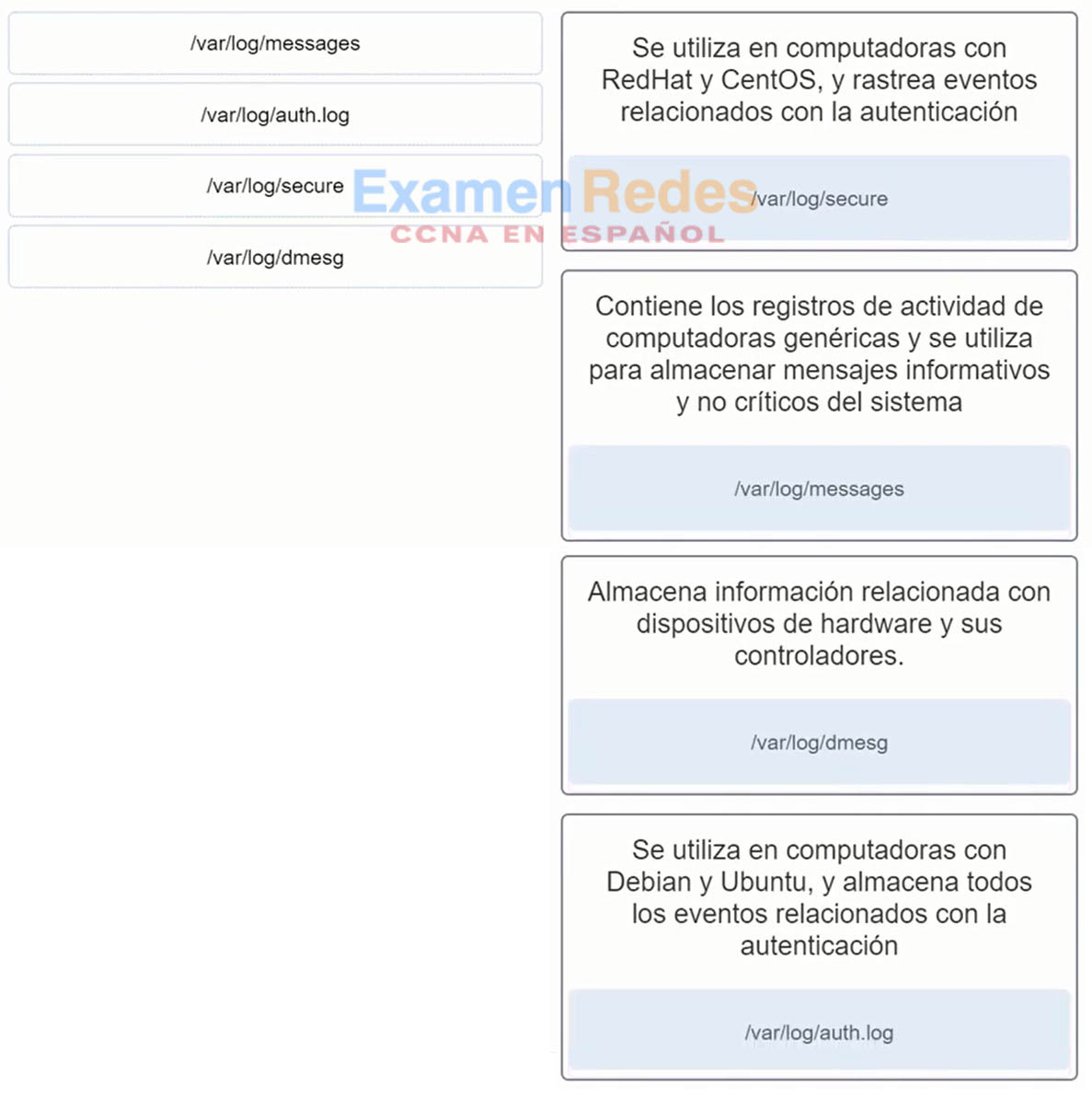

10. Una los archivos de registro típicos de Linux con la función.

11. ¿Cuál es el propósito principal del sistema de ventanas X?

- Otorgar acceso remoto a un sistema basado en Linux

- Proporcionar un conjunto básico de herramientas de pruebas de penetración

- Proporcionar un entorno de CLI personalizable

- Proporcionar un marco de trabajo básico para un GUI

12. ¿Qué método emplea un kernel de Linux para crear nuevos procesos para la multitarea de un proceso?

- Canalización

- Creación de procesos interdependientes

- Procesas dinámicos

- Plegamiento

13. ¿Qué usuario puede anular permisos de archivo en una computadora con Linux?

- Solo el creador del archivo

- Cualquier usuario que tenga permiso de «otro» en el archivo

- Cualquier usuario que tenga permiso de «grupo» en el archivo

- Usuario raiz

14. ¿Qué dos métodos se pueden utilizar para fortalecer un dispositivo informático? (Elija dos opciones).

- Actualizar parches con un estricto régimen anual independientemente de la fecha de cada versión.

- Aplicar el mecanismo de historial de contraseña.

- Garantizar la seguridad fisica.

- Permitir que los servicios predeterminados permanezcan habilitados.

- Permitir la detección automática de USB.

15. ¿Por qué se considera que Linux está mejor protegido contra el malware que otros sistemas operativos?

- Estructura del sistema de archivos, permisos de archivos y restricciones de las cuentas de usuario

- Firewall integrado

- Menos implementaciones

- Herramientas de penetración y protección personalizables

16. ¿Qué sistema de archivos Linux introdujo el sistema de archivos de diario, que puede utilizarse para minimizar el riesgo de corrupción del sistema de archivos en caso de una interrupción repentina en el suministro de corriente?

- ext3

- ext2

- NFS

- CDFS

17. ¿Cuál es el número de dirección de puerto conocido que utiliza DNS para responder a las solicitudes?

- 60

- 25

- 53

- 110

18. Si un sistema Linux arranca en la GUI de manera predeterminada, ¿qué aplicación puede usar un administrador de red para tener acceso al entorno de la CLI?

- Herramienta de administracion de paquetes

- Visor de archivos

- Visor del sistema

- Emulador de terminales

19. Qué sistema de archivos es el que utiliza principalmente Apple en computadoras con Macintosh actuales?

- APFS

- ext2

- CDFS

- ext3

- HFS+

20. ¿Qué término describe un conjunto de herramientas de software diseñadas para aumentar los privilegios de un usuario o para otorgarle acceso al usuario a porciones del sistema operativo a las que normalmente no se debería poder acceder?

- Administrador de paquetes

- Compilador

- Pruebas de penetración

- Rootkit

21. ¿Cuál es una de las finalidades para las cuales se utilizan comandos apt-get ?

- Distribuir y configurar una parte del disco duro para el almacenamiento de archivos

- Configurar y administrar listas de tareas por hacer

- Actualizar el sistema operativo

- Configurar una cita para una fecha y hora en particular

22. ¿Qué comando puede utilizarse para ver las entradas de registro de eventos del sistema NGINX en tiempo real?

- sudo journalctl -f

- sudo journalctl -u nginx.services

- sudo journalctl -until «1 hour ago»

- sudo journalctl -u nginx.service -f

23. ¿Qué comando de Linux puede utilizarse para visualizar el nombre del directorio de trabajo actual?

- pwd

- chmod

- ps

- sudo

24. ¿De qué forma es distinto un servidor de una computadora de estación de trabajo?

- El servidor está diseñado para prestar servicios a los clientes.

- El servidor funciona como una computadora independiente.

- La estación de trabajo tiene menos aplicaciones instaladas.

- La estación de trabajo tiene más usuarios que se conectan con ella.

25. Mire el resultado del comando Is -l en la salida de Linux a continuación. ¿Cuáles son los permisos de archivo de grupo asignados al usuario de ventas para el archivo analyst.txt?

- Solo escritura

- Lectura, escritura, ejecución

- Lectura, escritura

- Solo lectura

El guion (-) indica que se trata de un archivo. En el caso de los directorios, el primer guion se reemplazaría por una «d».

El primer conjunto de caracteres es para el permiso de usuario (rwx). El usuario, sales, que es titular del archivo puede leer, escribir y ejecutar el archivo.

El segundo conjunto de caracteres es para los permisos de grupo (rw-). El grupo, staff, que es titular el archivo puede leer y escribir el archivo.

El tercer conjunto de caracteres es para cualquier otro permiso de usuario o de grupo (r–). Cualquier otro usuario o grupo de la computadora solo puede leer el archivo.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

¿Cuáles son las dos formas en que los atacantes utilizan NTP? (Escoja dos opciones).

Un administrador de red está configurando un servidor AAA para administrar la autenticación RADIUS. ¿Cuales dos características son incluidas en la autenticación RADIUS? (Escoja dos opciones).

https://examenredes.com/pregunta/un-administrador-de-red-esta-configurando-un-servidor-aaa-para-administrar-la-autenticacion-radius-cuales-dos-caracteristicas-son-incluidas-en-la-autenticacion-radius-elija-dos-opciones/

¿Qué técnica es utilizada en ataques de ingeniería social?

https://examenredes.com/pregunta/que-tecnica-se-utiliza-en-los-ataques-de-ingenieria-social/