Última actualización: marzo 3, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 1 de CyberOps Preguntas y Respuestas Español

1. Señale los dos servicios que prestan los centros de operaciones de seguridad. (Elija dos opciones).

- Administrar soluciones completas de amenazas

- Responder a robos de centros de datos

- Garantizar el intercambio seguro de routing de paquetes

- Proporcionar conexiones seguras a Internet

- Monitorear las amenazas de seguridad de I red

2. ¿Cuáles son las tres tecnologías que se deberían incluir en un sistema de administración de información y eventos de seguridad de SOC? (Elija tres opciones).

- inteligencia de amenazas

- monitoreo de la seguridad

- Administración de registros

- prevención de intrusiones

- dispositivo de firewall

- servicio proxy

- Recopilación, correlación y análisis de eventos

- Monitoreo de la seguridad

- Control de la seguridad

- Administración de registros

- Evaluación de vulnerabilidades

- Seguimiento de vulnerabilidades

- Inteligencia de amenazas

- Los servidores proxy, VPN e IPS son dispositivos de seguridad implementados en la infraestructura de red.

3. ¿A qué miembro del personal de un SOC se le asigna la tarea de verificar si una alerta activada por un software de monitoreo representa un incidente de seguridad real?

- Gerente de SOC

- Personal, nivel 2

- Personal, nivel 1

- Personal, nivel 3

4. ¿Cómo puede utilizarse un sistema de administración de información y eventos de seguridad (SIEM) en un SOC para que ayude al personal a luchar contra las amenazas de seguridad?

- Mediante el análisis de datos de registro en tiempo real

- Mediante la aplicación dinámica de reglas de firewall

- Mediante la integración de todos los dispositivos de seguridad y las aplicaciones en una organización

- Mediante la combinación de datos de múltiples tecnologias

5. ¿A qué miembro del personal de un SOC se le asigna la tarea de buscar amenazas potenciales e implementar herramientas de detección de amenazas?

- Experto en la materia, nivel 3

- Encargado de la respuesta ante los incidentes, nivel 2

- Analista, nivel 1

- Gerente de SOC

6. ¿Qué declaración describe de mejor manera la motivación de los hacktivistas?

- Están interesados en la detección de nuevos ataques.

- Son parte del grupo de protesta detrás de una causa política.

- Son curiosos y aprenden las habilidades de hacking.

- Intentan alardear sus habilidades de hacking.

Cada tipo de delincuente cibernético tiene una motivación diferente para sus acciones.

The correct answer is: Son parte del grupo de protesta detrás de una causa política.

7. ¿Por qué los dispositivos de ldC representan un riesgo mayor que otros dispositivos informáticos en una red?

- La mayoría de los dispositivos de IdC no reciben actualizaciones de firmware frecuentes.

- La mayoría de los dispositivos de IdC no requieren una conexión a Internet y, por ende, no pueden recibir actualizaciones nuevas.

- Los dispositivos de IdC no pueden funcionar en una red aislada con una sola conexión a Internet.

- Los dispositivos de IdC requieren conexiones inalámbricas sin encriptar.

8. En la operación de un SOC, ¿qué sistema se utiliza con frecuencia para que un analista pueda seleccionar alertas de un grupo con el fin de investigarlas?

- Sistema de tickets

- Sistema de alertas de seguridad basado en el conocimiento

- sistema de registro

- Servidor Syslog

9. ¿Qué se utilizó como arma de guerra cibernética para atacar una instalación de enriquecimiento de uranio en Irán?

- Inyección SQL

- DDOS

- Stuxnet

- PSYOPS

10. ¿Cuál de las siguientes afirmaciones describe la guerra cibernética?

- Es una serie de equipos de protección personal desarrollada para los soldados involucrados en una guerra nuclear.

- La guerra cibernética es un ataque realizado por un grupo de «script kiddies».

- Es un conflícto basado en Internet que involucra la penetración de sistemas de ínformación de otras naciones.

- Es un software de simulación para los pilotos de la Fuerza Aérea que les permite practicar en situaciones de guerra simuladas.

11. ¿Qué nombre se le asigna a un hacker aficionado?

- Sombrero negro

- Script kiddie

- Equipo azul

- Sombrero rojo

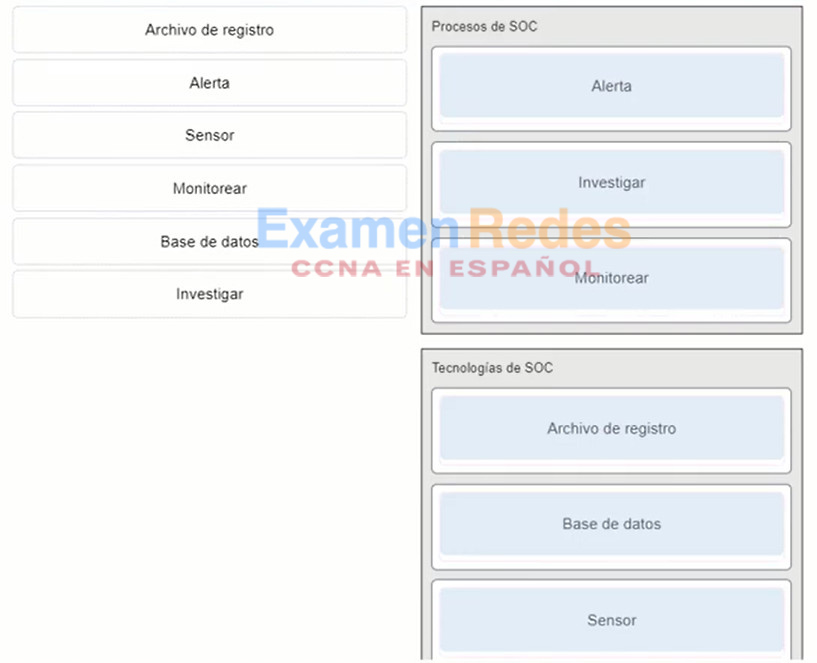

12. Una los componentes con las categorías principales en un SOC.

13. Si un SOC tiene un objetivo de tiempo de actividad del 99,999%, ¿cuántos minutos de tiempo de inactividad al año se considerarían dentro de su objetivo?

- Aproximadamente 5 minutos por año.

- Aproximadamente 30 minutos por año.

- Aproximadamente 1 minutos por año.

- Aproximadamente 10 minutos por año.

14. Los usuarios informan que no se puede tener acceso a un archivo de la base de datos del servidor principal. El administrador de una base de datos verifica el problema y advierte que el archivo de base de datos ahora está cifrado. La organización recibe un correo electrónico de amenaza en el que se exige un pago a cambio de descifrar el archivo de base de datos. ¿Qué tipo de ataque ha experimentado la organización?

- Ransomware

- Caballo de Troya

- Ataque DoS

- Ataque man-in-the-middle

15. ¿Qué organización ofrece la certificación CySA+ independiente?

- CompTIA

- IEEE

- GIAC

- (ISC)2

16. ¿Cuál es un riesgo potencial del uso de una zona de cobertura inalámbrica abierta y libre en un lugar público?

- El hecho de que muchos usuarios intenten conectarse Internet puede provocar una congestión de tráfico de red.

- El tráfico de red podría secuestrarse y podría robarse información.

- La conexión a Internet puede volverse muy lenta cuando muchos usuarios acceden a la zona de cobertura inalámbrica.

- Es posible que se requiera la compra de productos de proveedores a cambio del acceso a Internet.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes