Última actualización: junio 20, 2022

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 8 de CyberOps Preguntas y Respuestas Español

1. ¿Qué tecnología proporciona el marco de trabajo para habilitar la seguridad de acceso escalable?

- Autenticación, autorización y registro.

- Acceso a la CLI basado en funciones

- Comunidades Cisco Configuration Professional

- AutoSecure

- Protocolo simple de administración de redes

2. En comunicaciones de inteligencia de amenazas, ¿qué conjunto de especificaciones es para el intercambio de información sobre ciberamenazas entre organizaciones?

- Intercambio de confianza de información sobre indicadores automatizados (Trusted Automated Exchange of Indicator Information, TAXII)

- vulnerabilidades y exposiciones comunes (Common Vulnerabilities and Exposures, CVE)

- Expresión estructurada de información sobre amenazas (Structured Threat Information Expression, STIX)

- Uso compartido de indicadores automatizados (Automated Indicator Sharing, AIS)

3. ¿Cuáles de los siguientes elementos son tres componentes de la tríada CIA? (Elija tres opciones).

- Disponibilidad

- Confidencialidad

- Escalabilidad

- Acceso

- Intervención

- Integridad

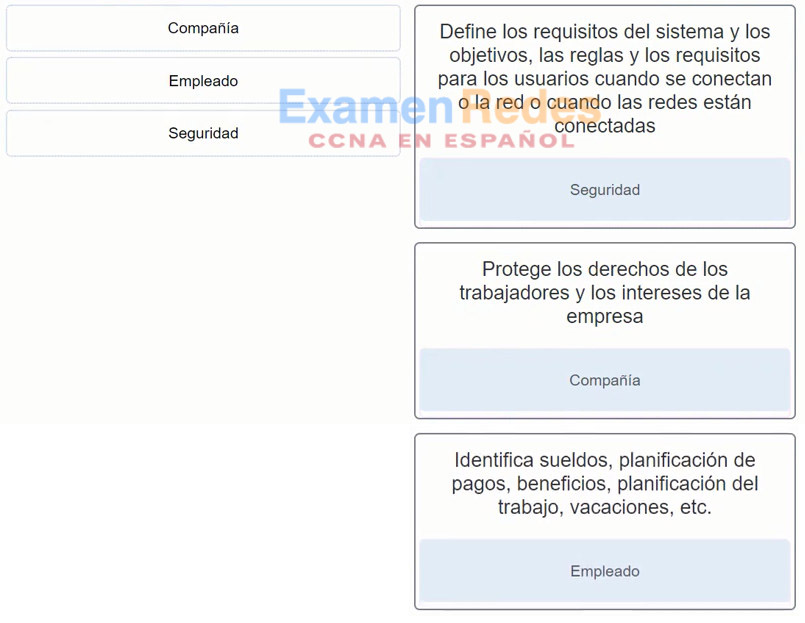

4. Una el tipo de política de la empresa con la descripción.

5. ¿Qué dos áreas debe entender una persona responsable de la seguridad de TI para identificar vulnerabilidades en una red? (Elija dos opciones).

- Aplicaciones importantes utilizadas

- Hardware utilizado por las aplicaciones

- Tendencias en el análisis de datos

- Cantidad de sistemas en cada red

- Datos de determinación de línea de base de red

6. ¿Cuál es el propósito del software de administración de dispositivos móviles (MDM)?

- Se utiliza para crear una política de seguridad.

- Se utiliza para implementar políticas de seguridad, configuración y configuraciones de software en dispositivos móviles.

- Los actores de una amenaza lo utilizan para penetrar en el sistema.

- Se utiliza para identificar vulnerabilidades potenciales en el dispositivo móvil.

- Autorización

- Autenticación

- Registro

- Auditoría

8. ¿Qué tipo de control de acceso aplica el control de acceso más estricto y se utiliza comúnmente en aplicaciones militares o esenciales?

- Control de acceso obligatorio (MAC)

- Control de acceso basado en atributos (ABAC)

- Control de acceso no discrecional

- Control de acceso discrecional (DAC)

Control de acceso obligatorio (MAC): el control de acceso más estricto que se utiliza normalmente en aplicaciones militares o esenciales.

Control de acceso discrecional (DAC): permite que los usuarios controlen el acceso a sus datos como dueños de esos datos. Pueden utilizarse listas de control de acceso (ACL) u otras medidas de seguridad para especificar quién puede tener acceso a la información.

Control de acceso no discrecional: también conocido como control de acceso basado en roles (RBAC). Permite el acceso según el rol y las responsabilidades del individuo dentro de la organización.

Control de acceso basado en atributos (ABAC): permite el acceso basado en los atributos del recurso al que se accederá, del usuario que accede al recurso y de los factores del entorno, como el momento del día.

9. ¿Qué servicio determina a qué recursos pueden acceder los usuarios, junto con las operaciones que el usuario puede realizar?

- autorización

- autenticación

- registro

- token

- identificación biométrica

10. ¿Qué método se utiliza para que los usuarios no autorizados no puedan leer los datos?

- Asignar un nombre de usuario y una contraseña.

- Agregar una suma de comprobación al final de los datos.

- Cifrar los datos.

- Fragmentar los datos.

11. Una empresa experimenta visitas abrumadoras en un servidor web principal. El departamento de TI está desarrollando un plan para agregar un par más de servidores web para equilibrar la carga y la redundancia. ¿Qué requisito de seguridad informática se aborda en la implementación del plan?

- Escalabilidad

- Disponibilidad

- Integridad

- Confidencialidad

12. ¿Cuáles son los tres servicios proporcionados por el marco de AAA? (Elija tres opciones).

- Equilibrio automático

- Autenticación

- Autorización

- Automatización

- Configuración automática

- Registro

13. En un enfoque de defensa en profundidad, ¿qué tres opciones deben identificarse para brindar a la red una defensa eficaz contra los ataques? (Elija tres opciones).

- Ubicación del atacante o de los atacantes

- Vulnerabilidades en el sistema

- Cantidad total de dispositivos que se conectan a la red inalámbrica y cableada

- Amenazas a los recursos

- Violaciones pasadas a la seguridad

- Recursos que necesitan protección

14. ¿Qué componente de una política de seguridad define explícitamente el tipo de tráfico permitido en una red y lo que los usuarios tienen permitido hacer o no tienen permitido hacer?

- Politicas de identificación y autenticación

- Política de acceso remoto

- Politica de uso aceptable

- Politicas de contraseña

-Políticas de identificación y autenticación que determinan las personas autorizadas que pueden acceder a los recursos de red y los procedimientos de verificación.

-Políticas de contraseña que garantizan el cumplimiento de los requisitos mínimos, así como la aplicación y la actualización de los métodos de autenticación

-Políticas de acceso remoto que identifican cómo los usuarios remotos pueden acceder a la red y a qué tienen permitido conectarse

-Políticas de uso aceptable que identifican las aplicaciones de red y el uso de la red permitidos dentro de la organización

15. ¿Cómo cambia BYOD la forma en que las empresas implementan las redes?

- BYOD brinda flexibilidad con respecto a cuándo y cómo los usuarios pueden acceder a los recursos de red.

- Los dispositivos BYOD son más costosos que los dispositivos que compran las organizaciones.

- BYOD requiere que las organizaciones compren PC portátiles en lugar de computadoras de escritorio.

- Los usuarios BYOD son responsables de la seguridad de su red, por lo que se reduce la necesidad de políticas de seguridad dentro de la organización.

16. Una compañía tiene un servidor de archivos que comparte una carpeta con el nombre Pública. La política de seguridad de la red especifica que, en relación con la carpeta Pública, se asignen derechos de solo lectura a cualquier persona que puede iniciar sesión en el servidor y derechos de edición solo al grupo de administradores de la red. ¿Qué componente se aborda en la estructura de servicios de red de AAA?

- Registro

- Autorización

- Automatización

- Autenticación

17. Un administrador del servidor web configura ajustes de acceso para que los usuarios se autentiquen primero antes de acceder a determinados sitios web. ¿Qué requisito de seguridad informática se aborda en la configuración?

- Integridad

- Escalabilidad

- Confidencialidad

- Disponibillidad

18. ¿Qué sección de una política de seguridad se utiliza para especificar que solo las personas autorizadas deben tener acceso a datos empresariales?

- Politica de acceso al campus

- Politica de acceso a Internet

- Declaración de autoridad

- Declaración del alcance

- Politica de identificación y autenticación

- Politica de uso aceptable

19. ¿Qué dispositivo suele ser la primera línea de defensa de un enfoque de defensa en profundidad con varias capas?

- Router perimetral

- Firewall

- Switch de capa de acceso

- Router interno

20. ¿En qué principio se basa el modelo de control de acceso de privilegios mínimos?

- El acceso de los usuarios a los datos se basa en atributos de objeto.

- Los usuarios reciben el control de acceso a los datos más estricto posible.

- Los usuarios reciben derechos según sea necesario.

- Los usuarios controlan el acceso a los datos que poseen.

21. ¿Qué afirmación describe una diferencia entre RADIUS y TACACS+?

- RADIUS utiliza TCP mientras que TACACS+ hace uso de UDP.

- El software Cisco Secure ACS admite RADIUS pero no TACACS+.

- RADIUS cifra solamente la contraseña mientras que TACACS+ cifra toda la comunicación.

- RADIUS separa la autenticación y la autorización mientras que TACACS+ las combina en un proceso.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes