Última actualización: septiembre 27, 2023

CCNA 3 ESwitching Capitulo 2 – CCNA Exploration: Conmutacion y Conexion Inalambrica de Lan (Versión 4.0)

1. Consulte la presentación. El switch y la estación de trabajo se configuran administrativamente para una operación full-duplex. ¿Cuál de las siguientes afirmaciones refleja con exactitud la operación de este enlace?

- No se producirá ningún tipo de colisiones en este enlace.

- Sólo uno de los dispositivos puede transmitir a la vez.

- El switch tendrá prioridad para la transmisión de datos.

- Se volverán a predeterminar los dispositivos en half duplex si se producen demasiadas colisiones.

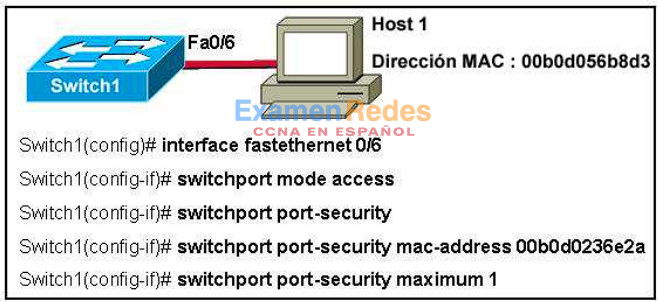

2. Consulte la ilustración. ¿Qué sucede cuando el Host 1 intenta enviar datos?

- Las tramas del Host 1 se descartan y no se envía ningún mensaje de registro.

- Las tramas del Host 1 se descartan y no se envía ningún mensaje de registro.

- Las tramas del Host 1 hacen que la interfaz se cierre y que se envíe un mensaje de registro.

- Se envían las tramas del Host 1 y se envía un mensaje de registro.

- Se envían las tramas del Host 1 pero no un mensaje de registro porque el comando switchport port-security violationno fue configurado.

3. ¿Qué hace un switch cuando recibe una trama y no conoce la dirección origen?

- El switch descarta la trama.

- El switch le pide al dispositivo emisor que vuelva a enviar la trama.

- El switch asigna la dirección origen al puerto en que la recibió.

- El switch inunda la trama a todos los dispositivos conectados.

- El switch emite una petición ARP para confirmar que el origen existe.

4. ¿Cuáles son las tres funciones de un switch Ethernet de Capa 2? (Elija tres opciones).

- impedir los envíos en broadcast

- aumentar el ancho de banda disponible por usuario

- disminuir el tamaño de los dominios de colisión

- aislar el tráfico entre los segmentos

- enrutar el tráfico entre las distintas redes

- reducir la cantidad de dominios de broadcast

5. ¿Qué afirmación es verdadera acerca de la configuración del banner en el switch?

- Los banners están configurados en el modo EXEC privilegiado.

- El mensaje del banner del día se exhibe después del banner de inicio, si ambos están configurados.

- El comando banner login «Authorized personnel Only» hace que el mensaje configurado se exhiba después que el usuario responda a las peticiones de entrada del nombre de usuario y de la contraseña.

- El comando banner login «Authorized personnel Only» hace que el mensaje configurado, sin comillas dobles, se exhiba antes que el usuario inicie sesión.

6. ¿Cuáles son las dos características principales de un switch Ethernet con capacidades de Capa 3? (Elija dos opciones).

- funciones de enrutamiento de la Capa 3

- traducción de dirección de red (NAT)

- establecer conexiones de acceso remoto hasta las redes y dispositivos remotos

- administración del tráfico broadcast y multicast

- enrutamiento del sistema inter autónomo (AS) con Border Gateway Protocol (BGP)

7. Cuando se produce una colisión en una red que utiliza CSMA/CD, ¿cómo hacen para responder los hosts con datos a transmitir luego de que ha caducado el período de postergación?

- Los hosts vuelven al modo escuchar antes de transmitir.

- Los hosts que crean la colisión tienen prioridad para enviar datos.

- Los hosts que crean la colisión retransmiten las últimas 16 tramas.

- Los hosts extienden su período de retardo para permitir una transmisión rápida.

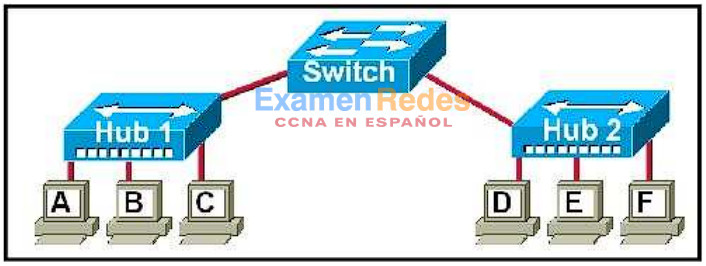

8. Consulte la ilustración. El switch y el hub tienen configuraciones predeterminadas y el switch ha construido su tabla CAM. ¿Cuáles de los hosts recibirá los datos cuando la estación de trabajo A envíe un paquete unicast a la estación de trabajo C?

- estación de trabajo C

- estaciones de trabajo B y C

- estaciones de trabajo B, C y la interfaz E0 del router

- estaciones de trabajo B, C, D, E, F y la interfaz E0 del router

9. Un administrador de red utiliza la CLI para ingresar un comando que requiere varios parámetros. El switch responde con el «% del comando incompleto». El administrador no puede recordar los parámetros faltantes. ¿Qué puede hacer el administrador para obtener la información del parámetro?

- ¿unirse al último parámetro?

- Añadir un espacio al último parámetro y luego introducir el signo ?

- utilizar Ctrl-P para mostrar la lista de parámetros

- utilizar la tecla Tab para mostrar qué opciones están disponibles

10. ¿Dónde se almacena la configuración inicial?

- DRAM

- NVRAM

- ROM

- startup-config.text

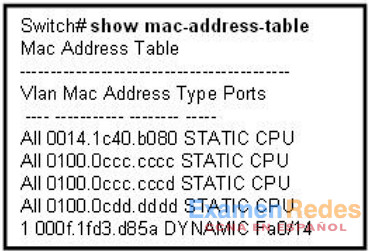

11. Consulte la ilustración. Según el resultado, ¿qué afirmación es correcta?

- El administrador configuró manualmente cuatro direcciones MAC en el switch.

- Sólo la VLAN 1 aprendió alguna de las direcciones MAC.

- Las direcciones enumeradas como STATIC son asignadas, cada una, a un puerto Ethernet.

- El switch tiene cuatro interfaces loopback definidas.

- La dirección MAC individual del puerto FastEthernet0/14 es 000f.1fd3.d85a y se aprendió en el inicio.

12. Consulte la ilustración. ¿Cuántos dominios de colisiones existen en la red?

- 1

- 2

- 4

- 7

- 8

13. ¿Qué modo de la interfaz de línea de comando (CLI) permite a los usuarios configurar los parámetros del switch, como el nombre de host y contraseña?

- modo EXEC del usuario

- modo EXEC privilegiado

- modo de configuración global

- modo de configuración de interfaz

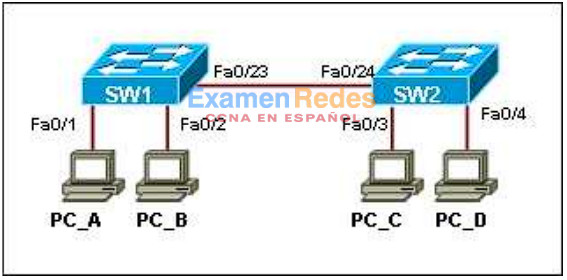

14. Consulte la ilustración. ¿Cómo se reenvía una trama desde la PC_A a la PC_C si la tabla de dirección MAC en el switch SW1 está vacía?

- SW1 satura la trama en todos los puertos en el switch a excepción del puerto interconectado al switch SW2 y al puerto del cual viene la trama.

- SW1 satura la trama en todos los puertos en SW1 a excepción del puerto del cual viene la trama.

- SW1 utiliza el protocolo CDP para sincronizar las tablas MAC en ambos switches y después de eso, envía la trama a todos los hosts conectados al SW2.

- SW1 descarta la trama porque no conoce el destino de la dirección MAC.

15. ¿Qué afirmación es verdadera con respecto a la técnica de búfer de memoria compartida que usan los switches Ethernet?

- Todas las tramas están almacenadas en un búfer de memoria común y enlazadas dinámicamente hasta el puerto de destino.

- Todas las tramas están almacenadas en un búfer de memoria común, pero una sola trama grande puede demorar la transmisión de todas las tramas debido a que el puerto de destino está ocupado.

- Todas las tramas están almacenadas en colas que están enlazadas a puertos de entrada específicos y luego, inmediatamente son enviadas al puerto de destino.

- Todas las tramas están almacenadas en colas que están enlazadas a puertos de salida específicos y que son repartidas a todos los hosts según el orden first-in-first-out (primero que entra, primero que sale).

16. ¿Cuáles son las dos afirmaciones verdaderas con respecto al puerto de seguridad del switch? (Elija dos opciones).

- Los tres modos de violación configurables registran las violaciones a través de SNMP.

- Las direcciones seguras MAC de aprendizaje dinámico se pierden cuando el switch se reinicia.

- Los tres modos de violación configurables requieren la intervención del usuario para habilitar los puertos nuevamente.

- Luego de ingresar el parámetro sticky, sólo las direcciones MAC aprendidas posteriormente se convierten en direcciones MAC seguras.

- Si menos del número máximo de direcciones MAC para un puerto se configuran de manera estática, las direcciones de aprendizaje dinámico se agregan a CAM hasta que se alcance el número máximo.

17. ¿En qué modo y con qué propósito el administrador de red ingresaría estos comandos en un switch?

line console 0 password cisco login

- modo EXEC privilegiado para solicitar el inicio de la sesión al puerto de la consola y proporcionar la contraseña requerida

- modo de configuración global para denegar el acceso al puerto de la consola al especificar que no hay líneas disponibles

- modo de configuración global para obtener acceso al modo de configuración de línea al otorgar la contraseña requerida

- modo de configuración global para asegurar el puerto de la consola con la contraseña «cisco»

18. Consulte la ilustración. La ilustración muestra un resultado parcial del comando show running-config. La contraseña enable en este switch es «cisco». ¿Qué dos hechos se pueden determinar por el resultado que aparece? (Elija dos opciones).

![]()

- La contraseña enable está encriptada de manera predeterminada.

- Se utilizó un algoritmo de hash MD5 en todas las contraseñas encriptadas.

- Se ingresó el comando service password-encryption en este switch.

- Cualquier contraseña del modo de línea configurado será encriptada en esta configuración.

- Se configuró la contraseña más segura posible del modo EXEC privilegiado en este switch.

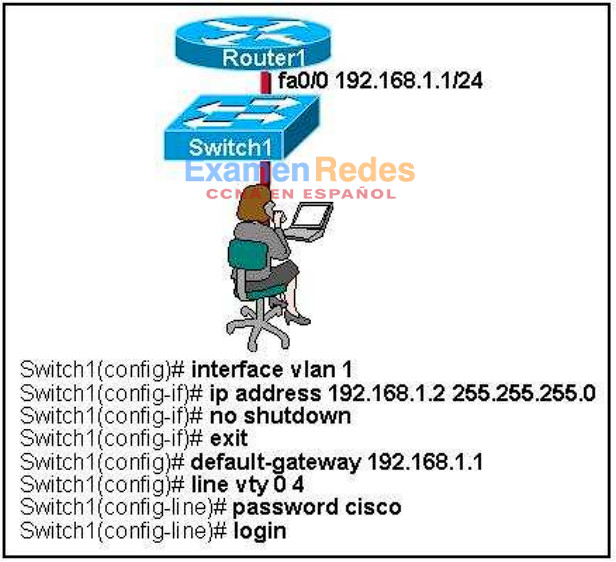

19. Consulte la ilustración. ¿Qué ocurre cuando se ingresan los comandos que se muestran?

- El administrador de red ha otorgado la contraseña y el modo de configuración de línea solicitado.

- El administrador de red no puede conectarse directamente al switch con propósitos de configuración mediante un cable cruzado.

- El administrador de red no puede conectarse al switch mediante el comando telnet 192.168.1.2.

- El administrador de red no puede conectarse al switch de forma remota porque el gateway predeterminado fue configurado de manera incorrecta.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes