Última actualización: marzo 5, 2024

Examen de punto de control: Seguridad de la red Preguntas y Respuestas Español

1. ¿Qué tipo de ataque está dirigido a una base de datos de SQL mediante el campo de entrada de un usuario?

- Inyección XML

- Scripts entre sitios

- Desbordamiento del búfer

- Inyección SQL

2. ¿Qué significa el término vulnerabilidad?

- es una computadora que contiene información confidencial

- es un método de ataque para aprovechar un objetivo

- es una posible amenaza que crea un hacker

- es una debilidad que hace que un objetivo sea susceptible a un ataque

- es una máquina conocida del objetivo o de la víctima

3. Un delincuente cibernético envía una serie de paquetes con formato malicioso al servidor de la base de datos. El servidor no puede analizar los paquetes y el evento provoca la falla del servidor. ¿Cuál es el tipo de ataque que lanza un delincuente cibernético?

- Inyección de paquete

- hombre-en-el-medio

- DoS

- Inyección SQL

4. Los empleados de una empresa reciben un correo electrónico que indica que la contraseña de la cuenta caducará inmediatamente y requiere el restablecimiento de la contraseña en 5 minutos. ¿Qué declaración clasificaría este correo electrónico?

- Es un correo electrónico engañoso.

- Es un ataque de DDoS.

- Es un ataque combinado.

- Es un ataque de suplantación de identidad.

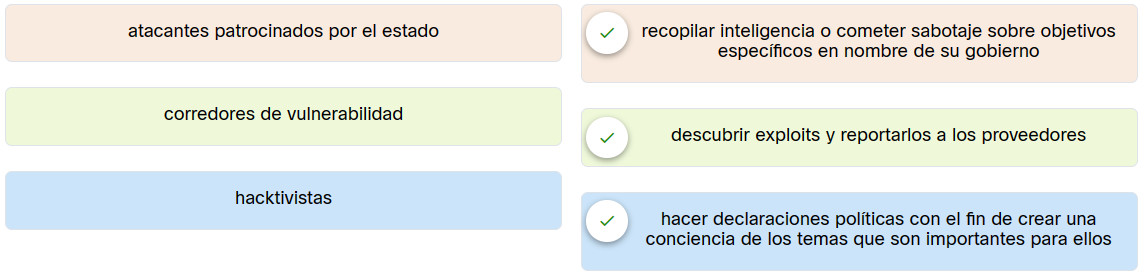

5. Haga coincidir el tipo de ciberatacante con su respectiva descripción (No se utilizan todas las opciones).

| Hacktivistas | Hacer declaraciones políticas con el fin de crear una conciencia de los temas que son importantes para ellos |

| Corredores de vulnerabilidad | Descubrir exploits y reportarlos a los proveedores |

| Atacantes patrocinados por el estado | Recopilar inteligencia o cometer sabotaje sobre objetivos específicos en nombre de su gobierno |

6. Un sitio de medios sociales describe una violación a la seguridad en una sucursal sensible de un banco nacional. En la publicación, se refiere a una vulnerabilidad. ¿Cuál afirmación describe el término

- El daño potencial causado por la amenaza que sufre la organización.

- Una debilidad en un sistema o en su diseño que podría ser aprovechada por una amenaza.

- Es la probabilidad de que una amenaza específica aproveche una vulnerabilidad específica de un activo y provoque un resultado indeseable como consecuencia.

- Las acciones que se toman para proteger los activos mitigando una amenaza o reduciendo el riesgo.

7. ¿Cuál es la primera línea de defensa para proteger un dispositivo del control de acceso incorrecto?

- trituración

- contraseñas

- Acuerdo de licencia de usuario final (EULA)

- encriptación

8. Una empresa de servicios de seguridad está realizando una auditoría en varias áreas de riesgo dentro de un cliente corporativo importante. ¿Qué término de vector de ataque o pérdida de datos se usaría para describir el acceso a los datos corporativos mediante el acceso a contraseñas robadas o débiles?

- Respaldo físico

- Amenazainterna

- Dispositivos no encriptados

- Control de acceso incorrecto

9. ¿Qué tipo de mensaje ICMP pueden utilizar los atacantes para crear un ataque hombre-en-el-medio?

- ICMP unreachable

- «Redirects» de ICMP

- ICMP mask reply

- «Echo request» de ICMP

ICMP echo request y echo reply: se utiliza para realizar la verificación del host y ataques DoS.

ICMP unreachable: se utiliza para realizar ataques de reconocimiento y escaneo (análisis) de la red.

ICMP mask reply: se utiliza para mapear una red IP interna.

ICMP redirects: se utiliza para lograr que un host objetivo envíe todo el tráfico a través de un dispositivo comprometido y crear así un ataque hombre-en-el-medio.

ICMP router discovery: se utiliza para inyectar entradas de rutas falsas en la tabla de routing de un host objetivo.

10. ¿Qué término describe un campo en el encabezado IPv4 utilizado para detectar daños en el encabezado de un paquete IPv4?

- versión

- dirección IPv4 de destino

- Encabezado checksum

- Protocolo

11. ¿Qué tipo de ataque de red implica abrir aleatoriamente muchas solicitudes Telnet a un router y tiene como resultado que un administrador de red válido no pueda acceder al dispositivo?

- Envenenamiento del DNS

- Saturación SYN

- Suplantación de identidad (spoofing)

- hombre-en-el-medio

12. Un empleado descontento está utilizando Wireshark para descubrir nombres de usuario y contraseñas Telnet de administración. ¿Qué tipo de ataque a la red describe esta situación?

- Ataque de confianza

- Denegación de servicio

- Reconocimiento

- Redireccionamiento de puertos

13. ¿Qué plan de gestión de riesgos implica la interrupción de una actividad que crea un riesgo?

- evasión de riesgos

- distribución compartida de riesgos

- reducción de riesgos

- retención de riesgos

14. ¿Qué medida de seguridad se utiliza mejor para limitar el éxito de un ataque de reconocimiento desde una red de área del campus?

- Implemente un firewall en el perímetro de la red.

- Implemente cifrado para el tráfico confidencial.

- Implemente restricciones en el uso de mensajes de respuesta de eco de ICMP.

- Implemente listas de acceso en el router de frontera.

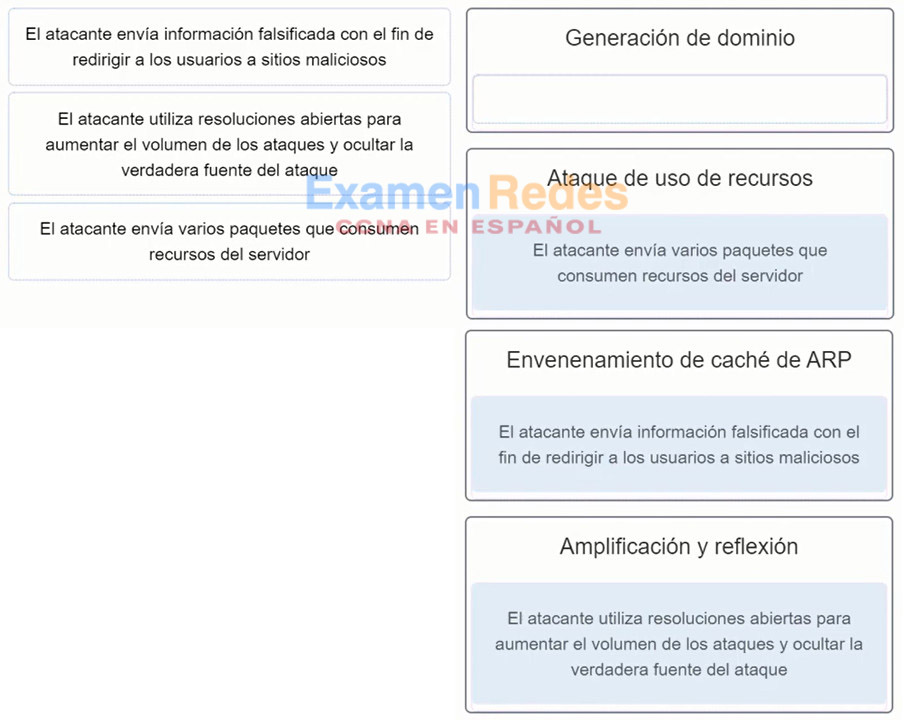

15. Una el ataque con la definición. (No se utilizan todas las opciones).

| Ataque de utilización de recursos | El atacante envía múltiples paquetes que consumen fuentes del servidor |

| Envenenamiento de caché | El atacante envía información falsificada para redirigir a los usuarios a sitios maliciosos |

| Amplificación y reflexión | Los atacantes usan resoluciones abiertas para aumentar el volumen de ataques y enmascarar la verdadera fuente del ataque. |

16. ¿Cómo utilizan los ciberdelincuentes un iFrame malicioso?

- El iFrame permite el uso de múltiples subdominios DNS.

- El atacante incrusta contenido malicioso en archivos empresariales.

- El atacante redirige el tráfico a un servidor DNS incorrecto.

- El iFrame permite que el navegador cargue una página web de otra fuente.

17. ¿Qué combinación de autenticación de WLAN y cifrado se recomienda como mejor práctica para los usuarios domésticos?

- WPA2 y AES

- WPA PSK

- WEP y RC4

- WEP y TKIP

- EAP y AES

18. Un administrador de red de una pequeña empresa publicitaria está configurando la seguridad WLAN mediante el método PSK WPA2. ¿Qué credenciales necesitan los usuarios de oficina para conectar sus portátiles a la WLAN?

- el nombre de usuario y la contraseña de la empresa a través del servicio Active Directory

- una frase de contraseña de usuario

- una clave que coincida con la clave en el AP

- un nombre de usuario y contraseña configurados en el AP

19. Un usuario llama al soporte técnico y se queja de que la contraseña para acceder a la red inalámbrica ha cambiado sin advertencia previa. El usuario puede cambiar la contraseña, pero una hora después sucede lo mismo. ¿Qué podría estar ocurriendo en esta situación?

- Error de usuario

- Política de contraseñas (password policy)

- Computadora portátil (Laptop) del usuario

- Contraseña débil

- Punto de acceso malicioso (rogue access point)

20. ¿Cuáles son los dos métodos que una NIC inalámbrica puede utilizar para detectar un AP? (Elija dos opciones).

- recibir una trama de baliza de difusión

- iniciar un protocolo de enlace de tres vías

- enviar una trama de multidifusión

- transmitir una solicitud de sonda

- enviando una difusión de solicitud de ARP

21. ¿Cuáles son dos inconvenientes del uso del sistema HIPS? (Elija dos opciones).

- HIPS tiene dificultades para construir una imagen de red precisa o coordinar eventos que ocurren en toda la red.

- Con HIPS, el éxito o fracaso de un ataque no se puede determinar fácilmente.

- Si el flujo de tráfico de red está encriptado, HIPS no puede acceder a formularios no encriptados (unecrypted forms) del tráfico.

- Si se usa el sistema HIPS, el administrador de red debe verificar la compatibilidad con todos los diferentes sistemas operativos utilizados en la red.

- Las instalaciones HIPS son vulnerables a ataques de fragmentación o ataques «variable TTL».

Regrese, reinicie y vuelva a intentar esta pregunta.

22. ¿Cuál enunciado describe una de las reglas que rigen el comportamiento de las interfaces en el contexto de la implementación de una configuración de política de firewall basado en zonas (zone-based policy firewall configuration)?

- Por defecto, es permitido que el tráfico fluya entre una interfaz que es miembro de una zona y cualquier interfaz que no es un miembro de esa zona.

- Un administrador puede asignar interfaces a zonas, independientemente de si la zona haya sido configurada.

- Por defecto, es permitido que el tráfico fluya entre las interfaces que son miembros de la misma zona.

- Un administrador puede asignar una interfaz a varias zonas de seguridad.

23. ¿Qué es una firma IPS?

- Es la marca de tiempo que se aplica a los eventos y las alarmas de seguridad registrados.

- Es un conjunto de reglas que se utiliza para detectar la actividad intrusiva típica.

- Es un script de seguridad que se utiliza para detectar amenazas desconocidas.

- Es la autorización necesaria para implementar una política de seguridad.

24. ¿Cuál de las siguientes es una función de SNMP?

- Captura paquetes que entran y salen de la tarjeta de interfaz de red

- Sincroniza el tiempo en todos los dispositivos en la red

- Brinda un formato de mensaje para la comunicación entre los agentes y los administradores de dispositivos de red

- Proporciona análisis estadístico sobre los paquetes que pasan por un router o switch de multicapa de Cisco

25. ¿Qué tres campos del encabezado IPv4 no están en un encabezado IPv6? (Elija tres opciones).

- Desplazamiento de fragmentos

- versión

- TTL

- Señalización

- Protocolo

- Identificación

26. ¿Cuál es la vulnerabilidad que permite que los delincuentes inyecten scripts en sitios web que ven los usuarios?

- Scripts entre sitios

- Desbordamiento del búfer

- Inyección XML

- Inyección SQL

27. Un atacante está redirigiendo el tráfico a una puerta de enlace por defecto (default gateway) falsa en un intento de interceptar el tráfico de datos de una red conmutada (switched network) ¿Qué tipo de ataque es este?

- Suplantación de identidad de DHCP

- Túnel de DNS

- Envenenamiento del caché de ARP

- Inundación SYN a TCP

28. ¿Cuál es una característica del modo de detección pasiva WLAN?

- El cliente inicia el proceso de detección mediante el envío de una solicitud de prueba.

- El cliente debe conocer el nombre del SSID para comenzar el proceso de detección.

- La función beaconing en el AP está deshabilitada.

- El AP envía periódicamente tramas beacon que contienen el SSID.

29. ¿Cuál enunciado describe una VPN?

- Una VPN utiliza conexiones virtuales para crear una red privada a través de una red pública.

- Una VPN utiliza software de virtualización de código abierto para crear un túnel a través del Internet.

- Una VPN utiliza conexiones físicas dedicadas para transferir datos entre usuarios remotos.

- Una VPN utiliza conexiones lógicas para crear redes públicas a través de Internet.

30. ¿Cuáles son las tres mejores prácticas que pueden ayudar a defenderse de los ataques de ingeniería social? (Elija tres opciones).

- Implementar dispositivos de firewall bien diseñados.

- Habilitar una política que establezca que el departamento de TI deba proporcionar información telefónica solo a los gerentes.

- Resista el impulso de hacer clic en enlaces de sitio web atractivos.

- Capacitar a los empleados sobre las políticas.

- No ofrecer restablecimientos de contraseña en una ventana de chat.

- Agregar más protecciones de seguridad.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes