Última actualización: marzo 6, 2024

Examen de punto de control: Sistemas Operativos y Seguridad de punto final Preguntas y Respuestas Español

1. ¿Cuáles son las tres tareas que logra una política de seguridad completa? (Elija tres opciones).

- útil para la administración

- brindar al personal de seguridad el respaldo de la administración

- establecer las reglas para el comportamiento esperado

- imprecisión

- no es de vinculación legal

- definir las consecuencias legales de las violaciones

2. ¿Cuál sería un motivo para que un usuario de computadora use la ficha Rendimiento del administrador de tareas?

- para ver los servicios que se ejecutan actualmente en la PC

- verificar el uso de CPU de la PC

- para aumentar el rendimiento de la CPU

- para ver los procesos que se están ejecutando y finalizar un proceso si es necesario

3. Un usuario propone la compra de una solución de administración de parches para una empresa. El usuario desea dar los motivos por los que la empresa debería gastar dinero en una solución. ¿Qué beneficios proporciona la administración de parches? (Elija tres opciones).

- El usuario puede elegir los parches.

- Las computadoras requieren una conexión a Internet para recibir los parches.

- Las actualizaciones pueden forzarse en los sistemas de inmediato.

- Las actualizaciones no pueden eludirse.

- Los parches se pueden escribir rápidamente.

- Los administradores pueden aprobar o rechazar los parches.

Los administradores controlan el proceso de actualización.

Se generan los informes.

Las actualizaciones se proporcionan desde un servidor local.

Los usuarios no pueden eludir el proceso de actualización.

4. ¿Cuáles de las siguientes son dos ventajas del sistema de archivos NTFS en comparación con FAT32? (Elija dos opciones).

- El sistema NTFS es más fácil de configurar.

- El sistema NTFS admite particiones más grandes.

- El sistema NTFS proporciona más características de seguridad.

- El sistema NTFS permite detectar sectores defectuosos automáticamente.

- El sistema NTFS permite un formateado más veloz de las unidades.

- El sistema NTFS permite un acceso más rápido a los periféricos externos, como las unidades USB.

5. En el shell de Linux, ¿que caracter se utiliza entre dos comandos para indicar al shell que combine y ejecute estos dos comandos en secuencia?

- #

- %

- $

- |

6. ¿Cuáles son tres servicios de seguridad de control de acceso? (Elija tres opciones).

- autenticación

- autorización

- rechazo

- contabilidad

- acceso

- Disponibilidad

7. ¿Por qué un administrador de red elegiría Linux como sistema operativo en el Centro de Operaciones de Seguridad (Security Operations Center, SOC)?

- Es más seguro que otros sistemas operativos de servidor.

- El administrador tiene más control del sistema operativo.

- Es más fácil de usar que otros sistemas operativos.

- Se crean más aplicaciones de red para este entorno.

Linux es de código abierto.

La interfaz de la línea de comandos es un entorno muy potente.

El usuario tiene más control del sistema operativo.

Linux permite imponer un mejor control de las comunicaciones de la red.

8. Se le solicita asesoramiento a un especialista en seguridad sobre una medida de seguridad para evitar que hosts no autorizados accedan a la red doméstica de los empleados. ¿Qué medida sería la más eficaz?

- Implementar un firewall.

- Implementar un VLAN.

- Implementar una RAID.

- Implementar sistemas de detección de intrusiones.

9. ¿Cuál es la función del núcleo de un sistema operativo?

- Es una aplicación que permite la configuración inicial de un dispositivo Cisco.

- El kernel toma recursos del hardware para cumplir con los requisitos del software.

- Proporciona una interfaz de usuario que les permite a los usuarios solicitar una tarea específica.

- El kernel enlaza los controladores de hardware con los componentes electrónicos subyacentes de una computadora.

10. ¿Cuáles dos opciones corresponden a gestores de ventanas para Linux? (Elija dos opciones).

- Gnome

- KDE

- File Explorer

- Kali

- PenTesting

11. ¿Cuáles son los tres estados de datos durante los cuales los datos son vulnerables? (Elija tres opciones).

- Datos en tránsito

- Datos cifrados

- Datos descifrados

- Datos almacenados

- Datos en proceso

- Datos depurados

12. El usuario de una PC emite el comando netstat sin opciones. ¿Cuál es el resultado de este comando?

- Un informe de uso y conexión de red

- Una tabla de routing local

- Una lista histórica de pings exitosos que han sido enviados

- Una lista de todas las conexiones TCP activas establecidas

13. Considere el resultado del comando ls -l en el resultado de Linux a continuación. ¿Cuáles son los permisos de archivo de grupo asignados al usuario de ventas para el archivo analyst.txt?

ls –l analyst.txt -rwxrw-r-- sales staff 1028 May 28 15:50 analyst.txt

- lectura, escritura

- lectura, escritura, ejecución

- Solo escritura

- solo lectura

El guion (-) indica que se trata de un archivo. En el caso de los directorios, el primer guion se reemplazaría por una «d».

El primer conjunto de caracteres es para el permiso de usuario (rwx). El usuario, sales, que es titular del archivo puede leer, escribir y ejecutar el archivo.

El segundo conjunto de caracteres es para los permisos de grupo (rw-). El grupo, staff, que es titular el archivo puede leer y escribir el archivo.

El tercer conjunto de caracteres es para cualquier otro permiso de usuario o de grupo (r–). Cualquier otro usuario o grupo de la computadora solo puede leer el archivo.

14. Haga coincidir el comando Linux con la función que corresponda. (No se utilizan todas las opciones).

| Muestra el nombre del directorio de trabajo actual | pwd |

| Ejecuta un comando como otro usuario | sudo |

| Modifica los permisos de archivo | chmod |

| Apaga el sistema | No hay respuesta disponible |

| Enumera los procesos que se están ejecutando actualmente | ps |

15. ¿Cuál de estas afirmaciones describe el término «iptables»?

- Es un archivo utilizado por un servidor DHCP para almacenar direcciones IP activas actuales.

- Es un daemon de DNS en Linux.

- Es una solicitud de DHCP en Windows.

- Es una aplicación de firewall basada en reglas en Linux.

16. ¿Qué afirmación describe el enfoque para la detección de intrusiones basada en políticas?

- Compara las definiciones de antimalware con un repositorio central para determinar las actualizaciones más recientes.

- Compara los comportamientos de un host con una línea de base establecida para identificar posibles intrusiones.

- Compara las firmas del tráfico entrante con una base de datos de intrusiones conocidas.

- Compara las operaciones de un host con las reglas de seguridad bien definidas.

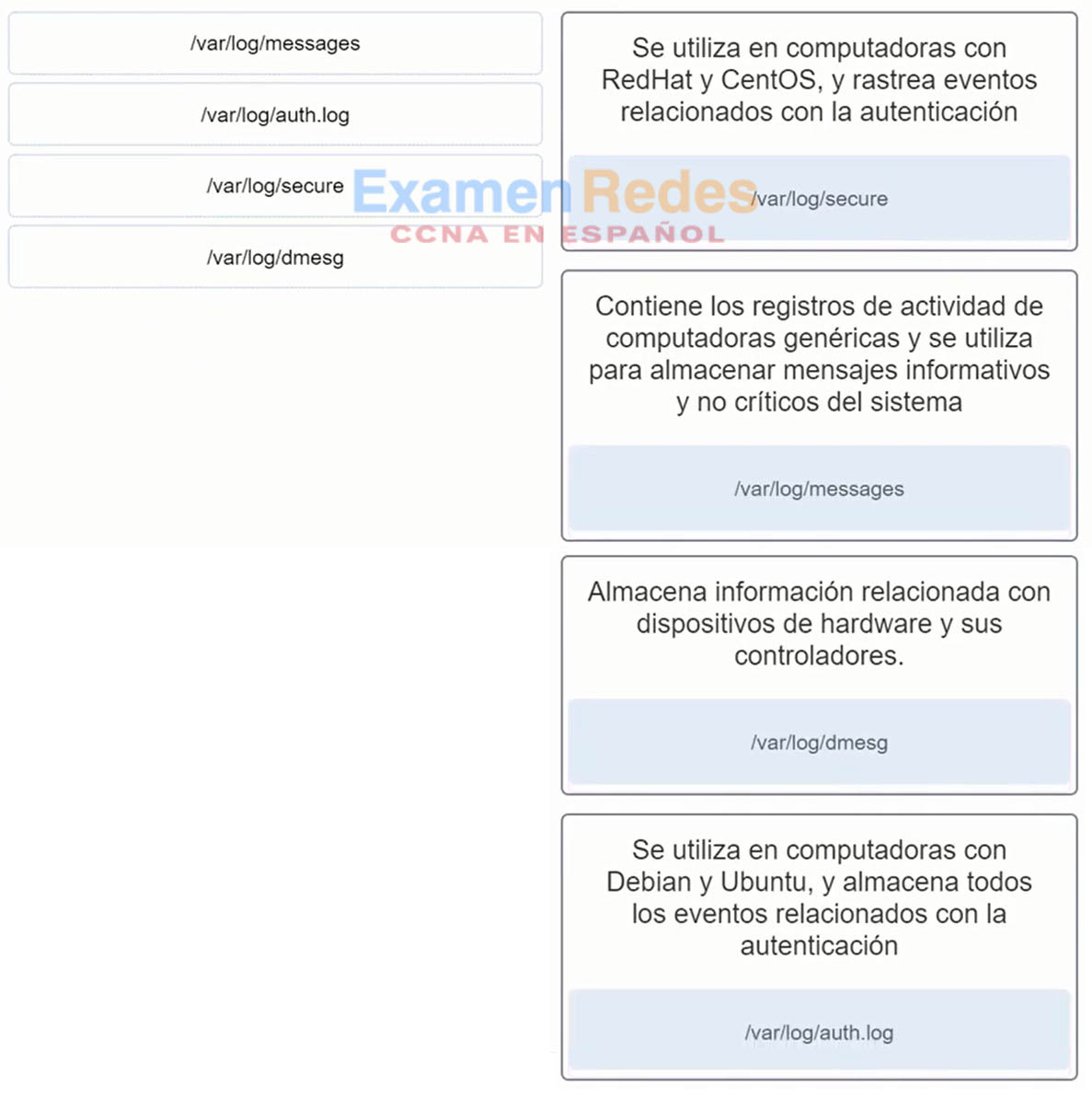

17. Una los archivos de registro típicos de Linux con la función.

| Usado por computadoras RedHat y CentOS y rastrea eventos relacionados con la autenticación | /var/log/secure |

| Contiene registros genéricos de actividad informática y se utiliza para almacenar mensajes del sistema informativos y no críticos | /var/log/messages |

| Almacena información relacionada con los dispositivos de hardware y sus controladores | /var/log/dmesg |

| Utilizado por las computadoras Debian y Ubuntu y almacena todos los eventos relacionados con la autenticación | /var/log/auth.log |

18. Una la solución antimalware basada en la red con la función. (No se utilizan todas las opciones).

| Proporciona filtrado de SPAM y correos electrónicos potencialmente maliciosos antes de que lleguen al punto final | Dispositivo de seguridad de correo electrónico |

| Proporciona filtrado de sitios web y listas negras antes de que lleguen al punto final | Dispositivo de seguridad web |

| Permite que solo el sistema autorizado y de quejas se conecte a la red | Control de admisión a la red |

| Proporciona direcciones IP dinámicas a puntos finales autenticados | No hay respuesta disponible |

| Proporciona protección de punto final contra virus y malware | Protección avanzada contra malware |

19. Haga coincidir la herramienta del sistema Windows con su respectiva descripción. (No se utilizan todas las opciones).

| Proporciona protección contra virus y spyware | No hay respuesta disponible |

| Una base de datos jerárquica de toda la información del sistema y del usuario | Regristry |

| Deniega selectivamente el tráfico en interfaces específicas | Windows Firewall |

| Un entorno CLI utilizado para ejecutar scripts y automatizar tareas | PowerShell |

| Mantiene registros del sistema | Event Viewer |

| Proporciona información sobre los recursos y procesos del sistema. | No hay respuesta disponible |

20. Un dispositivo cliente inició una solicitud HTTP segura a un navegador web. ¿Qué número de dirección de puerto conocido se asocia con la dirección de destino?

- 404

- 110

- 443

- 80

21. ¿Cuál de las siguientes afirmaciones describe la herramienta Glovebox de Cisco Threat Grid?

- Es una solución de sistema de detección de intrusiones basado en host (HIDS) para luchar contra el malware.

- Es un producto de espacio seguro para el análisis de comportamientos de malware.

- Es un dispositivo de firewall

- Es un IDS/IPS basado en la red.

22. ¿Por qué Kali Linux se considera una opción común en las pruebas de seguridad de la red de una organización?

- Es una herramienta de análisis de red que prioriza los riesgos de seguridad.

- Es una distribución de seguridad de Linux de código abierto que contiene muchas herramientas de penetración de red.

- Puede utilizarse para interceptar y registrar el tráfico de red.

- Puede utilizarse para probar las debilidades al utilizar software malicioso solamente.

23. ¿Qué tres métodos ayudan a garantizar la integridad de los datos? (Escoja tres opciones).

- verificación de la integridad

- mantenimiento del equipo

- copias de respaldo del sistema

- recuperabilidad del sistema

- extintores

- sistemas operativos actualizados

24. Haga coincidir la descripción con su respectivo enfoque antimalware.

| Reconoce las características de los archivos de malware conocidos | basado en firmas |

| Reconoce características generales compartidas por tipos de malware | basado en heurística |

| Reconoce malware a través del análisis de acciones sospechosas | basado en el comportamiento |

25. ¿Qué principio previene la divulgación de información a las personas los recursos y los procesos no autorizados?

- Integridad

- Confidencialidad

- No rechazo

- Disponibilidad

- Registro

26. ¿Qué término describe un conjunto de herramientas de software diseñadas para aumentar los privilegios de un usuario o para otorgarle acceso al usuario a porciones del sistema operativo a las que normalmente no se debería poder acceder?

- Compilador

- Administrador de paquetes

- Pruebas de penetración

- rootkit

27. ¿Cuál es la diferencia entre un HIDS y un firewall?

- Un HIDS bloquea las intrusiones, mientras que un firewall las filtra.

- Un firewall realiza el filtrado de paquetes y, por lo tanto, es limitado en cuanto a eficacia, mientras que un HIDS bloquea las intrusiones.

- Un firewall permite y deniega el tráfico según las reglas y un HIDS supervisa el tráfico de red.

- Un HIDS controla los sistemas operativos en los servidores y procesa la actividad del sistema de archivos. Los firewalls permiten o deniegan el tráfico entre la computadora y otros sistemas.

- Un HIDS funciona como un IPS, mientras que un firewall solo supervisa el tráfico.

28. En un host de Windows, ¿qué herramienta se puede usar para crear y mantener listas negras y listas blancas?

- Editor de directivas de grupo

- Usuarios y grupos locales

- Administración de equipos

- Administrador de tareas

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes