Última actualización: enero 19, 2024

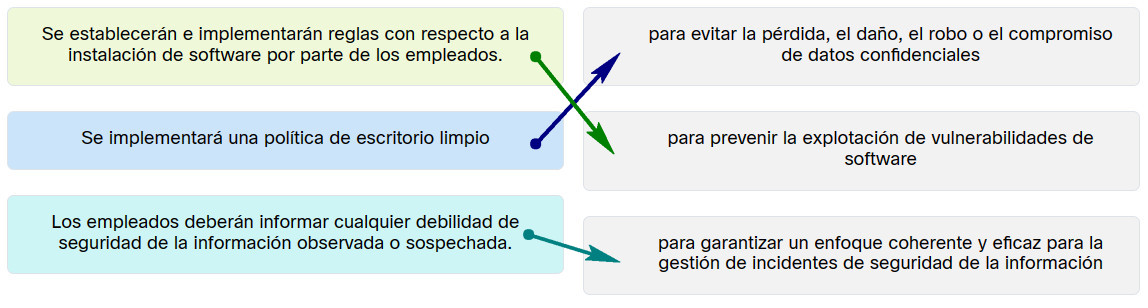

1. Una empresa se está preparando para una auditoría de ISMS. Haga coincidir el control adecuado para cada objetivo de control.

| Se implementará una política de escritorio limpio | para evitar la pérdida, el daño, el robo o el compromiso de datos confidenciales |

| Los empleados deberán informar cualquier debilidad de seguridad de la información observada o sospechada.. | para garantizar un enfoque coherente y eficaz para la gestión de incidentes de seguridad de la información |

| Se establecerán e implementarán reglas con respecto a la instalación de software por parte de los empleados. | para prevenir la explotación de vulnerabilidades de software |

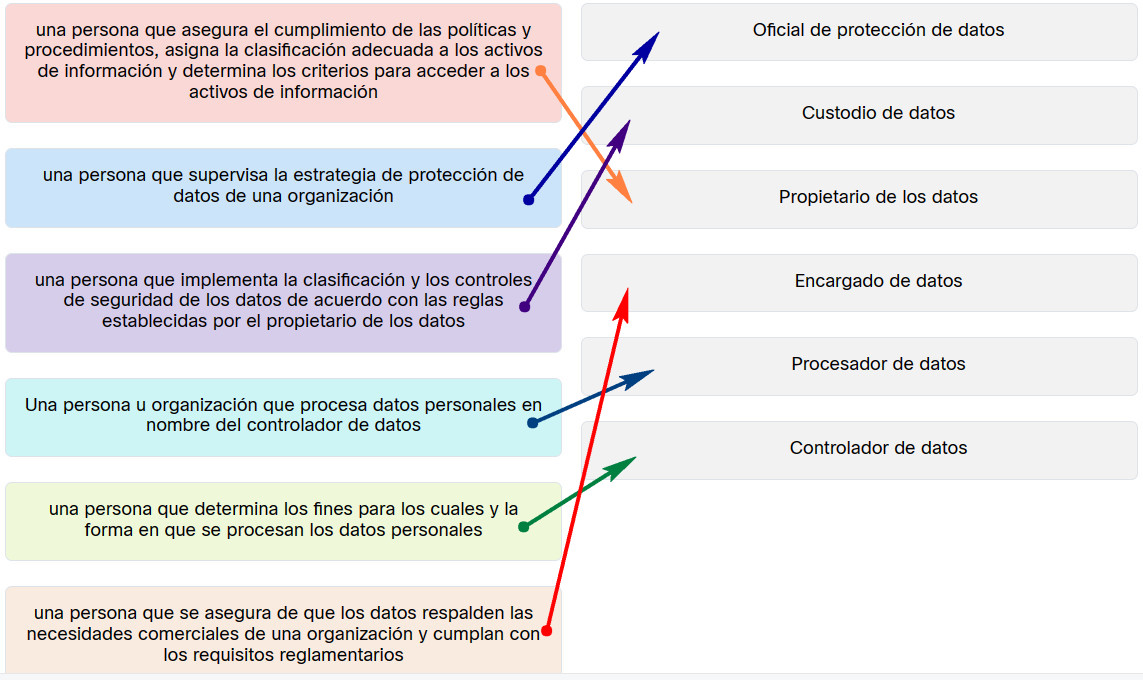

2. Haga coincidir los roles en el programa de gobernanza de datos con la descripción.

| una persona que supervisa la estrategia de protección de datos de una organización | Oficial de protección de datos |

| Una persona u organización que procesa datos personales en nombre del controlador de datos | Procesador de datos |

| una persona que determina los fines para los cuales y la forma en que se procesan los datos personales | Controlador de datos |

| una persona que se asegura de que los datos respalden las necesidades comerciales de una organización y cumplan con los requisitos reglamentarios | Encargado de datos |

| una persona que asegura el cumplimiento de las políticas y procedimientos, asigna la clasificación adecuada a los activos de información y determina los criterios para acceder a los activos de información | Propietario de los datos |

| una persona que implementa la clasificación y los controles de seguridad de los datos de acuerdo con las reglas establecidas por el propietario de los datos. | Custodio de datos |

3. Una empresa está desarrollando políticas de seguridad. ¿Qué política de seguridad abordaría las reglas que determinan el acceso y el uso de los recursos de red y definir las consecuencias de las violaciones de políticas?

- política de acceso remoto

- política de datos

- política de uso aceptable

- política de contraseñas

Política de contraseñas: definir los requisitos mínimos de contraseña, como la cantidad y el tipo de caracteres utilizados y la frecuencia con la que deben cambiarse.

Política de uso aceptable: destaca un conjunto de reglas que determinan el acceso y el uso de los recursos de red. También puede definir las consecuencias de violaciones a las políticas.

Política de acceso remoto: establece cómo conectarse de forma remota a la red interna de una organización y explica a qué información se puede acceder de forma remota.

Política de datos: establece reglas mensurables para procesar datos dentro de una organización, como especificar dónde se almacenan los datos, cómo se clasifican los datos y cómo se manejan y eliminan los datos.

4. ¿Qué marco de trabajo se debe recomendar para establecer un sistema completo de administración de seguridad de la información en una organización?

- Modelo de OSI ISO

- Marco de trabajo de NIST/NICE

- Tríada de CIA

- ISO/IEC 27000

5. Una organización está desarrollando un programa de gobernanza de datos que sigue normas y políticas. ¿Qué función en el programa es responsable de garantizar el cumplimiento de las políticas y los procedimientos, asignando la clasificación adecuada a los recursos de información y determinando los criterios para acceder a los recursos de información?

- funcionario de protección de datos

- propietario de los datos

- controlador de datos

- custodio de datos

Propietario de los datos: persona que garantiza el cumplimiento de las políticas y los procedimientos, asigna la clasificación adecuada a los recursos de información y determina los criterios para acceder a los recursos de información.

Controlador de datos: una persona que determina los fines para los cuales, y la manera en que se procesan los datos personales.

Procesador de datos: Una persona u organización que procesa datos personales en nombre del controlador de datos.

Custodio de datos: Una persona que implementa la clasificación y los controles de seguridad de los datos de acuerdo con las reglas establecidas por el propietario de los datos. En otras palabras, los custodios de datos son responsables del control técnico de los datos.

Administrador de datos: una persona que garantiza que los datos satisfagan las necesidades empresariales de una organización y cumplan con los requisitos reglamentarios.

Funcionario de protección de datos: una persona que supervisa la estrategia de protección de datos de una organización.

6. ¿Qué tipo de prueba de seguridad utiliza ataques simulados para determinar las posibles consecuencias de una amenaza real?

- verificación de la integridad

- escaneo de red

- análisis de vulnerabilidad

- pruebas de penetración

7. ¿Cuáles son dos tareas que se pueden lograr con las herramientas de red Nmap y Zenmap? (Elija dos opciones).

- Identificación de soporte de protocolo de capa 3 en hosts

- Auditoría de contraseñas

- Escaneo de puertos TCP y UDP

- Validación de la configuración del sistema de TI

- Recuperación de contraseñas

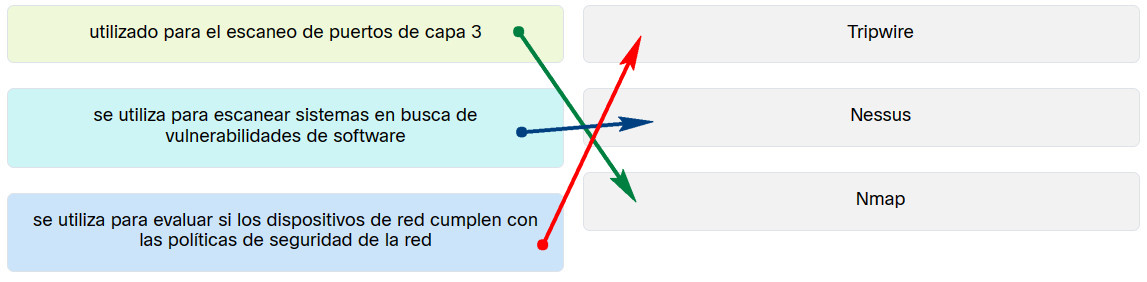

8. Haga coincidir la herramienta de prueba de seguridad de la red con la función correcta. (No se utilizan todas las opciones).

| se utiliza para evaluar si los dispositivos de red cumplen con las políticas de seguridad de la red | Tripwire |

| se utiliza para escanear sistemas en busca de vulnerabilidades de software | Nessus |

| utilizado para el escaneo de puertos de capa 3 | Nmap |

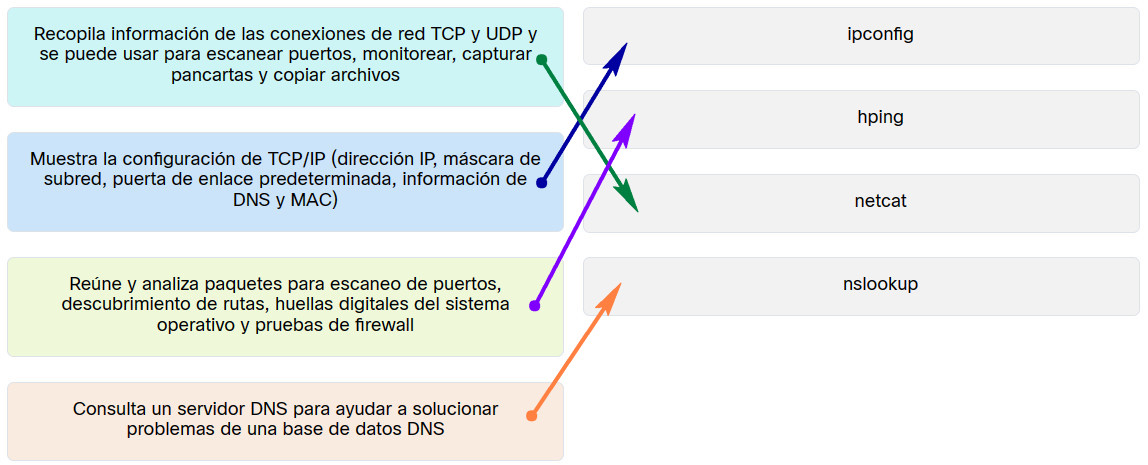

9. Haga coincidir la herramienta de línea de comandos con su descripción.

| Muestra la configuración de TCP/IP (dirección IP, máscara de subred, puerta de enlace predeterminada, información de DNS y MAC). | ipconfig |

| Recopila información de las conexiones de red TCP y UDP y se puede usar para escanear puertos, monitorear, capturar pancartas y copiar archivos. | netcat |

| Reúne y analiza paquetes para escaneo de puertos, descubrimiento de rutas, huellas digitales del sistema operativo y pruebas de firewall. | hping |

| Consulta un servidor DNS para ayudar a solucionar problemas de una base de datos DNS. | nslookup |

10. ¿Qué herramienta de seguridad de red puede detectar los puertos TCP y UDP abiertos en la mayoría de las versiones de Microsoft Windows?

- SuperScan

- Zenmap

- Nmap

- L0phtcrack

11. Como analista de ciberseguridad, es muy importante mantenerse actualizado. Algunos colegas sugirieron que NewsBites contiene muchos buenos artículos actuales para leer. ¿Qué organización de seguridad de red mantiene este resumen semanal?

- SANDS

- CIS

- MITRE

- (ISC)2

12. ¿Qué organización de seguridad mantiene una lista de vulnerabilidades y exposiciones comunes (CVE) y es utilizada por organizaciones de seguridad destacadas?

- CIS

- SecurityNewsWire

- MITRE

- SANDS

13. ¿Cuál es una característica de CybOX?

- Es la especificación correspondiente a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS.

- Es un conjunto de esquemas estandarizados para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red.

- Permite el intercambio en tiempo real de los indicadores de ciberamenazas entre el gobierno federal de Estados Unidos y el sector privado.

- Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones.

14. ¿Qué tipo de controles ayudan a descubrir nuevas amenazas potenciales?

- Controles preventivos

- Controles de detección

- Controles correctivos

Controles detectan eventos no deseados y nuevas amenazas potenciales.

Los controles preventivos evitan que se produzca un desastre.ss

15. ¿Qué consideraciones clave examina un análisis de impacto comercial (BIA)? (Elija cuatro respuestas correctas)

- Objetivos de tiempo de recuperación (RTOs)

- Objetivos del punto de recuperación (RPOs)

- Tiempos de puntos de recuperación (RPT)

- Tiempo medio entre objetivos (RBO)

- Tiempo medio entre fallas (MTBF)

- Tiempo promedio para reparar (MTTR)

* el tiempo medio/promedio entre fallas

* el tiempo medio/promedio para reparar un activo

* la vida útil promedio de un activo

* el tiempo máximo que el sistema/red/aplicación puede estar inactivo

16. Cuando se establece un perfil de servidor para una organización, ¿qué elemento describe los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor?

- puertos de escucha

- entorno de software

- espacio de direcciones de activos críticos

- cuentas de servicio

Puertos de escucha – Los daemons y puertos TCP y UDP que pueden abrirse en el servidor

Cuentas de usuario – Los parámetros que definen el acceso y el comportamiento de los usu

Cuentas de servicio – Las definiciones del tipo de servicio que una aplicación puede ejecutar en un servidor

Entorno de software – las tareas, procesos y aplicaciones que pueden ejecutarse en el servidor.

17. ¿Qué dos clases de métricas están incluidas en el grupo de métricas base de CVSS? (Elija dos opciones).

- Madurez del Código de Ataque

- Requisito de confidencialidad

- Explotabilidad

- Base modificada

- Métricas de impacto

18. Un administrador de red está creando un perfil de red para generar una línea de base de red. ¿Qué está incluido en el elemento de espacio para recursos críticos?

- las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

- el tiempo transcurrido desde que se establece el flujo de datos y su finalización

- los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- la lista de procesos TCP o UDP que están disponibles para aceptar datos

Rendimiento total – la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión – el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados – una lista de procesos TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones de activos críticos – las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

19. ¿Cuál paso del Ciclo de Vida de la Administración de Vulnerabilidades realiza un inventario de los recursos en toda la red e identifica datos del host, incluidos el sistema operativo y los servicios abiertos?

- remediar

- detectar

- evaluar

- priorizar activos

Detectar: inventariar los recursos en toda la red e identificar detalles de los hosts, incluidos los sistemas operativos y los servicios abiertos, para identificar vulnerabilidades.

Priorizar activos: categorizar activos en grupos o unidades comerciales, y asignar un valor comercial a los grupos de recursos basándose en qué tan críticos son para las operaciones comerciales.

Evaluar: determinar un perfil de riesgo base para eliminar riesgos en función de la criticidad de los recursos (qué tan críticos son), de las amenazas a vulnerabilidades y de la clasificación de los recursos (activos).

Informar: medir el nivel de riesgo comercial asociado a los activos de acuerdo con las políticas de seguridad de la empresa. Documentar un plan de seguridad, monitorear la actividad sospechosa y describir vulnerabilidades conocidas.

Remediar: priorizar de acuerdo con el riesgo comercial y corregir vulnerabilidades según el nivel de riesgo.

Verificar: verificar que las amenazas se hayan eliminado a través de auditorías de seguimiento.

20. ¿Qué clase de métrica en el Grupo de métricas base de CVSS definir las características del ataque, tales como el vector, la complejidad y la interacción del usuario necesaria?

- Madurez del código del ataque

- Explotabilidad

- Impacto

- Base modificada

Métricas de explotabilidad – características del ataque, como el vector, la complejidad y la interacción del usuario requerida por el ataque.

Métricas de impacto – Los impactos del ataque enraizados en la tríada CIA de confidencialidad, integridad y disponibilidad

21. Su administrador de riesgos acaba de distribuir un gráfico que utiliza tres colores para identificar el nivel de amenaza a los activos clave en los sistemas de seguridad de la información. El color rojo representa el alto nivel de riesgo, el amarillo representa el nivel intermedio de amenazas y el verde representa el bajo nivel de amenazas. ¿Qué tipo de análisis de riesgos se representa en este gráfico?

- análisis cuantitativo

- análisis del factor de exposición

- análisis de pérdida

- análisis cualitativo

22. ¿Cuál es el primer paso de la evaluación de riesgos?

- Establecer una línea de base para indicar el riego antes de implementar controles de seguridad.

- Realizar auditorías para comprobar que las amenazas se hayan eliminado.

- Comparar con la evaluación de riesgos en curso a fin de evaluar la efectividad de la administración de riesgos.

- Identificar amenazas y vulnerabilidades y unir amenazas con las vulnerabilidades que corresponden.

Identificar amenazas y vulnerabilidades y unir amenazas con las vulnerabilidades que corresponden.

Establecer una línea de base para indicar el riego antes de implementar controles de seguridad.

Comparar con la evaluación de riesgos en curso a fin de evaluar la efectividad de la administración de riesgos.

23. Una organización ha implementado el software antivirus. ¿Qué tipo de control de seguridad implementó la empresa?

- Control compensativo

- Control de detección

- Control de recuperación

- Control disuasivo

24. El administrador de un nuevo centro de datos solicita cerraduras de puerta magnéticas. Los bloqueos requerirán que los empleados pasen una tarjeta de identificación para abrirlos. ¿Qué tipo de control de seguridad se implementa?

- compensativo

- preventivo

- de recuperación

- correctivo

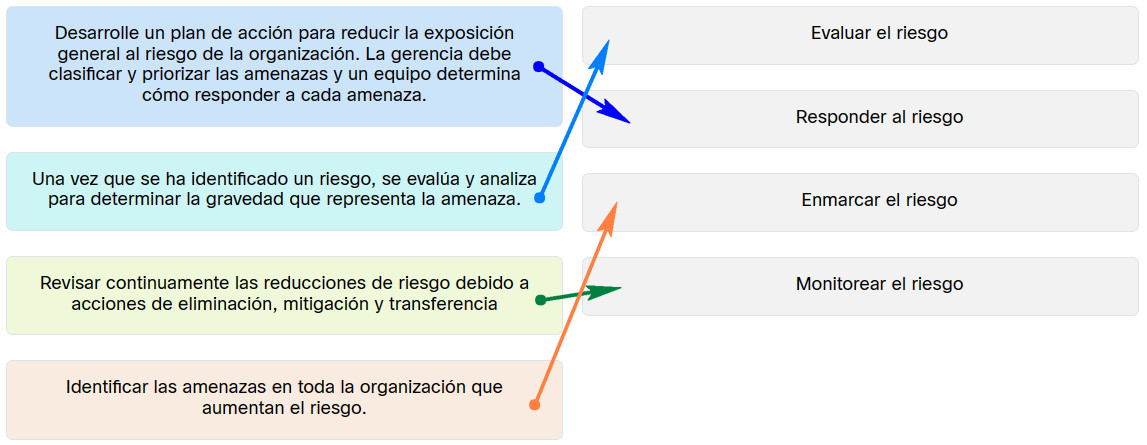

25. Haga coincidir las etapas del proceso de administración de riesgos con la descripción.

| Desarrolle un plan de acción para reducir la exposición general al riesgo de la organización. La gerencia debe clasificar y priorizar las amenazas y un equipo determina cómo responder a cada amenaza. | Responder al riesgo. |

| Una vez que se ha identificado un riesgo, se evalúa y analiza para determinar la gravedad que representa la amenaza. | Evaluar el riesgo. |

| Revisar continuamente las reducciones de riesgo debido a acciones de eliminación, mitigación y transferencia. | Monitorear el riesgo. |

| Identificar las amenazas en toda la organización que aumentan el riesgo. | Enmarcar el riesgo. |

26. El actor de una amenaza ha identificado la potencial vulnerabilidad del servidor web de una organización y está diseñando un ataque. ¿Qué es lo que posiblemente hará el actor de la amenaza para construir un arma de ataque?

- Instalar un shell web en el servidor web para un acceso persistente.

- Crear un punto de persistencia mediante la adición de servicios.

- Obtener una herramienta automatizada para aplicar la carga útil de malware a través de la vulnerabilidad.

- Recopilar las credenciales de los desarrolladores y administradores del servidor web.

27. ¿Por qué los actores de amenazas preferirían usar un ataque de día cero en la fase de armamentización de la Cadena de Eliminación Cibernética?

- para lanzar un ataque DoS hacia el objetivo

- para lograr un lanzamiento más rápido del ataque contra el objetivo

- para evitar ser detectado por el objetivo

- para obtener un paquete de malware gratis

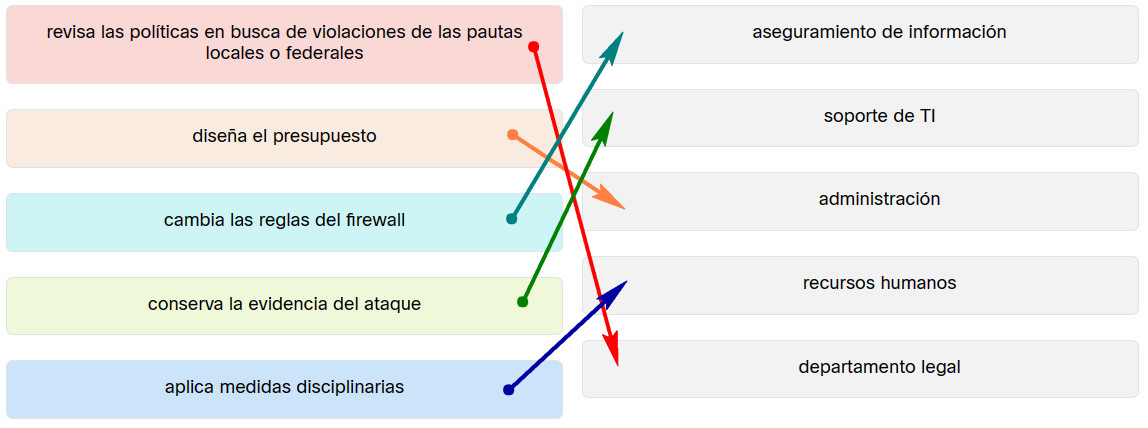

28. Una las partes interesadas en un incidente de seguridad con su rol.

| aplica medidas disciplinarias | recursos humanos |

| cambia las reglas del firewall | aseguramiento de información |

| conserva la evidencia del ataque | soporte de TI |

| diseña el presupuesto | administración |

| revisa las políticas en busca de violaciones de las pautas locales o federales | departamento legal |

29. De acuerdo con los estándares de NIST, ¿qué parte interesada en la respuesta ante los incidentes es responsable de coordinar una respuesta con otras partes interesadas para minimizar el daño de un incidente?

- gerencia

- departamento legal

- recursos humanos

- soporte de TI

30. Para asegurar que se mantenga la cadena de custodia, ¿qué tres elementos deben registrarse sobre la evidencia que se recopila y se analiza después de un incidente de seguridad? (Elija tres opciones).

- hora y fecha en que se recolectó la evidencia

- ubicación de toda la evidencia

- números de serie y nombres de host de los dispositivos usados como evidencia

- medidas adoptadas para evitar un incidente

- magnitud de los daños ocasionados en los recursos y medios

- vulnerabilidades aprovechadas en un ataque

31. ¿Cuáles son las tres tareas que logra una política de seguridad completa? (Elija tres opciones).

- no es de vinculación legal

- brindar al personal de seguridad el respaldo de la administración

- definir las consecuencias legales de las violaciones

- útil para la administración

- imprecisión

- establecer las reglas para el comportamiento esperado

32. ¿Cuáles son las tres exenciones de la divulgación que pertenecen a la ley FOIA? (Elija tres opciones).

- información pública de las instituciones financieras

- información específicamente no exenta por estatuto

- información no geológica relacionada con los pozos

- información empresarial confidencial

- registros de la autoridad encargada del orden público que implican un conjunto de inquietudes enumeradas

- información de seguridad nacional y de política internacional

Información de seguridad nacional y de política internacional

Prácticas y reglas para el personal interno de una agencia.

Información específicamente exenta por estatuto.

Información empresarial confidencial.

Comunicación interinstitucional o intrainstitucional sujeta a procesos deliberativos, litigaciones y otros privilegios.

Información que, si se divulga, constituirá una clara invasión infundada a la privacidad personal.

Registros de aplicación de las leyes que implican uno de varios problemas enumerados.

Información de agencias de instituciones financieras.

Información geológica y geofísica relacionada con los pozos.

33. ¿Qué tres servicios son ofrecidos por FireEye? (Escoja tres opciones).

- bloqueo de los ataques a través de la web

- creación de reglas de firewall dinámicamente

- someter todo el tráfico a análisis de inspección profunda de paquetes

- identificación y detención de los vectores de amenazas de correo electrónico

- identificación y detención del malware latente en los archivos

- implementa conjuntos de reglas de detección de incidentes en herramientas de seguridad de red

34. El personal de seguridad de TI de una organización observa que el servidor web implementado en la DMZ suele ser el blanco de actores de amenazas. Se tomó la decisión de implementar un sistema de administración de parches para administrar el servidor. ¿Qué estrategia de administración de riesgos se utiliza para responder al riesgo identificado?

- reducción de riesgos

- riesgo compartido

- retención de riesgos

- evasión de riesgos

Evasión de riesgos – Detener la realización de las actividades que generan riesgo.

Reducción de riesgos – Disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

Riesgo compartido – Transferir parte del riesgo a otras partes

Retención de riesgos – Aceptar el riesgo y sus consecuencias.

35. Una empresa administra datos sensibles de clientes para varios clientes. El mecanismo de autenticación actual para acceder a la base de datos es con un nombre de usuario y contraseña. La empresa está revisando el riesgo de compromiso de las credenciales de los empleados que puede dar lugar a una violación de datos y decide tomar medidas para mitigar el riesgo antes de tomar otras medidas para eliminar el riesgo. ¿Qué medidas debe tomar la empresa por ahora?

- Implementación de autenticación de varios factores.

- Instalar escáneres de huellas digitales o de retina.

- Mejore el cifrado de datos con un algoritmo avanzado.

- Comprar una póliza de seguro.

36. ¿Qué tipo de evidencia no puede comprobar un hecho de seguridad de TI por sí sola?

- la mejor

- corroborativa

- rumores

- indirecta

37. ¿Cuál meta-característica del Modelo de Diamante clasifica el tipo general de evento de intrusión?

- metodología

- dirección

- fase

- resultados

38. ¿Qué es una declaración de aplicabilidad (SOA)?

- Se utiliza como punto de auditoría para la implementación de dispositivos de red.

- Permite la adaptación de los objetivos de control y controles disponibles para cumplir mejor sus prioridades en cuanto a confidencialidad, integridad y disponibilidad.

- Establece un amplio marco de protocolos de red utilizados y sus implementaciones.

- Establece el cumplimiento total de NIST.

39. ¿Para qué tres herramientas de seguridad mantiene Cisco Talos un conjunto de reglas de detección de incidentes de seguridad? (Escoja tres opciones).

- NetStumbler

- Socat

- ClamAV

- Snort

- SpamCop

40. ¿En qué orden son llevados a cabo los pasos del ciclo de vida de la administración de vulnerabilidades?

- detectar, priorizar activos, evaluar, remediar, informar, verificar

- detectar, evaluar, priorizar activos, informar, remediar, verificar

- detectar, priorizar activos, evaluar, informar, remediar, verificar

- detectar, priorizar activos, evaluar, remediar, verificar, informar

Detectar

Priorizar activos

Evaluar

Informar

Remediar

Verificar

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes