Última actualización: diciembre 16, 2024

Examen de punto de control: Respuesta a incidentes Preguntas y Respuestas Español

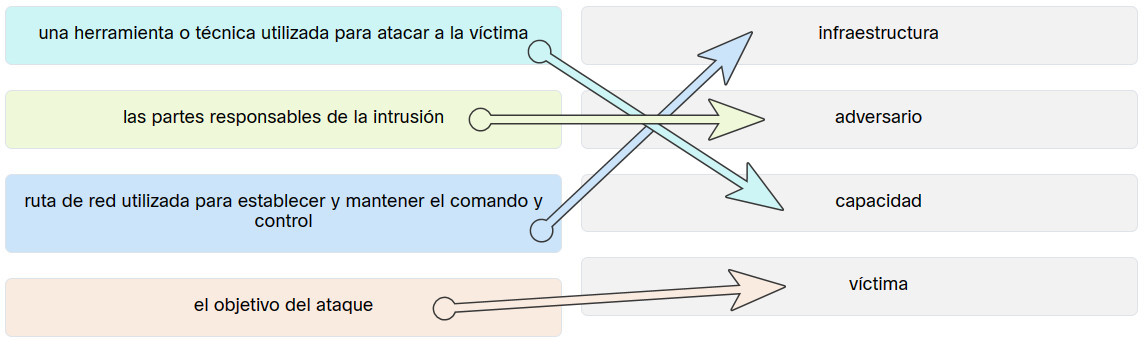

1. Una el evento de intrusión definido en el Modelo de Diamante de la intrusión con la descripción correspondiente.

| ruta de red utilizada para establecer y mantener el comando y controlk | infraestructura |

| una herramienta o técnica utilizada para atacar a la víctima | capacidad |

| las partes responsables de la intrusión | adversario |

| el objetivo del ataque | víctima |

2. ¿Qué tipo de evidencia respalda una afirmación basada en evidencia obtenida previamente?

- evidencia directa

- la mejor evidencia

- evidencia corroborativa

- evidencia indirecta

3. ¿Qué se especifica en el elemento «plan» del plan de respuesta a incidentes de NIST?

- manejo de incidentes basado en la misión de la organización

- métricas para medir la funcionalidad de la respuesta a incidentes y su eficacia

- calificaciones de prioridad y gravedad de incidentes

- estructura organizacional y definición de roles, responsabilidades y niveles de autoridad

4. ¿Qué hará el actor de una amenaza para crear una puerta trasera a un objetivo comprometido según el modelo de cadena de eliminación cibernética?

- Recopilar y exfiltrar datos.

- Abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Agregar servicios y claves de ejecución automática.

5. ¿Qué es una cadena de custodia?

- una lista de todas las partes interesadas que fueron aprovechadas por un atacante

- la documentación sobre la preservación de la evidencia relacionada con un incidente

- un plan para garantizar que cada parte implicada en una respuesta ante los incidentes entienda cómo recopilar evidencia

- las medidas disciplinarias que puede adoptar una organización si un incidente es causado por un empleado

6. ¿Qué tipo de controles restauran el sistema después de un desastre o un evento?

- Controles preventivos

- Controles de detección

- Controles correctivos

Los controles de detección descubren eventos no deseados y nuevas amenazas potenciales.

Los controles preventivos evitan que ocurra un desastre.

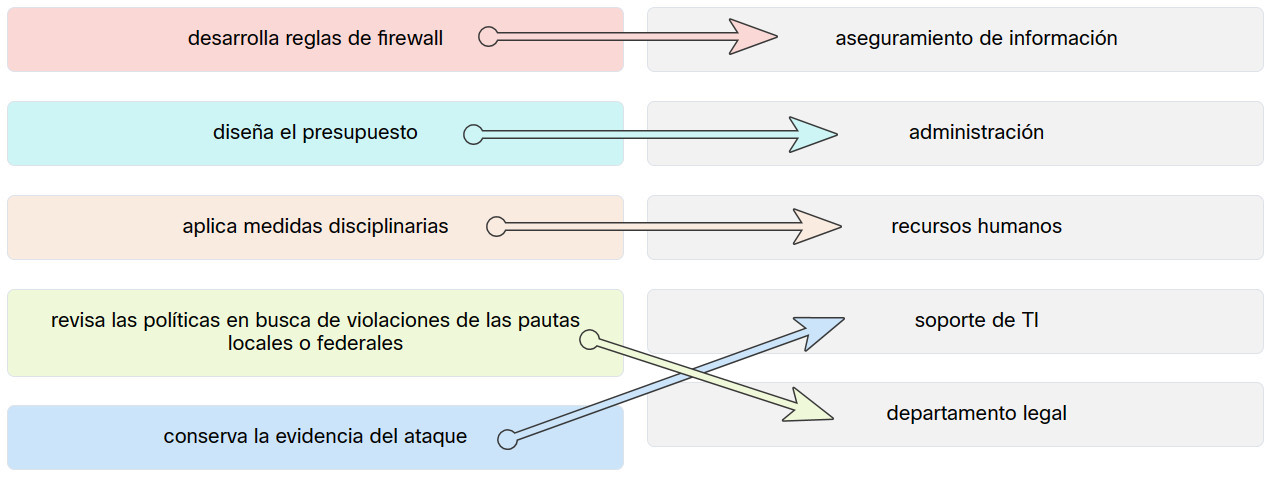

7. Una las partes interesadas en la respuesta a incidentes de NIST con su rol.

| conserva la evidencia del ataque | soporte de TI |

| diseña el presupuesto | administración |

| revisa las políticas en busca de violaciones de las pautas locales o federales | departamento legal |

| aplica medidas disciplinarias | recursos humanos |

| desarrolla reglas de firewall | aseguramiento de información |

8. ¿Qué tipo de dato se consideraría un ejemplo de dato volátil?

- caché del navegador web

- archivos de registro

- registros de la memoria

- archivos temporales

9. ¿Qué parte interesada en la respuesta ante los incidentes definida por NIST es responsable de coordinar una respuesta con otras partes interesadas para minimizar el daño de un incidente?

- gerencia

- departamento de TI

- recursos humanos

- el departamento legal

10. Según NIST, ¿qué paso en el proceso forense digital implica identificar fuentes potenciales de datos forenses, su adquisición, manejo y almacenamiento?

- elaboración de informes

- recopilación

- examen

- análisis

Recolección – identificación de posibles fuentes de datos forenses y la obtención, manejo y almacenamiento de esos datos

Examen – evaluación y extracción de información relevante de los datos recopilados. Esto puede implicar la descompresión o el descifrado de los datos.

Análisis – sacar conclusiones a partir de los datos. Se deben documentar las características salientes; por ejemplo: personas, lugares, horas y eventos, entre otras.

Informes – preparar y presentar la información resultante del análisis. La elaboración de informes debe ser imparcial y se deben ofrecer explicaciones alternativas si corresponde.

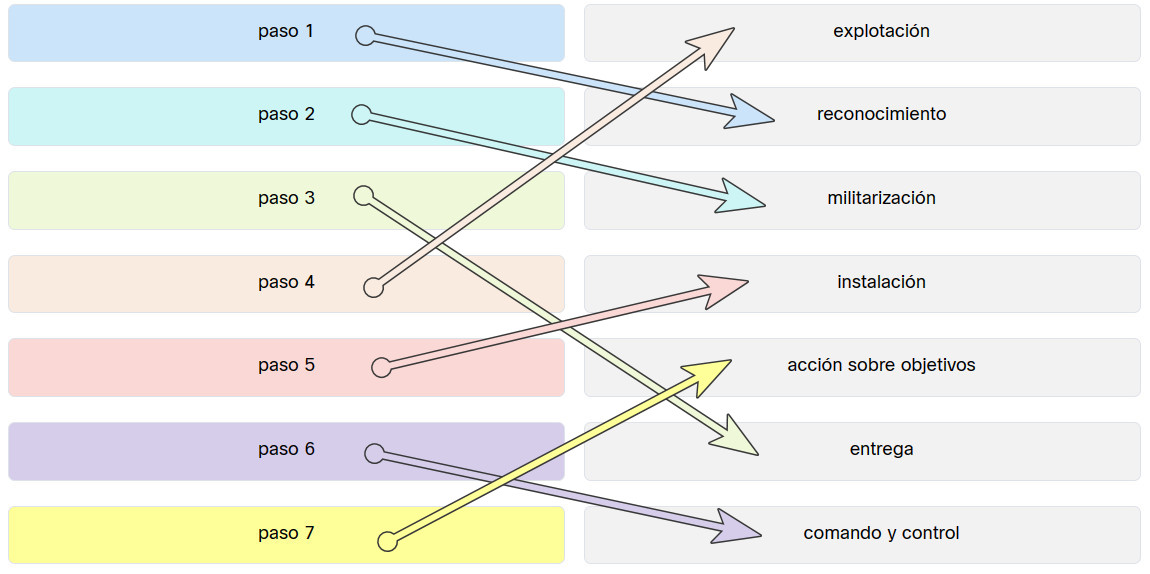

11. Coloque los siete pasos definidos en la Cadena de Eliminación Cibernética (Cyber Kill Chain) en el orden correcto.

| paso 1 | reconocimiento |

| paso 2 | militarización |

| paso 3 | entrega |

| paso 4 | explotación |

| paso 5 | instalación |

| paso 6 | comando y control |

| paso 7 | acción sobre objetivos |

12. ¿En qué paso del proceso de respuesta ante los incidentes de NIST el CSIRT realiza un análisis para determinar qué redes, sistemas o aplicaciones se ven afectados, quién o qué originó el incidente, y cómo ocurre el incidente?

- detección

- alcance

- identificación del atacante

- notificación de incidentes

13. Una compañía aplica el proceso de manejo de incidentes NIST.SP800-61 r2 a eventos relacionados con la seguridad. ¿Cuáles son dos ejemplos de incidentes que se encuentran en la categoría «precursor»? (Elija dos opciones).

- una vulnerabilidad recién descubierta en servidores web Apache

- envío de un mensaje de alerta de IDS

- múltiples inicios de sesión fallidos de origen desconocido

- un host que, según se comprobó, se infectó con malware

- entradas de registro que muestran una respuesta a un escaneo de puertos

14. ¿Qué tipo de ejercicio interrumpe los servicios para verificar que todos los aspectos de un plan de continuidad comercial puedan responder a un determinado tipo de incidente?

- Ejercicio de mesa

- Prueba funcional

- Ejercicio operativo

15. ¿Cuál es el objetivo del actor de amenaza al establecer un canal de comunicación bidireccional entre el sistema objetivo y una infraestructura de CnC?

- lanzar un ataque de desbordamiento del búfer

- permitir que al actor de amenaza emita comandos al software que se instala en el objetivo

- robar ancho de banda de la red donde se encuentra el objetivo

- enviar datos del usuario almacenados en el objetivo del actor de la amenaza

16. ¿Mantener las copias de respaldo de datos externos es un ejemplo de qué tipo de control de recuperación tras un desastre?

- administrativo

- preventivo

- de detección

- correctivo

17. ¿Qué tarea describe la atribución de amenazas?

- determinar quién es responsable del ataque

- obtener la evidencia más volátil

- evaluar los datos de alerta del servidor

- informar el incidente a las autoridades correspondientes

18. Según el modelo de la Cadena de Eliminación Cibernética, ¿qué paso llevaría a cabo el actor de amenaza después de aplicar un arma a un sistema objetivo?

- acción en objetivos

- explotación

- armamentización

- instalación

Reconocimiento ─ El actor de amenaza realiza una búsqueda, reúne información y selecciona objetivos.

Armamentización ─ El actor de amenaza utiliza la información que obtuvo en la fase de reconocimiento para desarrollar un arma que utilizará contra sistemas objetivo específicos.

Entrega ─ El arma se transmite al objetivo mediante un vector de aplicación.

Explotación ─ El actor de amenaza utiliza el arma aplicada para quebrar la vulnerabilidad y obtener el control del objetivo.

Instalación ─ El actor de amenaza establece una puerta trasera al sistema para poder seguir accediendo al objetivo.

Comando y Control (CnC) ─ El actor de amenaza establece comando y control (CnC) con el sistema objetivo.

Acción en objetivos ─ El actor de amenaza puede realizar acciones en el sistema objetivo y, por lo tanto, lograr su meta original.

19. Un analista especializado en ciberseguridad debe acudir a la escena de un crimen que involucra varios elementos de tecnología, incluso una computadora. ¿Qué técnica se utilizará para que la información encontrada en la computadora pueda utilizarse ante el juez?

- Tor

- imagen de disco sin modificaciones

- recolección de archivos de registro

- rootki

20. ¿Qué actividad realiza normalmente el actor de amenaza en la fase de instalación de la Cadena de Eliminación Cibernética?

- abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- conseguir una herramienta automatizada para aplicar la carga útil del malware.

- reunir direcciones de correo electrónico de cuentas de usuario.

- instalar una shell web en el servidor web objetivo para acceso persistente.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes