Última actualización: abril 1, 2022

12.0. Introducción

12.0.1. ¿Por qué deberíamos tomar este módulo?

Con las numerosas amenazas a la seguridad de la red, ¿cómo se pueden diseñar las redes para proteger los recursos de datos y garantizar que los servicios de red se presten según sea necesario? La infraestructura de seguridad de red define la manera en que los dispositivos se conectan entre sí para lograr comunicaciones seguras integrales. Así como hay muchos tamaños de redes, también hay muchas maneras de diseñar una infraestructura de red segura. Sin embargo, hay algunos diseños estándares que el sector de redes recomienda para lograr el diseño de redes disponibles y seguras. Este capítulo abarca el funcionamiento básico de las infraestructuras de red, los diversos dispositivos de seguridad de red y los servicios de seguridad que se utilizan para supervisar y mantener la transmisión segura y eficiente de datos.

12.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Infraestructura de seguridad de redes

Objetivo del módulo: Explicar cómo se emplean los dispositivos y servicios para reforzar la seguridad de las redes.

| Objetivo | Objetivo del tema |

|---|---|

| Topologías de red | Explique cómo los diseños de red influyen en el flujo de tráfico a través de la red. |

| Dispositivos de seguridad | Explique cómo se emplean los dispositivos para reforzar la seguridad de las redes. |

| Servicios de seguridad | Explique cómo los servicios de red mejoran la seguridad de las redes. |

12.1. Topologías de red

12.1.1. Representaciones de red

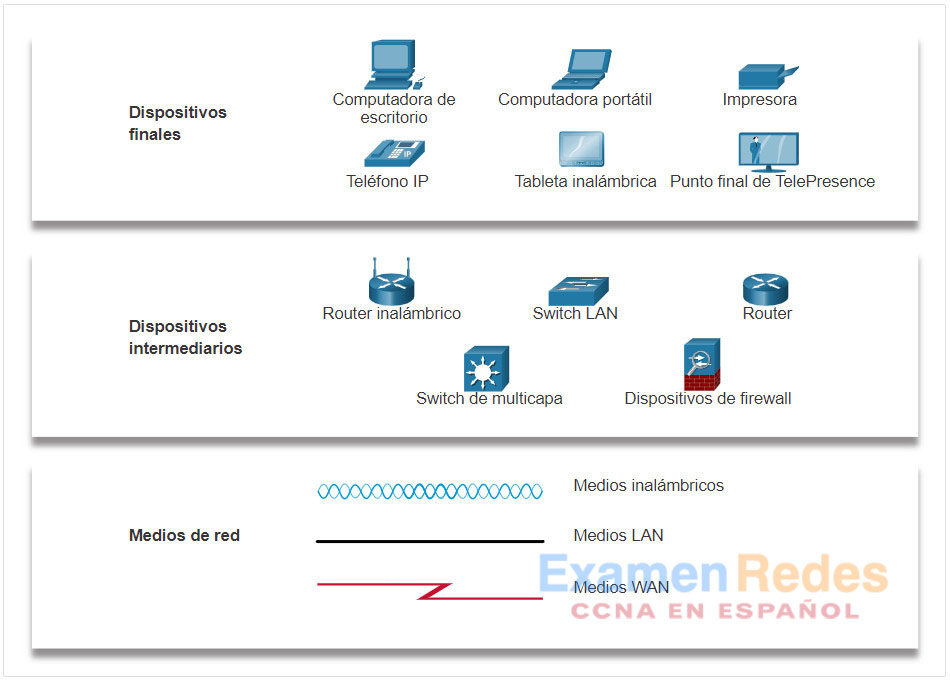

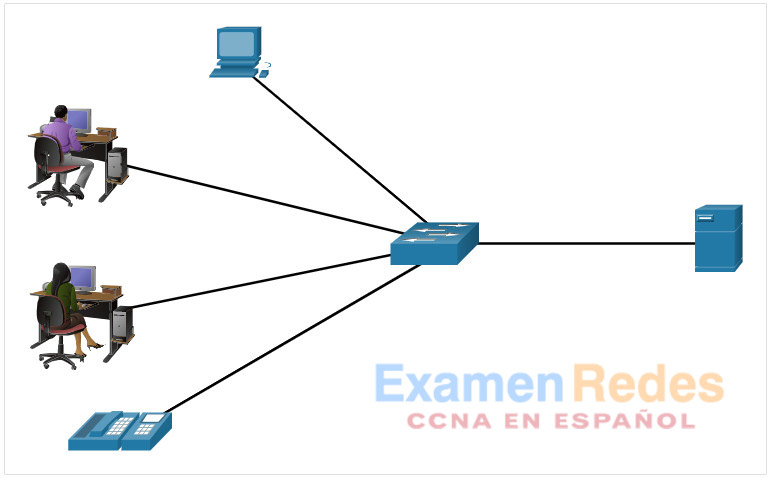

Los arquitectos y administradores de redes deben poder mostrar el aspecto que tendrán sus redes. Necesitan poder ver fácilmente qué componentes se conectan a otros componentes, dónde se ubicarán y cómo se conectarán. Los diagramas de redes a menudo usan símbolos, como los que se muestran en la figura, para representar los diferentes dispositivos y conexiones que forman una red.

Un diagrama proporciona una manera fácil de comprender cómo se conectan los dispositivos en una red grande. Este tipo de representación de una red se denomina diagrama de topología. La capacidad de reconocer las representaciones lógicas de los componentes físicos de red es fundamental para poder visualizar la organización y el funcionamiento de una red.

Además de estas representaciones, se utiliza una terminología especializada para describir cómo cada uno de estos dispositivos y medios se conectan entre sí:

- Tarjeta de interfaz de red (Network Interface Card) (NIC) – Una NIC conecta físicamente el dispositivo final a la red.

- Puerto físico – Un conector o conexión en un dispositivo de red donde se conectan los medios a un terminal u otro dispositivo de red.

- Interfaz – Puertos especializados en un dispositivo de red que se conecta a redes individuales. Debido a que los routers conectan redes, los puertos en un router se denominan interfaces de red.

Nota: Los términos puerto e interfaz con frecuencia se utilizan en forma indistinta.

12.1.2. Diagramas de topología

Los diagramas de topología son documentación obligatoria para cualquier persona que trabaje con una red. Estos diagramas proporcionan un mapa visual que muestra cómo está conectada la red. Hay dos tipos de diagramas de topología, físicos y lógicos.

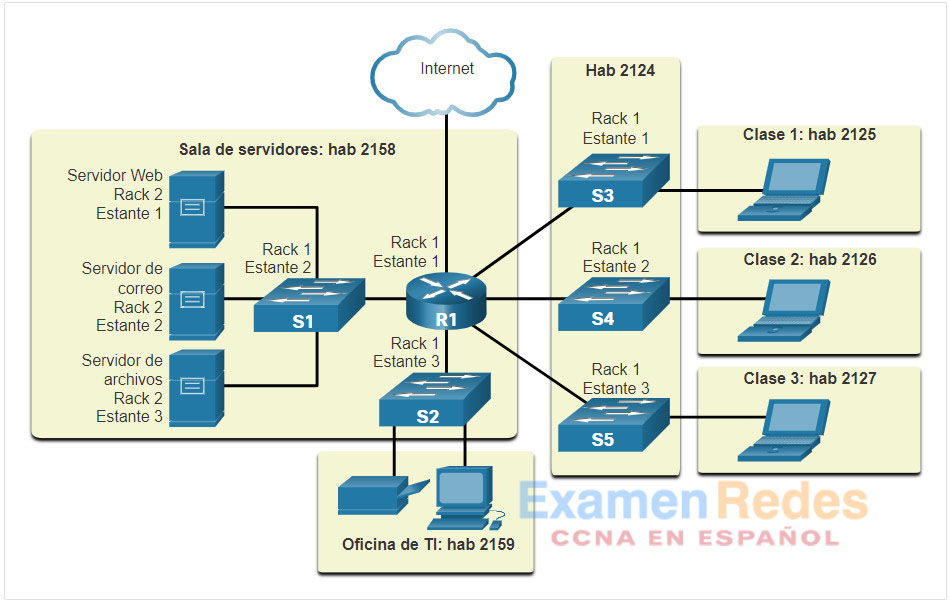

Diagramas de topologías físicas

Los diagramas de topología física ilustran la ubicación física de los dispositivos intermedios y la instalación del cable, como se muestra en la figura. Puede ver que las habitaciones en las que se encuentran estos dispositivos están etiquetadas en esta topología física.

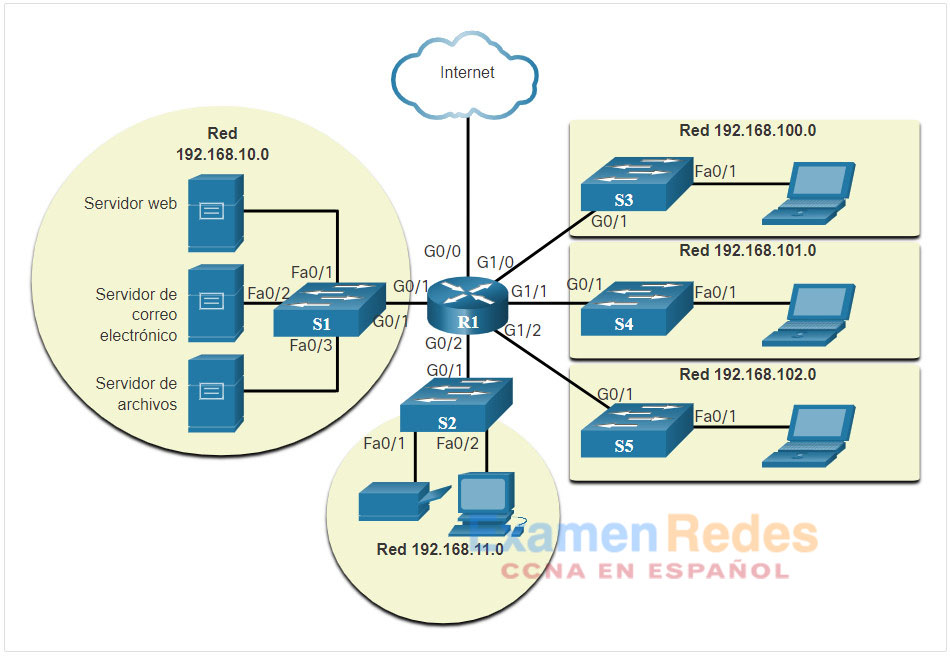

Diagramas de topologías lógicas

Los diagramas de topología lógica ilustran los dispositivos, los puertos y el esquema de direccionamiento de la red, como se muestra en la figura. Puede ver qué dispositivos finales están conectados a qué dispositivos intermediarios y qué medios se están utilizando.

Las topologías que se muestran en los diagramas físicos y lógicos son adecuadas para su nivel de comprensión en este punto del curso. Utilice Internet para buscar “diagramas de topología de red” y ver algunos ejemplos más complejos. Si agrega la palabra «Cisco» a su frase de búsqueda, encontrará muchas topologías que usan íconos similares a los que ha visto en estas figuras.

12.1.3. Redes de muchos tamaños

Ahora que está familiarizado con los componentes que componen las redes y sus representaciones en topologías físicas y lógicas, está listo para aprender acerca de los diferentes tipos de redes.

Hay redes de todo tamaño. Pueden ir desde redes simples, compuestas por dos PC, hasta redes que conectan millones de dispositivos.

Las redes domésticas sencillas le permiten compartir recursos, como impresoras, documentos, imágenes y música, entre unos pocos dispositivos finales locales.

Las redes de oficinas pequeñas y oficinas domésticas (SOHO) permiten a las personas trabajar desde casa o desde una oficina remota. Muchos trabajadores independientes utilizan este tipo de redes para anunciar y vender productos, pedir suministros y comunicarse con los clientes.

Las empresas y las grandes organizaciones usan redes para proporcionar consolidación, almacenamiento y acceso a la información en los servidores de red. Las redes proporcionan correo electrónico, mensajería instantánea y colaboración entre empleados. Muchas organizaciones usan la conexión de su red a Internet para proporcionar productos y servicios a los clientes.

Internet es la red más extensa que existe. De hecho, el término Internet significa “red de redes”. Es una colección de redes privadas y públicas interconectadas.

En pequeñas empresas y hogares, muchas PC funcionan como servidores y clientes en la red. Este tipo de red se denomina red entre pares.

Haga clic en cada botón para obtener más información.

- Redes domésticas pequeñas

- Redes domésticas/de oficinas pequeñas

- Redes medianas a grandes

- Redes mundiales

Las redes domésticas pequeñas conectan algunas computadoras entre sí y a Internet.

La red SOHO permite que las computadoras en una oficina hogareña o remota se conecten a una red corporativa o accedan a recursos compartidos centralizados.

Las redes medianas a grandes, como las que se utilizan en corporaciones y escuelas, pueden tener muchas ubicaciones con cientos o miles de hosts interconectados.

Internet es una red de redes que conecta cientos de millones de computadoras en todo el mundo.

12.1.4. LAN y WAN

Las infraestructuras de red pueden variar en gran medida en términos de:

- El tamaño del área que abarcan.

- La cantidad de usuarios conectados.

- La cantidad y los tipos de servicios disponibles.

- El área de responsabilidad

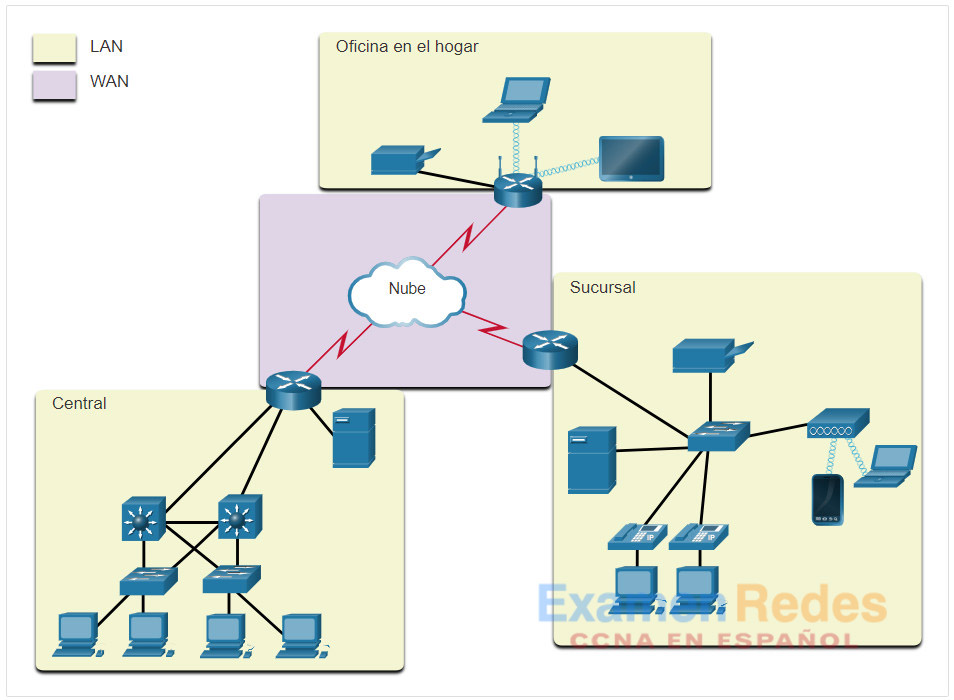

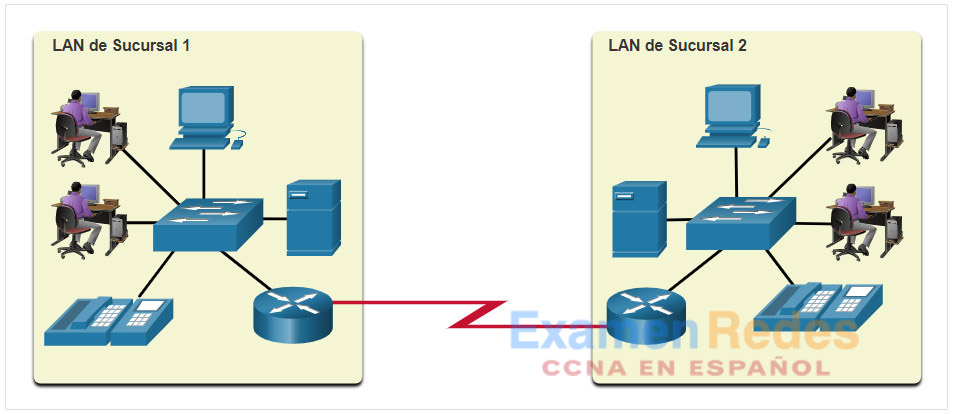

Los dos tipos más comunes de infraestructuras de red son las redes de área local (LAN) y las redes de área amplia (WAN). Una LAN es una infraestructura de red que proporciona acceso a usuarios y dispositivos finales en un área geográfica pequeña. Normalmente, una LAN se utiliza en un departamento dentro de una empresa, un hogar o una red de pequeñas empresas. Una WAN es una infraestructura de red que proporciona acceso a otras redes en un área geográfica amplia, que generalmente es propiedad y está administrada por una corporación más grande o un proveedor de servicios de telecomunicaciones. La figura muestra las LAN conectadas a una WAN.

LAN

Una LAN es una infraestructura de la red que abarca un área geográfica pequeña. Las LANs tienen características específicas:

- Las LANs interconectan terminales en un área limitada, como una casa, un lugar de estudios, un edificio de oficinas o un campus.

- Por lo general, la administración de las LAN está a cargo de una única organización o persona. El control administrativo se aplica a nivel de red y rige las políticas de seguridad y control de acceso.

- Las LANs proporcionan ancho de banda de alta velocidad a dispositivos finales internos y dispositivos intermedios, como se muestra en la figura.

Una red que sirve a una casa, un edificio pequeño o un campus pequeño se considera una LAN.

Redes WAN

La figura muestra una WAN que interconecta dos LAN. Una WAN es una infraestructura de la red que abarca un área geográfica extensa. Las WAN generalmente son administradas por proveedores de servicios (SP) o proveedores de servicios de Internet (ISP).

Las WANs tienen características específicas:

- Las WAN interconectan LAN a través de áreas geográficas extensas, por ejemplo, entre ciudades, estados, provincias, países o continentes.

- Por lo general, la administración de las WAN está a cargo de varios proveedores de servicios.

- Normalmente, las WAN proporcionan enlaces de velocidad más lenta entre redes LAN.

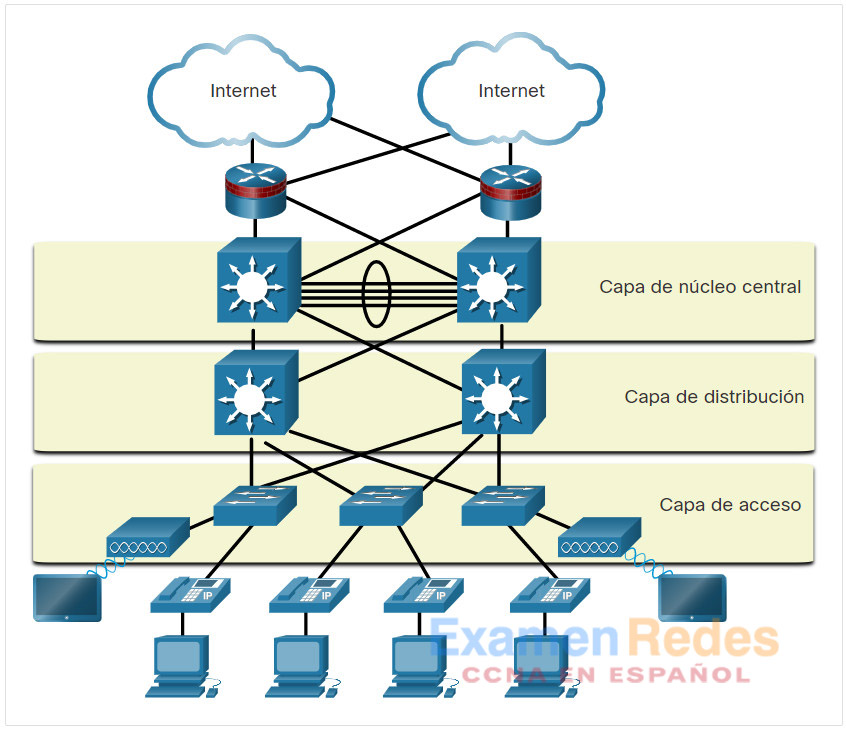

12.1.5. El modelo de diseño de red de tres capas

La LAN cableada del campus usa un modelo de diseño jerárquico para separar la topología de red en grupos modulares o capas. Separando el diseño en capas permite que cada capa implemente funciones específicas, lo que simplifica el diseño de la red para una implementación y administración más sencillas. Esto también simplifica la implementación y administración de la red.

La LAN cableada del campus habilita la comunicación entre dispositivos en un edificio o grupo de edificios, así como también la interconexión a la red WAN y el perímetro de Internet en la capa principal de la red.

Un diseño de la red LAN jerárquica incluye acceso, distribución y capas principales como se muestra en la figura.

Modelo de diseño jerárquico

Cada capa está diseñada para cumplir funciones específicas.

La capa de acceso otorga a los puntos de acceso y a los usuarios acceso directo a la red. La capa de distribución agrega capas de acceso y brinda conectividad a los servicios. Por último, la capa de núcleo ofrece conectividad entre las capas de distribución para entornos de LAN grandes. El tráfico de los usuarios se inicia en la capa de acceso y pasa por las demás capas si se necesita utilizar la funcionalidad de esas capas.

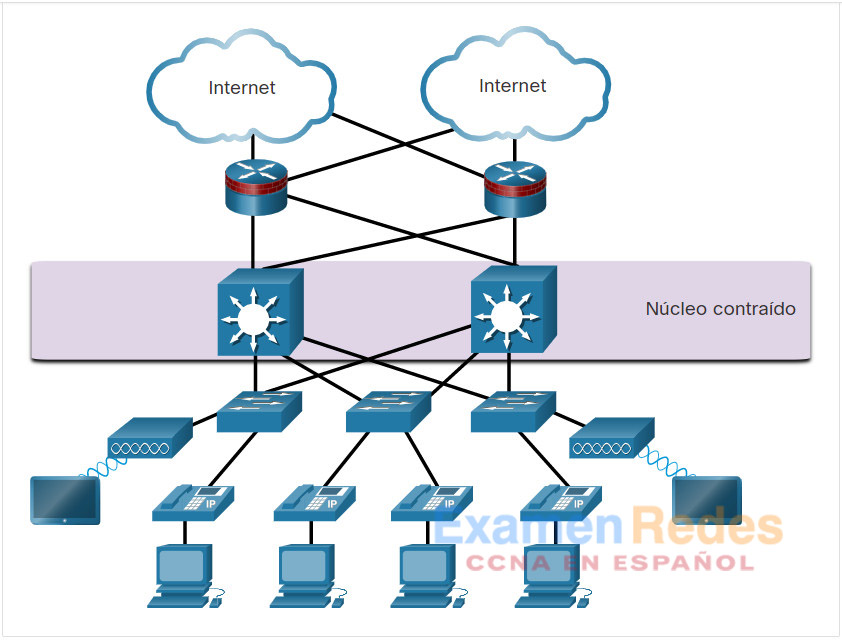

Aunque el modelo jerárquico consta de tres capas, es posible que en algunas redes empresariales pequeñas se implemente un diseño jerárquico de dos niveles. Como se muestra en la figura, en un diseño jerárquico de dos niveles, las capas de núcleo y de distribución se combinan en una, lo que reduce el costo y la complejidad.

Núcleo contraído

En arquitecturas de red mallada o plana, los cambios tienden a afectar a una gran cantidad de sistemas. El diseño jerárquico permite restringir los cambios operativos a un subgrupo de la red, lo que facilita la administración y mejora la recuperabilidad. La estructuración modular de la red en elementos pequeños y fáciles de comprender también facilita la recuperabilidad a través de aislamiento de fallas mejorado.

12.1.6. Video – Diseño de red de tres capas

Vea este vídeo para obtener más información sobre el modelo de diseño de red de tres capas.

12.1.7. Arquitecturas de seguridad comunes

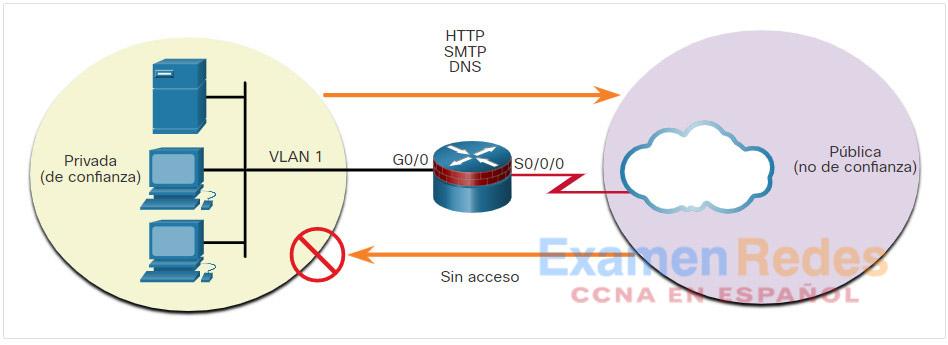

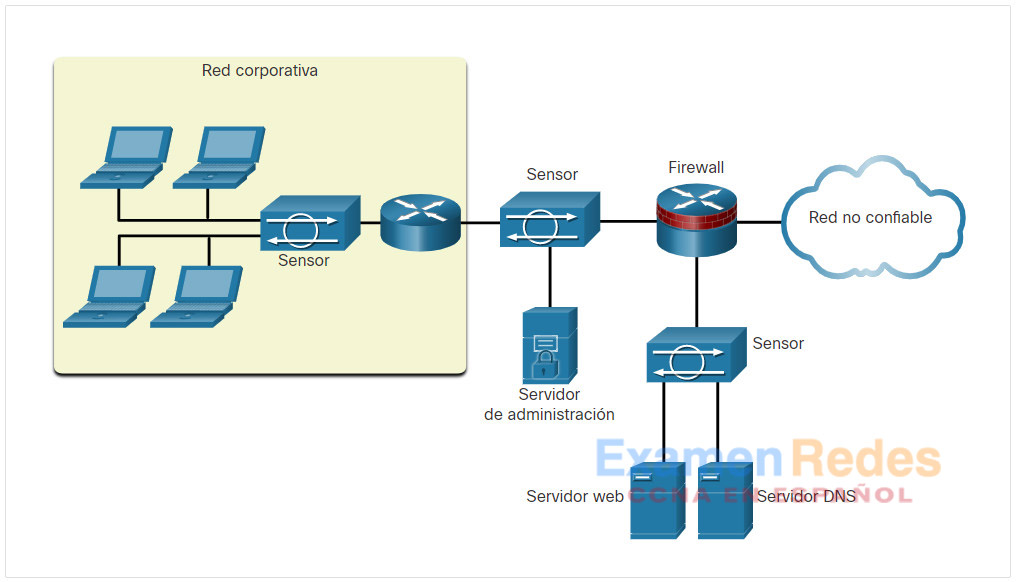

Principalmente, el diseño de firewall tiene por objetivo permitir o denegar el tráfico según el origen, el destino y el tipo de tráfico. Algunos diseños son tan simples y solo consisten en diseñar una red externa y una interna, que son determinadas por dos interfaces en un firewall.

Aquí hay tres diseños comunes de firewall.

- Privado y público.

- Zona desmilitarizada

- Firewall de políticas basados en zonas

Normalmente, un firewall con dos interfaces se configura del siguiente modo:

- El tráfico procedente de la red privada se autoriza e inspecciona mientras viaja hacia la red pública. También se autoriza el tráfico inspeccionado que regresa de la red pública y está relacionado con el tráfico que se originó en la red privada.

- Generalmente, se bloquea el tráfico procedente de la red pública que viaja hacia la red privada.

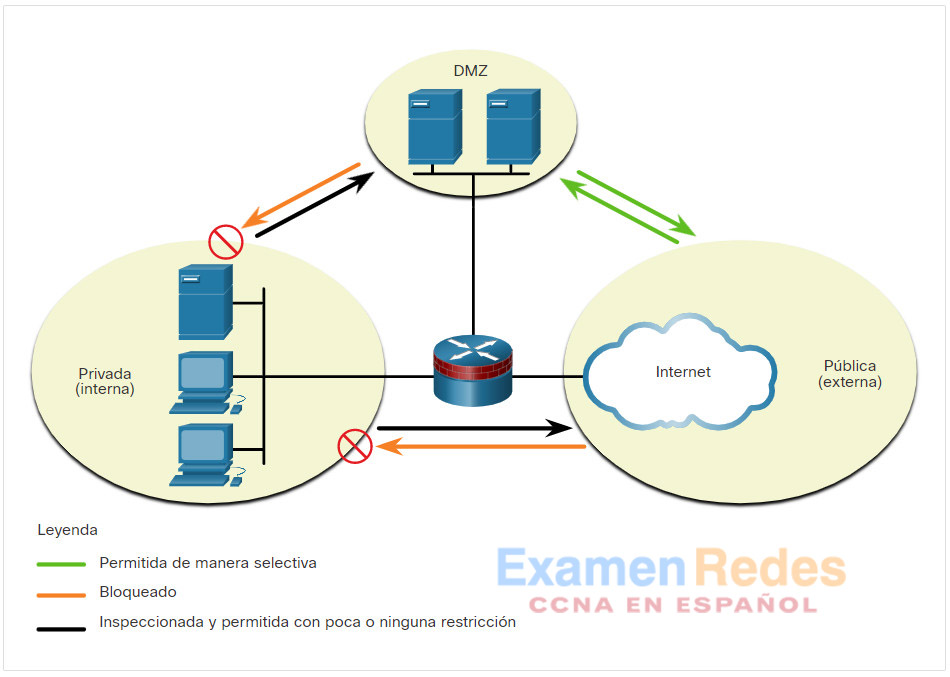

- El tráfico procedente de la red privada se inspecciona mientras viaja hacia la red pública o la DMZ. Este tráfico se permite casi sin restricciones. También se permite el tráfico inspeccionado que regresa a la red privada desde la DMZ o la red pública.

- Con frecuencia, se bloquea el tráfico procedente de la DMZ que viaja hacia la red privada.

- El tráfico procedente de la DMZ y que viaja hacia la red pública se permite, siempre y cuando cumpla con los requisitos de servicio.

- El tráfico procedente de la red pública que viaja hacia la DMZ se permite de manera selectiva y se inspecciona. Este tipo de tráfico suele ser de correo electrónico, DNS, HTTP o HTTPS. Se permite de manera dinámica el tráfico que regresa de la DMZ a la red pública.

- Se bloquea el tráfico procedente de la red pública que viaja hacia la red privada.

La única excepción a esta política predeterminada de denegar todo es la zona autónoma del router. La zona autónoma del router es el router en sí mismo e incluye todas las direcciones IP de interfaz de router. Las configuraciones de políticas que incluyen la zona autónoma se aplican al tráfico al router y procedente de él. De manera predeterminada, no hay ninguna política para este tipo de tráfico. El tráfico que debe tenerse en cuenta al diseñar una política para la zona autónoma incluye el tráfico del plano de control y del plano de administración, como SSH, SNMP y protocolos de enrutamiento.

12.1.9. Packet Tracer: Identificar el flujo de paquetes

En esta actividad de Packet Tracer, se observará el flujo de paquetes en una topología LAN y una topología WAN. También observará de qué manera puede cambiar la ruta del flujo de paquetes cuando hay un cambio en la topología de la red.

12.2. Dispositivos de seguridad

12.2.1. Video – Dispositivos de seguridad

Reproduzca el vídeo para obtener más información sobre los servicios de seguridad.

12.2.2. Firewalls

Un firewall es un sistema o grupo de sistemas que impone una política de control de acceso entre redes.

Reproduzca en la figura para ver una animación de cómo funciona un firewall.

Firewall Operation

Haga clic en cada botón para aprender más acerca de los firewalls.

- Propiedades comunes de firewall

- Ventajas del firewall

- Limitaciones del firewall

- Los firewalls resisten ataques de red.

- Los firewalls son el único punto de tránsito entre las redes corporativas internas y las redes externas porque todo el tráfico circula por ellos.

- Los firewalls aplican la política de control de acceso.

- Evitan la exposición de hosts, recursos y aplicaciones confidenciales a usuarios no confiables.

- Sanean el flujo de protocolos, lo que evita el aprovechamiento de las fallas de protocolos.

- Bloquean los datos maliciosos de servidores y clientes.

- Simplifican la administración de la seguridad, ya que la mayor parte del control del acceso a redes se deriva a unos pocos firewalls de la red.

- Un firewall mal configurado puede tener graves consecuencias para la red, por ejemplo, convertirse en un punto único de falla.

- Los datos de muchas aplicaciones no se pueden transmitir con seguridad mediante firewalls.

- Los usuarios pueden buscar maneras de esquivar el firewall para recibir material bloqueado, lo que expone a la red a posibles ataques.

- Puede reducirse la velocidad de la red.

- El tráfico no autorizado se puede tunelizar u ocultar como tráfico legítimo a través del firewall.

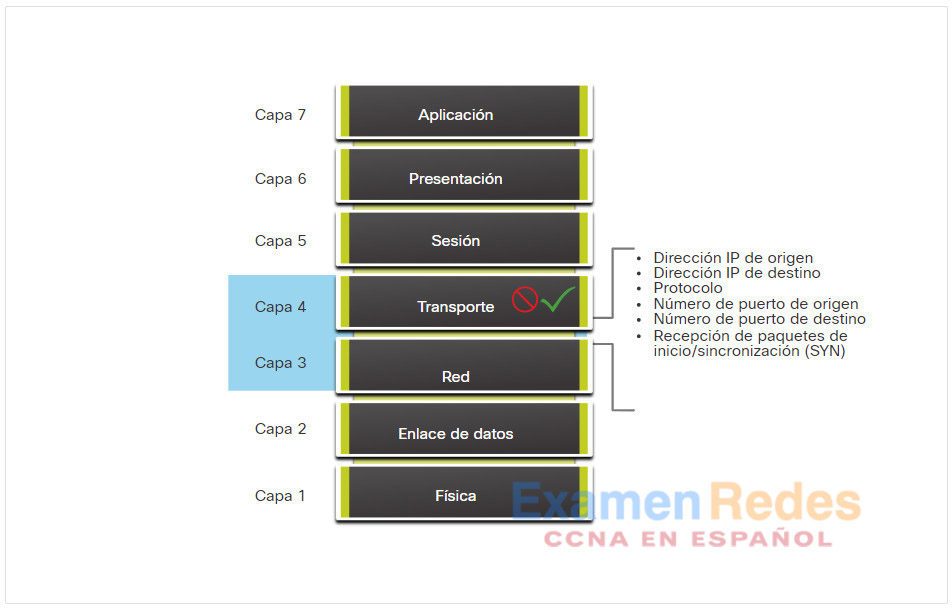

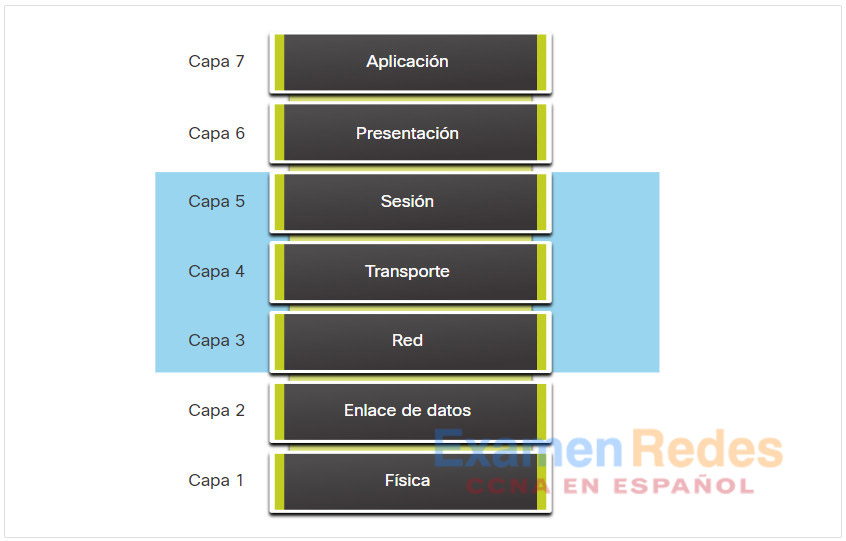

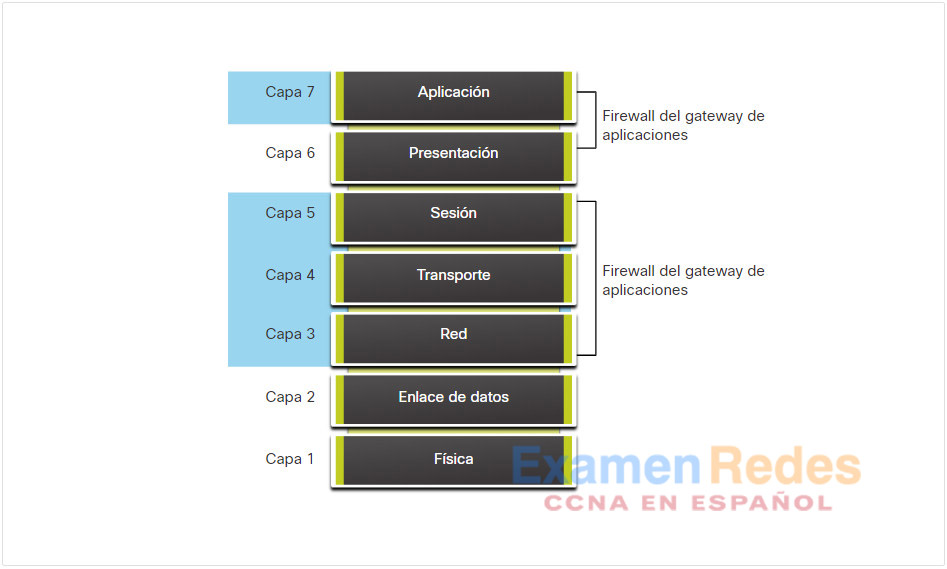

12.2.3. Descripciones de tipos de firewall

Es importante entender los diferentes tipos de firewalls y sus capacidades específicas, de modo que se utilice el firewall adecuado para cada situación.

- Firewall para filtrado de paquetes (sin estado)

- Firewall con detección de estado

- Firewall del gateway de aplicaciones

- Firewall de próxima generación

Por ejemplo, los servidores SMTP escuchan el puerto 25 de manera predeterminada. Un administrador puede configurar el firewall de filtrado de paquetes para bloquear el puerto 25 desde una estación de trabajo específica a fin de evitar que difunda un virus por correo electrónico.

- Prevención de intrusiones integrada.

- Control y reconocimiento de aplicaciones para ver y bloquear aplicaciones riesgosas.

- Rutas de actualización para incluir futuros datos de información.

- Técnicas para afrontar amenazas de seguridad en constante evolución.

Otros métodos de implementación de firewall incluyen los siguientes:

- Firewall basado en host (servidor y personal) ─ Una computadora o servidor que ejecuta software de firewall.

- Firewall transparente ─ Filtra el tráfico de IP entre un par de interfaces conectadas con puente.

- Firewall híbrido ─ Una combinación de los distintos tipos de firewall. Por ejemplo, un firewall de inspección de aplicación combina un firewall con estado y un firewall de gateway de aplicación.

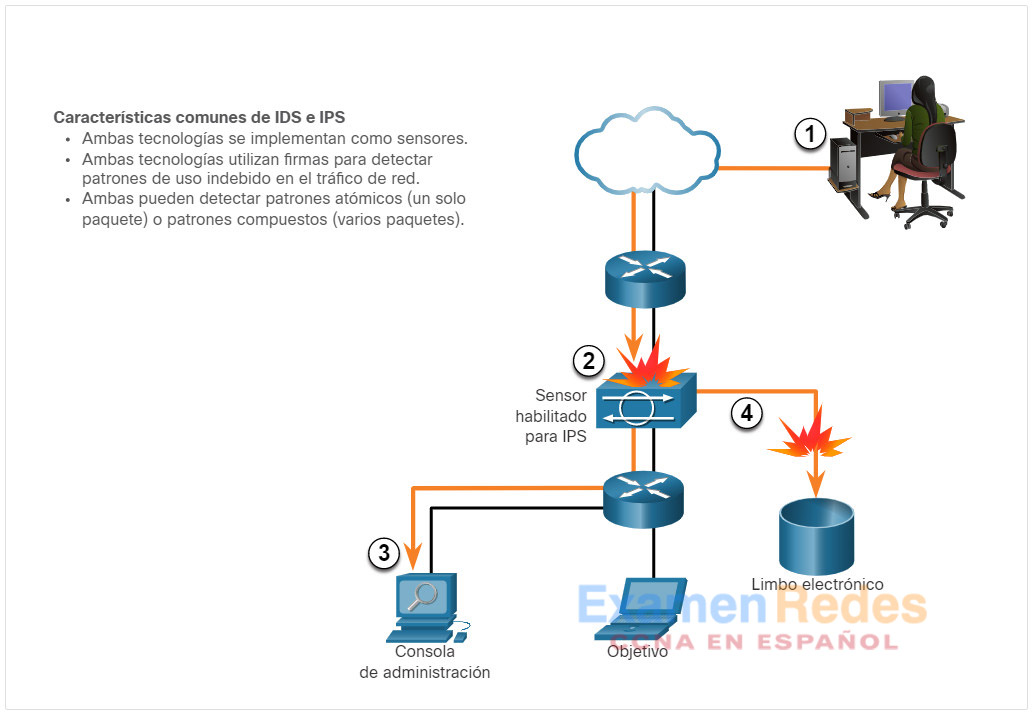

12.2.5. Dispositivos de detección y prevención de intrusiones

Es necesario un cambio de paradigma en las arquitecturas de red para defenderse de los ataques cada vez más rápidos y complejos. Este debe incluir sistemas de detección y prevención rentables, como sistemas de detección de intrusiones (IDS, Intrusion Detection System) o sistemas de prevención de intrusiones (IPS, Intrusion Prevention System), que son más escalables. La arquitectura de red integra estas soluciones en los puntos de entrada y salida de la red.

Al implementar IDS o IPS, es importante conocer los tipos de sistemas disponibles, los enfoques basados en host y basados en la red, la implementación de estos sistemas, el papel que desempeñan las categorías de firma y las posibles acciones que puede adoptar un router de Cisco IOS cuando se detecta un ataque.

La figura muestra cómo un dispositivo IPS maneja el tráfico malicioso.

Características de IDS e IPS

- Tráfico malicioso es enviado al computador que está dentro de la red.

- El tráfico es enrutado en la red y recibido por el sensor IPS habilitado donde es bloqueado.

- El sensor IPS habilitado le envía información de inicio de sesión referente al tráfico a la consola de administración de seguridad de red.

- El sensor IPS habilitado elimina el tráfico. (Es enviado al «Bit Bucket»)

Ambas tecnologías se implementan como sensores. Un sensor IDS o IPS puede adoptar la forma de varios dispositivos diferentes:

- Un router configurado con el software IPS de Cisco IOS.

- Un dispositivo diseñado específicamente para proporcionar servicios de IDS o IPS exclusivos.

- Un módulo de red instalado en un dispositivo de seguridad adaptable (ASA, Adaptive Security Appliance), switch o router.

Las tecnologías IDS e IPS utilizan firmas para detectar patrones de tráfico de red. Una firma es un conjunto de reglas que un IDS o IPS utiliza para detectar actividad maliciosa. Las firmas pueden utilizarse para detectar infracciones graves de seguridad y ataques de red comunes, y para recopilar información. Las tecnologías IDS e IPS pueden detectar patrones de firma atómica (paquete individual) o patrones de firma compuesta (varios paquetes).

12.2.6. Ventajas y desventajas de IDS e IPS

Ventajas y Desventajas del IDS

La tabla lista las ventajas y desventajas del IDS y IPS.

| Solución | Ventajas | Desventajas |

|---|---|---|

| IDS |

|

|

| IPS |

|

|

Haga click en cada botón para aprender más acerca de los sensores de IDS y IPS

- Ventajas y desventajas de un IDS

- Ventajas y desventajas de IPS

- Consideraciones para la implementación

Un IDS se implementa en modo sin conexión y por lo tanto:

- No afecta al rendimiento de la red. Específicamente, no introduce latencia, fluctuación ni otros problemas de flujo de tráfico.

- No afecta la funcionalidad de la red si el sensor falla. solamente afecta a la capacidad de IDS para analizar los datos.

Desventajas de IDS

Las desventajas de un IDS incluyen:

- Un sensor de IDS no puede detener el paquete de activación y son menos útiles para detener los virus de correo electrónico y los ataques automatizados, como los gusanos.

- Afinar los sensores IDS para lograr niveles esperados de detección de intrusiones puede llevar mucho tiempo. Los usuarios que Implementan acciones de respuesta de sensores de IDS deben tener una política de seguridad bien diseñada y una acabada comprensión operativa de sus implementaciones de IDS.

- Una implementación de IDS es más vulnerable a las técnicas de evasión de seguridad de red porque no está en línea.

Las ventajas de IPS incluyen:

- Un sensor IPS se puede configurar para que omita el paquete a fin de detener el paquete de activación, los paquetes asociados a una conexión o los paquetes desde una dirección IP de origen.

- Porque los sensores IPS son en línea, pueden utilizar la normalización de transmisión. La normalización de transmisión es una técnica usada para reconstruir el flujo de datos cuando el ataque se produce en varios segmentos de datos.

Desventajas de IPS

Las desventajas de un IPS incluyen:

- Y que es implementado en línea, los errores, las fallas y rl sobrecalentamiento del sensor IPS con mucho tráfico pude tener un efecto negativo en el rendimiento de la red.

- Un sensor de IPS puede afectar el rendimiento de la red al introducir latencia y fluctuación.

- Un sensor IPS debe tener el tamaño correcto e implementarse adecuadamente para que las aplicaciones sensibles al tiempo, como VoIP, no se vean afectadas negativamente.

Por ejemplo, es posible implementar IDS para validar el funcionamiento de IPS, ya que se puede configurar IDS para que realice una inspección de paquetes más profunda sin conexión. Esto permite que IPS se centre en menos patrones de tráfico en línea, pero que son esenciales.

Decidir qué implementación aplicar depende de los objetivos de seguridad de la organización, como se definen en su política de seguridad de la red.

12.2.7. Tipos de IPS

Existen dos tipos primarios de IPS disponibles: IPS basados en hosts y con base en la red.

Ejemplo de la implementacion de un sensor IPS

La tecnología IPS con base en host (HIPS) es un software instalado en un host para controlar y analizar actividades sospechosas. Una ventaja importante de HIPS es que puede monitorear y proteger el sistema operativo y los procesos fundamentales del sistema que son específicos de ese host. Con un conocimiento detallado del sistema operativo, HIPS puede monitorear la actividad inusual y evitar que el host ejecute comandos que no coinciden con el comportamiento habitual. Este comportamiento sospechoso o malicioso podría incluir actualizaciones del registro no autorizadas, cambios en el directorio del sistema, ejecución de programas de instalación y actividades que provocan desbordamientos del búfer. También es posible monitorear el tráfico de red para evitar que el host participe en un ataque de denegación de servicio (DoS, Denial of Service) o forme parte de una sesión de FTP ilícita.

HIPS puede considerarse una combinación de firewall, software antivirus y software antimalware. Combinado con IPS con base en la red, HIPS es una herramienta eficaz para brindar protección adicional al host.

Una desventaja de HIPS es que actúa solamente a nivel local. No tiene una perspectiva completa de la red o de los eventos coordinados que podrían estar ocurriendo en toda la red. Para ser eficaz en una red, HIPS debe instalarse en cada host y ser compatible con cada sistema operativo. La tabla de lista de ventajas y desventajas de HIPS.

| Ventajas | Desventajas |

|---|---|

|

|

IPS con base en la red

La tecnología IPS con base en la red se puede implementar utilizando un dispositivo IPS exclusivo o no exclusivo. Las implementaciones de IPS con base en la red son un componente fundamental de la prevención de intrusiones. Hay soluciones IDS/IPS con base en el host, pero estas deben integrarse con una implementación de IPS con base en la red para que la arquitectura de seguridad sea realmente sólida.

Los sensores detectan actividad maliciosa y no autorizada en tiempo real y pueden tomar medidas cuando es necesario. Como se muestra en la figura, los sensores se despliegan en puntos de red designados. Esto permite a los administradodres de seguridad a monitorear la actividad de la red mientras esto ocurre, sin importar dónde sea el objetivo del ataque.

Ejemplo de la implementación de un sensor IPS

12.2.8. Dispositivos de seguridad especializados

Hay una variedad de dispositivos de seguridad especializados disponibles. Estos son algunos ejemplos:

- AMP

- WSA

- ESA

- Antes del ataque, AMP fortalece las defensas y brinda protección contra amenazas conocidas y emergentes.

- Durante un ataque, AMP identifica y bloquea tipos de archivo que infrinjan las políticas, intentos de ataque y archivos maliciosos que intenten infiltrarse en la red.

- Después de un ataque o de la inspección inicial de un archivo, AMP no solo se queda en las funcionalidades de detección en un momento determinado, sino que también analiza y controla constantemente toda la actividad y el tráfico de archivos, independientemente de su ubicación, y busca detectar cualquier indicador de comportamiento malicioso. Si un archivo con una condición desconocida o que anteriormente se consideró “buena” comienza a comportarse mal, AMP lo detectará e inmediatamente generará una alerta para los equipos de seguridad con un indicador del riesgo. Luego proporciona visibilidad del lugar de origen del malware, los sistemas que se vieron afectados y la actividad del malware.

AMP tiene acceso a la inteligencia de seguridad colectiva del grupo de inteligencia e investigación de seguridad Cisco Talos. Talos detecta y correlaciona amenazas en tiempo real por medio de la mayor red de detección de amenazas del mundo.

Mientras que WSA protege la red contra intrusiones de malware, no proporciona protección para los usuarios que deseen conectarse a Internet directamente fuera de la red protegida, por ejemplo, desde un servicio de Wi-Fi pública. En este caso, la computadora del usuario puede infectarse con malware que, luego, puede diseminarse a otras redes y dispositivos. Para ayudar a proteger a las computadoras de usuarios de estos tipos de infecciones de malware, existe Cisco Cloud Web Security (CWS).

CWS, junto con WSA, proporciona protección completa contra malware y los impactos asociados. La solución Cisco CWS impone comunicación segura desde y hacia Internet, y les proporciona a los trabajadores remotos el mismo nivel de seguridad que el de los empleados en las instalaciones cuando utilizan su computadora portátil. Cisco CWS incorpora dos funciones principales, filtrado web y seguridad web, y ambas están acompañadas de una capacidad amplia y centralizada de generación de informes.

Cisco ESA se actualiza constantemente mediante datos en tiempo real de Cisco Talos, que detecta y correlaciona las amenazas con un sistema de monitoreo que utiliza una base de datos mundial.

Algunas de las características principales de ESA son las siguientes:

- Inteligencia global de amenazas – Cisco Talos proporciona un panorama permanente de la actividad de tráfico global. Analiza anomalías, descubre nuevas amenazas y monitorea tendencias de tráfico.

- Bloqueo de correo electrónico no deseado – Una defensa multicapa que combina una capa externa de filtrado con base en la reputación del emisor y una capa interna de filtrado que lleva a cabo un análisis exhaustivo del mensaje.

- Protección avanzada contra malware ─ Incluye protección que aprovecha la enorme red de inteligencia de seguridad de la nube de Sourcefire. Brinda protección en toda la secuencia del ataque; es decir, antes, durante y después.

- Control de mensajes salientes – Controla los mensajes salientes para ayudar a garantizar que los mensajes importantes cumplan con las normas del sector y estén protegidos mientras se transmiten.

12.3. Servicios de seguridad

12.3.1. Video – Servicios de seguridad

Vea el vídeo para obtener más información sobre los servicios de seguridad.

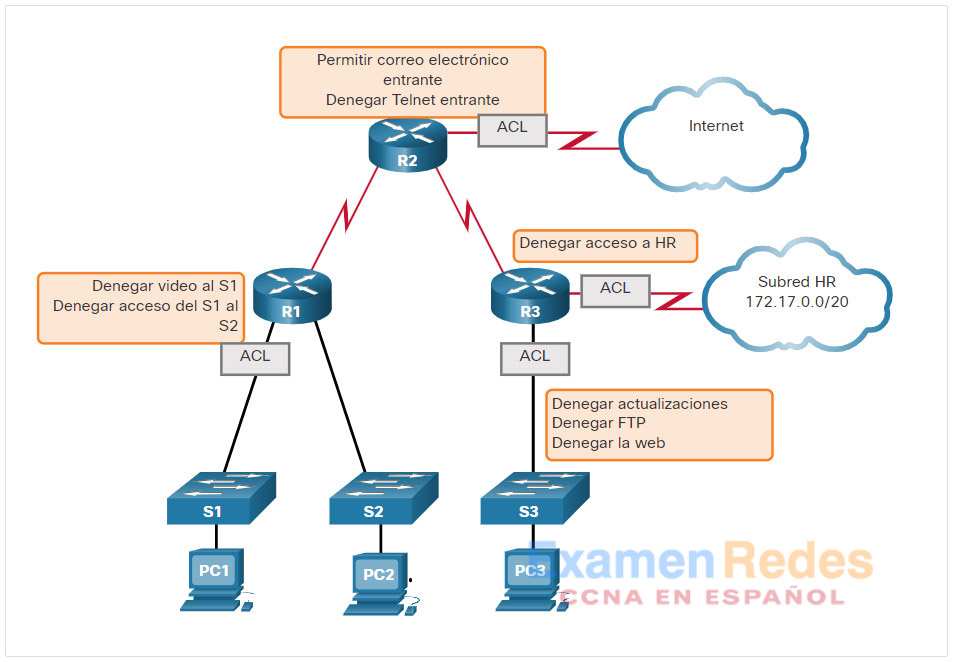

12.3.2. Control de tráfico con ACL

Una lista de control de acceso (ACL, Access Control List) es una serie de comandos que controla si un dispositivo reenvía o descarta paquetes según la información que se encuentra en el encabezado del paquete. Cuando se las configura, las ACL realizan las siguientes tareas:

- Limitar el tráfico de red para aumentar el rendimiento. Por ejemplo, si la política corporativa no permite el tráfico de video en la red, se pueden configurar y aplicar ACL que bloqueen el tráfico de video. Esto reduciría considerablemente la carga de la red y aumentaría su rendimiento.

- Brindan control de flujo de tráfico. Las ACL pueden restringir la entrega de actualizaciones de enrutamiento para asegurar que las actualizaciones provienen de un origen conocido.

- Proporcionan un nivel básico de seguridad para el acceso a la red. Las ACL pueden permitir que un host acceda a una parte de la red y evitar que otro host acceda a la misma área. Por ejemplo, se puede restringir el acceso a la red de Recursos Humanos a los usuarios autorizados.

- Filtran el tráfico según el tipo de tráfico. Por ejemplo, una ACL puede permitir el tráfico de correo electrónico, pero bloquear todo el tráfico de Telnet.

- Examinan los hosts para permitirles o denegarles el acceso a los servicios de red. Las ACL pueden permitirles o denegarles a los usuarios el acceso a determinados tipos de archivos, como FTP o HTTP.

Además de permitir o denegar tráfico, las ACL se pueden utilizar para seleccionar tipos de tráfico para analizar, reenviar o procesar de otras formas. Por ejemplo, se pueden utilizar ACL para clasificar el tráfico a fin de permitir el procesamiento por prioridad. Esta capacidad es similar a tener un pase vip para un concierto o un evento deportivo. El pase vip brinda a ciertos invitados privilegios que no se ofrecen a los asistentes que poseen entradas de admisión general, como prioridad de entrada o el ingreso a un área restringida.

En la figura, se ve un ejemplo de una topología con ACL aplicadas a los routers R1, R2 y R3.

¿Qué es una ACL?

12.3.3. Características importantes de las ACL

Los dos tipos de ACL de IPv4 de Cisco son estándar y extendidos. Las ACL estándar se pueden utilizar para permitir o denegar el tráfico de direcciones IPv4 de origen únicamente. El destino del paquete y los puertos involucrados no se evalúan.

Las ACL extendidas filtran paquetes IPv4 según varios atributos, como los siguientes:

- Tipo de protocolo

- Dirección IPv4 de origen

- Dirección IPv4 de destino

- Puertos TCP o UDP de origen

- Puertos TCP o UDP de destino

- Información optativa de tipo de protocolo para un control más preciso

Las ACL estándar y extendidas se pueden crear con un número o un nombre para identificar la ACL y su lista de instrucciones.

El uso de ACL numeradas es un método eficaz para determinar el tipo de ACL en redes más pequeñas con tráfico definido de forma más homogénea. Sin embargo, un número no proporciona información sobre el propósito de la ACL. Por este motivo, se puede usar un nombre para identificar una ACL de Cisco.

Mediante la configuración de registro de ACL, se puede generar y registrar un mensaje de ACL cuando el tráfico cumpla con los criterios de permiso o denegación definidos en la ACL.

Las ACL de Cisco también pueden configurarse para permitir solamente el tráfico de TCP que tiene un conjunto de bits ACK o RST, de modo que únicamente se permita el tráfico de una sesión de TCP establecida. Esto puede utilizarse para denegar el tráfico de TCP que provenga del exterior de la red que intenta establecer una nueva sesión de TCP.

12.3.4. PacketTracer: Demostración de ACL

En esta actividad, observará cómo se puede utilizar una lista de control de acceso (Access Control List ACL) para evitar que un ping llegue a hosts en redes remotas. Después de eliminar la ACL de la configuración, los pings se realizarán correctamente.

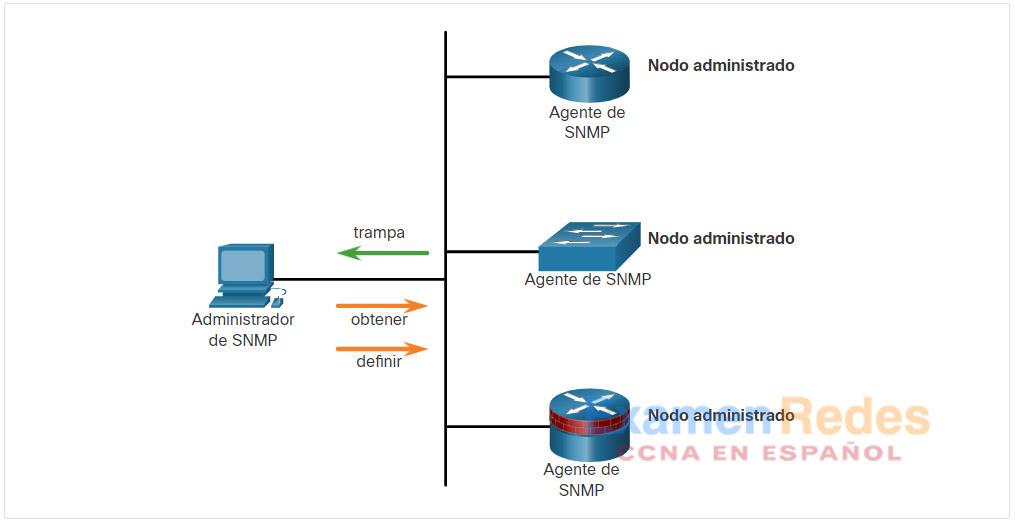

12.3.5. SNMP

El protocolo simple de administración de redes (Simple Network Management Protocol SNMP) les permite a los administradores gestionar terminales en una red IP, como servidores, estaciones de trabajo, routers, switches y dispositivos de seguridad. Permite que los administradores de redes monitoreen y administren el rendimiento de la red, detecten y resuelvan problemas de red y planifiquen el crecimiento de la red.

SNMP es un protocolo de capa de aplicación que proporciona un formato de mensaje para la comunicación entre administradores y agentes.

Como se muestra en la figura, el sistema SNMP consta de dos elementos.

- El administrador de SNMP, que ejecuta el software de administración de SNMP.

- Los agentes de SNMP, que son los nodos monitoreados y administrados.

La base de información de administración (Management Information based MIB), que es una base de datos de los agentes donde se guardan datos y estadísticas operativas sobre el dispositivo

Para configurar SNMP en un dispositivo de red, primero es necesario definir la relación entre el administrador y el agente.

El administrador de SNMP forma parte de un sistema de administración de red (Network Management System NMS). El administrador de SNMP ejecuta software de administración SNMP. Como se muestra en la ilustración, el administrador de SNMP puede recopilar información de un agente SNMP mediante una acción “get” y puede cambiar la configuración en un agente mediante la acción “set”. Además, lo agentes de SNMP pueden reenviar información directamente a un administrador de red mediante «traps».

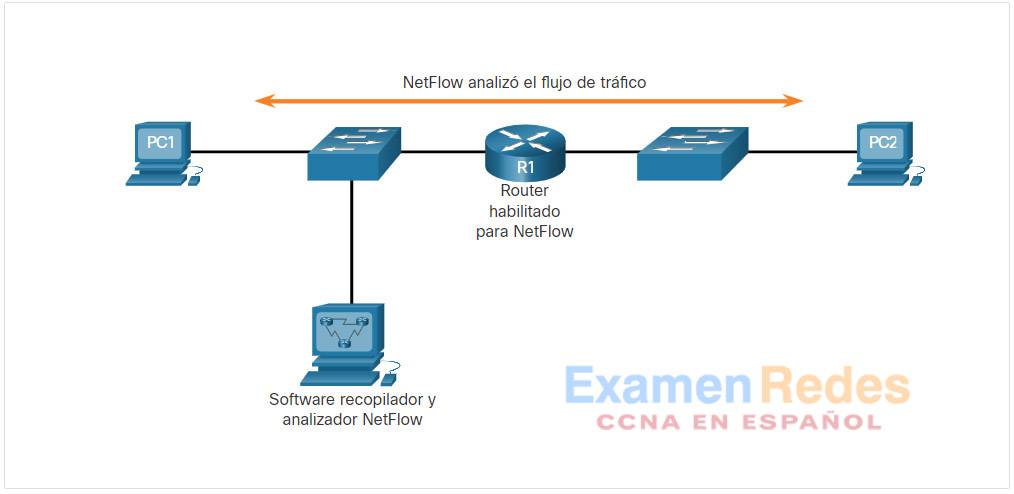

12.3.6. NetFlow

NetFlow es una tecnología de Cisco IOS que proporciona estadísticas sobre los paquetes que atraviesan un router o switch multicapa de Cisco. Mientras que SNMP intenta proporcionar una amplia variedad de características y opciones de administración de red, NetFlow se centra en proporcionar estadísticas sobre los paquetes IP que fluyen a través de los dispositivos de red.

NetFlow proporciona datos para habilitar el monitoreo de red y de seguridad, la planificación de red, el análisis de tráfico para incluir la identificación de los cuellos de botella de la red y la contabilidad de IP para fines de facturación. Por ejemplo, en la ilustración, la PC1 se conecta a la PC2 mediante una aplicación como HTTPS.

NetFlow en la red

NetFlow puede monitorear la conexión de esa aplicación mediante el seguimiento de los conteos de bytes y de paquetes para el flujo de esa aplicación individual. A continuación, inserta las estadísticas en un servidor externo denominado “recopilador NetFlow”.

Existen varias generaciones de la tecnología NetFlow que proporcionan mayor sofisticación para definir los flujos de tráfico, pero “NetFlow original” distinguía los flujos mediante una combinación de siete campos. Si el valor de uno de estos campos difería del de otro paquete, se podía determinar con seguridad que los paquetes provenían de flujos diferentes:

- Dirección IP de origen

- Dirección IP de destino

- Número de puerto de origen

- Número de puerto de destino

- Tipo de protocolo de capa 3

- Marca de tipo de servicio (ToS)

- Interfaz lógica de entrada

Los primeros cuatro campos que usa NetFlow para identificar un flujo se deberían conocer. Las direcciones IP de origen y destino, más los puertos de origen y destino, identifican la conexión entre la aplicación de origen y destino. El tipo de protocolo de capa 3 identifica el tipo de encabezado que sigue al encabezado IP (generalmente TCP o UDP, pero otras opciones incluyen ICMP). El byte ToS en el encabezado de IPv4 contiene información sobre cómo los dispositivos deben aplicar las reglas de calidad de servicio (QoS) a los paquetes en ese flujo.

12.3.7. Replicación de puertos

Un analizador de paquetes (también conocido como sniffer de paquetes o sniffer de tráfico) es, normalmente, un software que captura paquetes de entrada y salida de la tarjeta de interfaz de red (NIC). No siempre es posible ni deseable que el analizador de paquetes esté en el dispositivo que se está monitoreando. A veces, es mejor que esté en una estación separada designada para capturar los paquetes.

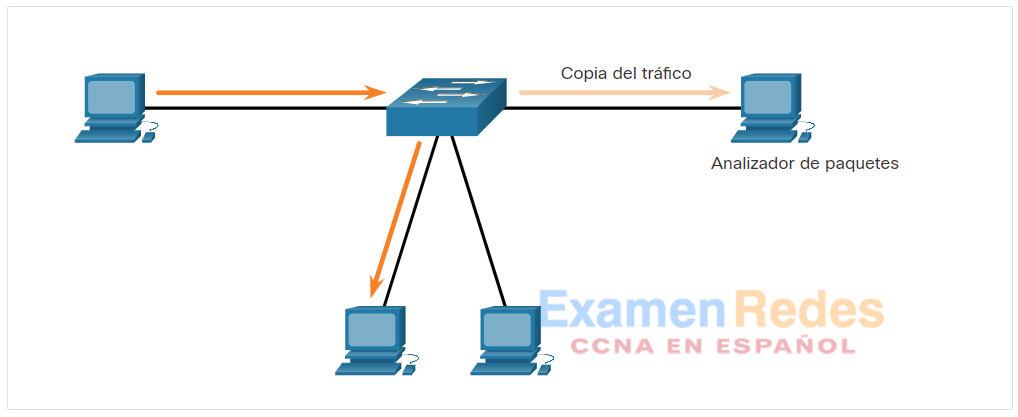

Dado que los switches de red pueden aislar el tráfico, los sniffers de tráfico u otros monitores de red (como IDS) no pueden tener acceso a todo el tráfico en un segmento de red. La replicación de puertos es una característica que le permite al switch hacer copias del tráfico que pasa y, luego, enviarlas a un puerto con un supervisor de redes conectado. El tráfico original se reenvía de la manera habitual. En la figura, se ve un ejemplo de replicación de puertos.

Sniffing de tráfico mediante un switch

12.3.8. Servidores Syslog

Cuando ocurren ciertos eventos en una red, los dispositivos de red tienen mecanismos de confianza para notificar mensajes detallados del sistema al administrador. Estos mensajes pueden ser importantes o no. Los administradores de red tienen una variedad de opciones para almacenar, interpretar y mostrar estos mensajes, así como para recibir esos mensajes que podrían tener el mayor impacto en la infraestructura de la red.

El método más común para acceder a los mensajes del sistema es utilizar un protocolo denominado syslog.

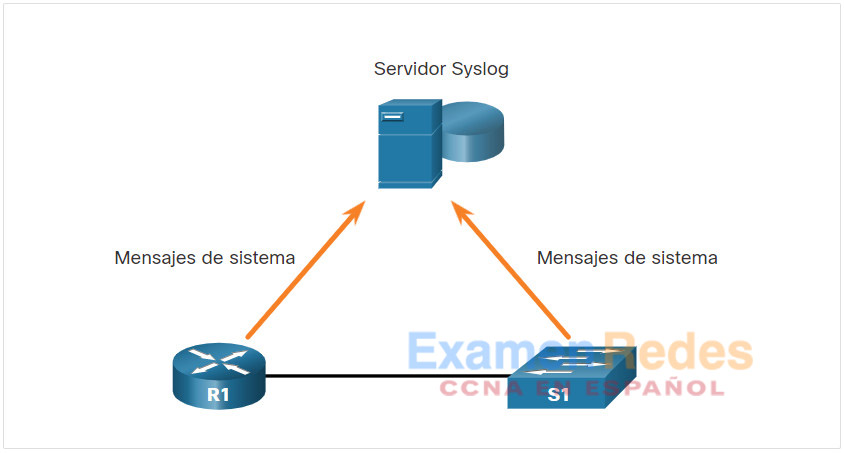

Muchos dispositivos de red admiten syslog, incluidos routers, switches, servidores de aplicación, firewalls y otros dispositivos de red. El protocolo syslog permite que los dispositivos de red envíen los mensajes del sistema a servidores de syslog mediante la red, como se ve en la figura.

Syslog

El servicio de registro de syslog proporciona tres funciones principales:

- La capacidad de recopilar información de registro para el control y la solución de problemas

- La capacidad de escoger el tipo de información de registro que se captura

- La capacidad de especificar el destino de los mensajes de syslog capturados

12.3.9. NTP

Es importante sincronizar la hora en todos los dispositivos de la red porque todos los aspectos de administración, protección, solución de problemas y planificación de redes requieren una marca de hora precisa y uniforme. Cuando no se sincroniza la hora entre los dispositivos, resulta imposible determinar el orden de los eventos que tienen lugar en las diferentes partes de la red.

Generalmente, la configuración de fecha y hora en un dispositivo de red se pueden ajustar mediante una de las siguientes maneras:

- Configuración manual de fecha y hora

- Configuración del protocolo de tiempo de red (NTP)

A medida que una red crece, se hace difícil garantizar que todos los dispositivos de infraestructura operen con una hora sincronizada. Incluso en un entorno de red más pequeño, el método manual no es lo ideal. ¿Cómo obtener una fecha y marca de hora precisas si se reinicia un dispositivo?

Una mejor solución es configurar el NTP en la red. Este protocolo permite que los routers de la red sincronicen sus ajustes de hora con un servidor NTP. Si un grupo de clientes NTP obtiene información de fecha y hora de un único origen, tendrá ajustes de hora más consistentes. Cuando se implementa NTP en la red, se lo puede configurar para sincronizarse con un reloj maestro privado o se puede sincronizar con un servidor NTP disponible públicamente en Internet.

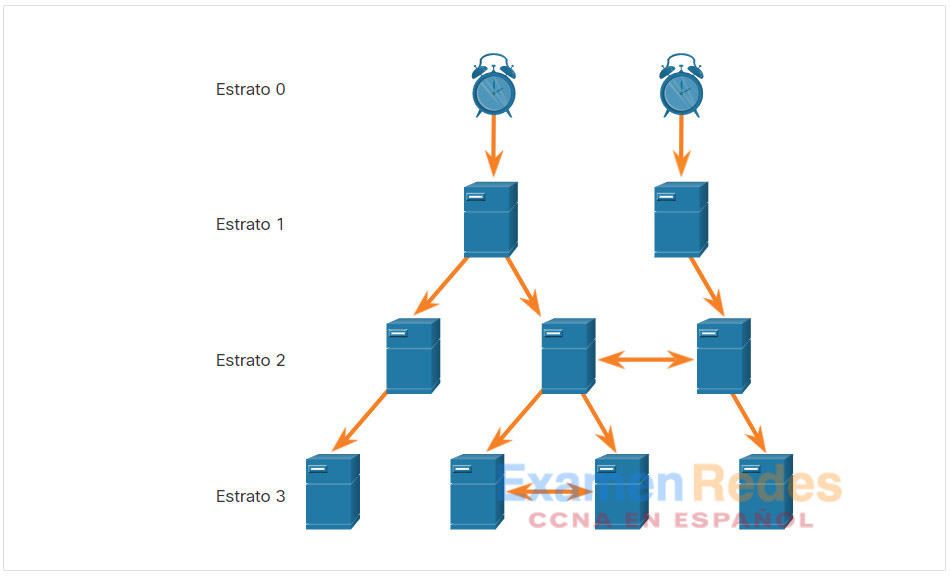

Las redes NTP utilizan un sistema jerárquico de fuentes horarias. Cada nivel en este sistema jerárquico se denomina estrato. El nivel de estrato se define como la cantidad de saltos desde fuente autorizada. La hora sincronización se distribuye en la red mediante el protocolo NTP. En la figura muestra una red NTP modelo.

Niveles de estratos de NTP

Los servidores NTP están dispuestos en tres niveles, conocidos como estratos:

- Estrato 0 – Una red NTP obtiene la hora de fuentes horarias autorizadas. Estas fuentes autorizadas, conocidas como dispositivos de estrato 0, son dispositivos de cronometraje de alta precisión que son presuntamente precisos y con poco o ningún retraso asociado con los mismos.

- Estrato 1 – Los dispositivos del estrato 1 están conectados directamente a las fuentes horarias autorizadas. Actúan como el estándar horario de la red principal.

- Estrato 2 e inferiores – Los servidores del estrato 2 están conectados a dispositivos del estrato 1 mediante conexiones de red. Los dispositivos del estrato 2, como clientes de NTP, sincronizan su horario con los paquetes NTP desde servidores del estrato 1. Podrían también actuar como servidores para dispositivos del estrato 3.

Los números más bajos de estratos indican que el servidor está más cerca de la fuente horaria autorizada que los números de estrato más altos. Cuanto mayor sea el número de estrato, menor es el nivel del estrato. El recuento de saltos máximo es 15. El estrato 16, el nivel de estrato inferior, indica que un dispositivo no está sincronizado. Los servidores horarios en el mismo nivel de estrato pueden configurarse para actuar como un par con otros servidores horarios en el mismo nivel de estratos para la verificación o la copia de respaldo del horario.

12.3.10. Servidores AAA

La tabla enumera las tres funciones de seguridad independientes proporcionadas por el marco arquitectónico AAA.

| AAA proporciona | Descripción |

|---|---|

| Autenticación |

|

| Autorización |

|

| Contabilidad |

|

Los Terminal Access Controller Access-Control System Plus (TACACS+) y Remote Authentication Dial-In User Service (RADIUS) son dos protocolos de autenticación que se utilizan para comunicarse con servidores AAA. La selección de TACACS+ o RADIUS depende de las necesidades de la organización.

Mientras ambos protocolos pueden usarse para la comunicación entre un router y los servidores AAA, TACACS+ se considera el protocolo más seguro. Esto se debe a que se cifran todos los intercambios de protocolos TACACS+, mientras que RADIUS solo cifra la contraseña del usuario. RADIUS no cifra nombres de usuario, información de la cuenta, o cualquier otra información que contenga el mensaje de RADIUS.

En la tabla se enumeran las diferencias entre estos programas;

| TACACS+ | RADIUS | |

|---|---|---|

| Funcionalidad | Separa AAA conforme a la arquitectura AAA, lo que permite la modularidad de la implementación de servidores de seguridad | Combina autenticación y autorización, pero separa la auditoría, lo que permite menos flexibilidad en la implementación que TACACS+ |

| Estándar | Mayormente admitido por Cisco | Estándar abierto/RFC |

| Transporte | TCP | UDP |

| Protocolo CHAP | Desafío y respuesta bidireccionales tal como se utilizan en el Protocolo de autenticación por negociación de desafío (Challenge Handshake Authentication Protocol, CHAP) | Desafío y respuesta unidireccionales desde el servidor de seguridad RADIUS hacia el cliente RADIUS |

| Confidencialidad | Todo el paquete cifrado | Contraseña cifrada |

| Personalización | Autoriza comandos del router por usuario o por grupo | No tiene ninguna opción para autorizar comandos del router por usuario o por grupo |

| Contabiliddad | Limitada | Extensa |

12.3.11. Comunidades

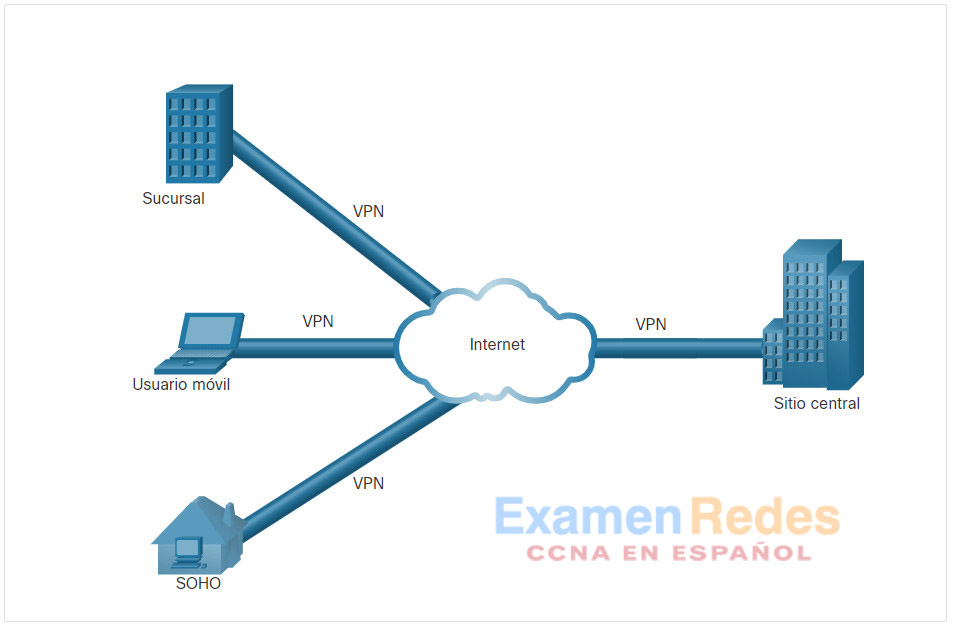

Una VPN es una red privada que se crea en una red pública, normalmente Internet, como se ve en la Figura.

Red privada virtual

En vez de utilizar una conexión física exclusiva, una VPN utiliza conexiones virtuales cuyo enrutamiento se realiza por Internet desde la organización hacia el sitio remoto. Las primeras VPN eran exclusivamente túneles IP que no incluían la autenticación o el cifrado de los datos. Por ejemplo, la encapsulación de enrutamiento genérico (Generic Routing Encapsulation GRE) es un protocolo de tunelización desarrollado por Cisco que puede encapsular una amplia variedad de tipos de paquetes de protocolo de capa de red dentro de los túneles IP. Esto crea un enlace virtual punto a punto a los routers Cisco en puntos remotos a través de una red IP.

Una VPN es virtual porque transporta la información dentro de una red privada, pero, en realidad, esa información se transporta usando una red pública. Una VPN es privada porque el tráfico se encripta para preservar la confidencialidad de los datos mientras se los transporta por la red pública.

Una VPN es un entorno de comunicaciones en el que el acceso se controla de forma estricta para permitir las conexiones de compañeros dentro de una comunidad de interés definida. La confidencialidad se consigue encriptando el tráfico dentro de la VPN. En la actualidad, una implementación segura de VPN con encriptación es lo que suele equipararse con el concepto de redes privadas virtuales.

En el sentido más simple, una VPN conecta dos terminales (por ejemplo, una oficina remota con una central) usando una red pública para formar una conexión lógica. Las conexiones lógicas se pueden realizar en la capa 2 o la capa 3. Ejemplos comunes de VPN de capa 3 son GRE, switching por etiquetas multiprotocolo (MPLS, Multiprotocol Label Switching) e IPsec. Las VPN de capa 3 pueden ser conexiones de sitio de punto a punto (como GRE e IPsec) o pueden establecer conectividad entre cualquier punto y a muchos sitios con MPLS.

IPsec es un conjunto de protocolos desarrollados con el respaldo de la IETF para lograr servicios seguros en redes de switching por paquetes IP.

Los servicios de IPSec permiten la autenticación, la integridad, el control de acceso y la confidencialidad. Con IPsec se puede cifrar y verificar la información intercambiada entre sitios remotos. Las VPN suelen implementarse en una topología de sitio a sitio para conectar de forma segura sitios centrales con ubicaciones remotas. También se implementan en una topología de acceso remoto para proporcionar acceso remoto seguro a usuarios externos que viajan o trabajan desde casa. Se pueden implementar redes VPN de acceso remoto y de sitio a sitio por igual utilizando IPsec.

12.4. Resumen de Infraestructura de seguridad de la red

12.4.1. ¿Qué aprendimos en este módulo?

Topologías de red

En este capítulo, aprendió el funcionamiento básico de la infraestructura de la red. Las infraestructuras de red varían mucho según el tamaño del área de cobertura, el número de usuarios conectados, el número y los tipos de servicios disponibles y el área de responsabilidad. Las redes son normalmente representadas como topologías lógicas y físicas. Una topología física representa las conexiones físicas y cómo están conectados los dispositivos finales. Una topología lógica se refiere a los estándares y protocolos que utilizan los dispositivos para comunicarse. La mayoría de los diagramas de topologías son una combinación de ambas topologías y permiten ver cómo se conectan los dispositivos a nivel físico y lógico. Los dos tipos más comunes de infraestructuras de red son LAN y WAN. El diseño de LAN cableada del campus consta de capas jerárquicas con funciones específicas asignadas a cada capa. La capa de acceso proporciona acceso directo a la red para puntos finales. La capa de distribución agrega capas de acceso y brinda conectividad a los servicios. Por último, la capa de núcleo proporciona conectividad entre las capas de distribución en grandes ambientes. En algunos casos, las capas de distribución y núcleo se pueden combinar para reducir el costo y la complejidad.

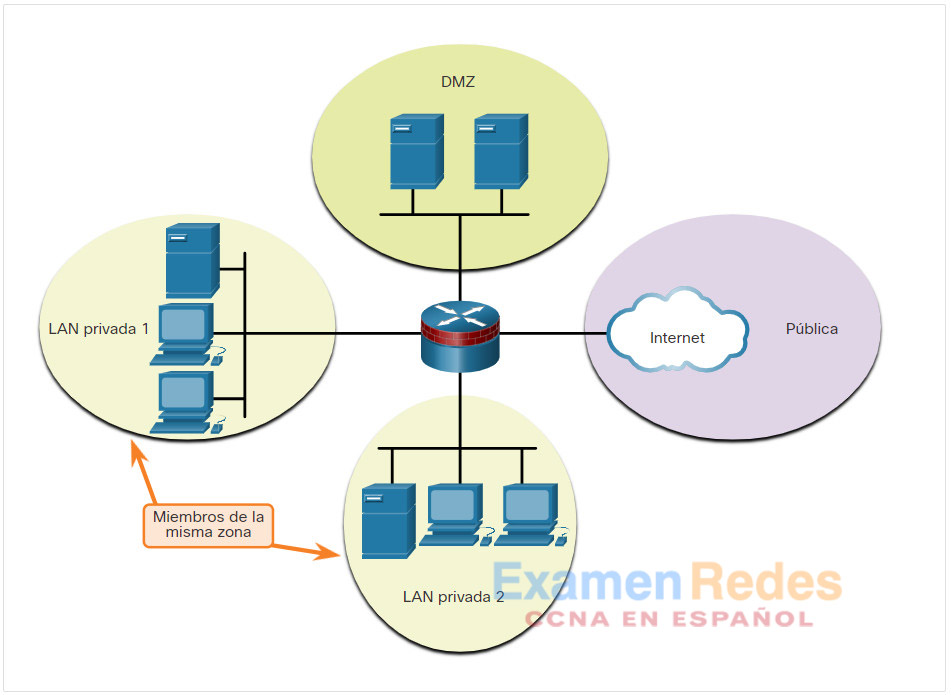

Las arquitecturas de seguridad comunes definen los límites del tráfico que entra y sale de la red. Si echamos un vistazo a una topología que tiene acceso a redes externas o públicas, debemos ser capaces de determinar la arquitectura de seguridad. Algunos diseños son tan simples y solo consisten en diseñar una red externa y una interna, que son determinadas por dos interfaces en un firewall. Las redes que requieren acceso público a servicios a menudo tienen una DMZ a la que puede acceder el público, mientras que bloquean estrictamente el acceso a la red interna. Los ZPF emplean el concepto de las zonas para brindar más flexibilidad. Una zona es un grupo de una o más interfaces que tienen funciones similares, características y requerimientos de seguridad.

Dispositivos de seguridad

Hay varios tipos diferentes de firewalls. Los firewalls de filtrado de paquetes (sin estado) proporcionan filtrado de Capa 3 y, a veces, de Capa 4. Una inspección de estado de firewall permite o bloquea el tráfico basado en estado, puerto, y protocolo. Firewall de gateway de aplicación (firewall proxy) filtra la información de capa 3, 4, 5 y 7. Los firewalls de última generación proporcionan servicios adicionales más allá de las puertas de enlace de aplicaciones, como la prevención integrada de intrusiones, el reconocimiento y el control de las aplicaciones para ver y bloquear aplicaciones arriesgadas, el acceso a fuentes de información futuras y las técnicas para hacer frente a las amenazas de seguridad en evolución. Los sistemas de prevención de intrusiones (Intrusion prevention system IPS) y los sistemas de detección de intrusiones (IDS) se utilizan para detectar posibles riesgos de seguridad y alertar o detener el tráfico no seguro. IDS/IPS se puede implementar como basado en host o en red con ventajas y desventajas específicas para cada implementación. Están disponibles dispositivos de seguridad especializados, incluidos Proteccin avanzada de malware de Cisco (Cisco Advanced Malware Protection AMP), Cisco Web Security Appliance (WSA) y Cisco Email Security Appliance (WSA). Estos dispositivos de seguridad utilizan los servicios de Cisco Talos Security Intelligence and Research Group. Talos detecta y correlaciona amenazas en tiempo real por medio de la mayor red de detección de amenazas del mundo.

Servicios de seguridad

Los servicios de seguridad de red incluyen las siguientes tecnologías. Las ACL son una serie de declaraciones que controlan si un dispositivo reenvía o descarta paquetes según la información que se encuentra en el encabezado del paquete. Permite que los administradores de redes monitoreen y administren el rendimiento de la red, detecten y resuelvan problemas de red y planifiquen el crecimiento de la red. NetFlow provee estadísticas sobre los paquetes que pasan a través de un router Cisco o un switch multicapa. La replicación de puertos es una característica que le permite al switch hacer copias del tráfico que pasa y, luego, enviarlas a un puerto con un supervisor de redes conectado. Los servidores Syslog compilan y proporcionan acceso al sistema de mensajes generado por los dispositivos de red. NTP sincroniza el sistema de tiempo en todos los dispositivos en la red para asegurar que guarden las marcas de tiempo del sistema de mensajes. AAA es un marco de trabajo para configurar los servicios de autenticación, autorización y auditoría del usuario. Por lo general, AAA utiliza un servidor TACACS+ o RADIUS para este propósito. Las VPN son redes privadas que son creadas entre dos puntos finales a través de una red pública.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes