Última actualización: abril 1, 2022

13.0. Introducción

13.0.1. ¿Por qué debo tomar este módulo?

¿Quién ataca nuestra red y por qué? En este módulo aprenderemos sobre sombreros blancos, sombreros grises y sombreros negros. También aprenderemos sobre las técnicas y herramientas utilizadas por estos «hackers». ¡Sigamos leyendo para aprender más!

13.0.2. Qué aprenderé en este módulo?

Titulo del módulo: Los atacantes y sus herramientas

Objetivo del módulo: Explicar cómo las redes son atacadas.

| Título del tema | Objetivo del tema |

|---|---|

| Quién esta atacando nuestra red | Explique cómo han evolucionado las amenazas de la red. |

| Herramientas de los atacantes | Describa los diferentes tipos de herramientas de ataque utilizadas por los atacantes |

13.1. ¿Quién está atacando nuestra red?

13.1.1. Amenaza, vulnerabilidad y riesgo

Estamos bajo ataque y los atacantes quieren tener acceso a nuestros activos. Los activos son cualquier elemento de valor para una organización, tales como datos y cualquier tipo de propiedad intelectual, servidores, computadoras, teléfonos inteligentes, tabletas y más.

Para entender mejor cualquier debate sobre seguridad de la red, es importante conocer los siguientes términos:

| Término | Explicación |

|---|---|

| Amenaza | El peligro potencial de un recurso, como los datos o la propia red. |

| Vulnerabilidad | Una debilidad en un sistema o en su diseño que podría ser aprovechada por una amenaza. |

| Superficie de ataque | Una superficie de ataque es la suma total de las vulnerabilidades presentes en un determinado sistema las cuales son accesibles para un atacante. La superficie de ataque es la suma de los diferentes puntos donde un atacante podría entrar en un sistema y donde podría extraer datos del sistema. Por ejemplo, su sistema operativo y navegador web podrían ambos necesitar parches de seguridad. Cada uno de ellos es vulnerable a los ataques y están expuestos en la red o en Internet. Juntos, ellos crean una superficie de ataque que un atacante podría aprovechar. |

| Exploits | El mecanismo que se utiliza para aprovechar una vulnerabilidad y comprometer un activo. Los ataques (exploits) pueden ser locales o remotos. Un ataque remoto (expolit) es uno que tiene lugar en la red sin acceso previo al sistema objetivo. El atacante no necesita una cuenta en el sistema final para aprovechar la vulnerabilidad. En un ataque local, el atacante tiene algún tipo de acceso de usuario o administrador al sistema final. Un ataque local no significa, necesariamente, que el atacante tenga acceso físico al sistema final. |

| Riesgo | La probabilidad de que una amenaza específica aproveche una vulnerabilidad particular y provoque un resultado indeseable como consecuencia. |

La gestión de riesgos es el proceso que equilibra los costos operacionales de proporcionar medidas de protección con los beneficios que brinda la protección de los activos. Existen cuatro maneras comunes de gestionar el riesgo, como se muestran en la siguiente la tabla:

| Estrategia de gestión de riesgos | Explicación |

|---|---|

| Aceptación de riesgos | Esto sucede cuando el costo de las opciones de gestión del riesgo sobrepasa el costo del riesgo mismo. El riesgo es aceptado (o sea, es ignorado) y no se toma ninguna medida. |

| Evasión de riesgos | Esto significa evitar cualquier exposición al riesgo eliminando la actividad o el dispositivo que presenta el riesgo. Al eliminar una actividad para evitar riesgos, también se pierden los beneficios posibles de la actividad. |

| Reducción de riesgos | Esto reduce la exposición al riesgo o reduce el impacto del riesgo mediante la adopción de medidas para disminuir el riesgo. Es la estrategia de mitigación de riesgos más comúnmente utilizada. Esta estrategia requiere una evaluación cuidadosa de los costos de las pérdidas, la estrategia de mitigación y los beneficios obtenidos de la operación o actividad en riesgo. |

| Transferencia de riesgos | Algunos o todos los riesgos son transferidos a un tercero que acepte hacerse cargo, como una compañia de seguros. |

Otros términos comúnmente utilizados en la seguridad de la red son los siguientes:

- Contramedidas – Las medidas que se toman para proteger activos mediante la mitigación de una amenaza o la reducción del riesgo.

- Impacto – El daño potencial que sufre la organización que es causada debido a la amenaza.

Nota: Un ataque local requiere el acceso interno a la red, por ejemplo, un usuario con una cuenta en la red. Un ataque remoto no requiere una cuenta en la red para aprovechar la vulnerabilidad.

13.1.2. Hacker vs Atacante

Como sabemos, “hacker” es un término comumente usado para describir a un atacante. Sin embargo, el término «hacker» tiene una variedad de significados, como los siguientes:

- Un programador inteligente capaz de desarrollar nuevos programas y cambios de código en los programas existentes para hacerlos más eficientes.

- Una red profesional que utiliza habilidades de programación sofisticadas para asegurar que las redes no sean vulnerables a los ataques.

- Una persona que trata de obtener acceso no autorizado a los dispositivos en Internet.

- Una persona que ejecuta programas para prevenir o retardar el acceso a la red de un gran número de usuarios, o para dañar o eliminar los datos en los servidores.

Como se muestra en la figura, se suelen usar los términos hacker de sombrero blanco(White hat hacker), hacker de sombrero negro (Black hat hacker) y hacker de sombrero gris (Grey hat hacker) para describir a los hackers.

- Los hackers de sombrero blanco son hackers éticos que utilizan sus habilidades de programación con fines buenos, éticos y legales. Pueden realizar pruebas de penetración de redes con la finalidad de poner en riesgo los sistemas y las redes usando sus conocimientos sobre sistemas de seguridad informática con el fin de detectar las vulnerabilidades de la red. Las vulnerabilidades de seguridad son reportadas a los desarrolladores y al personal de seguridad quienes intentaran arreglar la vulnerabilidad antes que pueda ser explotada. Algunas organizaciones otorgan premios o recompensan a los hackers de sombrero blanco cuando proveen información que ayuda a identificar vulnerabilidades.

- Los hackers de sombrero gris son personas que cometen delitos y realizan acciones probablemente poco éticas, pero no para beneficio personal ni para causar daños. Un ejemplo sería alguien que pone en riesgo una red sin permiso y luego divulga la vulnerabilidad públicamente. Un hacker de sombrero gris puede divulgar una vulnerabilidad la organización afectada después de haber puesto en peligro la red. Esto permite que la organización solucione el problema.

- Los hackers de sombrero negro son delincuentes poco éticos que violan la seguridad de una computadora y una red para beneficio personal o por motivos maliciosos, como ataques a la red. Los hackers de Sombrero Negro atacan las vulnerabilidades para comprometer la computadora y los sistemas de red.

Para bien o mal, el hacking es un aspecto importante de la seguridad de la red. En este curso, el término “atacante” se utiliza cuando se hace referencia a aquellos individuos o grupos que podrían clasificarse como hackers de sombrero gris o negro.

13.1.3. Evolución de los atacantes

El hacking comenzó en los sesenta con el “phone freaking” o “phreaking”, actividades que hacen referencia al uso de diversas audio frecuencias para manipular los sistemas telefónicos. En aquel momento, los sistemas telefónicos utilizaban varios tonos (o la marcación por tonos) para indicar distintas funciones. Los primeros atacantes se dieron cuenta de que, imitando un tono con un silbato, podían sabotear los sistemas telefónicos y hacer llamadas de larga distancia gratis.

A mediados de los ochenta, se usaban módems de acceso telefónico para conectar las computadoras a las redes. Los atacantes desarrollaron programas de “war dialing” que marcaban cada número de teléfono en un área determinada en busca de computadoras, sistemas de tablón de aununcios y máquinas de fax. Cuando se encontraba un número de teléfono, se utilizaban programas de descifrado de contraseñas para obtener acceso. Desde entonces, los perfiles generales de los atacantes y sus motivos han cambiado un poco.

Existen muchos tipos diferentes de atacantes.

Haga clic en los botones para ver las definiciones de los diferentes tipos de actores de amenazas.

- Script kiddies

- Vulnerability brokers

- Hacktivistas

- Ciberdelincuentes

- Patrocinados por el estado

13.1.4. Ciberdelincuentes

Los ciberdelincuentes son atacantes cuya motivación es hacer dinero como sea. Aunque algunas veces, los ciberdelincuentes trabajan de manera independiente, lo más común es que reciban financiación y patrocinio de organizaciones criminales. Se calcula que, en todo el mundo, los ciberdelincuentes roban miles de millones de dólares de los consumidores y las empresas cada año.

Los ciberdelincuentes hacen sus negocios en un mercado ilegal donde compran, venden e intercambian exploits y herramientas. Ellos también compran y venden información personal y de propiedad intelectual que roban de sus víctimas. Los ciberdelincuentes apuntan a pequeñas empresas y consumidores, así como a grandes empresas e industrias.

13.1.5. Tareas de ciberseguridad

Los atacantes no discriminan. Ellos localizan y atacan terminales vulnerables de usuarios domésticos de pequeñas y medianas empresas, al igual que de organizaciones públicas y privadas importantes.

Para hacer más seguro el Internet y las redes, todos debemos desarrollar un buen nivel de conocimiento sobre ciberseguridad. La ciberseguridad es una responsabilidad compartida que deben practicar todos los usuarios. Por ejemplo, debemos informar los casos de ciberdelincuencia a las autoridades competentes, ser conscientes de posibles amenazas en la web y en el correo electrónico, y proteger la información importante contra los robos.

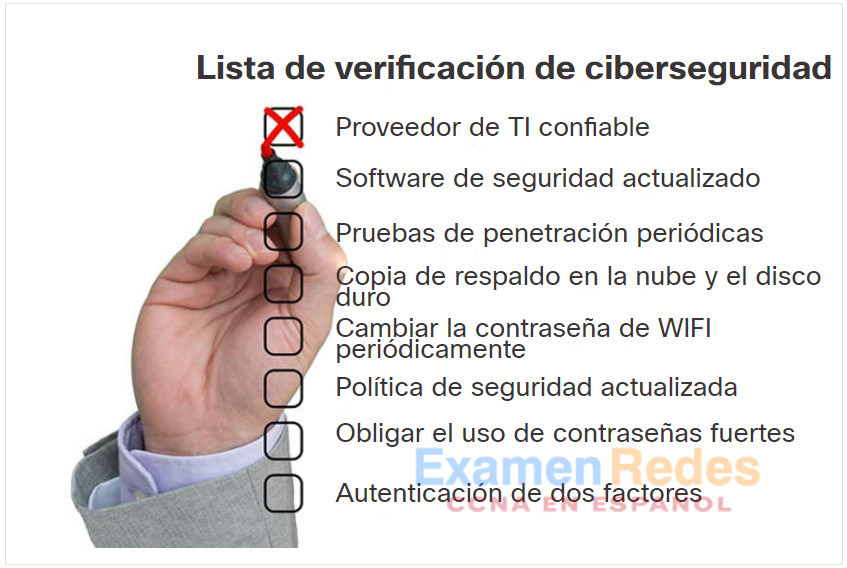

Las organizaciones deben tomar medidas y proteger sus activos, usuarios y clientes. Deben desarrollar e implementar tareas de ciberseguridad, como las que aparecen en la figura.

13.1.6. Indicadores de una amenaza cibernética

Muchos ataques de red pueden ser prevenidos si se comparte la información acerca de los indicadores de compromiso (IOC). Cada ataque tiene atributos únicos que lo identifican. Los indicadores de compromiso(IOC, por sus siglas en inglés) son la evidencia de que se ha producido un ataque. Los IOC pueden ser características que identifican a los archivos de malware, direcciones IP de servidores que se utilizan en ataques, nombres de archivos y cambios característicos realizados en el software del sistema final, entre otros. Los IOC ayudan al personal de ciberseguridad a identificar lo que ha ocurrido en un ataque y a desarrollar defensas contra el ataque. En la figura se muestra un resumen del IOC para un fragmento de malware.

Malware File - "studiox-link-standalone-v20.03.8-stable.exe" sha256 6a6c28f5666b12beecd56a3d1d517e409b5d6866c03f9be44ddd9efffa90f1e0 sha1 eb019ad1c73ee69195c3fc84ebf44e95c147bef8 md5 3a104b73bb96dfed288097e9dc0a11a8 DNS requests domain log.studiox.link domain my.studiox.link domain _sips._tcp.studiox.link domain sip.studiox.link Connections ip 198.51.100.248 ip 203.0.113.82

Por ejemplo, un usuario recibe un correo electrónico en el que lee que ha sido el ganador de un gran premio. Si hace clic en el enlace, el correo electrónico termina siendo un ataque. El IOC puede incluir el hecho de que el usuario no interactuó con el correo, la dirección IP del remitente, la línea del asunto del correo electrónico, el enlace incluido para hacer click o un archivo adjunto para descargar, entre otros.

Los indicadores de ataque (IOA, por sus siglas en inglés) se centran más en la motivación detrás de un ataque y en los medios potenciales por los que los atacantes han comprometido o comprometerán las vulnerabilidades para acceder a los activos. Los IOA se interesan por las estrategias que utilizan los atacantes. Por esta razón, en lugar de informar la respuesta a una sola amenaza, los IOA pueden ayudar a generar un enfoque de seguridad proactivo. Esto se debe a que las estrategias se pueden reutilizar en múltiples contextos y múltiples ataques. Por lo tanto, defenderse contra una estrategia puede evitar futuros ataques que utilicen la misma estrategia o estrategia similar.

13.1.7. Uso compartido de amenazas y creación de conciencia sobre ciberseguridad

En la actualidad, los gobiernos están promoviendo activamente la ciberseguridad. Por ejemplo, la Agencia de Seguridad e Infraestructura de Ciberseguridad de los Estados Unidos (CISA, siglas en inglés) está liderando los esfuerzos para automatizar el intercambio de información de ciberseguridad con organizaciones públicas y privadas sin costo alguno. CISA utiliza un sistema llamado Intercambio Automatizado de Indicadores (AIS, siglas en inglés). AIS permite el intercambio de indicadores de ataque entre el gobierno de los Estados Unidos y el sector privado tan pronto como las amenazas son verificadas. CISA ofrece muchos recursos que ayudan a limitar el tamaño de la superficie de ataque de Los Estados Unidos.

La CISA y la Alianza Nacional de Ciberseguridad (NCSA) promueven la ciberseguridad para todos los usuarios. Por ejemplo, tienen una campaña anual en octubre que se denomina “Mes de conciencia sobre la ciberseguridad nacional (NCASM, siglas en inglés)”. Esta campaña fue desarrollada para promover y crear conciencia sobre la ciberseguridad.

El tema de la NCASM para 2019 fue «Tú propio TI» Seguridad de TI. Protección de TI. Esta campaña animó a todos los ciudadanos a ser más seguros y personalmente responsables en el uso de las buenas prácticas de seguridad en línea. La campaña proporciona material sobre una amplia variedad de temas de seguridad, entre ellos:

- Seguridad en las redes sociales

- Actualizar la configuración de privacidad

- Conocimiento de la seguridad de las aplicaciones

- Manteniendo el software actualizado

- Compras en línea seguras

- Seguridad Wi-Fi

- Proteger los datos de los clientes

La Agencia Europea de Seguridad de las Redes y de la Información (ENISA, siglas en inglés) ofrece asesoramiento y soluciones para los desafíos de ciberseguridad de los Estados miembros de la Unión Europea. ENISA cumple un papel en Europa similar al papel de CISA en los Estados Unidos.

13.2. Herramientas de los atacantes

13.2.1. Introducción a las herramientas de ataque

Para explotar una vulnerabilidad, un atacante debe tener una técnica o herramienta. Con los años, las herramientas de ataque se han vuelto más sofisticadas y altamente automatizadas. Estas nuevas herramientas requieren menos conocimiento técnico para su implementación.

En la figura, arrastre el círculo blanco a través de la línea de tiempo para ver la relación entre la sofisticación de las herramientas de ataque y el conocimiento técnico necesario para utilizarlas.

Sofisticación de las herramientas de ataque frente al conocimiento técnico

13.2.2. Evolución de las herramientas de seguridad

El hacking ético involucra el uso de muchos tipos diferentes de herramientas para probar la red y sus terminales (computadoras, impresoras, etc). Para validar la seguridad de una red y sus sistemas, se han desarrollado muchas herramientas de pentesting (prueba de penetración) de red. Sin embargo, también los atacantes pueden aprovechar muchas de estas herramientas para realizar ataques.

Los atacantes también han creado diversas herramientas de hacking. Estas herramientas están escritas explícitamente con motivos maliciosos. El personal de ciberseguridad también debe saber cómo usar estas herramientas al realizar pruebas de penetración de red.

Exploremos las categorías de las herramientas más comunes para realizar pruebas de penetración de red. Observe cómo algunas herramientas son utilizadas por hackers de sombrero blanco y de sombrero negro. Tenga en cuenta que esta lista no es definitiva, ya que se desarrollan nuevas herramientas constantemente.

Nota: Muchas de estas herramientas están basadas en UNIX o Linux; por lo tanto, un profesional de seguridad debe tener una sólida formación en UNIX y Linux.

| Categorías de herramientas | Descripción |

|---|---|

| decodificadores de contraseñas | Las contraseñas son la amenaza de seguridad más vulnerable. A las herramientas de decodificación a menudo se las conoce como herramientas para recuperar contraseñas y se pueden utilizar para decodificar o recuperar la contraseña. Esto se logra ya sea quitando la contraseña original (después de evadir a la encriptación de datos) o directamente averiguando la contraseña. Los decodificadores de contraseñas hacen repetidos intentos por averiguar las contraseñas para decodificarlas y acceder al sistema. Algunos ejemplos de herramientas para decodificar contraseñas: John the Ripper, Ophcrack, L0phtCrack, THC Hydra, RainbowCrack y Medusa. |

| herramientas de hacking inalámbricas | Las redes inalámbricas son más susceptibles a las amenazas de seguridad de la red. Las herramientas de hacking inalámbrico se utilizan para hackear intencionalmente una red inalámbrica con el fin de detectar vulnerabilidades en la seguridad. Algunos ejemplos de herramientas de hacking inalámbrico: Aircrack-ng, Kismet, InSSIDer, KisMAC, Firesheep y NetStumbler. |

| herramientas de escaneo y hacking de redes | Las herramientas de análisis de red se utilizan para sondear dispositivos de red, servidores y hosts para puertos TCP o UDP abiertos. Algunos ejemplos de herramientas de análisis: Nmap, SuperScan, Angry IP Scanner y NetScanTools. |

| herramientas de fabricación de paquetes | Las herramientas de fabricación de paquetes se utilizan para sondear y probar la solidez de un firewall usando paquetes especialmente diseñados. Algunos ejemplos de esta clase de herramientas: Hping, Scapy, Socat, Yersinia, Netcat, Nping y Nemesis. |

| programas detectores de paquetes | Las herramientas detectoras de paquetes se utilizan para capturar y analizar paquetes en redes Ethernet LAN o WLAN tradicionales. Algunas herramientas detectoras son las siguientes: Wireshark, Tcpdump, Ethercap, Dsniff, EtherApe, Paros, Fiddler, Ratproxy y SSLstrip. |

| detectores de rootkits | Un detector de rootkits es un comprobador de integridad de archivos y directorios utilizado por hackers de sombrero blanco para detectar rootkits instalados. Algunos ejemplos de herramientas son AIDE, Netfilter y PF: OpenBSD Packet Filter. |

| los fuzzers para la búsqueda de vulnerabilidades | Los fuzzers son herramientas usadas por los atacantes cuando intentan descubrir las vulnerabilidades de un sistema informático. Algunos ejemplos de fuzzers: Skipfish, Wapiti y W3af. |

| herramientas de informática forense | Las herramientas de informática forense son utilizadas por los hackers de sombrero blanco para detectar cualquier rastro de evidencia existente en un sistema informático en particular. Algunos ejemplos de herramientas: Sleuth Kit, Helix, Maltego y Encase. |

| depuradores | Los hackers de sombrero negro utilizan herramientas de depuración para aplicar ingeniería inversa en archivos binarios cuando programan ataques. También las utilizan los sombreros blancos cuando analizan malware. Algunas herramientas de depuración son las siguientes: GDB, WinDbg, IDA Pro e Immunity Debugger. |

| sistemas operativos para hacking | Los sistemas operativos para hacking son sistemas operativos especialmente diseñados que vienen precargados con herramientas y tecnologías optimizadas para hacking. Algunos ejemplos de sistemas operativos especialmente diseñados para hacking son Kali Linux, SElinux, Knoppix, Parrot OS, y BackBox Linux. |

| herramientas de encriptación | Estas herramientas protegen el contenido de los datos de una organización cuando se almacenan o transmiten. Las herramientas de encriptación utilizan esquemas de algoritmo para codificar los datos con el fin de prevenir el acceso no autorizado a los datos encriptados. Algunos ejemplos de estas herramientas son VeraCrypt, CipherShed, OpenSSH, OpenSSL, OpenVPN y Stunnel. |

| herramientas para aprovechar vulnerabilidades | Estas herramientas identifican si un host remoto es vulnerable a un ataque de seguridad. Algunos ejemplos de herramientas de explotación de vulnerabilidades son Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

| escáneres de vulnerabilidad | Estas herramientas analizan una red o un sistema para identificar puertos abiertos. También pueden utilizarse para escanear vulnerabilidades conocidas y escanear Máquinas Virtuales, dispositivos Bring Your Own (BYOD) y bases de datos de clientes. Algunos ejemplos de estas herramientas son: Nipper, Securia PSI, Core Impact, Nessus, SAINT y Open VAS. |

13.2.3. Categorías de ataques

Los atacantes pueden utilizar las herramientas mencionadas anteriormente o una combinación de herramientas para crear distintos ataques. En la figura, se ven los tipos de ataques comunes. Sin embargo, la lista de ataques no es definitiva, ya que se detectan constantemente nuevas formas de atacar redes.

Es importante entender que los atacantes utilizan una variedad de herramientas de seguridad para llevar a cabo estos ataques.

| Categoría de ataque | Descripción |

|---|---|

| Ataque de intercepción pasiva (eavesdropping) | Un ataque de intercepción pasiva (eavesdropping) ocurre cuando un atacante captura y escucha el tráfico de la red. Este ataque también se conoce como sniffing o snooping. |

| ataque de modificación de datos. | Los ataques de modificación de datos se producen cuando un agente de amenaza captura tráfico de la empresa y puede alterar los datos en el paquete sin el conocimiento del emisor o del receptor. |

| Ataque de Suplantación de dirección IP | Un ataque de Suplantación de dirección IP ocurre cuando un atacante crea un paquete IP que parece provenir de una dirección válida dentro de la intranet corporativa. |

| ataques basados en contraseñas | Los ataques basados en contraseñas se producen cuando un atacante descubre las credenciales de una cuenta de usuario válida. Los atacantes pueden usar esa cuenta válida para obtener listas de otros usuarios e información de la red. De igual manera pueden cambiar las configuraciones de servidores y de la red, además de modificar, redireccionar o eliminar datos. |

| Ataque de Denegación de Servicios (DoS, siglas en inglés) | Un ataque de DoS impide el uso normal de una computadora o red por parte de usuarios válidos. Después de lograr acceder a la red, un ataque DoS puede detener el funcionamiento de aplicaciones o de servicios de red. Un ataque de DoS también puede saturar una computadora o toda la red con tráfico hasta que se apague por sobrecarga. Un ataque de DoS también puede bloquear tráfico lo que resulta en la pérdida de acceso a recursos de red por parte de usuarios autorizados. |

| Ataque de intermediario (MiTM, Man-in-The-Middle) | Este tipo de ataque se produce cuando los hackers se posicionan entre la fuente de origen y la de destino. Lo cual les permite monitorear, capturar y controlar la comunicación en forma activa y transparente. |

| ataque de clave en riesgo | Un ataque de clave en riesgo ocurre cuando un atacante obtiene una contraseña secreta. Esto se conoce como una contraseña comprometida. Una clave comprometida puede utilizarse para obtener acceso a una comunicación asegurada sin que el emisor ni el receptor se enteren del ataque. |

| ataque de sniffer | Un sniffer (rastreador) es una aplicación o un dispositivo que puede leer, monitorear y capturar intercambios de datos en la red y leer paquetes de red. Si los paquetes no están encriptados, un sniffer permite ver por completo los datos que contienen. Incluso es posible decodificar, abrir y leer paquetes encapsulados (tunelizados), a menos que se encripten y el atacante no tenga acceso a la clave. |

13.3. Los atacantes y sus herramientas, resumen.

13.3.1. ¿Qué aprendimos en este módulo?

¿Quién ataca nuestra red?

Para comprender la seguridad de la red es necesario comprender los siguientes términos: amenaza, vulnerabilidad, superficie de ataque, exploit y riesgo. La gestión de riesgos es el proceso que equilibra los costos operacionales de proporcionar medidas de protección con los beneficios que brinda la protección de los activos. Cuatro formas comunes de gestionar el riesgo son la aceptación de riesgos, evitar los riesgos, la reducción de riesgos y la transferencia de riesgos. El término hacker es utilizado para describir a un atacante. Los hackers de sombrero blanco son hackers éticos que utilizan sus habilidades de programación con fines buenos, morales y legales. Los hackers de sombrero gris son personas que cometen delitos y realizan acciones probablemente inmorales, pero no para beneficio personal ni para causar daños. Los hackers de sombrero negro son delincuentes inmorales que violan la seguridad de una computadora y una red para beneficio personal o por motivos maliciosos, como ataques a la red. Algunos términos para describirlos son script kiddies, vulnerability brokers, hacktivistas, ciberdelincuentes y hackers patrocinados por el Estado. Muchos ataques de red pueden ser prevenidos si se comparte la información acerca de los Indicadores de Peligro (IOC). En la actualidad, muchos gobiernos están promoviendo activamente la ciberseguridad. La CISA y la NCSA son algunos ejemplos de esas organizaciones.

Introducción a las herramientas de ataque

Los atacantes utilizan una técnica o herramienta. Las herramientas de ataque se han vueltos más sofisticadas y altamente automatizadas. Muchas de las herramientas están basadas en Linux o UNIX y su conocimiento es útil para un profesional de la ciberseguridad. Existen varios tipos de herramientas de seguridad y de hacking, como descifradores de contraseñas, herramientas de hacking inalámbrico, herramientas de escaneo de seguridad y de hacking de redes, herramientas de creación de paquetes, rastreadores de paquetes, detectores de rootkits, fuzzers para buscar vulnerabilidades, herramientas forenses, depuradores, sistemas operativos de hacking, herramientas de encriptación, herramientas de ataque a vulnerabilidades y escáneres de vulnerabilidades. Las categorías de ataques incluyen los ataques de intercepción pasiva, los ataques de modificación de datos, los ataques de suplantación de dirección IP, los ataques basados en contraseñas, los ataques de denegación de servicio, los ataques de intermediarios (MiTM), los ataques de claves comprometidas y los ataques tipo sniffer

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes