Última actualización: agosto 25, 2022

11.2.3.7 Práctica de laboratorio: configuración de un conjunto de NAT con sobrecarga y PAT (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

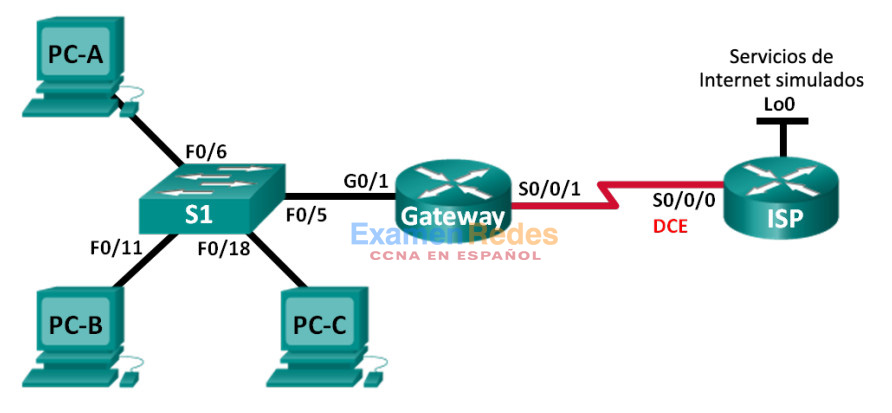

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| Gateway | G0/1 | 192.168.1.1 | 255.255.255.0 | N/A |

| S0/0/1 | 209.165.201.18 | 255.255.255.252 | N/A | |

| ISP | S0/0/0 (DCE) | 209.165.201.17 | 255.255.255.252 | N/A |

| Lo0 | 192.31.7.1 | 255.255.255.255 | N/A | |

| PC-A | NIC | 192.168.1.20 | 255.255.255.0 | 192.168.1.1 |

| PC-B | NIC | 192.168.1.21 | 255.255.255.0 | 192.168.1.1 |

| PC-C | NIC | 192.168.1.22 | 255.255.255.0 | 192.168.1.1 |

Objetivos

Parte 1: armar la red y verificar la conectividad

Parte 2: configurar y verificar un conjunto de NAT con sobrecarga

Parte 3: configurar y verificar PAT

Información básica/situación

En la primera parte de la práctica de laboratorio, el ISP asigna a su empresa el rango de direcciones IP públicas 209.165.200.224/29. Esto proporciona seis direcciones IP públicas a la empresa. Un conjunto de NAT dinámica con sobrecarga consta de un conjunto de direcciones IP en una relación de varias direcciones a varias direcciones. El router usa la primera dirección IP del conjunto y asigna las conexiones mediante el uso de la dirección IP más un número de puerto único. Una vez que se alcanzó la cantidad máxima de traducciones para una única dirección IP en el router (específico de la plataforma y el hardware), utiliza la siguiente dirección IP del conjunto.

En la parte 2, el ISP asignó una única dirección IP, 209.165.201.18, a su empresa para usarla en la conexión a Internet del router Gateway de la empresa al ISP. Usará la traducción de la dirección del puerto (PAT) para convertir varias direcciones internas en la única dirección pública utilizable. Se probará, se verá y se verificará que se produzcan las traducciones y se interpretarán las estadísticas de NAT/PAT para controlar el proceso.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR) Cisco 1941 con IOS de Cisco versión 15.2(4)M3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con IOS de Cisco versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros routers, switches y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers y el switch se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Recursos necesarios

- 2 routers (Cisco 1941 con IOS de Cisco versión 15.2(4)M3, imagen universal o similar)

- 1 switch (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o comparable)

- 3 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

- Cables Ethernet y seriales, como se muestra en la topología

Parte 1: armar la red y verificar la conectividad

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos, como las direcciones IP de interfaz, el routing estático, el acceso a los dispositivos y las contraseñas.

Paso 1: realizar el cableado de red tal como se muestra en la topología.

Paso 2: configurar los equipos host.

Paso 3: inicializar y volver a cargar los routers y los switches.

Paso 4: configurar los parámetros básicos para cada router.

a. Desactive la búsqueda del DNS.

b. Configure las direcciones IP para los routers como se indica en la tabla de direccionamiento.

c. Establezca la frecuencia de reloj en 128000 para la interfaz serial DCE.

d. Configure el nombre del dispositivo como se muestra en la topología.

e. Asigne cisco como la contraseña de consola y la contraseña de vty.

f. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

g. Configure logging synchronous para evitar que los mensajes de consola interrumpan la entrada del comando.

Paso 5: configurar el routing estático.

a. Cree una ruta estática desde el router ISP hasta el router Gateway.

ISP(config)# ip route 209.165.200.224 255.255.255.248 209.165.201.18

b. Cree una ruta predeterminada del router Gateway al router ISP.

Gateway(config)# ip route 0.0.0.0 0.0.0.0 209.165.201.17

Paso 6: Verificar la conectividad de la red

a. Desde los equipos host, haga ping a la interfaz G0/1 en el router Gateway. Resuelva los problemas si los pings fallan.

b. Verifique que las rutas estáticas estén bien configuradas en ambos routers.

Parte 2: configurar y verificar el conjunto de NAT con sobrecarga

En la parte 2, configurará el router Gateway para que traduzca las direcciones IP de la red 192.168.1.0/24 a una de las seis direcciones utilizables del rango 209.165.200.224/29.

Paso 1: definir una lista de control de acceso que coincida con las direcciones IP privadas de LAN.

La ACL 1 se utiliza para permitir que se traduzca la red 192.168.1.0/24.

Gateway(config)# access-list 1 permit 192.168.1.0 0.0.0.255

Paso 2: definir el conjunto de direcciones IP públicas utilizables.

Gateway(config)# ip nat pool public_access 209.165.200.225 209.165.200.230 netmask 255.255.255.248

Paso 3: definir la NAT desde la lista de origen interna hasta el conjunto externo.

Gateway(config)# ip nat inside source list 1 pool public_access overload

Paso 4: Especifique las interfaces.

Emita los comandos ip nat inside e ip nat outside en las interfaces.

Gateway(config)# interface g0/1 Gateway(config-if)# ip nat inside Gateway(config-if)# interface s0/0/1 Gateway(config-if)# ip nat outside

Paso 5: verificar la configuración del conjunto de NAT con sobrecarga.

a. Desde cada equipo host, haga ping a la dirección 192.31.7.1 del router ISP.

b. Muestre las estadísticas de NAT en el router Gateway.

Gateway# show ip nat statistics

Total active translations: 3 (0 static, 3 dynamic; 3 extended)

Peak translations: 3, occurred 00:00:25 ago

Outside interfaces:

Serial0/0/1

Inside interfaces:

GigabitEthernet0/1

Hits: 24 Misses: 0

CEF Translated packets: 24, CEF Punted packets: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 1 pool public_access refcount 3

pool public_access: netmask 255.255.255.248

start 209.165.200.225 end 209.165.200.230

type generic, total addresses 6, allocated 1 (16%), misses 0

Total doors: 0

Appl doors: 0

Normal doors: 0

Queued Packets: 0

c. Muestre las NAT en el router Gateway.

Gateway# show ip nat translations Pro Inside global Inside local Outside local Outside global icmp 209.165.200.225:0 192.168.1.20:1 192.31.7.1:1 192.31.7.1:0 icmp 209.165.200.225:1 192.168.1.21:1 192.31.7.1:1 192.31.7.1:1 icmp 209.165.200.225:2 192.168.1.22:1 192.31.7.1:1 192.31.7.1:2

Nota: es posible que no vea las tres traducciones, según el tiempo que haya transcurrido desde que hizo los pings en cada computadora. Las traducciones de ICMP tienen un valor de tiempo de espera corto.

¿Cuántas direcciones IP locales internas se indican en el resultado de muestra anterior? ___3

¿Cuántas direcciones IP globales internas se indican? __1

¿Cuántos números de puerto se usan en conjunto con las direcciones globales internas? ___3

¿Cuál sería el resultado de hacer ping del router ISP a la dirección local interna de la PC-A? ¿Por qué?

__________________________________________

El ping fallaría debido a que el router conoce la ubicación de la dirección global interna en la tabla de routing, pero la dirección local interna no se anuncia.

Parte 3: configurar y verificar PAT

En la parte 3, configurará PAT mediante el uso de una interfaz, en lugar de un conjunto de direcciones, a fin de definir la dirección externa. No todos los comandos de la parte 2 se volverán a usar en la parte 3.

Paso 1: borrar las NAT y las estadísticas en el router Gateway.

Paso 2: verificar la configuración para NAT.

a. Verifique que se hayan borrado las estadísticas.

b. Verifique que las interfaces externa e interna estén configuradas para NAT.

c. Verifique que la ACL aún esté configurada para NAT.

¿Qué comando usó para confirmar los resultados de los pasos a al c?

_________________________________________________

Gateway# show ip nat statistics

Paso 3: eliminar el conjunto de direcciones IP públicas utilizables.

Gateway(config)# no ip nat pool public_access 209.165.200.225 209.165.200.230 netmask 255.255.255.248

Paso 4: eliminar la traducción NAT de la lista de origen interna al conjunto externo.

Gateway(config)# no ip nat inside source list 1 pool public_access overload

Paso 5: asociar la lista de origen a la interfaz externa.

Gateway(config)# ip nat inside source list 1 interface serial 0/0/1 overload

Paso 6: probar la configuración PAT.

a. Desde cada computadora, haga ping a la dirección 192.31.7.1 del router ISP.

b. Muestre las estadísticas de NAT en el router Gateway.

Gateway# show ip nat statistics Total active translations: 3 (0 static, 3 dynamic; 3 extended) Peak translations: 3, occurred 00:00:19 ago Outside interfaces: Serial0/0/1 Inside interfaces: GigabitEthernet0/1 Hits: 24 Misses: 0 CEF Translated packets: 24, CEF Punted packets: 0 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 2] access-list 1 interface Serial0/0/1 refcount 3 Total doors: 0 Appl doors: 0 Normal doors: 0 Queued Packets: 0

c. Muestre las traducciones NAT en el Gateway.

Gateway# show ip nat translations Pro Inside global Inside local Outside local Outside global icmp 209.165.201.18:3 192.168.1.20:1 192.31.7.1:1 192.31.7.1:3 icmp 209.165.201.18:1 192.168.1.21:1 192.31.7.1:1 192.31.7.1:1 icmp 209.165.201.18:4 192.168.1.22:1 192.31.7.1:1 192.31.7.1:4

Reflexión

¿Qué ventajas tiene la PAT?

________________________________________

Las respuestas varían, pero deben incluir que PAT minimiza la cantidad de direcciones públicas necesarias para proporcionar acceso a Internet y que los servicios de PAT, como los de NAT, sirven para “ocultar” las direcciones privadas de las redes externas.

Tabla de resumen de interfaces del router

| Resumen de interfaces del router | ||||

|---|---|---|---|---|

| Modelo de router | Interfaz Ethernet #1 | Interfaz Ethernet n.º 2 | Interfaz serial #1 | Interfaz serial n.º 2 |

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| Nota: para conocer la configuración del router, observe las interfaces a fin de identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla, se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, si bien puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en los comandos de IOS de Cisco para representar la interfaz. | ||||

Configuraciones de dispositivos

- Router Gateway (después de la parte 2)

- Router Gateway (después de la parte 3)

- Router ISP

Gateway# show run Building configuration... Current configuration : 1790 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Gateway ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ! ! ! ! ! ! no ip domain lookup ip cef no ipv6 cef multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 ip nat inside ip virtual-reassembly in duplex auto speed auto ! interface Serial0/0/0 no ip address shutdown ! interface Serial0/0/1 ip address 209.165.201.18 255.255.255.252 ip nat outside ip virtual-reassembly in ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ip nat pool public_access 209.165.200.225 209.165.200.230 netmask 255.255.255.248 ip nat inside source list 1 pool public_access overload ip route 0.0.0.0 0.0.0.0 209.165.201.17 ! access-list 1 permit 192.168.1.0 0.0.0.255 ! ! ! control-plane ! ! ! line con 0 password cisco logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password cisco login transport input all ! scheduler allocate 20000 1000 ! end

Gateway# show run Building configuration... Current configuration : 1711 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Gateway ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ! ! ! ! ! ! no ip domain lookup ip cef no ipv6 cef multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 ip nat inside ip virtual-reassembly in duplex auto speed auto ! interface Serial0/0/0 no ip address shutdown ! interface Serial0/0/1 ip address 209.165.201.18 255.255.255.252 ip nat outside ip virtual-reassembly in ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ip nat inside source list 1 interface Serial0/0/1 overload ip route 0.0.0.0 0.0.0.0 209.165.201.17 ! access-list 1 permit 192.168.1.0 0.0.0.255 ! ! ! Control-plane ! ! ! line con 0 password cisco logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password cisco login transport input all ! scheduler allocate 20000 1000 ! end

ISP# show run Building configuration... Current configuration : 1487 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname ISP ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 10 ! ! ! ! ! ! ! no ip domain lookup ip cef no ipv6 cef multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 192.31.7.1 255.255.255.255 ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 no ip address shutdown duplex auto speed auto ! interface Serial0/0/0 ip address 209.165.201.17 255.255.255.252 clock rate 128000 ! interface Serial0/0/1 no ip address shutdown ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ip route 209.165.200.224 255.255.255.224 209.165.201.18 ! ! ! ! control-plane ! ! ! line con 0 password cisco logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password cisco login transport input all ! scheduler allocate 20000 1000 ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

pon el archivo pa descargar porfi :), te amo!