Última actualización: octubre 14, 2021

11.6.1 Packet Tracer – Configuración de seguridad en el Switch Respuestas (Versión para el instructor)

11.6.1 Packet Tracer – Switch Security Configuration Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

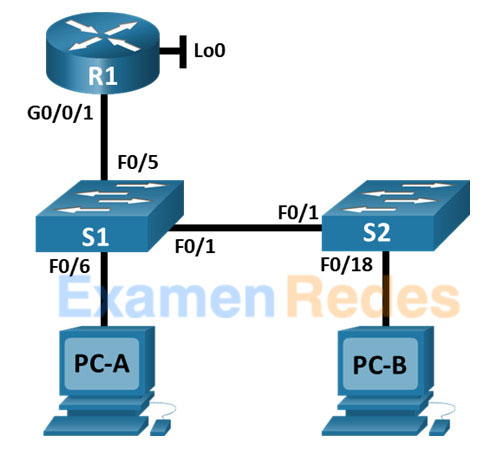

Topología

Tabla de Asignación de Direcciones

| Dispositivos | Interface / VLAN | Dirección IP | Máscara de Subred |

|---|---|---|---|

| R1 | G0/0/1 | 192.168.10.1 | 255.255.255.0 |

| Bucle invertido 0 | 10.10.1.1 | 255.255.255.0 | |

| S1 | VLAN 10 | 192.168.10.201 | 255.255.255.0 |

| S2 | VLAN 10 | 192.168.10.202 | 255.255.255.0 |

| PC – A | NIC | DHCP | 255.255.255.0 |

| PC – B | NIC | DHCP | 255.255.255.0 |

Objetivos

Parte 1: Configurar los dispositivos de red.

- Conectar la red

- Configurar R1

- Configurar y verificar los parámetros básicos del switch

Parte 2: Configurar las VLAN en los Switches.

- Configurar la VLAN 10.

- Configurar el SVI para VLAN 10.

- Configurar la VLAN 333 con el nombre Native en S1 y S2.

- Configurar la VLAN 999 con el nombre ParkingLot en S1 y S2.

Parte 3: Configurar la seguridad del Switch.

- Implemente el enlace troncal 802.1Q.

- Configure los puertos de acceso.

- Asegure y deshabilite los puertos del switch no utilizados.

- Documentar e implementar funciones de seguridad de los puertos.

- Implemente la seguridad de DHCP snooping.

- Implemente PortFast y la protección BPDU.

- Verifique la conectividad de extremo a extremo.

Aspectos básicos/Situación

Este es un laboratorio completo para revisar las características de seguridad de Capa 2 cubiertas anteriormente.

Nota: Los routers que se utilizan en los laboratorios prácticos de CCNA son Cisco 4221 con Cisco IOS XE versión 16.9.3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con Cisco IOS versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros routers, switches y otras versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: Asegúrese de que los interruptores se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte al instructor.

Nota para el instructor: Consulte el Manual de Laboratorio del Instructor para conocer los procedimientos para inicializar y recargar dispositivos.

Recursos Necesarios

- 1 Router (Cisco 4221 con imagen universal Cisco IOS XE versión 16.9.3 o comparable)

- 2 switches (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o similar)

- 2 PC (Windows con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con Cisco IOS mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Instrucciones

Parte 1: Configurar los dispositivos de red.

Paso 1: Conecte la red.

a. Realice el cableado de red tal como se muestra en la topología.

b. Inicializar los dispositivos.

Paso 2: Configurar R1

a. Cargue el siguiente script de configuración en R1.

enable configure terminal hostname R1 no ip domain lookup ip dhcp excluded-address 192.168.10.1 192.168.10.9 ip dhcp excluded-address 192.168.10.201 192.168.10.202 ! ip dhcp pool Students network 192.168.10.0 255.255.255.0 default-router 192.168.10.1 domain-name CCNA2.Lab-11.6.1 ! interface Loopback0 ip address 10.10.1.1 255.255.255.0 ! interface GigabitEthernet0/0/1 description Link to S1 Port 5 ip dhcp relay information trusted ip address 192.168.10.1 255.255.255.0 no shutdown ! línea con 0 logging synchronous exec-timeout 0 0

b. Verifique la configuración en ejecución en R1 con el siguiente comando:

R1# show ip interface brief ¿Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 unassigned YES unset down down GigabitEthernet0/0/1 192.168.10.1 YES manual up up Loopback0 10.10.1.1 YES manual up up

c. Verifique que el direccionamiento IP y las interfaces estén en un estado activo / activo (solucione los problemas según sea necesario).

Paso 3: Configure y verifique los parámetros básicos del switch.

a. Configure el nombre de host para los switches S1 y S2.

Switch# config t Switch(config)# hostname S1 Switch# config t Switch(config)# hostname S2

b. Evite búsquedas DNS no deseadas en ambos switches.

S1(config)# no ip domain-lookup S2(config)# no ip domain-lookup

c. Configure las descripciones de interfaz para los puertos que están en uso en S1 y S2.

S1(config)# interface f0/1 S1(config-if)# description Link to S2 S1(config-if)# interface f0/5 S1(config-if)# description Link to R1 S1(config-if)# interface f0/6 S1(config-if)# description Link to PC-A S2(config)# interface f0/1 S2(config-if)# description Link to S1 S2(config-if)# interface f0/18 S2(config-if)# description Link to PC-B

d. Establezca la puerta de enlace predeterminada para la VLAN de administración en 192.168.10.1 en ambos switches.

S1(config)# ip default-gateway 192.168.10.1 S2(config)# ip default-gateway 192.168.10.1

Parte 2: Configure las VLAN en los Switches.

Paso 1: Configure la VLAN 10.

Agregue la VLAN 10 a S1 y S2 y asigne un nombre a la VLAN de administración Management.

S1(config)# vlan 10 S1(config-vlan)# name Administración S2(config)# vlan 10 S2(config-vlan)# name Management

Paso 2: Configure el SVI para VLAN 10.

Configure la dirección IP de acuerdo con la Tabla de Direccionamiento para SVI para VLAN 10 en S1 y S2. Habilite las interfaces SVI y proporcione una descripción para la interfaz.

S1(config)# interface vlan 10 S1(config-if)# ip address 192.168.10.201 255.255.255.0 S1(config-if)# description Management SVI S1(config-if)# no shutdown S2(config)# interface vlan 10 S2(config-if)# ip address 192.168.10.202 255.255.255.0 2S1(config-if)# description Management SVI S2(config-if)# no shutdown

Paso 3: Configure la VLAN 333 con el nombre Native en S1 y S2.

S1(config)# vlan 333 S1(config-vlan)# name Native S2(config)# vlan 333 S2(config-vlan)# name Native

Paso 4: Configure la VLAN 999 con el nombre ParkingLot en S1 y S2.

S1(config-vlan)# vlan 999 S1(config-vlan)# name ParkingLot S2(config-vlan)# vlan 999 S2(config-vlan)# name ParkingLot

Parte 3: Configurar la seguridad del Switch.

Paso 1: Implemente el enlace 802.1Q.

a. En ambos switches, configure el enlace troncal en F0/1 para usar la VLAN 333 como la VLAN nativa.

S1(config)# interface f0/1 S1(config-if)# switchport mode trunk S1(config-if)# switchport trunk native vlan 333 S2(config)# interface f0/1 S2(config-if)# switchport mode trunk S2(config-if)# switchport trunk native vlan 333

b. Verifique que el enlace troncal esté configurado en ambos switches.

S1# show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 en 802.1q trunking 333 Port Vlans allowed on trunk Fa0/1 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,333,999 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,333,999 S2# show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 en 802.1q trunking 333 Port Vlans allowed on trunk Fa0/1 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,333,999 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,333,999

c. Deshabilite la negociación DTP en F0/1 en S1 y S2.

S1(config)# interface f0/1 S1(config-if)# switchport nonegotiate S2(config)# interface f0/1 S2(config-if)# switchport nonegotiate

d. Verifique con el comando show interfaces .

S1# show interfaces f0/1 switchport | include Negotiation Negotiation of Trunking: Off S2# show interfaces f0/1 switchport | include Negotiation Negotiation of Trunking: Off

Paso 2: Configure los puertos de acceso.

a. En S1, configure F0/5 y F0/6 como puertos de acceso asociados con la VLAN 10.

S1(config)# interface range f0/5 – 6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 10

b. En S2, configure F0/18 como un puerto de acceso asociado con la VLAN 10.

S2(config)# interface f0/18 S2(config-if)# switchport mode access S2(config-if)# switchport access vlan 10

Paso 3: Asegure y deshabilite los puertos de conmutación no utilizados.

a. En S1 y S2, mueva los puertos no utilizados de la VLAN 1 a la VLAN 999 y desactive los puertos no utilizados.

S1(config)# interface range f0/2-4 , f0/7-24, g0/1-2 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 999 S1(config-if-range)# shutdown S2(config)# interface range f0/2-17 , f0/19-24, g0/1-2 S2(config-if-range)# switchport mode access S2(config-if-range)# switchport access vlan 999 S2(config-if-range)# shutdown

b. Verifique que los puertos no utilizados estén deshabilitados y asociados con la VLAN 999 emitiendo el comando show interfaces status .

S1# show interfaces status Port Name Status Vlan Duplex Speed Type Fa0/1 Link to S2 connected trunk a-full a-100 10/100BaseTX Fa0/2 disabled 999 auto auto 10/100BaseTX Fa0/3 disabled 999 auto auto 10/100BaseTX Fa0/4 disabled 999 auto auto 10/100BaseTX Fa0/5 Link to R1 connected 10 a-full a-100 10/100BaseTX Fa0/6 Link to PC-A connected 10 a-full a-100 10/100BaseTX Fa0/7 disabled 999 auto auto 10/100BaseTX Fa0/8 disabled 999 auto auto 10/100BaseTX Fa0/9 disabled 999 auto auto 10/100BaseTX Fa0/10 disabled 999 auto auto 10/100BaseTX <output omitted> S2# show interfaces status Port Name Status Vlan Duplex Speed Type Fa0/1 Link to S1 connected trunk a-full a-100 10/100BaseTX Fa0/2 disabled 999 auto auto 10/100BaseTX Fa0/3 disabled 999 auto auto 10/100BaseTX <output omitted> Fa0/14 disabled 999 auto auto 10/100BaseTX Fa0/15 disabled 999 auto auto 10/100BaseTX Fa0/16 disabled 999 auto auto 10/100BaseTX Fa0/17 disabled 999 auto auto 10/100BaseTX Fa0/18 Link to PC-B connected 10 a-full a-100 10/100BaseTX Fa0/19 disabled 999 auto auto 10/100BaseTX Fa0/20 disabled 999 auto auto 10/100BaseTX Fa0/21 disabled 999 auto auto 10/100BaseTX Fa0/22 disabled 999 auto auto 10/100BaseTX Fa0/23 disabled 999 auto auto 10/100BaseTX Fa0/24 disabled 999 auto auto 10/100BaseTX Gi0/1 disabled 999 auto auto 10/100/1000BaseTX Gi0/2 disabled 999 auto auto 10/100/1000BaseTX

Paso 4: Documentar e implementar funciones de seguridad portuaria.

Las interfaces F0/6 en S1 y F0/18 en S2 están configuradas como puertos de acceso. En este paso, también configurará la seguridad del puerto en estos dos puertos de acceso.

a. En S1, haga el comando show port-security interface f0/6 para mostrar la configuración de seguridad de puerto predeterminada para la interfaz F0/6. Registre sus respuestas en la tabla a continuación.

S1# show port-security interface f0/6 Port Security : Disabled Port Status : Secure-down Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0

| Configuración de seguridad de puerto predeterminada | |

|---|---|

| Característica | Configuración Predeterminada |

| Seguridad de puertos | Deshabilitado |

| Número máximo de direcciones MAC | 1 |

| Modo de Violación | Apagado |

| Tiempo de Vencimiento | 0 mins |

| Tipo de Vencimiento | Absoluto |

| Vencimiento seguro de la dirección estática | Deshabilitado |

| Dirección MAC Sticky | 0 |

b. En S1, habilite la seguridad del puerto en F0/6 con la siguiente configuración:

- Número máximo de direcciones MAC: 3

- Tipo de violación: restrict

- Tiempo de vencimiento: 60 min

- Tipo de vencimiento: inactivity

S1(config)# interface f0/6 S1(config-if)# switchport port-security S1(config-if)# switchport port-security maximum 3 S1(config-if)# switchport port-security violation restrict S1(config-if)# switchport port-security aging time 60 S1(config-if)# switchport port-security aging type inactivity

c. Verifique la seguridad del puerto en S1 F0/6.

S1# show port-security interface f0/6

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Restrict

Aging Time : 60 mins

Aging Type : Inactivity

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 3

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0022.5646.3411:10

Security Violation Count : 0

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

--- ----------- --- ----- -------------

10 0022.5646.3411 SecureDynamic Fa0/6 60 (I)

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

d. Habilite la seguridad del puerto para F0/18 en S2. Configure el puerto para agregar direcciones MAC aprendidas en el puerto automáticamente a la configuración en ejecución.

S2(config)# interface f0/18 S2(config-if)# switchport port-security S2(config-if)# switchport port-security mac-address sticky

e. Configure las siguientes configuraciones de seguridad de puerto en S2 F 0/18:

- Número máximo de direcciones MAC: 2

- Violation type: Protect

- Tiempo de vencimiento: 60 min

S2(config)# interface f0/18 S2(config-if)# switchport port-security aging time 60 S2(config-if)# switchport port-security maximum 2 S2(config-if)# switchport port-security violation protect

f. Verifique la seguridad del puerto en S2 F0/18.

S2# show port-security interface f0/18

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Protect

Aging Time : 60 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

Total MAC Addresses : 1

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0022.5646.3413:10

Security Violation Count : 0

S2# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

--- ----------- --- ----- -------------

10 0022.5646.3413 SecureSticky Fa0/18 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Paso 5: Implemente la seguridad de DHCP snooping.

a. En S2, habilite la inspección DHCP y configure la inspección DHCP en la VLAN 10.

S2(config)# ip dhcp snooping S2(config)# ip dhcp snooping vlan 10

b. Configure el puerto troncal en S2 como un puerto confiable.

S2(config)# interface f0/1 S2(config-if)# ip dhcp snooping trust

c. Limite el puerto no confiable, F18 en S2, a cinco paquetes DHCP por segundo.

S2(config)# interface f0/18 S2(config-if)# ip dhcp snooping limit rate 5

d. Verifique la inspección DHCP en S2.

S2# show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping está configurado en las siguientes VLANs; 10 DHCP snooping es operacional en las siguientes VLANs; 10 DHCP snooping está configurado en las siguientes interfaces L3 Inserción de opción 82 habilitada circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) La Opción 82 en puertos no confiables no es permitida. Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping está configurado en las siguientes interfaces L3 Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- FastEthernet0/1 yes yes unlimited Custom circuit-ids: FastEthernet0/18 no no 5 Custom circuit-ids:

e. Desde el símbolo del sistema en la PC-B, suelte y luego renueve la dirección IP.

C:\Users\Student> ipconfig /release C:\Users\Student> ipconfig /renew

f. Verifique el enlace de iDHCP snooping utilizando el comando show ip dhcp snooping binding.

S2# show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:50:56:90:D0:8E 192.168.10.11 86213 dhcp-snooping 10 FastEthernet0/18 Total number of bindings: 1

Paso 6: Implemente PortFast y la protección BPDU.

a. Configure PortFast en todos los puertos de acceso que están en uso en ambos switches.

S1(config)# interface range f0/5 - 6 S1(config-if)# spanning-tree portfast S2(config)# interface f0/18 S2(config-if)# spanning-tree portfast

b. Habilite la protección BPDU en los puertos de acceso VLAN 10 S1 y S2 conectados a la PC-A y PC-B.

S1(config)# interface f0/6 S1(config-if)# spanning-tree bpduguard enable S2(config)# interface f0/18 S2(config-if)# spanning-tree bpduguard enable

c. Verifique que la protección BPDU y PortFast estén habilitados en los puertos apropiados.

S1# show spanning-tree interface f0/6 detail Port 8 (FastEthernet0/6) of VLAN0010 is designated forwarding Port path cost 19, Port priority 128, Port Identifier 128.6.

Paso 7: Verifique la conectividad de extremo a extremo.

Verifique la conectividad PING entre todos los dispositivos en la Tabla de Direccionamiento IP. Si los ping fallan, es posible que deba deshabilitar el firewall en los hosts de la PC.

Preguntas de Reflexión

1. En referencia a Port Security en S2, ¿por qué no hay un valor de temporizador para la edad restante en minutos cuando se configuró el aprendizaje permanente?

Este switch no admite el vencimiento de la seguridad del puerto de las direcciones seguras fijas.

2. En referencia a Port Security en S2, si carga el script de configuración en ejecución en S2, ¿por qué la PC-B en el puerto 18 nunca obtendrá una dirección IP a través de DHCP?

Port security está configurada solo para dos direcciones MAC y el puerto 18 tiene dos direcciones MAC «fijas» vinculadas al puerto. Además, la violación es proteger, que nunca enviará un mensaje de consola/syslog ni incrementará el contador de violación.

3. En referencia a Port Security, ¿cuál es la diferencia entre el tipo de envejecimiento absoluto y el tipo de envejecimiento por inactividad?

Si se establece el tipo de inactividad, las direcciones seguras en el puerto se eliminarán solo si no hay tráfico de datos desde las direcciones de origen seguras durante el período de tiempo especificado.

Si se establece el tipo absoluto, todas las direcciones seguras en este puerto caducan exactamente después de que finalice el tiempo especificado.

Configuraciones de Dispositivo – Final

Switch S1

S1# show running-config Building configuration... Current configuration : 5203 bytes ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname S1 ! no ip domain-lookup ! spanning-tree mode pvst ! vlan 10 name Administración ! vlan 333 name Nativa ! vlan 999 name ParkingLot ! interface FastEthernet0/1 description Link to S2 switchport trunk encapsulation dot1q switchport trunk native vlan 333 switchport mode trunk switchport nonegotiate ! interface FastEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/3 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/4 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/5 description Enlace a R1 switchport access vlan 10 switchport mode access spanning-tree portfast ! interface FastEthernet0/6 descripción enlace a PC-A switchport access vlan 10 switchport mode access switchport port-security maximum 3 switchport port-security violation restrict switchport port-security aging time 60 switchport port-security aging type inactivity switchport port-security spanning-tree portfast spanning-tree bpduguard enable ! interface FastEthernet0/7 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/8 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/9 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/10 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/11 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/12 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/13 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/14 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/15 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/16 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/17 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/18 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/19 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/20 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/21 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/22 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/23 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/24 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface Vlan1 no ip address ! interface Vlan10 description Management SVI ip address 192.168.10.201 255.255.255.0 ! ip default-gateway 192.168.10.1 línea con 0 exec-timeout 0 0 logging synchronous line vty 0 4 login line vty 5 15 login ! end

Switch S2

S2# show running-config Building configuration... Current configuration : 5303 bytes ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname S2 ! ip dhcp snooping vlan 10 ip dhcp snooping no ip domain-lookup ! spanning-tree mode pvst ! vlan 10 name Students ! vlan 333 name Nativa ! vlan 999 name ParkingLot ! interface FastEthernet0/1 descripción Enlace a S1 switchport trunk native vlan 333 switchport mode trunk switchport nonegotiate ip dhcp snooping trust ! interface FastEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/3 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/4 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/5 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/6 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/7 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/8 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/9 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/10 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/11 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/12 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/13 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/14 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/15 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/16 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/17 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/18 description Link to PC-B switchport access vlan 10 switchport mode access switchport port-security maximum 2 switchport port-security violation protect switchport port-security mac-address sticky switchport port-security aging time 60 switchport port-security spanning-tree portfast spanning-tree bpduguard enable ip dhcp snooping tasa límite 5 ! interface FastEthernet0/19 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/20 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/21 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/22 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/23 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/24 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface Vlan1 no ip address ! interface Vlan10 description Management SVI ip address 192.168.10.202 255.255.255.0 ! ip default-gateway 192.168.10.1 ! línea con 0 exec-timeout 0 0 logging synchronous line vty 0 4 login line vty 5 15 login ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes