Última actualización: septiembre 16, 2022

3.6.1.1 Actividad de clase – Diseño de planificación de VPN (Versión para el instructor)

Nota para el instructor: El color de fuente rojo o las partes resaltadas en gris indican texto que solamente aparece en la copia del instructor.

Objetivo

Explique el uso de redes VPN para proteger la conectividad entre sitios en la red de una empresa pequeña a mediana.

Nota para el instructor: Esta actividad se realiza mejor en grupos pequeños. Luego puede compartirse con otro grupo, la clase o el instructor (como proyecto grupal).

Situación

Su empresa (pequeña a mediana) ha recibido bastantes contratos nuevos últimamente. Esto ha aumentado la necesidad de contar con trabajadores remotos y de delegar cargas de trabajo a terceros. Los proveedores y clientes de los contratos nuevos también necesitan acceso a su red a medida que los proyectos avanzan.

Como administrador de red de la empresa, usted admite que se deben incorporar redes VPN como parte de su estrategia de red para permitir el acceso seguro de los trabajadores remotos, empleados, proveedores y clientes.

A fin de prepararse para la implementación de redes VPN en la red, elabora una lista de verificación de planificación que presentará en la próxima reunión del departamento.

Recursos

• Acceso a la World Wide Web

• Software Packet Tracer

• Software de procesamiento de texto

Paso 1: Visite la página VPN Discovery Tool, o cualquier otro sitio de Internet con ejemplos de implementación o de listas de comprobación de planificación de VPN.

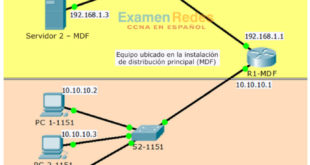

Paso 2: Utilice Packet Tracer para dibujar la topología actual para la red; no es necesario configurar los dispositivos. Incluya lo siguiente:

• Dos sucursales: la nube de Internet y una ubicación de oficina central

• Dispositivos de red actuales: servidores, switches, routers y routers principales, dispositivos ISR de banda ancha y estaciones de trabajo de usuarios locales

Paso 3: En la topología de Packet Tracer, indique lo siguiente:

a. ¿Dónde implementaría las VPN?

b. ¿Qué tipos de VPN se necesitarían?

1) Sitio a sitio

2) Acceso remoto

Paso 4: Con un programa de software de procesamiento de texto, cree una pequeña lista de comprobación de planificación de VPN sobre la base de la investigación realizada en el paso 1.

Paso 5: Comparta su trabajo con la clase, con otro grupo o con el instructor.

Solución del ejemplo sugerido de la actividad:

Objetivos del proyecto de VPN: (escriba “1” junto al objetivo más importante, “2” junto al que le sigue en importancia, etc.)

_____Reducir los costos de las telecomunicaciones existentes.

_____Proporcionar un sistema de comunicaciones de VPN seguras para los trabajadores a distancia, los usuarios móviles y los clientes.

_____Utilizar los equipos existentes para no tener que rediseñar demasiado la red (consideración de costos).

_____Aprovechar las nuevas tecnologías (software y hardware).

Plazo para cumplir los objetivos:

3 meses 6 meses 9 meses 1 año

Enfoque por etapas: Sí No

Factores de VPN que se deben admitir: (1=el más importante, 2=muy importante, 3=poco importante, 4=No es importante)

| Factor | Hardware | Software |

|---|---|---|

| Escalabilidad | ||

| Costo | ||

| Interoperabilidad | ||

| Seguridad | ||

| Calidad de servicio | ||

| Mantenimiento de redes | ||

| Soporte de aplicaciones |

Usuarios y aplicaciones de VPN que se deben admitir:

| Usuarios internos de la red | Clientes y proveedores | Trabajadores remotos |

|---|---|---|

| Cantidad de usuarios: __________ |

Cantidad aproximada de usuarios: __________ |

Cantidad de usuarios: __________ |

Tipo de conexión VPN:

_____Sitio a sitio _____Acceso remoto (Internet)

Recursos de red disponibles para los usuarios de la VPN:

_____Aplicaciones/archivos de software _____Servidores (FTP, web, correo electrónico, etc.)

Protocolos de VPN que se utilizan:

_____ SSL _____IPsec _____Ambos

Protocolos de red que se utilizan:

_____EIGRP _____OSPF

Tecnologías actualmente en uso:

_____Traducción de direcciones de red (NAT) _____Filtrado de paquetes (ACL) _____DHCP _____DNS

Autenticación que se utiliza:

_____Certificados digitales _____Claves secretas compartidas _____SSL _____Contraseñas

_____IPsec

Cifrado que se utiliza:

_____DES _____3DES _____AES

Método de mensaje HASH que se utiliza:

_____MD-5 _____SHA-1

Método de intercambio de claves de cifrado que se utiliza:

_____Intercambio de claves de Internet (IKE) _____Intercambio manual

Identifique los elementos del modelo que correspondan al contenido relacionado con TI:

• Planificación de la red VPN

• Tipos de topología de VPN

• Métodos de seguridad

– Autenticación

– Cifrado

– Tipo de mensaje HASH

– Tipo de intercambio de claves

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes