Última actualización: septiembre 14, 2022

3.6.1.2 Packet Tracer: desafío de integración de habilidades (versión para el instructor)

Nota para el instructor: El color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

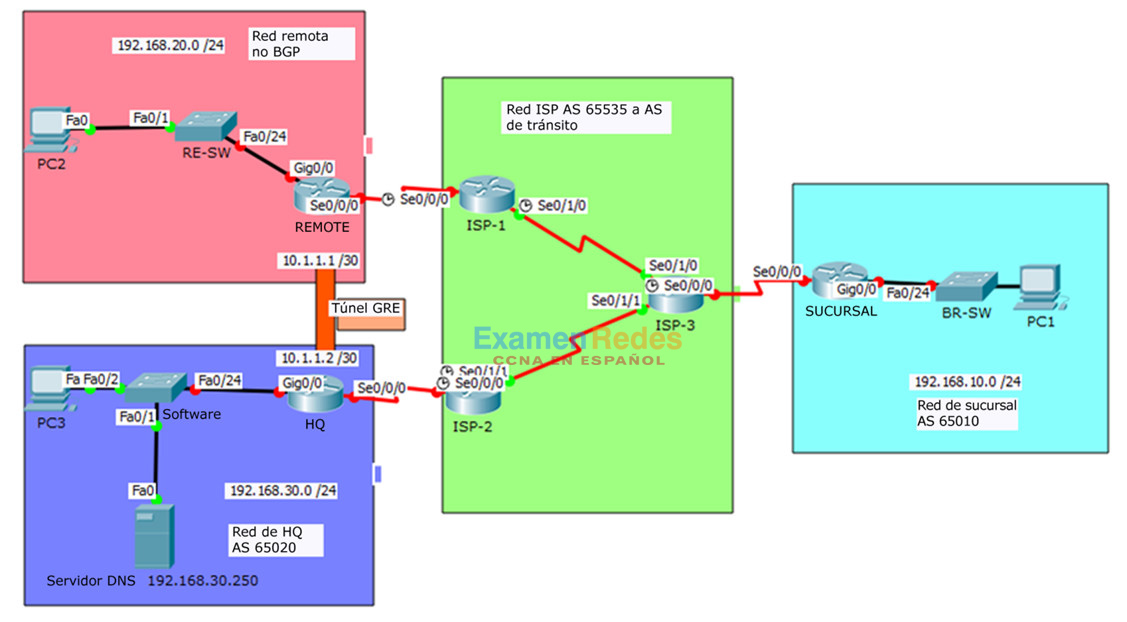

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| ISP-1 | S0/0/0 | 209.165.201.1 | 255.255.255.252 | N/D |

| S0/1/0 | 209.165.201.9 | 255.255.255.252 | N/D | |

| ISP-2 | S0/0/0 | 209.165.201.17 | 255.255.255.252 | N/D |

| S0/1/1 | 209.165.201.13 | 255.255.255.252 | N/D | |

| ISP-3 | S0/0/0 | 209.165.201.21 | 255.255.255.252 | N/D |

| S0/1/0 | 209.165.201.10 | 255.255.255.252 | N/D | |

| S0/1/1 | 209.165.201.14 | 255.255.255.252 | N/D | |

| REMOTE | S0/0/0 | 209.165.201.2 | 255.255.255.252 | N/D |

| G0/0 | 192.168.20.1 | 255.255.255.0 | N/D | |

| Tunnel 10 | 10.1.1.1 | 255.255.255.252 | N/D | |

| HQ | S0/0/0 | 209.165.201.18 | 255.255.255.252 | N/D |

| G0/0 | 192.168.30.1 | 255.255.255.0 | N/D | |

| Tunnel 10 | 10.1.1.2 | 255.255.255.252 | N/D | |

| SUCURSAL | S0/0/0 | 209.165.201.22 | 255.255.255.252 | N/D |

| G0/0 | 192.168.10.1 | 255.255.255.0 | N/D | |

| PC1 | NIC | DHCP | 192.168.10.1 | |

| PC2 | NIC | 192.168.20.10 | 255.255.255.0 | 192.168.20.1 |

| PC3 | NIC | DHCP | 192.168.30.1 | |

| Servidor DNS | NIC | 192.168.30.250 | 255.255.255.0 | 192.168.30.1 |

Aspectos básicos/situación

En este desafío de integración de habilidades, XYZ Corporation utiliza una combinación de eBGP, de conexiones PPP, y de GRE WAN. Otras tecnologías incluyen DHCP, el enrutamiento predeterminado, OSPF para IPv4, y las configuraciones SSH.

Requisitos

Nota: La contraseña de EXEC del usuario es cisco y la contraseña de EXEC con privilegios es class.

Asignación de direcciones de interfaces

- Interfaz de configurar que aborda según sea necesario en los dispositivos adecuados.

- Utilice la tabla de topología para implementar la dirección en el router REMOTE de los routers, HQ, y BRANCH.

- Configure la PC1 y la PC3 para usar DHCP.

SSH

- Configure HQ para que use SSH para el acceso remoto.

- Establezca el módulo en 2048. El nombre de dominio es com.

- El nombre de usuario es admin y la contraseña es secureaccess.

- Solo se debe permitir SSH en las líneas VTY.

- Modifique los valores predeterminados de SSH: versión 2; tiempo de espera de 60 segundos; dos reintentos.

PPP

- Configurar enlace WAN BRANCH a ISP-3 router que utiliza la encapsulación PPP y la autenticación CHAP.

- Cree un usuarioISP-3 con la contraseña cisco.

- Configure el enlace WAN de HQ al router ISP-2 con encapsulamiento PPP y autenticación CHAP.

- Cree un usuarioISP-2 con la contraseña cisco.

DHCP

- En BRANCH, configure un pool de DHCP para la LAN BRANCH utilizando los siguientes requisitos:

- Excluya las primeras 5 direcciones IP en el rango.

- El nombre del conjunto (distingue mayúsculas de minúsculas) es LAN.

- Incluya el servidor DNS conectado a la LAN de HQ como parte de la configuración DHCP.

- Configure PC1 para que use DHCP.

- En HQ, configure un pool de DHCP para las LAN de HQ mediante los siguientes requisitos:

- Excluya las primeras 10 direcciones IP en el rango.

- El nombre del conjunto (distingue mayúsculas de minúsculas) es LAN.

- Incluya el servidor DNS conectado a la LAN de HQ como parte de la configuración DHCP.

- Configure PC3 para que use DHCP.

Routing predeterminado

- Configure REMOTE con una ruta predeterminada al router ISP-1. Usar IP del siguiente salto como argumento.

Routing eBGP

- Configure BRANCH con el routing del protocolo eBGP.

- Configure BRANCH para ver con ISP-3.

- Agregue la red interna de Branch a BGP

- Configure HQ con el routing del protocolo eBGP.

- Configure HQ para estar al ISP-2.

- Agregue la red interna de HQ a BGP.

GRE Tunneling

- Configure el router REMOTE con una interfaz de túnel para enviar tráfico IP sobre GRE a HQ.

- Configure el túnel 10 con la información de direccionamiento correcta.

- Configure el tunnel source con la interfaz de salida local.

- Configure el destino del túnel con la dirección IP apropiada de terminales.

- Configure HQ con una interfaz de túnel para enviar tráfico IP sobre GRE el router REMOTE.

- Configure el túnel 10 con la información de direccionamiento correcta.

- Configure el tunnel source con la interfaz de salida local.

- Configure el destino del túnel con la dirección IP apropiada de terminales.

Configurar el enrutamiento OSPF

- Dado que la LAN REMOTO debe tener conectividad a las LAN de HQ, configure OSPF a través del túnel GRE.

- Configure el proceso 100 de OSPF en el router

- El router REMOTE debe notificar la red LAN a través de OSPF.

- El router REMOTE se debe configurar para formar una adyacencia con el HQ a través del túnel GRE.

- Deshabilite las actualizaciones de OSPF en las interfaces correspondientes.

- Dado que la LAN de HQ debe tener conectividad a la LAN REMOTO, configure OSPF a través del túnel GRE.

- Configure el proceso 100 de OSPF en el router

- HQ debe notificar la red LAN a través de OSPF.

- HQ se debe configurar para formar una adyacencia con el router REMOTE en el túnel GRE.

- Deshabilite las actualizaciones de OSPF en las interfaces correspondientes.

Conectividad

- Verificar la plena conectividad desde PC2 al servidor

- Verificar la plena conectividad de PC1 al servidor

Guion

Sucursal

enable config t username ISP-3 password cisco interface g0/0 ip add 192.168.10.1 255.255.255.0 no shutdown interface s0/0/0 ip add 209.165.201.22 255.255.255.252 encapsulation ppp ppp authentication chap no shutdown ip dhcp excluded-address 192.168.10.1 192.168.10.5 ip dhcp pool LAN network 192.168.10.0 255.255.255.0 default-router 192.168.10.1 dns-server 192.168.30.250 router bgp 65010 neighbor 209.165.201.21 remote-as 65535 network 192.168.10.0 mas 255.255.255.0 end

HQ

enable config t interface Tunnel10 ip address 10.1.1.2 255.255.255.252 IP de gre de modo de túnel tunnel destination 209.165.201.2 tunnel source s0/0/0 no shutdown interface GigabitEthernet0/0 ip address 192.168.30.1 255.255.255.0 no shutdown interface Serial0/0/0 ip address 209.165.201.18 255.255.255.252 encapsulation ppp ppp authentication chap no shutdown ip domain-name CISCO.com username admin password secureaccess username ISP-2 password cisco crypto key generate rsa 2048 ip ssh version 2 ip ssh authentication-retries 2 ip ssh time-out 60 line vty 0 4 transport input ssh ip dhcp excluded-address 192.168.30.1 192.168.30.10 ip dhcp pool LAN network 192.168.30.0 255.255.255.0 default-router 192.168.30.1 dns-server 192.168.30.250 router bgp 65020 neighbor 209.165.201.17 remote-as 65535 network 192.168.30.0 mask 255.255.255.0 router ospf 100 network 192.168.30.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.3 area 0 passive-interface g0/0 end

Remoto

enable config t interface s0/0/0 ip add 209.165.201.2 255.255.255.0 no shutdown interface tunnel 10 ip address 10.1.1.1 255.255.255.252 IP de gre de modo de túnel tunnel destination 209.165.201.18 tunnel source s0/0/0 no shutdown interface g0/0 ip address 192.168.20.1 255.255.255.0 no shutdown ip route 0.0.0.0 0.0.0.0 209.165.201.1 router ospf 100 network 192.168.20.0 0.0.0.255 area 0 network 10.1.1.0 0.0.0.3 area 0 passive-interface g0/0 end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes