6.6.2 Módulo 6 – Prueba de Análisis y Respuesta a Incidentes e Informática Forense Digital Respuestas Español 1. Se solicita al usuario crear un plan de recuperación tras un desastre para una empresa. El usuario necesita que la administración responda algunas preguntas antes de continuar. ¿Cuáles son las tres preguntas …

Read More »Administración de Amenazas Cibernéticas

5.4.2 Módulo 5 – Prueba de Administración de Riesgos y Controles de Seguridad respuestas

5.4.2 Módulo 5 – Prueba de Administración de Riesgos y Controles de Seguridad Respuestas Español 1. Una empresa de servicios de nube pública ofrece servicios de almacenamiento de datos a varios clientes. La empresa decide adquirir una póliza de seguro para cubrir la pérdida de datos debido a desastres naturales. …

Read More »4.4.2 Módulo 4 – Prueba de Vulnerabilidad de Dispositivos Finales respuestas

4.4.2 Módulo 4 – Prueba de Vulnerabilidad de Dispositivos Finales Respuestas Español 1. En un servidor de perfiles, ¿qué definir lo que una aplicación tiene permitido hacer o ejecutar en un servidor? Cuentas de usuario Puertos de escucha Cuentas de servicio Entorno de software 2. En las evaluaciones de la …

Read More »3.3.2 Módulo 3 – Prueba de Inteligencia de Amenazas respuestas

3.3.2 Módulo 3 – Prueba de Inteligencia de Amenazas Respuestas Español 1. ¿Cuál es la función principal de (ISC2)? para proporcionar un resumen semanal de artículos de noticias sobre seguridad informática para mantener una lista detallada de todos los ataques de día cero mantener una lista de Vulnerabilidades y Exposiciones …

Read More »2.5.2 Módulo 2 – Prueba sobre Pruebas de Seguridad de la Red respuestas

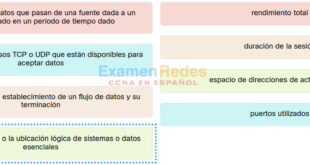

2.5.2 Módulo 2 – Prueba sobre Pruebas de Seguridad de la Red Respuestas Español 1. ¿Qué fase de la prueba de penetración se ocupa de realizar un reconocimiento para obtener información sobre la red o el dispositivo objetivo? elaboración de informes planificación detección ataque 2. ¿Qué describe una característica de …

Read More »1.4.2 Módulo 1 – Prueba de Gestión y Cumplimiento respuestas

1.4.2 Módulo 1 – Prueba de Gestión y Cumplimiento Respuestas Español 1. ¿Cuál es la función de la Alianza de Seguridad en la Nube(CSA)? Garantiza el cumplimiento total de las normas ISO 27000. Proporciona orientación de seguridad a cualquier organización que utilice la computación en la nube. Produce una declaración …

Read More »Examen Final del Curso Administración de Amenazas Cibernéticas (CyberTM)

1. Una empresa se está preparando para una auditoría de ISMS. Haga coincidir el control adecuado para cada objetivo de control. 2. Haga coincidir los roles en el programa de gobernanza de datos con la descripción. 3. Una empresa está desarrollando políticas de seguridad. ¿Qué política de seguridad abordaría las …

Read More »Examen de punto de control: Respuesta a incidentes

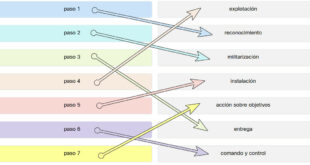

Examen de punto de control: Respuesta a incidentes Preguntas y Respuestas Español 1. Una el evento de intrusión definido en el Modelo de Diamante de la intrusión con la descripción correspondiente. 2. ¿Qué tipo de evidencia respalda una afirmación basada en evidencia obtenida previamente? evidencia directa la mejor evidencia evidencia …

Read More »Examen de punto de control: Evaluación de Vulnerabilidad y Gestión de Riesgos

Examen de punto de control: Evaluación de Vulnerabilidad y Gestión de Riesgos 1. Como parte de la política de RR. HH. de una empresa, una persona puede optar voluntariamente para no compartir información con ningún tercero que no sea el empleador. ¿Qué ley protege la privacidad de la información personal …

Read More » ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes