Última actualización: mayo 14, 2025

Examen de punto de control: Evaluación de Vulnerabilidad y Gestión de Riesgos

1. Como parte de la política de RR. HH. de una empresa, una persona puede optar voluntariamente para no compartir información con ningún tercero que no sea el empleador. ¿Qué ley protege la privacidad de la información personal compartida?

- GLBA

- SOX

- PCI

- FIRPA

2. Se produce una violación en una empresa que procesa información de las tarjetas de crédito. ¿Qué ley específica del sector rige la protección de datos de las tarjetas de crédito?

- SOX

- GLBA

- PCI DSS

- ECPA

3. ¿Qué amenaza se mitiga mediante la capacitación de conocimiento del usuario y la vinculación del conocimiento de seguridad con las revisiones de rendimiento?

- amenazas relacionadas la nube

- amenazas relacionadas con el dispositivo

- amenazas físicas

- amenazas relacionadas con el usuario

4. Una empresa ha tenido varios incidentes que involucran a usuarios que descargan software no autorizado, mediante sitios web no autorizados y dispositivos USB personales. El CIO desea establecer un esquema para manejar las amenazas al usuario. ¿Cuáles son las tres medidas que se pueden establecer para manejar las amenazas? (Elija tres opciones).

- Desactivar el acceso desde el CD y USB.

- Supervisar toda la actividad de los usuarios.

- Cambiar a clientes livianos.

- Implementar la acción disciplinaria.

- Usar el filtrado de contenido.

- Proporcionar una capacitación de conocimiento sobre seguridad.

5. ¿Cuál es la categoría de marco de trabajo de la fuerza laboral que incluye la revisión y evaluación altamente especializada de la información entrante de ciberseguridad para determinar si es útil para la inteligencia?

- Supervisión y desarrollo

- Disponer de manera segura

- Proteger y defender

- Analizar

6. Se le pide a un profesional de seguridad que realice un análisis del estado actual de la red de una empresa. ¿Qué herramienta utilizaría el profesional de seguridad para analizar la red solo para detectar riesgos de seguridad?

- analizador de paquetes

- prueba de penetración

- malware

- escáner de vulnerabilidad

El uso de contraseñas predeterminadas o contraseñas comunes

Parches faltantes.

Puertos abiertos.

Errores de configuración del software y los sistemas operativos.

Las direcciones IP activas

7. ¿Qué información proporciona la herramienta de administración de seguridad de red de SIEM a los administradores de red?

- un mapa de sistemas y servicios de red

- evaluación de las configuraciones de seguridad del sistema

- informes y análisis en tiempo real de eventos de seguridad

- detección de puertos TCP y UDP abiertos

8. ¿Qué tipo de prueba de seguridad de red utiliza ataques simulados para determinar la viabilidad de un ataque y las posibles consecuencias si se produce?

- pruebas de penetración

- verificación de la integridad

- escaneo de red

- análisis de vulnerabilidad

pruebas de penetración para determinar la viabilidad de los ataques

escaneo de la red para buscar e identificar puertos TCP abiertos

verificación de la integridad para verificar si se han producido cambios en el sistema

análisis de vulnerabilidades para detectar posibles debilidades en los sistemas

9. ¿Qué tipo de prueba de seguridad de red puede detectar e informar los cambios realizados en los sistemas de red?

- análisis de vulnerabilidad

- pruebas de penetración

- escaneo de red

- verificación de la integridad

10. ¿Qué herramienta de prueba de red utilizaría un administrador para evaluar y validar las configuraciones del sistema en relación con las políticas de seguridad y los estándares de cumplimiento?

- Metasploit

- Tripwire

- Nessus

- L0phtcrack

11. ¿Cuál corporación definir identificadores únicos de CVE para vulnerabilidades de seguridad de la información públicamente conocidas con el fin de facilitar el uso compartido de datos?

- MITRE

- DHS

- Cisco Talos

- FireEye

12. ¿Cómo gestiona AIS una amenaza recién descubierta?

- creando estrategias de respuesta contra la nueva amenaza

- permitiendo el intercambio en tiempo real de indicadores de ciberamenazas con el Gobierno Federal de los Estados Unidos y el sector privado

- mitigando el ataque con mecanismos de defensa de respuesta activa

- asesorando al Gobierno Federal de los Estados Unidos para que publique estrategias de respuesta interna

13. ¿Cuál enunciado describe al Intercambio Automatizado Confiable de Información de Indicadores (TAXII, Trusted Automated Exchange of Indicator Information)?

- Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones.

- Es la especificación correspondiente a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS.

- Es un motor sin firma que usa análisis de ataques con estado para detectar amenazas zero day.

- Es una base de datos dinámica de vulnerabilidades en tiempo real.

14. ¿Qué plan de administración de la seguridad especifica un componente que implica el seguimiento de la ubicación y la configuración de software y dispositivos en red en toda una empresa?

- administración de vulnerabilidades

- administración de parches

- administración de riesgos

- administración de activos

15. ¿Cuáles son los pasos del ciclo de vida de la administración de vulnerabilidades?

- planear, hacer, actuar, comprobar

- identificar, proteger, detectar, responder, recuperar

- descubrir, priorizar activos, evaluar, informar, corregir, verificar

- detectar, analizar, recuperar, responder

Descubrir

Priorizar activos

Evaluar

Informar

Corregir

Verificar

16. ¿Cual paso del Ciclo de Vida de la Administración de Vulnerabilidades determina un perfil de riesgo base para eliminar riesgos en función de la criticidad de los recursos, de las amenazas a las vulnerabilidades y de la clasificación de los recursos?

- detectar

- evaluar

- verificar

- priorizar activos

Detectar: inventariar los recursos en toda la red e identificar detalles del host, incluidos los sistemas operativos y los servicios abiertos, para reconocer vulnerabilidades.

Priorizar recursos: categorizar activos en grupos o unidades comerciales, y asignar un valor comercial a los grupos de activos basándose en qué tan críticos son para las operaciones comerciales.

Evaluar: determinar un perfil de riesgo base para eliminar riesgos en función de la criticidad de los activos (qué tan críticos son), de las amenazas a vulnerabilidades y de la clasificación de los activos.

Informar: medir el nivel de riesgo empresarial asociado a los activos de acuerdo con las políticas de seguridad. Documentar un plan de seguridad, monitorear la actividad sospechosa y describir vulnerabilidades conocidas.

Remediar: priorizar de acuerdo con el riesgo comercial y corregir vulnerabilidades según el nivel de riesgo.

Verificar: verificar que las amenazas se hayan eliminado a través de auditorías de seguimiento

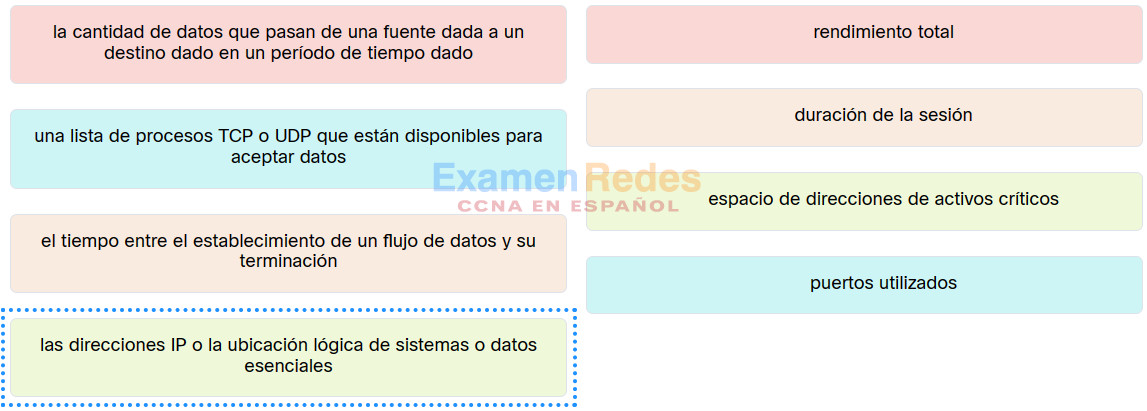

17. Una el elemento de perfil de red con la descripción. (No se utilizan todas las opciones).

| una lista de procesos TCP o UDP que están disponibles para aceptar datos | puertos utilizados |

| las direcciones IP o la ubicación lógica de sistemas o datos esenciales | espacio de direcciones de activos críticos |

| el tiempo entre el establecimiento de un flujo de datos y su terminación | duración de la sesión |

| la cantidad de datos que pasan de una fuente dada a un destino dado en un período de tiempo dado | rendimiento total |

18. Para hacer frente a un riesgo identificado, ¿qué estrategia pretende disminuir el riesgo adoptando medidas para reducir la vulnerabilidad?

- riesgo compartido

- evasión de riesgos

- retención de riesgos

- reducción de riesgos

Evasión de riesgos – Detener la realización de las actividades que generan riesgo.

Reducción de riesgos – Disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

Riesgo compartido – Transferir parte del riesgo a otras partes

Retención de riesgos – Aceptar el riesgo y sus consecuencias.

19. Cuando se establece el perfil de una red para una organización, ¿qué elemento describe el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- convergencia de protocolo de routing

- rendimiento total

- ancho de banda de la conexión a Internet

- duración de la sesión

Rendimiento total – La cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión – El tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados – una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones de activos críticos – Las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

20. En el análisis cuantitativo de riesgos, ¿qué término se utiliza para representar el grado de destrucción que ocurriría si ocurriera un evento?

- factor de exposición

- tasa de ocurrencia anual

- expectativa de pérdida única

- expectativa de pérdida anual

21. El equipo está en proceso de realizar un análisis de riesgos en los servicios de base de datos. La información recopilada incluye el valor inicial de estos activos, las amenazas a los activos y el impacto de las amenazas. ¿Qué tipo de análisis de riesgos está realizando el equipo al calcular la expectativa anual de pérdida?

- análisis cuantitativo

- análisis cualitativo

- análisis de protección

- análisis de pérdida

22. ¿Cuáles son los dos valores que se requieren para calcular la expectativa de pérdida anual? (Elija dos opciones).

- valor cuantitativo de pérdida

- valor de los activos

- índice de frecuencia anual

- factor de frecuencia

- factor de exposición

- expectativa de pérdida única

23. ¿En qué situación se garantizaría un control de detección?

- cuando la organización necesite buscar la actividad prohibida

- después de que la organización haya experimentado una violación para restaurar todo a un estado normal

- cuando la organización necesita reparar el daño

- cuando la organización no pueda usar un perro guardián, por lo que será necesario considerar una alternativa

24. ¿Qué estrategias de mitigación de riesgos incluyen subcontratacion de servicios y compra de seguros?

- transferencia

- prevención

- de reducción

- aceptación

25. ¿Por qué una organización realizaría un análisis de riesgo cuantitativo para las amenazas a la seguridad de la red?

- para que la administración pueda determinar la cantidad de dispositivos de red que necesita para inspeccionar, analizar y proteger los recursos corporativos

- para que la organización conozca las áreas principales donde existen brechas en la seguridad de la red

- para que la administración tenga documentación sobre la cantidad de ataques de seguridad que se han producido en un período de tiempo determinado

- para que la organización pueda concentrar los recursos donde más se necesitan

26. ¿Cuáles son las tres métricas de impacto incluidas en el Grupo de métricas base de CVSS 3.0? (Elija tres opciones).

- explotación

- disponibilidad

- integridad

- nivel de remediación

- vector de ataque

- confidencialidad

27. Un analista de seguridad está investigando un ataque cibernético que comenzó comprometiendo un sistema de archivos a través de una vulnerabilidad en una aplicación de software personalizada. El ataque ahora parece estar afectando sistemas de archivos adicionales bajo el control de otra autoridad de seguridad. ¿Qué puntuación de métrica de explotabilidad base CVSS v3.0 aumenta con esta característica de ataque?

- interacción del usuario

- privilegios requeridos

- complejidad del ataque

- alcance

28. Según el proceso de administración de riesgos, ¿qué debe hacer el equipo de ciberseguridad como siguiente paso cuando se identifica un riesgo de ciberseguridad?

- Enmarcar el riesgo

- Evaluar el riesgo.

- Monitorear el riesgo

- Responder al riesgo.

- Enmarcar el riesgo – Identificar las amenazas a través de toda la organización que aumentan el riesgo.

- Evaluar el riesgo – Una vez que se identifica un riesgo, se evalúa y analiza para determinar la gravedad de la amenaza.

- Responder al riesgo – Desarrollar un plan de acción para reducir la exposición general al riesgo de la organización. La administración debe clasificar y priorizar las amenazas y un equipo determina cómo responder a cada amenaza.

- Monitorear el riesgo – Revisar continuamente las reducciones de riesgo por acciones de eliminación, mitigación y transferencia.

29. Una la función de la gestión de seguridad con su respectiva descripción.

Coloque las opciones en el siguiente orden:

| la práctica de seguridad diseñada para prevenir proactivamente la explotación de las vulnerabilidades de TI que existen dentro de una organización | administración de vulnerabilidades |

| el análisis integral de los impactos de los ataques en los activos y el funcionamiento de la empresa central | administración de riesgos |

| el inventario y control de las configuraciones de hardware y software de los sistemas | administración de la configuración |

| la implementación de sistemas que rastrean la ubicación y configuración de dispositivos y software en red en toda una empresa | administración de activos |

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes