Última actualización: mayo 31, 2022

Time limit: 0

Quiz-summary

0 of 89 questions completed

Questions:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

Information

Examen Final Compuesto (Capítulos 1 a 14) Respuestas

You have already completed the quiz before. Hence you can not start it again.

Quiz is loading...

You must sign in or sign up to start the quiz.

You have to finish following quiz, to start this quiz:

Results

0 of 89 questions answered correctly

Your time:

Time has elapsed

You have reached 0 of 0 points, (0)

| Average score |

|

| Your score |

|

Categories

- Not categorized 0%

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- Answered

- Review

-

Question 1 of 89

1. Question

1 points¿Qué área describe la recolección y el análisis de los datos de sistemas de computación, redes y dispositivos de almacenamiento como parte de la investigación de supuestas actividades ilegales?Correct

Incorrect

Hint

El campo de la informática forense implica recopilar y analizar datos de sistemas informáticos, redes, comunicaciones inalámbricas y dispositivos de almacenamiento. -

Question 2 of 89

2. Question

1 points¿Qué dos tipos de problemas deben ser escalados de un técnico de nivel uno a un técnico de nivel dos? (Elija dos opciones).Correct

Incorrect

Hint

Un problema debe escalarse a un técnico de nivel dos cuando el problema llevará mucho tiempo solucionarlo, afecta a una gran cantidad de usuarios o requiere conocimiento o experiencia. que el técnico de nivel uno no posee. -

Question 3 of 89

3. Question

1 pointsUn técnico de TI in situ necesita trabajar en los sistemas instalados en una clínica pequeña que se encuentra en el estado de Nueva York. Cuando llega el técnico, el gerente de la oficina pregunta si el técnico conoce las regulaciones de la Ley de Transferibilidad y Responsabilidad del Seguro Médico (HIPAA). ¿Qué dos situaciones constituyen violaciones a la protección de la información sobre la salud (PHI) y podrían estar sujetas a sanciones importantes en virtud de la HIPAA? (Escoja dos opciones).Correct

Incorrect

-

Question 4 of 89

4. Question

1 pointsUna compañía de seguridad de terceros realiza una auditoría de seguridad de una compañía y recomienda que la empresa utilice el protocolo de escritorio remoto. ¿Cuáles de las siguientes son dos características del protocolo de escritorio remoto (RDP) de Microsoft? (Elija dos opciones).Correct

Incorrect

Hint

El protocolo de escritorio remoto (RDP) se utiliza para acceder de forma remota a un sistema operativo Windows. Es un protocolo cliente/servidor. El número de puerto para RDP es el puerto TCP 3389 y usa cifrado. -

Question 5 of 89

5. Question

1 pointsUn técnico informático utiliza herramientas de Windows para recopilar información como componentes del sistema, sistema operativo, usuarios y unidades de disco en varios sistemas dentro de la empresa. Otro técnico sugiere que las tareas llevarían menos tiempo si se automatizaran. ¿Cuáles son las dos capacidades integradas en Windows para escribir secuencias de comandos que permiten que un técnico ejecute un archivo de texto simple, creado en el Bloc de notas, con los comandos y las variables necesarios? (Escoja dos opciones).Correct

Incorrect

-

Question 6 of 89

6. Question

1 pointsUn usuario está inicializando una computadora de escritorio que tiene instalado Windows 10, que también usa una partición extendida. El proceso de arranque está actualmente en el paso a continuación: se ejecuta el código en el sector de arranque y se concede el control del proceso de arranque al administrador de arranque de Windows. ¿Cuál es el siguiente paso que ocurrirá en el proceso de arranque?Correct

Incorrect

-

Question 7 of 89

7. Question

1 pointsUn técnico está trabajando en un equipo portátil y no se carga una aplicación. ¿Cuál sería una posible solución para este problema?Correct

Incorrect

-

Question 8 of 89

8. Question

1 pointsUn técnico informático está instalando un RAID. Si el RAID utiliza el replicado y la fragmentación, ¿qué nivel de RAID utiliza el técnico?Correct

Incorrect

-

Question 9 of 89

9. Question

1 points¿Por qué un estudiante de una universidad necesitaría utilizar el comando taskkill ?Correct

Incorrect

-

Question 10 of 89

10. Question

1 pointsUn supervisor le ha pedido a un técnico de PC que recomiende una solución de seguridad para evitar la infiltración. ¿Qué técnica de seguridad debe recomendar el técnico?Correct

Incorrect

-

Question 11 of 89

11. Question

1 points¿Qué término describe un sistema de archivos que admite un tamaño de partición de hasta 2 TB?Correct

Incorrect

Hint

Tabla de asignación de archivos, 32 bits (FAT32): admite tamaños de partición de hasta 2 TB o 2048 GB. Windows XP y versiones anteriores del sistema operativo utilizan el sistema de archivos FAT32. -

Question 12 of 89

12. Question

1 points¿En qué situación una descarga electrostática podría dañar la PC?Correct

Incorrect

-

Question 13 of 89

13. Question

1 pointsLos usuarios de una empresa se han quejado del rendimiento de la red. Después de una investigación, el personal de TI determinó que el atacante utilizaba una tabla de palabras que podían utilizarse potencialmente como contraseñas. ¿Cuál es el tipo de ataque a la red?Correct

Incorrect

-

Question 14 of 89

14. Question

1 points¿Qué estado de energía de la ACPI hace referencia a una situación en la cual la CPU está apagada y la RAM está configurada en una frecuencia de actualización lenta, a menudo llamada modo de suspensión?Correct

Incorrect

-

Question 15 of 89

15. Question

1 pointsUn técnico de TI en el sitio terminó de eliminar el malware de la computadora de un cliente e instaló un nuevo software de protección antivirus. Una hora después de que el técnico se fue del sitio, el cliente llamó al servicio de soporte para informar que una aplicación web crítica dejó de funcionar correctamente. ¿Qué paso del proceso de solución de problemas el técnico de TI no realizó correctamente?Correct

Incorrect

-

Question 16 of 89

16. Question

1 points¿Qué característica de computación en la nube permite que varios abonados compartan el mismo almacenamiento, los recursos de procesamiento y el ancho de banda de la red?Correct

Incorrect

-

Question 17 of 89

17. Question

1 pointsUn empleado acaba de comprar un reloj inteligente. Siguiendo las instrucciones del fabricante del reloj, el empleado descarga la aplicación del reloj y la instala en un teléfono Android. El reloj inteligente muestra que está en modo visible, pero la aplicación no puede conectarse con él. ¿Cuál es una posible causa de este problema?Correct

Incorrect

-

Question 18 of 89

18. Question

1 points¿Cuáles son los dos enunciados que describen las características de las direcciones de red? (Escoja dos opciones).Correct

Incorrect

Hint

Saber cómo funciona el direccionamiento de red puede acelerar las tareas de configuración y solución de problemas. Las direcciones MAC son asignadas por el fabricante de la NIC y siguen siendo las mismas mientras no se reemplace la NIC. Las direcciones MAC se utilizan para comunicarse entre dispositivos conectados a la misma red Ethernet local. Se necesitan direcciones IPv4 e IPv6 válidas para enrutar las comunicaciones a través de Internet. Todas las direcciones IP son válidas solo en una red que tenga los mismos bits de prefijo de red y la misma máscara de subred. -

Question 19 of 89

19. Question

1 points¿Cuáles de las siguientes son dos características de los procesadores multinúcleo? (Escoja dos opciones).Correct

Incorrect

-

Question 20 of 89

20. Question

1 points¿Cuáles son los tres componentes de la computadora que requieren cableado separado para la energía? (Escoja tres opciones).Correct

Incorrect

-

Question 21 of 89

21. Question

1 pointsUn técnico debe reemplazar una fuente de alimentación. ¿Cuáles son los dos factores que debe considerar el técnico al seleccionar la nueva fuente? (Escoja dos opciones).Correct

Incorrect

-

Question 22 of 89

22. Question

1 points¿Cuáles son los dos métodos para deshabilitar los datos celulares en un área donde son limitados o costosos? (Escoja dos opciones).Correct

Incorrect

-

Question 23 of 89

23. Question

1 points¿Qué función tienen incorporada algunas CPU de Intel, que permite que una sola CPU funcione como si estuvieran instaladas dos CPU?Correct

Incorrect

Hint

Varios fabricantes de CPU complementan su CPU con funciones que mejoran el rendimiento. Por ejemplo, Intel incorpora Hyper-Threading para mejorar el rendimiento de algunas de sus CPU. Con Hyper-Threading, varias piezas de código (hilos) se ejecutan simultáneamente en la CPU. Para un sistema operativo, una sola CPU con Hyper-Threading funciona como si hubiera dos CPU cuando se procesan varios subprocesos. Los procesadores AMD utilizan HyperTransport para mejorar el rendimiento de la CPU. HyperTransport es una conexión de alta velocidad entre la CPU y el Northbrichip dge. -

Question 24 of 89

24. Question

1 points¿Qué factor puede limitar la cantidad de datos que la CPU puede recibir y procesar al mismo tiempo?Correct

Incorrect

-

Question 25 of 89

25. Question

1 points¿Cuáles son los tres tipos de puertos externos que se pueden utilizar para conectar un dispositivo de almacenamiento externo a una computadora? (Elija tres opciones).Correct

Incorrect

-

Question 26 of 89

26. Question

1 points¿Por qué la memoria sin búfer es una mejor opción que la memoria con búfer para los equipos de juegos o de uso general?Correct

Incorrect

-

Question 27 of 89

27. Question

1 pointsUna universidad utiliza los servicios de correo electrónico y Microsoft 365 Office para los profesores, el personal no docente y los estudiantes. El almacenamiento de datos, las aplicaciones personalizadas y los servicios de Microsoft Active Directory son prestados por servidores virtuales arrendados a un centro de datos local. Está implementado el inicio de sesión único en ambos entornos para realizar la autenticación y la autorización. El control de acceso se administra localmente. ¿Qué tipo de implementación de servicio en la nube usa la universidad?Correct

Incorrect

-

Question 28 of 89

28. Question

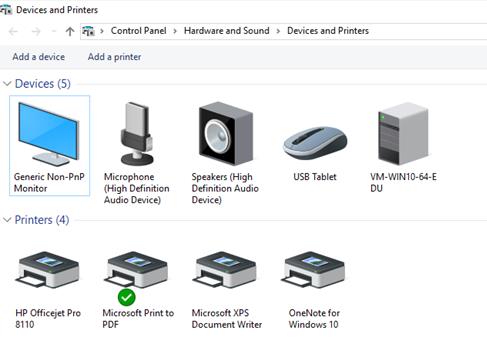

1 pointsConsulte la ilustración. Un usuario llama al servicio de soporte técnico porque tiene problemas con una impresora. El usuario explica que al seleccionar la opción de impresión de la barra del menú, aparece un cuadro de diálogo para que introduzca un nombre de archivo. Después de introducir el nombre de archivo, no se imprime nada en la impresora HP conectada. ¿Cuál es la causa del problema que tiene el usuario? Correct

Correct

Incorrect

-

Question 29 of 89

29. Question

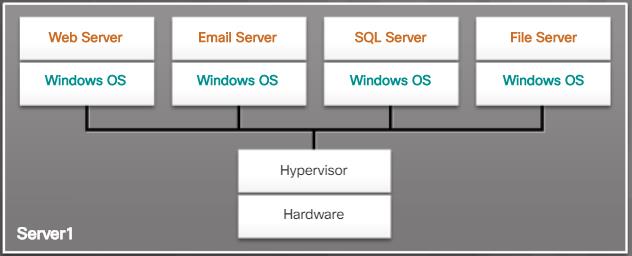

1 pointsConsulte la ilustración. ¿Cuáles son los dos productos de software de hipervisor adecuados para el entorno de virtualización que se muestra en la imagen? (Elija dos opciones). Correct

Correct

Incorrect

-

Question 30 of 89

30. Question

1 points¿Qué miembro de la familia DDR SDRAM tiene la velocidad de reloj más rápida y consume la menor cantidad de energía?Correct

Incorrect

-

Question 31 of 89

31. Question

1 points¿Qué tipo de unidad de disco puede proporcionar un arranque muy rápido y también ofrecer almacenamiento de alta capacidad?Correct

Incorrect

Hint

Las unidades de estado sólido (SSD) almacenan datos como cargas eléctricas en la memoria flash de semiconductores. Esto hace que los SSD sean mucho más rápidos que los HDD magnéticos. La capacidad de almacenamiento SSD varía de alrededor de 120 GB a muchos TB. -

Question 32 of 89

32. Question

1 points¿Qué tipo de unidad óptica admite la mayor cantidad de almacenamiento y puede leer y escribir en medios como CD, DVD y Blu-Ray?Correct

Incorrect

-

Question 33 of 89

33. Question

1 pointsLa mesa de ayuda recibe una llamada de un cliente para informar un problema con la computadora, que se produce después de intentar instalar Windows 10 con un disco que le proporcionó el departamento de TI. Cuando el cliente reinicia la computadora, en lugar de cargar Windows, la computadora muestra nuevamente la pantalla del programa de instalación de Windows. ¿Qué causa probable debe considerar el técnico de TI como el principal motivo del error?Correct

Incorrect

-

Question 34 of 89

34. Question

1 pointsUn técnico sigue el manual de instrucciones que vino con un altavoz bluetooth nuevo para ponerlo en modo visible. En este modo, ¿qué tipo de información enviará el altavoz a la computadora portátil para iniciar el proceso de emparejamiento?Correct

Incorrect

-

Question 35 of 89

35. Question

1 pointsSe solicita a un técnico in situ que revise una computadora portátil utilizada por un ejecutivo que ocasionalmente trabaja desde su casa. El técnico observa que la imagen en la pantalla de la computadora portátil parpadea y no tiene mucha intensidad, aunque la misma imagen que se muestra en otro monitor conectado a la estación de acoplamiento de la computadora portátil es normal. ¿Cuáles son dos de los problemas que podrían ocasionar los síntomas que observó el técnico? (Escoja dos opciones).Correct

Incorrect

-

Question 36 of 89

36. Question

1 points¿Cuál es la consecuencia si una computadora no tiene suficiente memoria RAM instalada?Correct

Incorrect

-

Question 37 of 89

37. Question

1 pointsUn técnico de red sospecha que puede haber un cortocircuito o un error de terminación en el cableado que conecta un switch Ethernet a la red. ¿Cuál de las siguientes herramientas sería la mejor opción para que el técnico identifique el problema?Correct

Incorrect

-

Question 38 of 89

38. Question

1 pointsLos usuarios del departamento de ventas desean ser capaces de imprimir desde computadoras portátiles y tablets. ¿Cuáles son las dos tecnologías inalámbricas que debe ver el técnico de TI al investigar sobre impresoras nuevas para el departamento de ventas? (Escoja dos opciones).Correct

Incorrect

-

Question 39 of 89

39. Question

1 pointsUn técnico está actualizando muchas PC utilizadas dentro de la compañía. ¿Cómo debe desechar el técnico una placa madre antigua?Correct

Incorrect

-

Question 40 of 89

40. Question

1 pointsUn servidor recibe un paquete del cliente. El paquete tiene el número de puerto de destino 22. ¿Qué aplicación de servicio solicita el cliente?Correct

Incorrect

-

Question 41 of 89

41. Question

1 pointsConsulte la ilustración. ¿Qué se puede determinar del resultado de este comando? Correct

Correct

Incorrect

-

Question 42 of 89

42. Question

1 pointsUn técnico de TI está intentando copiar un archivo grande en una unidad de memoria flash USB que contiene otros datos, pero la copia falla. El técnico verifica las propiedades de la unidad de memoria flash y descubre que se formateó con FAT32. ¿Qué método puede utilizar el técnico para cambiar fácilmente el sistema de archivos a NTFS sin perder los archivos de datos almacenados actualmente en el disco?Correct

Incorrect

-

Question 43 of 89

43. Question

1 pointsUn cliente acerca una computadora que solicita una contraseña tan pronto como se enciende, incluso antes de que el sistema operativo arranque. ¿Qué tipo de contraseña está habilitada?Correct

Incorrect

Hint

Se configura una contraseña del BIOS ingresando al programa de configuración del BIOS. Si se desconoce, se puede eliminar colocando un puente sobre dos pines de la placa base. Algunas placas base admiten la eliminación de la contraseña del BIOS mediante la extracción de la batería CMOS, pero si se hace esto, todas las configuraciones del BIOS se restablecerán a los valores predeterminados. -

Question 44 of 89

44. Question

1 pointsUn usuario desea extender una partición primaria formateada con el sistema de archivos NTFS con el espacio sin asignar en el disco duro. ¿Qué debe hacer el usuario después de extender la partición primaria para que pueda utilizarse?Correct

Incorrect

Hint

Se debe formatear una partición con el sistema de archivos NTFS para ampliarla usando el espacio no asignado en el disco. Una vez que se ha extendido la partición, el tipo de disco se debe convertir a un disco dinámico para que se pueda acceder a la nueva partición. -

Question 45 of 89

45. Question

1 points¿Cómo puede particionarse un disco duro que utiliza un registro principal de arranque (MBR) para admitir unidades lógicas adicionales?Correct

Incorrect

-

Question 46 of 89

46. Question

1 points¿Qué herramienta incorporada está disponible en una máquina Mac OS X para realizar copias de respaldo del disco?Correct

Incorrect

Hint

Time Machine es una utilidad de copia de seguridad automática en Mac OS. La Utilidad de disco de Mac permite que un administrador configure las copias de seguridad del disco. La herramienta Deja Dup es una herramienta integrada en el sistema operativo Linux para realizar copias de seguridad de datos. El buscador es similar ala herramienta Explorador de archivos de Windows y se utiliza para navegar por el sistema de archivos de Mac OS. -

Question 47 of 89

47. Question

1 pointsUn administrador informa que se están produciendo cosas inusuales en una computadora con Windows. El técnico determina que el malware es el culpable. ¿Qué puede hacer el técnico para eliminar los malware complicados?Correct

Incorrect

Hint

Iniciar la computadora en modo seguro evita que la mayoría de los controladores se carguen. A continuación, se puede instalar software antimalware adicional para eliminar o poner en cuarentena el malware. A veces, se debe borrar la unidad de almacenamiento, reinstalar el sistema operativo y restaurar los datos desde una copia de seguridad. -

Question 48 of 89

48. Question

1 points¿Por qué un formato completo es más beneficioso que un formato rápido para preparar la instalación de un sistema operativo limpio?Correct

Incorrect

Hint

Un formato completo elimina archivos de una partición mientras escanea el disco en busca de sectores defectuosos. Un formateo rápido eliminará archivos de una partición pero no escaneará un disco en busca de sectores defectuosos. -

Question 49 of 89

49. Question

1 pointsUn técnico trabaja en la resolución de problemas en una computadora portátil con Windows 10, infectada con un virus que dañó el registro de arranque maestro. El técnico reinicia la computadora portátil mediante los medios de instalación e intenta repararla desde la interfaz de línea de comandos. ¿Qué comando puede utilizar el técnico para reparar el registro de arranque maestro dañado?Correct

Incorrect

Hint

El comando sfc /scannow se usa para verificar la integridad de los archivos del sistema. El comando msconfig permite ver el modo de configuración de inicio, mientras que el comando chkdsk se usa para reparar el sistema de archivos de Windows. El comando bootrec /fixmbr se usa para reparar un registro de arranque maestro corrupto en un entorno de Windows 10. -

Question 50 of 89

50. Question

1 pointsUn usuario final desea poder recuperar una versión anterior de un documento que creó ese día. Si damos por sentado que está habilitada la copia de respaldo de Windows, ¿qué función de Windows 10 puede proporcionar acceso a un usuario para recuperar versiones específicas de un archivo?Correct

Incorrect

-

Question 51 of 89

51. Question

1 pointsUna la configuración de seguridad inalámbrica con la descripción. (No se utilizan todas las opciones).Correct

Incorrect

-

Question 52 of 89

52. Question

1 pointsEl CIO desean proporcionar seguridad a los datos en las PC portátiles de la empresa mediante la implementación de la encriptación de archivos. El técnico determina que el mejor método es cifrar cada unidad de disco duro con Windows BitLocker. ¿Cuáles son los dos elementos necesarios para implementar esta solución? (Elija dos opciones).Correct

Incorrect

Hint

Windows proporciona un método para cifrar archivos, carpetas o discos duros completos según las necesidades. Sin embargo, ciertos ajustes y configuraciones del BIOS son necesarios para implementar el cifrado en un disco duro completo. -

Question 53 of 89

53. Question

1 points¿Cuál de los siguientes enunciados describe con precisión la tecnología de encriptación asimétrica?Correct

Incorrect

-

Question 54 of 89

54. Question

1 pointsUn usuario informa que los archivos de usuario no pueden sincronizarse con el servidor de archivos de red mientras el usuario está de viaje, ausente de la oficina. El usuario tenía acceso a internet, pero no al servidor de la red de la empresa. ¿Cómo se puede abordar esto?Correct

Incorrect

Hint

Debido a que el usuario tiene acceso a Internet, el acceso al servicio basado en la nube de Microsoft OneDrive es posible y, por lo tanto, el usuario puede sincronizar con Microsoft OneDrive, que a su vez puede sincronizarse con el servidor de red de la empresa desde Internet. -

Question 55 of 89

55. Question

1 pointsUn usuario desea que se ejecute automáticamente VirtualBox cuando se inicia Windows 10. ¿Qué acción permitirá que VirtualBox se cargue y se ejecute al iniciar el sistema?Correct

Incorrect

-

Question 56 of 89

56. Question

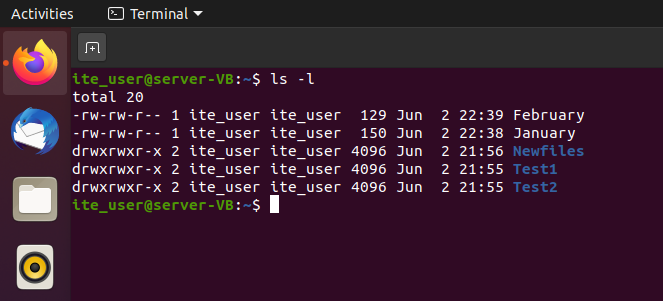

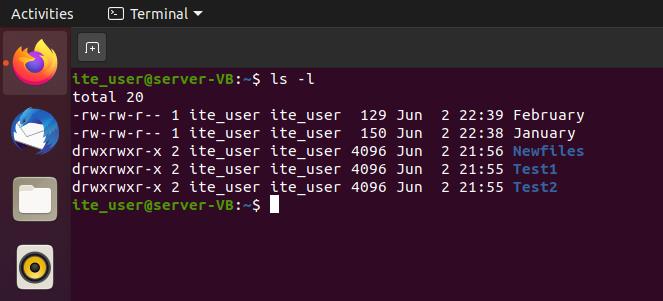

1 pointsConsulte la ilustración. ¿Qué se puede determinar sobre el contenido del directorio de inicio de ite_user? Correct

Correct

Incorrect

-

Question 57 of 89

57. Question

1 points¿Cuáles son las tres configuraciones de router inalámbrico que deben deshabilitarse como una mejor práctica de seguridad? (Escoja tres opciones).Correct

Incorrect

-

Question 58 of 89

58. Question

1 pointsUn técnico desea realizar una instalación de red personalizada desatendida de Windows 10 en una PC. Los requisitos incluyen la instalación de aplicaciones y controladores de dispositivos específicos mediante el uso de un archivo de respuesta. ¿Qué usaría el técnico para crear el archivo de respuesta?Correct

Incorrect

Hint

Para realizar una instalación desatendida de Windows personalizada, se debe ejecutar setup.exe con las opciones de usuario que se encuentran en el archivo de respuesta. Se pueden agregar paquetes adicionales, como aplicaciones o controladores, al archivo de respuesta. El Administrador de imágenes del sistema (SIM) de Windows se utiliza para crear el archivo de respuesta de instalación. -

Question 59 of 89

59. Question

1 pointsUna la secuencia de arranque de Windows 10 después de que se cargue el administrador de arranque (bootmgr.exe).Correct

Incorrect

-

Question 60 of 89

60. Question

1 pointsUn nuevo cliente pregunta si todas las computadoras más antiguas de la empresa, que aún ejecutan Windows XP, se pueden actualizar de inmediato con Windows 10. ¿Cuáles son las dos cuestiones importantes que el técnico de TI debe analizar con el cliente para determinar si se puede realizar la actualización del sistema operativo? (Escoja dos opciones).Correct

Incorrect

-

Question 61 of 89

61. Question

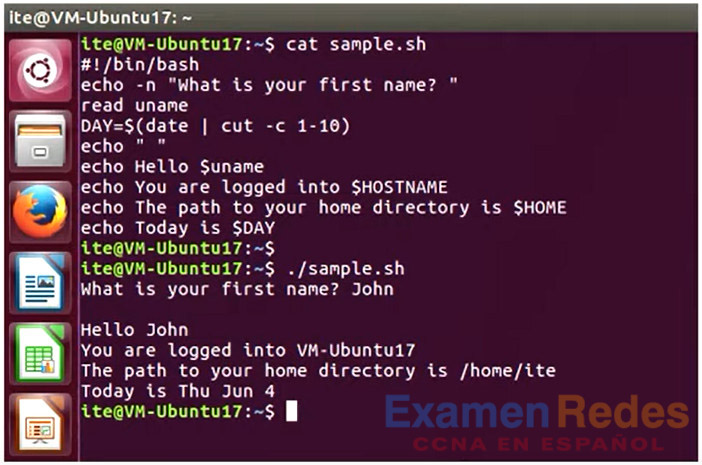

1 pointsConsulte la ilustración. Examine el resultado y el código fuente de la secuencia de comandos del shell de Linux sample.sh. ¿Cuáles son las dos declaraciones que describen las variables que contiene la secuencia de comandos sample.sh? (Escoja dos opciones). Correct

Correct

Incorrect

-

Question 62 of 89

62. Question

1 pointsUna el tipo de política de TI con su descripción.Correct

Incorrect

-

Question 63 of 89

63. Question

1 pointsUn tecnico de soporte trata con un cliente enfadado. ¿Cuáles son los dos enfoques que debe adoptar el técnico en su trato con el cliente? (Elija dos opciones).Correct

Incorrect

Hint

Se debe permitir que los clientes enojados expliquen el problema y luego redirigirlos para discutir cómo se puede resolver el problema. Transferir al cliente, responder en un tono grosero y hacer preguntas no relacionadas generalmente aumentará, no aliviará, la ira expresada por el cliente. -

Question 64 of 89

64. Question

1 pointsUn servidor recibe un paquete del cliente. El paquete tiene el número de puerto de destino 110. ¿Qué aplicación de servicio solicita el cliente?Correct

Incorrect

-

Question 65 of 89

65. Question

1 points¿Por qué el gerente de un banco necesitaría usar el comando gpupdate ?Correct

Incorrect

-

Question 66 of 89

66. Question

1 pointsUn técnico informático está instalando un RAID. Si el RAID utiliza la fragmentación con paridad doble, ¿qué nivel de RAID utiliza el técnico?Correct

Incorrect

-

Question 67 of 89

67. Question

1 pointsUn técnico de TI en el sitio está tratando de resolver un problema con el rendimiento de las aplicaciones en la computadora portátil de un cliente. El técnico realiza una copia de seguridad de los datos del cliente y, a continuación, reemplaza la memoria de la computadora portátil por una memoria conocida. No resuelve el problema de rendimiento. ¿Cuáles son las siguientes dos acciones que debe realizar el técnico? (Escoja dos opciones).Correct

Incorrect

-

Question 68 of 89

68. Question

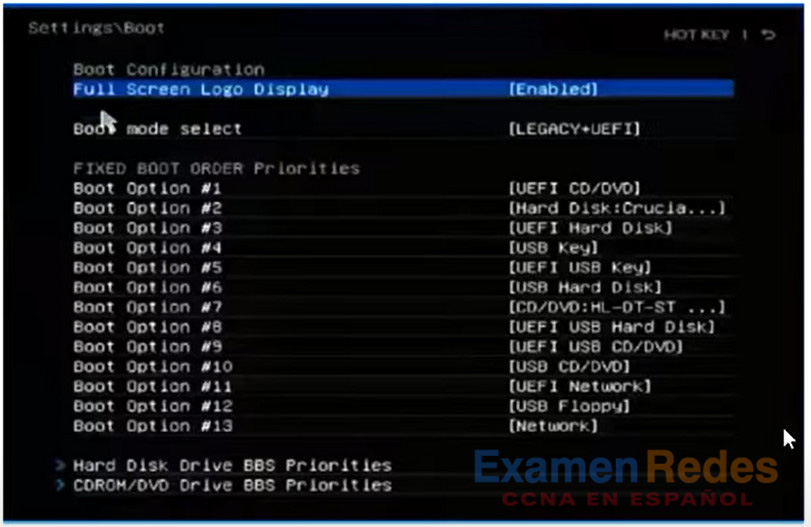

1 pointsConsulte la ilustración. Un técnico informático crea un disco duro USB con capacidad de arranque y carga un sistema operativo Linux. Cuando el técnico reinicia la computadora, no arranca con el sistema operativo Linux. En cambio, parpadea la luz de la unidad óptica y, luego, la computadora carga Windows. ¿Qué se debe hacer paral asegurarse de que la computadora arranque automáticamente desde el disco duro USB si está conectado? Correct

Correct

Incorrect

-

Question 69 of 89

69. Question

1 pointsRelacionar el problema de la computadora o los periféricos con una causa probable del problema.Correct

Incorrect

-

Question 70 of 89

70. Question

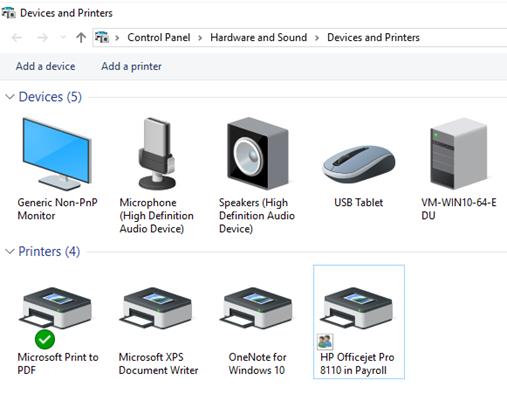

1 pointsConsulte la ilustración. Un empleado del departamento de nóminas compartió una impresora HP Officejet Pro 8110 conectada localmente a través de la red en Windows 10. ¿Qué deben hacer los otros usuarios de Windows 10 del departamento de nóminas para imprimir en la impresora compartida? Correct

Correct

Incorrect

-

Question 71 of 89

71. Question

1 points¿Cuáles de las siguientes son dos características de la boquilla hotend de una impresora 3D? (Escoja dos opciones).Correct

Incorrect

-

Question 72 of 89

72. Question

1 pointsUn dispositivo UTM, como Cisco ASA 5506-X, incluye la funcionalidad de ¿qué dos dispositivos independientes? (Escoja dos opciones).Correct

Incorrect

-

Question 73 of 89

73. Question

1 points¿Por qué un técnico de red cambiaria la dirección IP del router inalámbrico por una dirección IP privada diferente durante la instalación inicial?Correct

Incorrect

-

Question 74 of 89

74. Question

1 pointsConsulte la ilustración. ¿Qué tipo de tarjeta adaptadora puede requerir el ancho de dos ranuras para admitir la refrigeración adicional, aunque solo tenga un conector PCIe x16? Correct

Correct

Incorrect

-

Question 75 of 89

75. Question

1 points¿Cuáles de las siguientes son dos caracteristicas de los protocolos que se utilizan dentro de la pila del protocolo TCP/IP? (Escoja dos opciones).Correct

Incorrect

Hint

Los programadores de aplicaciones toman decisiones sobre qué protocolos usar para transportar los datos hacia y desde sus aplicaciones en función de si la aplicación puede tolerar la pérdida de datos. La transmisión en vivo y las transmisiones de voz pueden usar UDP porque si se pierden algunos paquetes de datos, la calidad del video y el audio no se ve seriamente afectada. TCP se utiliza cuando todos los datos deben ser completos y precisos. -

Question 76 of 89

76. Question

1 pointsUn analista está inicializando una tablet que tiene instalado Windows 7 con un lector de tarjetas multimedia. El proceso de arranque actualmente está en el paso a continuación: WINLOGON.EXE muestra la pantalla de bienvenida de Windows. ¿Cuál es el siguiente paso que ocurrirá en el proceso de arranque?Correct

Incorrect

-

Question 77 of 89

77. Question

1 points¿Qué estado de energia de la ACPI hace referencia a una situación en la cual la CPU está apagada y la RAM está configurada en una frecuencia de actualización lenta, a menudo llamada modo de suspensión?Correct

Incorrect

-

Question 78 of 89

78. Question

1 pointsUn técnico está actualizando muchas PC utilizadas dentro de la compañía. ¿Cómo debe desechar el técnico una bateria antigua?Correct

Incorrect

-

Question 79 of 89

79. Question

1 pointsUn técnico está a punto de comenzar el mantenimiento preventivo en una PC de la compañía. ¿En qué situación una descarga electrostática sería un problema?Correct

Incorrect

-

Question 80 of 89

80. Question

1 points¿Qué término describe a un esquema de partición que toma una parte del espacio en disco de 512 bytes de longitud y que contiene el cargador de arranque?Correct

Incorrect

-

Question 81 of 89

81. Question

1 points¿Cuáles son dos sintomas que indican que el sistema de una computadora puede ser victima de un ataque de suplantación de identidad de DNS? (Escoja dos opciones).Correct

Incorrect

-

Question 82 of 89

82. Question

1 pointsAntes de instalar la versión más reciente del software de administración de impresoras, un técnico de TI crea un punto de restauración en la computadora con Windows 10. La instalación falla antes de finalizar y ahora la impresora aparece como no disponible. ¿Qué opción de Windows debe utilizar el técnico para invertir la instalación del software y devolver el sistema a su estado anterior sin afectar los archivos y las configuraciones de los usuarios?Correct

Incorrect

-

Question 83 of 89

83. Question

1 points¿Cuál de los siguientes enunciados describe con precisión la tecnología de encriptación asimétrica?Correct

Incorrect

-

Question 84 of 89

84. Question

1 pointsUn usuario informa que una PC con Windows 10 muestra el mensaje de error «disco de arranque no válido» durante el proceso de arranque. El técnico de TI intenta arrancar la computadora y descubre que el mensaje de error ocurre inmediatamente después de la POST. ¿Cuál podria ser la causa posible?Correct

Incorrect

Hint

El mensaje «Disco de arranque no válido» podría ser un síntoma de un MBR/GPT faltante o dañado, un archivo de datos de configuración de arranque faltante o dañado, un virus del sector de arranque, un orden no configurado correctamente en el BIOS, medios sin un sistema operativo en una unidad, un disco duro no detectado o dañado, o la ausencia de un sistema operativo instalado. -

Question 85 of 89

85. Question

1 pointsUna la función que realiza un SO con su descripción.Correct

Incorrect

-

Question 86 of 89

86. Question

1 pointsUna el elemento de Android o Apple con su descripción correspondiente.Correct

Incorrect

-

Question 87 of 89

87. Question

1 points¿Qué situación se puede evitar mediante la creación de una contraseña de UEFI?Correct

Incorrect

-

Question 88 of 89

88. Question

1 pointsAl revisar un problema en la computadora de un cliente, un técnico in situ cree que el problema se puede resolver mediante la restauración de Windows. ¿Qué tipo de información no se restaura cuando se utiliza la restauración de Windows con una instantánea reciente del punto de restauración?Correct

Incorrect

-

Question 89 of 89

89. Question

1 points¿Qué se necesita como mecanismo de verificación adicional en los dispositivos móviles con iOS cuando se configuran los bloqueos de pantalla biométricos, como la identificación tàctil o del rostro?Correct

Incorrect

76. Pregunta1 puntos

¿Cuáles son los dos comandos que se pueden utilizar en un host de Windows para mostrar la tabla de enrutamiento? (Elija dos).

Solo se puede responderuna pregunta xd aunque no se cual es la respuesta nadamas para avisar

xdgracias

Hola

Hoola