Última actualización: enero 30, 2022

16.0. Introducción

16.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a Network Security Fundamentals!

Es posible que ya haya configurado una red o que esté preparándose para hacerlo. Aquí hay algo en lo que pensar. Establecer una red sin asegurarla es como abrir todas las puertas y ventanas de tu casa y luego ir de vacaciones. Cualquiera podría venir, ganar entrada, robar o romper objetos, o simplemente hacer un desastre. Como han visto en las noticias, es posible entrar en cualquier red! Como administrador de red, es parte de su trabajo dificultar el acceso a su red a los actores de amenazas. Este módulo le ofrece una visión general de los tipos de ataques de red y lo que puede hacer para reducir las posibilidades de éxito de un actor de amenazas. También cuenta con actividades Packet Tracer que le permiten practicar algunas técnicas básicas para la seguridad de la red. Si tiene una red, pero no es lo más segura posible, ¡entonces querrá leer este módulo ahora mismo!

16.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Fundamentos de seguridad de la red

Objetivos del módulo: Configure switches y routers con características de protección de dispositivos para mejorar la seguridad.

| Título del tema | Objetivo del tema |

|---|---|

| Vulnerabilidades y amenazas a la seguridad | Explique por qué son necesarias las medidas básicas de seguridad en los dispositivos de red. |

| Ataques a la red | Identifique las vulnerabilidades de seguridad. |

| Mitigación de los ataques a la red | Identifique las técnicas generales de mitigación. |

| Seguridad de los dispositivos | Configure dispositivos de red con funciones de refuerzo de dispositivos para mitigar amenazas de seguridad. |

16.1. Vulnerabilidades y amenazas a la seguridad

16.1.1. Tipos de amenazas

Las redes de computadoras cableadas e inalámbricas son esenciales para las actividades cotidianas. Tanto las personas como las organizaciones dependen de las computadoras y de las redes. Las intrusiones de personas no autorizadas pueden causar interrupciones costosas en la red y pérdidas de trabajo. Los ataques a una red pueden ser devastadores y pueden resultar en una pérdida de tiempo y dinero debido a daños o robo de información o activos importantes.

Los intrusos pueden obtener acceso a una red a través de vulnerabilidades de software, ataques de hardware o adivinando el nombre de usuario y la contraseña de alguien. Los intrusos que obtienen acceso modificando software o explotando vulnerabilidades de software se denominan actores de amenazas.

Una vez que el actor de la amenaza obtiene acceso a la red, pueden surgir cuatro tipos de amenazas.

Haga clic en cada botón para obtener información sobre cada amenaza.

- Robo de información

- Manipulación y perdida de datos

- Robo de identidad

- Interrupción del servicio

16.1.2. Tipos de vulnerabilidades

La vulnerabilidad es el grado de debilidad en una red o un dispositivo. Algún grado de vulnerabilidad es inherente a los enrutadores, conmutadores, equipos de escritorio, servidores e incluso dispositivos de seguridad. Por lo general, los dispositivos de red que sufren ataques son las terminales, como los servidores y las computadoras de escritorio.

Existen tres vulnerabilidades o debilidades principales: política tecnológica, de configuración y de seguridad. Las tres fuentes de vulnerabilidades pueden dejar una red o dispositivo abierto a varios ataques, incluidos ataques de código malicioso y ataques de red.

Haga clic en cada botón de una tabla con ejemplos y una descripción de cada tipo de vulnerabilidad.

- Vulnerabilidades Tecnológicas

- Vulnerabilidades de configuración

- Vulnerabilidades de política

| Vulnerabilidad | Descripción |

|---|---|

| Debilidad del protocolo TCP/IP | Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP), y el Protocolo de mensajes de control de Internet (ICMP) son inherentes inseguro. Simple Network Management Protocol (SNMP) y Simple Mail Transfer Protocolo (SMTP) están relacionados con la estructura inherentemente insegura en el que se diseñó TCP. |

| Debilidades de los sistemas operativos | Cada sistema operativo tiene problemas de seguridad que deben abordarse. UNIX, Linux, Mac OS, Mac OS X, Windows Server 2012, Windows 7, Windows 8 Están documentados en el Equipo de respuesta ante emergencias informáticas (CERT) archivos en http://www.cert.org |

| Debilidad de los equipos de red | Varios tipos de equipos de red, como enrutadores, firewalls y tienen debilidades de seguridad que deben reconocerse y protegerse en contra. Sus debilidades incluyen la protección con contraseña, la falta de autenticación, protocolos de enrutamiento y agujeros de firewall. |

| Vulnerabilidad | Descripción |

|---|---|

| Cuentas de usuario no seguras | La información de la cuenta de usuario puede transmitirse de forma insegura a través de la , exponiendo nombres de usuario y contraseñas a actores de amenazas. |

| Cuentas del sistema con contraseñas fáciles de adivinar | Este problema común es el resultado de contraseñas de usuario mal creadas. |

| Servicios de internet mal configurados | Activar JavaScript en navegadores web permite ataques mediante JavaScript controlado por actores de amenazas al acceder a sitios que no son de confianza. Otras posibles fuentes de deficiencias incluyen una terminal mal configurada servicios, FTP o servidores web (por ejemplo, Microsoft Internet Information Servicios (IIS) y Apache HTTP Server. |

| Configuraciones predeterminadas no seguras dentro de productos | Muchos productos tienen configuraciones predeterminadas que crean o habilitan agujeros en de texto claro. |

| Equipos de red mal configurados | Las configuraciones incorrectas del equipo en sí pueden causar una seguridad significativa del switch. Por ejemplo, listas de acceso mal configuradas, protocolos de enrutamiento o Las cadenas de comunidad SNMP pueden crear o habilitar agujeros en la seguridad. |

| Vulnerabilidad | Descripción |

|---|---|

| Falta de políticas de seguridad por escrito | Una política de seguridad no se puede aplicar o hacer cumplir consistentemente si es no escrito. |

| Políticas | Las batallas políticas y las guerras territoriales pueden dificultar la implementación de una política de seguridad coherente. |

| Falta de continuidad de autenticación | Las contraseñas mal elegidas, fácilmente descifradas o predeterminadas pueden permitir acceso no autorizado a la red. |

| Controles de acceso lógico no aplicados | El monitoreo y la auditoría inadecuados permiten ataques y uso no autorizado para continuar, desperdiciando los recursos de la empresa. Esto podría dar lugar a acciones legales o terminación contra técnicos de TI, administración de TI, o incluso la empresa liderazgo que permite que estas condiciones inseguras persistan. |

| La instalación de software y hardware y los cambios no respetan la política | Cambios no autorizados a la topología de red o instalación de aplicación no aprobada crear o habilitar agujeros en la seguridad. |

| No existe plan de recuperación tras un desastre | La falta de un plan de recuperación ante desastres permite el caos, el pánico y la confusión. cuando se produce un desastre natural o un actor de amenaza ataca a la enterprise. |

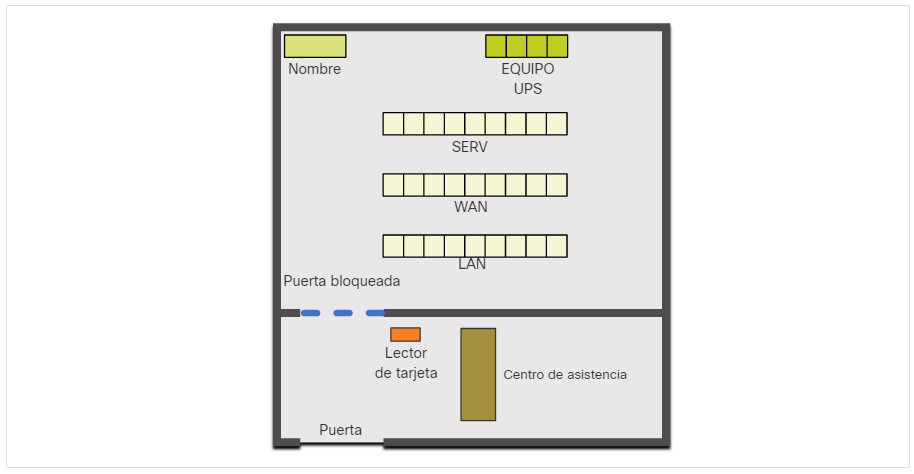

16.1.3. Seguridad física

Un área vulnerable igualmente importante de la red a considerar es la seguridad física de los dispositivos. Si los recursos de la red pueden verse comprometidos físicamente, un actor de amenazas puede negar el uso de los recursos de la red.

Las cuatro clases de amenazas físicas son las siguientes:

- Amenazas de Hardware – Esto incluye daños físicos a servidores, enrutadores, conmutadores, planta de cableado y estaciones de trabajo.

- Amenazas del Entorno – Esto incluye temperaturas extremas (demasiado calor o demasiado frío) o temperaturas extremas (demasiado húmedo o demasiado seco).

- Amenazas Eléctricas – Esto incluye picos de voltaje, voltaje de suministro insuficiente (caídas de voltaje), energía no condicionada (ruido) y pérdida total de energía.

- Amenazas de Mantenimiento – Esto incluye un manejo deficiente de los componentes eléctricos clave (descarga electrostática), falta de repuestos críticos, cableado deficiente y etiquetado deficiente.

Se debe crear e implementar un buen plan de seguridad física para abordar estos problemas. La figura muestra un ejemplo de plan de seguridad física.

Planifique la seguridad física para limitar el daño al equipo

- Sala de informática segura.

- Implemente seguridad física para limitar el daño al equipo.

Paso 1. Mantenga los equipos bajo llave y evite el acceso no autorizado por puertas, techos, pisos elevados, ventanas, canales y conductos de ventilación.

Paso 2. Controle la entrada del armario con registros electrónicos.

Paso 3. Utilice cámaras de seguridad.

16.2. Ataques de red

16.2.1. Tipos de malware

En el tema anterior se explicaban los tipos de amenazas de red y las vulnerabilidades que hacen posibles las amenazas. En este tema se detalla más detalladamente cómo los actores de amenazas obtienen acceso a la red o restringen el acceso a los usuarios autorizados.

Malware es la abreviatura de software malicioso. Es un código o software diseñado específicamente para dañar, interrumpir, robar o infligir acciones «malas» o ilegítimas en los datos, hosts o redes. Los virus, gusanos y caballos de Troya son tipos de malware.

Virus

Un virus informático es un tipo de malware que se propaga mediante la inserción de una copia de sí mismo en otro programa, del que pasa a formar parte. Se propaga de una computadora a otra, dejando infecciones a medida que viaja. La gravedad de los virus puede variar desde causar efectos ligeramente molestos hasta dañar datos o software y causar condiciones de denegación de servicio (DoS). Casi todos los virus se adjuntan a un archivo ejecutable, lo que significa que el virus puede existir en un sistema pero no estará activo ni será capaz de propagarse hasta que un usuario ejecute o abra el archivo o programa host malicioso. Cuando se ejecuta el código del host, el código viral se ejecuta también. Normalmente, el programa host sigue funcionando después de que el virus lo infecta. Sin embargo, algunos virus sobrescriben otros programas con copias de sí mismos, lo que destruye el programa host por completo. Los virus se propagan cuando el software o documento al que están adjuntos se transfiere de una computadora a otra mediante la red, un disco, el intercambio de archivos o archivos adjuntos de correo electrónico infectados.

Gusanos

Los gusanos informáticos son similares a los virus en que se replican en copias funcionales de sí mismos y pueden causar el mismo tipo de daño. A diferencia de los virus, que requieren la propagación de un archivo host infectado, los gusanos son software independiente y no requieren de un programa host ni de la ayuda humana para propagarse. Un gusano no necesita unirse a un programa para infectar un host y entrar en una computadora a través de una vulnerabilidad en el sistema. Los gusanos se aprovechan de las características del sistema para viajar a través de la red sin ayuda.

Caballos de Troya

Un caballo de Troya es otro tipo de malware que lleva el nombre del caballo de madera que los griegos utilizaron para infiltrarse en Troya. Es una pieza de software dañino que parece legítimo. Los usuarios suelen ser engañados para cargarlo y ejecutarlo en sus sistemas. Después de activarse, puede lograr cualquier número de ataques al host, desde irritar al usuario (con ventanas emergentes excesivas o cambiar el escritorio) hasta dañar el host (eliminar archivos, robar datos o activar y difundir otro malware, como los virus). Los caballos de Troya también son conocidos por crear puertas traseras para que usuarios maliciosos puedan acceder al sistema.

A diferencia de los virus y gusanos, los caballos de Troya no se reproducen al infectar otros archivos. Se autoreplican. Los caballos de Troya deben extenderse a través de la interacción del usuario, como abrir un archivo adjunto de correo electrónico o descargar y ejecutar un archivo de Internet.

Haga clic en Reproducir en la figura para ver una explicación animada de los tres tipos de malware.

16.2.2. Ataques de reconocimiento

Además de los ataques de código malintencionado, es posible que las redes sean presa de diversos ataques de red. Los ataques de red pueden clasificarse en tres categorías principales:

- Ataques de reconocimiento – El descubrimiento y mapeo de sistemas, servicios o vulnerabilidades.

- Ataques de acceso – La manipulación no autorizada de datos, acceso al sistema o privilegios de usuario.

- Denegación de servicio – La desactivación o corrupción de redes, sistemas o servicios.

Para los ataques de reconocimiento, los actores de amenazas externas pueden usar herramientas de Internet, nslookup como los servicios públicos, whois para determinar fácilmente el espacio de direcciones IP asignado a una determinada corporación o entidad. Una vez que se determina el espacio de la dirección IP, un actor de amenazas puede hacer ping a las direcciones IP disponibles públicamente para identificar las direcciones que están activas. Para ayudar a automatizar este paso, un actor de amenazas puede usar una herramienta de barrido de ping, como fping o gping. Esto hace ping sistemáticamente a todas las direcciones de red en un rango o subred dado. Esto es similar a revisar una sección de una guía telefónica y llamar a cada número para ver quién atiende.

Haga clic en cada tipo de herramienta de ataque de reconocimiento para ver una animación del ataque.

- Consultas a través de Internet

- Barridos de ping

- Escaneos de puertos

Haga clic en Reproducir en la figura para ver una animación. El actor de la amenaza está buscando información inicial sobre un objetivo. Se pueden usar varias herramientas, incluida la búsqueda de Google, los sitios web de las organizaciones, quién es y más.

Haga clic en Reproducir en la figura para ver una animación. La amenaza inicia un barrido de ping para determinar qué direcciones IP están activas.

Haga clic en Reproducir en la figura para ver una animación de un actor de amenazas que realiza un escaneo de puertos en las direcciones IP activas descubiertas.

16.2.3. Ataques con acceso

Los ataques de acceso explotan las vulnerabilidades conocidas de los servicios de autenticación, los servicios FTP y los servicios Web para obtener acceso a las cuentas Web, a las bases de datos confidenciales y demás información confidencial. Un ataque de acceso permite a las personas obtener acceso no autorizado a información que no tienen derecho a ver. Los ataques de acceso se pueden clasificar en cuatro tipos: ataques de contraseña, explotación de confianza, redirección de puertos y man-in-the middle.

Haga clic en cada botón para obtener una explicación de cada tipo de ataque.

- Ataques de contraseña

- Explotación de confianza

- Redireccionamiento de puertos

- Ataque Man-in-the-Middle

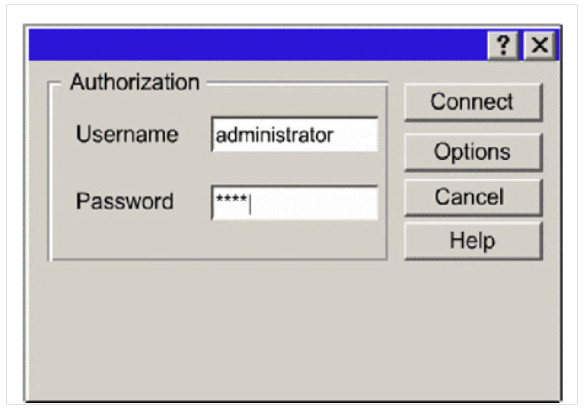

Los actores de amenazas pueden implementar ataques de contraseña utilizando varios métodos diferentesds:

- Ataques por fuerza bruta

- Ataques de caballos de Troya

- Programas detectores de paquetes

En un ataque de explotación de confianza, un actor de amenazas utiliza privilegios no autorizados para obtener acceso a un sistema, posiblemente comprometiendo el objetivo. En la Figura 1, haga clic en Reproducir en la animación para ver un ejemplo de ataque de host de confianza.

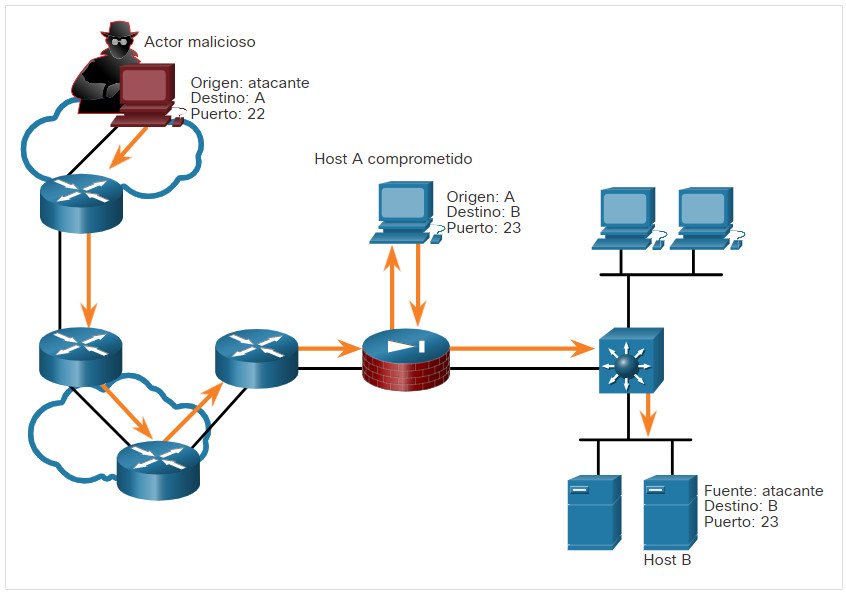

Redireccionamiento de puertos: esto ocurre cuando un agente de amenaza utiliza un sistema en atacado como base para ataques contra otros objetivos. El ejemplo de la figura muestra un actor de amenaza que usa SSH (puerto 22) para conectarse a un host A comprometido. El host B confía en el host A y, por lo tanto, el actor de amenaza puede usar Telnet (puerto 23) para acceder a él.

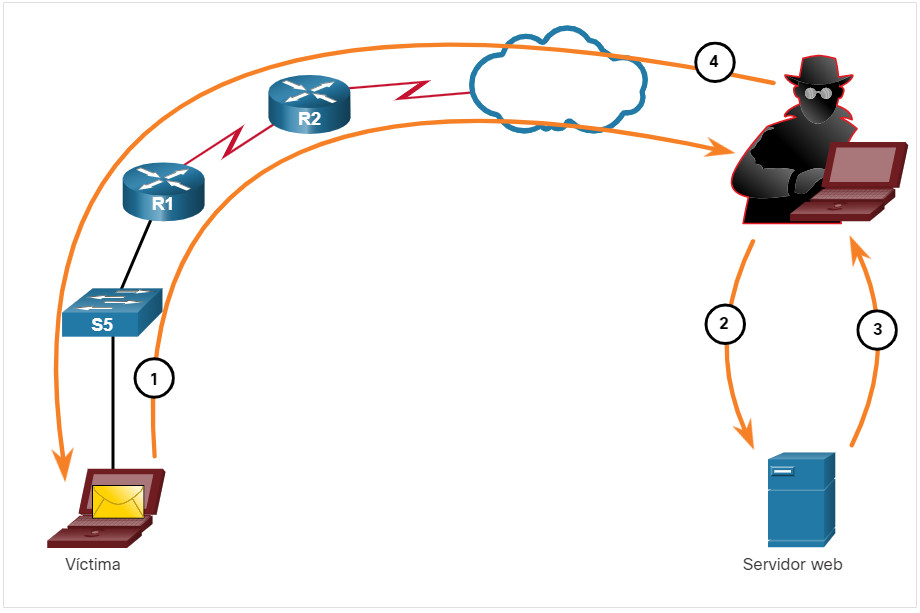

Ataque Man-in-the-Middle: el agente de amenaza se coloca entre dos entidades legítimas para leer, modificar o redirigir los datos que se transmiten entre las dos partes. En la figura 3, se ve un ejemplo de un ataque Man-in-the-Middle.

- Paso 1. Cuando una víctima solicita una página web, la solicitud se dirige a la computadora del actor de la amenaza.

- Paso 2. La computadora del actor de la amenaza recibe la solicitud y recupera la página real del sitio web legítimo.

- Paso 3. El actor de amenazas puede alterar la página web legítima y realizar cambios en los datos.

- Paso 4. El actor de la amenaza reenvía la página solicitada a la víctima.

16.2.4. Ataques de denegación de servicio

Los ataques de denegación de servicio (DoS) son la forma de ataque más publicitada y una de las más difíciles de eliminar. Sin embargo, debido a su facilidad de implementación y daño potencialmente significativo, los ataques DoS merecen una atención especial por parte de los administradores de seguridad.

Los ataques DoS tienen muchas formas. Fundamentalmente, evitan que las personas autorizadas utilicen un servicio mediante el consumo de recursos del sistema. Para prevenir los ataques de DoS es importante estar al día con las actualizaciones de seguridad más recientes de los sistemas operativos y las aplicaciones.

Haga clic en cada botón para ver un ejemplo de ataques DoS y DoS distribuidos (DDoS).

- Ataque DoS

- Ataque DDoS

Los ataques de DoS son un riesgo importante porque pueden interrumpir fácilmente la comunicación y causar una pérdida significativa de tiempo y dinero. Estos ataques son relativamente simples de ejecutar, incluso si lo hace un agente de amenaza inexperto.

Haga clic en Reproducir en la figura para ver las animaciones de un ataque DDoS.

A DDoS is similar to a Ataque DoS, but it originates from multiple, coordinated sources. Por ejemplo, un actor de amenazas construye una red de hosts infectados, conocidos como zombies. Una red de zombies se llama botnet. El actor de amenazas utiliza un programa de comando y control (CNC) para instruir a la botnet de zombies para llevar a cabo un ataque DDoS.

Haga clic en Reproducir en la figura para ver la animación de un ataque DDoS.

16.2.6. Laboratorio – Investigación de amenazas de seguridad de red

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Parte 1: ExploreExplore el sitio web de SANS the SANS Website

- Parte 2: Identificar amenazas de seguridad de red recientes

- Parte 3: Detalle una amenaza de seguridad de red específica

16.3. Mitigaciones de ataque a la red

16.3.1. Enfoque de Defensa en Profundidad

Ahora que sabe más acerca de cómo los actores de amenazas pueden entrar en las redes, debe comprender qué hacer para evitar este acceso no autorizado. En este tema se detallan varias acciones que puede realizar para que su red sea más segura.

Para mitigar los ataques de red, primero debe proteger los dispositivos, incluidos enrutadores, conmutadores, servidores y hosts. La mayoría de las organizaciones emplean un enfoque de defensa en profundidad (también conocido como enfoque en capas) para la seguridad. Esto requiere una combinación de dispositivos y servicios de red que funcionen en conjunto.

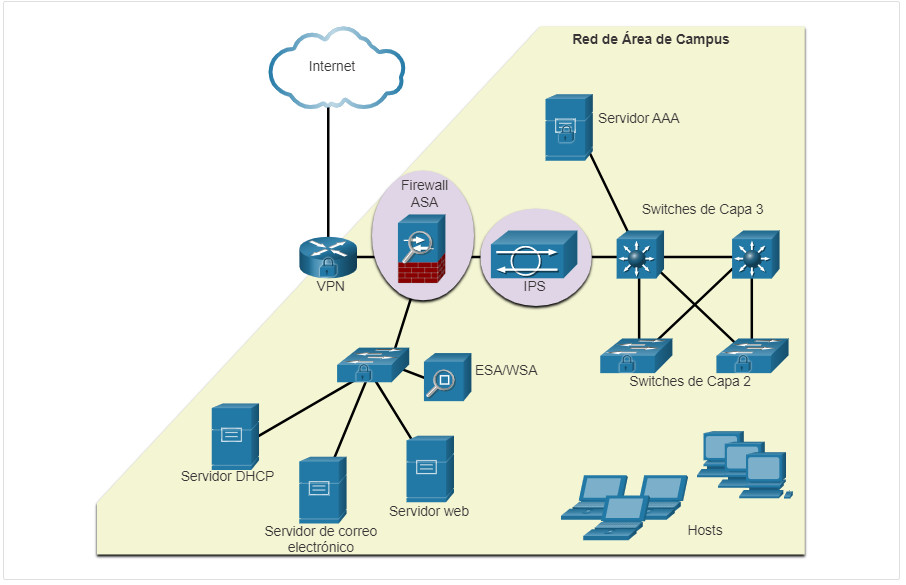

Mire la red de la figura. Se han implementado varios dispositivos y servicios de seguridad para proteger a sus usuarios y activos contra las amenazas de TCP / IP.

Todos los dispositivos de red, incluidos el router y los switches, también están protegidos, como indican los candados de combinación de sus respectivos iconos. Esto indica que se han protegido para evitar que los actores de amenazas obtengan acceso y manipulen los dispositivos.

Se han implementado varios dispositivos y servicios de seguridad para proteger a los usuarios y activos de las amenazas de TCP/IP.

- VPN – Un router se utiliza para proporcionar servicios de VPN seguros con sitios corporativos y soporte de acceso remoto para usuarios remotos que utilizan túneles cifrados seguros.

- ASA Firewall – Este dispositivo dedicado proporciona servicios de firewall con control de estado. Garantiza que el tráfico interno pueda salir y regresar, pero el tráfico externo no puede iniciar conexiones a hosts internos.

- IPS – Un Sistema de Prevención de Intrusiones (Intrusion Prevention System IPS) monitorea el tráfico entrante y saliente en busca de malware, firmas de ataques a la red y más. Si el sistema reconoce una amenaza, puede detenerla inmediatamente.

- ESA/WSA – El Dispositivo de Seguridad de Correo electrónico (Email Security Appliance ESA) filtra el spam y los correos electrónicos sospechosos. El Dispositivo de Seguridad Web (Web Security Appliance WSA) filtra sitios de malware de Internet conocidos y sospechosos.

- Servidor AAA – Este servidor contiene una base de datos segura de quien está autorizado para acceder y administrar dispositivos de red. Los dispositivos de red autentican a los usuarios administrativos mediante esta base de datos.

16.3.2. Mantener copias de seguridad

Hacer una copia de seguridad de las configuraciones y los datos del dispositivo es una de las formas más efectivas de protección contra la pérdida de datos. Una copia de seguridad de datos almacena una copia de la información de una PC en medios de copia de seguridad extraíbles que pueden conservarse en lugares seguros. Los dispositivos de infraestructura deben tener copias de seguridad de archivos de configuración e imágenes de IOS en un servidor FTP o de archivos similar. Si falla el equipo o el hardware del router, los datos o la configuración se pueden restaurar mediante la copia de seguridad.

Las copias de seguridad se deben realizar de forma regular tal como se identifica en la política de seguridad. Las copias de respaldo de datos suelen almacenarse externamente para proteger los medios de copia de respaldo en caso de que ocurra algo en la instalación principal. Los hosts de Windows tienen una utilidad de copia de respaldo y restauración. Es importante que los usuarios realicen una copia de seguridad de sus datos en otra unidad o en un proveedor de almacenamiento basado en la nube.

La tabla muestra las consideraciones de copia de seguridad y sus descripciones.

| Consideración | Descripción |

|---|---|

| Frecuencia | Realice copias de seguridad de forma regular como se identifica en la seguridad de TI de la empresa. Los backups completos pueden llevar mucho tiempo, por lo tanto, realizar mensualmente o copias de seguridad semanales con copias de seguridad parciales frecuentes de archivos modificados. |

| Almacenamiento | Valide siempre las copias de seguridad para garantizar la integridad de los datos y validar los procedimientos de restauración de archivos. |

| Seguridad | Las copias de seguridad deben transportarse a un almacenamiento fuera del sitio aprobado en una rotación diaria, semanal o mensual, según lo requiera la politica de seguridad. |

| Validación | Las copias deben protegerse con contraseñas seguras. La contraseña es requerido para restaurar los datos. |

16.3.3. Actualización, actualización y revisión

Mantenerse al día con los últimos desarrollos puede conducir a una defensa más efectiva contra los ataques a la red. A medida que se publica nuevo malware, las empresas deben mantenerse al día con las versiones más recientes del software antivirus.

La manera más eficaz de mitigar un ataque de gusanos consiste en descargar las actualizaciones de seguridad del proveedor del sistema operativo y aplicar parches a todos los sistemas vulnerables. La administración de numerosos sistemas implica la creación de una imagen de software estándar (sistema operativo y aplicaciones acreditadas cuyo uso esté autorizado en los sistemas cliente) que se implementa en los sistemas nuevos o actualizados. Sin embargo, los requisitos de seguridad cambian y los sistemas ya implementados pueden necesitar tener parches de seguridad actualizados instalados.

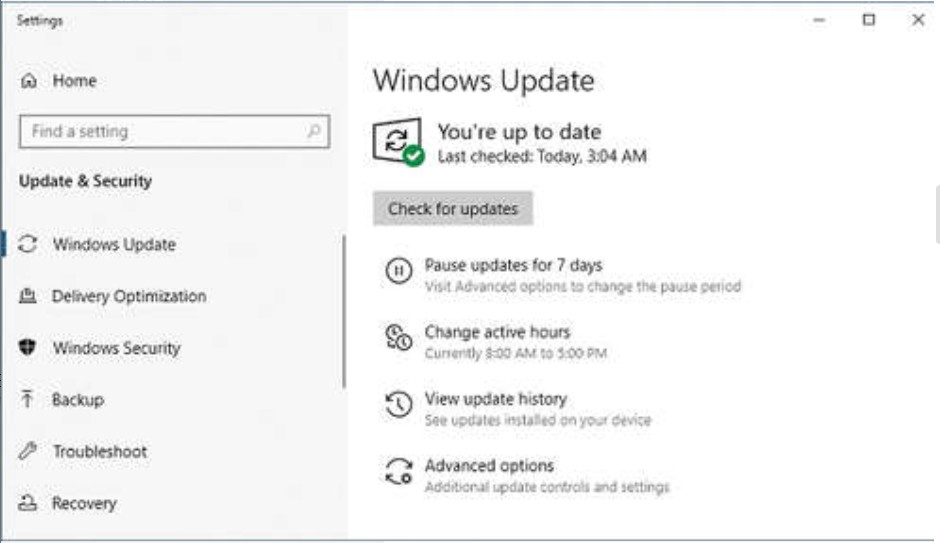

Una solución para la administración de parches de seguridad críticos es asegurarse de que todos los sistemas finales descarguen automáticamente actualizaciones, como se muestra para Windows 10 en la figura. Los parches de seguridad se descargan e instalan automáticamente sin la intervención del usuario.

16.3.4. Autenticación, autorización y contabilidad AAA

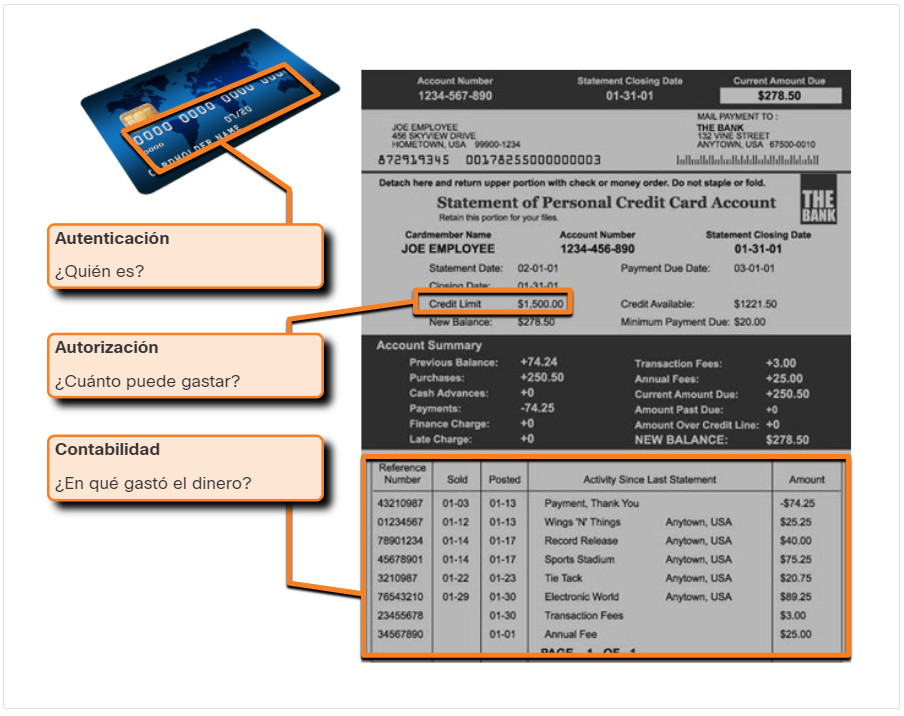

Todos los dispositivos de red deben estar configurados de forma segura para proporcionar acceso solo a personas autorizadas. Los servicios de seguridad de red de autenticación, autorización y contabilidad (AAA o «triple A») proporcionan el marco principal para configurar el control de acceso en dispositivos de red.

AAA es una forma de controlar quién tiene permiso para acceder a una red (autenticar), qué acciones realizan mientras acceden a la red (autorizar) y hacer un registro de lo que se hizo mientras están allí (contabilidad).

El concepto de AAA es similar al uso de una tarjeta de crédito. La tarjeta de crédito identifica quién la puede utilizar y cuánto puede gastar ese usuario, y lleva un registro de los elementos en los que el usuario gastó dinero, como se muestra en la ilustración.

16.3.5. Firewalls

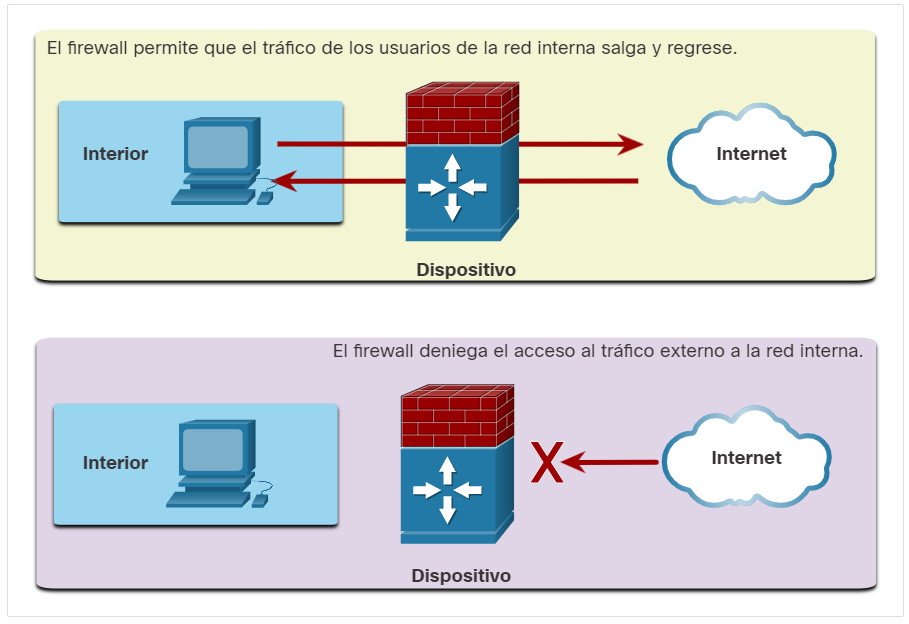

El firewall es una de las herramientas de seguridad más eficaces disponibles para la protección de los usuarios contra amenazas externas. Un firewall protege las computadoras y las redes evitando que el tráfico no deseado ingrese a las redes internas.

Los firewalls de red residen entre dos o más redes, controlan el tráfico entre ellas y evitan el acceso no autorizado. Por ejemplo, la topología superior en la figura ilustra cómo el firewall permite que el tráfico de un host de red interno salga de la red y regrese a la red interna. La topología inferior muestra cómo se niega el acceso a la red interna al tráfico iniciado por la red externa (es decir, Internet).

Funcionamiento del firewall

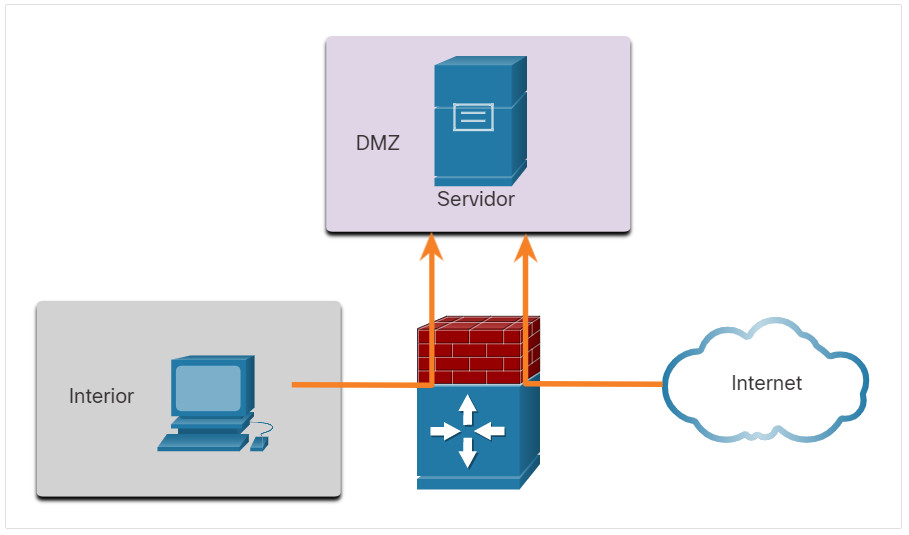

Un firewall podría brindar a usuarios externos acceso controlado a servicios específicos. Por ejemplo, los servidores accesibles para usuarios externos generalmente se encuentran en una red especial denominada zona desmilitarizada (DMZ), como se muestra en la figura. La DMZ permite a un administrador de red aplicar políticas específicas para los hosts conectados a esa red.

Topología de firewall con DMZ

16.3.6. Tipos de firewalls

Los productos de firewall vienen empaquetados en varias formas. Estos productos utilizan diferentes técnicas para determinar qué se permitirá o negará el acceso a una red. Entre otros, se incluyen:

- Filtrado de paquetes: evita o permite el acceso en función de direcciones IP o MAC

- Filtrado de aplicaciones: evita o permite el acceso a tipos de aplicaciones específicos en función de los números de puerto

- Filtrado de URL: evita o permite el acceso a sitios web basados en URL o palabras clave específicas

- Stateful packet inspection (SPI): los paquetes entrantes deben ser respuestas legítimas a las solicitudes de los hosts internos. Los paquetes no solicitados son bloqueados, a menos que se permitan específicamente. La SPI también puede incluir la capacidad de reconocer y filtrar tipos específicos de ataques, como los ataques por denegación de servicio (DoS).

16.3.7. Seguridad de terminales

Una terminal, o un host, es un sistema de computación o un dispositivo individual que actúa como cliente de red. Las terminales comunes son PC portátiles, computadoras de escritorio, servidores, teléfono inteligentes y tabletas. La seguridad de los dispositivos terminales es uno de los trabajos más desafiantes para un administrador de red, ya que incluye a la naturaleza humana. Las empresas deben aplicar políticas bien documentadas, y los empleados deben estar al tanto de estas reglas. Se debe capacitar a los empleados sobre el uso correcto de la red. En general, estas políticas incluyen el uso de software antivirus y la prevención de intrusión de hosts. Las soluciones más integrales de seguridad de terminales dependen del control de acceso a la red.

16.4. Seguridad de los dispositivos

16.4.1. Cisco AutoSecure

Un área de redes que requiere especial atención para mantener la seguridad son los dispositivos. Probablemente ya tenga una contraseña para su computadora, teléfono inteligente o tableta. ¿Es tan fuerte como podría ser? ¿Está utilizando otras herramientas para mejorar la seguridad de sus dispositivos? En este tema se explica cómo hacerlo.

La configuración de seguridad se establece en los valores predeterminados cuando se instala un nuevo sistema operativo en un dispositivo. En la mayoría de los casos, ese nivel de seguridad es insuficiente. Para los enrutadores Cisco, la función Cisco AutoSecure se puede utilizar para ayudar a asegurar el sistema, como se muestra en el ejemplo.

Router# auto secure --- AutoSecure Configuration --- *** AutoSecure configuration enhances the security of the router but it will not make router absolutely secure from all security attacks ***

Además, existen algunos pasos simples que se deben seguir y que se aplican a la mayoría de los sistemas operativos:

- Se deben cambiar de inmediato los nombres de usuario y las contraseñas predeterminados.

- Se debe restringir el acceso a los recursos del sistema solamente a las personas que están autorizadas a utilizar dichos recursos.

- Siempre que sea posible, se deben desactivar y desinstalar todos los servicios y las aplicaciones innecesarios.

A menudo, los dispositivos enviados por el fabricante pasaron cierto tiempo en un depósito y no tienen los parches más actualizados instalados. Es importante actualizar todo el software e instalar todos los parches de seguridad antes de la implementación.

16.4.2. Contraseñas

Para proteger los dispositivos de red, es importante utilizar contraseñas seguras. Las pautas estándar que se deben seguir son las siguientes:

- Use una contraseña de al menos ocho caracteres, preferiblemente 10 o más caracteres. Una contraseña más larga es una contraseña más segura.

- Cree contraseñas complejas. Incluya una combinación de letras mayúsculas y minúsculas, números, símbolos y espacios, si están permitidos.

- Evite las contraseñas basadas en la repetición, las palabras comunes de diccionario, las secuencias de letras o números, los nombres de usuario, los nombres de parientes o mascotas, información biográfica (como fechas de nacimiento), números de identificación, nombres de antepasados u otra información fácilmente identificable.

- Escriba una contraseña con errores de ortografía a propósito. Por ejemplo, Smith = Smyth = 5mYth, o Seguridad = 5egur1dad.

- Cambie las contraseñas con frecuencia. Si una contraseña se ve comprometida sin saberlo, la oportunidad para que el actor de la amenaza use la contraseña es limitada.

- No aNota las contraseñas ni las deje en lugares obvios, por ejemplo, en el escritorio o el monitor.

Las tablas muestran ejemplos de contraseñas seguras y débiles.

Weak Passwords

| Contraseña débil | Por qué es débil |

|---|---|

| secreto | Contraseña de diccionario simple |

| perez | Nombre de soltera de la madre |

| toyota | Marca de un auto |

| bob1967 | Nombre y cumpleaños del usuario. |

| Blueleaf23 | Palabras y números simples |

Strong Passwords

| Contraseña segura | Por qué es segura |

|---|---|

| b67n42d39c | Combinación de caracteres alfanuméricos |

| 12^h u4@1p7 | Combina caracteres alfanuméricos, símbolos e incluye un espacio. |

En los routers Cisco, se ignoran los espacios iniciales para las contraseñas, pero no ocurre lo mismo con los espacios que le siguen al primer carácter. Por lo tanto, un método para crear una contraseña segura es utilizar la barra espaciadora y crear una frase compuesta de muchas palabras. Esto se conoce como frase de contraseña. Una frase de contraseña suele ser más fácil de recordar que una contraseña simple. Además, es más larga y más difícil de descifrar.

16.4.3. Seguridad adicional de contraseñas

Las contraseñas seguras solo son útiles si son secretas. Hay varios pasos que se pueden tomar para ayudar a garantizar que las contraseñas permanezcan secretas en un enrutador y conmutador Cisco, incluidas estas:

- Cifrar todas las contraseñas de texto sin formato

- Establecer una longitud mínima de contraseña aceptable

- Disuasión de ataques de adivinación de contraseñas de fuerza bruta

- Deshabilitar un acceso en modo EXEC privilegiado inactivo después de un período de tiempo especificado.

Como se muestra en la configuración de muestra en la figura, el service password-encryption comando de configuración global evita que personas no autorizadas vean contraseñas de texto sin formato en el archivo de configuración. Este comando encripta todas las contraseñas de texto sin formato. Observe en el ejemplo que la contraseña «cisco» se ha cifrado como «03095A0F034F».

Para asegurarse de que todas las contraseñas configuradas tengan un mínimo de una longitud especificada, use el security passwords min-length comando length en el modo de configuración global. En la figura, cualquier nueva contraseña configurada tendría que tener una longitud mínima de ocho caracteres.

Los actores de amenazas pueden usar software de descifrado de contraseñas para llevar a cabo un ataque de fuerza bruta en un dispositivo de red. Este ataque intenta continuamente adivinar las contraseñas válidas hasta que uno funcione. Utilice el comando de configuración login block-for # attempts # within # global para disuadir este tipo de ataque. En la figura, por ejemplo, el login block-for 120 attempts 3 within 60 comando bloqueará los intentos de inicio de sesión vty durante 120 segundos si hay tres intentos fallidos de inicio de sesión en 60 segundos.

Los administradores de red pueden distraerse y dejar accidentalmente abierta una sesión de modo EXEC privilegiado en un terminal. Esto podría permitir que un actor de amenazas internas acceda a cambiar o borrar la configuración del dispositivo.

De forma predeterminada, los routers Cisco desconectarán una sesión EXEC después de 10 minutos de inactividad. Sin embargo, puede reducir esta configuración mediante el comando exec-timeout minutes seconds line configuration. Este comando se puede aplicar en línea consola, auxiliares y vty líneas. En la figura, le estamos diciendo al dispositivo Cisco que desconecte automáticamente a un usuario inactivo en una línea vty después de que el usuario haya estado inactivo durante 5 minutos y 30 segundos.

R1(config)# service password-encryption R1(config)# security passwords min-length 8 R1(config)# login block-for 120 attempts 3 within 60 R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# exec-timeout 5 30 R1(config-line)# transport input ssh R1(config-line)# end R1# R1# show running-config | section line vty line vty 0 4 password 7 094F471A1A0A exec-timeout 5 30 login transport input ssh R1#

16.4.4. Habilitación de SSH

Telnet simplifica el acceso remoto a dispositivos, pero no es seguro. Los datos contenidos en un paquete Telnet se transmiten sin cifrar. Por esta razón, se recomienda encarecidamente habilitar Secure Shell (SSH) en dispositivos para acceso remoto seguro.

Es posible configurar un dispositivo Cisco para admitir SSH mediante los siguientes seis pasos:

Paso 1. Configure un único nombre de dispositivo. Un dispositivo debe tener un nombre de host único distinto del predeterminado.

Paso 2. Configure la IP de nombre de dominio. Configure el nombre de dominio IP de la red mediante el comando global configuration mode ip-domain name.

Paso 3. Generar una llave para encriptar tráfico SSH. SSH cifra el tráfico entre el origen y el destino. Sin embargo, para ello, se debe generar una clave de autenticación única mediante el comando de configuración global crypto key generate rsa general-keys modulus bits. El módulo bits determina el tamaño de la clave y se puede configurar de 360 bits a 2048 bits. Cuanto mayor sea el valor de bit, más segura será la clave. Sin embargo, los valores de bits más grandes también tardan más en cifrar y descifrar la información. La longitud mínima de módulo recomendada es de 1024 bits.

Paso 4. Verificar o crear una entrada a la base de datos local. Cree una entrada de nombre de usuario de la base de datos local utilizando el usernamecomando de configuración global. En el ejemplo, el parámetro secret se usa para que la contraseña se encripte con MD5.

Paso 5. Autenticar contra la base de datos local. Utilice el comando de configuración de login local línea para autenticar la línea vty en la base de datos local.

Paso 6. Habilitar sesiones de entrada SSH. De forma predeterminada, no se permite ninguna sesión de entrada en las líneas vty. Puede especificar varios protocolos de entrada, incluidos Telnet y SSH mediante el transport input [ssh | telnet] comando.

Como se muestra en el ejemplo, el router R1 está configurado en el dominio span.com. Esta información se utiliza junto con el valor de bit especificado en el crypto key generate rsa general-keys modulus comando para crear una clave de cifrado.

A continuación, se crea una entrada de base de datos local para un usuario llamado Bob. Finalmente, las líneas vty están configuradas para autenticarse en la base de datos local y para aceptar solo sesiones SSH entrantes.

Router# configure terminal Router(config)# hostname R1 R1(config)# ip domain name span.com R1(config)# crypto key generate rsa general-keys modulus 1024 The name for the keys will be: Rl.span.com % The key modulus size is 1024 bits % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] Dec 13 16:19:12.079: %SSH-5-ENABLED: SSH 1.99 has been enabled R1(config)# R1(config)# username Bob secret cisco R1(config)# line vty 0 4 R1(config-line)# login local R1(config-line)# transport input ssh R1(config-line)# exit R1(config)#

16.4.5. Inhabilitación de servicios no utilizados

Los routers y switches de Cisco comienzan con una lista de servicios activos que pueden o no ser necesarios en su red. Deshabilite los servicios no utilizados para preservar los recursos del sistema, como los ciclos de CPU y la RAM, e impida que los actores de amenazas exploten estos servicios. El tipo de servicios que están activados de forma predeterminada variará dependiendo de la versión de IOS. Por ejemplo, IOS-XE normalmente sólo tendrá puertos HTTPS y DHCP abiertos. Puede verificarlo con el show ip ports all comando, como se muestra en el ejemplo.

Router# show ip ports all Proto Local Address Foreign Address State PID/Program Name TCB Local Address Foreign Address (state) tcp :::443 :::* LISTEN 309/[IOS]HTTP CORE tcp *:443 *:* LISTEN 309/[IOS]HTTP CORE udp *:67 0.0.0.0:0 387/[IOS]DHCPD Receive Router#

Las versiones de IOS anteriores a IOS-XE utilizan el show control-plane host open-ports comando. Mencionamos este comando porque es posible que lo vea en dispositivos antiguos. La salida es similar. Sin embargo, observe que este router anterior tiene un servidor HTTP inseguro y Telnet en ejecución. Ambos servicios deben estar deshabilitados. Como se muestra en el ejemplo, deshabilite HTTP con el comando de configuración no ip http server global. Deshabilite Telnet especificando sólo SSH en el comando de configuración de línea, transport input ssh.

Router# show control-plane host open-ports Active internet connections (servers and established) Prot Local Address Foreign Address Service State tcp *:23 *:0 Telnet LISTEN tcp *:80 *:0 HTTP CORE LISTEN udp *:67 *:0 DHCPD Receive LISTEN Router# configure terminal Router(config)# no ip http server Router(config)# line vty 0 15 Router(config-line)# transport input ssh

16.4.6. Packet Tracer – Configure contraseñas seguras y SSH

El administrador de red le ha pedido que prepare RTA y SW1 para la implementación. Antes de que puedan conectarse a la red, se deben habilitar las medidas de seguridad.

16.4.7. Laboratorio: configurar dispositivos de red con SSH

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Parte 1: Configurar los parámetros básicos de dispositivos

- Parte 2: Configurar el router para el acceso por SSH

- Parte 3: Configurar el switch para el acceso por SSH

- Parte 4: SSH desde la CLI en el Switch

16.5. Práctica del Módulo y Cuestionario

16.5.1. Packet Tracer – Dispositivos de red seguros

En esta actividad, configurará un enrutador y un conmutador según una lista de requisitos.

16.5.2. Laboratorio: dispositivos de red seguros

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Parte 1: Configurar los parámetros básicos de dispositivos

- Parte 2: Configurar medidas de seguridad básicas en el router

- Parte 3: Configurar medidas de seguridad básicas en el switch

16.5.3. ¿Qué aprenderé en este módulo?

Vulnerabilidades y Amenazas de Seguridad

Los ataques en una red pueden ser devastadores y pueden causar pérdida de tiempo y de dinero debido a los daños o robos de información o de activos importantes. Los intrusos que obtienen acceso modificando software o explotando vulnerabilidades de software son actores de amenazas. Una vez que el actor de la amenaza obtiene acceso a la red, pueden surgir cuatro tipos de amenazas: robo de información, pérdida y manipulación de datos, robo de identidad e interrupción del servicio. Existen tres vulnerabilidades o debilidades principales: política tecnológica, de configuración y de seguridad. Las cuatro clases de amenazas físicas son: hardware, ambiental, eléctrico y mantenimiento.

Ataques de Seguridad

Malware es la abreviatura de software malicioso. Es un código o software diseñado específicamente para dañar, interrumpir, robar o infligir acciones «malas» o ilegítimas en los datos, hosts o redes. Los virus, gusanos y caballos de Troya son tipos de malware. Los ataques a la red se pueden clasificar en tres categorías principales: reconocimiento, acceso y denegación de servicio. Las cuatro clases de amenazas físicas son: hardware, ambiental, eléctrico y mantenimiento. Los tres tipos de ataques de reconocimiento son: consultas de Internet, barridos de ping y exploraciones de puertos. Los cuatro tipos de ataques de acceso son: contraseña (fuerza bruta, caballo de Troya, rastreadores de paquetes), explotación de confianza, redirección de puertos y Man-in-the-Middle. Los dos tipos de interrupción de los ataques de servicio son: DoS y DDoS.

Mitigación de ataques a la red

Para mitigar los ataques a la red, primero debe proteger los dispositivos, incluidos enrutadores, conmutadores, servidores y hosts. La mayoría de las organizaciones emplean un enfoque de defensa en profundidad para la seguridad. Esto requiere una combinación de dispositivos y servicios de red que trabajen juntos. Se implementan varios dispositivos y servicios de seguridad para proteger a los usuarios y activos de una organización contra las amenazas TCP / IP: VPN, firewall ASA, IPS, ESA / WSA y servidor AAA. Los dispositivos de infraestructura deben tener copias de seguridad de archivos de configuración e imágenes de IOS en un servidor FTP o de archivos similar. Si falla el equipo o el hardware del router, los datos o la configuración se pueden restaurar mediante la copia de seguridad. La manera más eficaz de mitigar un ataque de gusanos consiste en descargar las actualizaciones de seguridad del proveedor del sistema operativo y aplicar parches a todos los sistemas vulnerables. Para administrar parches de seguridad críticos, para asegurarse de que todos los sistemas finales descargan actualizaciones automáticamente. AAA es un modo de controlar quién tiene permitido acceder a una red (autenticar), controlar lo que las personas pueden hacer mientras se encuentran allí (autorizar) y qué acciones realizan mientras acceden a la red (contabilizar). Los firewalls de red residen entre dos o más redes, controlan el tráfico entre ellas y evitan el acceso no autorizado. Los servidores accesibles para usuarios externos generalmente se encuentran en una red especial denominada DMZ. Los firewalls utilizan varias técnicas para determinar qué es el acceso permitido o denegado a una red, incluyendo: filtrado de paquetes, filtrado de aplicaciones, filtrado de URL y SPI. Proteger los dispositivos de punto final es fundamental para la seguridad de la red. Una empresa debe tener políticas bien documentadas, que pueden incluir el uso de software antivirus y la prevención de intrusiones en el host. Las soluciones más integrales de seguridad de terminales dependen del control de acceso a la red.

eguridad del Dispositivo

La configuración de seguridad se establece en los valores predeterminados cuando se instala un nuevo sistema operativo en un dispositivo. Este nivel de seguridad es inadecuado. Para los routers Cisco, la función Cisco AutoSecure se puede utilizar para ayudar a proteger el sistema. Para la mayoría de los sistemas operativos, los nombres de usuario y las contraseñas predeterminados deben cambiarse inmediatamente, el acceso a los recursos del sistema debe restringirse únicamente a las personas autorizadas a utilizar esos recursos, y los servicios y aplicaciones innecesarios deben desactivarse y desinstalarse cuando sea posible. Para proteger los dispositivos de red, es importante utilizar contraseñas seguras. Una frase de contraseña suele ser más fácil de recordar que una contraseña simple. Además, es más larga y más difícil de descifrar. Para enrutadores y conmutadores, cifre todas las contraseñas de texto sin formato, establezca una longitud mínima aceptable de contraseña, desactive los ataques de adivinación de contraseñas de fuerza bruta y deshabilite un acceso en modo EXEC privilegiado inactivo después de un período de tiempo especificado. Configure los dispositivos apropiados para admitir SSH y deshabilite los servicios no utilizados.