Última actualización: enero 30, 2022

17.0. Introducción

17.0.1. ¿Por qué debería tomar este módulo?

Bienvenido a Armado de una red pequeña!

¡Hurra! Ha llegado al módulo final en el curso Introducción a las redes v7.0. Usted tiene la mayor parte del conocimiento fundamental necesario para establecer su propia red. ¿Qué sigue a partir de ahora? Construyes una red, por supuesto. Y no solo crear una, sino verificar que funciona e incluso solucionar algunos problemas comunes de red. Este módulo cuenta con laboratorios y actividades de Packet Tracer para ayudarle a practicar sus nuevas habilidades como administrador de red. Pongámonos en marcha.

17.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Crear una red pequeña

Objetivos del módulo: Implementar un diseño de red para que una red pequeña incluya un router, un switch y terminales.

| Título del tema | Objetivo del tema |

|---|---|

| Dispositivos de una red pequeña | Identificar los dispositivos utilizados en una red pequeña. |

| Protocolos y aplicaciones de redes pequeñas | Identificar las aplicaciones y los protocolos utilizados en una red pequeña. |

| Escalar hacia redes más grandes | Explicar la forma en que una red pequeña sirve como base de redes más grandes. |

| Verificar la conectividad | Utilice el resultado de los comandos ping y tracert para verificar la conectividad y establecer el rendimiento relativo de la red. |

| Comandos de host y de IOS | Utilizar los comandos del host y del IOS para obtener información sobre los dispositivos en una red. |

| Metodologías para la resolución de problemas | Describir las metodologías comunes para la resolución de problemas. |

| Escenarios de resolución de problemas | Solucionar problemas de los dispositivos de la red. |

17.1. Dispositivos de una red pequeña

17.1.1. Topologías de redes pequeñas

La mayoría de las empresas son pequeñas; por lo tanto, no es sorprendente que la mayoría de las redes empresariales también sean pequeñas.

Un diseño de red pequeño suele ser simple. La cantidad y el tipo de dispositivos incluidos se reducen considerablemente en comparación con una red más grande.

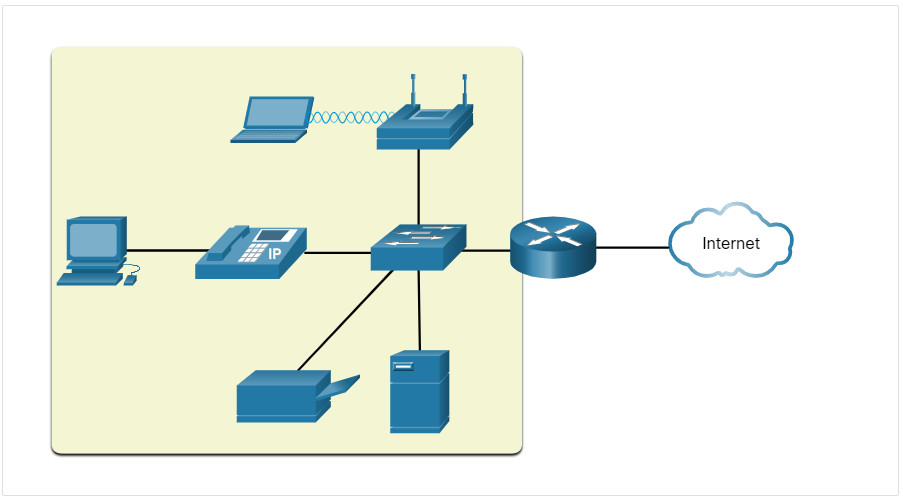

Por ejemplo, consulte la red de ejemplo para pequeñas empresas que se muestra en la figura.

Esta pequeña red requiere un enrutador, un conmutador y un punto de acceso inalámbrico para conectar a usuarios cableados e inalámbricos, un teléfono IP, una impresora y un servidor. En cuanto a la conexión a Internet, las redes pequeñas normalmente tienen una única conexión WAN proporcionada por una conexión DSL, por cable o Ethernet.

Las redes grandes requieren un departamento de TI para mantener, proteger y solucionar problemas de dispositivos de red y proteger los datos de la organización. La administración de una red pequeña requiere muchas de las mismas habilidades necesarias para administrar redes más grandes. Las redes pequeñas son administradas por un técnico local de TI o por un profesional contratado.

17.1.2. Selección de dispositivos para redes pequeñas.

Al igual que las redes grandes, las redes pequeñas requieren planificación y diseño para cumplir con los requisitos del usuario. La planificación asegura que se consideren debidamente todos los requisitos, factores de costo y opciones de implementación.

Una de las primeras consideraciones de diseño es el tipo de dispositivos intermediarios que se utilizarán para dar soporte a la red.

Haga clic en cada botón para obtener más información sobre los factores que deben tenerse en cuenta al seleccionar dispositivos de red.

- Costo

- Velocidad y tipos de puertos/interfaces

- Capacidad de expansión

- Características y servicios de los sistemas operativos

El costo de un switch o un router se determina sobre la base de sus capacidades y características. Esto incluye la cantidad y los tipos de puertos disponibles, además de la velocidad de backplane. Otros factores que afectan el costo son las capacidades de administración de red, las tecnologías de seguridad incorporadas y tecnologías opcionales de switching avanzadas. También se debe tener en cuenta el costo del tendido de cable necesario para conectar cada dispositivo de la red. Otro elemento clave que afecta las consideraciones de costos es la redundancia que se debe incorporar en la red.

Elegir la cantidad y el tipo de puertos en un router o un switch es una decisión fundamental. Las PC más modernas tienen NIC de 1Gbps incorporadas. Algunos servidores pueden incluso tener puertos de 10 Gbps. Si bien es más costoso, elegir dispositivos de capa 2 que puedan admitir velocidades mayores, estos permiten que la red evolucione sin reemplazar los dispositivos centrales.

Los dispositivos de red incluyen configuraciones físicas modulares y fijas. Las configuraciones fijas tienen un tipo y una cantidad específica de puertos o interfaces, que no puede aumentar. Los dispositivos modulares tienen ranuras de expansión para agregar nuevos módulos a medida que aumentan los requisitos. Existen switches con puertos adicionales para uplinks de alta velocidad. Se pueden utilizar routers para conectar diferentes tipos de redes. Se debe tener precaución al seleccionar las interfaces y los módulos adecuados para los medios específicos.

Los dispositivos de red deben tener sistemas operativos que puedan admitir los requisitos de las organizaciones, como los siguientes:

- Switching de Capa 3

- Traducción de direcciones de red (NAT)

- Protocolo de configuración dinámica de host (DHCP)

- Seguridad

- Calidad de servicio (QoS)

- Voz sobre IP (VoIP)

17.1.3. Asignación de direcciones IP para redes pequeñas.

Al implementar una red, cree un esquema de direccionamiento IP y úselo. Todos los hosts dentro de una red interna deben tener una dirección exclusiva.

Entre los dispositivos que se incluirán en el esquema de direccionamiento IP se incluyen los siguientes:

- Dispositivos de usuario final: número y tipo de conexión (es decir, por cable, inalámbrico, acceso remoto)

- Servidores y dispositivos periféricos (por ejemplo, impresoras y cámaras de seguridad)

- Dispositivos intermedios, incluidos switches y puntos de acceso.

Se recomienda planificar, documentar y mantener un esquema de direccionamiento IP basado en el tipo de dispositivo. El uso de un esquema de direccionamiento IP planificado facilita la identificación de un tipo de dispositivo y la solución de problemas, como por ejemplo, al solucionar problemas de tráfico de red con un analizador de protocolos.

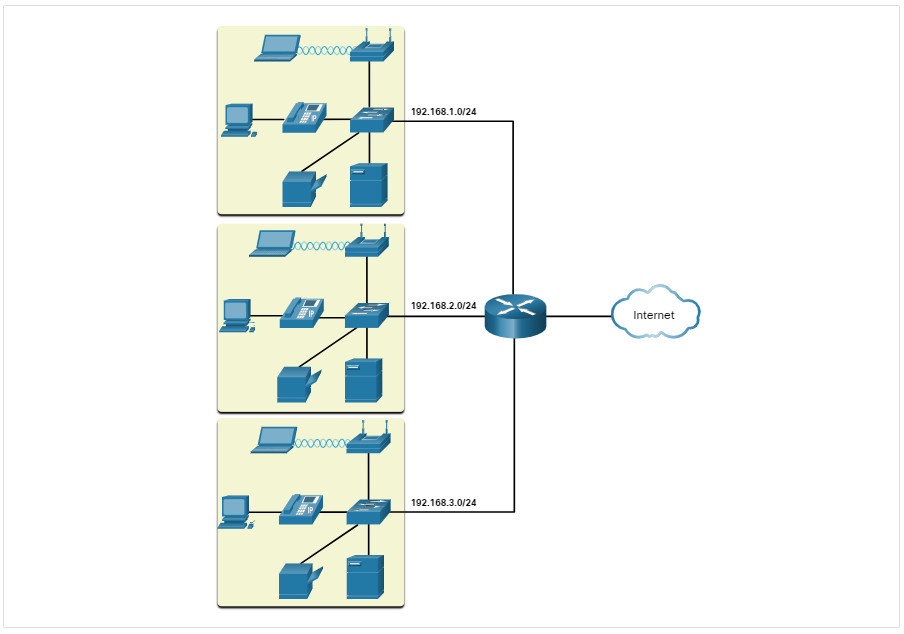

Por ejemplo, consulte la topología de una organización de tamaño pequeño a mediano en la figura.

La organización requiere tres LAN de usuario (es decir, 192.168.1.0/24, 192.168.2.0/24 y 192.168.3.0/24). La organización ha decidido implementar un esquema de direccionamiento IP coherente para cada LAN 192.168.x.0/24 utilizando el siguiente plan:

| Tipo de dispositivo | Rango de direcciones IP Asignables | Resumido como … |

|---|---|---|

| Puerta de Enlace Predeterminado (Router) | 192.168.x1 – 192.168.x.2 | 192.168.x0/30 |

| Switches (max. 2) | 192.168.x5 – 192.168.x.6 | 192.168.x4/30 |

| Puntos de acceso (máx. 6) | 192.168.x9 – 192.168.x.14 | 192.168.x8/29 |

| Servidores (max. 6) | 192.168.x17 – 192.168.x.22 | 192.168.x16/29 |

| Impresoras (max. 6) | 192.168.x25 – 192.168.x.30 | 192.168.x24/29 |

| Teléfonos IP (max. 6) | 192.168.x33 – 192.168.x.38 | 192.168.x32/29 |

| Dispositivos con cable (máx. 62) | 192.168.x65 – 192.168.x.126 | 192.168.x64/26 |

| Dispositivos inalámbricos (max. 62) | 192.168.x193 – 192.168.x.254 | 192.168.x192/26 |

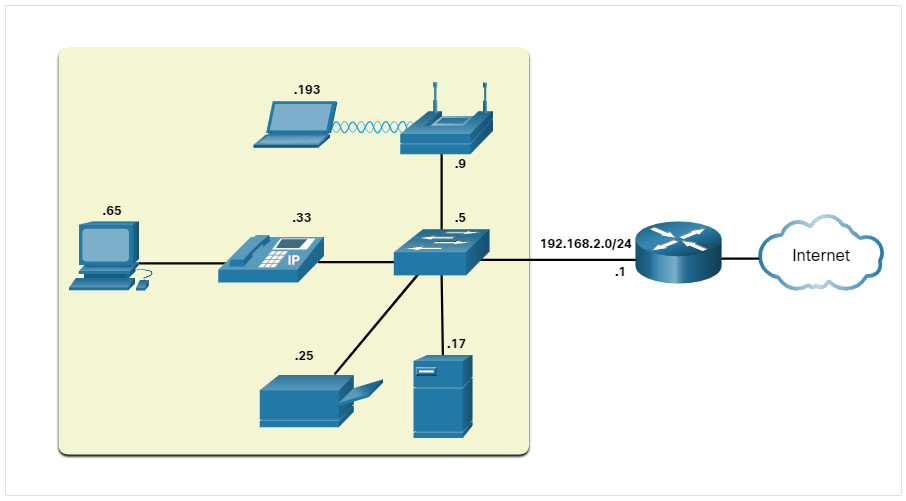

La figura muestra un ejemplo de los dispositivos de red 192.168.2.0/24 con direcciones IP asignadas utilizando el esquema de direcciones IP predefinido.

Por ejemplo, la dirección IP de la puerta de enlace predeterminada es 192.168.2.1/24, el switch es 192.168.2.5/24, el servidor es 192.168.2.17/24, etc.

Observe que los intervalos de direcciones IP asignables se asignaron deliberadamente en los límites de subred para simplificar el resumen del tipo de grupo. Por ejemplo, supongamos que otro switch con dirección IP 192.168.2.6 se agrega a la red. Para identificar todos los swicthes en una directiva de red, el administrador podría especificar la dirección de red resumida 192.168.x.4/30.

17.1.4. Redundancia en redes pequeñas

Otra parte importante del diseño de red es la confiabilidad. Incluso las pequeñas empresas, con frecuencia, dependen en gran medida de la red para su operación comercial. Una falla en la red puede tener consecuencias muy costosas.

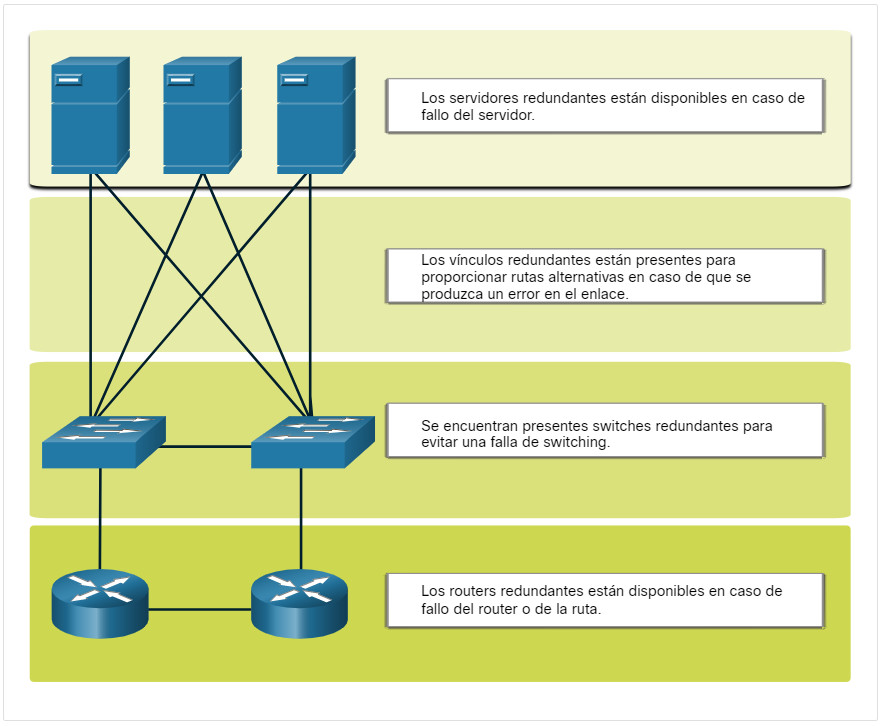

Para mantener un alto grado de confiabilidad, se requiere redundancia en el diseño de red. La redundancia ayuda a eliminar puntos de error únicos.

Existen muchas formas de obtener redundancia en una red. La redundancia se puede obtener mediante la instalación de equipos duplicados, pero también se puede obtener al suministrar enlaces de red duplicados en áreas fundamentales, como se muestra en la ilustración.

Por lo general, las redes pequeñas proporcionan un único punto de salida a Internet a través de uno o más gateways predeterminados. Si el router falla, toda la red pierde la conectividad a Internet. Por este motivo, puede ser recomendable para las pequeñas empresas contratar a un segundo proveedor de servicios a modo de respaldo.

17.1.5. Administración del tráfico

El objetivo de un buen diseño de red, incluso para una red pequeña, es aumentar la productividad de los empleados y reducir el tiempo de inactividad de la red. El administrador de red debe tener en cuenta los diversos tipos de tráfico y su tratamiento en el diseño de la red.

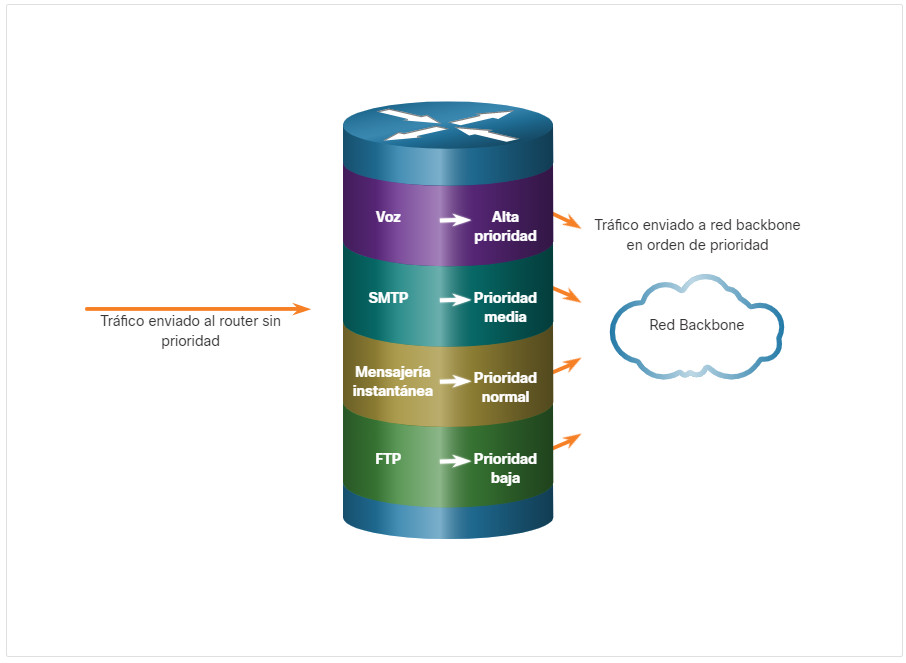

Los routers y switches en una red pequeña se deben configurar para admitir el tráfico en tiempo real, como voz y vídeo, de forma independiente del tráfico de otros datos. De hecho, un buen diseño de red clasifica el tráfico cuidadosamente según la prioridad, como se muestra en la ilustración.

17.2. Protocolos y aplicaciones de redes pequeñas

17.2.1. Aplicaciones comunes

El tema anterior discutió los componentes de una red pequeña, así como algunas de las consideraciones de diseño. Estas consideraciones son necesarias cuando se acaba de configurar una red. Después de configurar, la red aún necesita ciertos tipos de aplicaciones y protocolos para funcionar.

La utilidad de las redes depende de las aplicaciones que se encuentren en ellas. Hay dos tipos de programas o procesos que proporcionan acceso a la red: las aplicaciones de red y los servicios de la capa de aplicación.

Aplicaciones de Red

Las aplicaciones son los programas de software que se utilizan para comunicarse a través de la red. Algunas aplicaciones de usuario final reconocen la red, lo que significa que implementan los protocolos de la capa de aplicación y pueden comunicarse directamente con las capas inferiores del stack de protocolos. Los clientes de correo electrónico y los navegadores web son ejemplos de este tipo de aplicaciones.

Servicios de Capa de Aplicación

Otros programas pueden necesitar la asistencia de los servicios de la capa de aplicación para utilizar recursos de red, como la transferencia de archivos o la administración de las colas de impresión en la red. Si bien el empleado no se da cuenta, estos servicios son los programas que interactúan con la red y preparan los datos para la transferencia. Los distintos tipos de datos, ya sean de texto, gráficos o vídeo, requieren distintos servicios de red para asegurar que estén correctamente preparados para que los procesen las funciones que se encuentran en las capas inferiores del modelo OSI.

Cada servicio de red o aplicación utiliza protocolos que definen los estándares y los formatos de datos que se deben utilizar. Sin protocolos, la red de datos no tendría una manera común de dar formato y direccionar los datos. Es necesario familiarizarse con los protocolos subyacentes que rigen la operación de los diferentes servicios de red para entender su función.

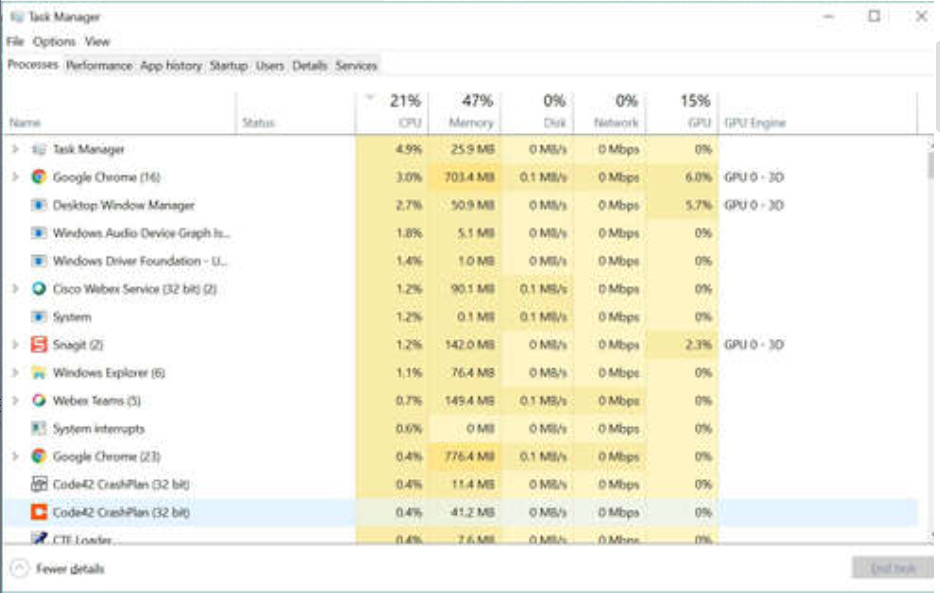

Utilice el Administrador de tareas para ver las aplicaciones, los procesos y los servicios en ejecución en una PC Windows, como se muestra en la figura.

17.2.2. Protocolos comunes

La mayor parte del trabajo de un técnico, ya sea en una red pequeña o una red grande, está relacionada de alguna manera con los protocolos de red. Los protocolos de red admiten los servicios y aplicaciones que usan los empleados en una red pequeña.

Los administradores de red suelen requerir acceso a los dispositivos y servidores de red. Las dos soluciones de acceso remoto más comunes son Telnet y Secure Shell (SSH). El servicio SSH es una alternativa segura a Telnet. Cuando están conectados, los administradores pueden acceder al dispositivo del servidor SSH como si hubieran iniciado sesión localmente.

SSH se utiliza para establecer una conexión de acceso remoto segura entre un cliente SSH y otros dispositivos habilitados para SSH:

- Dispositivo de red – el dispositivo de red (por ejemplo, router, switch, punto de acceso, etc.) debe admitir SSH para proporcionar acceso remoto a los servicios de servidor SSH a los clientes.

- Servidor – El servidor (por ejemplo, servidor web, servidor de correo electrónico, etc.) debe admitir servicios de servidor SSH de acceso remoto a los clientes.

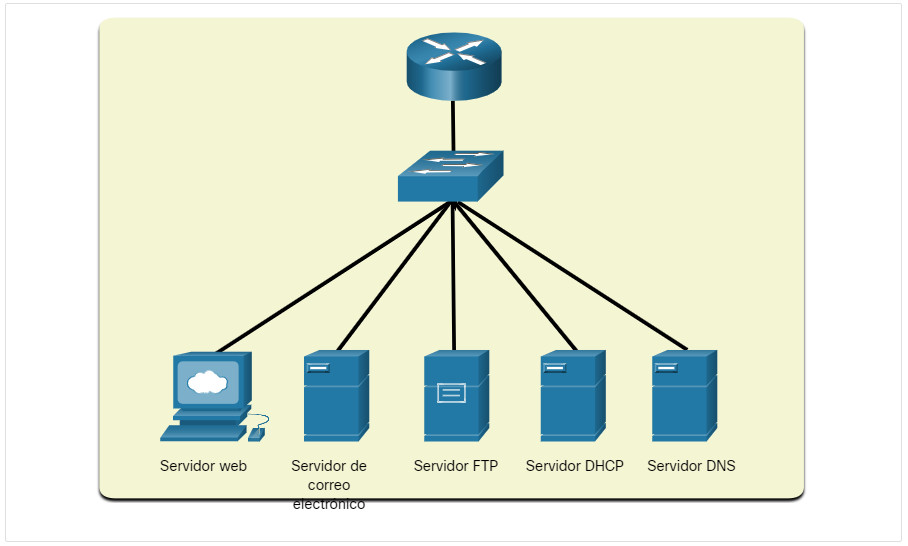

Los administradores de red también deben admitir servidores de red comunes y sus protocolos de red relacionados, como se muestra en la figura.

Haga clic en cada botón para obtener más información acerca de los servidores de red comunes y los protocolos de red relacionados a los mismos.

- Servidor web

- Servidor de correo electrónico

- Servidor FTP

- Servidor DHCP

- Servidor DNS

- Los clientes web y los servidores web intercambian tráfico web mediante el Protocolo de transferencia de Hipertexto (HTTP).

- El Protocolo de Transferencia de Hipertexto Seguro (HTTPS) se utiliza para la comunicación web segura.

- Los servidores y clientes de correo utilizan el Protocolo Simple de Transferencia de Correo (SMTP) para enviar correos.

- El Protocolo de Oficina de Correos (POP) y el Protocolo de Acceso a Mensajes de Internet (IMAP) se utilizan para recibir correos electrónicos.

- Los receptores están identificados con el formato usuario@xyz.

- El servicio de Protocolo de transferencia de archivos (FTP) permite descargar y cargar archivos entre un cliente y un servidor FTP .

- Secure FTP (SFTP) se utilizan para proteger el intercambio de archivos FTP.

Los clientes utilizan el Protocolo de configuración dinámica de host (DHCP) para adquirir una configuración IP (es decir, dirección IP, máscara de subred, puerta de enlace predeterminada, etc.) de un servidor DHCP.

- El Servicio de nombres de dominio (DNS) resuelve un nombre de dominio en una dirección IP (por ejemplo, cisco.com = 72.163.4.185)

- DNS proporciona la dirección IP de un sitio web (es decir, nombre de dominio) a un host solicitante.

Nota: Un servidor podría proporcionar varios servicios de red. Por ejemplo, un servidor podría ser un servidor de correo electrónico, FTP y SSH.

Estos protocolos de red conforman el conjunto de herramientas fundamental de los profesionales de red. Cada uno de estos protocolos de red define lo siguiente:

- Procesos en cualquier extremo de una sesión de comunicación.

- Tipos de mensajes.

- La sintaxis de los mensajes

- Significado de los campos informativos.

- Cómo se envían los mensajes y la respuesta esperada.

- Interacción con la siguiente capa inferior

Muchas empresas establecieron una política de utilización de versiones seguras de estos protocolos (e.g., SSH, SFTP, and HTTPS) , siempre que sea posible.

17.2.3. Aplicaciones de voz y vídeo

En la actualidad, las empresas utilizan cada vez más la telefonía IP y la transmisión de medios para comunicarse con sus clientes y partners comerciales. Muchas organizaciones están permitiendo a sus empleados trabajar de forma remota. Como muestra la figura, muchos de sus usuarios aún necesitan acceso a software y archivos corporativos, así como soporte para aplicaciones de voz y video.

El administrador de red debe asegurarse de que se instalen los equipos adecuados en la red y que se configuren los dispositivos de red para asegurar la entrega según las prioridades.

Haga clic en cada botón para obtener más información sobre los factores que un administrador de red debe tener en cuenta al admitir aplicaciones en tiempo real.

- Infraestructura

- VoIP

- Telefonía IP

- Aplicaciones en tiempo real

- La infraestructura de red debe admitir las aplicaciones en tiempo real.

- Los dispositivos existentes y el cableado deben ser probados y validados.

- Es posible que se necesiten productos de red más recientes.

- Los dispositivos VoIP convierten la señal analógica de los telefonos en paquetes IP digitales.

- Generalmente, VoIP es mucho más económico que una solución de telefonía IP integrada, pero la calidad de las comunicaciones no cumple con los mismos estándares.

- En una red pequeña, el uso de voz y vídeo sobre IP se pueden resolver mediante Skype y versiones no empresariales de Cisco WebEx.

- Un teléfono IP realiza la conversión de voz a IP con el uso de un servidor dedicado para el control de llamadas y la señalización.

- Muchos proveedores ofrecen soluciones de telefonía IP para pequeñas empresas, como los productos Cisco Business Edition 4000 Series.

- La red debe admitir mecanismos de calidad de servicio (QoS) para minimizar los problemas de latencia de las aplicaciones de transmisión en tiempo real.

- El Protocolo de transporte en tiempo real (RTP, Real-Time Transport Protocol) y el Protocolo de control de transporte en tiempo real (RTCP, Real-Time Transport Control Protocol) admiten este requisito.

17.3. Escalar hacia redes más grandes

17.3.1. Crecimiento de las redes pequeñas

Si su red es para una pequeña empresa, presumiblemente, desea que ese negocio crezca y que su red crezca junto con ella. Esto se denomina escalar una red, y existen algunas prácticas recomendadas para hacerlo.

El crecimiento es un proceso natural para muchas pequeñas empresas, y sus redes deben crecer en consecuencia. Idealmente, el administrador de la red tiene suficiente tiempo de preparación para tomar decisiones inteligentes sobre el crecimiento de la red en linea con el crecimiento de la empresa.

Para extender una red, se requieren varios elementos:

- Documentación de la red – Topologías física y lógica

- Inventario de dispositivos – Lista de dispositivos que utilizan o conforman la red

- Presupuesto – Presupuesto de TI detallado, incluido el presupuesto de adquisición de equipos para el año fiscal

- Análisis de tráfico – se deben registrar los protocolos, las aplicaciones, los servicios y sus respectivos requisitos de tráfico

Estos elementos se utilizan para fundamentar la toma de decisiones que acompaña el escalamiento de una red pequeña.

17.3.2. Análisis de protocolos

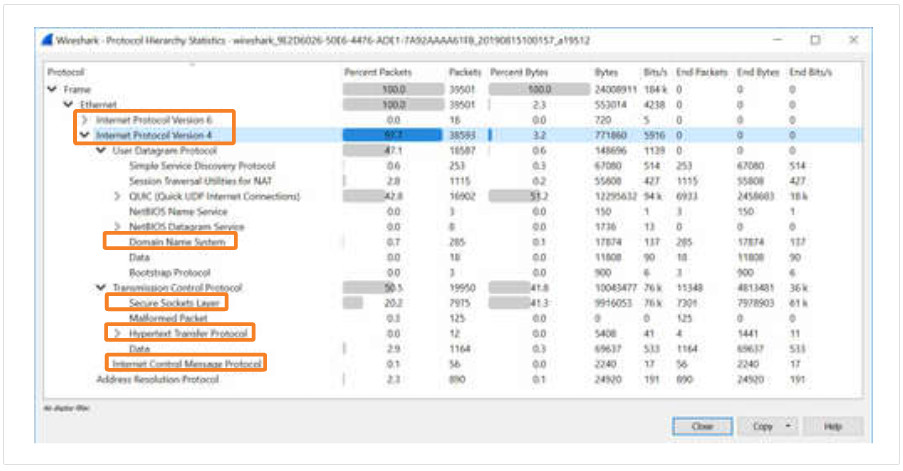

A medida que la red crece, es importante determinar cómo administrar el tráfico de red. Es muy importante entender el tipo de tráfico que atraviesa la red así como el flujo de tráfico. Hay varias herramientas de administración de red que se pueden utilizar para este propósito. Sin embargo, también se puede utilizar un analizador de protocolos simple como Wireshark.

Por ejemplo, ejecutar Wireshark en varios hosts clave puede revelar los tipos de tráfico de red que fluye a través de la red. La siguiente figura muestra las estadísticas de jerarquía de protocolo en Wireshark para un host Windows en una red pequeña.

Para determinar los patrones de flujo de tráfico, es importante hacer lo siguiente:

- Capturar tráfico en horas de uso pico para obtener una buena representación de los diferentes tipos de tráfico.

- Realice la captura en diferentes segmentos de red y dispositivos, ya que parte del tráfico será local para un segmento en particular.

La información recopilada por el analizador de protocolos se evalúa de acuerdo con el origen y el destino del tráfico, y con el tipo de tráfico que se envía. Este análisis puede utilizarse para tomar decisiones acerca de cómo administrar el tráfico de manera más eficiente. Para hacerlo, se pueden reducir los flujos de tráfico innecesarios o modificar completamente los patrones de flujo mediante el traslado de un servidor, por ejemplo.

En ocasiones, simplemente reubicar un servidor o un servicio en otro segmento de red mejora el rendimiento de la red y permite adaptarse a las necesidades del tráfico creciente. Otras veces, la optimización del rendimiento de la red requiere el rediseño y la intervención de la red principal.

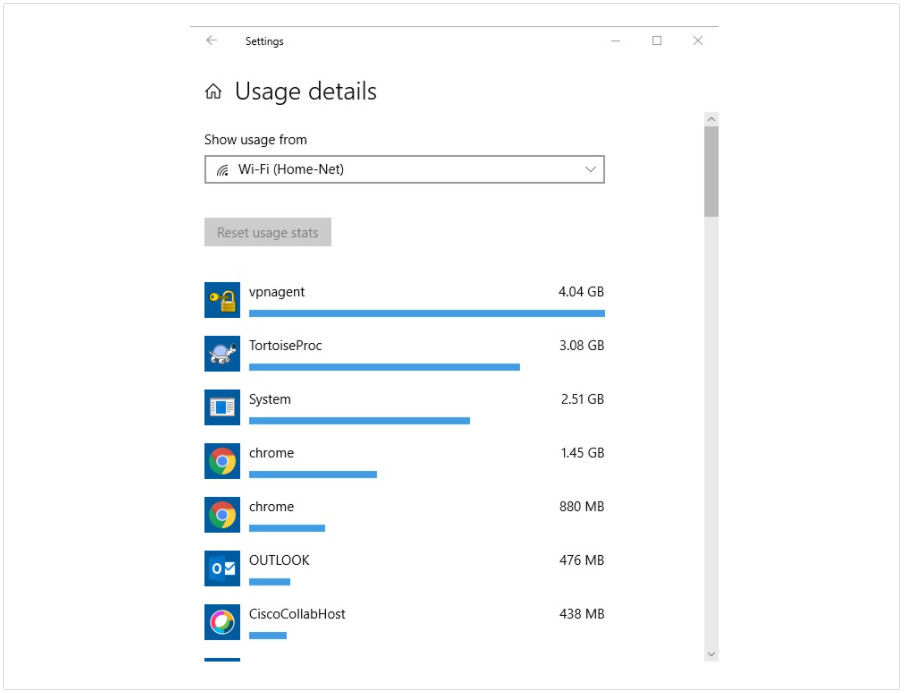

17.3.3. Utilización de la red por parte de los empleados

Además de comprender las tendencias cambiantes del tráfico, los administradores de red también deben ser conscientes de cómo cambia el uso de la red. Muchos sistemas operativos proporcionan herramientas integradas para mostrar dicha información. Por ejemplo, un host de Windows proporciona herramientas como el Administrador de tareas, el Visor de eventos y las herramientas Uso de datos.

Estas herramientas se pueden utilizar para capturar una «instantánea» de información como la siguiente:

- SO y versión del SO

- Utilización de CPU

- Utilización de RAM

- Utilización de unidades

- Aplicaciones que no utilizan la red

- Aplicaciones de red

Documentar instantáneas para los empleados en una red pequeña, durante un período de tiempo, es muy útil para identificar los requisitos de crecimiento y los flujos de tráfico asociados. Un cambio en la utilización de recursos puede requerir que el administrador de red ajuste la asignación de los recursos de red.

La herramienta Uso de datos de Windows 10 es especialmente útil para determinar qué aplicaciones utilizan servicios de red en un host. Se accede a la herramienta Uso de datos mediante Settings > Network & Internet > Data usage > network interface (desde los últimos 30 días).

El ejemplo de la figura muestra las aplicaciones que se ejecutan en un host Windows 10 de usuario remoto utilizando la conexión de red Wi-Fi local.

17.4. Verificar la conectividad

17.4.1. Verificar la conectividad con Ping

Si su red es pequeña y nueva, o si está escalando una red existente, siempre querrá poder verificar que sus componentes estén correctamente conectados entre sí y al Internet. En este tema se describen algunas utilidades que puede usar para asegurarse de que la red está conectada.

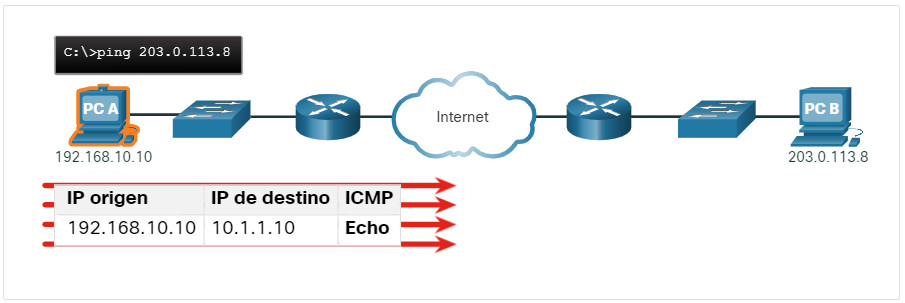

El ping comando es la forma más eficaz de probar rápidamente la conectividad de Capa 3 entre una dirección IP de origen y destino. El comando también muestra varias estadísticas acerca del tiempo de ida y vuelta.

Específicamente, el comando ping utiliza los mensajes echo del Protocolo de Mensajes de Control de Internet (ICMP tipo 8) y respuesta de echo (ICMP tipo 0). El comando ping está disponible en la mayoría de los sistemas operativos, incluidos Windows, Linux, macOS y Cisco IOS.

En un host de Windows 10, el comando ping envía cuatro mensajes de echo ICMP consecutivos y espera cuatro respuestas de echo ICMP consecutivas desde el destino.

Por ejemplo, supongamos que PC A hace ping a PC B. Como se muestra en la figura, el host PC A Windows envía cuatro mensajes de echo ICMP consecutivos al PC B (10.1.1.10).

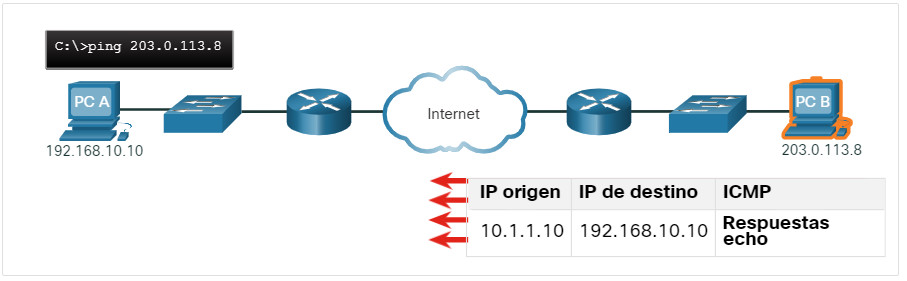

El host de destino recibe y procesa los echos ICMP. Como se muestra en la figura, PC B responde enviando cuatro mensajes de respuesta de echo ICMP al PC A.

Como se muestra en el resultado del comando, PC A ha recibido respuestas de echo de PC-B verificando la conexión de red de Capa 3.

C:\Users\PC-A> ping 10.1.1.10

Pinging 10.1.1.10 with 32 bytes of data:

Reply from 10.1.1.10: bytes=32 time=47ms TTL=51

Reply from 10.1.1.10: bytes=32 time=60ms TTL=51

Reply from 10.1.1.10: bytes=32 time=53ms TTL=51

Reply from 10.1.1.10: bytes=32 time=50ms TTL=51

Ping statistics for 10.1.1.10:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 47ms, Maximum = 60ms, Average = 52ms

C:\Users\PC-A>

La salida confirma la conectividad de Capa 3 entre el PC A y el PC B.

La salida de un comandoping del IOS de Cisco varía de un host de Windows. Por ejemplo, el ping de IOS envía cinco mensajes de eco ICMP, como se muestra en la salida.

R1# ping 10.1.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.10, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1#

Observe los !!!!! caracteres en el resultado. El comando IOS ping muestra un indicador para cada respuesta de echo ICMP recibida. En la siguiente tabla se enumeran los posibles caracteres del comando ping:

Indicadores de ping IOS

| Elemento | Descripción |

|---|---|

| ! | El signo de exclamación indica la recepción correcta de una respuesta de echo mensaje. Valida una conexión de Capa 3 entre el origen y el destino. |

| . | Un punto significa que el tiempo expiró en espera de un mensaje de respuesta de echo. Esto señala que se produjo un problema de conectividad en alguna parte de la ruta. |

| U | U en mayúsculas indica un router a lo largo de la ruta respondió con un destino ICMP Tipo 3 “ unreachable” mensaje de error. Las posibles razones incluyen que el router no conoce la dirección hacia la red de destino o no pudo encontrar el host en la red de destino. |

Nota: Otras posibles respuestas de ping incluyen Q, M,? , o &. Sin embargo, el significado de estos están fuera de alcance para este módulo.

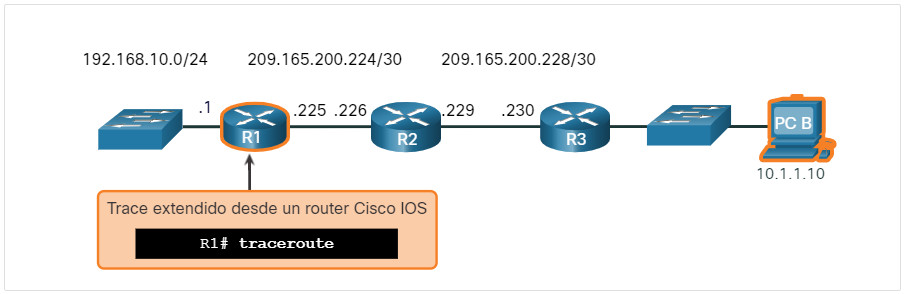

17.4.2. Ping extendido

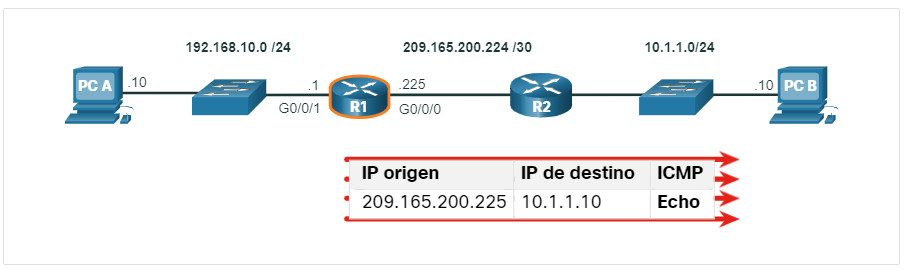

Un estándar ping utiliza la dirección IP de la interfaz más cercana a la red de destino como origen de ping. La dirección IP de origen del comandoping 10.1.1.10 en R1 sería la de la interfaz G0/0/0 (209.165.200.225), como se ilustra en el ejemplo.

Cisco IOS ofrece un modo «extendido» del comando ping . Este modo permite al usuario crear un tipo especial de pings ajustando los parámetros relacionados con la operación de comando.

El ping extendido se ingresa en modo EXEC privilegiado escribiendo ping sin una dirección IP de destino. A continuación, se le darán varias indicaciones para personalizar el extendido ping.

Al presionar Nota: Pressing Enter se aceptan los valores predeterminados indicados.

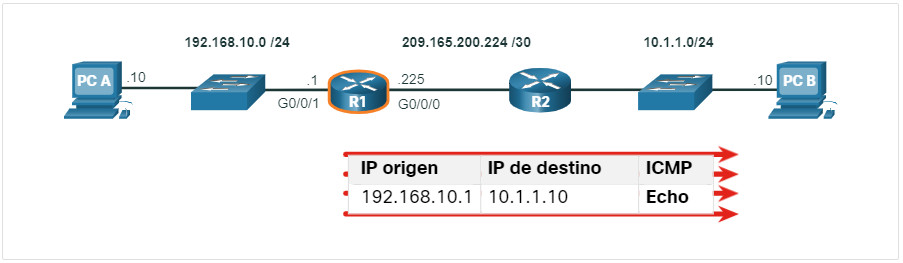

Por ejemplo, suponga que desea probar la conectividad desde la LAN R1 (es decir, 192.168.10.0/24) a la LAN 10.1.1.0. Esto podría verificarse desde el PC A. Sin embargo, un ping extedido podría ser configurado en R1 para especificar una dirección de origen diferente.

Como se ilustra en el ejemplo, la dirección IP de origen del comando ping extendido en R1 podría configurarse para usar la dirección IP de interfaz G0/0/1 (es decir, 192.168.10.1).

El siguiente resultado del comando configura un ping extendido en R1 y especifica que la dirección IP de origen sea la de la interfaz G0/0/1 (es decir, 192.168.10.1).

R1# ping Protocol [ip]: Target IP address: 10.1.1.10 Repeat count [5]: Datagram size [100]: Timeout in seconds [2]: Extended commands [n]: y Ingress ping [n]: Source address or interface: 192.168.10.1 DSCP Value [0]: Type of service [0]: Set DF bit in IP header? [no]: Validate reply data? [no]: Data pattern [0x0000ABCD]: Loose, Strict, Record, Timestamp, Verbose[none]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: Packet sent with a source address of 192.168.10.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms R1#

Nota: El comando ping ipv6 se utiliza para pings IPv6 extendidos.

17.4.3. Verificar la conectividad con Traceroute

El comando ping es útil para determinar rápidamente si existe un problema de conectividad de Capa 3. Sin embargo, no identifica dónde se encuentra el problema a lo largo de la ruta.

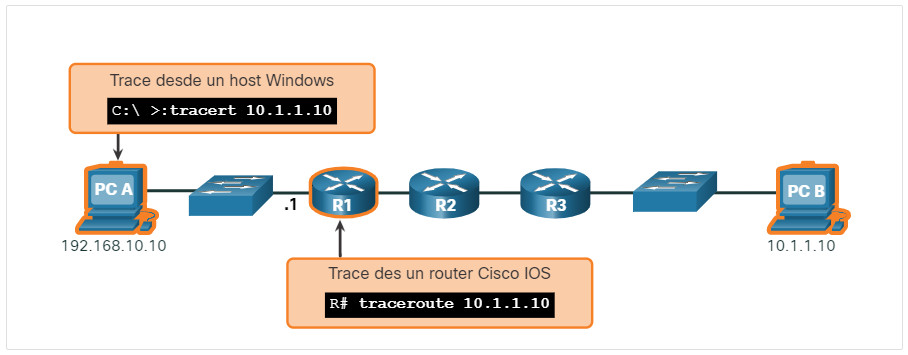

Traceroute puede ayudar a localizar áreas con problemas de la Capa 3 en una red. Un trace proporciona una lista de saltos cuando un paquete se enruta a través de una red. Se podría utilizar para identificar el punto a lo largo de la ruta donde se puede encontrar el problema.

La sintaxis del comando trace varía según los sistemas operativos, como se ilustra en la figura.

Comando trace de Windows y Cisco IOS

El siguiente es un ejemplo de salida de comando tracert en un host con Windows 10.

C:\Users\PC-A> tracert 10.1.1.10 Tracing route to 10.1.10 over a maximum of 30 hops: 1 2 ms 2 ms 2 ms 192.168.10.1 2 * * * Request timed out. 3 * * * Request timed out. 4 * * * Request timed out. ^C C:\Users\PC-A>

Nota: Use Ctrl-C to interrupt a tracert en Windows.

La única respuesta exitosa fue desde la puerta de enlace en R1. Las solicitudes de trace al siguiente salto se agotaron como indica el asterisco (*), lo que significa que el router de siguiente salto no respondió. Los resultados del trace indican que, o bien hay una falla en la interconexión de redes fuera de la LAN o que esos routers se configuraron para no responder a las solicitudes de echo que se utilizan en el trace. En este ejemplo parece haber un problema entre R1 y R2.

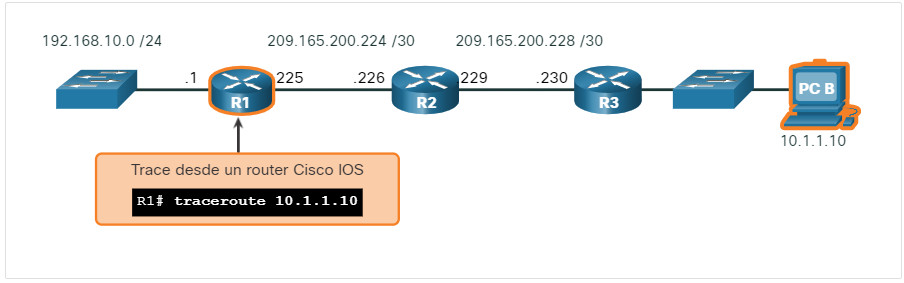

La salida de un comando traceroute del IOS de Cisco varía de la del comando tracert de Windows. Por ejemplo, consulte la topología en la figura.

El siguiente es el resultados de ejemplo del comando traceroute de R1:

R1# traceroute 10.1.1.10 Type escape sequence to abort. Tracing the route to 10.1.1.10 VRF info: (vrf in name/id, vrf out name/id) 1 209.165.200.226 1 mseg 0 mseg 1 mseg 2 209.165.200.230 1 mseg 0 mseg 1 mseg 3 10.1.1.10 1 mseg 0 mseg R1#

En este ejemplo, el trace validó que puede llegar a PC B sin problemas.

Los tiempos de espera indican un potencial problema. Por ejemplo, si el host 10.1.1.10 no estaba disponible, el comando traceroute mostraría el siguiente resultado.

R1# traceroute 10.1.1.10 Type escape sequence to abort. Tracing the route to 10.1.1.10 VRF info: (vrf in name/id, vrf out name/id) 1 209.165.200.226 1 msec 0 msec 1 msec 2 209.165.200.230 1 msec 0 msec 1 msec 3 * * * 4 * * * 5*

Utilice Ctrl-Shift-6 para interrumpir un traceroute en Cisco IOS.

Nota: La implementación de Windows de traceroute (tracert) envía solicitudes de echo ICMP. Cisco IOS y Linux utilizan UDP con un número de puerto no válido. El destino final devolverá un mensaje de puerto ICMP inalcanzable.

17.4.4. Traceroute extendido

Al igual que el comandoping extendido, también hay un comando traceroute extendido. Permite al administrador ajustar los parámetros relacionados con la operación del comando. Esto es útil para solucionar problemas de bucles de enrutamiento, determinando el router de siguiente salto, o ayudar a determinar dónde los paquetes son descartados por un router o denegados por un firewall.

El comando tracert de Windows permite la entrada de varios parámetros a través de opciones en la línea de comando. Sin embargo, no se guía como el comando extendido traceroute de IOS. El siguiente resultado muestra las opciones disponibles para el comando tracert de Windows.

C:\Users\PC-A> tracert /?

Usage: tracert [-d] [-h maximum_hops] [-j host-list] [-w timeout]

[-R] [-S srcaddr] [-4] [-6] target_name

Options:

-d Do not resolve addresses to hostnames.

-h maximum_hops Maximum number of hops to search for target.

-j host-list Loose source route along host-list (IPv4-only).

-w timeout Wait timeout milliseconds for each reply.

-R Trace round-trip path (IPv6-only).

-S srcaddr Source address to use (IPv6-only).

-4 Force using IPv4.

-6 Force using IPv6.

C:\Users\PC-A>

La opción traceroute extendida del IOS de Cisco permite al usuario crear un tipo especial de trace ajustando los parámetros relacionados con la operación del comando. Extended traceroute is entered in privileged EXEC mode by typing traceroute without a destination IP address. IOS lo guiará en las opciones de comando presentando varios indicadores relacionados con la configuración de todos los parámetros diferentes.

Al Nota: presiona Enter se aceptan los valores predeterminados indicados.

Por ejemplo, suponga que desea probar la conectividad al PC B desde la LAN R1. Esto podría verificarse desde el PC A. Sin embargo, un traceroute extedido podría ser configurado en R1 para especificar una dirección de origen diferente.

Como se ilustra en el ejemplo, la dirección IP de origen del comando traceroute extendido en R1 podría configurarse para usar la dirección IP de interfaz LAN de R1 (es decir, 192.168.10.1).

R1# traceroute

Protocol [ip]:

Target IP address: 10.1.1.10

Ingress traceroute [n]:

Source address: 192.168.10.1

DSCP Value [0]:

Numeric display [n]:

Timeout in seconds [3]:

Probe count [3]:

Minimum Time to Live [1]:

Maximum Time to Live [30]:

Port Number [33434]:

Loose, Strict, Record, Timestamp, Verbose[none]:

Type escape sequence to abort.

Tracing the route to 192.168.10.10

VRF info: (vrf in name/id, vrf out name/id)

1 209.165.200.226 1 msec 1 msec 1 msec

2 209.165.200.230 0 msec 1 msec 0 msec

3 *

10.1.1.10 2 msec 2 msec

R1#

17.4.5. Línea base de red

Una de las herramientas más efectivas para controlar y resolver problemas relacionados con el rendimiento de la red es establecer una línea de base de red. La creación de una línea de base efectiva del rendimiento de la red se logra con el tiempo. La medición del rendimiento en distintos momentos y con distintas cargas ayuda a tener una idea más precisa del rendimiento general de la red.

El resultado derivado de los comandos de red aporta datos a la línea de base de red. Un método para iniciar una línea de base es copiar y pegar los resultados de ping, trace, u otros comandos relevantes en un archivo de texto. Estos archivos de texto pueden tener grabada la fecha y la hora y pueden guardarse en un archivo para su posterior recuperación y comparación.

Entre los elementos que se deben considerar se encuentran los mensajes de error y los tiempos de respuesta de host a host. Si se observa un aumento considerable de los tiempos de respuesta, es posible que exista un problema de latencia que debe considerar.

Por ejemplo, la siguiente ping salida se capturó y pegó en un archivo de texto.

August 19, 2019 at 08:14:43

C:\Users\PC-A> ping 10.1.1.10 Pinging 10.1.1.10 with 32 bytes of data: Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Reply from 10.1.1.10: bytes=32 time<1ms TTL=64 Ping statistics for 10.1.1.10: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms C:\Users\PC-A>

Observe que los tiempos de ping ida y vuelta son inferiores a 1 ms.

Un mes después, el ping se repite y captura.

September 19, 2019 at 10:18:21

C:\Users\PC-A> ping 10.1.1.10

Pinging 10.1.1.10 with 32 bytes of data:

Reply from 10.1.1.10: bytes=32 time=50ms TTL=64

Reply from 10.1.1.10: bytes=32 time=49ms TTL=64

Reply from 10.1.1.10: bytes=32 time=46ms TTL=64

Reply from 10.1.1.10: bytes=32 time=47ms TTL=64

Ping statistics for 10.1.1.10:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 46ms, Maximum = 50ms, Average = 48ms

C:\Users\PC-A>

Observe esta vez que los tiempos de ping ida y vuelta son mucho más largos, lo que indica un problema potencial.

Las redes corporativas deben tener líneas de base extensas; más extensas de lo que podemos describir en este curso. Existen herramientas de software a nivel profesional para almacenar y mantener información de línea de base. En este curso, se cubren algunas técnicas básicas y se analiza el propósito de las líneas de base.

Las mejores prácticas de Cisco para los procesos de línea de base se pueden encontrar buscando en Internet «Mejores Prácticas de Proceso Baseline».

17.4.6. Práctica de laboratorio: Prueba de la latencia de red con los comandos ping y traceroute

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Parte 1: Utilizar el comando ping para registrar la latencia de la red

- Parte 2: Utilizar el comando traceroute para registrar la latencia de la red.

17.5. Comandos de host y de IOS

17.5.1. Configuración de IP en un host Windows

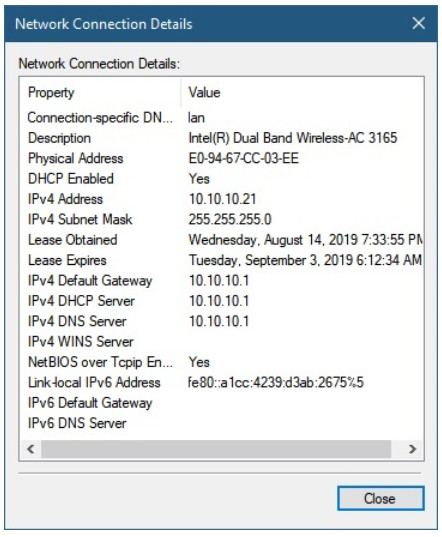

Si ha utilizado alguna de las herramientas del tema anterior para verificar la conectividad y ha descubierto que parte de la red no funciona como debería, ahora es el momento de utilizar algunos comandos para solucionar problemas de los dispositivos. Los comandos de host e IOS pueden ayudarle a determinar si el problema está relacionado con el direccionamiento IP de sus dispositivos, que es un problema común de red.

Comprobar el direccionamiento IP en dispositivos host es una práctica común en redes para verificar y solucionar problemas de conectividad extremo a extremo. En Windows 10, puede acceder a los detalles de la dirección IP desde Network and Sharing Center, como se muestra en la figura, para ver rápidamente las cuatro configuraciones importantes: dirección, máscara, router y DNS.

Sin embargo, los administradores de red suelen ver la información de direcciones IP en un host de Windows ejecutando el comandoipconfig en la línea de comandos de un equipo con Windows, como se muestra en el ejemplo.

C:\Users\PC-A> ipconfig Windows IP Configuration (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 IPv4 Address. . . . . . . . . . . : 192.168.10.10 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.10.1 (Output omitted)

Utilice el comando ipconfig /all para ver la dirección MAC junto con varios detalles relacionados con la asignación de direcciones de capa 3 del dispositivo, Como se muestra en el ejemplo.

C:\Users\PC-A> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : PC-A-00H20 Primary Dns Suffix . . . . . . . : cisco.com Node Type . . . . . . . . . . . . : Hybrid IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No DNS Suffix Search List. . . . . . : cisco.com (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) Dual Band Wireless-AC 8265 Physical Address. . . . . . . . . : F8-94-C2-E4-C5-0A DHCP Enabled. . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16(Preferred) IPv4 Address. . . . . . . . . . . : 192.168.10.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained. . . . . . . . . . : August 17, 2019 1:20:17 PM Lease Expires . . . . . . . . . . : August 18, 2019 1:20:18 PM Default Gateway . . . . . . . . . : 192.168.10.1 DHCP Server . . . . . . . . . . . : 192.168.10.1 DHCPv6 IAID . . . . . . . . . . . : 100177090 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-21-F3-76-75-54-E1-AD-DE-DA-9A DNS Servers . . . . . . . . . . . : 192.168.10.1 NetBIOS over Tcpip. . . . . . . . : Enabled

Si un host está configurado como cliente DHCP, la configuración de la dirección IP se puede renovar utilizando los comandos ipconfig /release ipconfig /renew y, como se muestra en el resultado de ejemplo.

C:\Users\PC-A> ipconfig /release (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 Default Gateway . . . . . . . . . : (Output omitted) C:\Users\PC-A> ipconfig /renew (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 IPv4 Address. . . . . . . . . . . : 192.168.1.124 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.1.1 (Output omitted) C:\Users\PC-A>

El servicio del cliente DNS en PC con Windows también optimiza el rendimiento de la resolución de nombres DNS al almacenar en la memoria los nombres resueltos previamente. El comando ipconfig /displaydns muestra todas las entradas DNS en caché en un sistema de computación Windows., como se muestra en el ejemplo.

C:\Users\PC-A> ipconfig /displaydns

Windows IP Configuration

(Output omitted)

netacad.com

----------------------------------------

Record Name . . . . . : netacad.com

Record Type . . . . . : 1

Time To Live . . . . : 602

Data Length . . . . . : 4

Section . . . . . . . : Answer

A (Host) Record . . . : 54.165.95.219

(Output omitted)

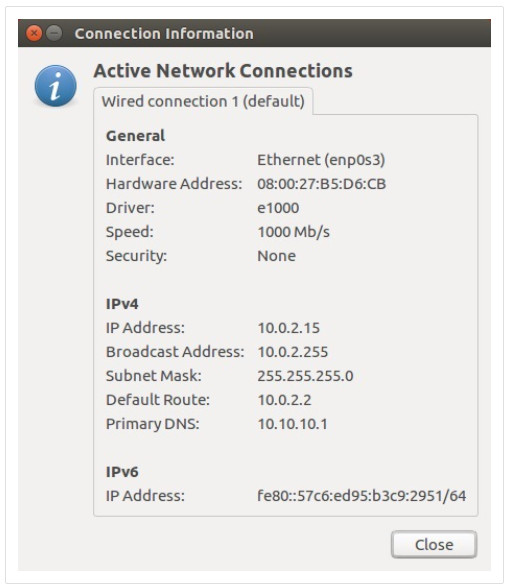

17.5.2. Configuración de IP en un host Linux

La verificación de la configuración IP usando la GUI en una máquina Linux variará dependiendo de la distribución Linux (distribución) y la interfaz de escritorio. La figura muestra el Connection Information cuadro de diálogo en la distribución Ubuntu que ejecuta el escritorio Gnome.

En la línea de comandos, los administradores de red utilizan el comandoifconfig para mostrar el estado de las interfaces activas actualmente y su configuración IP, como se muestra en la salida.

[analyst@secOps ~]$ ifconfig

enp0s3 Link encap:Ethernet HWaddr 08:00:27:b5:d6:cb

inet addr: 10.0.2.15 Bcast:10.0.2.255 Mask: 255.255.255.0

inet6 addr: fe80::57c6:ed95:b3c9:2951/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1332239 errors:0 dropped:0 overruns:0 frame:0

TX packets:105910 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:1855455014 (1.8 GB) TX bytes:13140139 (13.1 MB)

lo: flags=73 mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10

loop txqueuelen 1000 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

El comando ip address se utiliza para mostrar direcciones y sus propiedades. También se puede usar para agregar o eliminar direcciones IP.

Nota: La salida mostrada puede variar dependiendo de la distribución Linux.

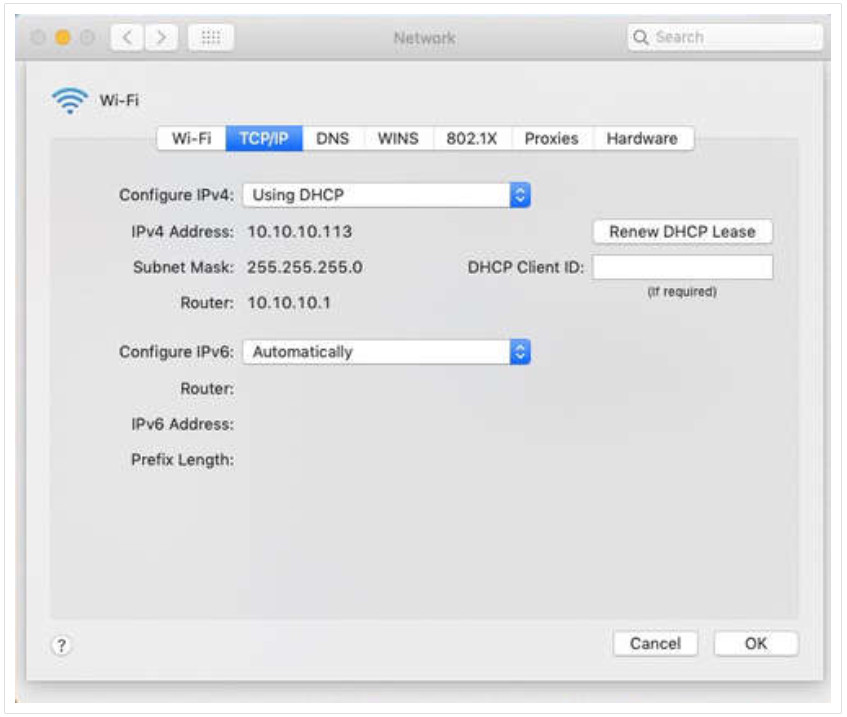

17.5.3. Configuración de IP en un host macOS

En la GUI de un host Mac, abra Network Preferences > Advanced para obtener la información de direccionamiento IP, como se muestra en la figura.

Sin embargo, el comando ifconfig también se puede utilizar para verificar la configuración IP de la interfaz, como se muestra en el ejemplo.

MacBook-Air:~ Admin$ ifconfig en0

en0: flags=8863 mtu 1500

ether c4:b3:01:a0:64:98

inet6 fe80::c0f:1bf4:60b1:3adb%en0 prefixlen 64 secured scopeid 0x5

inet 10.10.10.113 netmask 0xffffff00 broadcast 10.10.10.255

nd6 options=201

media: autoselect

status: active

MacBook-Air:~ Admin$

Otros comandos útiles de macOS para verificar la configuración IP del host incluyen networksetup -listallnetworkservices y el networksetup -getinfo <network service>, como se muestra en el siguiente resultado.

MacBook-Air:~ Admin$ networksetup -listallnetworkservices An asterisk (*) denotes that a network service is disabled. iPhone USB Wi-Fi Bluetooth PAN Thunderbolt Bridge MacBook-Air:~ Admin$ MacBook-Air:~ Admin$ networksetup -getinfo Wi-Fi DHCP Configuration IP address: 10.10.10.113 Subnet mask: 255.255.255.0 Router: 10.10.10.1 Client ID: IPv6: Automatic IPv6 IP address: none IPv6 Router: none Wi-Fi ID: c4:b3:01:a0:64:98 MacBook-Air:~ Admin$

17.5.4. El comando arp

El comando arp se ejecuta desde el símbolo del sistema de Windows, Linux o Mac. El comando enumera todos los dispositivos que se encuentran actualmente en la caché ARP del host, lo cual incluye la dirección IPv4, la dirección física y el tipo de direccionamiento (estático/dinámico) para cada dispositivo

Por ejemplo, consulte la topología en la figura

Se muestra la salida del comando arp -a en el host PC-A de Windows.

C:\Users\PC-A> arp -a Interface: 192.168.93.175 --- 0xc Internet Address Physical Address Type 10.0.0.2 d0-67-e5-b6-56-4b dynamic 10.0.0.3 78-48-59-e3-b4-01 dynamic 10.0.0.4 00-21-b6-00-16-97 dynamic 10.0.0.254 00-15-99-cd-38-d9 dynamic

El comando arp -a muestra los vínculos entre la dirección IP y la dirección MAC. Observe cómo la dirección IP 10.0.0.5 no está incluida en la lista. Esto se debe a que el caché ARP solo muestra información de dispositivos a los que se ha accedido recientemente.

Para asegurar que la caché ARP esté cargada, haga ping a un dispositivo de manera tal que tenga una entrada en la tabla ARP. Por ejemplo, si PC-A hizo ping 10.0.0.5, la memoria caché ARP contendrá una entrada para esa dirección IP.

Se puede borrar la caché mediante el comando netsh interface ip delete arpcache en caso de que el administrador de red desee volver a llenarla con información actualizada..

Es posible que necesite acceso de administrador en el host para poder usar el Nota: netsh interface ip delete arpcache.

17.5.5. Repaso de comandos show comunes

De la misma manera que los comandos y las utilidades se utilizan para verificar la configuración de un host, los comandos se pueden utilizar para verificar las interfaces de los dispositivos intermediarios. Cisco IOS proporciona comandos para verificar el funcionamiento de interfaces de router y switch.

Los comandos show de la CLI de Cisco IOS muestran información importante sobre la configuración y el funcionamiento del dispositivo. Los técnicos de red utilizan los comandos show con frecuencia para ver los archivos de configuración, revisar el estado de los procesos y las interfaces del dispositivo, y verificar el estado de funcionamiento del dispositivo. Se puede mostrar el estado de casi todos los procesos o funciones del router mediante un comando show .

show Los comandos de uso común y cuándo usarlos se enumeran en la tabla.

| Command | Útil para … |

|---|---|

| show running-config | Verificar la configuración actual |

| show interfaces | Verificar el estado de la interfaz y ver si hay algún mensaje de error |

| show ip interface | Verificar la información de la capa 3 de una interfaz |

| show arp | Verificar la lista de hosts conocidos en las LAN Ethernet locales |

| show ip route | Verificar la información de enrutamiento de la capa 3 |

| show protocols | Verificar qué protocolos están operativos |

| show version | Verificar la memoria, las interfaces y las licencias del dispositivo |

Haga clic en los botones para ver un ejemplo de cada uno de estos comandos show. Nota: La salida de algunos comandos se ha editado para centrarse en la configuración pertinente y reducir el contenido.

- show running-config

- show interfaces

- show ip interface

- show arp

- show ip route

- show protocols

- show version

Verifica la configuración actual

R1# show running-config (Output omitted) ! version 15.5 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R1 ! interface GigabitEthernet0/0/0 description Link to R2 ip address 209.165.200.225 255.255.255.252 negotiation auto ! interface GigabitEthernet0/0/1 description Link to LAN ip address 192.168.10.1 255.255.255.0 negotiation auto ! router ospf 10 network 192.168.10.0 0.0.0.255 area 0 network 209.165.200.224 0.0.0.3 area 0 ! banner motd ^C Authorized access only! ^C ! line con 0 password 7 14141B180F0B login line vty 0 4 password 7 00071A150754 login transport input telnet ssh ! end R1#

Verifica el estado de la interfaz y muestra cualquier mensaje de error

R1# show interfaces

GigabitEthernet0/0/0 is up, line protocol is up

Hardware is ISR4321-2x1GE, address is a0e0.af0d.e140 (bia a0e0.af0d.e140)

Description: Link to R2

Internet address is 209.165.200.225/30

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full Duplex, 100Mbps, link type is auto, media type is RJ45

output flow-control is off, input flow-control is off

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:21, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

5127 packets input, 590285 bytes, 0 no buffer

Received 29 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 5043 multicast, 0 pause input

1150 packets output, 153999 bytes, 0 underruns

0 output errors, 0 collisions, 2 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

1 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

GigabitEthernet0/0/1 is up, line protocol is up

(Output omitted)

Verifica la información de la capa 3 de una interfaz

R1# show ip interface

GigabitEthernet0/0/0 is up, line protocol is up

Internet address is 209.165.200.225/30

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Multicast reserved groups joined: 224.0.0.5 224.0.0.6

Outgoing Common access list is not set

Outgoing access list is not set

Inbound Common access list is not set

Inbound access list is not set

Proxy ARP is enabled

Local Proxy ARP is disabled

Security level is default

Split horizon is enabled

ICMP redirects are always sent

ICMP unreachables are always sent

ICMP mask replies are never sent

IP fast switching is enabled

IP Flow switching is disabled

IP CEF switching is enabled

IP CEF switching turbo vector

IP Null turbo vector

Associated unicast routing topologies:

Topology "base", operation state is UP

IP multicast fast switching is enabled

IP multicast distributed fast switching is disabled

IP route-cache flags are Fast, CEF

Router Discovery is disabled

IP output packet accounting is disabled

IP access violation accounting is disabled

TCP/IP header compression is disabled

RTP/IP header compression is disabled

Probe proxy name replies are disabled

Policy routing is disabled

Network address translation is disabled

BGP Policy Mapping is disabled

Input features: MCI Check

IPv4 WCCP Redirect outbound is disabled

IPv4 WCCP Redirect inbound is disabled

IPv4 WCCP Redirect exclude is disabled

GigabitEthernet0/0/1 is up, line protocol is up

(Output omitted)

Verifica la lista de hosts conocidos en las LAN Ethernet locales

R1# show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 192.168.10.1 - a0e0.af0d.e141 ARPA GigabitEthernet0/0/1 Internet 192.168.10.10 95 c07b.bcc4.a9c0 ARPA GigabitEthernet0/0/1 Internet 209.165.200.225 - a0e0.af0d.e140 ARPA GigabitEthernet0/0/0 Internet 209.165.200.226 138 a03d.6fe1.9d90 ARPA GigabitEthernet0/0/0 R1#

Verifica la informacion de enrutamiento de la Capa 3

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is 209.165.200.226 to network 0.0.0.0

O*E2 0.0.0.0/0 [110/1] via 209.165.200.226, 02:19:50, GigabitEthernet0/0/0

10.0.0.0/24 is subnetted, 1 subnets

O 10.1.1.0 [110/3] via 209.165.200.226, 02:05:42, GigabitEthernet0/0/0

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/1

209.165.200.0/24 is variably subnetted, 3 subnets, 2 masks

C 209.165.200.224/30 is directly connected, GigabitEthernet0/0/0

L 209.165.200.225/32 is directly connected, GigabitEthernet0/0/0

O 209.165.200.228/30

[110/2] via 209.165.200.226, 02:07:19, GigabitEthernet0/0/0

R1#

Verifica qué protocolos están operativos

R1# show protocols Global values: Internet Protocol routing is enabled GigabitEthernet0/0/0 is up, line protocol is up Internet address is 209.165.200.225/30 GigabitEthernet0/0/1 is up, line protocol is up Internet address is 192.168.10.1/24 Serial0/1/0 is down, line protocol is down Serial0/1/1 is down, line protocol is down GigabitEthernet0 is administratively down, line protocol is down R1#

Verifica la memoria, las interfaces y las licencias del dispositivo

R1# show version

Cisco IOS XE Software, Version 03.16.08.S - Extended Support Release

Cisco IOS Software, ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 15.5(3)S8, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Wed 08-Aug-18 10:48 by mcpre

(Output omitted)

ROM: IOS-XE ROMMON

R1 uptime is 2 hours, 25 minutes

Uptime for this control processor is 2 hours, 27 minutes

System returned to ROM by reload

System image file is "bootflash:/isr4300-universalk9.03.16.08.S.155-3.S8-ext.SPA.bin"

Last reload reason: LocalSoft

(Output omitted)

Technology Package License Information:

-----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------

appxk9 appxk9 RightToUse appxk9

uck9 None None None

securityk9 securityk9 Permanent securityk9

ipbase ipbasek9 Permanent ipbasek9

cisco ISR4321/K9 (1RU) processor with 1647778K/6147K bytes of memory.

Processor board ID FLM2044W0LT

2 Gigabit Ethernet interfaces

2 Serial interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3207167K bytes of flash memory at bootflash:.

978928K bytes of USB flash at usb0:.

Configuration register is 0x2102

R1#

17.5.6. El comando show cdp neighbors

Existen otros comandos IOS que son útiles. Cisco Discovery Protocol (CDP) es un protocolo exclusivo de Cisco que se ejecuta en la capa de enlace de datos. Debido a que el protocolo CDP funciona en la capa de enlace de datos, es posible que dos o más dispositivos de red Cisco (como routers que admiten distintos protocolos de la capa de red) obtengan información de los demás incluso si no hay conectividad de Capa 3.

Cuando inicia un dispositivo Cisco, CDP se inicia de manera predeterminada. CDP descubre automáticamente los dispositivos Cisco vecinos que ejecutan ese protocolo, independientemente de los protocolos o los conjuntos de aplicaciones de Capa 3 en ejecución. CDP intercambia información del hardware y software del dispositivo con sus vecinos CDP conectados directamente.

CDP brinda la siguiente información acerca de cada dispositivo vecino de CDP:

- Identificadores de dispositivo – nombre de host configurado de un switch , router u otro dispositivo

- Lista de direcciones – hasta una dirección de capa de red para cada protocolo admitido.

- Identificador de puerto – el nombre del puerto local y remoto en forma de una cadena de caracteres ASCII, como por ejemplo, FastEthernet 0/0.

- Lista de capacidades – por ejemplo, si un dispositivo específico es un switch de capa 2 o un switch de capa 3

- Plataforma – plataforma de hardware del dispositivo; por ejemplo, un router Cisco serie 1841.

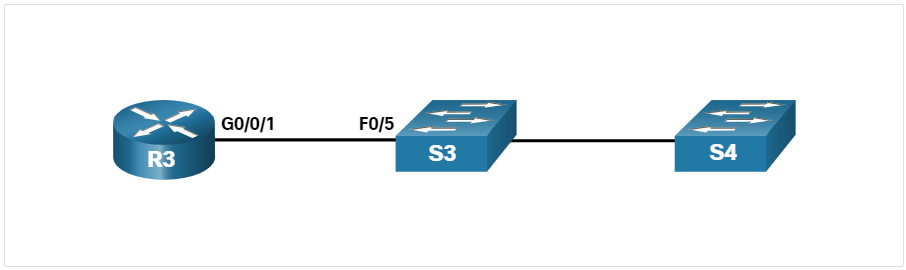

Consulte la topología y la salida del comando show cdp neighbor .

R3# show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

S3 Gig 0/0/1 122 S I WS-C2960+ Fas 0/5

Total cdp entries displayed : 1

R3#

La salida muestra que la interfaz R3 GigabitEthernet 0/0/1 está conectada a la interfaz FastEthernet 0/5 de S3, que es un switch Cisco Catalyst 2960+. Observe que R3 no ha recopilado información sobre S4. Esto porque CDP solo puede descubrir dispositivos directamente conectados. S4 no está conectado directamente a R3 y, por lo tanto, no aparece istado.

El comando show cdp neighbors detail revela la dirección IP de un dispositivo vecino, como se muestra en la salida. CDP revelará la dirección IP del vecino, independientemente de que se pueda hacer ping en ese vecino o no. Este comando es muy útil cuando dos routers Cisco no pueden enrutar a través de su enlace de datos compartido. El comando show cdp neighbors detail contribuye a determinar si uno de los vecinos CDP tiene un error de configuración IP.

Pese a que CDP es útil, también puede ser un riesgo de seguridad, ya que puede proporcionar a los atacantes información útil sobre la infraestructura de la red. Por ejemplo, de manera predeterminada muchas versiones de IOS envían anuncios de CDP por todos los puertos habilitados. Sin embargo, las prácticas recomendadas sugieren que CDP debe habilitarse solamente en las interfaces que se conectan a otros dispositivos Cisco de infraestructura. Los anuncios de CDP se deben deshabilitar en los puertos para el usuario.

Debido a que algunas versiones de IOS envían publicaciones CDP de manera predeterminada, es importante que sepa cómo deshabilitar el CDP. Para deshabilitar CDP globalmente, utilice el comando de configuración global no cdp run. Para deshabilitar CDP en una interfaz, utilice el comando de interfaz no cdp enable.

17.5.7. El comando show ip interface brief

Uno de los comandos más utilizados es el comando show ip interface brief . Este comando proporciona un resultado más abreviado que el comando show ip interface . Proporciona un resumen de la información clave para todas las interfaces de red de un router.

POr ejemplo, l resultado de show ip interface brief muestra todas las interfaces del router, la dirección IP asignada a cada interfaz (si las hubiera) y el estado de funcionamiento de la interfaz.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 209.165.200.225 YES manual up up GigabitEthernet0/0/1 192.168.10.1 YES manual up up Serial0/1/0 unassigned NO unset down down Serial0/1/1 unassigned NO unset down down GigabitEthernet0 unassigned YES unset administratively down down R1#

Verificar interfaces del switch

El comando show ip interface brief también se puede utilizar para verificar el estado de las interfaces del switch, como se muestra en el ejemplo.

S1# show ip interface brief Interface IP-Address OK? Method Status Protocol Vlanl 192.168.254.250 YES manual up up FastEthernet0/l unassigned YES unset down down FastEthernet0/2 unassigned YES unset up up FastEthernet0/3 unassigned YES unset up up

La interfaz VLAN1 recibió la dirección IPv4 192.168.254.250 y está habilitada y en funcionamiento.

El resultado también muestra que la interfaz FastEthernet0/1 está inactiva. Esto indica que no hay ningún dispositivo conectado a la interfaz o que el dispositivo que está conectado tiene una interfaz de red que no funciona.

Por otro lado, el resultado muestra que las interfaces FastEthernet0/2 y FastEthernet0/3 funcionan. Esto lo indica el valor up en las columnas Status y Protocol.

17.5.8. Video: El comando show version

El comando show version se puede utilizar el comando show version para comprobar y solucionar problemas de algunos de los componentes básicos de hardware y software que se utilizan durante el proceso de arranque. Haga clic en Reproducir para ver un vídeo anterior del curso y repasar la explicación del comando show version.

17.5.9. Packet Tracer – Interpretar la salida del comando show

Esta actividad está diseñada para reforzar el uso de los comandos show del router. No debe realizar configuraciones, sino examinar el resultado de diversos comandos show.

Metodologías para la solución de problemas

17.6.1. Enfoques básicos para la solución de problemas

En los dos temas anteriores, ha aprendido acerca de algunas utilidades y comandos que puede utilizar para ayudar a identificar las áreas problemáticas de la red. Esta es una parte importante de la solución de problemas. Hay muchas maneras de solucionar un problema de red. En este tema se detalla un proceso estructurado de solución de problemas que puede ayudarle a convertirse en un mejor administrador de red. También proporciona algunos comandos más para ayudarle a resolver problemas. Los problemas de red pueden ser simples o complejos, y pueden ser el resultado de una combinación de problemas de hardware, software y conectividad. Los técnicos informáticos deben ser capaces de analizar el problema y determinar la causa del error para poder reparar el problema de red. Este proceso se denomina “solución de problemas”.

A common and efficient troubleshooting methodology is based on the scientific method.

The table shows the six main steps in the troubleshooting process.

| Paso | Descripción |

|---|---|

| Paso 1. Identificar del problema | Este es el primer paso en el proceso de solución de problemas. Aunque se pueden usar herramientas en este paso, una conversación con el usuario suele ser muy útil. |

| Paso 2. Establecer una teoría de causas probables | Después de identificar el problema, intente establecer una teoría de causas probables. Este paso generalmente permite ver más causas probables del problema. |

| Paso 3. Poner a prueba la teoría para determinar la causa | Según las causas probables, pruebe sus teorías para determinar cuál es la causa del problema. El técnico aplica a menudo un procedimiento rápido para probar y ver si resuelve el problema.. Si un procedimiento rápido no corrige el problema, es posible que tenga que investigar el problema mas a fondo, para establece la causa. |

| Paso 4. Establecer un plan de acción e implementar la solución | Una vez que haya determinado la causa raíz del problema, establezca un plan de acción para solucionar el problema e implementar la solución. |

| Paso 5. Verificar la solución e implementar medidas preventivas. | Una vez que haya corregido el problema, verifique la funcionalidad total. Si es necesario, implemente medidas preventivas. |

| Paso 6. Registrar hallazgos, acciones y resultados | El último paso del proceso de solución de problemas consiste en registrar los hallazgos, acciones y resultados. Esto es muy importante para referencia futura. |

Para evaluar el problema, determine cuántos dispositivos de la red lo tienen. Si existe un problema con un dispositivo de la red, inicie el proceso de solución de problemas en ese dispositivo. Si existe un problema con todos los dispositivos de la red, inicie el proceso de solución de problemas en el dispositivo donde se conectan todos los otros dispositivos. Debe desarrollar un método lógico y coherente para diagnosticar problemas de red mediante la eliminación de un problema a la vez.

17.6.2. ¿Solucionar o escalar?

En algunas situaciones, quizás no sea posible solucionar el problema de inmediato. Un problema debería escalarse cuando requiere la decisión del gerente, cierta experiencia específica, o el nivel de acceso a la red no está disponible para el técnico que debe solucionar el problema.

Por ejemplo, después de diagnosticar el problema, el técnico decide que un módulo de router debe reemplazarse. Este problema se debe escalar para obtener la aprobación del gerente. Es probable que el gerente tenga que escalar el problema nuevamente ya que podría necesitar la aprobación del departamento de finanzas antes de comprar un nuevo módulo.

La política de la empresa debe indicar claramente cuándo y cómo un técnico debe escalar un problema.

17.6.3. Comando debug

Los procesos, protocolos, mecanismos y eventos del sistema operativo generan mensajes para comunicar su estado. Estos mensajes pueden proporcionar información valiosa cuando hay que solucionar problemas o verificar las operaciones del sistema. El comando debug de IOS permite que el administrador muestre estos mensajes en tiempo real para su análisis. Es una herramienta muy importante para supervisar eventos en un dispositivo Cisco IOS.

Todos los comandos debug se introducen en el modo EXEC privilegiado. Cisco IOS permite limitar el resultado de debug para incluir solo la característica o la subcaracterística relevante. Esto es importante porque se le asigna alta prioridad al resultado de depuración en el proceso de CPU y puede hacer que el sistema no se pueda utilizar. Por este motivo, use los comandos debug solo para trabajar en problemas específicos.

Para supervisar el estado de mensajes de ICMP en un router Cisco, utilice debug ip icmp, como se muestra en el ejemplo.

R1# debug ip icmp ICMP packet debugging is on R1# R1# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1# *Aug 20 14:18:59.605: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.606: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.608: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.609: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 *Aug 20 14:18:59.611: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 R1#

Para acceder a una breve descripción de todas las opciones del comando dbug, utilice el comando debug ? en modo EXEC con privilegios, en la línea de comandos.

ara desactivar una característica de depuración específica, agregue la palabra clave no delante del comando debug :

Enrutador# sin debug ip icmp

Alternativamente, puede ingresar la forma undebug del comando en modo EXEC privilegiado:

Enrutador# undebug ip icmp

Para desactivar todos los comandos debug activos de inmediato, utilice el comando undebug all :

Enrutador# desdepurar todo

Tenga cuidado usando algún comando debug . Algunos comandos debug, como debug all y debug ip packet , generan una importante cantidad de resultados y usan una gran porción de recursos del sistema. El router podría estar tan ocupado mostrando mensajes de debug que no tendría suficiente potencia de procesamiento para realizar sus funciones de red, o incluso escuchar comandos para desactivar la depuración. Por este motivo, no se recomienda y se debe evitar utilizar estas opciones de comando.

17.6.4. El monitor terminal de comandos

Las conexiones para otorgar acceso a la interfaz de línea de comandos de IOS se pueden de las 2 maneras siguientes:

- Localmente – Las conexiones locales requieren acceso físico al router o switch a través de un cable.

- Remotamente – Las conexiones remotas requieren el uso de Telnet o SSH para establecer una conexión a un dispositivo configurado por IP .

Algunos mensajes IOS se muestran automáticamente en una conexión de consola, pero no en una conexión remota. Por ejemplo, el debug resultado se muestra de forma predeterminada en las conexiones de la consola. Sin embargo, el resultado debug no se muestra automáticamente en las conexiones remotas. Esto se debe a que debug los mensajes son mensajes de registro, que se muestran en líneas vty.

En el siguiente resultado, por ejemplo, el usuario estableció una conexión remota usando Telnet desde R2 a R1. A continuación, el usuario emitió el comando debug ip icmp . Sin embargo, el comando no pudo mostrar el debug resultado.

R2# telnet 209.165.200.225 Trying 209.165.200.225 ... Open Authorized access only! User Access Verification Password: R1> enable Password: R1# debug ip icmp ICMP packet debugging is on R1# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1# ! No debug output displayed>

To display log messages on a terminal (virtual console), use the terminal monitor privileged EXEC command. To stop logging messages on a terminal, use the terminal no monitor privileged EXEC command.

Por ejemplo, observe cómo se ha introducido el comando terminal monitor y el comando ping muestra el debug resultado.

R1# terminal monitor R1# ping 10.1.1.1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms R1# *Aug 20 16:03:49.735: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.737: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.738: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.740: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 **Aug 20 16:03:49.741: ICMP: echo reply rcvd, src 10.1.1.1, dst 209.165.200.225,topology BASE, dscp 0 topoid 0 R1# no debug ip icmp ICMP packet debugging is off R1#

Nota: La intención del comando debug es capturar la salida en directo durante un corto período de tiempo (es decir, unos pocos segundos a un minuto más o menos). Siempre desactive debug cuando no sea necesario.

17.7. Escenarios de resolución de problemas

17.7.1. Problemas de funcionamiento dúplex y discordancia

Muchos problemas comunes de red se pueden identificar y resolver con poco esfuerzo. Ahora que dispone de las herramientas y el proceso para solucionar problemas de una red, este tema revisa algunos problemas comunes de red que es probable que encuentre como administrador de red.

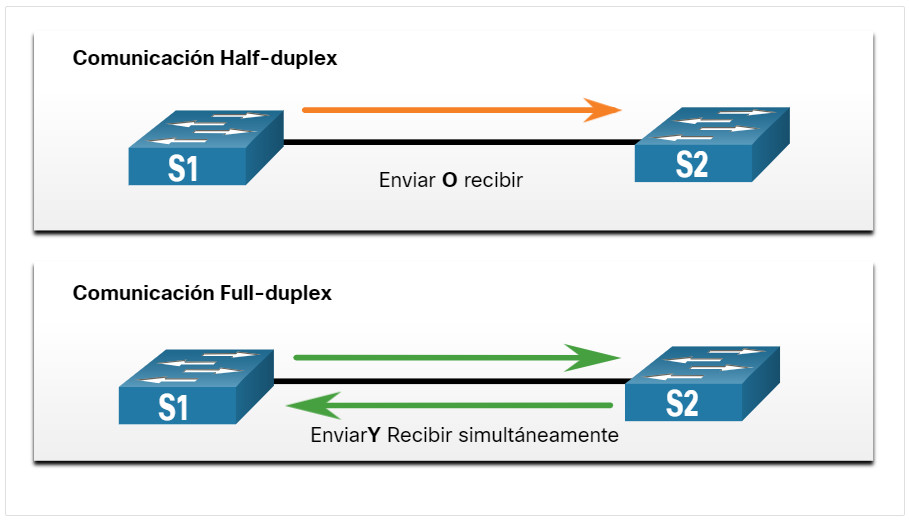

Cuando se trata de comunicación de datos, duplex se refiere a la dirección de la transmisión de datos entre dos dispositivos.

Hay dos modos de comunicación dúplex:

- Half-duplex – Se restringen el intercambio de datos a una dirección a la vez.

- Full-duplex – Se permite enviar y recibir simultáneamente.

La figura ilustra cómo funciona cada método dúplex.

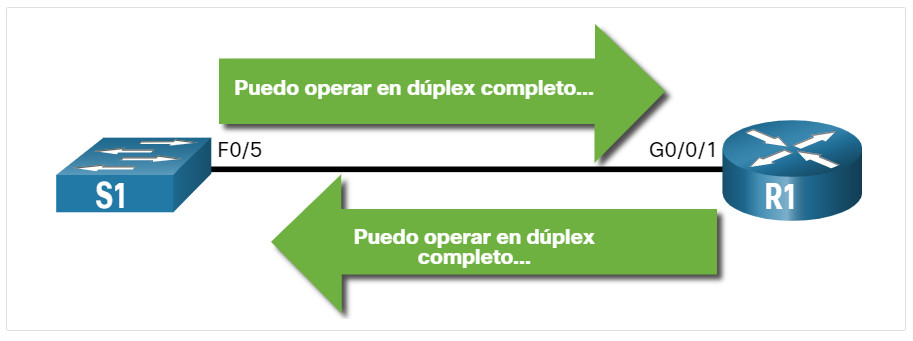

Las interfaces de interconexión de Ethernet deben funcionar en el mismo modo dúplex para un mejor rendimiento de comunicación y para evitar la ineficiencia y la latencia en el enlace.

La función de negociación automática Ethernet facilita la configuración, minimiza los problemas y maximiza el rendimiento de los enlaces Ethernet. Los dispositivos conectados primero anuncian sus capacidades utilizadas y luego eligen el modo de mayor rendimiento soportado por ambos extremos. Por ejemplo, el switch y el router en la ilustración negociaron de manera automática y correcta el modo full-duplex.

Surge una incongruencia si uno de los dos dispositivos conectados funciona en modo Full-Duplex y el otro funciona en modo Half-Duplex. Si bien la comunicación de datos se realizará a través de un enlace con una incongruencia de dúplex, el rendimiento del enlace será muy deficiente.

La incongruencia de dúplex suele deberse a una interfaz mal configurada o, en raras ocasiones, a una negociación automática fallida. Las incongruencias de dúplex pueden ser difíciles de resolver mientras los dispositivos se comunican entre si.

17.7.2. Problemas de asignación de direcciones IP en dispositivos IOS

Los problemas relacionados con la dirección IP probablemente no permitirán la comunicación de los dispositivos de redes remotas. Debido a que las direcciones IP son jerárquicas, cualquier dirección IP asignada a un dispositivo de red debe adaptarse al rango de direcciones de esa red. Las direcciones IP asignadas incorrectamente crean una variedad de problemas, incluso conflictos de direcciones IP y problemas de enrutamiento.

Dos causas comunes de asignación incorrecta de IPv4 son los errores de asignación manuales o los problemas relacionados con DHCP.

Los administradores de redes tienen que asignar a menudo las direcciones IP manualmente a los dispositivos como servidores y routers. Si se genera un error durante la asignación, es muy probable que ocurran problemas de comunicación con el dispositivo.

En un dispositivo IOS, utilice los comandos show ip interface o show ip interface brief para comprobar qué direcciones IPv4 se asignan a las interfaces de red. Por ejemplo, emitir el comando show ip interface brief como se muestra validaría el estado de la interfaz en R1.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 209.165.200.225 YES manual up up GigabitEthernet0/0/1 192.168.10.1 YES manual up up Serial0/1/0 unassigned NO unset down down Serial0/1/1 unassigned NO unset down down GigabitEthernet0 unassigned YES unset administratively down down R1#

17.7.3. Problemas de asignación de direcciones IP en terminales

En las máquinas con Windows, cuando el dispositivo no puede comunicarse con un servidor DHCP, Windows asigna automáticamente una dirección que pertenezca al rango 169.254.0.0/16. Esta función se denomina Dirección IP Privada Automática (APIPA) y está diseñada para facilitar la comunicación dentro de la red local. Piense que Windows dice: “Utilizaré esta dirección del rango 169.254.0.0/16 porque no pude obtener ninguna otra dirección”.

Una computadora con una dirección APIPA no podrá comunicarse con otros dispositivos en la red porque esos dispositivos probablemente no pertenecerán a la red 169.254.0.0/16. Esta situación indica un problema de asignación automática de direcciones IPv4 que debe solucionarse.

Nota: Otros sistemas operativos, como Linux y OS X, no asignarán una dirección IPv4 a la interfaz de red si falla la comunicación con un servidor DHCP.

La mayoría de los terminales se configuran para confiar en un servidor DHCP para la asignación automática de direcciones IPv4. Si el dispositivo no puede comunicarse con el servidor DHCP, el servidor no puede asignar una dirección IPv4 para la red específica y el dispositivo no podrá comunicarse.

Para comprobar las direcciones IP asignadas a una computadora con Windows, utilice el comando ipconfig , como se muestra en la ilustración.

C:\Users\PC-A> ipconfig Windows IP Configuration (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 IPv4 Address. . . . . . . . . . . : 192.168.10.10 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.10.1 (Output omitted)

17.7.4. Problemas con la puerta de enlace predeterminada

La puerta de enlace predeterminada para un terminal es el dispositivo de red más cercano que puede reenviar tráfico a otras redes. Si un dispositivo tiene una dirección de puerta de enlace predeterminada incorrecta o inexistente, no podrá comunicarse con los dispositivos de las redes remotas. Dado que la puerta de enlace predeterminada es la ruta a las redes remotas, su dirección debe pertenecer a la misma red que el terminal.

La dirección de la puerta de enlace predeterminada se puede configurar u obtener manualmente de un servidor DHCP. Como sucede con los problemas de asignación de direcciones IPv4, los problemas de la puerta de enlace predeterminada pueden estar relacionados con la configuración incorrecta (en el caso de la asignación manual) o problemas de DHCP (si está en uso la asignación automática).

Para resolver los problemas de una puerta de enlace predeterminada mal configurada, asegúrese de que el dispositivo tenga configurado la puerta de enlace predeterminada correcta. Si la dirección predeterminada fue configurada manualmente pero es incorrecta, simplemente reemplácela por la dirección apropiada. Si la dirección de la puerta de enlace predeterminada fue configurada automáticamente, asegúrese de que el dispositivo pueda comunicarse correctamente con el servidor DHCP. También es importante verificar que se configuraron la dirección IPv4 y la máscara de subred correspondientes en la interfaz del router y que la interfaz esté activa.

Para verificar el gateway predeterminado en las computadoras con Windows, utilice el comando ipconfig , como se muestra.

C:\Users\PC-A> ipconfig Windows IP Configuration (Output omitted) Wireless LAN adapter Wi-Fi: Connection-specific DNS Suffix . : Link-local IPv6 Address . . . . . : fe80::a4aa:2dd1:ae2d:a75e%16 IPv4 Address. . . . . . . . . . . : 192.168.10.10 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.10.1 (Output omitted)

En un router, utilice el comando show ip route para mostrar la tabla de enrutamiento y verificar que se ha establecido el gateway predeterminado, conocido como ruta predeterminada. Se usa esta ruta cuando la dirección de destino del paquete no coincide con ninguna otra ruta en la tabla de routing.

Por ejemplo, la salida verifica que R1 tenga una puerta de enlace predeterminada (es decir, Puerta de enlace de último recurso) configurada apuntando a la dirección IP 209.168.200.226.

R1# show ip route | begin Gateway

Gateway of last resort is 209.165.200.226 to network 0.0.0.0

O*E2 0.0.0.0/0 [110/1] via 209.165.200.226, 02:19:50, GigabitEthernet0/0/0

10.0.0.0/24 is subnetted, 1 subnets