Última actualización: septiembre 22, 2022

CCNA2 v6 Examen Preliminar Español

1. ¿Qué componentes están configurados por medio de software para que una PC forme parte del entorno de red? (Elija dos opciones).

- Dirección MAC

- Dirección IP

- Núcleo

- Shell

- Máscara de subred

2. ¿Cuál es el orden correcto de la encapsulación de PDU?

3. Para volver a una configuración anterior, un administrador emite el comando copy tftp startup-config en un router e introduce la dirección de host y el nombre de archivo cuando se le solicita. ¿Por qué no se modifica la configuración actual una vez que se completa el comando?

- Se debería haber utilizado el comando copy startup-config tftp.

- En realidad, se debería haber copiado la configuración a la configuración en ejecución.

- Los cambios de configuración se copiaron en la RAM, y se necesita reiniciar el equipo para que se apliquen.

- Los servidores TFTP se pueden usar solamente para restaurar Cisco IOS, no la configuración del router.

4. Un pequeño concesionario automotriz tiene un escáner que está conectado a la computadora del gerente de ventas. Cuando los vendedores necesitan escanear un documento, lo colocan en el escáner y usan sus propias computadoras para controlar el dispositivo mediante el software instalado en la computadora del administrador. Una vez que se escanea el documento, pueden adjuntarlo a un correo electrónico o subirlo al software de ventas. ¿Qué tipo de modelo de red describe esta situación?

- Cliente/Servidor

- conmutación por paquetes

- Punto a punto

- Centralizada

- Jerárquica

5. ¿Qué método de acceso a los medios requiere que una terminal envíe una notificación a través de los medios antes de enviar datos?

- CSMA/CA

- CSMA/CD

- determinista

- Paso de tokens

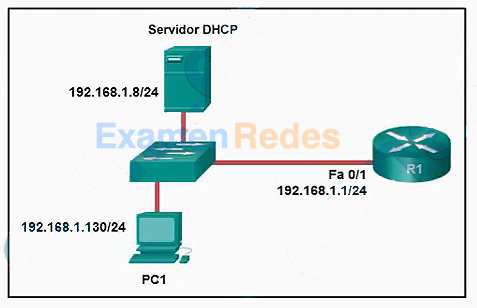

6. Consulte la exhibición. La PC1 está configurada para obtener una dirección IP dinámica del servidor de DHCP. Hace dos semanas que la PC1 se encuentra apagada. Cuando la PC1 arranque e intente solicitar una dirección IP disponible, ¿qué dirección IP de destino colocará en el encabezado IP?

- 192.168.1.1

- 192.168.1.8

- 192.168.1.255

- 255.255.255.255

7. ¿Cuál de estas afirmaciones sobre direcciones IPv6 es verdadera?

- Las direcciones de loopback están representadas por ::/128.

- Las direcciones de unidifusión globales son globalmente únicas y se enrutan a través de internet.

- Las direcciones link-local deben ser únicas.

- Las direcciones locales únicas se usan para comunicarse con otros dispositivos en el mismo enlace.

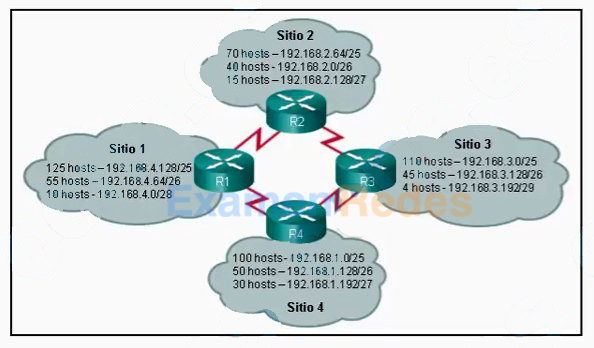

8. Consulte la ilustración. ¿Cuál de estos esquemas de direccionamiento IP se debe cambiar?

- Sitio 2

- Sitio 4

- Sitio 3

- Sitio 1

9. ¿Cuál es la forma más eficaz de mitigar los ataques de virus y gusanos?

- Instalar actualizaciones de seguridad para revisar los sistemas vulnerables.

- Proteger todos los dispositivos de capa 2.

- Implementar firewalls para filtrado de paquetes en el perímetro de la red.

- Asegurar que los usuarios cambien sus contraseñas con frecuencia.

10. Parece que un sitio Web determinado no responde en una PC con Windows 7. ¿Cuál de estos comandos podría utilizar el técnico para mostrar todas las entradas DNS en caché para esta página Web?

- ipconfig /all

- ipconfig /displaydns

- nslookup\

- arp -a

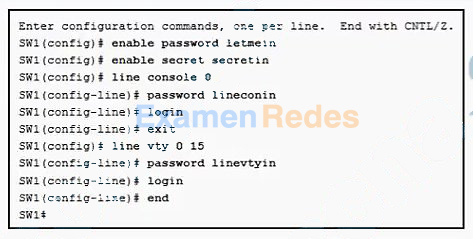

11. Consulte la ilustración. Un administrador de red configura el control de acceso al switch SW1. Si el administrador utiliza Telnet para conectarse al switch, ¿cuál de las siguientes contraseñas se necesita para acceder al modo EXEC del usuario?

- letmein

- secretin

- lineconin

- linevtyin

12. Al realizar el análisis de protocolos de una red, ¿cuándo se debe capturar el tráfico para asegurar la representación más precisa de los distintos tipos de tráfico en la red?

- Durante los momentos de uso moderado de la red.

- Durante las horas pico de uso de la red.

- Durante los fines de semana y feriados, cuando el uso de la red es leve.

- Durante las actualizaciones de software.

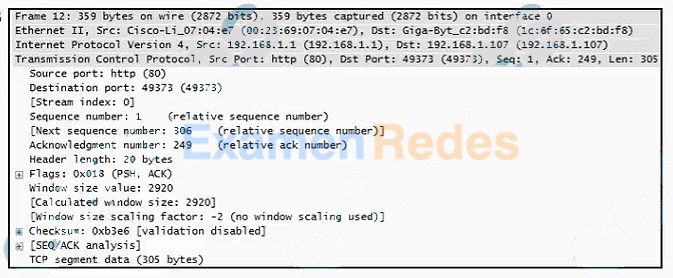

13. Consulte la ilustración. Un segmento TCP de un servidor fue capturado por Wireshark, que se ejecuta en un host. ¿Qué número de acuse de recibo devolverá el host para el segmento TCP que se recibió?

- 306

- 2921

- 21

- 250

- 2

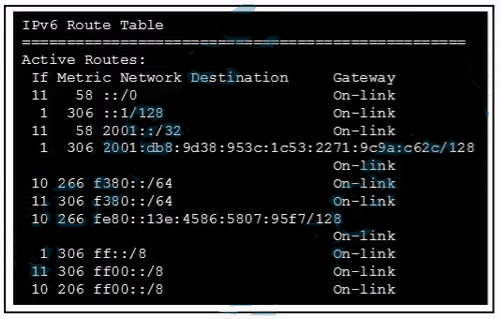

14. Consulte la ilustración. ¿Cuál es la dirección link-local IPv6 de la computadora local que se muestra, de acuerdo con el resultado del comando netstat -r?

- ::1/128

- 2001::/32

- 2001:db8:9d38:953c:1c53:2271:9c9a:c62c/128

- fe80::/64

- fe80::13e:4586:5807:95f7/128

15. Un administrador de red revisa los registros del sistema y detecta pruebas de conectividad inusuales en varios puertos bien conocidos en un servidor. ¿Qué clase de ataque de red podría indicar esto?

- Robo de información.

- Denegación de servicio.

- Reconocimiento

- De acceso.

16. ¿Cuál de estas tecnologías proporciona una solución al agotamiento de direcciones IPv4 al permitir que varios dispositivos compartan una dirección IP pública?

- ARP

- DNS

- PAT

- SMB

- DHCP

- HTTP

17. ¿Qué sucede cuando parte de una transmisión de televisión por Internet no se entrega el destino?

- Se vuelve a enviar la parte de la transmisión de televisión que se perdió.

- Se envía un mensaje de error de entrega al host de origen.

- Se reenvía la transmisión completa.

- La transmisión continúa sin la parte que falta.

18. ¿Cuáles son las tres direcciones IP públicas? (Elija tres).

- 10.1.1.1

- 128.107.0.7

- 192.31.7.10

- 172.16.4.4

- 192.168.5.5

- 64.104.7.7

19. Un host accede a un servidor FTP en una red remota. ¿Cuáles son las tres funciones realizadas por los dispositivos de red intermediarios durante esta conversación? (Elija tres).

- Aplicar una configuración de seguridad para controlar el flujo de datos.

- Actuar como cliente como servidor.

- Servir como el origen o el destino de los mensajes.

- Regenerar señales de datos.

- Notificar a otros dispositivos cuando se producen errores.

- Proporcionar un canal por el cual se transfieren los mensajes.

20. ¿Qué dirección IP es una dirección de red válida?

- 172.16.4.32/27

- 172.16.4.79/28

- 172.16.4.255/22

- 172.16.5.255/23

21. ¿Cuál es el rango de direcciones IP host para la subred 172.16.1.32/28?

- 172.16.1.33 – 172.16.1.38

- 172.16.1.33 – 172.16.1.46

- 172.16.1.33 – 172.16.1.62

- 172.16.1.32 – 172.16.1.39

- 172.16.1.32 – 172.16.1.47

22. Una organización recibió el prefijo de red IPv6 2001:db8:1234::/52 de su ISP. ¿Cuántas subredes se pueden crear a partir de este prefijo sin tomar prestados bits de la ID de la interfaz?

- 1024

- 4096

- 8192

- 65536

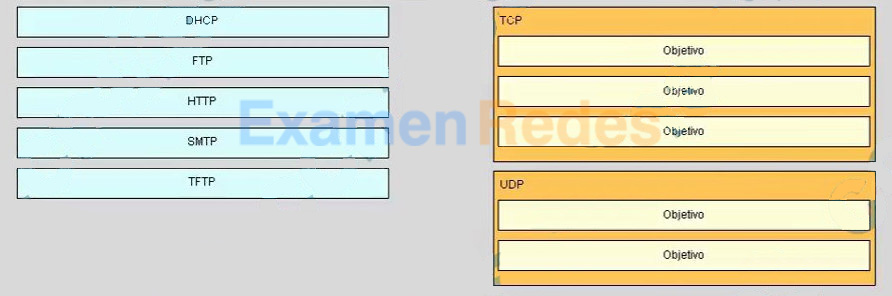

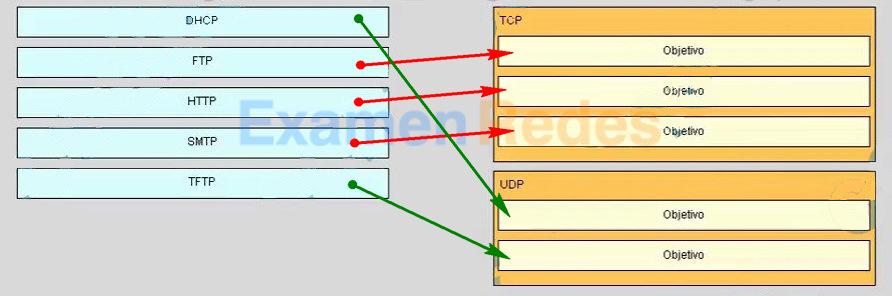

23. Una los protocolos de aplicación con los protocolos de transporte correctos.

Respuesta:

24. Abra la actividad de PT. Realice las tareas detalladas en las instrucciones de la actividad y, a continuación, responda la pregunta. ¿Cuál es la palabra clave secreta que se muestra en la página Web?

- router

- switch

- frame

- packet

- cisco

25. Abra la actividad de PT. Realice las tareas detalladas en las instrucciones de la actividad y, a continuación, responda la pregunta. ¿Cuál de las siguientes direcciones IPv6 se asigna a la interfaz Serial0/0/0 en RT2?

- 2001:db8:abc:1::1

- 2001:db8:abc:5::1

- 2001:db8:abc:5::2

- 2001:db8:abc:10::15

26. ¿Qué afirmaciones describen una ruta que aprendió de manera dinámica?

- Se identifica por el prefijo C en la tabla de enrutamiento

- No la afectan los cambios en la topología de la red

- Tiene una distancia administrativa de 1

- Se actualiza y se mantiene automáticamente por medio de protocolos enrutamiento

27. ¿Cuál es el propósito de un protocolo de enrutamiento?

- Permite que un administrador cree un esquema de direccionamiento para la red

- Ofrece un procedimiento para codificar y decodificar datos en bits para el reenvío de paquetes

- Permite que un router comparta información acerca de redes conocidas con otros routers

- Se utiliza para desarrollar y mantener tablas ARP

- Proporciona un método para segmentar y reensamblar los paquetes de datos

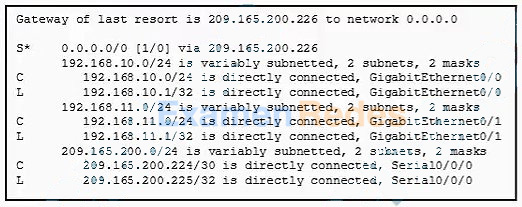

28. Consulte la exhibición. ¿Qué hace el router con un paquete que tiene una dirección IP de destino 192.168.12.227?

- Envía el paquete por la interfaz GigabitEthernet0/1

- Envía el paquete por la interfaz GigabitEthernet0/0

- Envía el paquete por la interfaz Serial0/0/0

- Descarta el paquete

29. ¿Qué tipo de ruta estática se configura con una mayor distancia administrativa a fin de proporcionar una ruta de respaldo a una ruta descubierta por un protocolo de routing dinámico?

- Ruta estática estándar

- Ruta estática flotante

- Ruta estática predeterminada

- Ruta estática resumida

30. ¿Cuáles son los dos factores importantes para decidir qué protocolo de routing de gateway interior se debe usar? (Elija dos).

- velocidad de convergencia

- La arquitectura de backbone de campus

- La selección de ISP

- El sistema autónomo que se utiliza

- Escalabilidad

31. ¿Qué información usa un switch para completar la tabla de direcciones MAC?

- las direcciones MAC de origen y de destino y el puerto de salida

- la dirección MAC de origen y el puerto de salida

- la dirección MAC de destino y el puerto de salida

- la dirección MAC de origen y el puerto de entrada

- las direcciones MAC de origen y de destino y el puerto de entrada

- la dirección MAC de destino y el puerto de entrada

32. Los empleados de una empresa conectan sus PC portátiles inalámbricas a la LAN empresarial mediante puntos de acceso inalámbricos que están conectados a los puertos Ethernet de los switches. ¿En qué capa del modelo de diseño de red jerárquico de tres capas estos switches funcionan?

- Distribución

- Física

- Núcleo

- Acceso

- Enlace de datos

33. ¿Qué ventaja posee el método de switching de almacenamiento y reenvío en comparación con el método de switching por método de corte?

- Reenvío de tramas más rápido

- Reenvío de tramas utilizando la información de IPv4 de capa 3 y 4

- Detección de colisión

- Verificación de errores de la trama

34. ¿Qué tipo de tráfico está diseñado para una VLAN nativa?

- Generado por los usuarios

- Sin etiquetar

- Con etiquetas

- Management

35. Un administrador de redes configura un nuevo switch de Cisco para el acceso de administración remota. ¿Qué tres elementos se deben configurar en el switch para realizar esta tarea? (Elija tres opciones.)

- Dominio VTP

- Líneas vty

- Dirección IP

- Dirección de loopback

- Gateway predeterminado

- VLAN predeterminada

36. ¿Cuál es el motivo por el que el mensaje DHCPREQUEST se envía como mensaje de difusión durante el proceso de DHCPv4?

- Para que los routers completen sus tablas de routing con esta nueva información

- Para indicar a otros hosts que no soliciten la misma dirección IP

- Para notificar a otros servidores de DHCP en la subred que se arrendó la dirección IP

- Para que los hosts en otras subredes reciban la información

37. ¿Cuál es el escenario más probable en el cual la interfaz WAN de un router podría configurarse como cliente DHCP, para que se le asigne una dirección IP dinámica desde un ISP?

- El router está configurado como un servidor de DHCP

- Es un SOHO o un router de banda ancha para el hogar

- Hay un servidor web para acceso público en la LAN que está conectada al router.

- El router también es el gateway para una LAN.

38. ¿Qué tipo de tráfico es probable que tenga problemas al pasar por un dispositivo NAT?

- HTTP

- DNS

- IPsec

- Telnet

- ICMP

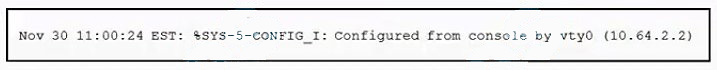

39. Consulte la ilustración. Un administrador analiza el mensaje de un servidor de syslog. ¿Qué se puede determinar a partir de este mensaje?

- Este es un mensaje de notificación para una condición normal pero importante.

- Este es un mensaje de error para el cual existen condiciones de advertencia.

- Este es un mensaje de error que indica que el sistema no se puede usar.

- Este es un mensaje de alerta que requiere acción inmediata.

40. En comparación con las rutas dinámicas, ¿cuáles son las dos ventajas de utilizar rutas estáticas en un router? (Elija dos opciones.)

- Mejoran la seguridad de la red.

- Tardan menos tiempo para converger cuando la topología de la red cambia.

- Mejoran la eficiencia de detección de redes vecinas.

- Cambian de forma automática la ruta hacia la red de destino cuando la topología cambia.

- Utilizan menos recursos del router.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes