Última actualización: diciembre 7, 2024

CCNA1 v6 Examen Final Español

1. ¿Cuál de las siguientes es una característica de una red con tolerancia a fallas?

- Una red que protege la información confidencial de acceso no autorizado

- Una red que se recupera rápidamente cuando se produce una falla y depende de la redundancia para limitar el efecto de dicha falla

- Una red que admite un mecanismo para administrar la congestión y asegurar la distribución confiable de contenido a todos los usuarios

- Una red que se puede expandir rápidamente para admitir nuevos usuarios y aplicaciones sin afectar el rendimiento del servicio que se les proporciona a los usuarios actuales

2. Tres empleados de un banco utilizan la red corporativa. El primer empleado utiliza un explorador Web para ver una página Web de la compañía con el objetivo de leer algunos anuncios. El segundo empleado accede a la base de datos corporativa para realizar algunas transacciones financieras. El tercer empleado participa en una importante conferencia de audio en vivo con otros gerentes corporativos ubicados en sucursales. Si se implementa QoS en esta red, ¿cuál será el orden de prioridad de los diversos tipos de datos, de mayor a menor importancia?

- Conferencia de audio, transacciones financieras, página Web

- Transacciones financieras, página Web, conferencia de audio

- Conferencia de audio, página Web, transacciones financieras

- Transacciones financieras, conferencia de audio, página Web

3. ¿Cuál de los siguientes es un beneficio del uso de la computación en la nube en las redes?

- Se extienden las funcionalidades de red sin necesidad de invertir en infraestructura, personal ni software nuevos.

- La tecnología se integra a los dispositivos que se utilizan a diario, lo que permite que se interconecten con otros dispositivos y que se vuelvan más “inteligentes» o automatizados.

- Las redes domésticas utilizan el cableado eléctrico existente para conectar los dispositivos a la red donde haya un tomacorriente, lo que permite ahorrar el costo de instalación de cables de datos.

- Los usuarios finales tienen la libertad de utilizar herramientas personales para acceder a información y comunicarse en una red comercial.

4. ¿Cuál es la función del shell en un SO?

- Comunica a los usuarios y el kernel.

- Proporciona los servicios de protección contra intrusiones para el dispositivo.

- Interactúa con el hardware del dispositivo.

- Proporciona servicios de firewall exclusivos.

5. ¿Qué conexión proporciona una sesión CLI segura con encriptación a un switch Cisco?

- Una conexión auxiliar

- Una conexión SSH

- Una conexión de consola

- Una conexión Telnet

6. Un técnico de red está intentando configurar una interfaz mediante el siguiente comando: SanJose(config)# ip address 192.168.2.1 255.255.255.0. El dispositivo rechaza el comando. ¿Por qué razón?

- La información de máscara de subred es incorrecta.

- El comando se introduce en el modo de operación incorrecto.

- La interfaz está apagada y se debe habilitar para que el switch acepte la dirección IP.

- La sintaxis del comando es incorrecta.

7. Un administrador utiliza la combinación de teclas Ctrl-Mayús-6 en un switch después de emitir el comando ping. ¿Cuál es el objetivo de utilizar esta combinación de teclas?

- Reiniciar el proceso de ping

- Interrumpir el proceso de ping

- Permitir que el usuario complete el comando

- Salir a un modo de configuración distinto

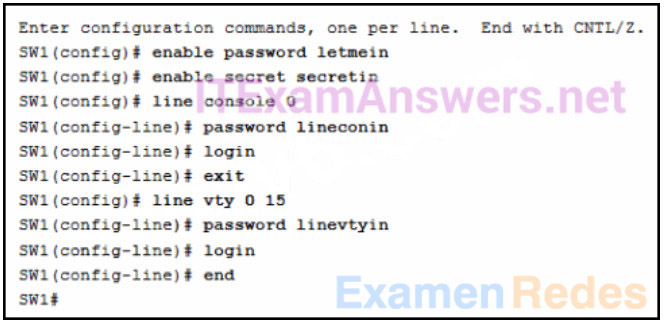

8. Consulte la ilustración. Un administrador de redes está configurando el control de acceso al switch SW1. Si el administrador utiliza una conexión de consola para conectarse al switch, ¿cuál de las siguientes contraseñas se necesita para acceder al modo EXEC del usuario?

- lineconin

- secretin

- linevtyin

- letmein

9. ¿En qué interfaz de switch configuraría un administrador una dirección IP, de modo que sea posible administrar el switch de forma remota?

- console 0

- VLAN 1

- FastEthernet0/1

- vty 0

10. ¿Cuál es el protocolo responsable de controlar el tamaño de los segmentos y la frecuencia con la que se intercambian entre un cliente y un servidor web?

- HTTP

- Ethernet

- TCP

- IP

11. ¿Cuál es la ventaja de utilizar un protocolo definido por un estándar abierto?

- Una empresa puede monopolizar el mercado.

- Un protocolo de estándar abierto no está controlado ni regulado por las organizaciones de estandarización.

- El protocolo solamente se puede ejecutar en equipos de un proveedor específico.

- Fomenta la competencia y promueve las opciones.

12. ¿Cuáles de los siguientes beneficios corresponden a un modelo de red en capas? Elija dos opciones.

- Impide a los diseñadores crear su propio modelo.

- Acelera la distribución de paquetes.

- Asegura que un dispositivo que funciona en una capa pueda funcionar en la capa superior siguiente.

- Impide que la tecnología de una capa afecte las demás.

- Asiste en el diseño de protocolos.

Asistir en el diseño de protocolos.

Fomenta la competencia entre proveedores.

Evita que una tecnología que funciona en una capa afecte a las demás.

Proporciona un lenguaje común para describir la funcionalidad de red.

Permite visualizar la interacción y los protocolos entre cada capa.

13. ¿Cuáles son las dos capas del modelo OSI que tienen la misma funcionalidad que las dos capas del modelo TCP/IP? Elija dos opciones.

- Red

- Enlace de datos

- Sesión

- Transporte

- Física

14. ¿Qué nombre se le asigna a la PDU de la capa de transporte?

- datos

- bits

- segmento

- trama

- paquete

Datos: término general para la PDU que se utiliza en la capa de aplicación

Segmento: PDU de la capa de transporte

Paquete: PDU de la capa de red

Trama: PDU de la capa de enlace de datos

Bits: PDU de la capa física que se utiliza cuando se transmiten datos físicamente por el medio

15. Un administrador de red lleva a cabo la resolución de problemas de conectividad en un servidor. Mediante una herramienta de prueba, el administrador advierte que las señales que genera la NIC del servidor están distorsionadas y no se pueden utilizar. ¿En qué capa del modelo OSI se categoriza el error?

- Capa de red

- Capa de presentación

- Capa de enlace de datos

- Capa física

16. Un administrador de redes mide la transferencia de bits a través de la red troncal de la compañía para una aplicación de base de datos de misión crítica. El administrador advierte que el rendimiento de la red está por debajo del ancho de banda esperado. ¿Cuáles son los tres factores que podrían afectar el rendimiento? Elija tres opciones.

- La confiabilidad de la infraestructura Gigabit Ethernet de la red troncal

- La cantidad de tráfico que cruza la red en el momento

- El tipo de tráfico que cruza la red

- La sofisticación del método de encapsulamiento aplicado a los datos

- La latencia generada por la cantidad de dispositivos de red que atraviesan los datos

- El ancho de banda de la conexión WAN a Internet

17. ¿Cuál de las siguientes es una característica del cableado UTP?

- Revestimiento

- Malla de cobre tejida o papel metálico

- Anulación

- Inmunidad a los peligros eléctricos

18. ¿Cuáles de las siguientes son dos características de un cable de fibra óptica? Elija dos opciones.

- Es más caro que el cable UTP.

- Combina las técnicas de anulación, protección y trenzado para proteger los datos.

- Típicamente contiene cuatro pares de hilos de fibra óptica.

- No lo afectan la EMI ni la RFI.

- Cada par de cables se encuentra envuelto en papel metálico.

19. ¿Cuál de las siguientes es una característica de la subcapa LLC?

- Proporciona la delimitación de datos según los requisitos de señalización física del medio.

- Coloca en la trama información que permite que varios protocolos de capa 3 utilicen la misma interfaz y los mismos medios de red.

- Proporciona el direccionamiento lógico requerido que identifica el dispositivo.

- Define los procesos de software que proporcionan servicios a la capa física.

20. Un equipo de redes compara las topologías físicas WAN para la conexión de sitios remotos al edificio de una oficina central. ¿Qué topología proporciona alta disponibilidad y conecta algunos sitios remotos, pero no todos?

- Hub-and-spoke

- Malla parcial

- Malla

- Punto a punto

21. ¿Qué método se utiliza para administrar el acceso por contienda en una red inalámbrica?

- Paso de tokens

- Orden de prioridades

- CSMA/CD

- CSMA/CA

22. ¿Cuáles son las tres funciones principales que proporciona la encapsulación de datos de capa 2? (Elija tres).

- Corrección de errores mediante un método de detección de colisiones

- Colocación y retiro de tramas de los medios

- Detección de errores mediante cálculos de CRC

- Delimitación de grupos de bits en tramas

- Conversión de bits en señales de datos

- Direccionamiento de la capa de enlace de datos

- Control de sesión mediante números de puerto

23. ¿Qué hace un host de una red Ethernet si recibe una trama con una dirección MAC de destino que no coincide con su propia dirección MAC?

- Desmonta la trama del enlace de datos para revisar la dirección IP de destino.

- Reenvía la trama al siguiente host.

- Descarta la trama.

- Elimina la trama de los medios.

24. ¿En qué método de reenvío de tramas se recibe la trama completa y se realiza una comprobación de CRC para detectar errores antes de reenviarla?

- Switching por método de corte

- Switching de almacenamiento y envío

- Switching libre de fragmentos

- Switching de envío rápido

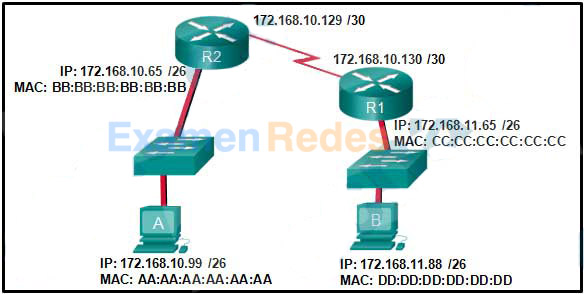

25. Consulte la ilustración. Si el host A envía un paquete IP al host B, ¿cuál es la dirección de destino en la trama cuando deja el host A?

- 172.168.10.99

- AA: AA: AA: AA: AA: AA

- 172.168.10.65

- BB: BB: BB: BB: BB: BB

- DD: DD: DD: DD: DD: DD

- CC: CC: CC: CC: CC: CC

26. ¿Qué direcciones asigna ARP?

- Una dirección IPv4 de destino a la dirección MAC de origen

- Una dirección MAC de destino a una dirección IPv4 de origen

- Una dirección IPv4 de destino al nombre de host de destino

- Una dirección MAC de destino a una dirección IPv4 de destino

27. ¿Cuáles de los siguientes son dos servicios que proporciona la capa de red OSI? Elija dos opciones.

- Detección de colisiones

- Detección de errores

- Routing de paquetes hacia el destino

- Colocación de tramas en los medios

- Encapsulamiento de PDU de la capa de transporte

Direccionamiento

Encapsulamiento

Routing

Desencapsulamiento

La detección de errores, la colocación de datos en el medio y la detección de colisiones son funciones de la capa de enlace de datos.

28. ¿Cuáles de las siguientes son dos funciones de la NVRAM? Elija dos opciones.

- Almacenar el archivo de configuración de inicio

- Contener el archivo de configuración en ejecución

- Retener el contenido cuando se corta la energía

- Almacenar la tabla de routing

- Almacenar la tabla ARP

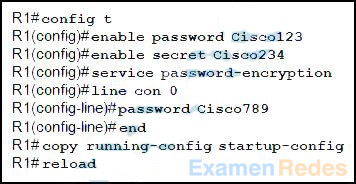

29. Consulte la ilustración. ¿Cuál es el resultado de ingresar en esta configuración la próxima vez que un administrador de red conecte un cable de consola al router si no se introdujeron comandos adicionales?

- Al administrador se le mostrará la petición de entrada R1>.

- Se le pedirá al administrador que introduzca Cisco234.

- Se le pedirá al administrador que introduzca Cisco789.

- Se le pedirá al administrador que introduzca Cisco123.

30. ¿Cuál de las siguientes es la representación decimal punteada de la dirección IPv4 11001011.00000000.01110001.11010011?

- 192.0.2.199

- 209.165.201.223

- 203.0.113.211

- 198.51.100.201

31. ¿Cuáles son tres características de la transmisión de multidifusión? Elija tres opciones.

- Un mismo paquete se puede enviar a un grupo de hosts.

- Los routers pueden utilizar la transmisión de multidifusión para intercambiar información de routing.

- Las computadoras utilizan la transmisión de multidifusión para solicitar direcciones IPv4.

- La dirección de origen de una transmisión de multidifusión se encuentra en el intervalo de 224.0.0.0 a 224.0.0.255.

- Los mensajes de multidifusión asignan direcciones de capa inferior a direcciones de capa superior.

- Los routers no reenviarán direcciones de multidifusión del intervalo de 224.0.0.0 a 224.0.0.255.

32. ¿Cuáles de los siguientes son tres intervalos de direcciones IP que se reservan para uso privado interno? Elija tres opciones.

- 192.31.7.0/24

- 192.168.0.0/16

- 172.16.0.0/12

- 127.16.0.0/12

- 64.100.0.0/14

- 10.0.0.0/8

- 10.0.0.0 /8 (cualquier dirección que comience con 10 en el primer octeto)

- 172.16.0.0 /12 (cualquier dirección que comience con 172.16 en los dos primeros octetos hasta 172.31.255.255)

- 192.168.0.0 /16 (cualquier dirección que comience con 192.168 en los dos primeros octetos)

33. ¿Qué propósito cumple NAT64 en IPv6?

- Traduce las direcciones IPv6 privadas a direcciones IPv6 públicas.

- Convierte direcciones IPv6 normales en direcciones de 64 bits que se pueden utilizar en Internet.

- Permite a las empresas utilizar direcciones IPv6 locales únicas en la red.

- Convierte la dirección MAC de 48 bits en una dirección de host de 64 bits que se puede utilizar para el direccionamiento automático de host.

- Convierte los paquetes IPv6 en paquetes IPv4.

34. ¿Cuál de las siguientes es la representación más comprimida de la dirección IPv6 2001:0000:0000:abcd:0000:0000:0000:0001?

- 2001:0:0:abcd::1

- 2001:0000:abcd::1

- 2001::abcd::1

- 2001::abcd:0:1

- 2001:0:abcd::1

35. ¿Cuál de estos intervalos de direcciones link-local se puede asignar a una interfaz con IPv6 habilitado?

- FE80 :: /10

- FEC0 :: /10

- FDEE :: /7

- FF00 :: /8

36. ¿Cuántas direcciones de host válidas están disponibles en una subred IPv4 configurada con la máscara /26?

- 190

- 62

- 254

- 64

- 192

37. El administrador de un sitio debe hacer que una red específica del sitio debe admitir 126 hosts. ¿Cuál de las siguientes máscaras de subred tiene la cantidad de bits de host requerida?

- 255.255.255.0

- 255.255.255.224

- 255.255.255.128

- 255.255.255.240

38. ¿Cuál de las siguientes subredes incluiría la dirección 192.168.1.96 como dirección de host utilizable?

- 192.168.1.32/28

- 192.168.1.32/27

- 192.168.1.64/29

- 192.168.1.64/26

39. ¿Cuál de las siguientes afirmaciones es verdadera acerca de las máscaras de subred de longitud variable?

- Se devuelven bits, en lugar de tomárselos prestados, para crear subredes adicionales.

- El tamaño de cada subred puede ser diferente, según los requisitos.

- Las subredes se pueden dividir en más subredes solamente una vez.

- Todas las subredes son del mismo tamaño.

40. ¿Cuál de estas situaciones describe una función proporcionada por la capa de transporte?

- Un trabajador de una empresa accede a un servidor Web ubicado en una red corporativa. La capa de transporte da formato a la pantalla para que la página Web se visualice de manera adecuada, independientemente del dispositivo que se utilice para ver el sitio Web.

- Un alumno utiliza un teléfono VoIP del aula para llamar a su casa. El identificador único grabado en el teléfono es una dirección de capa de transporte utilizada para establecer contacto con otro dispositivo de red en la misma red.

- Un estudiante reproduce una película corta con sonido basada en Web. La película y el sonido están codificados dentro del encabezado de la capa de transporte.

- Un alumno tiene dos ventanas de explorador Web abiertas a fin de acceder a dos sitios Web. La capa de transporte garantiza que se entregue la página Web correcta a la ventana de explorador adecuada.

41. Un usuario abre tres navegadores en la misma PC para acceder a www.cisco.com con el objetivo de buscar información sobre el curso de certificación. El servidor web de Cisco envía un datagrama como respuesta a la solicitud desde uno de los navegadores web. ¿Qué información utiliza la pila de protocolos TCP/IP en la PC para identificar el navegador web de destino?

- El número de puerto de origen

- La dirección IP de destino

- La dirección IP de origen

- El número de puerto de destino

42. ¿Cuáles son las dos formas en que el TCP utiliza los números de secuencia en un segmento? (Elija dos opciones).

- Para determinar si el paquete cambió durante el tránsito

- Para especificar el orden en que los segmentos viajan de origen a destino

- Para volver a armar los segmentos en la ubicación remota

- Para limitar el número de segmentos que se pueden enviar de una interfaz a la vez

- Para identificar segmentos faltantes en el destino

43. ¿Cuáles son las dos tareas que representan funciones de la capa de presentación? (Elija dos).

- Control de sesión

- Encriptación

- Compresión

- Autenticación

- Direccionamiento

44. ¿Cuál de las siguientes es una característica clave del modelo de red entre pares?

- Uso compartido de recursos sin un servidor exclusivo

- Impresión en red por medio de un servidor de impresión

- Red inalámbrica

- Redes sociales sin Internet

45. Un técnico puede hacer ping a la dirección IP del servidor web de una empresa remota, pero no puede hacer ping correctamente a la dirección URL del mismo servidor web. ¿Qué utilidad de software puede utilizar para diagnosticar el problema?

- netstat

- nslookup

- tracert

- ipconfig

46. ¿Qué nombre de dominio sería un ejemplo de un dominio de nivel superior?

- .com

- cisco.com

- www.cisco.com

- root.cisco.com

47. Una PC obtiene su dirección IP de un servidor DHCP. Si se retira la PC de la red para su reparación, ¿qué sucede con la configuración de dirección IP?

- El arrendamiento de dirección se renueva automáticamente hasta que se devuelve la PC.

- El servidor conserva la configuración para que se vuelva a emitir cuando se devuelva la PC.

- La dirección se devuelve al pool para su reutilización cuando vence el arrendamiento.

- La configuración es permanente y no cambia nada.

48. Un host inalámbrico debe solicitar una dirección IP. ¿Qué protocolo se utilizaría para procesar la solicitud?

- HTTP

- DHCP

- FTP

- ICMP

- SNMP

49. ¿Cuál ejemplo de código malicioso se clasificaría como un caballo de Troya?

- Malware que requiere la intervención manual del usuario para propagarse entre sistemas

- Malware que se puede propagar automáticamente de un sistema a otro al explotar una vulnerabilidad en el objetivo

- Malware que se adjunta a un programa legítimo y se propaga a otros programas cuando se lo ejecuta

- Malware escrito para parecerse a un videojuego

50. Cuando se aplica a un router, ¿cuál de estos comandos ayudaría a mitigar los ataques a contraseñas por fuerza bruta contra el router?

- exec-timeout 30

- banner motd $Max failed logins = 5$

- login block-for 60 attempts 5 within 60

- service password-encryption

51. Un técnico de red sospecha que una conexión de red particular entre dos switches de Cisco tiene una falta de coincidencia de dúplex. ¿Qué comando usaría el técnico para ver los detalles de la Capa 1 y la Capa 2 de un puerto del switch?

- show running-config

- show ip interface brief

- show interfaces

- show mac-address-table

52. ¿Dónde se envían los mensajes de salida de depuración de Cisco IOS por defecto?

- Buffers de memorias

- Líneas vty

- Línea de consola

- Servidor Syslog

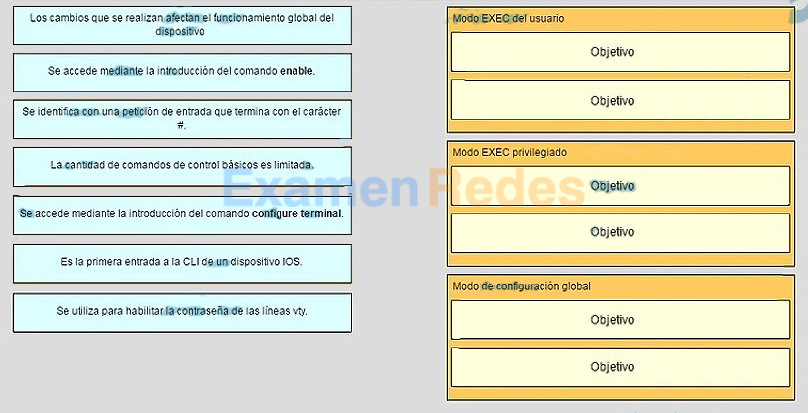

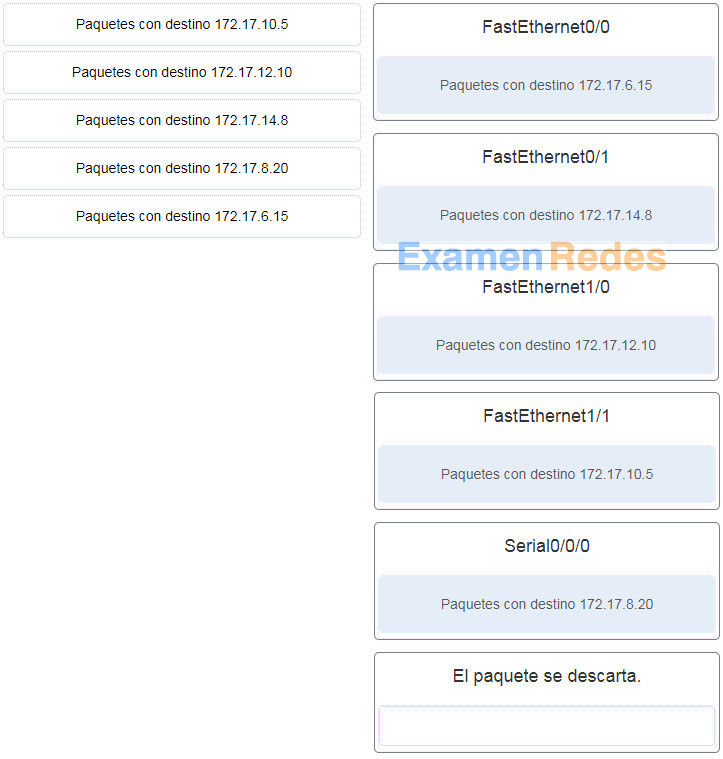

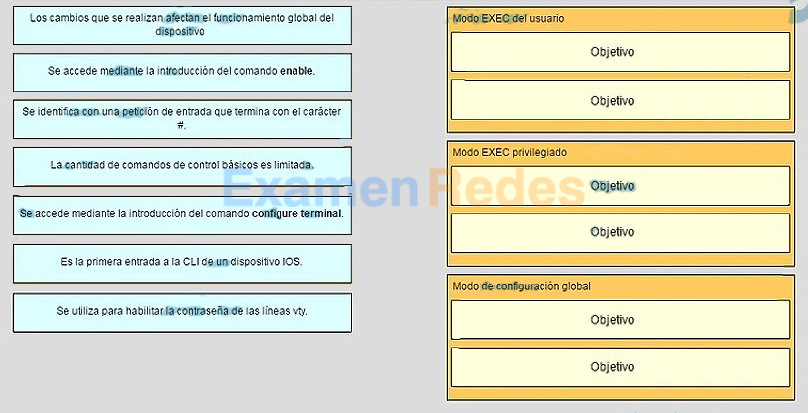

53. Una la descripción con el modo de IOS relacionado. (No se utilizan todas las opciones).

Respuesta:

Modo EXEC del usuario:

- La cantidad de comandos de control básicos es limitada.

- Es la primera entrada a la CLI de un dispositivo IOS.

Modo EXEC privilegiado

- Se accede mediante la introducción del comando enable.

- Se identifica con una petición de entrada que termina con el carácter #.

Modo de configuración global

- Los cambios que se realizan afectan el funcionamiento global del dispositivo.

- Se accede mediante la introducción del comando configure terminal.

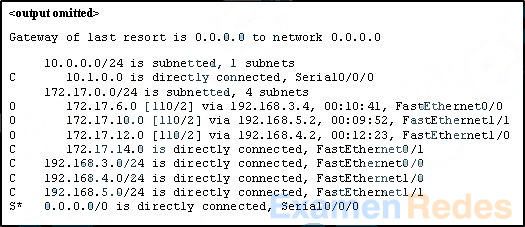

54. Consulte la ilustración. Una los paquetes con dirección IP de destino a las interfaces de salida en el router. (No se utilizan todos los destinos).

| Paquetes con destino 172.17.6.15 | FastEthernet0/0 |

| Paquetes con destino 172.17.14.8 | FastEthernet0/1 |

| Paquetes con destino 172.17.12.10 | FastEthernet1/0 |

| Paquetes con destino 172.17.10.5 | FastEthernet1/1 |

| Paquetes con destino of 172.17.8.20 | Serial0/0/0 |

55. ¿Qué comando puede emitir un administrador en un router Cisco para enviar mensajes de depuración a las líneas vty?

- logging console

- logging buffered

- terminal monitor

- logging synchronous

56. ¿Cuál es una indicación de que un equipo con Windows no recibió una dirección IPv4 desde un servidor DHCP?

- El equipo no puede hacer ping a 127.0.0.1.

- Windows muestra un mensaje de tiempo agotado DHCP.

- El equipo recibe una dirección IP que comienza con 169.254.

- El equipo no puede hacer ping a otros dispositivos en la misma red con direcciones IP en el intervalo 169.254.0.0/16.

57. ¿Qué dirección IP de origen utiliza un router de forma predeterminada cuando se emite el comando traceroute?

- La dirección IP más alta configurada en el router

- Una dirección IP loopback

- La dirección IP de la interfaz de salida

- La dirección IP más baja configurada en el router

58. Un usuario no puede alcanzar el sitio Web al escribir http://www.cisco.com en un navegador web, pero puede alcanzar el mismo sitio escribiendo http://72.163.4.161. ¿Cuál es el problema?

- gateway predeterminado

- DHCP

- DNS

- Pila de protocolos TCP/IP

59. Una empresa está expandiendo sus negocios a otros países. Todas las sucursales deben permanecer conectadas a la sede corporativa en todo momento. ¿Qué tecnología de red se requiere para soportar este requisito?

- LAN

- MAN

- WAN

- WLAN

60. Un usuario doméstico está buscando una conexión ISP que proporcione transmisión digital de alta velocidad a través de líneas telefónicas regulares. ¿Qué tipo de conexión ISP debe utilizarse?

- DSL

- Dial-up

- Satelital

- Módem celular

- Módem por cable

61. ¿De qué manera la calidad de servicio ayuda a una red a soportar una amplia gama de aplicaciones y servicios?

- Limitando el impacto de un fallo de la red

- Permitiendo la recuperación rápida de fallos de red

- Proporcionando mecanismos para gestionar el tráfico de red congestionado

- Proporcionando la capacidad de la red de crecer para admitir nuevos usuarios

62. Después de realizar cambios de configuración en un switch Cisco, el administrador de red emite un comando copy running-config startup-config. ¿Cuál es el resultado de la emisión de este comando?

- La nueva configuración se almacenará en la memoria flash.

- La nueva configuración se cargará si se reinicia el switch.

- El archivo IOS actual se reemplazará por el archivo recién configurado.

- Los cambios de configuración se eliminarán y se restaurará la configuración original.

63. Consulte la ilustración. Un administrador de redes está configurando el control de acceso al switch SW1. Si el administrador ya ha iniciado una sesión Telnet en el switch, ¿cuál de las siguientes contraseñas se necesita para acceder al modo EXEC privilegiado?

- lineconin

- secretin

- linevtyin

- letmein

64. ¿Qué función tiene pulsar la tecla Tab cuando introduce un comando en iOS?

- Anula el comando actual y vuelve al modo de configuración.

- Sale del modo de configuración y vuelve al modo EXEC del usuario.

- Mueve el cursor al comienzo de la siguiente línea.

- Completa el resto de una palabra parcialmente tecleada en un comando.

65. ¿Qué capa es responsable de enrutar los mensajes a través de una interconexión de red en el modelo TCP/IP?

- Internet

- Transporte

- Acceso a la red

- Sesión

66. ¿Qué afirmación describe con precisión un proceso de encapsulación TCP/IP cuando un PC envía datos a la red ?

- Los datos se envían de la capa de Internet a la capa de acceso a la red.

- Los paquetes se envían de la capa de acceso a la red a la capa de transporte.

- Los segmentos se envían de la capa de transporte a la capa de Internet.

- Las tramas se envían de la capa de acceso a la red a la capa de Internet.

67. ¿Qué dirección única está incorporada en una NIC Ethernet y utilizada para la comunicación en una red Ethernet?

- Dirección de host

- Dirección IP

- Dirección MAC

- Dirección de red

68. ¿Qué procedimiento se utiliza para reducir el efecto de la diafonía en los cables de cobre?

- Requiere conexiones de tierra adecuadas

- Retorciendo juntos los pares de cables del circuito opuesto

- Envolviendo el haz de cables con blindaje metálico

- Diseñando una infraestructura de cable para evitar la interferencia de diafonía

- Evitando curvas pronunciadas durante la instalación

69. Durante el proceso de encapsulación, ¿qué ocurre en la capa de enlace de datos para un PC conectado a una red Ethernet?

- Se agrega una dirección IP.

- Se agrega la dirección lógica.

- Se agrega la dirección física.

- Se agrega el número de puerto del proceso.

70. ¿Cuáles son dos características de las direcciones MAC Ethernet? (Elija dos.)

- Son globalmente únicas.

- Son enrutables en Internet.

- Se expresan con 12 dígitos hexadecimales.

- Las direcciones MAC utilizan una estructura jerárquica flexible.

- Las direcciones MAC deben ser únicas para las interfaces Ethernet y serie de un dispositivo.

71. Si un dispositivo recibe una trama Ethernet de 60 bytes, ¿qué hará?

- Elimina la trama

- Procesa la trama tal como está

- Envía un mensaje de error al dispositivo de envío

- Añade bytes de datos aleatorios para hacerla de 64 bytes de longitud y reenviarla

72. ¿Qué hace un host de una red Ethernet hacer si recibe una trama con una dirección MAC de destino que no coincide con su propia dirección MAC?

- Descarta la trama.

- Elimina la trama de los medios.

- Reenvía la trama al siguiente host.

- Desmonta la trama del enlace de datos para revisar la dirección IP de destino.

73. ¿Bajo qué dos circunstancias un switch inundará con una trama todos los puertos excepto el puerto que recibió la trama? (Elija dos.)

- La trama tiene la dirección de broadcast como dirección de destino.

- La dirección de destino es desconocida para el switch.

- La dirección de origen en el encabezado de la trama es la dirección de broadcast.

- La dirección de origen en la trama es una dirección de multidifusión.

- La dirección de destino en la trama es una dirección unicast conocida.

74. ¿Qué método de conmutación tiene el nivel de latencia más bajo?

- Método de corte

- Almacenamiento y reenvío

- Libre de fragmentos

- Reenvío rápido

75. ¿Qué dos comandos se pueden utilizar en un host de Windows para mostrar la tabla de enrutamiento? (Elija dos.)

- netstat -s

- route print

- show ip route

- netstat -r

- tracert

76. ¿Cuáles son las dos funciones principales de un router? (Elija dos.)

- Reenvío de paquetes

- Microsegmentación

- Resolución de nombres de dominio

- Selección de ruta

- Control de flujo

77. ¿Cuál es la representación binaria de 0xCA?

- 10111010

- 11010101

- 11001010

- 11011010

78. ¿Como mínimo, ¿qué dirección se requiere en las interfaces habilitadas para IPv6 ?

- Link-local

- Local única

- Sitio local

- Unicast global

79. ¿Qué servicio proporciona direccionamiento IPv6 global dinámico a los dispositivos finales sin utilizar un servidor que mantiene un registro de direcciones IPv6 disponibles?

- DHCPv6 con estado

- SLAAC

- Direccionamiento IPv6 estático

- DHCPv6 sin estado

80. ¿Cuál es el propósito del comando ping ::1?

- Prueba la configuración interna de un host con IPv6.

- Prueba la capacidad de difusión de todos los hosts en la subred.

- Prueba la conectividad de multidifusión a todos los hosts en la subred.

- Prueba la accesibilidad del gateway predeterminado de la red.

81. ¿Cuántas direcciones IP utilizables están disponibles en la red 192.168.1.0/27?

- 256

- 254

- 62

- 30

- 16

- 32

82. Un administrador de red desea tener la misma máscara de subred para tres subredes en un sitio pequeño. El sitio tiene las siguientes redes y números de dispositivos:

Subred A: Teléfonos IP – 10 direcciones

Subred B: PC – 8 direcciones

Subred C: Impresoras – 2 direcciones

¿Qué única máscara de subred sería apropiada para usar en las tres subredes?

- 255.255.255.0

- 255.255.255.240

- 255.255.255.248

- 255.255.255.252

83. ¿Qué máscara de subred es necesaria si una red IPv4 tiene 40 dispositivos que necesitan direcciones IP y el espacio de direcciones no se debe perder?

- 255.255.255.0

- 255.255.255.128

- 255.255.255.192

- 255.255.255.224

- 255.255.255.240

84. ¿Cuáles son las dos características compartidas por TCP y UDP? (Elija dos.)

- Tamaño de ventana predeterminado

- Comunicación sin conexión

- Número de puerto

- Enlace de tres vías

- Capacidad para llevar voz digitalizada

- Uso de checksum

85. ¿Por qué se incluyen los números de puerto en el encabezado TCP de un segmento?

- Para indicar la interfaz del router correcta que se debe utilizar para reenviar un segmento

- Para identificar qué puertos de switch deben recibir o reenviar el segmento

- Para determinar qué protocolo de capa 3 se debe utilizar para encapsular los datos

- Para permitir que un host receptor transfiera los datos a la aplicación apropiada

- Para permitir que el host receptor ensamble el paquete en el orden correcto

86. ¿Cuál es una diferencia entre los modelos de red cliente-servidor y entre pares?

- Sólo en el modelo cliente-servidor pueden ocurrir transferencias de archivos.

- Cada dispositivo en una red entre pares puede funcionar como un cliente o como un servidor.

- Una red entre pares transfiere datos más rápido que utilizando una red cliente-servidor.

- Una transferencia de datos que utiliza un dispositivo que actúa como cliente requiere que esté presente un servidor dedicado.

87. ¿Qué modelo de red se utiliza cuando un autor sube un capítulo de un documento a un servidor de archivos de un editor de libros?

- Entre pares

- Maestro-esclavo

- Cliente/servidor

- Punto a punto

88. Una la situación con el uso adecuado de los medios de red.

Fibra óptica: cableado backbone en una empresa y redes de largo alcance

Inalámbrico: cafeterías y salas de espera de un hospital

89. ¿Qué servicio de red resuelve la dirección URL introducida en un PC a la dirección IP del servidor de destino?

- DNS

- DHCP

- FTP

- SNMP

90. Un ingeniero de red está analizando los informes de una línea de base de red recién realizada. ¿Qué situación representaría un posible problema de latencia?

- Un cambio en el ancho de banda según el resultado de show interfaces

- Un tiempo de espera del siguiente salto desde un traceroute

- Un aumento en los tiempos de respuesta de ping de host a host

- Un cambio en la cantidad de RAM según el resultado de show version

91. ¿Qué función de cortafuegos se utiliza para garantizar que los paquetes que entran en una red son respuestas legítimas a las solicitudes iniciadas desde hosts internos?

- Inspección de paquetes con estado

- Filtrado de URL

- Filtrado de aplicaciones

- Filtrado de paquetes

92. ¿Cuál es una indicación de que un equipo Windows no recibió una dirección IPv4 desde un servidor DHCP?

- El equipo no puede hacer ping a 127.0.0.1.

- Windows muestra un mensaje de tiempo de espera DHCP.

- El equipo recibe una dirección IP que comienza con 169.254.

- El equipo no puede hacer ping a otros dispositivos en la misma red con direcciones IP en el intervalo 169.254.0.0/16.

93. ¿Qué comando puede emitir un administrador en un router Cisco para enviar mensajes de depuración a las líneas vty?

- terminal monitor

- logging console

- logging buffered

- logging synchronous

94. Complete el espacio en blanco.

Durante las comunicaciones de datos, un host puede necesitar enviar un único mensaje a un grupo específico de hosts de destino simultáneamente. Este mensaje está en forma de un mensaje Multicast.

95. Una la descripción con el modo de IOS asociado. (No se utilizan todas las opciones.)

Respuesta:

96. Una empresa mediana investiga cuáles son las opciones disponibles para conectarse a Internet. La compañía busca una opción de alta velocidad con acceso dedicado y simétrico. ¿Qué tipo de conexión debería elegir la compañía?

- DSL

- Satelital

- Línea arrendada

- Módem por cable

- Dial-up

97. ¿Cuál es el objetivo de tener una red convergente?

- Reducir el costo de implementar y mantener la infraestructura de comunicación

- Asegurarse de que todos los tipos de paquetes de datos se traten de la misma manera

- Lograr tolerancia a fallas y gran disponibilidad de dispositivos de infraestructura de red de datos

- Proporcionar conectividad de alta velocidad a todos los dispositivos finales

98. ¿Qué característica de una red le permite expandirse rápidamente para admitir a nuevos usuarios y aplicaciones sin afectar el rendimiento del servicio que se les proporciona a los usuarios actuales?

- Accesibilidad

- Confiabilidad

- Escalabilidad

- Calidad de servicio

99. ¿Qué conexión proporciona una sesión de CLI segura con encriptación a un switch Cisco?

- Una conexión Telnet

- Una conexión de consola

- Una conexión auxiliar

- Una conexión SSH

100. Una vez que se realizaron varios cambios en la configuración de un router, se emite el comando copy running-configuration startup-configuration. ¿Dónde se almacenarán los cambios?

- ROM

- registro de configuración

- flash

- NVRAM

- un servidor TFTP

- RAM

101. Consulte la ilustración. En el modo de configuración global, un administrador intenta crear un aviso con el mensaje del día utilizando el comando banner motd V ¡Acceso autorizado únicamente! ¡Los infractores serán procesados! V Cuando los usuarios inician sesión con Telnet, el mensaje de aviso no se muestra correctamente. ¿Cuál es el problema?

- El mensaje de aviso es demasiado largo.

- Los avisos con el mensaje del día aparecen solo cuando un usuario inicia sesión a través del puerto de consola.

- El carácter delimitador aparece en el mensaje de aviso.

- El símbolo “!” marca el final de un mensaje de aviso.

102. ¿Cuáles de las siguientes son tres características de una SVI? Elija tres opciones.

- Se requiere para permitir la conectividad de cualquier dispositivo en cualquier ubicación.

- Es una interfaz especial que permite la conectividad de diferentes tipos de medios.

- Está asociada con la VLAN 1 de manera predeterminada.

- Está diseñada como un protocolo de seguridad para proteger los puertos del switch.

- No está asociada a ninguna interfaz física en un switch.

- Proporciona una forma de administrar un switch de manera remota.

103. Un técnico configura un switch con los siguientes comandos:

SwitchA(config)# interface VLAN 1 SwitchA(config-if)# ip address 192.168.1.1 255.255.255.0 SwitchA(config-if)# no shutdown

¿Qué configura el técnico?

- Acceso por Telnet

- Acceso físico al puerto de switch

- SVI

- Cifrado de contraseñas

104. En la comunicación por computadora, ¿cuál es el propósito de la codificación de mensajes?

- Dividir los mensajes largos en tramas más pequeñas.

- Interpretar la información.

- Negociar la temporización adecuada para que la comunicación sea correcta.

- Convertir la información a la forma adecuada para la transmisión.

105. ¿Cuál es el proceso de dividir una transmisión de datos en fragmentos más pequeños antes de la transmisión?

- Control del flujo

- Segmentación

- Codificación

- Encapsulamiento

106. Cuando el direccionamiento IPv4 se configura manualmente en un servidor web, ¿cuál es la propiedad de la configuración IPv4 que identifica las porciones de red y de host de una dirección IPv4?

- Máscara de subred

- Dirección del servidor DNS

- Gateway predeterminado

- Dirección del servidor DHCP

Dirección IPv4: identifica de manera única una terminal en la red.

Máscara de subred: determina la porción de dirección de red y la porción de host para una dirección IPv4.

Gateway predeterminado: es la dirección IP de la interfaz de router utilizada para la comunicación con hosts de otra red.

Dirección del servidor DNS: es la dirección IP del servidor del sistema de nombres de dominio (DNS).

En las terminales, la dirección del servidor DHCP (si se utiliza) no se configura manualmente. La proporciona un servidor DHCP cuando una terminal solicita una dirección IP.

107. Un ingeniero de redes mide la transferencia de bits en la red troncal de la empresa para una aplicación de base de datos de misión crítica. El ingeniero advierte que el rendimiento de la red está por debajo del ancho de banda esperado. ¿Cuáles son los tres factores que podrían afectar el rendimiento? Elija tres opciones.

- la latencia generada por la cantidad de dispositivos de red que atraviesan los datos

- El ancho de banda de la conexión WAN a Internet

- La cantidad de tráfico que cruza la red en el momento

- La confiabilidad de la infraestructura Gigabit Ethernet de la red troncal

- El tipo de tráfico que cruza la red

- La sofisticación del método de encapsulamiento aplicado a los datos

108. ¿Qué tipo de cable UTP se utiliza para conectar una PC a un puerto de switch?

- Cruzado

- De consola (rollover)

- De consola

- Directo

109. ¿Cuáles de las siguientes son dos acciones que realiza un switch Cisco? Elija dos opciones.

- Uso de la tabla de direcciones MAC para enviar tramas por medio de la dirección MAC de destino

- Armado de una tabla de routing basada en la primera dirección IP en el encabezado de la trama

- Reenvío de tramas con direcciones IP de destino desconocidas al Gateway predeterminado

- Uso de la dirección MAC de origen de las tramas para armar y mantener una tabla de direcciones MAC

- Revisión de la dirección MAC de destino para agregar nuevas entradas a la tabla de direcciones MAC

Cuando llega una trama, el switch examina la dirección de origen de capa 2 para armar y mantener la tabla de direcciones MAC de capa 2.

Examina la dirección de destino de capa 2 para determinar cómo reenviar la trama. Cuando la dirección de destino se encuentra en la tabla de direcciones MAC, la trama se envía por un puerto específico. Cuando la dirección es desconocida, la trama se envía a todos los puertos que tienen dispositivos conectados a esa red.

110. ¿Cuáles de los siguientes son dos ejemplos de switching por método de corte? Elija dos opciones.

- Switching de almacenamiento y envío

- Switching libre de fragmentos

- Switching de envío rápido

- Switching QoS

- Switching CRC

111. ¿Qué información se agrega durante el encapsulamiento en la capa 3 del modelo OSI?

- Dirección IP de origen y destino

- Dirección MAC de origen y destino

- Protocolo de aplicaciones de origen y destino

- Número de puertos de origen y destino

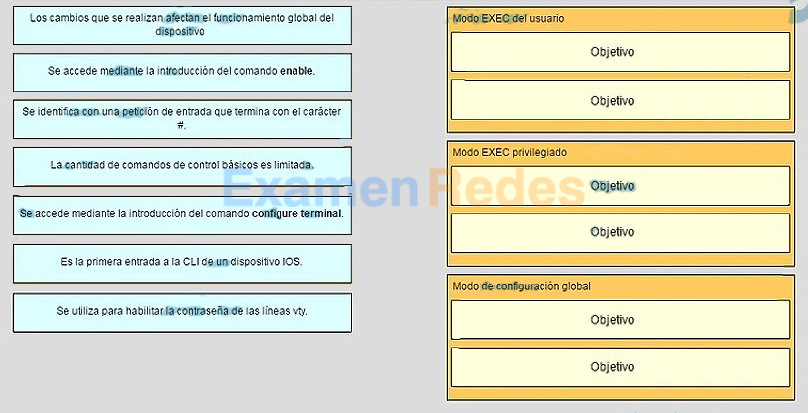

112. Consulte la ilustración. El administrador de redes de una pequeña empresa publicitaria decidió utilizar la red 192.168.5.96/27 para la asignación de direcciones de la LAN interna. Como se muestra en la ilustración, se asigna una dirección IP estática al servidor web de la empresa. Sin embargo, el servidor web no puede acceder a Internet. El administrador verifica que las estaciones de trabajo locales con direcciones IP asignadas por un servidor DHCP puedan acceder a Internet y que el servidor web pueda hacer ping a las estaciones de trabajo locales. ¿Cuál de estos componente está configurado de forma incorrecta?

- Dirección IP del host

- Máscara de subred

- Dirección del Gateway predeterminado

- Dirección DNS

113. ¿Por qué un dispositivo de capa 3 realiza el proceso AND en una dirección IP y en una máscara de subred de destino?

- Para identificar la dirección del host de destino

- Para identificar la dirección de difusión de la red de destino

- Para identificar las tramas defectuosas

- Para identificar la dirección de red de la red de destino

114. ¿Qué direcciones son direcciones públicas válidas? (Elija tres opciones).

- 128.107.12.117

- 10.15.250.5

- 192.15.301.240

- 192.168.1.245

- 198.133.219.17

- 64.104.78.227

115. ¿Qué tipo de dirección IPv6 es FE80 :: 1?

- Link-local

- Multidifusión

- Bucle invertido

- Unidifusión global

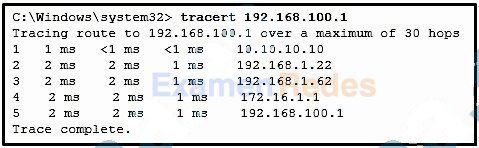

116. Consulte la ilustración. Según el resultado, ¿cuáles son las dos afirmaciones correctas sobre la conectividad de red? (Elija dos opciones).

- El promedio de tiempo de transmisión entre los dos anfitriones es de 2 milisegundos.

- La conectividad entre estos dos anfitriones permite llamadas de videoconferencia.

- Hay 4 saltos entre este dispositivo y el dispositivo en 192.168.100.1.

- Hay conectividad entre este dispositivo y el dispositivo en 192.168.100.1.

- Este host no tiene una puerta de enlace predeterminada configurada.

117. ¿Cuántos hosts son direccionables en una red que tiene la máscara 255.255.255.248?

- 14

- 16

- 254

- 6

- 8

- 2

118. Consulte la ilustración. Considere la dirección IP 192.168.10.0/24 que se asignó al edificio de un colegio secundario. La red más grande de este edificio tiene 100 dispositivos. Si 192.168.10.0 es el número de red de la red más grande, ¿cuál sería el número de red de la siguiente red más grande que tiene 40 dispositivos?

- 192.168.10.192

- 192.168.10.224

- 192.168.10.240

- 192.168.10.0

- 192.168.10.128

119. ¿En qué dos situaciones se prefiere el protocolo de transporte UDP en lugar del TCP? Elija dos opciones.

- Cuando las aplicaciones no necesitan garantizar la distribución de los datos

- Cuando los números de puerto de destino son dinámicos

- Cuando la sobrecarga de la distribución no es un problema

- Cuando las aplicaciones requieren la garantía de que un paquete llegue intacto, en secuencia y sin duplicado

- Cuando se necesita un mecanismo de distribución rápido

120. ¿Qué información importante se agrega al encabezado de la capa de transporte TCP/IP para asegurar la comunicación y la conectividad a un dispositivo de red remoto?

- Números de puerto de destino y origen

- Temporización y sincronización

- Direcciones de red lógicas de destino y origen

- Direcciones físicas de destino y origen

121. ¿Cuál es el mecanismo de TCP utilizado en la prevención de la congestión?

- par de sockets

- protocolo de enlace de tres vías

- protocolo de enlace de dos vías

- ventana deslizante

122. ¿Cuáles son las tres afirmaciones que caracterizan el protocolo UDP? Elija tres opciones.

- UDP proporciona funciones básicas sin conexión de la capa de transporte.

- UDP es un protocolo de sobrecarga baja que no proporciona mecanismo de control del flujo o secuenciación.

- UDP proporciona mecanismos de control de flujo sofisticados.

- UDP proporciona un transporte de datos rápido y orientado a la conexión en la capa 3.

- UDP depende del protocolo IP para la detección de errores y la recuperación.

- UDP se basa en los protocolos de la capa de aplicación para la detección de errores.

123. ¿Cuáles son los dos protocolos que operan en la capa superior de la pila del protocolo TCP/IP? Elija dos opciones.

- UDP

- IP

- TCP

- POP

- DNS

- Ethernet

124. ¿Cuáles son los dos papeles que una computadora puede tomar en una red entre pares en la que se está compartiendo un archivo entre dos computadoras? Elija dos opciones.

- Maestro

- Servidor

- Transitorio

- Cliente

- Esclavo

125. ¿Cuál es la función del mensaje HTTP GET?

- Recuperar el correo electrónico del cliente desde un servidor de correo electrónico mediante el puerto TCP 110

- Enviar información de errores de un servidor web a un cliente web

- Cargar contenido de un cliente web a un servidor web

- Solicitar una página HTML de un servidor web

GET: es utilizado por los clientes para solicitar datos del servidor web.

POST: es utilizado por los clientes para cargar datos a un servidor web.

PUT: es utilizado por los clientes para cargar datos a un servidor web.

126. Al planificar para el crecimiento de una red, ¿en qué lugar de dicha red se debe realizar captura de paquetes para evaluar el tráfico?

- Solamente en el perímetro de la red

- Solamente en el segmento de red con más tráfico

- Entre los hosts y el Gateway predeterminado

- En la mayor cantidad posible de segmentos de red

127. Cuando se aplica a un router, ¿cuál de estos comandos permitiría mitigar los ataques a contraseñas por fuerza bruta contra el router?

- login block-for 60 attempts 5 within 60

- banner motd $Max failed logins = 5$

- exec-timeout 30

- service password-encryption

128. Consulte la ilustración. Un administrador está probando la conectividad a un dispositivo remoto con la dirección IP 10.1.1.1. ¿Qué indica el resultado de este comando?

- Un dispositivo de seguridad en la ruta bloquea un paquete ping.

- La conectividad al dispositivo remoto fue correcta.

- Alguno de los routers en la ruta no tenía una ruta hacia el destino.

- Se agotó el tiempo de espera de la conexión mientras se esperaba una respuesta del dispositivo remoto.

129. Un usuario no puede llegar a la página web al escribir http://www.cisco.com en un navegador web, pero puede llegar al mismo sitio introduciendo http://72.163.4.161. ¿Cuál es el problema?

- gateway predeterminado

- DHCP

- DNS

- pila de protocolos TCP/IP

130. ¿Qué dirección IP de origen usa un router de forma predeterminada cuando el comando traceroute se emite?

- La dirección IP más alta configurada en el router

- Una dirección IP loopback

- La dirección IP de la interfaz de salida

- La dirección IP más baja configurada en el router

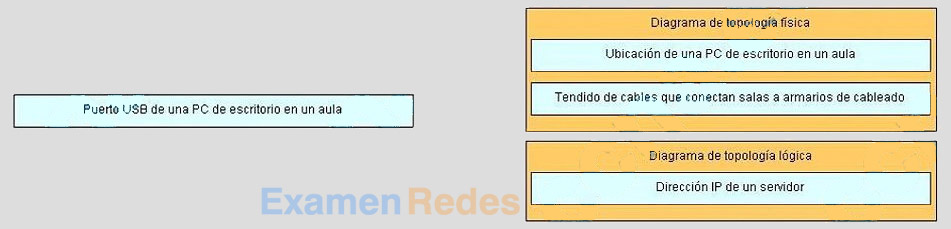

131. Una cada elemento con el tipo de diagrama de topología en el que se lo suele identificar. No se utilizan todas las opciones.

132. Una la descripción con el modo de IOS asociado. (No se utilizan todas las opciones.)

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes