Última actualización: enero 30, 2022

3.0. Introducción

3.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a Conceptos de Seguridad de la Red!

Quizá ha escuchado una de tantas historias en las noticias sobre una brecha de seguridad de datos en una gran corporación, o incluso en un gobierno ¿Su número de tarjeta de crédito quedó expuesto por una brecha? ¿Su privada información médica? ¿Le gustaría saber cómo prevenir estas fugas de datos? El campo seguridad en redes está creciendo cada día. Éste módulo proporciona una panorama detallado sobre los tipos de delitos cibernéticos y las distintas formas en que tenemos defendernos contra los cibercriminales. ¡Comencemos ya mismo!

3.0.2. ¿Qué aprenderé en este módulo?

Module Title: Conceptos de Seguridad en Redes

Module Objective: Explique cómo se pueden mitigar las vulnerabilidades, las amenazas y los ataques para mejorar la seguridad de la red.

| Tema | Título del Tema |

|---|---|

| Estado Actual de la Ciberseguridad | Describa el estado actual de la ciberseguridad y los vectores de pérdida de datos. |

| Agentes de Amenazas | Describa las herramientas que utilizan los agentes de amenazas para explotar las redes. |

| Malware | Describa los tipos de malware. |

| Ataques de Red Habituales | Describa los ataques de red habituales. |

| Vulnerabilidades y Amenazas de IP | Explique cómo los agentes de amenazas explotan las vulnerabilidades de IP. |

| Vulnerabilidades de TCP y UDP | Explique cómo los agentes de amenazas explotan las vulnerabilidades de TCP y UDP. |

| Servicios IP | Explique cómo los agentes de amenazas explotan los servicios IP. |

| Mejores Prácticas en Seguridad de Redes | Describa las mejores prácticas para proteger una red. |

| Criptografía | Describa los procesos criptográficos comunes utilizados para proteger los datos en tránsito. |

3.0.3. Declaración de Hacking Ético

En este módulo, es posible que se exponga a los estudiantes a herramientas y técnicas en un «entorno de pruebas», usando una máquina virtual, para demostrarle distintos tipos de ciberataques. Experimentar con estas herramientas, técnicas y recursos queda a criterio del instructor y de la institución local. Si el alumno está considerando usar herramientas de ataque con fines educativos, debe comunicarse con su instructor antes de cualquier experimentación.

El acceso no autorizado a datos, computadoras y sistemas de redes es un delito en muchas jurisdicciones y, a menudo, está acompañado por graves consecuencias, independientemente de qué motive al delincuente. En su carácter de usuario de este material, la responsabilidad del alumno es conocer y cumplir las leyes de uso de las computadoras.

3.1. Estado Actual de la Ciberseguridad

3.1.1. Estado Actual de los Asuntos

Los Delincuentes cibernéticos ahora tienen la experiencia y las herramientas necesarias para derribar la infraestructura y los sistemas críticos. Sus herramientas y técnicas continúan evolucionando.

Los Cibercriminales están llevando el malware a niveles de sofisticación e impacto sin precedentes. Se están volviendo más expertos en el uso de técnicas de sigilo y evasión para ocultar su actividad. Por último, los cibercriminales están explotando brechas indefensas en la seguridad.

Las Transgresiones de seguridad en la red pueden interrumpir el comercio electrónico, causar la pérdida de datos comerciales, amenazar la privacidad de las personas y comprometer la integridad de la información. Estas Transgresiones pueden dar como resultado la pérdida de ingresos para las corporaciones, el robo de propiedad intelectual, demandas judiciales e incluso pueden amenazar la seguridad pública.

Mantener una red segura garantiza la seguridad de los usuarios de la red y protege los intereses comerciales. Las organizaciones necesitan personas que puedan reconocer la velocidad y la escala a la que los adversarios están acumulando y refinando su armamento cibernético. Todos los usuarios deben conocer los términos de seguridad en la tabla.

| Términos de Seguridad | Descripción |

|---|---|

| Activos | Un activo es cualquier cosa de valor para la organización. Incluye personas, equipos, recursos y datos. |

| Vulnerabilidad | Una vulnerabilidad es una debilidad en un sistema, o su diseño, que podría ser explotado por una amenaza. |

| Amenaza | Una amenaza es un peligro potencial para los activos, los datos o la red de una empresa funcionalidad de enrutamiento. |

| Explotar | Una explotación es un mecanismo para tomar ventaja de una vulnerabilidad. |

| Mitigación | La mitigación es la contra-medida que reduce la probabilidad o gravedad de una posible amenaza o riesgo. La seguridad de la red implica técnicas de mitigación múltiple. |

| Riesgo | El riesgo es la probabilidad de que una amenaza explote la vulnerabilidad de un activo, con el objetivo de afectar negativamente a una organización. Riesgo es medido utilizando la probabilidad de ocurrencia de un evento y sus consecuencias. |

Los activos deben ser identificados y protegidos. Las vulnerabilidades deben abordarse antes de que se conviertan en una amenaza y sean explotadas. Se requieren técnicas de mitigación antes, durante y después de un ataque.

3.1.2. Vectores de Ataques de Red

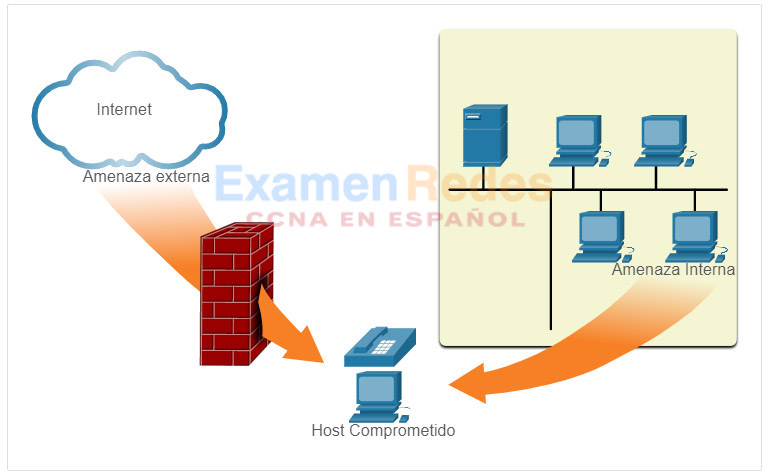

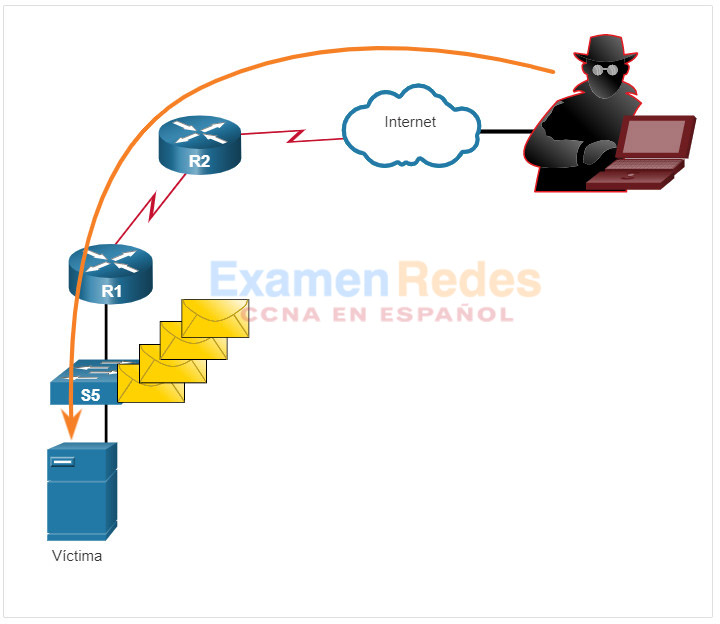

Un vector de ataque es una ruta por la cual un actor de amenaza puede obtener acceso a un servidor, host o red. Los vectores de ataque se originan dentro o fuera de la red corporativa, como se muestra en la figura. Por ejemplo, las amenazas pueden apuntar a una red a través de Internet, para interrumpir las operaciones de la red y crear un ataque de denegación de servicio (DoS).

External and Internal Threats

Nota: Un ataque DoS ocurre cuando un dispositivo o aplicación de red está incapacitado y ya no es capaz de admitir solicitudes de usuarios legítimos.

Un usuario interno, como un empleado o un consultor, puede de manera accidental o intencional:

- Robar y copiar datos confidenciales a dispositivos de almacenaje, correos electrónicos, software de mensajería y otros medios.

- Comprometer servidores internos o dispositivos de infraestructura de red.

- Desconecte una conexión de red crítica y provoque una interrupción de la red.

- Conecte una unidad USB infectada a un sistema informático corporativo.

Las amenazas internas tienen el potencial de causar mayores daños que las amenazas externas porque los usuarios internos tienen acceso directo al edificio y a sus dispositivos de infraestructura. Los empleados también tienen conocimiento de la red corporativa, sus recursos y sus datos confidenciales, así como diferentes niveles de usuario o privilegios administrativos.

Los profesionales de seguridad de red deben implementar herramientas y aplicar técnicas para mitigar las amenazas externas e internas.

3.1.3. Pérdida de datos

Es probable que los datos sean el activo más valioso de una organización. Los datos de la organización pueden tener que ver con investigación y desarrollo, ventas, finanzas, recursos humanos, asuntos legales, empleados, contratistas y clientes.

Pérdida o filtración de datos son los términos utilizados para describir cuándo los datos se pierden con o sin intención, son robados o se filtran fuera de la organización. La pérdida de datos puede generar:

- Daño de la marca/pérdida de la reputación

- Pérdida de la ventaja competitiva

- Pérdida de clientes

- Pérdida de ingresos

- Acciones legales que generen multas y sanciones civiles

- Costo y esfuerzo significativos para notificar a las partes afectadas y recuperarse de la transgresión

Los vectores de pérdida de datos comunes se muestran en la tabla.

| Vectores de pérdida de datos | Descripción |

|---|---|

| Correo electrónico / Redes sociales | El correo electrónico o los mensajes de mensajería instantánea interceptados podrían capturarse y descifrar el contenido Información confidencial: |

| Dispositivos no encriptados | Si los datos no se almacenan utilizando un algoritmo de cifrado, entonces el ladrón puede recuperar valiosos datos confidenciales. |

| Dispositivos de almacenamiento en la nube | Los datos confidenciales se pueden perder si el acceso a la nube se ve comprometido debido a configuraciones de seguridad débiles. |

| Medios Extraíbles | Un riesgo es que un empleado pueda realizar una transferencia no autorizada de datos a una unidad USB. Otro riesgo es que una unidad USB que contenga podrían perderse datos corporativos valiosos. |

| Respaldo físico | Los datos confidenciales deben triturarse cuando ya no sean necesarios. |

| Control de acceso incorrecto | Las contraseñas o contraseñas débiles que se hayan visto comprometidas pueden proporcionar al actor de amenazas con fácil acceso a datos corporativos. |

Los profesionales de seguridad de red deben proteger los datos de la organización. Se deben implementar varios controles de prevención de pérdida de datos (DLP) que combinen medidas estratégicas, operativas y tácticas.

3.2. Agentes de Amenazas

3.2.1. El pirata informático

En el tema anterior, obtuvo una visión de alto nivel del panorama actual de la ciberseguridad, incluidos los tipos de amenazas y vulnerabilidades que afectan a todos los administradores y arquitectos de la red En este tema, aprenderá más detalles sobre tipos particulares de actores de amenazas.

Como sabemos, “hacker” es un término común usado para describir a un agente de amenaza. Como se muestra en la figura, se suelen usar los términos hacker de sombrero blanco, hacker de sombrero negro y hacker de sombrero gris para describir a los hackers.

| Tipo de Hacker | Descripción |

|---|---|

| Hackers de Sombrero Blanco | Son hackers éticos que utilizan sus habilidades de programación para fines buenos, éticos y legales. Los hackers de sombrero blanco pueden realizar en la red pruebas de penetración en un intento de comprometer redes y sistemas por utilizando su conocimiento de los sistemas de seguridad informática para descubrir la red vulnerabilidades. Las vulnerabilidades de seguridad se informan a los desarrolladores para que lo arreglen antes de que las vulnerabilidades puedan ser explotadas. |

| Hackers de Sombrero Gris | Estas son personas que cometen crímenes y que posiblemente sean poco éticas cosas, pero no para beneficio personal o para causar daños. Hackers de Sombrero Gris puede revelar una vulnerabilidad a la organización afectada después de haber comprometió su red. |

| Hackers de Sombrero Negro | Estos son delincuentes poco éticos que comprometen la computadora y la red. seguridad para beneficio personal o por razones maliciosas, como atacar redes. |

Nota: En este curso, no utilizaremos el término hacker fuera de este módulo. Usaremos el término actor de amenaza. El término actor de amenaza incluye hackers. Pero el actor de amenaza también incluye cualquier dispositivo, persona, grupo o estado nacional que sea, intencionalmente o no, la fuente de un ataque.

3.2.2. Evolución de los Hackers

El hacking comenzó en los sesenta con el “phone freaking” o el “phreaking”, una actividad que hace referencia al uso de diversas frecuencias de audio para manipular los sistemas telefónicos. En aquel momento, los sistemas telefónicos utilizaban varios tonos (o la marcación por tonos) para indicar distintas funciones. Los primeros agentes de amenaza se dieron cuenta de que, imitando un tono con un silbato, podían atacar los sistemas telefónicos y hacer llamadas de larga distancia gratis.

A mediados de los ochenta, se usaban módems de acceso telefónico para conectar las computadoras a las redes. Los hackers escribieron programas de «marcado de guerra» que marcaban cada número de teléfono en un área determinada en busca de computadoras. Cuando se encontraba un número de teléfono, se utilizaban programas que descifren contraseñas para obtener acceso.

La figura muestra los términos de pirateria moderna y una breve descripción de cada una.

| Término de Piratería | Descripción |

|---|---|

| Script kiddies | Estos son adolescentes o piratas informáticos sin experiencia que ejecutan scripts existentes, herramientas y hazañas para causar daño, pero generalmente sin fines de lucro. |

| Agentes de Vulnerabilidad | Por lo general, son hackers de sombrero gris que intentan descubrir debilidades Descubren ataques y los reportan a proveedores, a veces por premios o recompensas. |

| Hacktivistas | Estos son hackers de sombrero gris que protestan públicamente contra organizaciones o gobiernos mediante la publicación de artículos, videos, fugas sensibles información y realizar ataques a la red. |

| Delincuentes cibernéticos | Estos son hackers de sombrero negro que trabajan por cuenta propia o trabajan para grandes organizaciones de cibercriminales. |

| Patrocinados por el estado | Estos son hackers de sombrero blanco o de sombrero negro que roban al gobierno secretos, recopilar inteligencia y sabotear redes. Sus objetivos son los gobiernos, los grupos terroristas y las corporaciones extranjeras. La mayoría de los países del mundo participan en algún tipo de hacking patrocinado por el estado hackear. |

3.2.3. Delincuentes Cibernéticos

Se calcula que, en todo el mundo, los cibercriminales roban miles de millones de dólares de los consumidores y las empresas cada año. Los cibercriminales operan en una economía clandestina donde compran, venden e intercambian grupos de herramientas de ataque, código de explotación de día cero, servicios de botnet, troyanos bancarios, registradores de teclas y mucho más. También compran y venden la información privada y la propiedad intelectual que roban de sus víctimas. Los cibercriminales apuntan a pequeñas empresas y consumidores, así como a grandes empresas e industrias.

3.2.4. Hacktivistas

Dos ejemplos de grupos activistas hackers son Anónimo y el Ejército Electrónico Sirio. Aunque la mayoría de los grupos activistas hackers no están bien organizados, pueden causar problemas importantes para los gobiernos y las empresas. Los activistas hackers tienden a confiar en herramientas bastante básicas y de libre acceso.

3.2.5. Atacantes Patrocinados por el Estado

Los piratas informáticos patrocinados por el estado crean un código de ataque avanzado y personalizado, a menudo utilizando vulnerabilidades de software previamente no descubiertas llamadas vulnerabilidades de día cero. Un ejemplo de un ataque patrocinado por el estado involucró el malware de Stuxnet diseñado para dañar la planta de enriquecimiento nuclear de Irán.

3.3. Herramientas de los Agentes de Amenaza

3.3.1. Video – Herramientas para Actores de Amenazas

Como aprendió en el tema anterior, hay diferentes tipos de hackers con diferentes motivaciones para lo que hacen. En este tema, aprenderá sobre algunas de las herramientas que utilizan estas personas.

Haga clic en Reproducir en la figura para ver un video sobre las herramientas de red.

3.3.2. Introducción a las Herramientas de Ataque

Para explotar una vulnerabilidad, un actor de amenazas debe tener una técnica o herramienta. Con los años, las herramientas de ataque se han vuelto más sofisticadas y altamente automatizadas. Estas nuevas herramientas requieren menos conocimiento técnico para su implementación.

En la figura, arrastre el círculo por la línea de tiempo para ver la relación entre la sofisticación de las herramientas de ataque y el conocimiento técnico necesario para utilizarlas.

Sofisticación de las herramientas de ataque frente al conocimiento técnico

3.3.3. Evolución de las Herramientas de Seguridad

El hacker ético involucra a muchos tipos diferentes de herramientas para probar y mantener la seguridad de la red y sus datos. Para validar la seguridad de una red y sus sistemas, se han desarrollado muchas herramientas de prueba para la penetración de red. Es lamentable que los hackers de sombrero negro puedan utilizar muchas de estas herramientas para su explotación.

Los hackers de sombrero negro también han creado muchas herramientas de piratería. Estas herramientas están escritas explícitamente con motivos maliciosos. Los hackers de sombrero blanco también deben saber cómo usar estas herramientas al realizar pruebas de penetración de red.

La tabla destaca categorías de herramientas comunes de prueba de penetración. Observe cómo algunas herramientas son utilizadas por hackers de sombrero blanco y de sombrero negro. Tenga en cuenta que esta lista no es definitiva, ya que se desarrollan nuevas herramientas constantemente.

| Herramientas de Pruebas de Penetración | Descripción |

|---|---|

| Decodificadores de Contraseñas | Las herramientas para descifrar contraseñas a menudo se denominan herramientas de recuperación de contraseñas y se puede usar para descifrar o recuperar una contraseña. Esto se logra ya sea eliminando la contraseña original, después de omitir los datos cifrado, o por descubrimiento directo de la contraseña. Decodificadores de contraseñas hacer conjeturas repetidamente para descifrar la contraseña. Ejemplos de las herramientas para descifrar contraseñas incluyen a John the Ripper, Ophcrack, L0phtCrack, THC Hydra, RainbowCrack y Medusa. |

| Herramientas de Hacking Inalámbrico | Las herramientas de piratería inalámbrica se utilizan para piratear intencionalmente red para detectar vulnerabilidades de seguridad. Ejemplos de piratería inalámbrica las herramientas incluyen Aircrack-ng, Kismet, InSSIDer, KisMAC, Firesheep y NetStumbler. |

| Escaneo de redes y Herramientas de Hacking |

Las herramientas de análisis de red se utilizan para sondear dispositivos de red, servidores y hosts para puertos TCP o UDP abiertos. Ejemplos de herramientas de escaneo incluyen Nmap, SuperScan, Angry IP Scanner y NetScanTools |

| Herramientas para Elaborar Paquetes de Prueba | Estas herramientas se utilizan para sondear y probar la robustez de un cortafuegos’ utilizando paquetes forjados especialmente diseñados. Los ejemplos incluyen Hping, Scapy, Socat, Yersinia, Netcat, Nping y Nemesis. |

| Analizadores de protocolos de paquetes | Estas herramientas se utilizan para capturar y analizar paquetes dentro de redes tradicionales Ethernet LANs y WLANs. Las herramientas incluyen Wireshark, Tcpdump, Ettercap, Dsniff, EtherApe, Paros, Fiddler, Ratproxy, y SSLstrip. |

| Detectores de Rootkits | Este es un verificador de integridad de directorios y archivos utilizado por los sombreros blancos para detectar grupos de raíz instalados. Las herramientas de ejemplo incluyen AIDE, Netfilter, y PF: OpenBSD Packet Filter. |

| Fuzzers para Buscar Vulnerabilidades | Los fuzzers son herramientas utilizadas por los actores de amenazas para descubrir una computadora y#x2019;s aspectos vulnerables de la seguridad Algunos ejemplos de fuzzers: Skipfish, Wapiti y W3af. |

| Herramientas de Informática Forense | Los hackers de sombrero blanco utilizan estas herramientas para detectar cualquier rastro de evidencia existente en una computadora. Ejemplos de herramientas incluyen un equipo de Sleuth, Helix, Maltego, y Encase. |

| Depuradores | Los hackers de sombrero negro utilizan estas herramientas para aplicar ingeniería inversa en archivos binarios cuando escriben debilidades. También las utilizan los sombreros blancos cuando analizan malware. Algunas herramientas de depuración son las siguientes: GDB, WinDbg, IDA Pro e Immunity Debugger. Depuradores |

| Sistemas Operativos para Hacking | Estos son sistemas operativos especialmente diseñados precargados con herramientas optimizado para hackear. Ejemplos de operaciones de piratería especialmente diseñadas Los sistemas incluyen Kali Linux, Knoppix, BackBox Linux. |

| Herramientas de Cifrado | Las herramientas de cifrado utilizan esquemas de algoritmos para codificar los datos para evitar acceso no autorizado a los datos encriptados. Ejemplos de estas herramientas incluyen VeraCrypt, CipherShed, OpenSSH, OpenSSL, Tor, OpenVPN y Stunnel. |

| Herramientas para Atacar Vulnerabilidades | Estas herramientas identifican si un host remoto es vulnerable a un ataque de seguridad ataque. Ejemplos de herramientas de explotación de vulnerabilidades incluyen Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

| Escáneres de Vulnerabilidades | Estas herramientas analizan una red o un sistema para identificar puertos abiertos. Ellos pueden también usar para escanear vulnerabilidades conocidas y escanear máquinas virtuales, BYOD dispositivos y bases de datos de clientes. Ejemplos de herramientas incluyen Nipper, Secunia Nipper, Secuna PSI, Core Impact, Nessus v6, SAINT u Open VAS. |

Nota: Muchas de estas herramientas están basadas en UNIX o Linux; por lo tanto, un profesional de seguridad debe tener una sólida formación en UNIX y Linux.

3.3.4. Tipo de Ataque

Los agentes de amenaza pueden utilizar las herramientas mencionadas anteriormente o una combinación de herramientas para crear distintos ataques. En la figura, se ven los tipos de ataques comunes. Sin embargo, la lista de ataques no es exhaustiva ya que constantemente se descubren nuevas vulnerabilidades de ataque.

| Tipo de ataque | Descripción |

|---|---|

| Ataque de intercepción pasiva (eavesdropping) | Esto es cuando un actor de amenaza captura “escucha” a tráfico de red. Este ataque también se conoce como sniffing o snooping. |

| Ataque de Modificación de Datos | Si los actores de la amenaza han capturado el tráfico empresarial, pueden alterar los datos en el paquete sin el conocimiento del remitente o receptor. |

| Ataque de suplantación de dirección IP | Un actor de amenaza construye un paquete IP que parece originarse de un dirección válida dentro de la intranet corporativa. |

| Ataques Basados en Contraseñas | Si los actores de amenazas descubren una cuenta de usuario válida, los actores de amenazas tienen los mismos derechos que el usuario real. Los actores de amenazas podrían usar como válida la cuenta para obtener listas de otros usuarios, información de red, cambio de configuraciones de servidores y redes, y modificar, redireccionar o eliminar datos. |

| Ataque por Denegación de Servicio | Un ataque de DoS impide el uso normal de una computadora o red por parte de usuarios válidos usuarios. Un ataque DoS puede inundar una computadora o toda la red con tráfico hasta que se produzca un apagado debido a la sobrecarga. Ataque de DoS también puede bloquear el tráfico, lo que resulta en una pérdida de acceso a la red recursos por usuarios autorizados. |

| Ataque man-in-the-middle | Este ataque ocurre cuando los actores de amenaza se han posicionado entre el origen y destino. Ahora pueden monitorear, capturar y controlar la comunicación de forma transparente. |

| Ataque de Claves Comprometidas | Si un actor de amenaza obtiene una clave secreta, esa clave se conoce como clave en riesgo. Se puede usar una clave comprometida para obtener acceso a un comunicación segura sin que el remitente o el receptor sean conscientes del ataque. |

| Ataque de analizador de protocolos | Un detector es una aplicación o dispositivo que puede leer, monitorear y capturar intercambios de datos de red y leer paquetes de red. Si los paquetes no están cifrados, un analizador de protocolos permite ver por completo los datos que están dentro del paquete. |

3.4. Malware

3.4.1. Descripción General del Malware

Ahora que conoce las herramientas que usan los piratas informáticos, este tema le presenta los diferentes tipos de malware que utilizan los piratas informáticos para obtener acceso a dispositivos finales.

Los terminales son especialmente propensos a ataques de malware. Es importante saber acerca del malware porque los actores de amenazas confían en que los usuarios instalen malware para ayudar a explotar las brechas de seguridad.

Haga clic en Reproducir para ver una animación de los tres tipos más comunes de malware.

3.4.2. Virus y Troyanos

El primer tipo de malware informático y el más común son los virus. Los virus requieren una acción humana para propagarse e infectar otros equipos. Por ejemplo, un virus puede infectar un equipo cuando la víctima abre un adjunto de correo electrónico, abre un archivo de una unidad USB o descarga un archivo.

Se ocultan mediante su unión a código informático, al software o a los documentos del equipo. Cuando se abre, el virus se ejecuta e infecta el equipo.

Los virus pueden:

- Modificar, dañar, eliminar archivos o borrar discos duros completos en una PC.

- Causar problemas de arranque del equipo, dañar aplicaciones.

- Capturar y enviar información confidencial a los atacantes.

- Acceder a cuentas de correo electrónico y utilizarlas para propagarse.

- Permanecer inactivo hasta que el atacante lo requiera.

Los virus modernos se desarrollan con intenciones muy específicas, como las indicadas en la figura 2.

| Tipos de virus | Descripción |

|---|---|

| Virus en el sector de arranque | El virus ataca el sector de arranque, la tabla de particiones de archivos o el sistema de archivos. |

| Virus de firmware | El virus ataca el firmware del dispositivo. |

| Virus de Macros | El virus utiliza la función de macros de MS Office con fines maliciosos. |

| Virus del Programa | El virus se introduce en otro programa ejecutable. |

| Virus de Script | El virus ataca al intérprete del SO que se utiliza para ejecutar los scripts. |

Los actores de amenazas usan caballos de Troya para comprometer a los hosts. Un troyano es un programa que parece útil pero también transporta código malicioso. Los troyanos a menudo se proporcionan con programas gratuitos en línea, como los juegos de equipo. Los usuarios desprevenidos descargan e instalan el juego, junto con el caballo de Troya.

Existen varios tipos de caballos de Troya como se describe en la tabla de la Figura 2.

| Tipo de caballo de Troya | Descripción |

|---|---|

| Acceso remoto | El troyano permite el acceso remoto no autorizado. |

| Envío de datos | Caballo de Troya de envío de datos: le proporciona al actor de amenaza datos confidenciales, como las contraseñas. |

| Destructivo | El Troyano daña o elimina archivos. |

| Proxy | El caballo de Troya usará la computadora de la víctima como dispositivo fuente lanzar ataques y realizar otras actividades ilegales. |

| FTP | Caballo de Troya habilita servicios no autorizados de transferencia de archivos en dispositivos finales. |

| Desactivador de software de seguridad | El caballo de Troya detiene el funcionamiento de los programas antivirus o contrafuego. |

| Denegación de Servicio (DoS) | Caballo de Troya de DoS: retarda o detiene la actividad de red. |

| Registrador de teclas | El caballo de Troya intenta activamente robar información confidencial, como números de tarjeta de crédito, registrando pulsaciones de teclas ingresadas en un web formulario. |

Los Virus y los caballos Troyanos son solo dos tipos de malware que utilizan los delincuentes. Existen muchos otros tipos de malware diseñados con fines específicos.

3.4.3. Otros Tipos de Malware

La tabla muestra detalles sobre muchos tipos diferentes de malware.

| Malware | Descripción |

|---|---|

| Adware | El adware se suele distribuir en las descargas de software. El adware puede mostrar publicidad no solicitada utilizando un navegador web emergente ventanas, nuevas barras de herramientas o redireccionar inesperadamente una página web a un sitio web diferente. Las ventanas emergentes pueden ser difíciles de controlar, ya que pueden aparecer ventanas nuevas más rápido de lo que el usuario puede cerrarlos. |

| Ransomware | El ransomware normalmente niega el acceso de un usuario a sus archivos por cifrar los archivos y luego mostrar un mensaje que exige rescate por la clave de descifrado. Los usuarios sin copias de respaldo actualizadas deben pagar el rescate para descifrar los archivos. Por lo general, el pago se hace mediante transferencia bancaria o divisas criptográficas como Bitcoin. |

| Rootkit | Los rootkits son utilizados por actores de amenazas para obtener un administrador acceso a nivel de cuenta a una computadora. Son muy difíciles de detectar porque pueden alterar el cortafuego, protección antivirus, archivos del sistema e incluso comandos del sistema operativo para ocultar su presencia. Pueden proporcionar una puerta trasera a los actores de amenazas dándoles acceso a la PC y les permite cargar archivos e instalar nuevo software para ser utilizado en un ataque DDoS. Deben usarse herramientas especiales de eliminación de rootkit para eliminarlos, o se puede requerir la reinstalación completa del sistema operativo. |

| Spyware | Similar al adware, pero se utiliza para recopilar información sobre el usuario y enviar a actores de amenazas sin el consentimiento del usuario. El Spyware puede ser una amenaza baja, recopilar datos de navegación, o puede ser una alta amenaza de captura de información personal y financiera. |

| Gusano | Un gusano es un programa autorreplicante que se propaga automáticamente sin acciones del usuario explotando vulnerabilidades en legítimo software. Utiliza la red para buscar otras víctimas con la misma vulnerabilidad. El objetivo de los gusanos suele ser quitar velocidad o interrumpir las operaciones de red operaciones. |

3.5. Ataques de Red Habituales

3.5.1. Descripción General de los Ataques de Red

Como has aprendido, hay muchos tipos de malware que los hackers pueden usar. Pero estas no son las únicas formas en que pueden atacar una red, o incluso una organización.

Cuando se entrega e instala, la carga útil puede utilizarse para causar una variedad de ataques relacionados con la red desde el interior.

Para mitigar los ataques, es útil comprender los tipos de ataques. Al hacerlo, es posible abordar los ataques por tipo, en lugar de cada ataque individualmente.

Las redes son susceptibles a los siguientes tipos de ataques:

- Ataques de Reconocimiento

- Ataques de Acceso

- Ataques de DoS

3.5.2. Video – Ataques de Reconocimiento

Haga clic en Reproducir en la figura para ver un video sobre los ataques de reconocimiento.

3.5.3. Ataques de Reconocimiento

El reconocimiento se conoce como recopilación de información. Equivale a un ladrón que sondea un barrio de puerta a puerta simulando vender algo. Lo que realmente está haciendo el ladrón es buscar casas vulnerables para robar, como viviendas desocupadas, residencias con puertas o ventanas fáciles de abrir, y los hogares sin sistemas de seguridad o cámaras de seguridad.

Los agentes de amenaza utilizan ataques de reconocimiento para realizar la detección y el análisis no autorizado de sistemas, servicios o vulnerabilidades. Los ataques de reconocimiento preceden a los ataques de acceso o ataques DoS.

En la tabla se describen algunas de las técnicas utilizadas por los actores de amenazas maliciosas para realizar ataques de reconocimiento.

| Técnica | Descripción |

|---|---|

| Realice una consulta de información de un objetivo | El actor de la amenaza está buscando información inicial sobre un objetivo. Se pueden usar varias herramientas, incluida la búsqueda de Google, organizaciones sitio web, whois y más. |

| Inicie un barrido de ping de la red de destino | La consulta de información generalmente revela las direcciones de red del objetivo direcciones. El actor de amenaza ahora puede iniciar un barrido de ping para determinar qué direcciones IP están activas. |

| Inicie un análisis de puertos de las direcciones IP activas | Esto se utiliza para determinar qué puertos o servicios están disponibles. Ejemplos de escáneres de puertos incluyen Nmap, SuperScan, Angry IP Scanner y Herramientas de NetScan |

| Ejecute escáneres de vulnerabilidades | Esto es para consultar los puertos identificados para determinar el tipo y la versión de la aplicación y el sistema operativo que se ejecuta en el host. Algunos ejemplos de herramientas son Nipper, Secunia PSI, Core Impact, Nessus v6, SAINT, y Open VAS. |

| Ejecute Herramientas de Ataque | El actor de la amenaza ahora intenta descubrir servicios vulnerables que pueden ser explotado. Existe una variedad de herramientas de explotación de vulnerabilidades incluyen Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

Haga clic en cada botón para ver el progreso de un ataque de reconocimiento desde la recopilación de información, el barrido de ping y el escaneo de puertos.

- Recopilaciones de Información en Internet

- Realización de barridos de ping

- Realización de escaneos de puerto

3.5.4. Video – Ataques de Acceso e Ingeniería Social

Haga clic en Reproducir en la figura para ver un video sobre acceso y ataques de ingeniería social.

3.5.5. Ataques de Acceso

Los ataques de acceso aprovechan vulnerabilidades conocidas en servicios de autenticación, servicios FTP y servicios web. El propósito de este tipo de ataques es obtener acceso a cuentas web, bases de datos confidenciales y otra información confidencial.

Los actores de amenazas usan ataques de acceso en dispositivos de red y computadoras para recuperar datos, obtener acceso o escalar privilegios de acceso al estado de administrador.

Ataques de Contraseña

En un ataque de contraseña, el actor de la amenaza intenta descubrir contraseñas críticas del sistema utilizando varios métodos. Los ataques de contraseña son muy comunes y pueden iniciarse utilizando una variedad de herramientas para descifrar contraseñas.

Ataques de Suplantación de Identidad

En los ataques de falsificación, el dispositivo del actor de amenaza intenta hacerse pasar por otro dispositivo falsificando datos. Los ataques comunes de suplantación de identidad incluyen suplantación de IP, suplantación de MAC y suplantación de DHCP. Estos ataques de suplantación se analizarán con más detalle más adelante en este módulo

Otros ataques de Acceso incluyen:

- Ataque de confianza

- Redireccionamiento de puertos

- Ataques de intermediario

- Ataques de desbordamiento a la memoria intermedia

Haga clic en cada botón para ver una ilustración y una explicación de estos tipos de ataques de acceso.

- Ejemplo de explotación de confianzas.

- Ejemplo de redireccionamiento de puertos

- Ejemplo de ataque de hombre en el medio.

- Ataque de desbordamiento de búfer

3.5.6. Ataques de ingeniería social

La ingeniería social es un ataque de acceso que intenta manipular a las personas para que realicen acciones o divulguen información confidencial. Algunas técnicas de ingeniería social son presenciales, mientras que otras pueden ser por teléfono o Internet.

Los ingenieros sociales, a menudo, confían en la predisposición a ayudar que tienen las personas. También se aprovechan de las debilidades de los demás. Por ejemplo, un agente de amenaza puede llamar a un empleado autorizado por un problema urgente que requiere acceso inmediato a la red. El agente de amenaza puede halagar al empleado, simular autoridad usando técnicas de intimidación por nombres, o apelar a la codicia del empleado.

La información sobre las técnicas de ingeniería social se muestra en la tabla.

| Ataques de Ingeniería Social | Descripción |

|---|---|

| Pretexto | Un actor de amenazas finge necesitar datos personales o financieros para confirmar la identidad del destinatario. |

| Suplantación de identidad (phishing) | Un actor de amenazas envía correos electrónicos fraudulentos que se disfrazan de fuente legítima y confiable para engañar al destinatario para que instale malware en su dispositivo, o para compartir información personal o financiera. |

| Suplantación de identidad focalizada | Un actor de amenaza crea un ataque de phishing dirigido a un individuo u organización específica. |

| Correo electrónico no deseado | También conocido como correo basura, este es un correo electrónico no solicitado que a menudo contiene enlaces dañinos, malware o contenido engañoso. |

| Algo por algo | A veces llamado “Quid pro quo”, esto es cuando una amenaza el actor solicita información personal de una parte a cambio de algo como un regalo. |

| Carnada | Un actor de amenaza deja una unidad flash infectada con malware en una ubicación pública ubicación. Una víctima encuentra el disco y lo inserta desprevenido en su computadora portátil, instalando involuntariamente malware. |

| Simulación de identidad | Este tipo de ataque es donde un actor de amenaza finge ser alguien a quien no son para ganar la confianza de una víctima. |

| Infiltración (tailgating) | Aquí es donde un actor de amenaza rápidamente sigue a una persona autorizada a un ubicación segura para acceder a un área segura. |

| Espiar por encima del hombro | Aquí es donde un actor de amenaza mira discretamente a alguien’s hombro para robar sus contraseñas u otra información. |

| Inspección de basura | Aquí es donde un actor de amenaza hurga en los contenedores de basura para descubrir documentos confidenciales |

El Kit de herramientas de ingeniería social (SET, Social Engineering Toolkit) fue diseñado por TrustedSec para ayudar a los hackers de sombrero blanco y a otros profesionales de seguridad de la red a crear ataques de ingeniería social para poner a prueba sus propias redes.

Las empresas deben capacitar y educar a sus usuarios sobre los riesgos de la ingeniería social, y desarrollar estrategias para validar las identidades por teléfono, por correo electrónico o en persona.

En la figura, se presentan las prácticas recomendadas que deben seguir todos los usuarios.

Prácticas recomendadas de protección de ingeniería social

3.5.7. Práctica de Laboratorio: Ingeniería social

En esta práctica de laboratorio, se investigarán ejemplos de ingeniería social y se identificarán maneras de reconocerla y evitarla.

3.5.8. Ataques de denegación de servicio

Haga clic en Reproducir en la figura para ver un video sobre ataques de denegación de servicio.

3.5.9. Ataques de DoS y DDoS

Un ataque de Denegación de Servicios (DoS, siglas en inglés) crea algún tipo de interrupción de los servicios de red para usuarios, dispositivos o aplicaciones. Existen dos tipos principales de ataques DoS:

- Sobrecarga de tráfico: El atacante envía una inmensa cantidad de datos a una velocidad que la red, el host o la aplicación no puede manejar. Esto hace que los tiempos de transmisión y respuesta disminuyan. También puede detener un dispositivo o servicio.

- Paquetes Maliciosos Formateados: Esto sucede cuando se envía un paquete malicioso formateado a un host o una aplicación y el receptor no puede manejarlo. Esto hace que el dispositivo receptor se ejecute muy lentamente o se detenga.

Haga clic en cada botón para ver una ilustración y una explicación de los ataques DoS y DDoS.

- Ataque DoS

- Ataque de DDoS

Haga clic en el botón play de la figura para ver una animación de un ataque DoS.

Haga clic en Reproducir en la figura para ver las animaciones de un ataque DDoS.

3.6. Vulnerabilidades y Amenazas de IP

3.6.1. Video – Ataques comunes de IP e ICMP

Hay incluso más tipos de ataques que los discutidos en los temas anteriores. Algunos atacan específicamente las vulnerabilidades de IP, como aprenderá en este tema.

Haga clic en Reproducir en la figura para ver un video sobre los ataques comunes de IP e ICMP.

3.6.2. IPv4 e IPv6

El protocolo IP no hace ningún esfuerzo para validar si la dirección IP de origen que figura en un paquete realmente proviene de ese origen. Por eso, los agentes de amenaza pueden enviar paquetes con una dirección IP de origen falsa. Además, los agentes de amenaza pueden alterar los demás campos del encabezado de IP para llevar a cabo sus ataques. Los analistas de seguridad deben comprender los diferentes campos en los encabezados IPv4 e IPv6.

Algunos de los ataques relacionados con IP más comunes se muestran en la tabla.

| Técnicas de Ataque IP | Descripción |

|---|---|

| Ataques ICMP | Ataques de ICMP: los agentes de amenaza utilizan paquetes de eco (pings) del protocolo de mensajería de control de Internet (ICMP) para detectar subredes y hosts en una red protegida y, luego, generar ataques de saturación de DoS y modificar las tablas de routing de los hosts. |

| Ataques de reflejo y amplificación | Ataques de DoS: los agentes de amenaza intentan impedir que usuarios legítimos tengan acceso a información o servicios. |

| Ataques de suplantación de direcciones | Los agentes de amenaza suplantan la dirección IP de origen en un paquete de IP para realizar suplantación blind o non-blind. |

| Ataques man-in-the-middle (MITM) | Los agentes de amenaza se posicionan entre un origen y un destino para monitorear, obtener y controlar la comunicación de manera transparente. Simplemente pueden escuchar en silencio mediante la inspección de paquetes capturados o modificar paquetes y reenviarlos a su destino original. |

| Secuestros de sesiones | Los agentes de amenaza obtienen acceso a la red física y, luego, usan un ataque de MITM para secuestrar una sesión. |

3.6.3. Ataques ICMP

Los agentes de amenaza utilizan el ICMP para los ataques de reconocimiento y análisis. Esto les permite iniciar ataques de recopilación de información para conocer la disposición de una topología de red, detectar qué hosts están activos (dentro del alcance), identificar el sistema operativo del host (identificación del SO) y determinar el estado de un firewall. Los actores de amenazas también usan ICMP para ataques DoS.

Nota: ICMP para IPv4 (ICMPv4) e ICMP para IPv6 (ICMPv6) son susceptibles a ataques similares.

Las redes deben tener filtros estrictos de lista de control de acceso (ACL) en el perímetro de la red para evitar sondeos de ICMP desde Internet. Los analistas de seguridad deben ser capaces de detectar ataques relacionados con ICMP observando el tráfico capturado y los archivos de registro. En el caso de redes grandes, los dispositivos de seguridad (como firewalls y sistemas de detección de intrusiones o IDS) deben detectar este tipo de ataques y generar alertas para los analistas de seguridad.

Los mensajes comunes de ICMP de interés para los actores de amenazas se enumeran en la tabla.

| Mensajes ICMP utilizados por Hackers | Descripción |

|---|---|

| Solicitud de echo ICMP y respuesta de echo | Esto se utiliza para realizar la verificación del host y los ataques DoS. |

| ICMP inalcanzable | Esto se utiliza para realizar ataques de reconocimiento y análisis de la red. |

| Respuesta de máscara ICMP | Esto se utiliza para conocer la disposición de una red de IP interna. |

| Redireccionamientos ICMP | Esto se utiliza para lograr que un host de destino envíe todo el tráfico a través de un dispositivo atacado y crear un ataque de MITM. |

| Descubrimiento de enrutador ICMP | Esto se utiliza para inyectar rutas falsas en la tabla de routing de un host de destino. |

3.6.4. Ataques de Amplificación, Reflexión, y Suplantación (Spoofing)

Haga clic en el botón play de la figura para visualizar el video sobre ataques de amplificación, reflexión y suplantación (spoofing).

3.6.5. Ataques de reflexión y amplificación

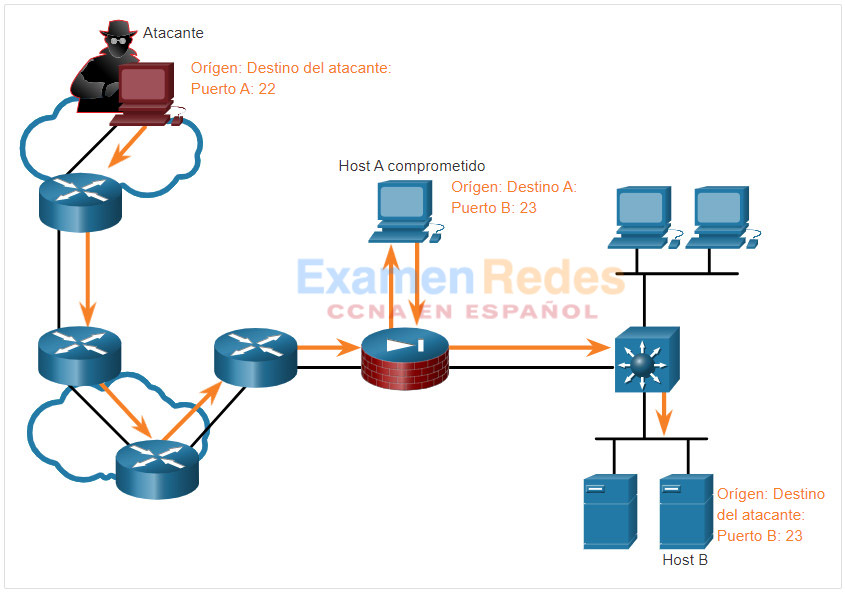

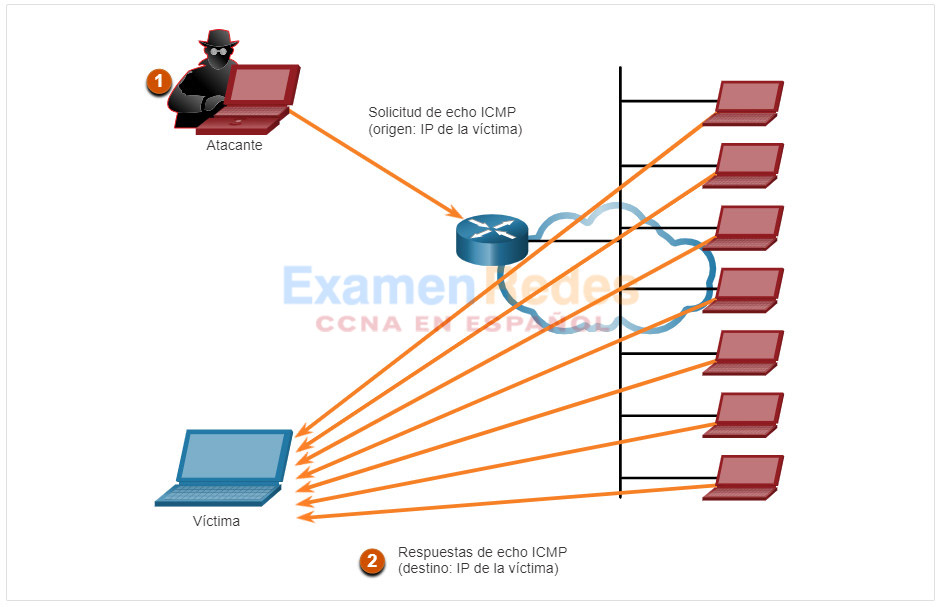

Los agentes de amenaza suelen usar técnicas de amplificación y reflejo para crear ataques de DoS. En la figura, se ejemplifica cómo se utiliza una técnica de amplificación y reflejo llamada “ataque Smurf” para abrumar un host objetivo:

- Amplificación: El atacante reenvía mensajes de «echo request» de ICMP a muchos hosts. Estos mensajes contienen la dirección IP de origen de la víctima.

- Reflexión: Todos estos objetivos responden a la dirección IP suplantada de la víctima para saturarla (sobrecargarla).

Nota: Ahora se utilizan nuevas formas de ataques de amplificación y reflejo, como ataques de amplificación y reflejo con base en DNS y ataques de amplificación de NTP.

Los actores de amenazas también usan ataques de agotamiento de recursos. Estos ataques consumen los recursos de un host objetivo para bloquearlo o consumir los recursos de una red.

3.6.6. Ataques de suplantación de dirección

Los ataques de suplantación de dirección IP se producen cuando un agente de amenaza crea paquetes con información falsa de la dirección IP de origen para ocultar la identidad del remitente o hacerse pasar por otro usuario legítimo. Entonces, el atacante puede obtener acceso a datos a los que no podría acceder de otro modo, o pasar por alto configuraciones de seguridad. La suplantación de dirección IP suele formar parte de otro ataque denominado ataque Smurf.

Los ataques de suplantación pueden ser no ciegos o ciegos:

- Suplantación non-blind (non-blind spoofing): el agente de amenaza puede ver el tráfico que se envía entre el host y el destino. El agente de amenaza usa este tipo de suplantación para inspeccionar el paquete de respuesta de la víctima. La suplantación de identidad no ciega determina el estado de un contrafuego y la predicción del número de secuencia. También puede secuestrar una sesión autorizada.

- Suplantación blind (blind spoofing): el agente de amenaza no puede ver el tráfico que se envía entre el host y el destino. Este tipo de suplantación se utiliza en ataques de DoS.

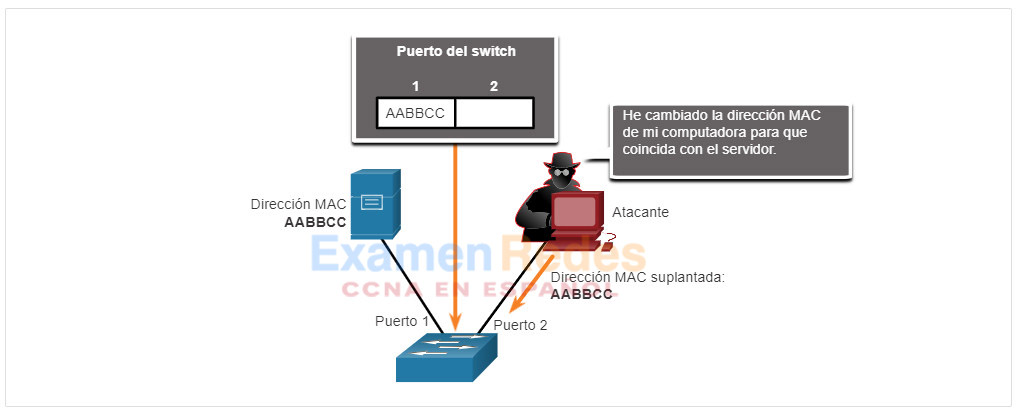

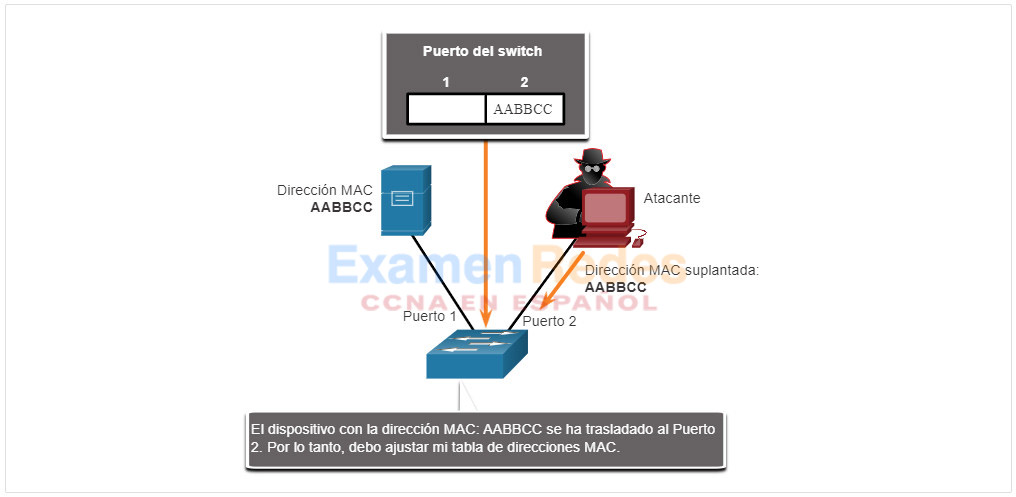

Los ataques de suplantación de dirección MAC se utilizan cuando los agentes de amenaza tienen acceso a la red interna. Los agentes de amenaza cambian la dirección MAC de su host para que coincida con otra dirección MAC conocida de un host de destino, como se ve en la Figura 1. Luego, el host atacante envía una trama a través de la red con la dirección MAC recién configurada. Cuando el switch recibe la trama, examina la dirección MAC de origen.

El atacante simula ser la dirección MAC de un servidor

El switch sobrescribe la entrada actual en la tabla CAM y asigna la dirección MAC al puerto nuevo, como se ve en la Figura 2. Luego, reenvía las tramas destinadas al host de destino al host atacante.

Un switch actualiza la tabla CAM con una dirección suplantada

La suplantación de aplicaciones o servicios es otro ejemplo de suplantación. Un agente de amenaza puede conectar un servidor DHCP malicioso para crear una condición de MITM.

3.7. Vulnerabilidades de TCP y UDP

3.7.1. Encabezado de segmento TCP

Si bien algunos ataques apuntan a IP, este tema trata los ataques que apuntan a TCP y UDP.

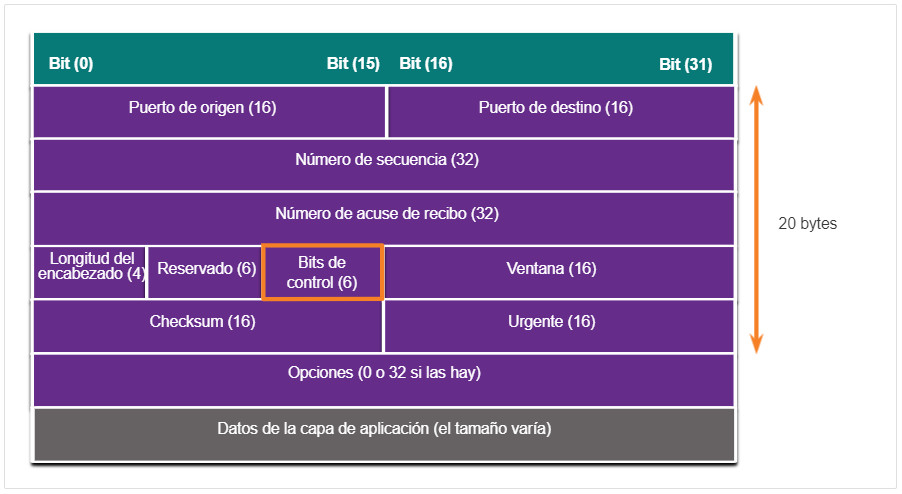

La información de segmento de TCP aparece inmediatamente después del encabezado de IP. Los campos del segmento de TCP y los marcadores del campo Bits de control aparecen en la Figura 1.

Los siguientes son los seis bits de control del segmento TCP:

- URG : Campo indicador urgente significativo

- ACK : Campo de reconocimiento significativo

- PSH : Función de pulsación: Función de pulsación

- RST : Restablecer la conexión

- SYN : Sincronizar números de secuencia

- FIN : No hay más datos del emisor

3.7.2. Servicios TCP

El TCP ofrece los siguientes servicios:

- Entrega confiable El TCP incorpora acuses de recibo para garantizar la entrega, en lugar de confiar en los protocolos de capa superior para detectar y resolver errores. Si no se recibe un acuse de recibo oportuno, el emisor retransmite los datos, Requerir acuses de recibo de los datos recibidos puede causar retrasos sustanciales. Algunos ejemplos de los protocolos de capa de aplicación que hacen uso de la confiabilidad de TCP incluyen HTTP, SSL/TLS, FTP y transferencias de zona DNS.

- Control de flujo – el TCP implementa el control de flujo para abordar este problema. En lugar de acusar recibo de un segmento a la vez, es posible hacerlo con varios segmentos acusando recibo de un único segmento individual.

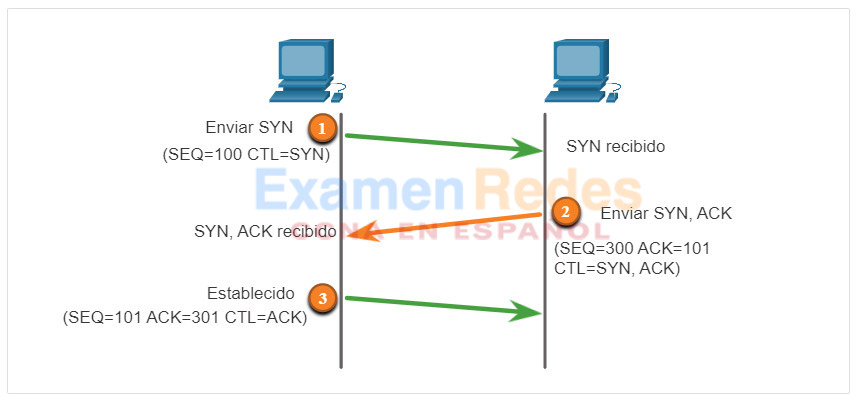

- Comunicación con estado -la comunicación con estado del TCP entre dos partes ocurre gracias a la comunicación tridireccional del TCP. Antes de que sea posible transferir datos utilizando el TCP, una comunicación tridireccional abre la conexión TCP, tal como se ve en la Figura 2. Si ambas partes aceptan la conexión TCP, pueden enviar y recibir datos utilizando TCP.

Intercambio de señales de tres vías de TCP

Una conexión TCP se establece en tres pasos:

- El cliente de origen solicita una sesión de comunicación con el servidor.

- El servidor acusa recibo de la sesión de comunicación de cliente a servidor y solicita una sesión de comunicación de servidor a cliente.

- El cliente de origen acusa recibo de la sesión de comunicación de servidor a cliente.

3.7.3. Ataques TCP

Las aplicaciones de red utilizan puertos TCP o UDP. Los agentes de amenaza llevan a cabo análisis de puertos de los dispositivos objetivo para detectar qué servicios ofrecen.

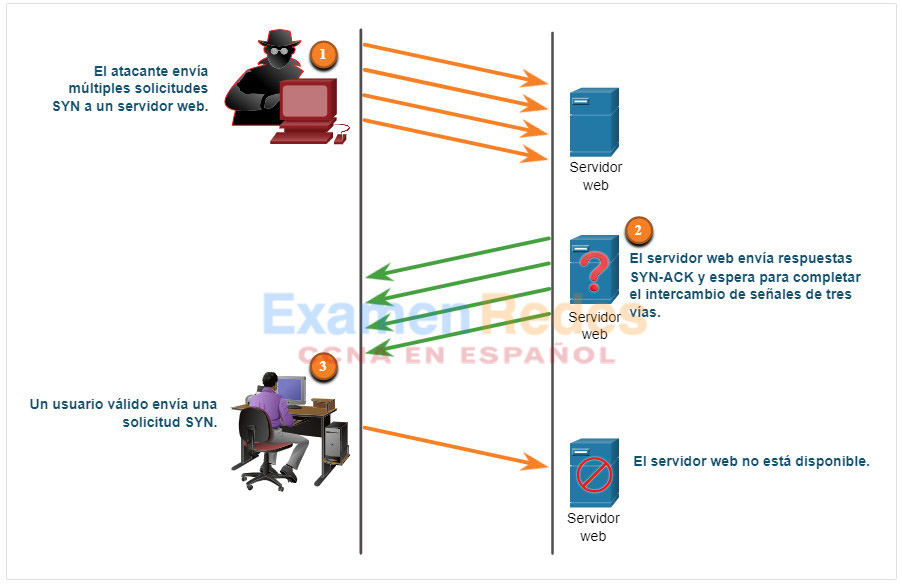

Ataque de inundación SYN a TCP

El ataque de saturación de SYN de TCP ataca la comunicación tridireccional de TCP. Como se ilustra en la Figura 1, el agente de amenaza envía constantemente a un objetivo paquetes de solicitud de sesión SYN de TCP con una dirección IP de origen falsificada de manera aleatoria. El dispositivo de destino responde con un paquete SYN-ACK de TCP a la dirección IP falsificada y espera un paquete ACK de TCP. Las respuestas nunca llegan. Finalmente, el host de destino se ve abrumado por las conexiones TCP medio abiertas, y los servicios TCP se niegan a los usuarios legítimos.

Ataque de saturación TCP SYN

- El atacante envía múltiples solicitudes SYN a un servidor web.

- El servidor web responde con SYN-ACK para cada solicitud SYN y espera para completar el intercambio de señales de tres vías. El atacante no responde a los SYN-ACK.

- Un usuario válido no puede acceder al servidor web porque el servidor tiene demasiadas conexiones TCP medio abiertas

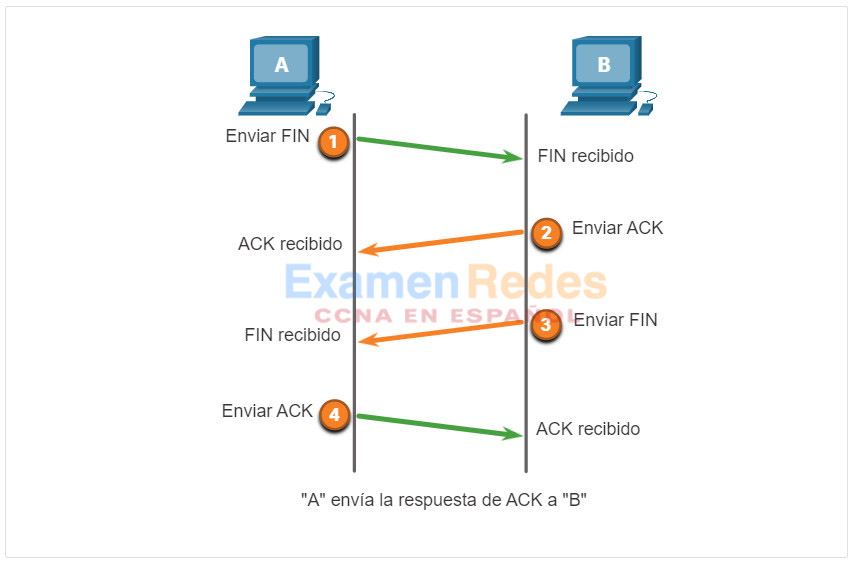

Ataque de Restablecimiento a TCP

Un ataque de restablecimiento de TCP puede utilizarse para finalizar las comunicaciones de TCP entre dos hosts. En la Figura 2, se ve cómo el TCP utiliza un intercambio de cuatro vías para cerrar la conexión TCP con un par de segmentos FIN y ACK desde cada terminal de TCP. Una conexión TCP termina cuando recibe un bit RST. Esta es una manera abrupta de eliminar la conexión TCP e informar al host de recepción que deje de usar la conexión TCP de inmediato. Un agente de amenaza podría efectuar un ataque de restablecimiento de TCP y enviar un paquete falso con un RST de TCP a uno o ambos terminales.

Terminar una conexión TCP

La finalización de una sesión TCP utiliza el siguiente proceso de intercambio de cuatro vías:

- Cuando el cliente no tiene más datos para enviar en la transmisión, envía un segmento con el Flag FIN establecido.

- El servidor envía un ACK para acusar recibo del FIN para terminar la sesión de cliente a servidor.

- El servidor envía un FIN al cliente para terminar la sesión de servidor a cliente.

- El cliente responde con un ACK para dar acuse de recibo del FIN desde el servidor.

Usurpación de la sesión TCP

Otra vulnerabilidad es el secuestro de sesiones de TCP. Aunque es difícil de realizar, permite que un agente de amenaza tome el control de un host ya autenticado mientras se comunica con el destino. El agente de amenaza tendría que suplantar la dirección IP de un host, predecir el siguiente número de secuencia y enviar un ACK al otro host. Si tiene éxito, el agente de amenaza puede enviar datos desde el dispositivo de destino, aunque no puede recibirlos.

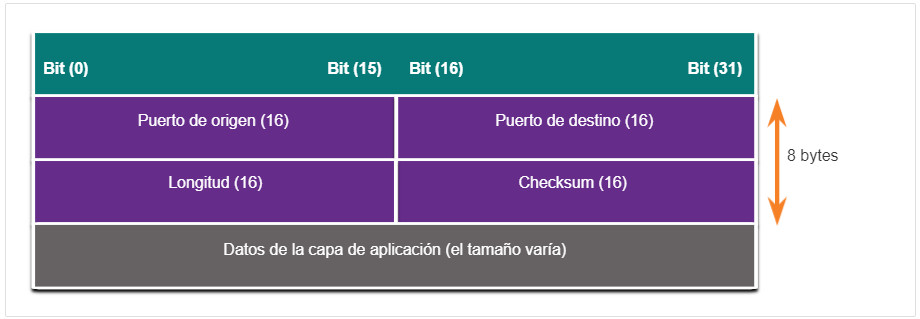

3.7.4. Encabezado y Funcionaiento del segmento UDP

DNS, TFTP, NFS y SNMP utilizan comúnmente UDP. También lo utilizan aplicaciones en tiempo real, como la transmisión multimedia o VoIP. UDP es un protocolo de capa de transporte sin conexión. Tiene una sobrecarga mucho menor que TCP ya que no está orientado a la conexión y no proporciona los mecanismos sofisticados de retransmisión, secuenciación y control del flujo que ofrecen confiabilidad. La estructura de segmento de UDP es mucho menor que la estructura de segmento de TCP, como se ve en la figura.

Aunque UPD normalmente se llama poco confiable, en contraste con la confiabilidad de TCP, esto no significa que las aplicaciones que usan UDP no siempre sean confiables, ni significa que UDP es un protocolo inferior. Significa que estas funciones no las proporciona el protocolo de la capa de transporte, y se deben implementar aparte si es necesario.

La baja sobrecarga del UDP es muy deseable para los protocolos que realizan transacciones simples de solicitud y respuesta. Por ejemplo, usar TCP para DHCP introduciría una cantidad innecesaria de tráfico de red. Si no se recibe respuesta, el dispositivo reenvía la solicitud.

3.7.5. Ataques de UDP

UDP no está protegido por ningún tipo de encriptación. Puede agregar cifrado a UDP, pero no está disponible de forma predeterminada. La falta de encriptación permite que cualquiera vea el tráfico, lo modifique y lo envíe a su destino. Si se cambian los datos en el tráfico, se modifica la suma de comprobación de 16 bits, pero dicha suma es opcional y no siempre se usa. Cuando se utiliza la suma de comprobación, el atacante puede crear una nueva suma basada en la nueva carga útil de los datos, y registrarla en el encabezado como una nueva suma de comprobación. El dispositivo de destino verificará que la suma de comprobación coincide con los datos sin saber que los datos se modificaron. Este tipo de ataque no es el más utilizado.

Ataque de Inundación a UDP

Es más probable que vea un ataque de inundación UDP. En un ataque de inundación UDP, se consumen todos los recursos en una red. El actor de la amenaza debe usar una herramienta como UDP Unicorn o Low Orbit Ion Cannon. Estas herramientas envían una avalancha de paquetes UDP, a menudo desde un host falsificado, a un servidor en la subred. El programa analiza todos los puertos conocidos intentando encontrar puertos cerrados. Esto hace que el servidor responda con un mensaje de puerto ICMP inaccesible. Debido a que hay muchos puertos cerrados en el servidor, esto crea mucho tráfico en el segmento, que utiliza la mayor parte del ancho de banda. El resultado es muy similar al de un ataque de DoS.

3.8. Servicios IP

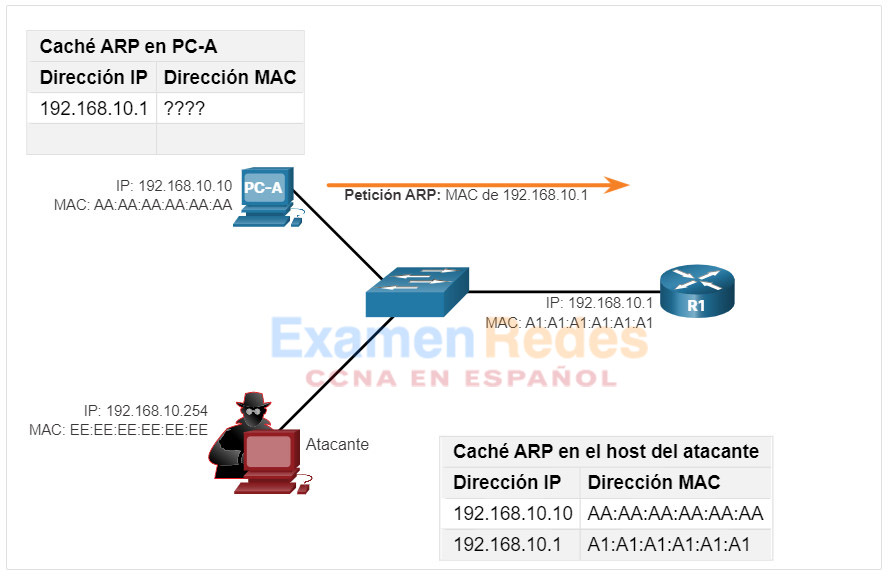

3.8.1. Vulnerabilidades de ARP

Anteriormente en este módulo aprendió sobre vulnerabilidades con IP, TCP y UDP. El conjunto de protocolos TCP / IP nunca se creó para la seguridad. Por lo tanto, los servicios que utiliza IP para direccionar funciones como ARP, DNS y DHCP tampoco son seguros, como aprenderá en este tema.

Los hosts transmiten una solicitud de ARP a otros hosts del segmento para determinar la dirección MAC de un host con una dirección IP específica. Todos los hosts de la subred reciben y procesan la solicitud de ARP. El host con la dirección IP que coincide con la de la solicitud de ARP envía una respuesta de ARP.

En la figura, haga clic en el botón Reproducir para ver el proceso de ARP en funcionamiento.

El Proceso ARP

Cualquier cliente puede enviar una respuesta de ARP no solicitada llamada “ARP gratuito”. Esto suele hacerse cuando un dispositivo se inicia por primera vez para informar a todos los demás dispositivos de la red local sobre la nueva dirección MAC del dispositivo. Cuando un host envía un ARP gratuito, otros hosts en la subred almacenan en sus tablas de ARP la dirección MAC y la dirección IP que contiene dicho ARP.

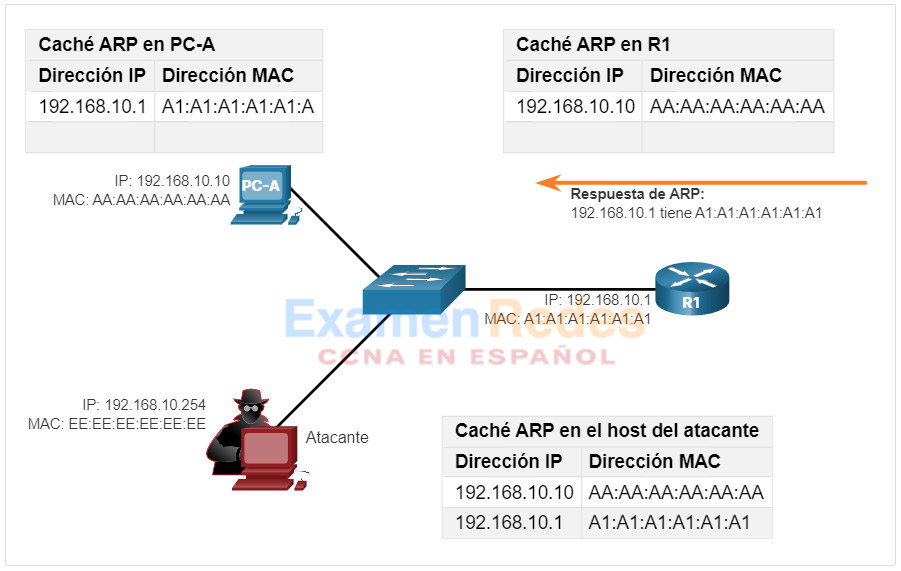

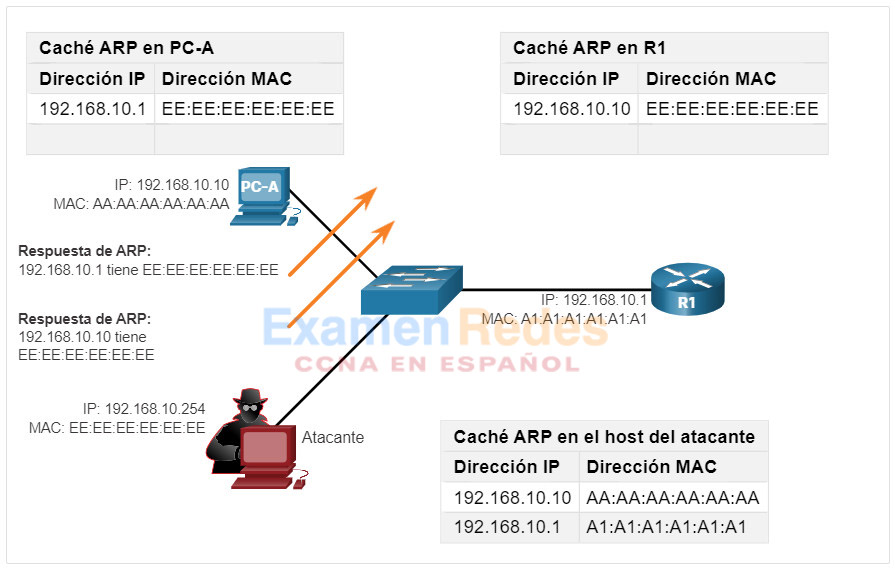

Esta característica de ARP también significa que cualquier host puede reclamar ser el propietario de cualquier IP o MAC. Un agente de amenaza puede envenenar la caché de ARP de los dispositivos en la red local y crear un ataque de MITM para redireccionar el tráfico. El objetivo es atacar un host y cambiar su gateway predeterminado por el del dispositivo del agente de amenaza. Esto posiciona al agente de amenaza entre la víctima y todos los demás sistemas fuera de la subred local.

3.8.2. Envenenamiento de caché ARP

El envenenamiento de caché ARP se puede usar para lanzar varios ataques de hombre en el medio.

Haga clic en cada botón para ver una ilustración y una explicación del proceso de envenenamiento de caché ARP.

- Solicitud de ARP

- Respuesta de ARP

- Respuestas ARP gratuitas falsificadas

El anfitrión del atacante está ejecutando un ataque de envenenamiento ARP. El envenenamiento ARP puede ser pasivo o activo: Pasivo: Los atacantes roban información confidencial. Activo: Los atacantes modifican datos en tránsito o inyectan datos maliciosos.

Nota: Hay muchas herramientas disponibles en Internet para crear ataques de MITM de ARP, como dsniff, Cain & Abel, ettercap y Yersinia.

3.8.3. Vídeo – Arp Spoofing

Haga clic en Reproducir en la figura para ver un video sobre la asignación de direcciones IPv6.

3.8.4. Ataques DNS

El protocolo de Servicio de Nombres de Dominio (DNS) define un servicio automatizado que coincide con los nombres de recursos, como www.cisco.com, con la dirección de red numérica necesaria, como la dirección IPv4 o IPv6. Incluye el formato para las consultas, respuestas y datos, y usa registros de recursos (RR) para identificar el tipo de respuesta de DNS.

La protección de DNS suele pasarse por alto. Sin embargo, es fundamental para el funcionamiento de una red y debe protegerse correctamente.

Los ataques DNS incluyen lo siguiente:

- Ataques de resolución abiertos de DNS

- Ataques sigilosos de DNS

- Ataques de concurrencia de DNS

- Ataques de tunelización de DNS

Ataques de resolución abiertos de DNS

Muchas organizaciones utilizan los servicios de los servidores DNS públicos abiertos, como GoogleDNS (8.8.8.8), para responder las consultas. Este tipo de servidor DNS se denomina resolución abierta. Una resolución de DNS abierta responde las consultas de clientes fuera de su dominio administrativo. DNS open resolvers are vulnerable to multiple malicious activities described in the table.

| Vulnerabilidades de Resolución de DNS | Descripción |

|---|---|

| Los ataques de envenenamiento de caché DNS | Los actores de amenazas envían información de recursos de registro (RR) falsificados a un solucionador de DNS para redirigir a los usuarios de sitios legítimos a sitios maliciosos. Los ataques de envenenamiento de caché DNS se pueden usar para informar al DNS resolver para utilizar un servidor de nombres malicioso que está proporcionando RR información para actividades maliciosas. |

| Amplificación de DNS y ataques de reflexión | Los actores de amenazas usan ataques DoS o DDoS en servidores de resolución abiertos DNS para aumentar el volumen de ataques y ocultar la verdadera fuente de un ataque. Los actores de amenazas envían mensajes DNS a los solucionadores abiertos la dirección IP de un host de destino. Estos ataques son posibles porque la resolución abierta responde las consultas de cualquiera que pregunte. |

| Ataques de recursos disponibles de DNS | Un ataque DoS que consume los recursos de los solucionadores abiertos de DNS. Este ataque DoS consume todos los recursos disponibles para afectan a las operaciones del solucionador abierto DNS. El impacto de este DoS ataque puede requerir que el solucionador abierto DE DNS se reinicie o los servicios para ser detenido y reiniciado. |

Ataques Sigilosos de DNS

Para ocultar su identidad, los agentes de amenaza también utilizan las siguientes técnicas de DNS sigilosas para llevar a cabo sus ataques:

| Técnicas de Sigilo DNS | Descripción |

|---|---|

| Flujo Rápido | Los actores de amenazas utilizan esta técnica para ocultar su phishing y malware sitios de entrega detrás de una red de DNS comprometido que cambia rápidamente hosts. Las direcciones IP de DNS cambian constantemente en apenas minutos. Las botnets a menudo emplean técnicas Fast Flux para esconderse efectivamente servidores maliciosos de ser detectados. |

| Flujo IP Doble | Los actores de amenazas utilizan esta técnica para cambiar rápidamente el nombre de host a IP asignaciones de direcciones y también para cambiar el servidor de nombres autorizado. Esto aumenta la dificultad para identificar el origen del ataque. |

| Algoritmos de Generación de Dominio | Los actores de amenazas usan esta técnica en malware para generar aleatoriamente nombres de dominio que luego pueden usarse como puntos de encuentro para su servidores de comando y control (C&C) |

Ataques de Sombreado de Dominio de DNS

El sombreado de dominio implica que el actor de la amenaza reúne credenciales de cuenta de dominio para crear silenciosamente múltiples subdominios para usar durante los ataques. Estos subdominios generalmente apuntan a servidores maliciosos sin alertar al propietario real del dominio principal.

3.8.5. Tunelización de DNS

Los agentes de amenaza que utilizan la tunelización de DNS colocan tráfico que no es DNS en tráfico DNS. Este método a menudo evita las soluciones de seguridad cuando un actor de amenazas desea comunicarse con bots dentro de una red protegida, o extraer datos de la organización, como una base de datos de contraseñas. Cuando el actor de la amenaza utiliza el túnel DNS, se alteran los diferentes tipos de registros DNS. Así es como funciona el túnel DNS para los comandos CnC enviados a una botnet:

- Los datos se dividen en varias partes codificadas.

- Cada parte se coloca en una etiqueta de nombre de dominio de nivel inferior de la consulta de DNS.

- Dado que no hay ninguna respuesta del DNS local o en red para la consulta, la solicitud se envía a los servidores DNS recursivos del ISP.

- El servicio de DNS recursivo reenvía la consulta al servidor de nombres autorizado del atacante.

- El proceso se repite hasta que se envían todas las consultas que contienen las partes.

- Cuando el servidor de nombre autorizado del atacante recibe las consultas de DNS de los dispositivos infectados, envía las respuestas para cada consulta de DNS, las cuales contienen los comandos encapsulados y codificados.

- El malware en el host atacado vuelve a combinar las partes y ejecuta los comandos ocultos dentro.

Para detener el túnel DNS, el administrador de la red debe usar un filtro que inspeccione el tráfico DNS. Preste especial atención a las consultas de DNS que son más largas de lo normal, o las que tienen un nombre de dominio sospechoso. Además, las soluciones de DNS, como Cisco OpenDNS, bloquean gran parte del tráfico de la tunelización de DNS identificando dominios sospechosos.

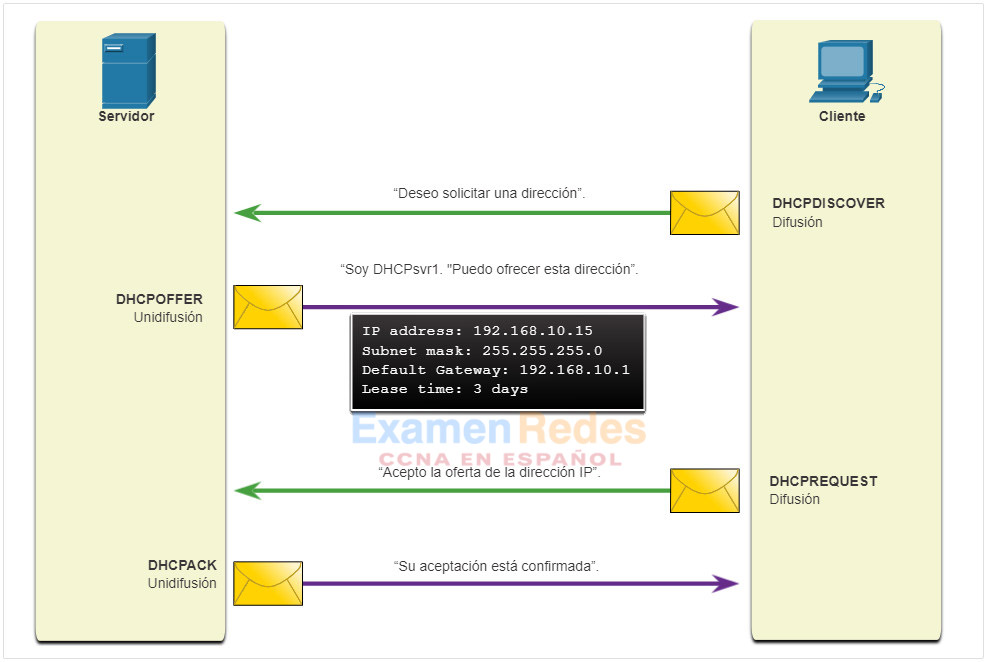

3.8.6. DHCP

Los servidores DHCP proporcionan dinámicamente información de configuración de IP a los clientes. La figura muestra la secuencia típica de un intercambio de mensajes DHCP entre el cliente y el servidor.

Funcionamiento normal de DHCP

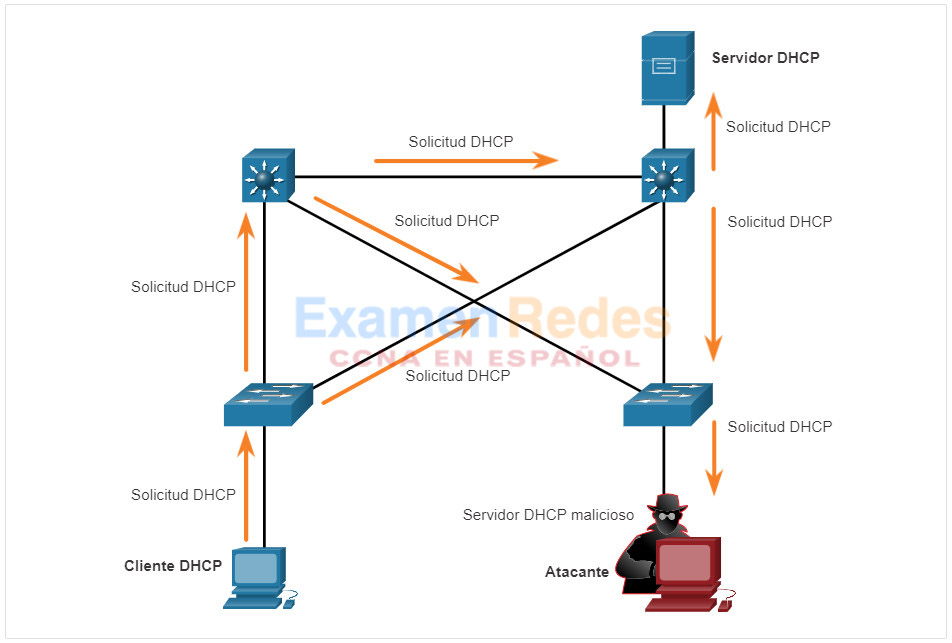

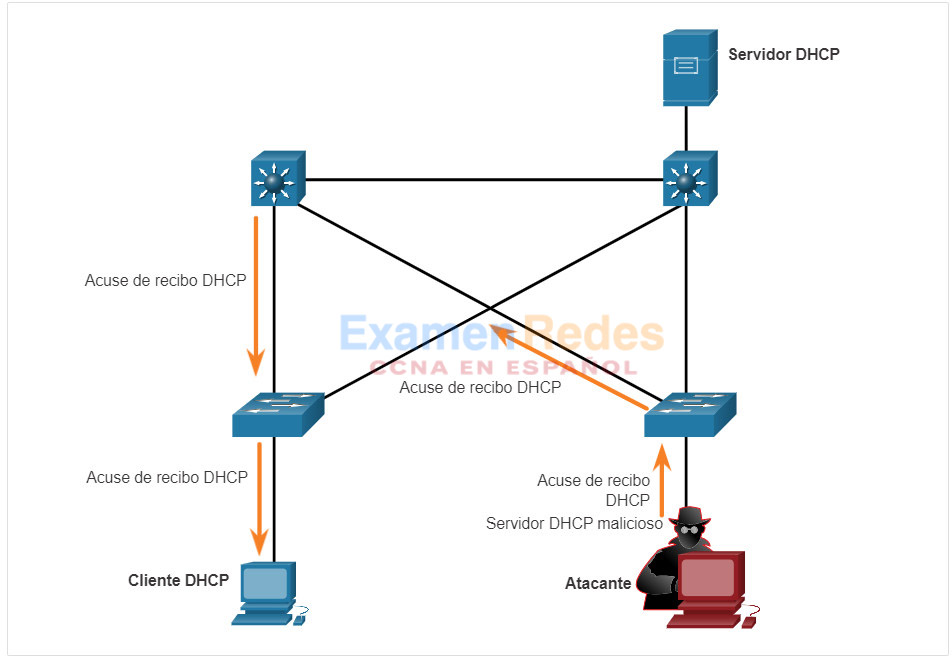

En la figura, un cliente transmite un mensaje de DHCP discover. El servidor DHCP responde con una oferta de unicast que incluye información de direccionamiento que el cliente puede usar. El cliente transmite una solicitud DHCP para decirle al servidor que acepta la oferta. El servidor le responde directamente con un acuse de recibo unicast, aceptando la solicitud.

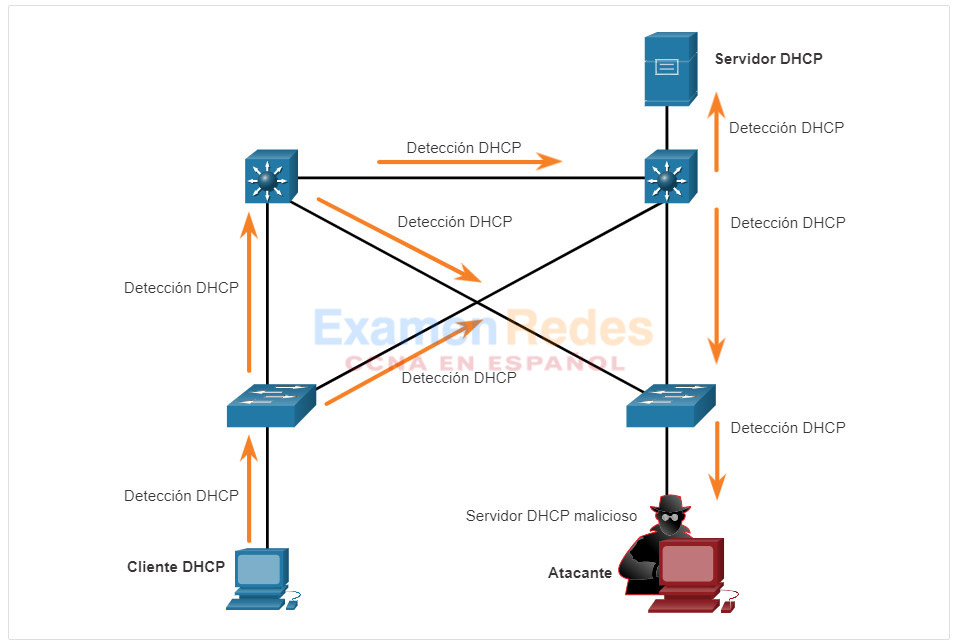

3.8.7. Ataques de DHCP

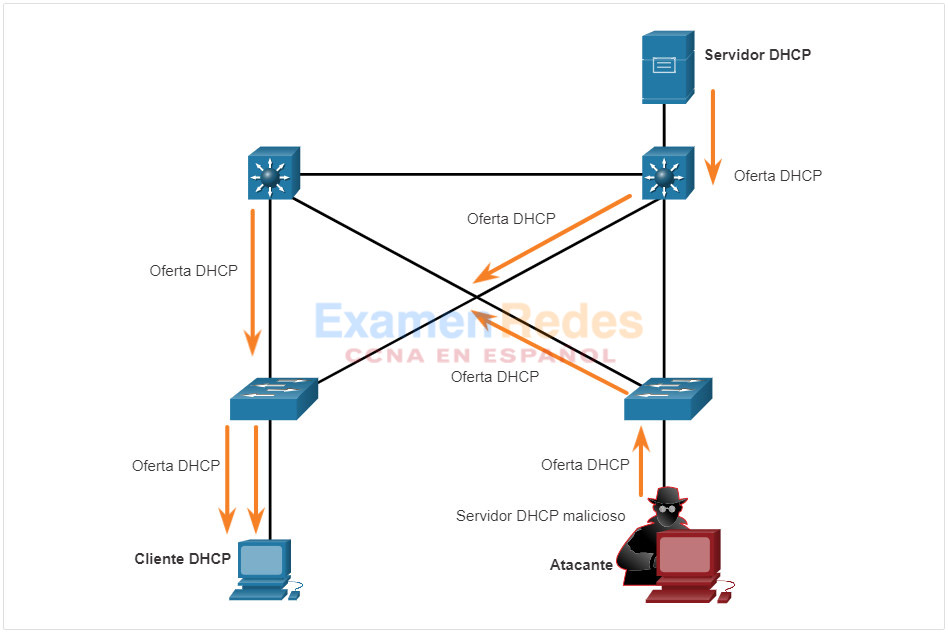

Ataque de Suplantación de DHCP

Un ataque de suplantación de DHCP se produce cuando un servidor DHCP dudoso se conecta a la red y brinda parámetros de configuración IP falsos a los clientes legítimos. Un servidor dudoso puede proporcionar una variedad de información engañosa:

- Gateway predeterminado incorrecto – el agente de amenaza proporciona un gateway no válido o la dirección IP de su host para crear un ataque de MITM. Esto puede pasar totalmente inadvertido, ya que el intruso intercepta el flujo de datos por la red.

- Servidor DNS incorrecto – el agente de amenaza proporciona una dirección del servidor DNS incorrecta que dirige al usuario a un sitio web malicioso.

- Dirección IP incorrecta -El actor de amenazas proporciona una dirección IP no válida, una dirección IP de puerta de enlace predeterminada no válida o ambas. Luego, el agente de amenaza crea un ataque de DoS en el cliente DHCP.

Supongamos que un agente de amenaza conecta con éxito un servidor DHCP dudoso a un puerto de switch en la misma subred que los clientes de destino. El objetivo del servidor dudoso es proporcionarles a los clientes información de configuración de IP falsa.

Haga clic en cada botón para ver una ilustración y una explicación de los pasos en un ataque de suplantación DHCP.

- 1. El cliente transmite mensajes DHCP Discovery

- 2. Los servidores DHCP responden con ofertas

- 3. El cliente acepta la solicitud del DHCP malicioso

- 4. El servidor DHCP malicioso hace acuse de recibo de la solicitud

3.8.8. Práctica de Laboratorio: Explorar Tráfico DNS

En esta práctica de laboratorio se cumplirán los siguientes objetivos:

- Capturar Tráfico DNS

- Explorar Tráfico de Consultas DNS

- Explorar Tráfico de Respuestas DNS

3.9. Mejores Prácticas en Seguridad de Redes

3.9.1. Confidencialidad, Integridad y Disponibilidad

Es cierto que la lista de tipos de ataques de red es larga. Pero hay muchas mejores prácticas que puede usar para defender su red, como aprenderá en este tema.

La seguridad de la red consiste en proteger la información y los sistemas de información del acceso, uso, divulgación, interrupción, modificación o destrucción no autorizados.

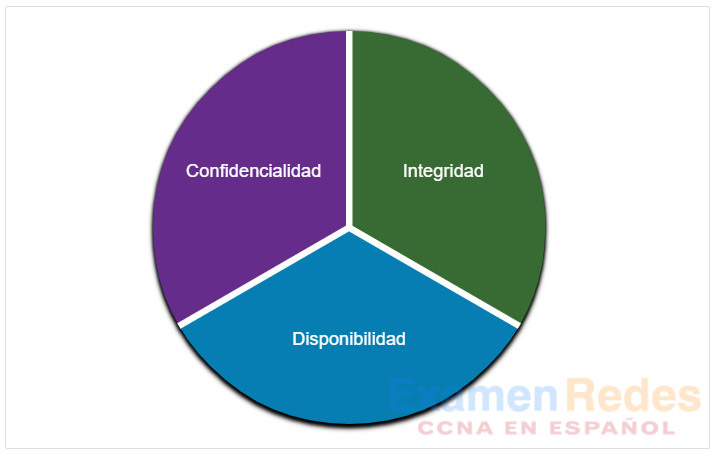

La mayoría de las organizaciones siguen la tríada de seguridad de la información de la CIA:

- Confidencialidad – Solamente individuos, entidades o procesos autorizados pueden tener acceso a información confidencial. Puede requerir el uso de algoritmos de cifrado criptográfico como AES para cifrar y descifrar datos.

- Integridad -se refiere a proteger los datos de modificaciones no autorizadas. Requiere el uso de algoritmos de hashing criptográficos como SHA.

- Disponibilidad – Los usuarios autorizados deben tener acceso ininterrumpido a los recursos y datos importantes. Requiere implementar servicios redundantes, puertas de enlace y enlaces.

CIA Triad

3.9.2. Enfoque de Defensa en Profundidad

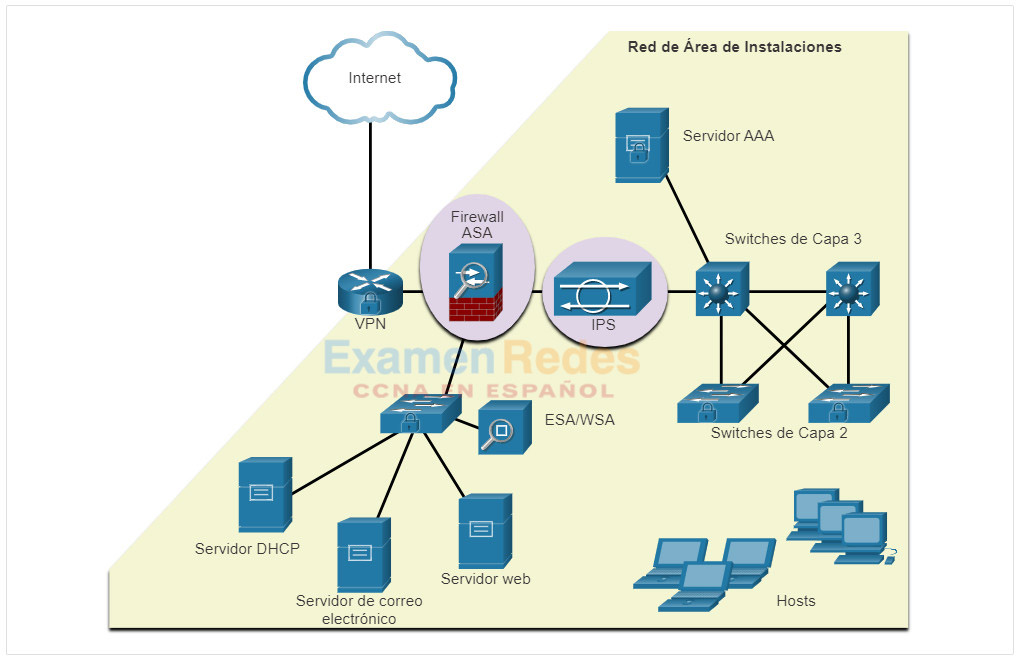

Para garantizar comunicaciones seguras en redes públicas y privadas, el primer objetivo es proteger los dispositivos, como routers, switches, servidores y hosts. La mayoría de las organizaciones emplean un enfoque de defensa en profundidad para la seguridad. Esto también se conoce como un enfoque en capas. Esto requiere una combinación de dispositivos y servicios de red que trabajen juntos en conjunto. Mire la red de la figura.

Protección Contra Ataques a Redes

Se han implementado varios dispositivos y servicios de seguridad para proteger a los usuarios y activos de las amenazas de TCP/IP.

- VPN Un router se utiliza para proporcionar servicios de VPN seguros con sitios corporativos y soporte de acceso remoto para usuarios remotos que utilizan túneles cifrados seguros.

- ASA Firewall – Este dispositivo dedicado proporciona servicios de firewall con control de estado. Garantiza que el tráfico interno pueda salir y regresar, pero el tráfico externo no puede iniciar conexiones a hosts internos. Un sistema de prevención de intrusiones * IPS monitorea el tráfico entrante y saliente en busca de malware, firmas de ataques a redes y más. Si el sistema reconoce una amenaza, puede detenerla inmediatamente.

- ESA/WSA – Email Security Appliance (ESA) filtra el spam y los correos electrónicos sospechosos. Web Security Appliance filtra los sitios de malware de Internet conocidos y sospechosos.

- AAA Server -Este servidor contiene una base de datos segura de la gente autorizada a acceder a los dispositivos de red y administrarlos. Los dispositivos de red autentican a los usuarios administrativos mediante esta base de datos.

Todos los dispositivos de red, incluidos el enrutador y los conmutadores, están reforzados, lo que significa que se han protegido para evitar que los actores de amenazas obtengan acceso y alteren los dispositivos.

Luego, debe proteger los datos a medida que viajan a través de varios enlaces. Esto puede incluir el tráfico interno, pero la mayor preocupación es proteger los datos que viajan fuera de la organización a sitios de sucursales, teletrabajadores y partners.

3.9.3. Firewalls

Un firewall es un sistema o grupo de sistemas que impone una política de control de acceso entre redes. Haga clic en Reproducir en la figura para ver una animación de cómo funciona un firewall.

Firewall Operation

Todos los firewalls comparten algunas propiedades comunes:

- Los firewalls resisten ataques de red.

- Los firewalls son el único punto de tránsito entre las redes corporativas internas y las redes externas porque todo el tráfico circula por ellos.

- Los firewalls aplican la política de control de acceso.

Los firewalls en una red brindan numerosos beneficios:

- Evitan la exposición de hosts, recursos y aplicaciones confidenciales a usuarios no confiables.

- Limpia el flujo de protocolos, lo que evita el aprovechamiento de las fallas de protocolos.

- Bloquean los datos maliciosos de servidores y clientes.

- Simplifican la administración de la seguridad, ya que la mayor parte del control del acceso a redes se deriva a unos pocos firewalls de la red.

Los firewalls también tienen algunas limitaciones:

- Un firewall mal configurado puede tener graves consecuencias para la red, por ejemplo, convertirse en un punto único de falla.

- Los datos de muchas aplicaciones no se pueden transmitir con seguridad mediante firewalls.

- Los usuarios pueden buscar maneras de esquivar el firewall para recibir material bloqueado, lo que expone a la red a posibles ataques.

- Puede reducirse la velocidad de la red.

- El tráfico no autorizado se puede tunelizar u ocultar como tráfico legítimo a través del firewall.

3.9.4. IPS

Para defenderse contra ataques rápidos y en evolución, es posible que necesite sistemas de detección y prevención rentables, como los sistemas de detección de intrusos (IDS) o los sistemas de prevención de intrusos (IPS) más escalables. La arquitectura de red integra estas soluciones en los puntos de entrada y salida de la red.

Las tecnologías IDS e IPS comparten varias características, como se ve en la figura. Ambas tecnologías se implementan como sensores. Un sensor IDS o IPS puede adoptar la forma de varios dispositivos diferentes:

- Un router configurado con el software IPS de Cisco IOS.

- Un dispositivo diseñado específicamente para proporcionar servicios de IDS o IPS exclusivos.

- Un módulo de red instalado en un dispositivo de seguridad adaptable (ASA, Adaptive Security Appliance), switch o router.

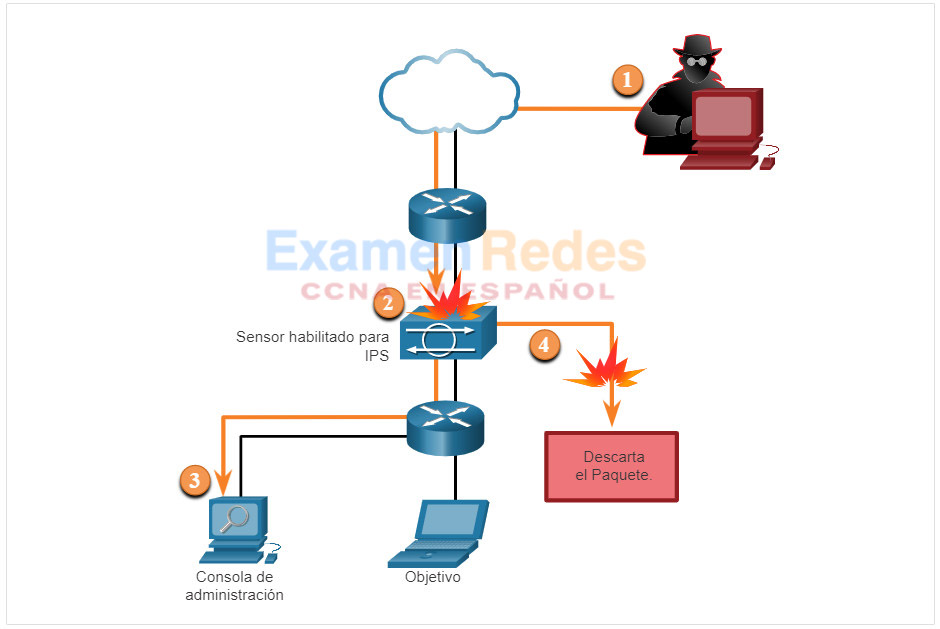

Funcionamiento de IPS

La figura muestra cómo un IPS maneja el tráfico denegado.

- El actor de la amenaza envía un paquete destinado a la computadora portátil objetivo.

- El IPS intercepta el tráfico y lo evalúa contra amenazas reconocido y las políticas configuradas.

- El IPS envía un mensaje de registro a la consola de administración.

- El IPS deja caer el paquete.

Las tecnologías IDS e IPS utilizan firmas para detectar patrones de tráfico de red. Una firma es un conjunto de reglas que un IDS o IPS utiliza para detectar actividad maliciosa. Las firmas pueden utilizarse para detectar infracciones graves de seguridad y ataques de red comunes, y para recopilar información. Las tecnologías IDS e IPS pueden detectar patrones de firma atómica (paquete individual) o patrones de firma compuesta (varios paquetes).

3.9.5. Dispositivos de Seguridad de Contenido

Los dispositivos de seguridad de contenido incluyen un control detallado sobre el correo electrónico y la navegación web para los usuarios de una organización.

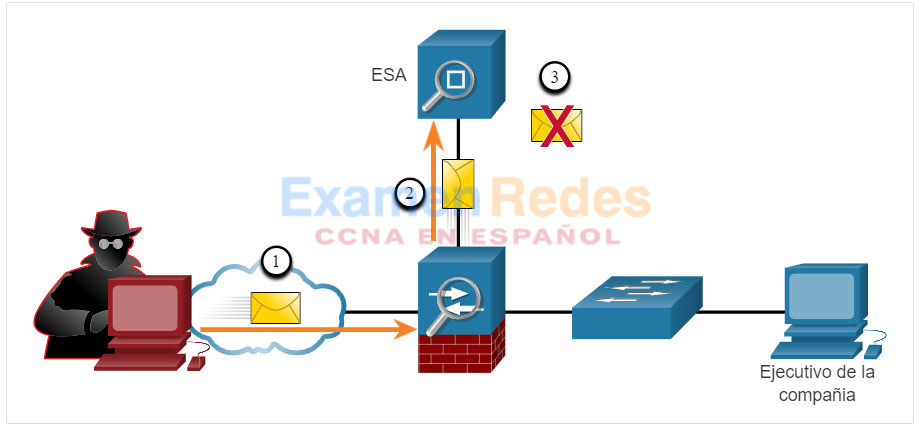

Cisco Email Security Appliance (ESA)

El Dispositivo de Seguridad de Correo Electrónico de Cisco (ESA) es un dispositivo especial diseñado para monitorear el Protocolo Simple de Transferencia de Correo (SMTP). Cisco ESA se actualiza constantemente mediante datos en tiempo real de Cisco Talos, que detecta y correlaciona las amenazas con un sistema de monitoreo que utiliza una base de datos mundial. Cisco ESA extrae estos datos de inteligencia de amenazas cada tres o cinco minutos.

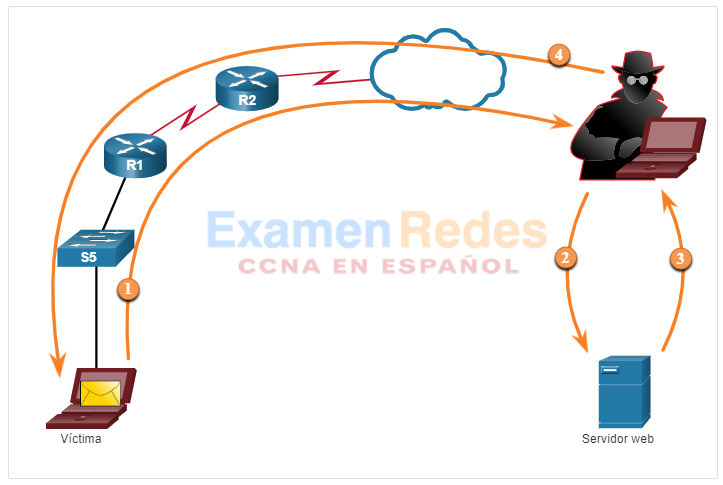

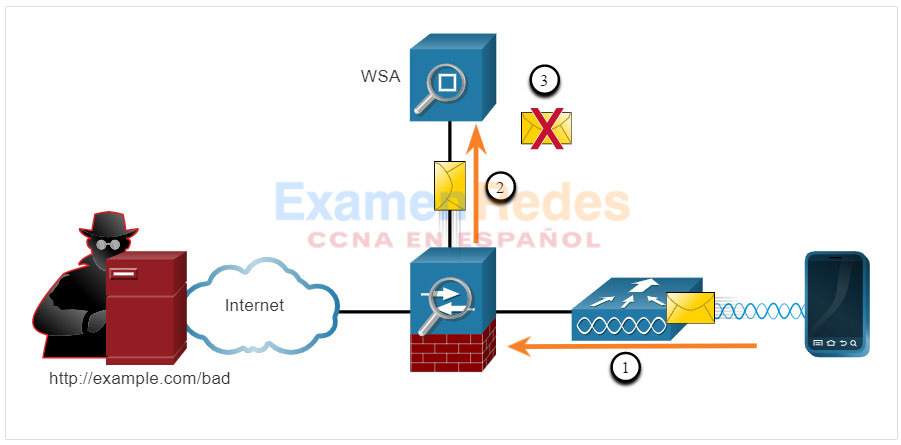

En la figura, un actor de amenaza envía un correo electrónico fraudulento.

- El actor de la amenaza envía un ataque de phishing a un host en la red.

- El firewall re-envía todos los correos al ESA

- La ESA analiza el correo electrónico, lo registra y lo descarta.

Cisco Web Security Appliance (WSA)

Cisco Web Security Appliance (WSA) es una tecnología de mitigación para amenazas basadas en la web. Ayuda a las organizaciones a abordar los desafíos de asegurar y controlar el tráfico web. Cisco WSA combina protección avanzada contra malware, visibilidad y control de aplicaciones, controles de políticas de uso aceptable e informes.

Cisco WSA proporciona un control completo sobre cómo los usuarios acceden a Internet. Ciertas funciones y aplicaciones, como chat, mensajería, video y audio, pueden permitirse, restringirse con límites de tiempo y ancho de banda, o bloquearse, de acuerdo con los requisitos de la organización. La WSA puede realizar listas negras de URL, filtrado de URL, escaneo de malware, categorización de URL, filtrado de aplicaciones web y cifrado y descifrado del tráfico web.

En la figura, un usuario corporativo intenta conectarse a un sitio conocido en la lista negra.

- Un usuario intenta conectarse a un sitio web.

- El firewall reenvía la solicitud del sitio web a la WSA.

- La WSA evalúa la URL y determina que es un sitio conocido en la lista negra. El WSA descarta el paquete y envía un mensaje de acceso denegado al usuario.

3.10. Criptografía

3.10.1. Video – Criptografía

Al principio del tema anterior, la criptografía se menciona como parte de la tríada de seguridad de la información de la CIA. En este tema, profundizará en los muchos tipos de criptografía y cómo se utilizan para proteger la red.

Haga clic en Reproducir en la figura para ver un video sobre criptografía.

3.10.2. Asegurando las comunicaciones

Las organizaciones deben proporcionar soporte para proteger los datos a medida que viajan a través de enlaces. Esto puede incluir el tráfico interno, pero la mayor preocupación es proteger los datos que viajan fuera de la organización a sitios de sucursales, teletrabajadores y partners.

Estos son los cuatro elementos de las comunicaciones seguras:

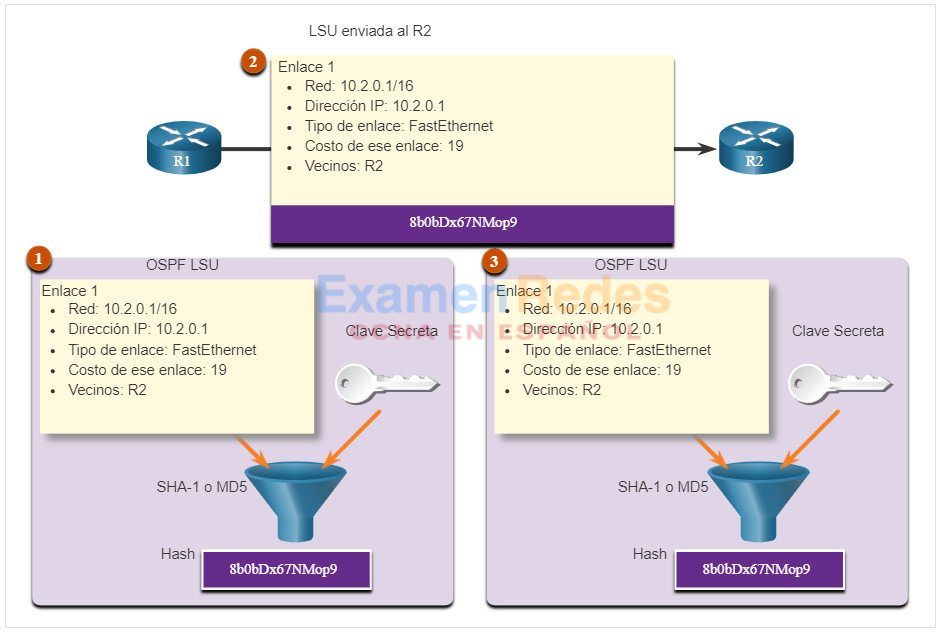

- Integridad de los Datos – Garantiza que el mensaje no se haya modificado. Se detecta cualquier cambio en los datos en tránsito. La integridad se garantiza mediante la aplicación de los algoritmos de generación de hash Message Digest versión 5 (MD5) o Secure Hash (SHA).

- Autenticación de origen – para garantizar que el mensaje no sea falso y que el remitente sea el verdadero. Muchas redes modernas garantizan la autenticación con protocolos, como el código de autenticación de mensaje hash (HMAC, Hash Message Authentication Code).

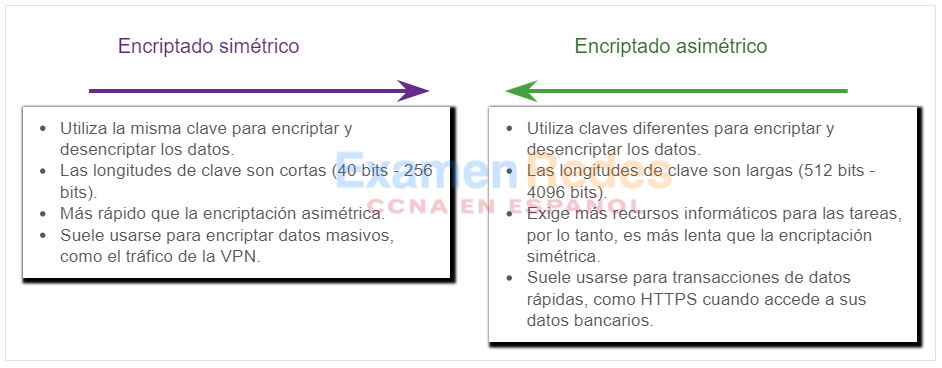

- Confidencialidad de los datos – garantiza que solamente los usuarios autorizados puedan leer el mensaje. Si se intercepta el mensaje, no se puede descifrar en un plazo razonable. La confidencialidad de los datos se implementa utilizando algoritmos de encriptación simétrica y asimétrica.

- Imposibilidad de negación de los datos -garantiza que el remitente no pueda negar ni refutar la validez de un mensaje enviado. La imposibilidad de negación se basa en el hecho de que solamente el remitente tiene características o una firma únicas relacionadas con el tratamiento del mensaje.

La criptografía puede usarse casi en cualquier lugar donde haya comunicación de datos. De hecho, estamos yendo hacia un mundo donde toda la comunicación se encriptará.

3.10.3. Integridad de datos

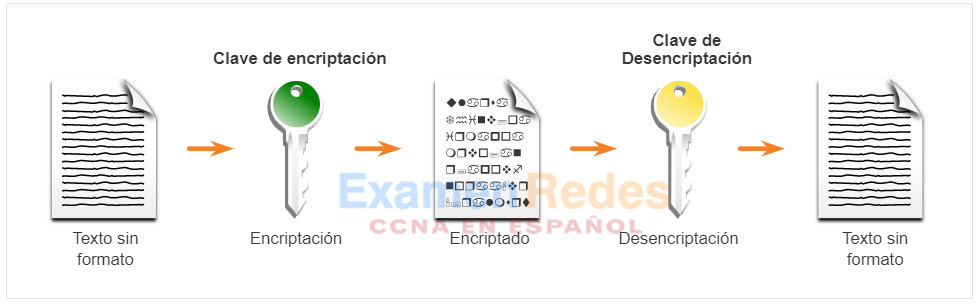

Las funciones de hash se utilizan para garantizar la integridad de un mensaje. Garantizan que los datos del mensaje no hayan cambiado accidental o intencionalmente.

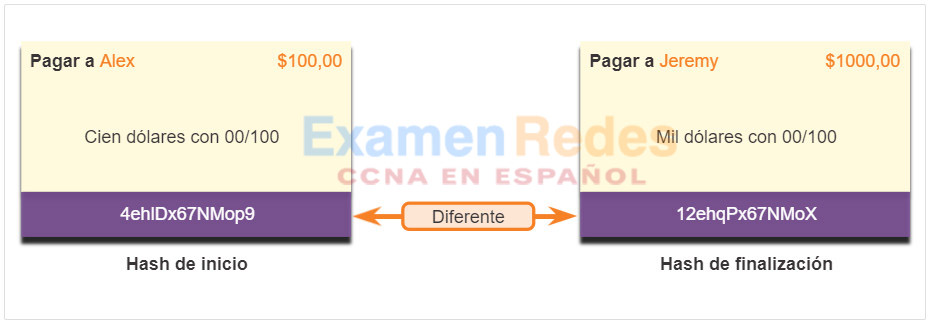

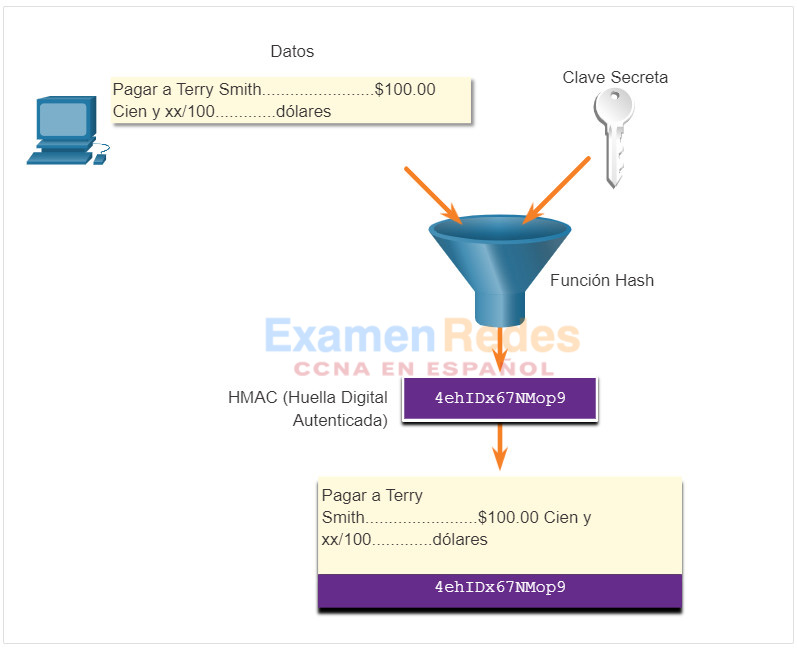

En la figura 1, el remitente envía una transferencia de USD $100 a Alex.

El emisor quiere asegurarse de que el mensaje no se modifique en su recorrido hasta el receptor.

- El dispositivo de envío introduce el mensaje en un algoritmo de hash y calcula un hash de longitud fija de 4ehiDx67NMop9.

- Luego, este hash se adjunta al mensaje y se envía al receptor. El mensaje y el hash se transmiten en texto plano.

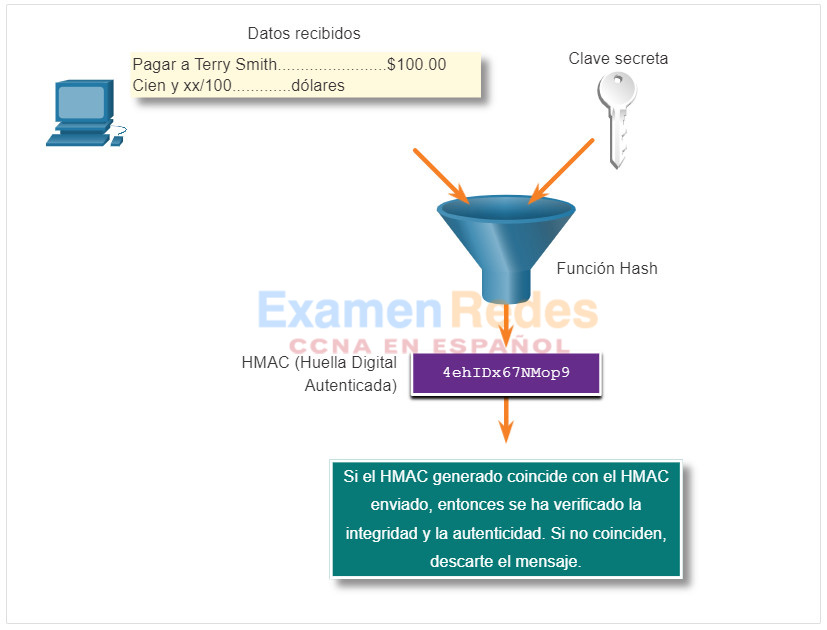

- El dispositivo receptor elimina el hash del mensaje e introduce el mensaje en el mismo algoritmo de hash. Si el hash calculado es igual al que se adjunta al mensaje, significa que el mensaje no se modificó durante su recorrido. Si los hash son no iguales, como se ve en la imagen, ya no es posible garantizar la integridad del mensaje.

3.10.4. Función de Hash

Existen tres funciones de hash muy conocidas:

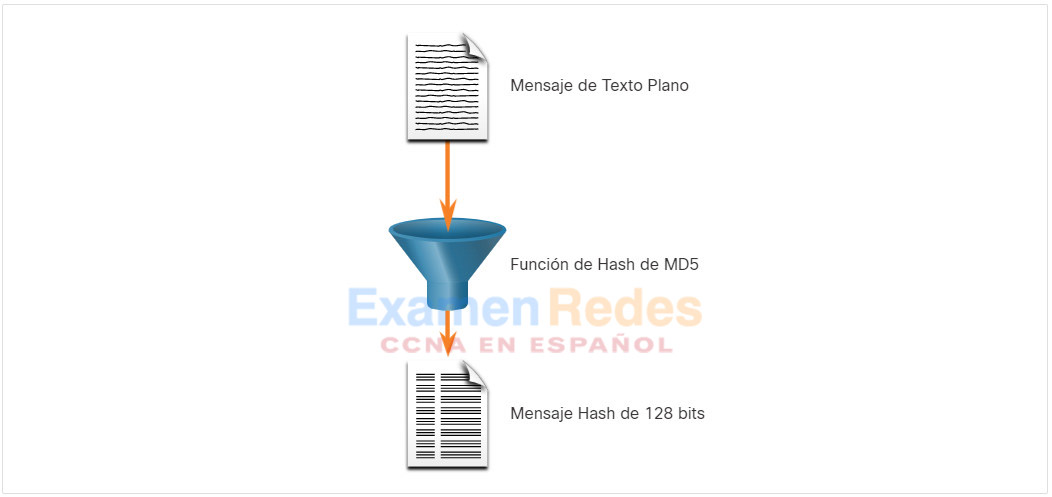

MD5 con una síntesis de 128 bits

MD5 es una función unidireccional que produce un mensaje hash de 128 bits, como se muestra en la figura. MD5 es un algoritmo heredado que solo debe usarse cuando no hay mejores alternativas disponibles. Use SHA-2 en su lugar.

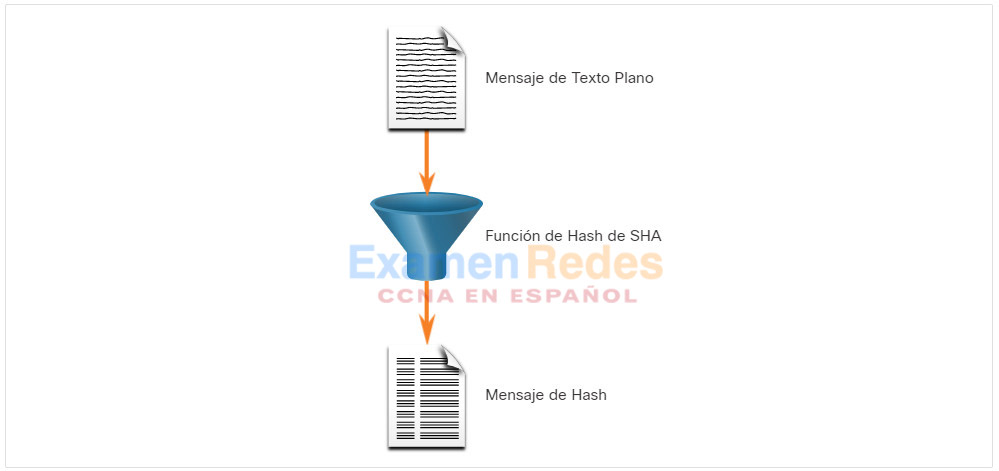

Algoritmo de Hashing de SHA

SHA-1 es muy similar a las funciones hash MD5, como se muestra en la figura. Existen numerosas versiones. SHA-1 crea un mensaje hash de 160 bits y es un poco más lento que MD5. SHA-1 tiene defectos conocidos y es un algoritmo obsoleto. Use SHA-2 cuando sea posible.

SHA-2

Esto incluye SHA-224 (224 bit), SHA-256 (256 bit), SHA-384 (384 bit) y SHA-512 (512 bit). SHA-256, SHA-384 y SHA-512 son algoritmos de última generación y deben utilizarse siempre que sea posible.

Mientras que el hash se puede utilizar para detectar modificaciones accidentales, no brinda protección contra cambios deliberados. No existe información de identificación única del emisor en el procedimiento de hash. Esto significa que cualquier persona puede calcular un hash para los datos, siempre y cuando tengan la función de hash correcta.

Por ejemplo, cuando un mensaje pasa por la red, un atacante potencial puede interceptarlo, cambiarlo, o recalcular el hash y añadirlo al mensaje. El dispositivo receptor solo validará el hash que esté añadido.

Por lo tanto, el hash es vulnerable a los ataques man-in-the-middle y no proporciona seguridad a los datos transmitidos. Para proporcionar integridad y autenticación de origen, se necesita algo más.

3.10.5. Autenticación de Origen

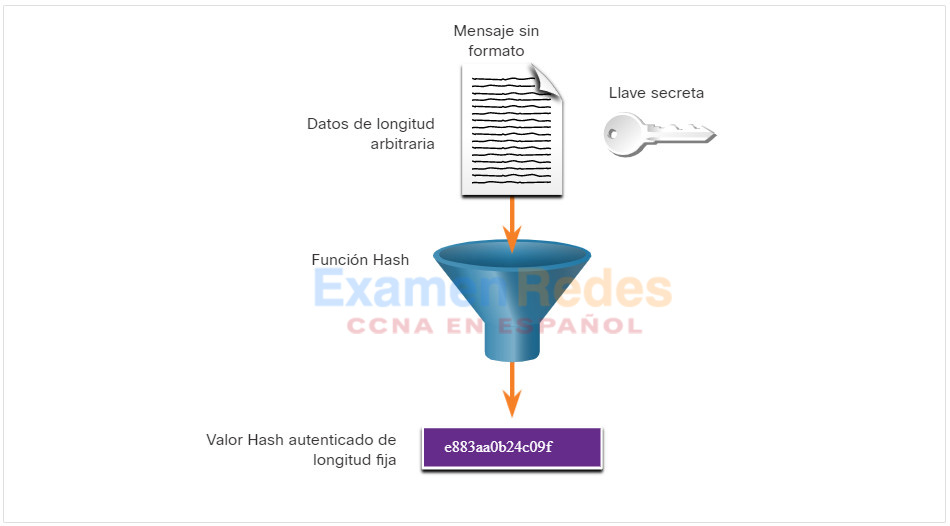

Para agregar autenticación al control de integridad, se usa un código de autenticación de mensajes hash con clave (HMAC). Los HMAC utilizan una clave secreta adicional como entrada a la función de hash.