Última actualización: enero 30, 2022

4.0. Introducción

4.0.1. ¿Por qué debería tomar este módulo?

Bienvenido a ACL Concepts!

Has llegado a la residencia de tus abuelos. Es una hermosa comunidad cerrada con senderos y jardines. Para la seguridad de los residentes, nadie puede entrar en la comunidad sin detenerse en la puerta y presentar al guardia una identificación. Usted proporciona su identificación y el guardia verifica que se le espera como visitante. Él documenta tu información y levanta la puerta. Imagínese si el guardia tuviera que hacer esto por los muchos miembros del personal que entraban cada día. Han simplificado este proceso asignando una insignia a cada empleado para que levante automáticamente la puerta una vez escaneada la insignia. Saludas a tus abuelos que te esperan ansiosamente en la recepción. Vuelvan al auto para ir a cenar por la calle. Al salir del estacionamiento, debe detenerse de nuevo y mostrar su identificación para que el guardia levante la puerta. Se han establecido reglas para todo el tráfico entrante y saliente.

Al igual que el guardia en la comunidad cerrada, el tráfico de red que pasa a través de una interfaz configurada con una lista de control de acceso (ACL) ha permitido y denegado el tráfico. El enrutador compara la información dentro del paquete con cada ACE, en orden secuencial, para determinar si el paquete coincide con uno de los ACE. Este proceso se denomina filtrado de paquetes. ¡Aprendamos más!

4.0.2. ¿Qué aprenderé en este módulo?

Título del módulo: Conceptos de ACL

Objetivos del módulo: Explique la forma en que se utilizan las ACL como parte de una política de seguridad de red.

| Título del tema | Objetivo del tema |

|---|---|

| Propósito de las ACL | Explicar de qué manera las listas ACL filtran el tráfico. |

| Máscaras de comodín en ACL | Explique la forma en que las ACL utilizan máscaras de comodín. |

| Pautas para la creación de ACL | Explique cómo se crea una ACL. |

| Tipos de ACL IPv4 | Compare las ACL IPv4 estándar y extendidas. |

4.1. Propósito de las ACL

4.1.1. ¿Qué es una ACL?

Los enrutadores toman decisiones de enrutamiento basadas en la información del encabezado del paquete. El tráfico que ingresa a una interfaz de enrutador se enruta únicamente en función de la información dentro de la tabla de enrutamiento. El router compara la dirección IP de destino con las rutas de la tabla de enrutamiento para encontrar la mejor coincidencia y, a continuación, reenvía el paquete según la mejor ruta de coincidencia. Ese mismo proceso se puede utilizar para filtrar el tráfico mediante una lista de control de acceso (ACL).

Una ACL es una serie de comandos del IOS que controlan si un router reenvía o descarta paquetes según la información que se encuentra en el encabezado del paquete. De forma predeterminada, un enrutador no tiene ninguna ACL configurada. Sin embargo, cuando se aplica una ACL a una interfaz, el router realiza la tarea adicional de evaluar todos los paquetes de red a medida que pasan a través de la interfaz para determinar si el paquete se puede reenviar.

Una ACL utiliza una lista secuencial de declaraciones de permiso o denegación, conocidas como entradas de control de acceso (ACE).

Nota: Las ACE también se denominan comúnmente “instrucciones de ACL”.

Cuando el tráfico de la red atraviesa una interfaz configurada con una ACL, el router compara la información dentro del paquete con cada ACE, en orden secuencial, para determinar si el paquete coincide con una de las ACE. Este proceso se denomina filtrado de paquetes

Varias tareas realizadas por los enrutadores requieren el uso de ACL para identificar el tráfico. La tabla enumera algunas de estas tareas con ejemplos.

| Tarea | Ejemplo |

|---|---|

| Limitan el tráfico de la red para aumentar su rendimiento. | Una política corporativa prohíbe el tráfico de vídeo en la red para reducir la carga de red. Se puede aplicar una directiva mediante ACL para bloquear el tráfico de vídeo. |

| Proporcionan control del flujo de tráfico. | Una directiva corporativa requiere que el tráfico del protocolo de enrutamiento sea limitado sólo a ciertos enlaces. Se puede implementar una política usando ACL para restringir la entrega de actualizaciones de enrutamiento sólo a aquellas que provienen de un origen conocido. |

| Proporcionan un nivel básico de seguridad para el acceso a la red. | La política corporativa exige que el acceso a la red de recursos humanos se restrinja únicamente a usuarios autorizados. Una directiva se puede aplicar mediante ACL para limitar el acceso a compatibles. |

| Filtra el tráfico según el tipo de tráfico | La política corporativa requiere que se permita el tráfico de correo electrónico en un , pero que se deniegue el acceso a Telnet. Una directiva se puede implementar mediante ACL para filtrar el tráfico por tipo. |

| Filtran a los hosts para permitirles o denegarles el acceso a los servicios de red. | La política corporativa requiere que el acceso a algunos tipos de archivos (por ejemplo, FTP o HTTP) se limiten a grupos de usuarios. Se puede implementar una política usando ACL para filtrar el acceso de los usuarios a servicios de la red. |

| Proporcionar prioridad a determinadas clases de tráfico de red | El tráfico corporativo especifica que el tráfico de voz se reenvíe tan rápido como sea posible para evitar cualquier interrupción. Se puede implementar una política utilizando ACL y servicios QoS para identificar tráfico de voz y procesarlo inmediatamente. |

4.1.2. Filtrado de paquetes

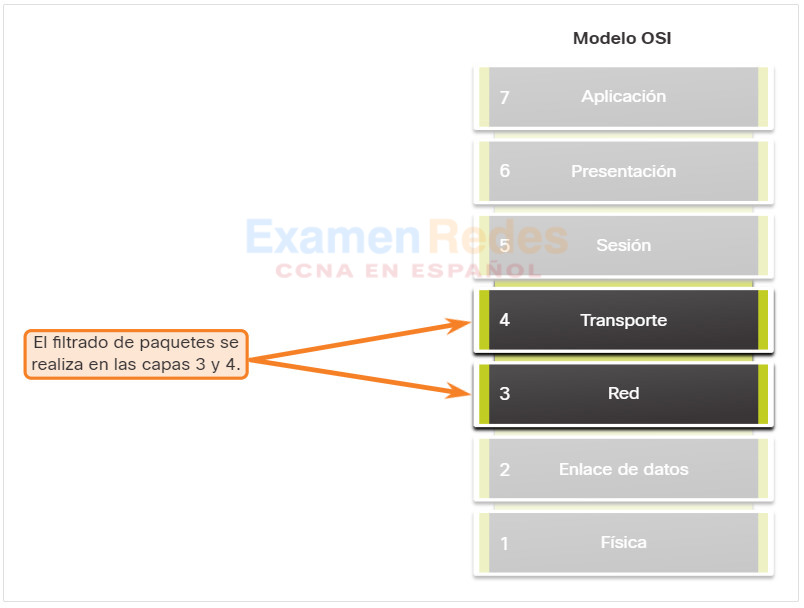

El filtrado de paquetes controla el acceso a una red mediante el análisis de los paquetes entrantes y salientes y la transferencia o el descarte de estos según criterios determinados. El filtrado de paquetes puede producirse en la capa 3 o capa 4, como se muestra en la ilustración.

Los enrutadores Cisco admiten dos tipos de ACL:

ACL estándar : las ACL sólo filtran en la capa 3 utilizando únicamente la dirección IPv4 de origen. ACL extendidas : las ACL filtran en la capa 3 mediante la dirección IPv4 de origen y/o destino. También pueden filtrar en la Capa 4 usando TCP, puertos UDP e información de tipo de protocolo opcional para un control más fino.

4.1.3. Funcionamiento de las ACL

Las ACL definen el conjunto de reglas que proporcionan un control adicional para los paquetes que ingresan por las interfaces de entrada, para los que retransmiten a través del router y para los que salen por las interfaces de salida del router.

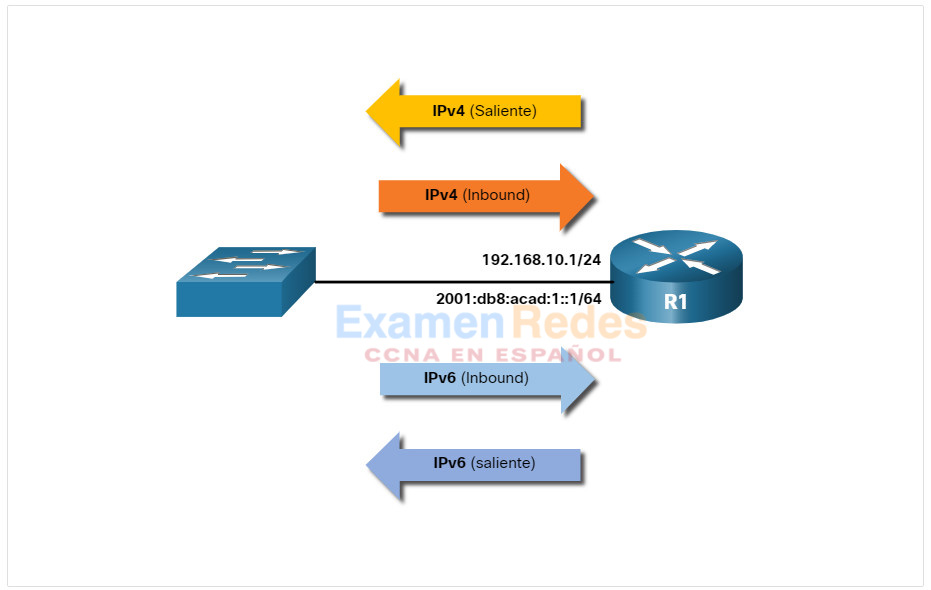

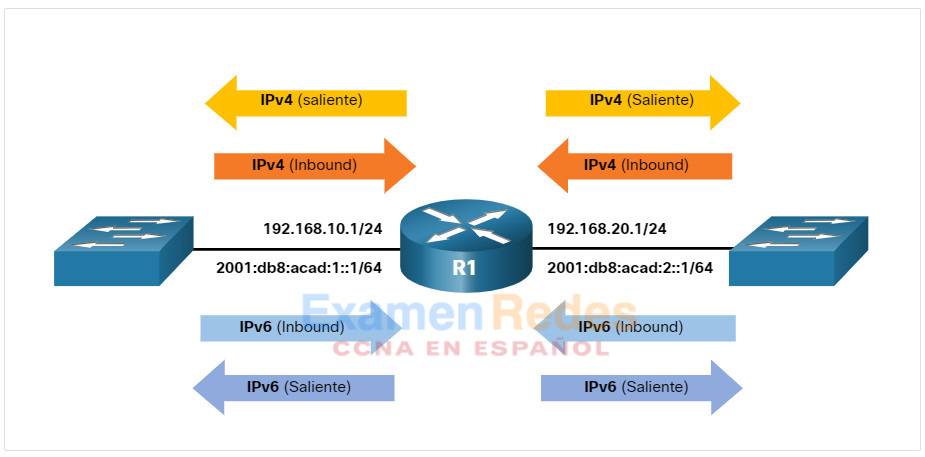

Las ACL se pueden configurar para aplicarse al tráfico entrante y al tráfico saliente, como se muestra en la figura.

Nota: Las ACL no operan sobre paquetes que se originan en el router mismo.

Una ACL entrante filtra los paquetes antes de que se enruten a la interfaz saliente. Las ACL de entrada son frecuentes, porque ahorran la sobrecarga de enrutar búsquedas si el paquete se descarta. Si las ACL permiten el paquete, este se procesa para el routing. Las ACL de entrada son ideales para filtrar los paquetes cuando la red conectada a una interfaz de entrada es el único origen de los paquetes que se deben examinar.

Las ACL de salida filtran los paquetes después de que se enrutan, independientemente de la interfaz de entrada. Los paquetes entrantes se enrutan a la interfaz saliente y luego se procesan a través de la ACL saliente. Las ACL de salida son ideales cuando se aplica el mismo filtro a los paquetes que proporcionan varias interfaces de entrada antes de salir por la misma interfaz de salida.

Cuando se aplica una ACL a una interfaz, sigue un procedimiento operativo específico. Por ejemplo, a continuación se indican los pasos operativos que se utilizan cuando el tráfico ha entrado en una interfaz de enrutador con una ACL IPv4 estándar entrante configurada.

- El enrutador extrae la dirección IPv4 de origen del encabezado del paquete.

- El enrutador comienza en la parte superior de la ACL y compara la dirección IPv4 de origen con cada ACE en un orden secuencial.

- Cuando se hace una coincidencia, el enrutador lleva a cabo la instrucción, ya sea permitiendo o rechazando el paquete, y las ACE restantes en la ACL, si las hay, no se analizan.

- Si la dirección IPv4 de origen no coincide con ninguna ACE de la ACL, el paquete se descarta porque hay una ACE de denegación implícita aplicada automáticamente a todas las ACL.

La última declaración ACE de una ACL es siempre una denegación implícita que bloquea todo el tráfico. De forma predeterminada, esta instrucción se implica automáticamente al final de una ACL aunque esté oculta y no se muestre en la configuración.

Nota: Una ACL debe tener al menos una instrucción permit, de lo contrario, se denegará todo el tráfico debido a la sentencia deny ACE implícita.

4.1.4. PacketTracer: Demostración de ACL

En esta actividad, observará cómo se puede utilizar una lista de control de acceso (ACL) para evitar que un ping llegue a hosts en redes remotas. Después de eliminar la ACL de la configuración, los pings se realizarán correctamente.

4.2. Máscaras de comodín en ACL

4.2.1. Descripción general de la máscara Wildcard

En el tema anterior, aprendió sobre el propósito de ACL. En este tema se explica cómo ACL utiliza máscaras comodín. Un ACE IPv4 utiliza una máscara wildcard de 32-bit para determinar qué bits de la dirección debe examinar para obtener una coincidencia. El protocolo de enrutamiento Open Shortest Path First (OSPF) también utiliza máscaras comodín.

Una máscara comodín es similar a una máscara de subred, ya que utiliza el proceso AnDing para identificar los bits de una dirección IPv4 que deben coincidir. Sin embargo, difieren en la forma en que coinciden binarios 1s y 0s. Sin embargo, a diferencia de una máscara de subred en la que el 1 binario equivale a una coincidencia y el 0 binario no es una coincidencia, en las máscaras wildcard es al revés.

Las máscaras wildcard utilizan las siguientes reglas para establecer la coincidencia entre los unos y ceros binarios:

- Wildcard mask bit 0 – coincide con el valor de bit correspondiente en la dirección

- Wildcard mask bit 1 – Ignora el valor de bit correspondiente en la dirección

La tabla enumera algunos ejemplos de máscaras comodín y lo que identificarían.

| Máscara comodín | Último octeto (en binario) | Significado (0 – coincidencia, 1 – ignorar) |

|---|---|---|

0.0.0.0 |

00000000 |

Coinciden todos los octetos. |

0.0.0.63 |

00111111 |

Coincidir con los primeros tres octetos Coincidir con los dos bits más a la izquierda del último octeto Ignore los últimos 6 bits de dirección |

0.0.0.15 |

00001111 |

Coinciden los primeros tres octetos Coincidir con los cuatro bits más a la izquierda del último octeto Ignorar los últimos 4 bits del último octeto |

0.0.0.252 |

11111100 |

Coinciden los primeros tres octetos Ignorar los seis bits más a la izquierda del último octeto Coincidir con los dos últimos bits |

0.0.0.255 |

11111111 |

Coincidir con los tres primeros octetos Ignorar el último octeto |

4.2.2. Tipos de máscara comodín (Wildcard Mask)

Usar máscaras comodín tomará algo de práctica. Consulte los ejemplos para obtener información sobre cómo se utiliza la máscara comodín para filtrar el tráfico de un host, una subred y un rango de direcciones IPv4.

Haga clic en cada botón para ver cómo se utiliza la máscara comodín en las ACL.

- Comodínes para coincidir con un host

- Máscara comodín para que coincida con una subred IPv4

- Máscara comodín para coincidir con un rango de direcciones IPv4

En este ejemplo, la máscara comodín se utiliza para que coincida con una dirección IPv4 de host específica. Supongamos que ACL 10 necesita una ACE que solo permita el host con la dirección IPv4 192.168.1.1. Recuerde que «0» es igual a una coincidencia y «1» es igual a ignorar. Para que coincida con una dirección IPv4 de host específica, se requiere una máscara comodín que consta de todos los ceros (es decir, 0.0.0.0).

La tabla muestra en binario, la dirección IPv4 del host, la máscara comodín y la dirección IPv4 permitida.

La máscara de comodín 0.0.0.0 estipula que cada bit debe coincidir exactamente. Por lo tanto, cuando se procesa el ACE, la máscara comodín permitirá sólo la dirección 192.168.1.1. El ACE resultante en ACL 10 sería access-list 10 permit 192.168.1.1 0.0.0.0.

| Decimal | Binario | |

|---|---|---|

| Dirección IPv4 | 192.168.1.1 | 11000000.10101000.00000001.00000001 |

| Máscara de comodín | 0.0.0.0 | 00000000.00000000.00000000.00000000 |

| DirecciónIPv4permitida | 192.168.1.1 | 11000000.10101000.00000001.00000001 |

En este ejemplo, ACL 10 necesita una ACE que permita todos los hosts de la red 192.168.1.0/24. La máscara comodín 0.0.0.255 estipula que los tres primeros octetos deben coincidir exactamente, pero el cuarto octeto no lo hace.

La tabla muestra en binario, la dirección IPv4 del host, la máscara comodín y las direcciones IPv4 permitidas.

Cuando se procesa, la máscara comodín 0.0.0.255 permite todos los hosts de la red 192.168.1.0/24. El ACE resultante en ACL 10 sería access-list 10 permit 192.168.1.0 0.0.0.255.

| Decimal | Binario | |

|---|---|---|

| Dirección IPv4 | 192.168.1.1 | 11000000.10101000.00000001.00000001 |

| Máscara de comodín | 0.0.0.255 | 00000000.00000000.00000000.11111111 |

| Dirección IPv4 permitida | 192.168.1.0/24 | 11000000.10101000.00000001.00000000 |

En este ejemplo, ACL 10 necesita una ACE que permita todos los hosts de las redes 192.168.16.0/24, 192.168.17.0/24,…, 192.168.31.0/24. La máscara comodín 0.0.15.255 filtraría correctamente ese rango de direcciones.

La tabla muestra en binario la dirección IPv4 del host, la máscara comodín y las direcciones IPv4 permitidas.

Los bits de máscara comodín resaltados identifican qué bits de la dirección IPv4 deben coincidir. Cuando se procesa, la máscara de comodín 0.0.15.255 permite todos los hosts de las redes 192.168.16.0/24 a 192.168.31.0/24. El ACE resultante en ACL 10 sería access-list 10 permit 192.168.16.0 0.0.15.255.

| Decimal | Binario | |

|---|---|---|

| Dirección IPv4 | 192.168.16.0 | 11000000.10101000.00010000.00000000 |

| Máscara de comodín | 0.0.15.255 | 00000000.00000000.00001111.11111111 |

| Dirección IPv4 permitida | 192.168.16.0/24 a 192.168.31.0/24 |

11000000.10101000.00010000.00000000

|

4.2.3. Cálculo de máscara wildcard

El cálculo de máscaras de comodín puede ser difícil. Un método abreviado es restar la máscara de subred a 255.255.255.255. Consulte los ejemplos para aprender a calcular la máscara comodín mediante la máscara de subred.

Haga clic en cada botón para ver cómo calcular cada máscara comodín.

- Ejemplo 1

- Ejemplo 2

- Ejemplo 3

- Ejemplo 4

Suponga que desea un ACE en ACL 10 para permitir el acceso a todos los usuarios en la red 192.168.3.0/24. Para calcular la máscara comodín, reste la máscara de subred (es decir, 255.255.255.0) de 255.255.255.255, como se muestra en la tabla.

El resultado genera la máscara comodín 0.0.0.255. Por lo tanto, la ACE sería access-list 10 permit 192.168.3.0 0.0.0.255.

| Valor inicial | 255.255.255.255 |

| Sustraer la máscara de subred | - 255.255.255. 0 |

| Máscara de comodín resultante | 0. 0. 0.255 |

En este ejemplo, suponga que desea un ACE en ACL 10 para permitir el acceso a la red a los 14 usuarios en la subred 192.168.3.32/28. Resta la subred (es decir, 255.255.255.240) de 255.255.255.255, como se muestra en la tabla.

Esta solución produce la máscara comodín 0.0.0.15. Por lo tanto, la ACE sería access-list 10 permit 192.168.3.32 0.0.0.15.

| Valor inicial | 255.255.255.255 |

| Sustraer la máscara de subred | - 255.255.255.240 |

| Máscara de comodín resultante | 0. 0. 0. 15 |

En este ejemplo, suponga que necesitaba una ACE en ACL 10 para permitir sólo las redes 192.168.10.0 y 192.168.11.0. Estas dos redes se pueden resumir como 192.168.10.0/23, que es una máscara de subred de 255.255.254.0. Nuevamente, restará la máscara de subred 255.255.254.0 de 255.255.255.255, como se muestra en la tabla.

Esta solución produce la máscara comodín 0.0.1.255. Por lo tanto, la ACE sería access-list 10 permit 192.168.10.0 0.0.1.255.

| Valor inicial | 255.255.255.255 |

| Sustraer la máscara de subred | - 255.255.254. 0 |

| Máscara de comodín resultante | 0. 0. 1.255 |

Considere un ejemplo en el que necesita un número 10 de ACL para que coincida con las redes en el rango entre 192.168.16.0/24 y 192.168.31.0/24. Este rango de red podría resumirse como 192.168.16.0/20, que es una máscara de subred de 255.255.240.0. Por lo tanto, reste la máscara de subred 255.255.240.0 de 255.255.255.255, como se muestra en la tabla.

Esta solución produce la máscara comodín 0.0.15.255. Por lo tanto, la ACE sería access-list 10 permit 192.168.16.0 0.0.15.255.

| Valor inicial | 255.255.255.255 |

| Sustraer la máscara de subred | - 255.255.240. 0 |

| Máscara de comodín resultante | 0. 0. 15.255 |

4.2.4. Palabras clave de las máscaras wildcard

Trabajar con representaciones decimales de los bits binarios de máscaras comodín puede ser tedioso. Para simplificar esta tarea, Cisco IOS proporciona dos palabras clave para identificar los usos más comunes del enmascaramiento de comodines. Las palabras clave reducen las pulsaciones de teclas ACL y facilitan la lectura del ACE.

Las dos palabras clave son:

- host – esta palabra clave sustituye a la máscara 0.0.0.0. Esta máscara indica que todos los bits de direcciones IPv4 deben coincidir para filtrar solo una dirección de host.

- any – esta palabra clave sustituye a la máscara 255.255.255.255. Esta máscara establece que se omita la dirección IPv4 completa o que se acepte cualquier dirección.

Por ejemplo, en la salida del comando, se configuran dos ACL. ACL 10 ACE permite sólo el host 192.168.10.10 y ACL 11 ACE permite todos los hosts.

R1(config)# access-list 10 permit 192.168.10.10 0.0.0.0 R1(config)# access-list 11 permit 0.0.0.0 255.255.255.255 R1(config)#

Alternativamente, las palabras clave host y any podría haber sido utilizado para reemplazar la salida resaltada.

Los siguientes comandos cumplen la misma tarea que los comandos anteriores.

R1(config)# access-list 10 permit host 192.168.10.10 R1(config)# access-list 11 permit any R1(config)#

4.3. Pautas para la creación de ACL

4.3.1. Limitado Númerode ACL por interfaz

En un tema anterior, ha aprendido cómo se utilizan las máscaras comodín en las ACL. Este tema se centrará en las directrices para la creación de ACL. Existe un límite en el número de ACL que se pueden aplicar en una interfaz de enrutador. Por ejemplo, una interfaz de enrutador de doble apilado (es decir, IPv4 e IPv6) puede tener hasta cuatro ACL aplicadas, como se muestra en la figura.

Específicamente, una interfaz de router puede tener:

- una ACL IPv4 saliente

- una ACL IPv4 entrante

- una ACL IPv6 entrante

- una ACL IPv6 saliente

Suponga que R1 tiene dos interfaces apiladas dobles que requieren ACL IPv4 e IPv6 de entrada y salida aplicadas. Como se muestra en la figura, R1 podría tener hasta 8 ACL configuradas y aplicadas a las interfaces. Cada interfaz tendría cuatro ACL: dos ACL para IPv4 y dos ACL para IPv6. Para cada protocolo, una ACL es para el tráfico entrante y otra para el tráfico saliente.

Nota: Las ACL no tienen que configurarse en ambas direcciones. El número de ACL y su dirección aplicada a la interfaz dependerá de la política de seguridad de la organización.

4.3.2. Optimizaciones de las ACL

El uso de las ACL requiere prestar atención a los detalles y un extremo cuidado. Los errores pueden ser costosos en términos de tiempo de inactividad, esfuerzos de resolución de problemas y servicio de red deficiente. Se requiere una planificación básica antes de configurar una ACL.

La tabla presenta pautas que forman la base de una lista de mejores prácticas de ACL.

| Pautas | Ventaja |

|---|---|

| Fundamente sus ACL según las políticas de seguridad de la organización. | Esto asegurará la implementación de las pautas de seguridad de la organización. |

| Escribe lo que quieres que haga la ACL. | Esto lo ayudará a evitar crear inadvertidamente acceso potencial del switch. |

| Utilice un editor de texto para crear, editar y guardar las ACL. | Esto lo ayudará a crear una biblioteca de ACL reutilizables. |

| Documentar las ACL mediante el comando de observación. | Esto ayudará a usted (y a otros) a entender el propósito de un ACE. |

| Pruebe las ACL en una red de desarrollo antes de implementarlas en un red de producción. | Esto lo ayudará a evitar errores costosos. |

4.4. Tipos de ACL IPv4

4.4.1. ACL estándar y extendidas

Los temas anteriores abarcaron el propósito de ACL y las directrices para la creación de ACL. Este tema abarcará las ACL estándar y extendidas, las ACL con nombre y numeradas, y los ejemplos de ubicación de estas ACL.

Existen dos tipos de ACL IPv4:

ACL estándar : permiten o deniegan paquetes basados únicamente en la dirección IPv4 de origen.

ACL extendidas : permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más.

Por ejemplo, consulte el siguiente comando ALC estándar.

R1(config)# access-list 10 permit 192.168.10.0 0.0.0.255 R1(config)#

ACL 10 permite hosts en la red de origen 192.168.10.0/24. Debido al «negar cualquiera» implícito al final, todo el tráfico, excepto el tráfico que proviene de la red 192.168.10.0/24, está bloqueado con esta ACL.

En el siguiente ejemplo, un ACL 100 extendido permite el tráfico que se origina desde cualquier host en la red 192.168.10.0/24 a cualquier red IPv4 si el puerto del host de destino es 80 (HTTP).

R1(config)# access-list 100 permit tcp 192.168.10.0 0.0.0.255 any eq www R1(config)#

Observe cómo la ACL 10 estándar solo es capaz de filtrar por dirección de origen mientras que la ACL 100 extendida está filtrando en la información de origen y capa 3 de destino y protocolo de capa 4 (es decir, TCP).

Nota:La configuración completa de ACL se analiza en otro módulo.

4.4.2. Listas ACL denominadas y numeradas

ACLs numeradas

Las ACL número 1 a 99, o 1300 a 1999 son ACL estándar, mientras que las ACL número 100 a 199, o 2000 a 2699 son ACL extendidas, como se muestra en la salida.

R1(config)# access-list ? <1-99> IP standard access list <100-199> IP extended access list <1100-1199> Extended 48-bit MAC address access list <1300-1999> IP standard access list (expanded range) <200-299> Protocol type-code access list <2000-2699> IP extended access list (expanded range) <700-799> 48-bit MAC address access list rate-limit Simple rate-limit specific access list template Enable IP template acls R1(config)# access-list

ACLs nombradas

Las ACL con nombre son el método preferido para configurar ACL. Específicamente, las ACL estándar y extendidas se pueden nombrar para proporcionar información sobre el propósito de la ACL. Por ejemplo, nombrar un FILTRO FTP-ACL extendido es mucho mejor que tener un ACL 100 numerado.

El comando de configuración ip access-list global se utiliza para crear una ACL con nombre, como se muestra en el siguiente ejemplo.

R1(config)# ip access-list extended FTP-FILTER R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp R1(config-ext-nacl)# permit tcp 192.168.10.0 0.0.0.255 any eq ftp-data R1(config-ext-nacl)#

A continuación se resumen las reglas que se deben seguir para las ACL con nombre.

- Asigne un nombre para identificar el propósito de la ACL.

- Los nombres pueden contener caracteres alfanuméricos.

- Los nombres no pueden contener espacios ni signos de puntuación.

- Se sugiere escribir el nombre en MAYÚSCULAS.

- Se pueden agregar o eliminar entradas dentro de la ACL.

4.4.3. Dónde ubicar las ACL

Cada ACL se debe colocar donde tenga más impacto en la eficiencia.

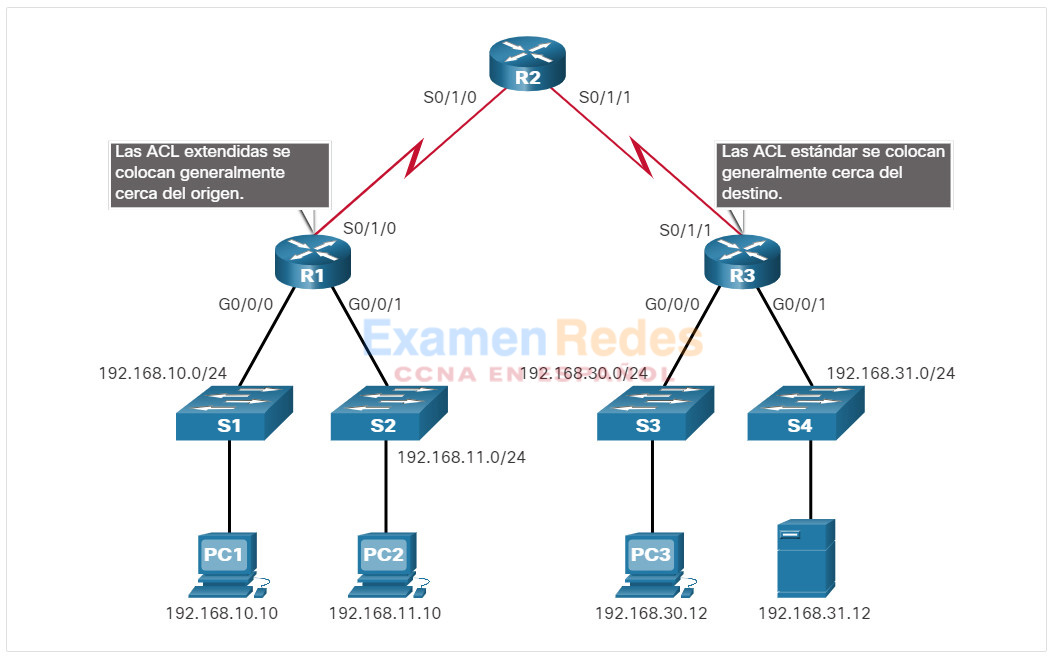

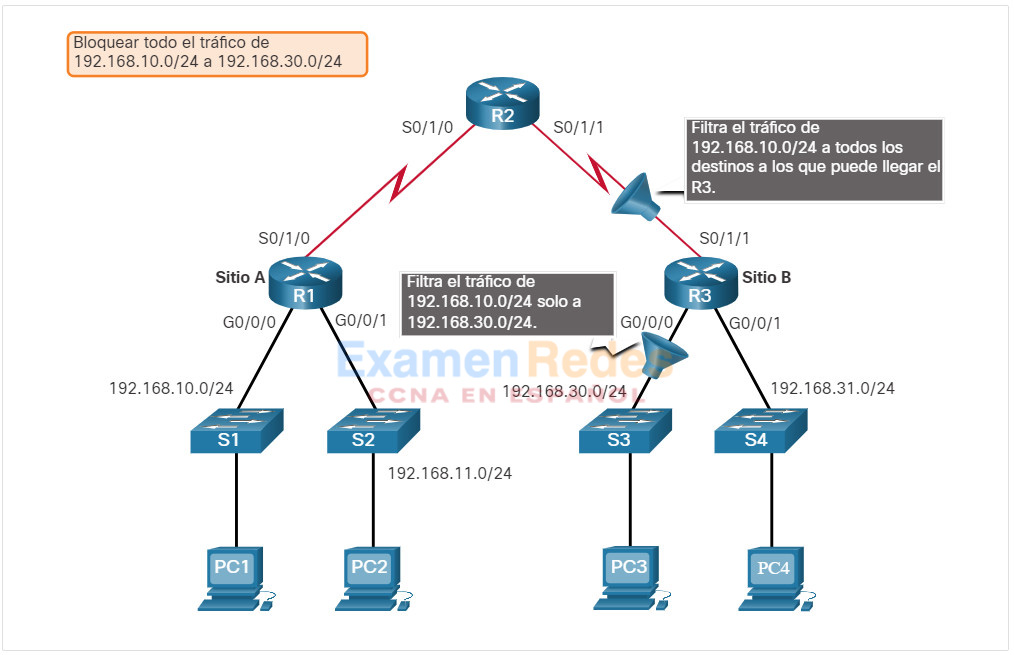

La figura ilustra dónde deben ubicarse las ACL estándar y extendidas en una red empresarial. Asuma el objetivo de evitar que el tráfico que se origina en la red 192.168.10.0/24 llegue a la red 192.168.30.0/24.

Las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico que se desea filtrar. De esta manera, el tráfico no deseado se deniega cerca de la red de origen, sin que cruce la infraestructura de red.

Las ACL estándar deben aplicarse lo más cerca posible del origen. Si una ACL estándar se ubicara en el origen del tráfico, la instrucción “permir” o “deny” se ejecutará según la dirección de origen determinada independientemente de adónde se dirige el tráfico.

La colocación de la ACL y, por lo tanto, el tipo de ACL utilizada, también puede depender de una variedad de factores que se enumeran en la tabla.

| Factores que influyen en la colocaciónde ACL | Explicación |

|---|---|

| El alcance del control organizacional | La ubicación de la ACL puede depender de si la organización tiene o no de las redes de origen y de destino. |

| Ancho de banda de las redes implicadas | Puede ser deseable filtrar el tráfico no deseado en el origen para evitar transmisión de tráfico que consume ancho de banda. |

| Ease of configuration | – Puede ser más fácil implementar una ACL en el destino, pero el tráfico utilizará el ancho de banda innecesariamente. – Se podría usar una ACL extendida en cada enrutador donde el tráfico se originó. Esto ahorraría ancho de banda filtrando el tráfico en la fuente, pero requeriría crear ACL extendidas en múltiples adyacentes. |

4.4.4. Ejemplo de ubicación de una ACL estándar

Siguiendo las pautas para la colocación de ACL, las ACL estándar deben ubicarse lo más cerca posible del destino.

En la ilustración, el administrador desea impedir que el tráfico que se origina en la red 192.168.10.0/24 llegue a la red 192.168.30.0/24.

Siguiendo las pautas básicas de colocación, el administrador colocaría una ACL estándar en el router R3. Hay dos interfaces posibles en R3 para aplicar la ACL estándar:

Interfaz R3 S0/1/1 (entrante) : la ACL estándar se puede aplicar entrante en la interfaz R3 S0/1/1 para denegar el tráfico de la red .10. Sin embargo, también filtraría el tráfico .10 a la red 192.168.31.0/24 (.31 en este ejemplo). Por lo tanto, la ACL estándar no debe aplicarse a esta interfaz. Interfaz R3 G0/0 (saliente) : la ACL estándar se puede aplicar saliente en la interfaz R3 G0/0/0. Esto no afecta a las otras redes con las que se puede comunicar R3. Los paquetes de la red.10 seguirán siendo capaces de llegar a la red.31. Esta es la mejor interfaz para colocar la ACL estándar para cumplir con los requisitos de tráfico.

4.4.5. Ejemplo de ubicación de una ACL extendida

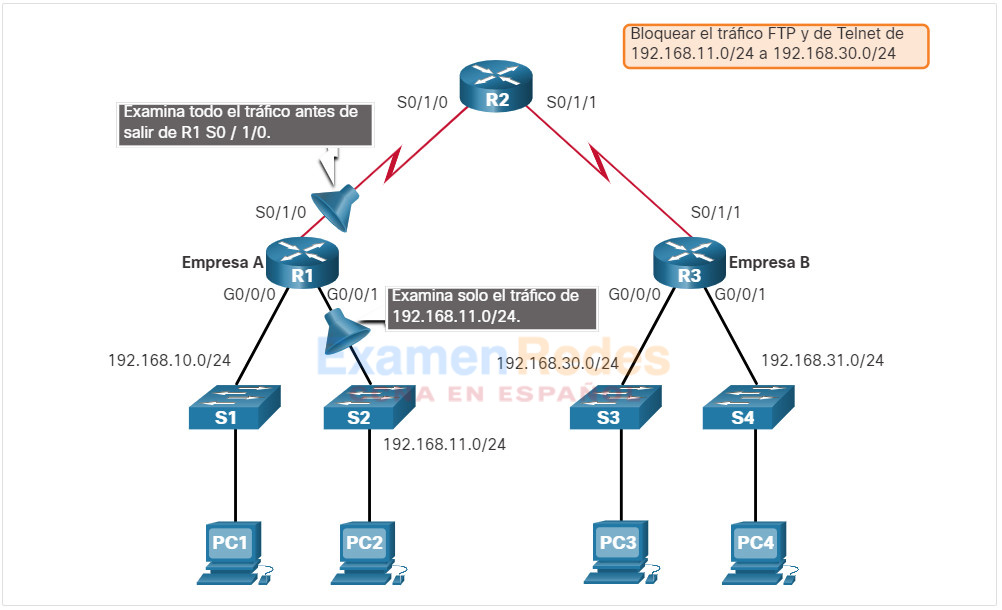

La ACL extendida debe ubicarse lo más cerca posible de la fuente. Esto evita que el tráfico no deseado se envíe a través de varias redes y luego sea denegado cuando llegue a destino.

Sin embargo, los administradores de red solo pueden colocar las listas ACL en los dispositivos que controlan. Por lo tanto, la ubicación extendida de ACL debe determinarse en el contexto de donde se extiende el control organizacional.

En la figura, por ejemplo, la empresa A quiere denegar el tráfico Telnet y FTP a la red 192.168.30.0/24 de la compañía B desde su red 192.168.11.0/24 mientras permite el resto del tráfico.

Existen varias formas de lograr estos objetivos. Una ACL extendida en R3 cumpliría la tarea, pero el administrador no controla R3. Además, esta solución permite que el tráfico no deseado atraviese toda la red y se bloquee en el destino. Esto afecta la eficacia general de la red.

La solución es colocar una ACL extendida en R1 que especifique las direcciones de origen y destino.

La figura muestra dos interfaces en R1 en las que sería posible aplicar la ACL extendida:

- R1 S0/1/0 Interfaz (saliente) \ – La ACL extendida se puede aplicar saliente en la interfaz S0/1/0. Sin embargo, esta solución procesará todos los paquetes que salgan de R1, incluidos los paquetes de 192.168.10.0/24.

- R1 G0/0/1 interface (inbound) – la ACL extendida se puede aplicar entrante en el G0 / 0/1 y solo los paquetes de la red 192.168.11.0/24 están sujetos al procesamiento de ACL en R1. Debido a que el filtro se debe limitar solo a aquellos paquetes que salen de la red 192.168.11.0/24, la aplicación de una ACL extendida a G0/1 es la mejor solución.

4.5. Práctica del módulo y cuestionario

4.5.1. ¿Qué aprendí en este módulo?

Propósito de las ACL

Varias tareas realizadas por los enrutadores requieren el uso de ACL para identificar el tráfico. Una ACL es una serie de comandos del IOS que controlan si un router reenvía o descarta paquetes según la información que se encuentra en el encabezado del paquete. Un router no tiene ninguna ACL configurada de forma predeterminada. Sin embargo, cuando se aplica una ACL a una interfaz, el router realiza la tarea adicional de evaluar todos los paquetes de red a medida que pasan a través de la interfaz para determinar si el paquete se puede reenviar. Una ACL es una lista secuencial de instrucciones permit (permitir) o deny (denegar), conocidas como “entradas de control de acceso” (ACE). Los routers Cisco admiten dos tipos de ACL: ACL estándar y ACL extendidas. Las ACL de entrada filtran los paquetes que ingresan a una interfaz específica y lo hacen antes de que se enruten a la interfaz de salida. Si las ACL permiten el paquete, este se procesa para el routing. Las ACL de salida filtran los paquetes después de que se enrutan, independientemente de la interfaz de entrada. Cuando se aplica una ACL a una interfaz, sigue un procedimiento operativo específico:

- El enrutador extrae la dirección IPv4 de origen del encabezado del paquete.

- El enrutador comienza en la parte superior de la ACL y compara la dirección IPv4 de origen con cada ACE en un orden secuencial.

- Cuando se hace una coincidencia, el enrutador lleva a cabo la instrucción, ya sea permitiendo o rechazando el paquete, y las ACE restantes en la ACL, si las hay, no se analizan.

- Si la dirección IPv4 de origen no coincide con ninguna ACE de la ACL, el paquete se descarta porque hay una ACE de denegación implícita aplicada automáticamente a todas las ACL.

Máscaras comodín

Un ACE IPv4 utiliza una máscara wildcard de 32-bit para determinar qué bits de la dirección debe examinar para obtener una coincidencia. El protocolo de enrutamiento Open Shortest Path First (OSPF) también utiliza máscaras comodín. Una máscara comodín es similar a una máscara de subred, ya que utiliza el proceso AnDing para identificar los bits de una dirección IPv4 que deben coincidir. Sin embargo, difieren en la forma en que coinciden binarios 1s y 0s. Wildcard mask bit 0 coincide con el valor de bit correspondiente en la dirección. Wildcard mask bit 1 ignora el valor de bit correspondiente en la dirección. Una máscara comodín se utiliza para filtrar el tráfico de un host, una subred y un rango de direcciones IPv4. El método más sencillo para calcular una máscara Wildcard es restar la máscara de subred de la red a 255.255.255.255. El trabajo con representaciones decimales de bits de máscara de comodín binarios se puede simplificar mediante el uso de las palabras clave del IOS de Cisco host e any identificar los usos más comunes del enmascaramiento de comodín. Las palabras clave reducen las pulsaciones de teclas ACL y facilitan la lectura del ACE.

Pautas para la creación de ACL

Existe un límite en el número de ACL que se pueden aplicar en una interfaz de enrutador. Por ejemplo, una interfaz de enrutador de doble apilado (es decir, IPv4 e IPv6) puede tener hasta cuatro ACL aplicadas. Específicamente, una interfaz de enrutador puede tener una ACL IPv4 saliente, una ACL IPv4 entrante, una ACL IPv6 entrante y una ACL IPv6 saliente. Las ACL no deben configurarse en ambos sentidos. El número de ACL y su dirección aplicada a la interfaz dependerá de la política de seguridad de la organización. Se requiere una planificación básica antes de configurar una ACL e incluye las siguientes prácticas recomendadas:

- Fundamente sus ACL según las políticas de seguridad de la organización.

- Escribe lo que quieres que haga la ACL.

- Utilice un editor de texto para crear, editar y guardar las ACL.

- Documente el ACLs usando el.

- Pruebe sus ACL en un ambiente de pruebas antes de implementarlas en una red de producción.

Tipos de ACL de IPv4

Hay dos tipos de ACL de IPv4: ACL estándar y ACL extendidas. Las ACL estándar filtran paquetes solamente según la dirección de origen. Las ACL extendidas permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Las ACL número 1 a 99, o 1300 a 1999, son ACL estándar. Las ACL número 100-199, o de 2000 a 2699, son ACL extendidas. Las ACL con nombre son el método preferido para configurar ACL. Específicamente, las ACL estándar y extendidas se pueden nombrar para proporcionar información sobre el propósito de la ACL.

A continuación se resumen las reglas que se deben seguir para las ACL con nombre:

- Asigne un nombre para identificar el propósito de la ACL.

- Los nombres pueden contener caracteres alfanuméricos.

- Los nombres no pueden contener espacios ni signos de puntuación.

- Se sugiere escribir el nombre en MAYÚSCULAS.

- Se pueden agregar o eliminar entradas dentro de la ACL.

Cada ACL se debe colocar donde tenga más impacto en la eficiencia. Las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico que se desea filtrar. De esta manera, el tráfico no deseado se deniega cerca de la red de origen, sin que cruce la infraestructura de red. Las ACL estándar deben aplicarse lo más cerca posible del origen. Si una ACL estándar se ubicara en el origen del tráfico, la instrucción “permir” o “deny” se ejecutará según la dirección de origen determinada independientemente de adónde se dirige el tráfico. La ubicación de la ACL puede depender del alcance del control organizacional, del ancho de banda de las redes y de la facilidad de configuración.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes