Última actualización: abril 1, 2022

15.0. Introducción

15.0.1. ¿Por qué deberíamos tomar este módulo?

Dado que todas las redes están bajo ataque, es importante que comprendamos el monitoreo de red y las herramientas de monitoreo de red para que tengamos los recursos y conocimientos necesarios defender y proteger la red. ¡Vamos a leer más para aprender acerca de estos métodos y herramientas!

15.0.2. ¿Qué aprenderemos en este módulo?

Título del módulo: Monitoreo de red y sus herramientas

Objetivo del módulo: Explicar el monitoreo de tráfico de la red.

| Titulo del tema | Objetivo del tema |

|---|---|

| Introducción al monitoreo de red | Explicar la importancia del monitoreo de redes. |

| Introducción a las herramientas de monitoreo de red | Explicar cómo se realiza el monitoreo de la red. |

15.0.3. Actividad de clase: ¿Que está sucediendo?

En esta actividad, es necesario identificar los procesos que se están ejecutando en una computadora, los protocolos que está utilizando y las direcciones de sus puertos locales y remotos.

15.1. Introducción al monitoreo de red

15.1.1. Topología de seguridad de la red

“Todas las redes son objetivos” es una frase común para describir el panorama actual de la seguridad de la red. Por lo tanto, para mitigar las amenazas, todas las redes deben de ser aseguradas y protegidas de la mejor manera.

Esto exige un enfoque de defensa en profundidad Por lo tanto, requiere el uso de métodos comprobados y una infraestructura de seguridad constituida de firewalls, Sistema de Detección de Intrusiones (IDS, siglas en inglés), Sistema de Prevención de Intrusiones (IPS, siglas en inglés), y software de seguridad de punto terminal (endpoint security). Estos métodos y tecnologías se utilizan para automatizar el monitoreo en la red, crear alertas de seguridad o incluso bloquear automáticamente dispositivos ofensivos cuando algo sale mal.

Sin embargo, para redes grandes, debe añadirse una capa adicional de protección. Dispositivos como firewalls e IPS funcionan según las reglas pre-configuradas. Monitorean el tráfico y lo comparan con las reglas configuradas. Si hay una coincidencia, el tráfico se maneja según la regla. Esto funciona relativamente sin problemas. Sin embargo, algunas veces el tráfico legítimo es confundido con el tráfico no autorizado. Estas situaciones reciben el nombre de “falsos positivos” y requieren intervención humana para verlas y evaluarlas antes de poder validarlas.

Una parte importante del trabajo del analista de ciberseguridad es revisar todas las alertas generadas por dispositivos de red y determinar la validez de las mismas. ¿Verdaderamente el archivo que fue descargado por X usuario era malware? ¿Verdaderamente el sitio que fue visitado por Y usuario era malicioso? ¿Verdaderamente la impresora del tercer piso está en peligro debido a que intentó conectarse a un servidor externo que se encuentra en Internet? Estas son algunas preguntas comunes que los analistas de seguridad se realizan todos los días. Es su trabajo determinar las respuestas correctas.

15.1.2. Métodos de monitoreo de la red

El funcionamiento diario de una red se compone de patrones comunes de flujo de tráfico, uso de ancho de banda y acceso a los recursos. Juntos, estos patrones identifican el comportamiento normal de una red. Los analistas de seguridad deben estar muy familiarizados con el comportamiento normal de las redes, ya que el comportamiento anormal suele ser indicio de problemas.

Para determinar el comportamiento normal de una red, el monitoreo de red debe de ser implementado. Se utilizan diversas herramientas para ayudar a detectar el comportamiento normal de la red, por ejemplo, IDS, los analizadores de paquetes, SNMP y NetFlow.

Algunas de estas herramientas requieren datos de red capturados. Hay dos métodos comunes utilizados para capturar tráfico y enviarlo los dispositivos de monitoreo de red:

- Los taps de red, también conocidos como Test Access Point (TAP)

- La réplica del tráfico mediante «Switch Port Analizer» (SPAN) o cualquier otra duplicación de puertos.

15.1.3. Taps de red

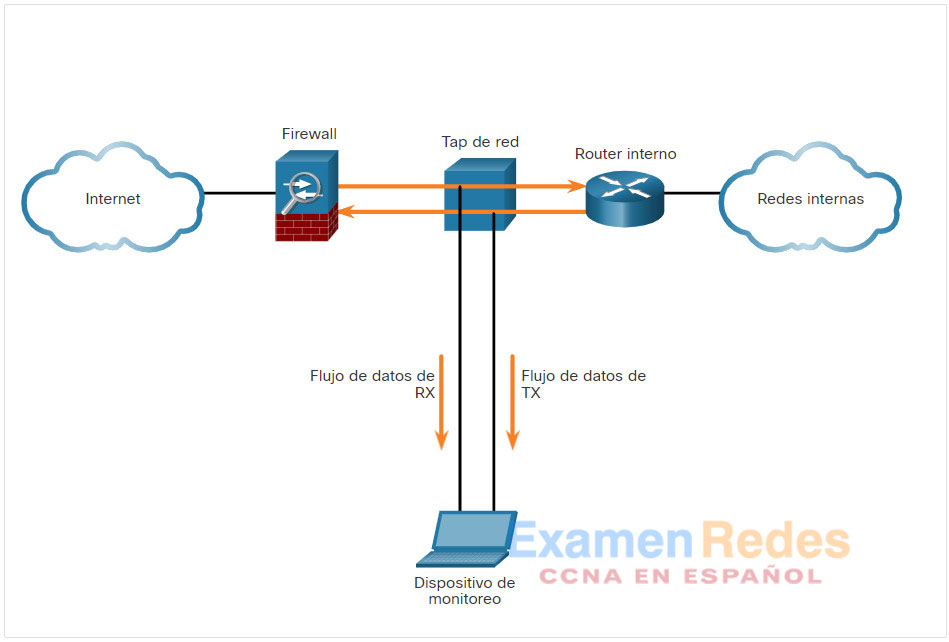

Un tap de red suele ser un dispositivo de división pasiva implementado en el cableado de la red, entre un dispositivo de interés y la red. Un tap reenvía todo el tráfico, incluidos los errores de capa física, a un dispositivo de análisis, al tiempo que permite que el tráfico llegue a su destino previsto.

En la figura, se ve un ejemplo de una topología con un tap instalado entre un firewall de red y el router interno.

Observe cómo el tap envía simultáneamente el flujo de datos de transmisión (TX) del router interno y el flujo de datos de recepción (RX) al router interno en canales separados y exclusivos. Esto garantiza que todos los datos lleguen al dispositivo de monitoreo en tiempo real. Por lo tanto, monitorear la conexión no afecta ni reduce el desempeño de la red.

Los taps también son a prueba de fallos, lo que significa que el tráfico entre el firewall y el router interno no se ve afectado.

Para más información realizar una búsqueda en internet en «NetScout», de Taps para ethernet UTP de cobre, ethernet de fibra, y enlaces seriales.»

15.1.4. Duplicación de tráfico y SPAN

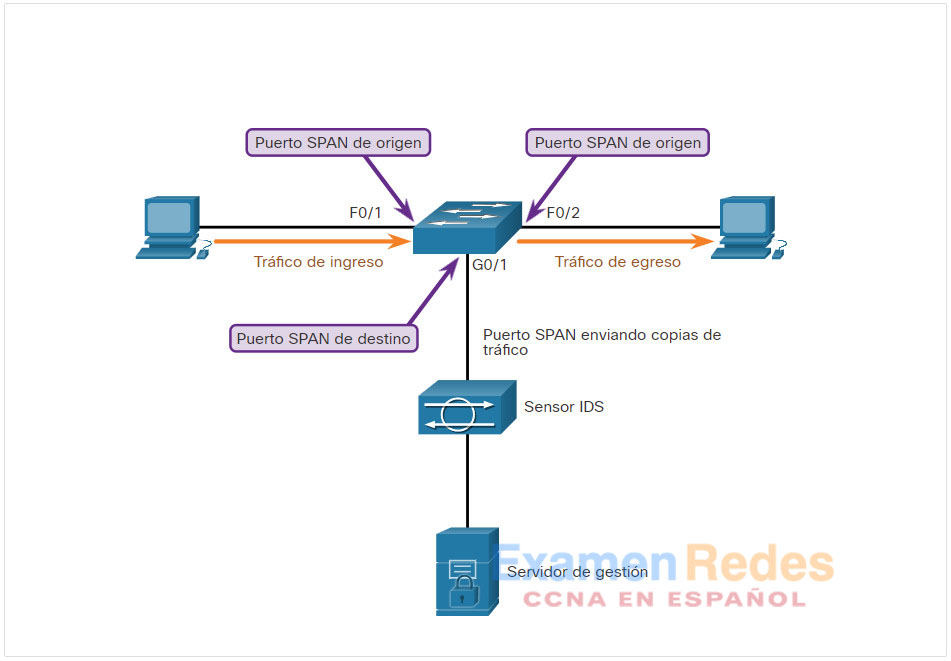

Los switches de red segmentan el diseño de red. Esto limita la cantidad de tráfico visible para los dispositivos de monitoreo de red. Debido a que la captura de datos por monitoreo requiere que todo el tráfico sea capturado, deben emplearse técnicas especiales para evitar la segmentación de la red impuesta por los switches de red. La duplicación de puertos es una de estas técnicas. Compatible con muchos switches empresariales, la duplicación de puertos permite que un switch copie tramas que son recibidas de uno o varios puertos en un puerto «Switched Port Analyzer» (SPAN) conectado a un dispositivo de análisis.

La tabla identifica y describe la terminología de la función SPAN

| Terminología SPAN | Descripción |

|---|---|

| Tráfico de ingreso | Tráfico que ingresa al switch |

| Tráfico de egreso | Tráfico que sale del switch |

| Puerto (SPAN) de origen | Los puentes de origen se monitorean a medida que el tráfico que ingresa en ellos se duplica (refleja) en los puertos de destino. |

| Puerto (SPAN) de destino | Un puerto que refleja los puertos de origen. Los puertos SPAN de destino suelen conectarse a dispositivos de análisis, como un analizador de paquetes o un IDS. |

La figura muestra un switch que interconecta dos hosts y refleja el tráfico con un dispostitivo IDS y un servidor de gestión de red.

SPAN

El switch reenvía el tráfico de ingreso en el F0/1 y el tráfico que egreso en el F0/2 hacia el puerto SPAN de destino en G0/1 el cual se conecta a un IDS.

La asociación entre los puertos de origen y un puerto de destino recibe el nombre de sesión de SPAN. En una sola sesión, es posible monitorear uno o varios puertos. En algunos switches Cisco, el tráfico de la sesión se puede copiar a más de un puerto de destino. Otra opción es especificar una VLAN de origen en la que todos los puertos de la VLAN de origen se conviertan en fuentes de tráfico de SPAN. Cada sesión de SPAN puede tener puertos o VLAN como orígenes, pero no ambas opciones.

Nota: Existe una variación de SPAN con el nombre de Remote SPAN (RSPAN) que permite que un administrador de red utilice la flexibilidad de las VLAN para monitorear el tráfico en switches remotos.

15.2. Introducción a las herramientas de monitoreo de red

15.2.1. Herramientas de monitoreo de seguridad de la red

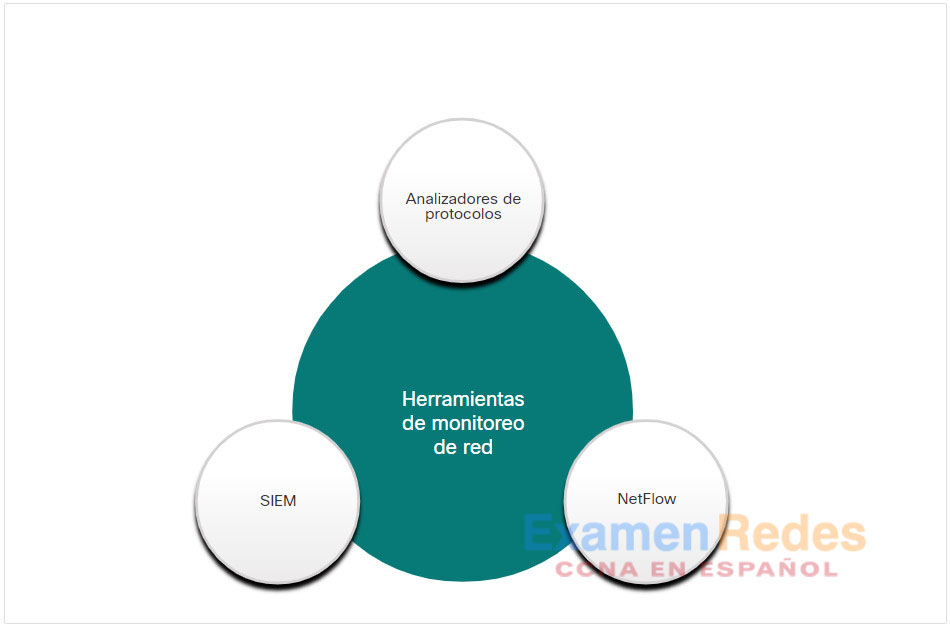

Algunas herramientas comunes que son utilizadas para el monitoreo de seguridad de la red son:

- Analizadores de protocolo de red (por ejemplo, Wireshark y Tcpdump)

- NetFlow

- Sistemas «Security Information and Event Management» (SIEM)

Es común que los analistas de seguridad utilicen archivos de registro y el Protocolo Simple de Administración de Red (SNMP, siglas en inglés) para detectar el comportamiento normal de la red.

Prácticamente todos los sistemas generan archivos de registro para comunicar y registrar sus operaciones. Al monitorear en detalle los archivos de registro, un analista de seguridad puede recopilar información muy valiosa.

SNMP permite a los analistas solicitar y recibir información acerca del funcionamiento de dispositivos de red. Es otra buena herramienta para monitorear el comportamiento de una red.

Los analistas de seguridad deben estar familiarizados con todas estas herramientas.

Herramientas comunes de monitoreo de seguridad de la red

15.2.2. Analizadores de protocolo de red

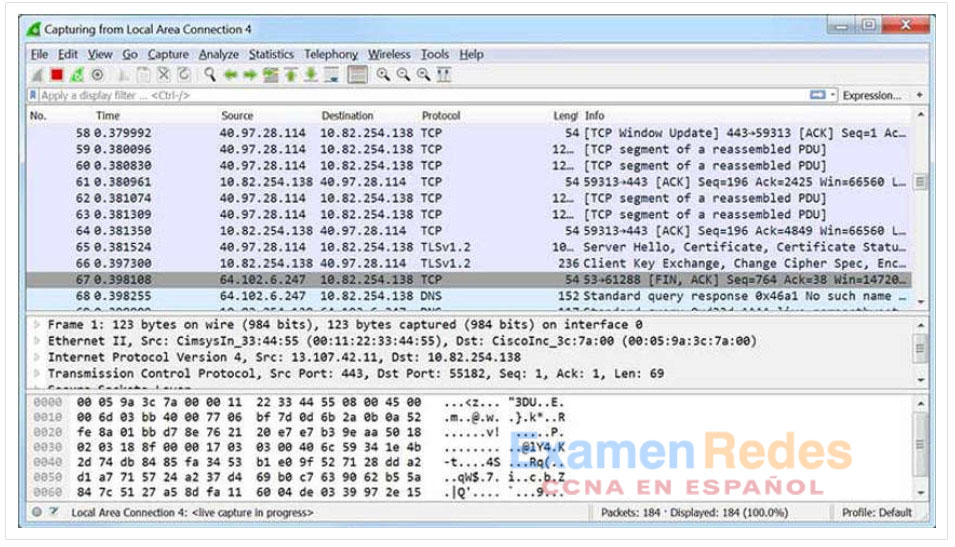

Los analizadores de protocolo de red (packet sniffer) son programas utilizados para capturar tráfico. Los analizadores de protocolo muestran lo que está sucediendo en la red a través de una interfaz gráfica de usuario. Los analistas pueden utilizar estas aplicaciones para ver intercambios de red hasta el nivel de paquetes. Si una computadora se infectó con malware y actualmente está atacando a otras computadoras en la red, el analista puede ver esta situación claramente gracias a la captura de tráfico de red en tiempo real y el análisis de los paquetes.

Los analizadores de protocolo de red no solo se utilizan para el análisis de seguridad. También son útiles para la solución de problemas, desarrollo de software y protocolos, y capacitación del personal. Por ejemplo, en informática forense de seguridad, un analista de seguridad puede intentar reconstruir un incidente a partir de capturas de paquetes relevantes.

Wireshark, el cual se muestra en la imagen, se ha convertido en una herramienta de análisis de protocolo de red muy popular que es utilizada en entornos Windows, Linux y macOS. Wireshark es un software libre que puede ser descargado y utilizado por cualquier persona. Es una herramienta muy útil para aprender acerca de las comunicaciones de protocolos de red. Las habilidades del uso de analizadores de protocolos de red son esenciales para los analistas de ciberseguridad.

Las tramas capturadas por Wireshark se guardan en un archivo PCAP. Los archivos PCAP contienen información sobre la trama, información sobre la interfaz, longitud del paquete, marcas de tiempo, e inclusive archivos binarios enteros que han sido enviados a través de la red.

La captura de paquetes a largo plazo produce archivos PCAP de gran tamaño.

Wireshark también puede abrir archivos que contengan tráfico capturado desde otro software, como tcpdump. Popular entre los sistemas tipo UNIX (como Linux), tcpdump es una utilidad muy completa con numerosas opciones de línea de comandos. En la pantalla de comandos de la imagen, se muestra un ejemplo de una captura de paquetes tcpdump de ping

[root@secOps analyst]# tcpdump -i hl-eth0 -n tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on hl-eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 10:42:19.841549 IP 10.0.0.12 > 10.0.0.11: ICMP echo request, id 2279, seq 5, length 64 10:42:19.841570 IP 10.0.0.11 > 10.0.0.12: ICMP echo reply, id 2279, seq 5, length 64 10:42:19.854287 IP 10.0.0.12 > 10.0.0.11: ICMP echo request, id 2279, seq 6, length 64 10:42:19.854304 IP 10.0.0.11 > 10.0.0.12: ICMP echo reply, id 2279, seq 6, length 64 10:42:19.867446 IP 10.0.0.12 > 10.0.0.11: ICMP echo request, id 2279, seq 7, length 64 10:42:19.867468 IP 10.0.0.11 > 10.0.0.12: ICMP echo reply, id 2279, seq 7, length 64 ^C 6 packets captured 6 packets received by filter 0 packets dropped by kernel [root@secOps analyst]#

Nota: **windump** es una variante de Windows de**tcpdump** , **tshark** es una herramienta de línea de comandos de Wireshark, que es similar a **tcpdump**.

15.2.3. NetFlow

NetFlow es una tecnología de Cisco IOS que proporciona estadísticas 24/7 sobre los paquetes que atraviesan un router o switch multicapa de Cisco. NetFlow es el estándar para recopilar datos operacionales de IP en redes IP. Actualmente, NetFlow es compatible con plataformas que no son de Cisco. IP Flow Information Export (IPFIX) es una versión de NetFlow que es un protocolo estándar del IETF.

NetFlow puede utilizarse para el monitoreo de red y de seguridad, la planificación de redes y el análisis de tráfico. Ofrece un registro de revisión completo de la información básica de todo el flujo de IP reenviado en un dispositivo. Estos datos incluyen la información de IP del dispositivo de origen y de destino, la hora de la comunicación y la cantidad de datos transferidos. NetFlow no captura el contenido actual del flujo. La funcionalidad de NetFlow suele compararse con una factura telefónica. En la factura, se identifica el número de destino, la hora y la duración de la llamada. Sin embargo, no se ve el contenido de la conversación telefónica.

Aunque NetFlow almacena la información en la caché local del dispositivo, siempre debe de ser configurado para reenviar los datos a un recopilador de NetFlow. Hay una serie de herramientas de terceros para el análisis de datos de NetFlow.

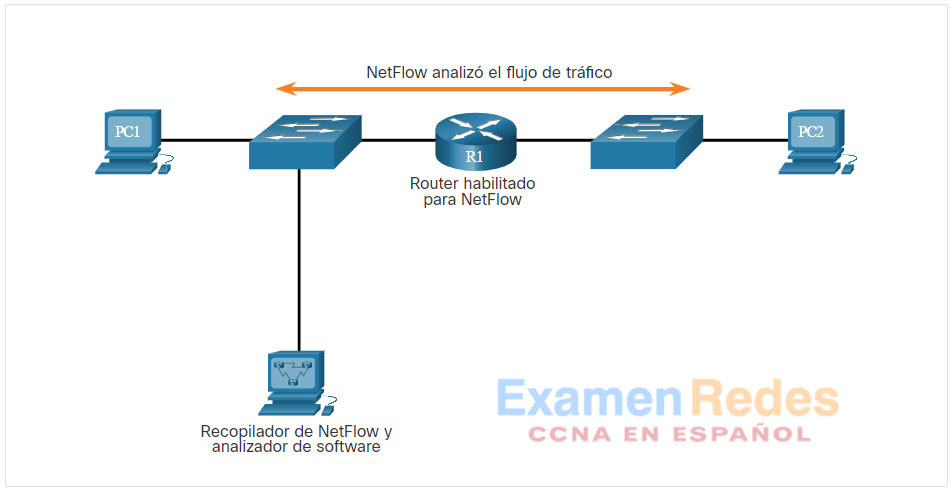

Por ejemplo, en la figura, la PC 1 se conecta a la PC 2 mediante una aplicación, como HTTPS.

NetFlow en la red

NetFlow puede monitorear la conexión de esa aplicación mediante el seguimiento de bytes y conteo de paquetes para el flujo de la aplicación. Entonces envía las estadísticas a un servidor externo denominado “recopilador NetFlow”.

Por ejemplo, Cisco Stealthwatch recolecta las estadísticas de NetFlow para realizar funciones avanzadas que incluyen:

- Agrupación de flujos (flow stitching) Agrupa entradas individuales en flujos.

- Deduplicación de flujos (flow deduplication) Filtra las entradas duplicadas que provienen de varios clientes de NetFlow.

- Agrupación de NAT (NAT stitching) Simplifica los flujos con entradas NAT.

Hay un canal Cisco Stealthwatch en YouTube que proporciona muchos detalles sobre Stealthwatch y sus usos.

15.2.4. SIEM y SOAR

Los analistas de seguridad de red pueden evaluar de manera rápida y precisa la importancia de cualquier evento de seguridad y responder las siguientes preguntas críticas:

- ¿Quién está asociado con este evento?

- ¿El usuario tiene acceso a otros recursos confidenciales?

- ¿Este evento representa un posible problema de cumplimiento?

- ¿El usuario tiene acceso a propiedad intelectual u información confidencial?

- ¿El usuario está autorizado para acceder a ese recurso?

Para ayudar a responder a estas preguntas, los analistas de seguridad utilizan:

- Security Information Event Management (SIEM)

- Security Orchestration, Automation, and Response (SOAR)

- SIEM

- SOAR

Los dispositivos de red, incluidos firewall, IPS, ESA, WSA, routers, switches, servidores y hosts, están configurados para enviar registros (logs) de eventos al software SIEM. El software SIEM correlaciona los millones de eventos, utilizando machine learning y software de análisis especial para identificar el tráfico que debe ser investigado.

El sistema SIEM incluye las siguientes funciones esenciales:

- Análisis de informática forense: Permite realizar búsquedas de logs y de registros de eventos generados en múltiples fuentes en toda la organización. Proporciona información más completa para el análisis de informática forense.

- Correlación: Examina registros y eventos de diferentes sistemas o aplicaciones, lo que acelera la detección de las amenazas de seguridad y la capacidad de reacción ante ellas.

- Agregación: Esta función reduce el volumen de los datos de eventos mediante la consolidación de registros de eventos duplicados.

- Informes: Permiten ver los datos sobre eventos correlacionados y acumulados mediante monitoreo en tiempo real y resúmenes a largo plazo.

SIEM brinda detalles sobre el origen de actividad sospechosa:

- Información del usuario, como nombre de usuario, estado de autenticación y ubicación.

- Información del dispositivo, como fabricante, modelo, versión del Sistema Operativo, dirección MAC, método de conexión a la red y ubicación.

- Información de cumplimiento de normativas, por ejemplo, si el dispositivo cumple con la política de seguridad, si tiene los archivos de antivirus actualizados y si se aplicaron los parches del Sistema Operativo más recientes.

Soluciones proporcionadas por SOAR:

- Proporciona herramientas de gestión de casos que permiten al personal de ciberseguridad estudiar e investigar incidentes, integrando frecuentemente inteligencia de amenazas (threat intelligence) en la plataforma de seguridad de la red.

- Utiliza la inteligencia artificial para detectar incidentes y ayudar en el análisis y la respuesta de incidentes.

- Automatiza investigaciones y procedimientos de respuesta a incidentes complejos, que son tareas potencialmente intensas laboralmente, realizadas por el personal de un «security operations center» (SOC) mediante la ejecución de run books. Estos son «Playbooks» que realizan acciones como acceder y analizar datos relevantes, tomar medidas para aislar sistemas comprometidos y estudiar amenazas para validar alertas y ejecutar una respuesta a incidentes.

- Ofrece Paneles e informes para documentar la respuesta a incidentes con el fin de mejorar los indicadores clave de rendimiento del SOC y puede mejorar en gran medida la seguridad de red de las organizaciones.

SIEM ayuda activando la alarma por actividad maliciosa. Los analistas tendrán que actuar ante la amenaza. SOAR ayuda a los analistas a responder a la amenaza.

15.2.5. Sistemas SIEM

Existen varios sistemas SIEM. «SolarWinds Security Event Manager» y «Splunk Enterprise Security» son dos de los sistemas SIEM patentados más populares utilizados por los SOC. Para conocer más sobre estos productos, realizar una búsqueda en internet.

En este curso, utilizaremos un producto de código abierto llamado Security Onion que incluye el conjunto ELK para la funcionalidad SIEM. ELK es el acrónimo correspondiente para tres productos de Elastic:

- Elasticsearch: Motor de búsqueda fulltext orientado a documentos.

- Logstash: Sistema de procesamiento de flujo que conecta «entradas» a «salidas» con «filtros» opcionales en el medio

- Kibana: Dashboard en el navegador que proporciona vistas analíticas de datos y de búsqueda para Elasticsearch.

Para conocer más sobre Elastic.co y su lista de productos, realizar una búsqueda en internet.

15.2.7. Packet Tracer: Registrar la actividad de la red

En esta actividad, se deberán interceptar credenciales mediante un dispositivo sniffer, mientras se observa una sesión de FTP. El dispositivo sniffer también interceptará un intercambio de mensajes «Syslog».

15.3. Resumen de Monitoreo de red y herramientas

15.3.1. ¿Qué aprendimos en este módulo?

Topología de seguridad de la red

Para mitigar las amenazas, todas las redes deben estar aseguradas y protegidas mediante un enfoque de defensa en profundidad. La red requiere una infraestructura de seguridad constituida de firewalls, Sistema de Detección de Intrusiones (IDS, siglas en inglés), Sistema de Prevención de Intrusiones (IPS, siglas en inglés), y software de seguridad de punto terminal (endpoint security). Para redes grandes, debe de añadirse una capa adicional de protección. Un analista de ciberseguridad debe revisar todas las alertas generadas por los dispositivos de red y validarlas. Para determinar el comportamiento normal de una red, el monitoreo de red debe de ser implementado. Algunas herramientas empleadas para evaluar el comportamiento son los IDS, los analizadores de paquetes, SNMP, NetFlow, y otras. Dos métodos comunes que se utilizan para capturar tráfico y enviarlo a dispositivos de monitoreo de red son los taps de red (TAP) y la duplicación de tráfico mediante Switched Port Analyzer (SPAN) u otra duplicación de puertos. Un tap de red suele ser un dispositivo de división pasiva implementado en el cableado de la red, entre un dispositivo de interés y la red. Un tap reenvía todo el tráfico, incluidos los errores de capa física, a un dispositivo de análisis, al mismo tiempo que permite que el tráfico llegue a su destino previsto. Los switches de red segmentan el diseño de la red. Esto limita la cantidad de tráfico visible para los dispositivos de monitoreo de red. Debido a esto, la captura de datos para el monitoreo de red requiere que todo el tráfico evite la segmentación de la red, provocada por los switches. La duplicación de puertos es una técnica que permite esto. Los siguientes términos forman parte de la terminología de la función SPAN: tráfico de entrada, tráfico de salida, puerto de origen SPAN y puerto de destino SPAN.

Introducción a las herramientas de monitoreo de red

Las herramientas comunes que se utilizan para el monitoreo de seguridad de red son: analizadores de protocolos de red (Wireshark y Tcpdump), NetFlow y SIEM. Es común que los analistas de seguridad confíen en los archivos de registro y en el Protocolo Simple de Administración de Red (SNMP, siglas en inglés) para detectar el comportamiento normal de la red. Los analizadores de protocolo de red (o “packet sniffers”) son programas utilizados para capturar el tráfico. Los packet sniffers muestran lo que está sucediendo en la red, frecuentemente a través de una interfaz gráfica de usuario. Los analistas pueden utilizar estas aplicaciones para ver intercambios de red hasta el nivel de paquetes. NetFlow es una tecnología de Cisco IOS que proporciona estadísticas 24/7 sobre los paquetes que atraviesan un router o switch multicapa de Cisco. Puede utilizarse para el monitoreo de red y de seguridad, el análisis de tráfico, y la planificación de redes. SIEM es una tecnología que ofrece informes en tiempo real y análisis a largo plazo sobre eventos de seguridad. SIEM incluye análisis forense y funciones de correlación, acumulación y reportes. Existen varios sistemas SIEM, incluidos SolarWinds Security Manager y Splunk Enterprise Security. Los sistemas Security Orchestration, Automation, and Response (SOAR) proporcionan mejoras a SIEM.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes