Última actualización: abril 1, 2022

14.0. Introducción

14.0.1. ¿Por qué deberíamos tomar este módulo?

Actualmente, conocemos por qué son atacadas nuestras redes En este módulo aprenderemos sobre amenazas y ataques comunes.

14.0.2. ¿Qué aprenderemos en este módulo?

Título del módulo: Ataques y amenazas Comunes

Objetivo del módulo: Explicar los distintos tipos de ataques y amenazas.

| Título del tema | Objetivo del tema |

|---|---|

| Malware | Describir los tipos de malware. |

| Ataques de red comunes: Reconocimiento, Acceso, e Ingeniería Social | Explicar los ataques de Reconocimiento, Acceso e Ingeniería social. |

| Ataques de red: Denegación de servicios, Desbordamientos de búfer y evasión | Explicar los ataques de Denegación de servicios, Desbordamientos de búfer y evasión. |

14.1. Malware

14.1.1. Tipos de malware

Los terminales (dispositivos como computadoras, impresoras, etc) son especialmente propensos a ataques de malware. Por lo tanto, este tema se enfoca en las amenazas a los termianles. Malware es la abreviatura de software malicioso o código malicioso. Es código o software específicamente diseñado para dañar, interrumpir, robar o efectuar otras acciones malintencionadas o ilegítimas en datos, hosts o redes. Es importante conocer sobre malware, porque los atacantes y los ciberdelincuentes suelen intentar engañar a los usuarios, para que instalen malware que ayude a explotar brechas de seguridad. Además, el malware se transforma tan rápidamente que los incidentes de seguridad relacionados con malware son extremadamente comunes, ya que el software antimalware no se puede actualizar lo suficientemente rápido para detener las nuevas amenazas.

Reproduzca la animación para ver ejemplos de los tres tipos más comunes de malware: virus, gusanos y troyanos.

14.1.2. Virus

Un virus es un tipo de malware que se propaga al introducir una copia de si mismo dentro de otro programa. Luego de que el programa es ejecutado, los virus se propagan de una computadora a otra, infectándolas a todas. La mayoría de los virus requieren intervención humana para propagarse. Por ejemplo, cuando alguien conecta una unidad USB infectada a su computadora, el virus ingresa en la computadora. Luego, ese virus puede infectar a una nueva unidad USB y propagarse a otras computadoras. Los virus pueden permanecer inactivos por un período prolongado y, luego, activarse en una fecha y hora determinada.

Un simple virus puede instalarse en la primera línea de código de un archivo ejecutable. Cuando se activa, el virus puede comprobar el disco en busca de otros ejecutables para poder infectar todos los archivos que todavía no ha infectado. Los virus pueden ser inofensivos (como los que muestran una imagen en la pantalla) o destructivos (como los que modifican o eliminan archivos del disco duro). Los virus también pueden programarse para mutar a fin de evitar la detección.

Actualmente, la mayoría de los virus se propaga mediante unidades de memoria USB, CD, DVD, recursos compartidos de red y correo electrónico. Los virus enviados por correo electrónico son un tipo común de virus.

14.1.3. Troyanos

El término troyano proviene del Caballo de Troya, que deriva de la mitología griega. Los guerreros griegos ofrecieron al pueblo de Troya (Troyanos) un caballo gigante hecho de madera como regalo. Los troyanos llevaron el caballo gigante al interior de su ciudad amurallada sin saber que, dentro del caballo, había muchos guerreros griegos. Por la noche, cuando la mayoría de los troyanos dormía, los guerreros salieron del caballo, abrieron las puertas de la ciudad y permitieron que un batallón entrara y se apoderara de la ciudad.

Un troyano es un software que parece ser legítimo, pero que contiene código malicioso que aprovecha los privilegios del usuario que lo ejecuta. A menudo, los troyanos se encuentran unidos a juegos en línea.

Se suele engañar a los usuarios para que carguen y ejecuten el troyano en sus sistemas. Mientras juega, el usuario no notará ningún problema. Sin embargo. el troyano o caballo de troya se habrá instalado en segundo plano en el sistema del usuario. El código malicioso del troyano sigue funcionando incluso después de cerrar el juego.

El concepto de troyano es flexible. Puede causar daños inmediatos, proporcionar acceso remoto al sistema o permitir el acceso mediante una puerta trasera. También puede acatar instrucciones recibidas de manera remota, como “enviar el archivo de contraseñas una vez por semana”. Esta tendencia del malware a enviar datos a los ciberdelincuentes enfatiza la necesidad de monitorear el tráfico saliente en busca de indicadores de ataque.

Los troyanos personalizados, como aquellos que tienen un objetivo específico, son difíciles de detectar.

14.1.4. Clasificación de los Troyanos

La siguiente figura muestra algunos tipos de troyanos.

Los troyanos son usualmente clasificados de acuerdo al daño que causan, o la manera en que irrumpen en el sistema, como se muestra en la figura.

| Tipo de Caballo de Troya | Descripción |

|---|---|

| Acceso remoto | Permite el acceso remoto no autorizado. |

| Envío de datos | Le permite al atacante obtener datos sensibles, por ejemplo, contraseñas. |

| Destructivo | Corrompe o elimina archivos. |

| Proxy | Utiliza el equipo de la victima como la fuente para lanzar ataques y realizar otras actividades ilegales. |

| FTP | Permite servicios no autorizados de transferencia de archivos en terminales. |

| Desactivador de software de seguridad | Detiene el funcionamiento de programas de antivirus o firewalls. |

| Denegación de Servicios (DoS) | Ralentiza o detiene la actividad de la red |

| Keylogger | Intenta robar información confidencial, registrando las pulsaciones de teclas efectuadas dentro de un formulario web, como por ejemplo, números de tarjetas de crédito. |

14.1.5. Gusanos

Los gusanos de computadora son similares a los virus porque se replican y pueden causar el mismo tipo de daño. La diferiencia es que se replican a sí mismos de manera independiente, aprovechando las vulnerabilidades en las redes. Los gusanos pueden ralentizar las redes mientras se propagan de un sistema a otro.

Mientras que un virus requiere la ejecución de un programa del host, los gusanos pueden ejecutarse por sí mismos. A excepción de la infección inicial, ya no requieren la intervención del usuario. Una vez infectado el host, el gusano puede propagarse rápidamente por la red.

Los gusanos son responsables de algunos de los ataques más devastadores en internet. En 2001, el gusano Código Rojo había inicialmente infectado 658 servidores. Y en menos de 19 horas, el gusano había infectado cerca de 300,000 servidores.

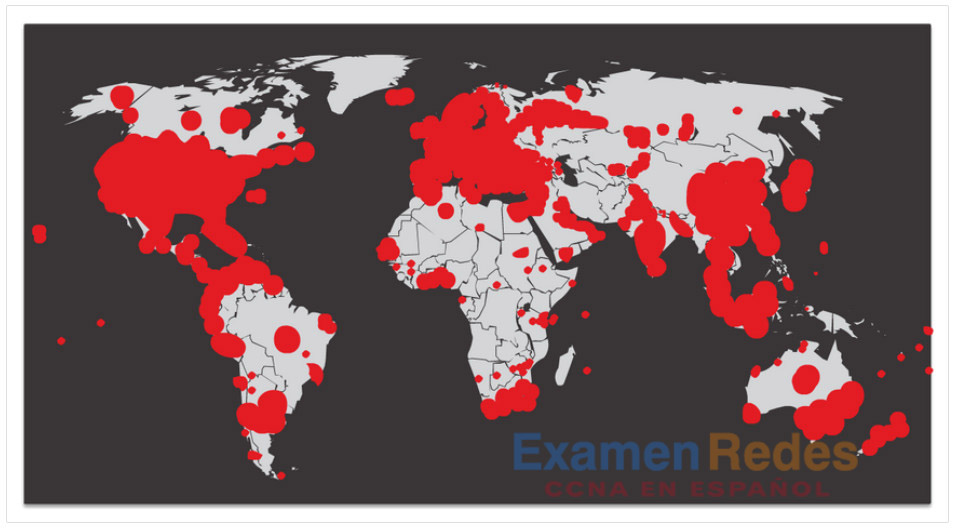

- Infección inicial del gusano Código Rojo

- Infección del gusano Código Rojo 19 horas después

A la infección inicial del gusano SQL Slammer se le conoce como «El gusano que se comió el Internet.» El SQL Slammer fue un ataque de Denegación de Servicios (DoS, siglas en inglés) que aprovechó un error de desbordamiento de búfer en Microsoft SQL Server. En su momento de máxima propagación, la cantidad de servidores infectados se duplicaba en tamaño cada 8,5 segundos. Debido a esto, fue capaz de infectar cerca de 250,000 hosts en menos de 30 minutos. Cuando este gusano fue liberado, el fin de semana del 25 de enero de 2003, interrumpió el funcionamiento de internet, instituciones financieras, cajeros automáticos y muchos más sistemas. Lo irónico es que se había publicado un parche para esta vulnerabilidad seis meses antes, pero los servidores infectados no tenían el parche aplicado. Esto supuso un llamado de atención para que muchas organizaciones implementaran una política de seguridad que exija la aplicación oportuna de parches y actualizaciones.

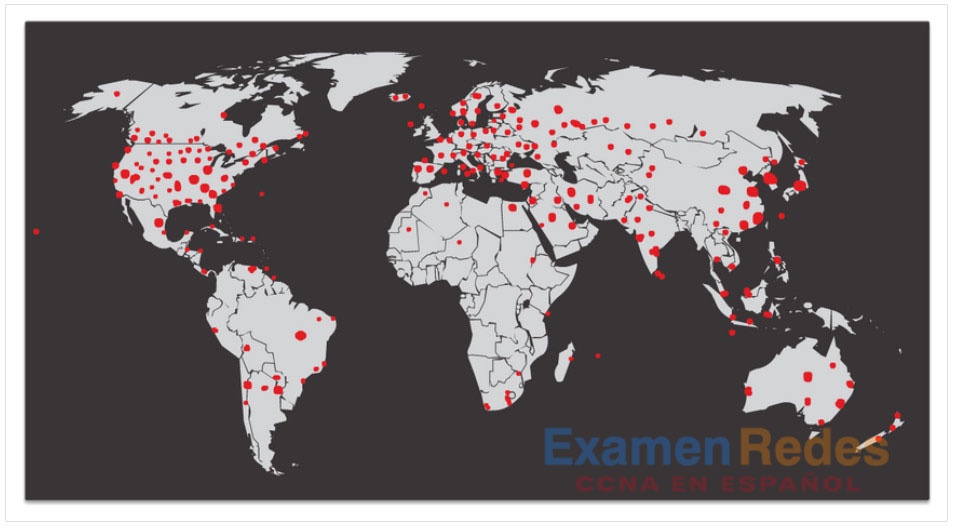

- Infección inicial del gusano SQL Slammer

- Infección del gusano SQL Slammer 30 minutos después

Los gusanos comparten características similares. Todos aprovechan una vulnerabilidad, tienen una manera de propagarse y contienen una payload (carga dañina)

14.1.6. Componentes de un gusano

A pesar de las técnicas de mitigación que han surgido con los años, los gusanos continúan evolucionando y representan una amenaza constante. Con el paso del tiempo, los gusanos se han vuelto más sofisticados, pero todavía tienden a basarse en el aprovechamiento de las debilidades en aplicaciones de software.

Patrón de gusano común

La mayoría de los ataques de gusanos constan de tres componentes, como se indica en la animación anterior.

- Activar la vulnerabilidad: Un gusano se instala a sí mismo utilizando un mecanismo de explotación, como un archivo adjunto de correo electrónico, un archivo ejecutable o un troyano en un sistema vulnerable.

- Mecanismo de propagación : Después de obtener acceso a un dispositivo, el gusano se replica y localiza nuevos objetivos.

- Payload: Cualquier código malicioso que provoca una acción es una payload (carga dañina) Normalmente, se utiliza para crear una puerta trasera que permite que un atacante tenga acceso al host infectado o para crear un ataque DoS.

Los gusanos son programas autónomos que atacan un sistema para explotar una vulnerabilidad conocida. Después de concretar la explotación, el gusano se copia a sí mismo desde el host de ataque al sistema recién atacado y el ciclo comienza otra vez. Sus mecanismos de propagación son comúnmente implementados de una manera difícil de detectar.

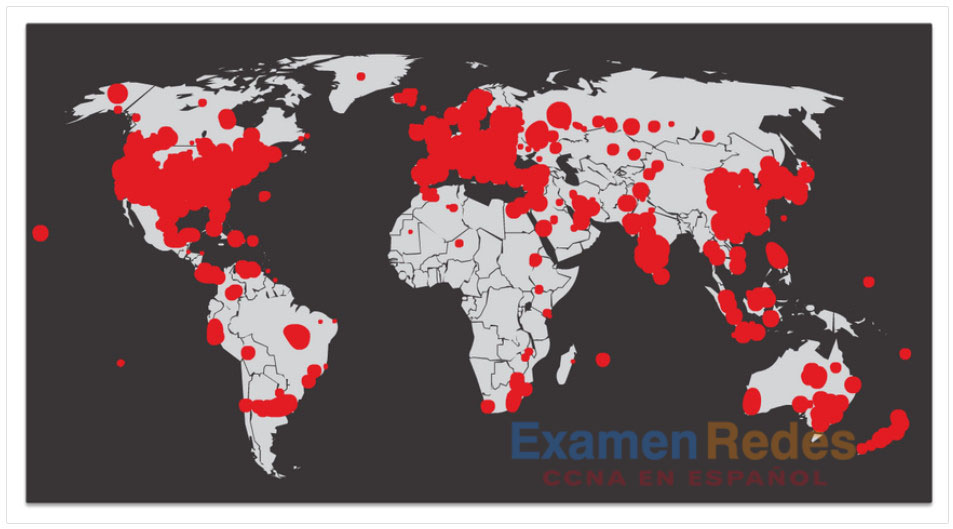

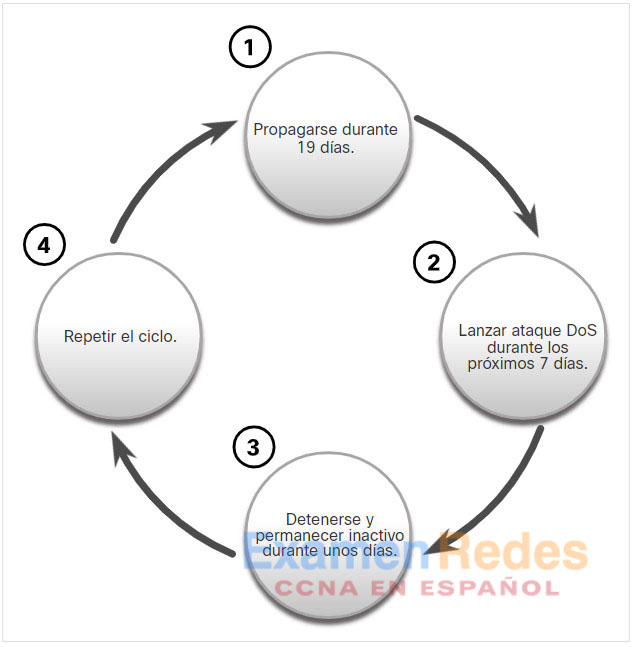

La técnica de propagación utilizada por el gusano Código Rojo se muestra en la siguiente figura.

Propagación del código del gusano rojo

Nota: Los gusanos informáticos nunca dejarán de propagarse en Internet. Después de que se liberan, los gusanos continúan propagándose hasta que se aplica el parche correspondiente a todas las fuentes posibles de infección.

14.1.7. Ransomware

Los atacantes han utilizado virus, gusanos y troyanos para transportar sus payloads y para otros motivos maliciosos. Sin embargo, el malware sigue evolucionando.

Actualmente, el malware dominante es el ransomware. El ransomware es malware que deniega el acceso al sistema informático infectado o a sus datos. Después de atacar, los ciberdelincuentes exigen dinero para liberar el sistema informático.

El ransomware ha evolucionado hasta convertirse en el tipo de malware más rentable de la historia. En la primera mitad de 2016, las campañas de ransomware dirigidas a personas y a usuarios empresariales se tornaron más amplias e intensas.

Hay docenas de variantes de ransomware. El ransomware suele utilizar un algoritmo de encriptación, para encriptar datos y archivos de sistema. La mayor parte de los algoritmos de encriptación del ransomware conocidos no puede desencriptarse fácilmente, y las víctimas no tienen más remedio que pagar el precio solicitado. Normalmente, los pagos se realizan en Bitcoin porque los usuarios de Bitcoin pueden permanecer en el anonimato. El Bitcoin es una divisa de código abierto que no tiene dueño, ni nadie la controla.

La publicidad malintencionada y por correo electrónico, también conocida como «malvertising», constituyen vectores para las campañas de ransomware. También se utiliza ingeniería social, cuando los ciberdelincuentes (que se hacen pasar como técnicos de seguridad) llaman a los hogares y convencen a los usuarios para que se conecten a un sitio web que descarga el ransomware a la computadora del usuario.

14.1.8. Otros tipos de malware

Estos son algunos ejemplos de las variantes modernas de malware:

| Tipo de Malware | Descripción |

|---|---|

| Spyware. | Utilizado para obtener información acerca de un usuario y enviar está información hacia otra entidad sin el consentimiento del usuario. Los tipos de spyware pueden ser monitores del sistema, troyanos, adware, cookies de seguimiento y keyloggers. |

| Adware | Muestra ventanas emergentes (pop-ups) molestos para generar ingresos a los atacantes. El malware puede analizar los intereses del usuario realizando el seguimiento de los sitios web visitados. Luego puede enviar pop-ups publicitarios en relación con esos sitios. |

| Scareware | Incluye software de estafa que utiliza ingeniería social para sorprender o generar ansiedad ante una percepción de una amenaza. Generalmente, está dirigido a un usuario desprevenido e intenta convencerlo para infectar su computadora adoptando medidas falsas que solucionan las supuestas amenazas. |

| Phishing | Intenta convencer a las personas de divulgar información sensible. Algunos ejemplos incluyen recibir un correo electrónico del banco en el que se solicita divulgar números de cuenta y códigos PIN. |

| Rootkits | Se instala en un sistema que previamente estaba comprometido Una vez instalado, permanece oculto y proporciona acceso privilegiado para el atacante. |

Cabe mencionar que esta lista continuará creciendo con la evolución de internet. Siempre se desarrollará nuevo malware. Una meta muy importante de las operaciones de ciberseguridad consiste en conocer el malware nuevo y la manera de mitigarlo rápidamente.

14.1.9. Comportamientos comunes del malware

Los ciberdelincuentes modifican continuamente código de malware para cambiar la manera en que se propaga e infecta las computadoras. Sin embargo, la mayoría produce síntomas similares que pueden detectarse mediante el monitoreo de los registros (logs) de red y de dispositivos.

Con frecuencia, las computadoras infectadas con malware manifiestan uno o más de los siguientes síntomas:

- Aparecen archivos, programas o iconos del escritorio extraños

- Los programas antivirus y firewall se apagan o sus ajustes se reconfiguran

- La pantalla de la computadora se detiene o el sistema deja de funcionar

- Se envían mensajes de correo electrónico espontáneos a su lista de contactos sin su conocimiento

- Se modifican o eliminan archivos

- Se intensifica el uso de la CPU o de la memoria

- Hay problemas para conectarse a redes

- Se reduce la velocidad de la computadora o del web browser.

- Se ejecutan procesos o servicios desconocidos

- Puertos TCP o UDP desconocidos abiertos

- Se efectúan conexiones a hosts en Internet sin que el usuario las realice

- La computadora se comporta de manera extraña

Nota: Esta lista no enumera todos lo síntomas que provoca el malware.

14.1.11. Práctica de laboratorio: Anatomía del malware

En esta práctica de laboratorio, se investigarán y analizarán algunos tipos de malware recientes.

14.2. Ataques de red comunes: Reconocimiento, Acceso, e Ingeniería Social

14.2.1. Tipos de ataques a redes

El malware es un medio para entregar una carga útil. Cuando se entrega e instala, la carga útil puede utilizarse para causar una variedad de ataques relacionados con la red desde el interior. Los atacantes también pueden atacar la red desde el exterior.

¿Por qué los atacantes atacan las redes? Hay muchos motivos, entre ellos, dinero, codicia, venganza o creencias políticas, religiosas o sociológicas. Los profesionales de seguridad de la red deben comprender los tipos de ataques utilizados para contrarrestar estas amenazas y garantizar la seguridad de la red LAN.

Para mitigar los ataques, primero es útil clasificar los diferentes tipos de ataques. Al hacerlo, es posible abordar los ataques por tipo, en lugar de cada ataque individualmente.

Aunque no hay ningún método estandarizado para clasificar los ataques de red, el método utilizado en este curso clasifica los ataques en tres grandes categorías.

- Ataques de reconocimiento

- Ataques con acceso

- Ataques de DoS

14.2.2. Ataques de reconocimiento

El reconocimiento se conoce como recopilación de información. Equivale a un ladrón que sondea un barrio de puerta a puerta simulando vender algo. Lo que realmente está haciendo el ladrón es buscar casas vulnerables para robar, como viviendas desocupadas, residencias con puertas o ventanas fáciles de abrir, y los hogares sin sistemas de seguridad o cámaras de seguridad.

Los atacantes utilizan ataques de sondeo para realizar la detección no autorizada y el análisis de sistemas, servicios o vulnerabilidades. Los ataques de sondeo preceden los ataques de acceso o ataques DoS.

En la tabla se describen algunas de las técnicas utilizadas por los atacantes para realizar ataques de sondeo.

| Técnica | Descripción |

|---|---|

| Realice una consulta de información de un objetivo | El atacante está buscando información inicial sobre un objetivo. Se pueden usar varias herramientas, incluida la búsqueda de Google, páginas web de organizaciones, whois y más. |

| Inicie un barrido de ping de la red de destino | La consulta de información generalmente revela la dirección de red del objetivo. El atacante ahora puede iniciar un barrido de ping para determinar cuál dirección IP está activa. |

| Inicie un análisis de puertos de las direcciones IP activas | Esto se utiliza para determinar qué puertos o servicios están disponibles. Algunos ejemplos de escáneres de puertos incluyen Nmap, SuperScan, Angry IP Scanner y NetScan Tools. |

| Ejecute escáneres de vulnerabilidades | Útil para consultar los puertos identificados para determinar el tipo y la versión de la aplicación y el sistema operativo que el host está ejecutando. Algunos ejemplos de herramientas incluyen: Nipper, Secunia PSI, Core Impact, Nessus v6, SAINT, y Open VAS |

| Ejecute herramientas de ataque | El atacante ahora intenta descubrir servicios vulnerables que pueden ser explotados. Una variedad de herramientas de explotación de vulnerabilidades existen, incluyendo: Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit y Netsparker. |

Haga clic en cada botón para ver el progreso de un ataque de reconocimiento desde la recopilación de información, el barrido de ping y el escaneo de puertos.

- Recopilaciones de Información en Internet

- Realización de barridos de ping

- Realización de escaneos de puerto

14.2.3. Video: Ataques de reconocimiento

14.2.4. Ataques de acceso

Los ataques de acceso aprovechan vulnerabilidades conocidas en servicios de autenticación, servicios FTP y servicios web. El propósito de este tipo de ataques es obtener acceso a cuentas web, bases de datos confidenciales, y cualquier otro tipo de información sensible.

Los atacantes usan ataques de acceso en dispositivos de red y computadoras para extraer datos, obtener acceso o escalar privilegios de acceso al estado de administrador.

Ataques de contraseña

En un ataque de contraseña, el atacante intenta descubrir contraseñas críticas del sistema utilizando varios métodos. Los ataques de contraseña son muy comunes y pueden iniciarse utilizando una variedad de herramientas para descifrar contraseñas.

Ataques de suplantación de identidad (spoofing)

En los ataques de suplantación de identidad, el dispositivo del atacante intenta hacerse pasar por otro dispositivo, falsificando datos. Los ataques comunes de suplantación de identidad incluyen Suplantación de dirección IP, Suplantación de MAC y Suplantación de DHCP. Estos ataques de suplantación se analizarán con más detalle más adelante en este módulo

Otros tipos de ataques de acceso son:

- Explotaciones de confianzas

- Redireccionamiento de puertos

- Ataques de hombre en el medio.

- Ataques de desbordamiento de búfer

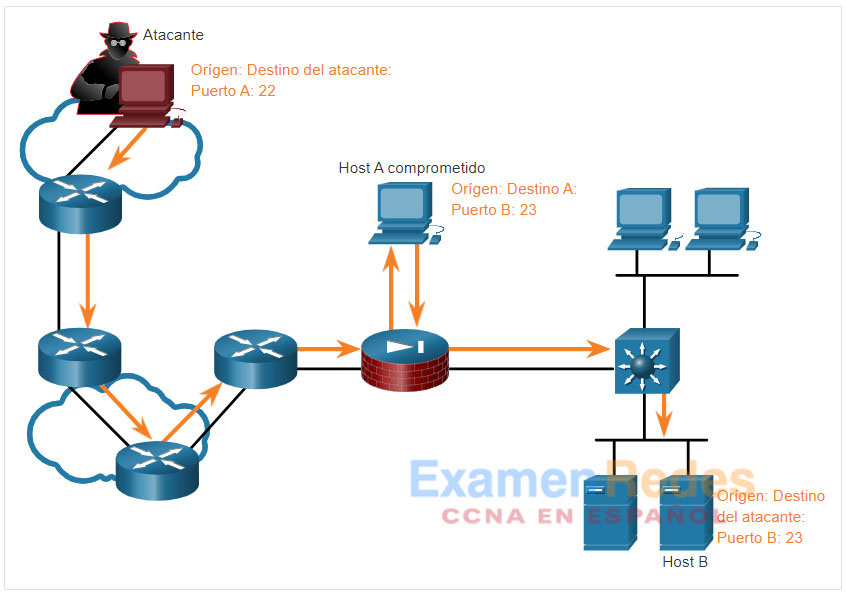

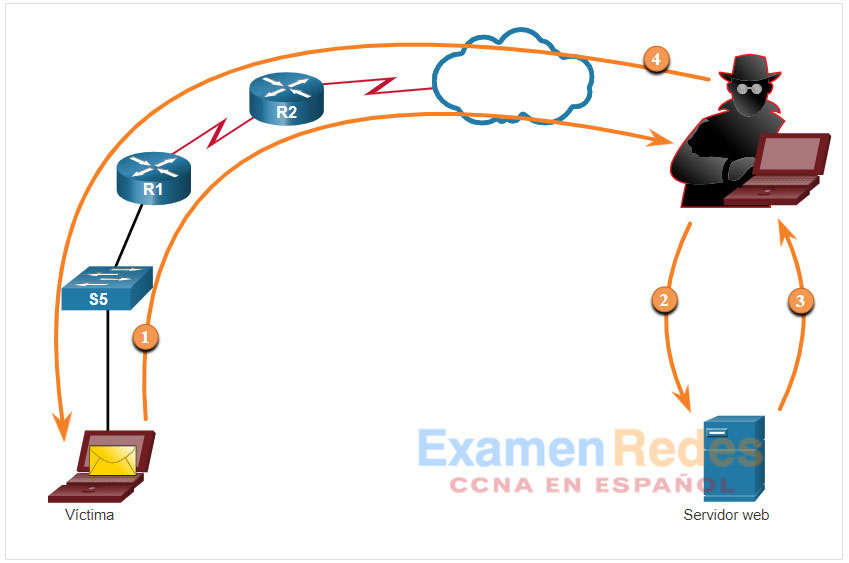

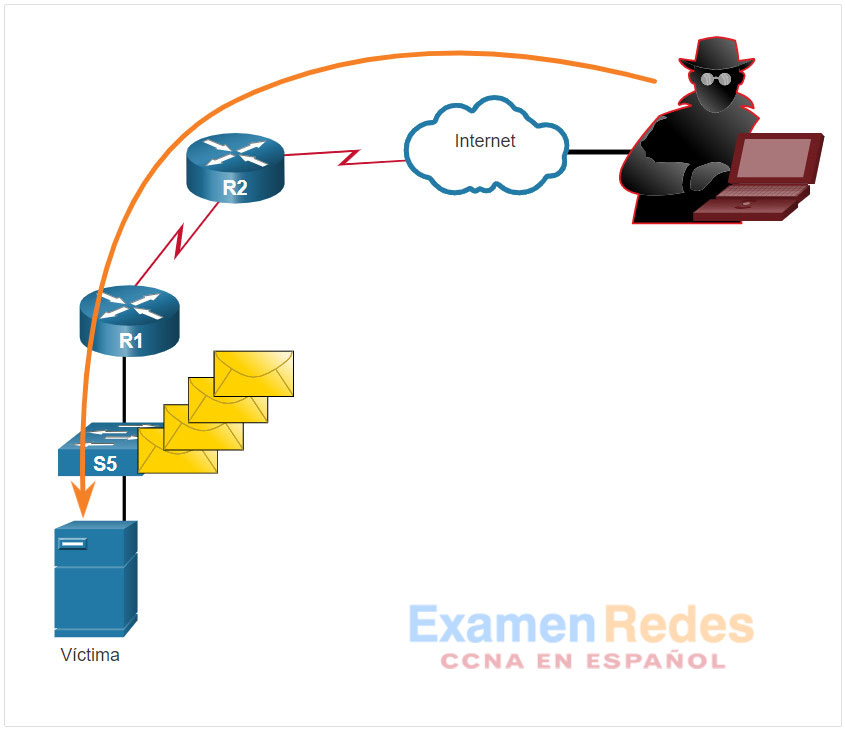

Haga clic en cada botón para ver una ilustración y una explicación de estos tipos de ataques de acceso.

- Ejemplo de explotación de confianzas.

- Ejemplo de redireccionamiento de puertos

- Ejemplo de ataque de hombre en el medio.

- Ataque de desbordamiento de búfer

14.2.5. Video: Ataques de acceso e Ingeniería Social

Ver el video para observar una demostración de algunos tipos de ataques de acceso y de ingeniería social.

14.2.6. Ataques de Ingeniería social

La Ingeniería social es un ataque de acceso que intenta manipular a las personas para que realicen acciones o divulguen información confidencial. Algunas técnicas de ingeniería social son presenciales, mientras que otras pueden ser por teléfono o Internet.

Los ingenieros sociales, a menudo, confían en la buena voluntad de ayudar que tienen las personas. También se aprovechan de las debilidades de los demás. Por ejemplo, un atacante puede llamar a un empleado autorizado por «un problema urgente que requiere acceso inmediato a la red». El atacante puede halagar al empleado, simular autoridad usando «técnicas de name-dropping» (usar nombres supuestamente importantes), o estimular la codicia del empleado.

La información sobre las técnicas de ingeniería social se muestra en la tabla.

| Ataques de ingeniería social | Descripción |

|---|---|

| Pretexto | Un atacante finge necesitar datos personales o financieros para confirmar la identidad del destinatario. |

| Phishing | El atacante envía un mensaje fraudulento que parece ser de una fuente legítima y confiable, para hacer que la víctima instale malware en su dispositivo o revele información personal o financiera. |

| Spear phishing | El atacante crea un ataque phishing dirigido específicamente a una persona u organización. |

| Spam | También conocido como correo basura, es correo electrónico no solicitado que suele contener enlaces nocivos, malware o información engañosa. |

| Algo por algo | Algunas veces se le llama «Quid pro quo», y es cuando un atacante solicita información personal a cambio de algo como, por ejemplo, un obsequio. |

| Baiting (carnada) | Un atacante deja deliberadamente una unidad de memoria (flash) infectada con malware en un sitio público. Una víctima encuentra la unidad, la coloca en su equipo portátil y sin darse cuenta instala malware. |

| Suplantación de identidad (Impersonation) | En este tipo de ataque, el atacante pretende ser alguien mas para ganarse la confianza de la víctima. |

| Tailgating (infiltración) | Es un tipo de ataque presencial en el cual el atacante sigue muy de cerca a una persona autorizada para poder acceder a un área protegida. |

| Shoulder surfing | Esto sucede cuando un atacante mira disimuladamente sobre el hombro de alguien, con el fin de robar sus contraseñas u cualquier otro tipo de información. |

| Hurgar en la basura | Este corresponde a un tipo de ataque donde el atacante hurga entre la basura en busca de obtener documentos confidenciales. |

El Social Engineer Toolkit (SET) fue diseñado para ayudar a los hackers de sombrero blanco y a otros profesionales de seguridad de red a crear ataques de ingeniería social para poner a prueba sus propias redes. Es un conjunto de herramientas basadas en menús que ayudan a lanzar ataques de ingeniería social. El SET es sólo para fines educativos. Está disponible gratuitamente en Internet.

Las empresas deben capacitar y educar a sus usuarios sobre los riesgos de la ingeniería social, y desarrollar estrategias para validar las identidades por teléfono, por correo electrónico o en persona.

En la figura, se presentan las prácticas recomendadas que deben seguir todos los usuarios.

Prácticas recomendadas de protección de ingeniería social

14.2.7. Fortalecer el eslabón más débil

La ciberseguridad es tan sólida como su eslabón más débil. Desde que las computadoras y otros dispositivos conectados a la Internet se convirtieron en una parte esencial de nuestras vidas, ya no parecen ser nuevos ni diferentes Las personas se han acostumbrado mucho al usar estos dispositivos y raramente piensan en la seguridad de red. El eslabón más débil de la ciberseguridad puede ser el personal de una organización, con la ingeniería social como la amenaza de seguridad principal. Debido a esto, una de las medidas de seguridad más eficaces que puede tomar una organización es capacitar a su personal y crear una “cultura de la seguridad”.

14.2.8. Práctica de laboratorio: Ingeniería social

En esta práctica de laboratorio, investigaremos ejemplos de ingeniería social , e identificaremos formas de reconocerla y evitarla.

14.3. Ataques de red: Denegación de Servicios, Desbordamientos de búfer y Evasión

14.3.1. Video: Ataques de Denegación de Servicios

Ver el vídeo para obtener información acerca de los ataques de Denegación de Servicios.

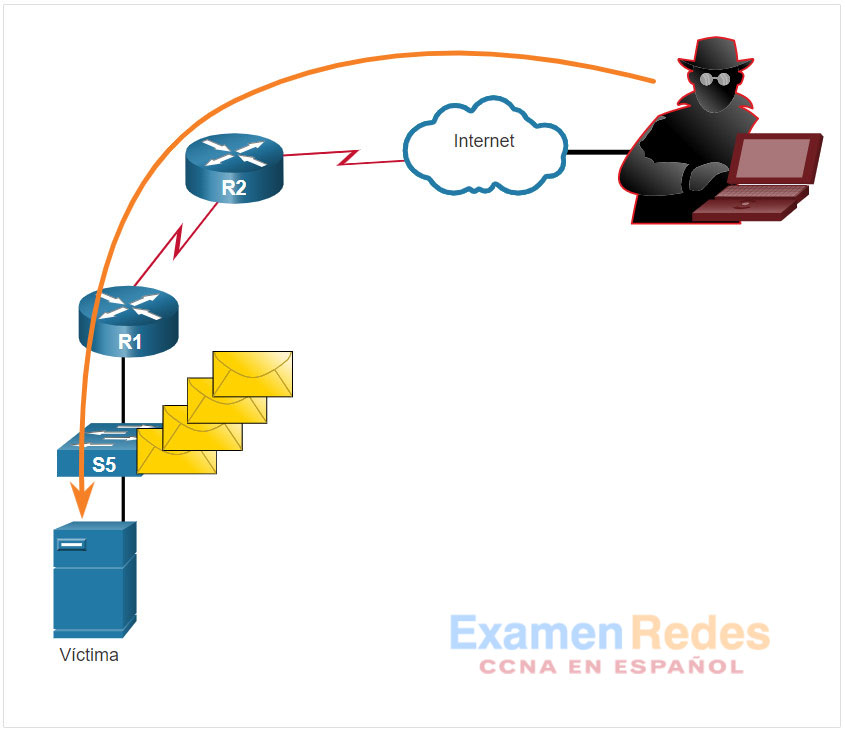

14.3.2. Ataques DoS y DDoS

Un ataque de Denegación de Servicios (DoS, siglas en inglés) crea algún tipo de interrupción de los servicios de red para usuarios, dispositivos o aplicaciones. Existen dos tipos principales de ataques DoS:

- Sobrecarga de tráfico: El atacante envía una inmensa cantidad de datos a una velocidad que la red, el host o la aplicación no puede manejar. Esto hace que los tiempos de transmisión y respuesta disminuyan. También puede detener un dispositivo o servicio.

- Paquetes Maliciosos Formateados: Esto sucede cuando se envía un paquete malicioso formateado a un host o una aplicación y el receptor no puede manejarlo. Esto hace que el dispositivo receptor se ejecute muy lentamente o se detenga.

Haga clic en cada botón para ver una ilustración y una explicación de los ataques DoS y DDoS.

- Ataque DoS

- Ataque de DDoS

Haga clic en el botón play de la figura para ver una animación de un ataque DoS.

Haga clic en Reproducir en la figura para ver las animaciones de un ataque DDoS.

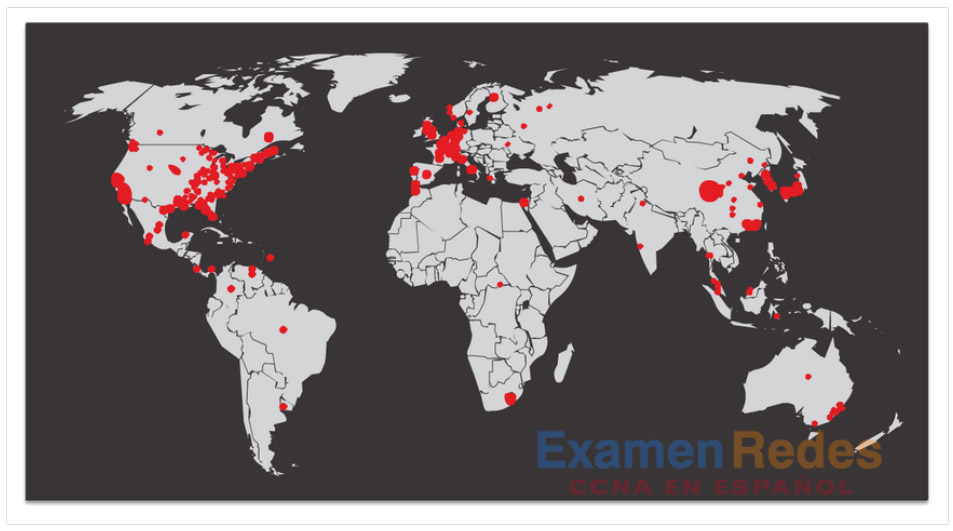

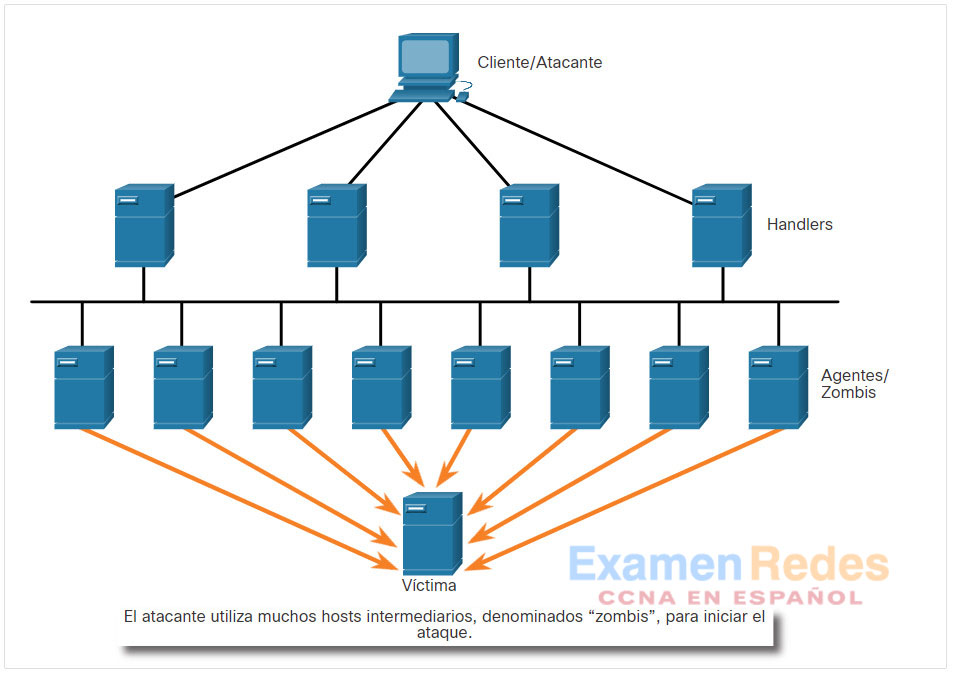

14.3.3. Componentes de los ataques DDoS

Si los atacantes logran comprometer muchos hosts, pueden realizar un ataque de Denegación de Servicios Distribuida (DDoS, siglas en inglés). Los ataques DDoS son similares en propósito a los ataques de DoS, salvo que un ataque de DDoS tiene mayor magnitud, ya que se origina a partir de varias fuentes coordinadas, como se ve en la figura. Un ataque de DDoS puede provenir de cientos o miles de fuentes, como los ataques de DDoS basados en IoT.

Los siguientes términos se utilizan para describir los componentes de un ataque DDoS:

| Componente | Descripción |

|---|---|

| Zombis | Hace referencia a un grupo de hosts que han sido comprometidos (osea, agentes). Estos hosts ejecutan código malicioso llamado «robots» o «bots». El malware zombi intenta de manera constante autopropagarse como un gusano informático. |

| Bots | Los bots son un tipo de malware diseñado específicamente para infectar a un host y comunicarse con un sistema handler (controlador). Los bots también pueden registrar las pulsaciones de teclas, obtener contraseñas, capturar y analizar paquetes y mucho más. |

| Botnet | Se refiere a un grupo de «zombis» que han sido infectados utilizando malware de auto propagación, osea, los bots que son manipulados por handlers. |

| Handlers (Controladores): | Se refiere a un servidor command-and-control (CnC o C2) maestro, el cual manipula a un grupo de «zombis». El creador de una botnet puede utilizar Internet Relay Chat (IRC) o un servidor web en el servidor C2 para controlar los zombis de manera remota. |

| Botmaster | Es el atacante que controla la Botnet y los handlers. |

Nota: Existe un mercado ilegal donde es posible comprar (y vender) botnets por una costo nominal. Esto provee a los atacantes con botnets o hosts infectados listos para lanzar un ataque DDoS en contra de un objetivo en particular.

14.3.4. Vídeo — Mirai Botnet

Mirai es un malware dirigido a dispositivos IoT configurados con información de inicio de sesión predeterminada. Las cámaras de circuito cerrado de televisión (CCTV) constituían la mayoría de los objetivos de Mirai. Usando un «ataque de diccionario» (probar cada palabra de un diccionario electrónico como contraseña) de fuerza bruta, Mirai ejecutó y obtuvo una lista de nombres de usuario y contraseñas predeterminados que eran ampliamente conocidos en Internet.

- root/default

- root/1111

- root/54321

- admin/admin1234

- admin1/password

- guest/12345

- tech/tech

- support/support

Después de obtener de manera exitosa el acceso, Mirai se dirigió a las utilidades BusyBox basadas en Linux que se ejecutaban en estos dispositivos. Estas utilidades se utilizaron para convertir los dispositivos en bots que podrían ser controlados remotamente como parte de una botnet. La botnet se utilizó entonces como parte de un ataque de Denegación de Servicios Distribuida (DDoS). En septiembre de 2016, una Mirai botnet de más de 152.000 cámaras CCTV y Grabadores de vídeo digitales (DVR) fue responsable del mayor ataque DDoS conocido hasta ese momento. Con un tráfico máximo de más de 1 Tb/s, derrumbó los servicios de hosting de una empresa de web hosting con sede en Francia.

En octubre de 2016, los servicios de Dyn, un proveedor de servicios de nombre de dominio (DNS, siglas en inglés), fueron atacados, causando cortes de Internet para millones de usuarios en Estados Unidos y Europa.

Reproduzca el vídeo para ver una demostración de cómo un ataque DDoS basado en botnet provoca que los servicios sean inhabilitados.

Nota: En diciembre de 2017, tres atacantes estadounidenses se declararon culpables de conspirar para «llevar a cabo ataques DDoS contra sitios web y empresas de web hosting ubicadas en los Estados Unidos y en el extranjero.» Los tres delincuentes enfrentan hasta 10 años de prisión y $250.000 dólares en multas.

14.3.5. Ataque de desbordamiento de búfer

El objetivo de un atacante cuando utiliza un ataque DoS de desbordamiento de búfer es encontrar una falla de sistema relacionada con la memoria en un servidor y aprovecharla. Sobrecargar la memoria búfer con valores imprevistos suele interrumpir el funcionamiento del sistema, creando así un ataque DoS.

Por ejemplo, un atacante ingresa datos mayores que lo que soporta la aplicación que se ejecuta en un servidor. La aplicación acepta la gran cantidad de datos y los almacena en la memoria. Como resultado, puede consumir la memoria búfer atacada, y potencialmente, sobrescribir la memoria adyacente, lo que puede terminar dañando el sistema e interrumpiendo su funcionamiento.

Uno de los primeros ejemplos del uso de paquetes mal formados fue el «Ping of Death» (Ping de la muerte) Durante este ataque (ya obsoleto), el atacante enviaba un ping de la muerte, que era una solicitud de eco en un paquete IP, la cual era superior al tamaño de paquete máximo de 65 535 bytes. El host receptor no era capaz de manejar un paquete de ese tamaño , y por lo tanto, dejaba de funcionar.

Sin embargo, los ataques de desbordamiento de búfer continúan evolucionando. Por ejemplo, hace poco se detectó una vulnerabilidad a un ataque de Denegación de Servicios remoto en Microsoft Windows 10. Más específicamente, un atacante creó código malicioso para tener acceso a la memoria fuera del ámbito. Cuando el proceso AHCACHE.SYS de Windows tiene acceso a este código, se intenta provocar una interrupción del sistema, denegándole el servicio al usuario. Busque en Internet «TALOS-2016-0191 blog» para ir al sitio web de inteligencia de amenazas de Cisco Talos y leer una descripción de dicho ataque.

Nota: Se calcula que un tercio de los ataques maliciosos son el resultado de desbordamientos de búfer.

14.3.6. Métodos de evasión

Los atacantes aprendieron ya hace mucho tiempo que “ocultarse equivale a prosperar”. Esto significa que los métodos de ataque y malware son más eficaces cuando nadie los detecta. Por esto, muchos de los ataques utilizan técnicas de evasión sigilosas para disfrazar una payload (carga dañina) de ataque. Su objetivo es, evitar su detección mediante la evasión de las defensas de red y de hosts.

Algunos de los métodos de evasión utilizados por los atacantes incluyen los siguientes:

| Método de evasión | Descripción |

|---|---|

| Encriptación y tunelizado | Esta técnica de evasión utiliza tunnelling (tunelizado) para ocultarse, o métodos de encriptación para codificar, archivos de malware. Esto dificulta que muchas técnicas de detección de seguridad detecten e identifiquen el malware. El tunnelling puede significar ocultar datos robados dentro de paquetes legítimos. |

| Agotamiento de recursos | Está técnica de evasión mantiene al host demasiado ocupado como para usar correctamente las técnicas de detección de seguridad. |

| Fragmentación del tráfico | Está técnica de evasión divide un payload (carga dañina) maliciosa en paquetes más pequeños para evadir la detección de seguridad de red. Después de que los paquetes fragmentados evaden el sistema de detección de seguridad, el malware vuelve a armarse y puede comenzar a enviar datos confidenciales fuera de la red. |

| Protocol-level misinterpretation (malinterpretación a nivel de protocolos) | Está técnica de evasión es utilizada cuando las defensas de una red no manejan adecuadamente las características de una PDU, como un valor de checksum o de TTL. Esto puede hacer que un firewall ignore los paquetes que debería comprobar. |

| Sustitución de tráfico | En está técnica de evasión, el atacante intenta engañar al IPS sobrecargando los datos en la payload. Esto se hace mediante la codificación en un formato diferente. Por ejemplo, el atacante puede utilizar tráfico codificado en Unicode en lugar de ASCII. El IPS no reconoce el verdadero significado de los datos, pero el sistema objetivo puede leerlos. |

| Inserción de tráfico | Es similar a la sustitución de tráfico, pero el atacante inserta bytes extra de datos en una secuencia maliciosa de datos. Las reglas del IPS no detectan datos maliciosos y se autoriza la secuencia completa de los datos. |

| Pivoting | Está técnica supone que el atacante ya se apoderó de un host interno y quiere ampliar todavía más su acceso a la red atacada. Un ejemplo es un atacante que obtiene acceso a la contraseña de administrador en un host del que se apoderó e intenta iniciar sesión en otro host utilizando las mismas credenciales. |

| Rootkits | Un rootkit es una herramienta de ataque compleja que utilizan los atacantes experimentados. Se integra en los niveles inferiores del sistema operativo. Cuando un programa intenta enumerar archivos, procesos o conexiones de red, el rootkit presenta una versión depurada del resultado y elimina cualquier dato incriminatorio. El rootkit pretende ocultar totalmente las actividades del atacante en el sistema local. |

| Proxys | El tráfico de red se puede redirigir a través de sistemas intermedios para ocultar el destino final de los datos robados. De esta manera, los CnC conocidos no pueden ser bloqueados por una empresa porque el destino del proxy parece benigno. Además, si se roban datos, el destino de los datos robados se puede distribuir entre muchos proxys, sin llamar la atención, ya que un único destino desconocido sirve como destino para grandes cantidades de tráfico de red. |

Todo el tiempo se desarrollan nuevos métodos de ataque. El personal de seguridad de la red debe estar al tanto de los métodos de ataque más recientes para poder detectarlos.

14.4. Amenazas y ataques comunes, Resumen

14.4.1. ¿Qué aprendimos en este módulo?

Malware

Malware es la abreviatura de software malicioso o código malicioso. Los atacantes frecuentemente intentan engañar a los usuarios para que instalen malware para ayudar a explotar las vulnerabilidades de los terminales. A menudo, el software antimalware no se puede actualizar lo suficientemente rápido para detener nuevas amenazas. Los tres tipos más comunes de malware son los virus, los gusanos informáticos y los troyanos. Un virus es un tipo de malware que se propaga al introducir una copia de si mismo dentro de otro programa. La mayoría de los virus se propagan mediante memorias USB, CD, DVD, recursos compartidos en la red o mediante correo electrónico. Un troyano es un software que parece ser legítimo, pero que contiene código malicioso que aprovecha los privilegios del usuario que lo ejecuta. A menudo, los troyanos se encuentran en los juegos en línea. Los caballos de Troya suelen clasificarse según el daño que causan. Algunos tipos de troyanos son: de acceso remoto, envíos de datos, destructivos, proxy, FTP, desactivadores de software de seguridad, DoS y registradores de teclas. Los gusanos informáticos son similares a los virus, porque se replican y pueden causar el mismo tipo de daño. Los virus requieren de un programa host para ejecutarse. Los gusanos pueden ejecutarse por sí mismos. La mayoría de los gusanos se componen de tres componentes: activación de vulnerabilidad, mecanismo de propagación y carga dañina (payload). Actualmente, el malware dominante es el ransomware. Deniega el acceso al sistema informático infectado o a sus datos. Después de atacar, los ciberdelincuentes exigen dinero para liberar el sistema informático. Otros ejemplos de malware son spyware, adware, scareware, phishing, y rootkits.

Ataques de red comunes: Reconocimiento, Acceso, e Ingeniería Social

Los atacantes también pueden atacar la red desde el exterior. Para mitigar los ataques, es útil clasificar los diferentes tipos de ataques. Las tres categorías principales son los ataques de Reconocimiento, Acceso y DoS. El reconocimiento es recopilación de información. Los atacantes realizan detecciones y mapeos no autorizados de sistemas, servicios o vulnerabilidades. Los ataques de reconocimiento preceden a los ataques de acceso o a los ataques DoS. Algunas de las técnicas utilizadas son las siguientes: Consulta de información sobre el objetivo (en páginas como Google y Whois), barrido de ping en la red objetivo, escaneo de puertos en busca de direcciones IP activas, o la ejecución de escáneres de vulnerabilidades o herramientas de ataque. Los ataques de acceso aprovechan vulnerabilidades conocidas en servicios de autenticación, servicios FTP y servicios web. Estos ataques incluyen ataques de contraseña, ataques de suplantación de identidad, ataques de confianzas, redireccionamiento de puertos, ataques Man-in-the-middle, y ataques de desbordamiento de búfer. La Ingeniería social es un ataque de acceso que intenta manipular a las personas, para que realicen acciones inseguras o divulguen información confidencial. Algunos de estos ataques son: pretexting (pretextos elaborados), Phishing, «algo por algo», baiting, suplantación de identidad (impersonation) tailgating, shoulder surfing, y hurgamiento de basura.

Ataques de red: Denegación de Servicios, Desbordamientos de búfer, y Evasión

Un ataque de DoS da como resultado la interrupción de servicios de red a los usuarios, dispositivos o aplicaciones. Hay dos tipos principales: sobrecarga de tráfico y paquetes maliciosos formateados. Los ataques de DDoS son similares en objetivo a los ataques de DoS, salvo que un ataque de DDoS tiene mayor magnitud, ya que se origina a partir de varias fuentes coordinadas. Los siguientes términos se utilizan para describir los ataques DDoS: zombis, bots, botnet, handlers, y botmaster. Mirai es un malware que se dirige a los dispositivos IoT configurados con información de inicio de sesión predeterminada. Mirai usa un «ataque de diccionario» de fuerza bruta. Después de un acceso exitoso, Mirai se dirige a las utilidades BusyBox basadas en Linux que están diseñadas para estos dispositivos. El objetivo de un atacante cuando utiliza un ataque DoS de desbordamiento de búfer es encontrar una falla de sistema relacionada con la memoria en un servidor y aprovecharla. Sobrecargar la memoria intermedia con valores imprevistos suele interrumpir el funcionamiento del sistema, creando un ataque DoS. Muchos de los ataques utilizan técnicas de evasión sigilosas para disfrazar una carga dañina (payload). Algunos métodos de evasión son la encriptación y tunelling, el agotamiento de recursos, la fragmentación de tráfico, la interpretación malinterpretación a nivel de protocolo, la sustitución de tráfico, la inserción de tráfico, pivoting, rootkits y proxys.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes