Última actualización: diciembre 16, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 12 de CyberOps Preguntas y Respuestas Español

1. En un despacho legal se utiliza un host Linux como dispositivo de firewall para la red. El administrador de TI está agregando una regla al firewall iptables para impedir que los hosts internos se conecten a un dispositivo remoto que tiene la dirección IP 209.165.202.133. ¿Qué comando debe utilizar el administrador?

- iptables -I OUTPUT -p tcp -d 209.165.202.133 –dport 7777 -j DROP

- iptables -I FORWARD -p tcp -d 209.165.202.133 –dport 7777 -j DROP

- iptables -I PASS -p tcp -d 209.165.202.133 –dport 7777 -j DROP

- iptables -I INPUT -p tcp -d 209.165.202.133 –dport 7777 -j DROP

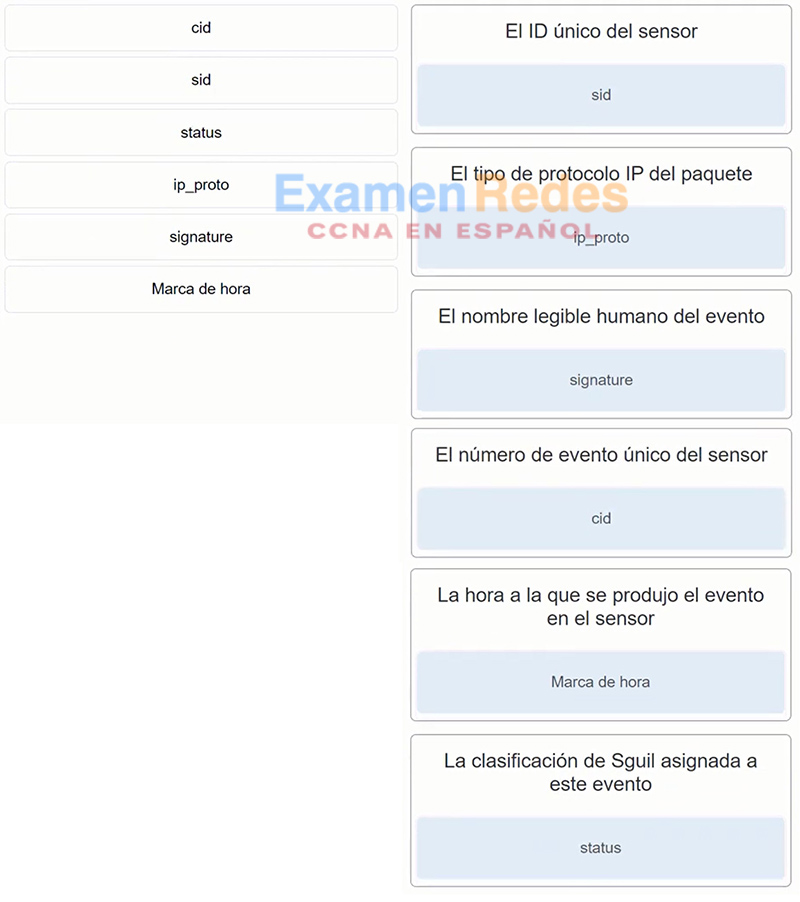

2. Una el campo en la tabla de eventos de Sguil con la descripción.

3. ¿Qué dos tipos de tráfico de red que no se puede leer podrían eliminarse de los datos recogidos por NSM? (Elija dos opciones).

- Tráfico SSL

- Tráfico de difusión

- Tráfico STP

- Tráfico IPsec

- Tráfico de actualizaciones de routing

4. ¿Cuáles son las tres funciones principales de Security Onion? (Elija tres opciones).

- Análisis de alertas

- Captura de paquete completo

- Planificación de continuidad de los negocios

- Contención de amenazas

- Detección de intrusiones

- Administración de dispositivos móviles

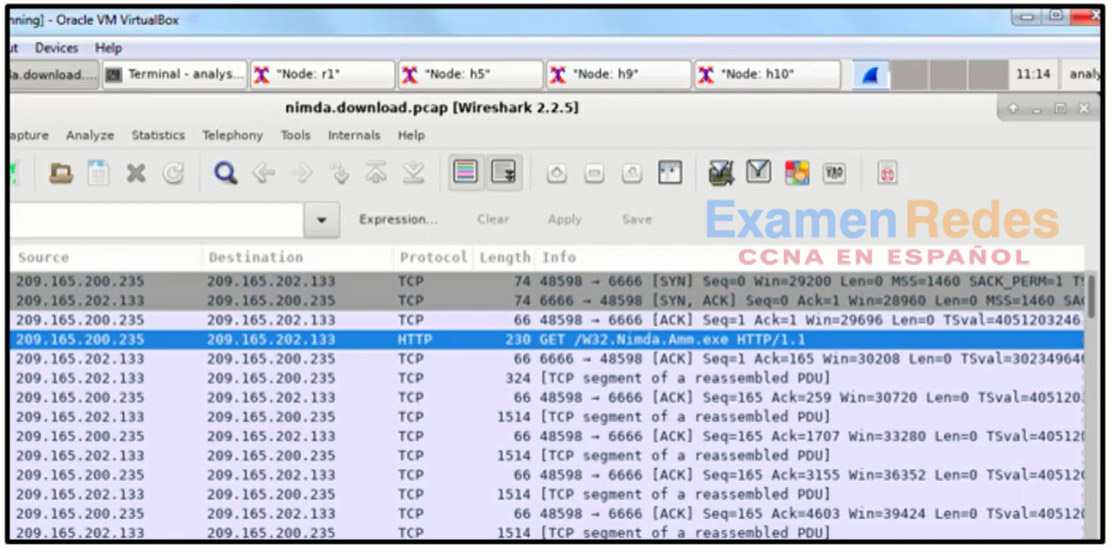

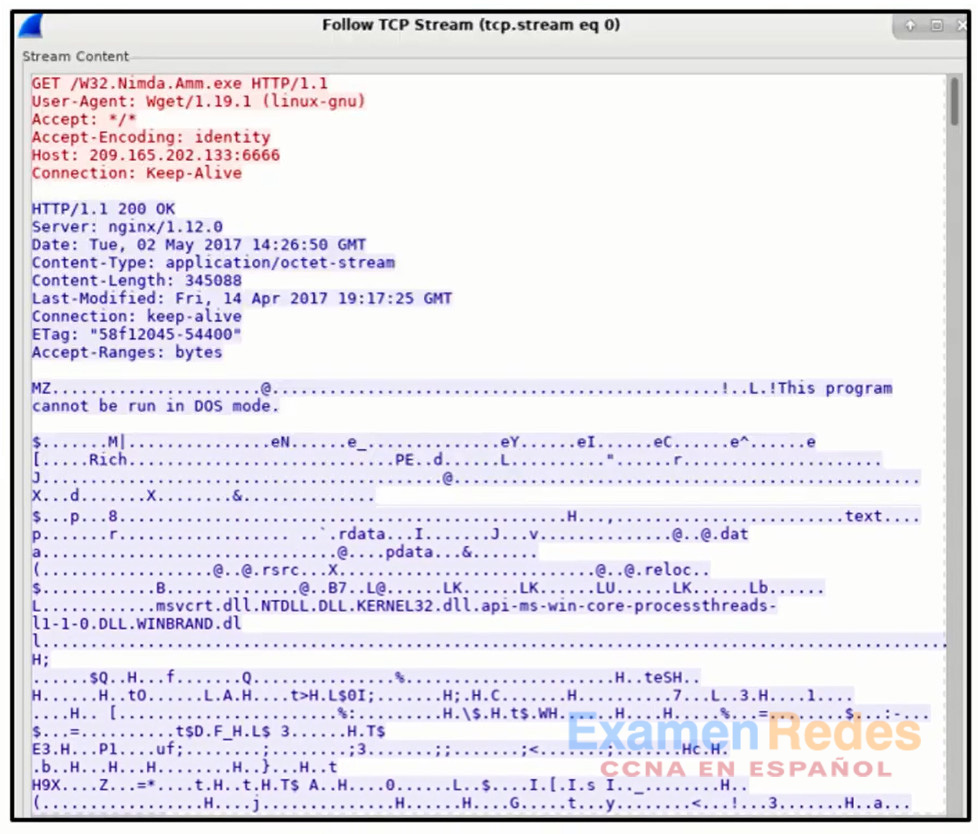

5. Consulte la ilustración. Un analista especializado en seguridad de la red está examinando los datos capturados con Wireshark. Las tramas capturadas indican que un host está descargando malware de un servidor. ¿Qué puerto de origen utiliza el host para solicitar la descarga?

- 1514

- 6666

- 48598

- 66

6. ¿Qué término se utiliza para describir el proceso de conversión de entradas de registros en un formato común?

- Normalización

- Clasificación

- Sistematización

- Estandarización

7. ¿Qué herramienta desarrollada por Cisco ofrece una consola interactiva que permite investigar el panorama de amenazas?

- Wireshark

- Sguil

- Snort

- Talos

8. ¿Qué uso se le da al valor de hash de archivos en las investigaciones de seguridad de la red?

- Ayuda a identificar las firmas de malware.

- Se utiliza como una clave para el cifrado.

- Se usa para decodificar archivos.

- Comprueba la confidencialidad de los archivos.

9. ¿Qué procedimiento debe evitarse en una investigación forense digital?

- Hacer una copia del disco duro.

- Reiniciar el sistema afectado después de la llegada.

- Recuperar los archivos eliminados.

- Garantizar el acceso fisico a la computadora que se está investigando.

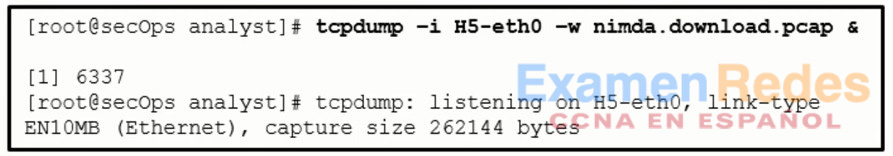

10. Consulte la ilustración. Un especialista en seguridad de la red emite el comando tcpdump para capturar eventos. ¿Qué función cumple el símbolo «&» en el comando?

- Le indica a la shell de Linux que muestre los datos capturados en la consola.

- Le indica a la shell de Linux que ejecute el proceso tcpdump de forma indefinida.

- Le indica a tcpdump que capture los datos que comienzan con el símbolo.

- Le indica a la shell de Linux que ejecute el proceso tcpdump en segundo plano.

11. El actor de una amenaza quebrantó satisfactoriamente el firewall de la red sin ser detectado por el sistema IDS. ¿Qué condición describe la falta de alerta?

- Negativo verdadero

- Falso negativo

- Positivo verdadero

- Falso positivo

- Por fecha y hora

- Por número de sensor

- Por frecuencia

- Por IP de origen

13. ¿Qué herramienta utilizaría un analista para iniciar una investigación de flujo de trabajo?

- Snort

- Sguil

- ELSA

- Bro

14. ¿Qué indica un ID de firma de Snort inferior a 3464?

- El SID fue creado por la comunidad de Snort y se mantiene en las reglas de la comunidad.

- El SID fue creado por los miembros de Emerging Threats.

- Se trata de una firma personalizada desarrollada por la organización para abordar las reglas observadas localmente.

- El SID fue creado por Sourcefire y distribuido de conformidad con un acuerdo de licencia GPL.

15. ¿Cómo interactúa un programa de aplicación con el sistema operativo?

- Enviando archivos

- Usando procesos

- Accediendo a BIOS o UEFI

- Haciendo llamadas a la API

- Los datos mostrados sufren interferencia.

- Los datos de la transacción están codificados con Base64.

- Los datos de la transacción están dañados.

- Los datos de la transacción constituyen un archivo binario.

17. ¿Qué herramienta incluida en Security Onion utiliza Snort para descargar automáticamente las nuevas reglas?

- ELSA

- PulledPork

- Wireshark

- Sguil

18. ¿Cuál de las siguientes herramientas vincula los registros de alerta directamente con la funcionalidad de búsqueda de Enterprise Log Search and Archive (ELSA)?

- Sguil

- CapME

- Snort

- Wireshark

19. Según el NIST, ¿qué paso en el proceso de informática forense digital consiste en obtener información relevante a partir de los datos?

- Examen

- Elaboración de informes

- Recopilación

- Análisis

- Recopilación– la identificación de posibles fuentes de datos forenses y la obtención, el manejo y el almacenamiento de esos datos

- Examen – evaluar y extraer información relevante de los datos recopilados. Esto puede implicar la descompresión o el descifrado de los datos.

- Análisis – sacar conclusiones a partir de los datos. Se deben documentar las características destacadas, como personas, lugares, horas y eventos, entre otras.

- Elaboración de informes – preparar y presentar la información resultante del análisis. La elaboración de informes debe ser imparcial y se deben ofrecer explicaciones alternativas si corresponde.

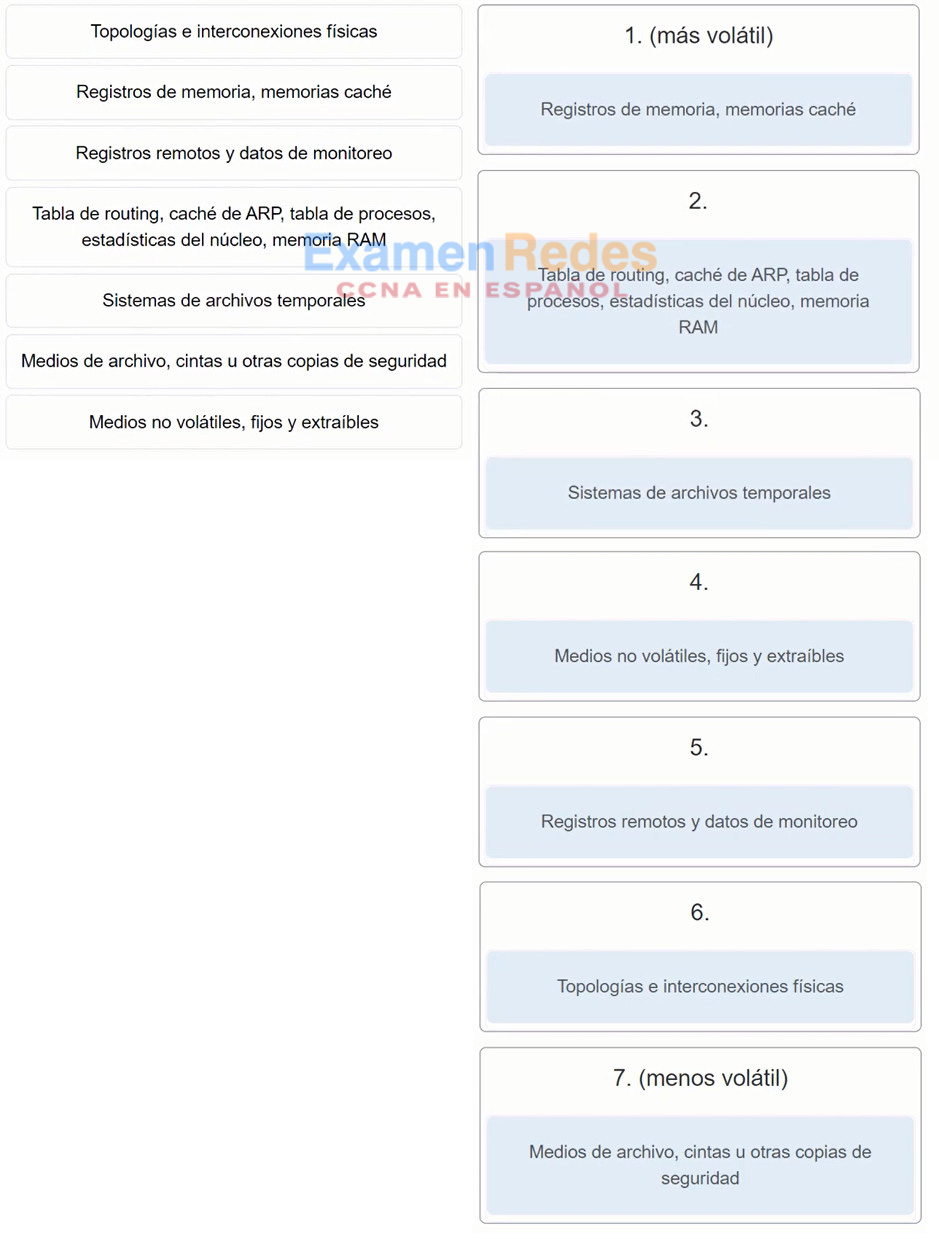

20. Coloque la prioridad de la recolección de pruebas de la más volátil a la menos volátil según lo definido por las pautas del IETF.

Explicación:

| Registros de memoria, memorias caché | 1. (más volátil) |

| Tabla de routing, caché de ARP, tabla de procesos, estadísticas del núcleo, memoria RAM | 2. |

| Sistemas de archivos temporales | 3. |

| Medios no volátiles, fijos y extraíbles | 4. |

| Registros remotos y datos de monitoreo | 5. |

| Topologías e interconexiones físicas | 6. |

| Medios de archivo, cintas u otras copias de seguridad | 7. (menos volátil) |

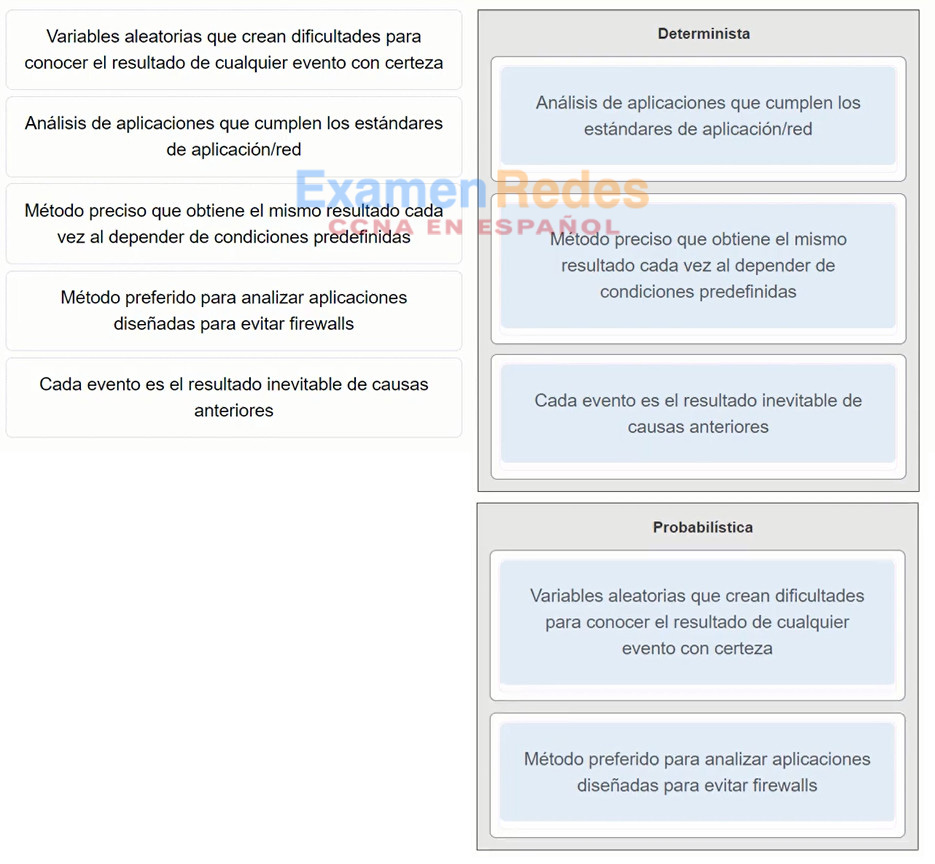

21. Una la característica con el método de análisis de seguridad.

22. Utilice la siguiente situación hipotética para responder las preguntas. Una compañía acaba de sufrir un incidente de ciberseguridad. Al parecer, los actores de la amenaza buscaban interrumpir el servicio de la red y utilizaron una herramienta de alteración en la seguridad común que inundó un servidor en particular de una gran cantidad de tráfico, y esto hizo que el servidor dejara de funcionar.

¿Cómo clasificaría a este tipo de actor de amenaza un analista certificado especializado en ciberseguridad?

- Hacktivista

- Aficionado

- Terrorista

- Patrocinado por el estado

El equipo de seguridad de esta compañía retiró el servidor comprometido y lo conservó con la alteración en la seguridad integrada. ¿Qué tipo de evidencia es esta?

- La mejor

- Confirmatoria

- Indirecta

- Clasificada

¿Qué tipo de ataque se lanzó?

- DoS

- DDoS

- Acceso

- Ingeniería social

¿Cuál sería la atribución de la amenaza en este caso?

- Determinar quién es responsable del ataque

- Evaluar los datos de alerta del servidor

- Obtener la evidencia más volátil

- Informar el incidente a las autoridades correspondientes

¿Cuáles son las tres herramientas comunes para aplicar este tipo de ataque? (Elija tres opciones).

- Ataque smurf

- Inundación SYN a TCP

- man-in-the-middle

- Barrido de ping

- Suplantación de DHCP, MAC e IP

- Desbordamiento del búfer

23. ¿Qué afirmación describe una característica de la marca de hora en Linux?

- Todos los dispositivos generan marcas de hora Unix y en lenguaje natural.

- Para las operaciones de suma y resta, es más fácil trabajar con las marcas de hora Unix.

- La marcas de hora en lenguaje natural miden los segundos transcurridos desde el 1 de enero de 1970.

- Las marcas de hora Unix son más fáciles de interpretar para los seres humanos.

24. ¿Qué tipo de evidencia respalda una afirmación basada en evidencia obtenida previamente?

- Evidencia indirecta

- Evidencia directa

- La mejor evidencia

- Evidencia confirmatoria

25. ¿Qué afirmación describe el estado tras el inicio de la VM de Security Onion?

- Snort está habilitado de forma predeterminada.

- SGUIL se habilita mediante el comando sudo sguil -e en el terminal.

- ELSA utiliza Pullpork como motor de búsqueda de código abierto.

- Awk se habilita mediante el comando sudo awk en el terminal.

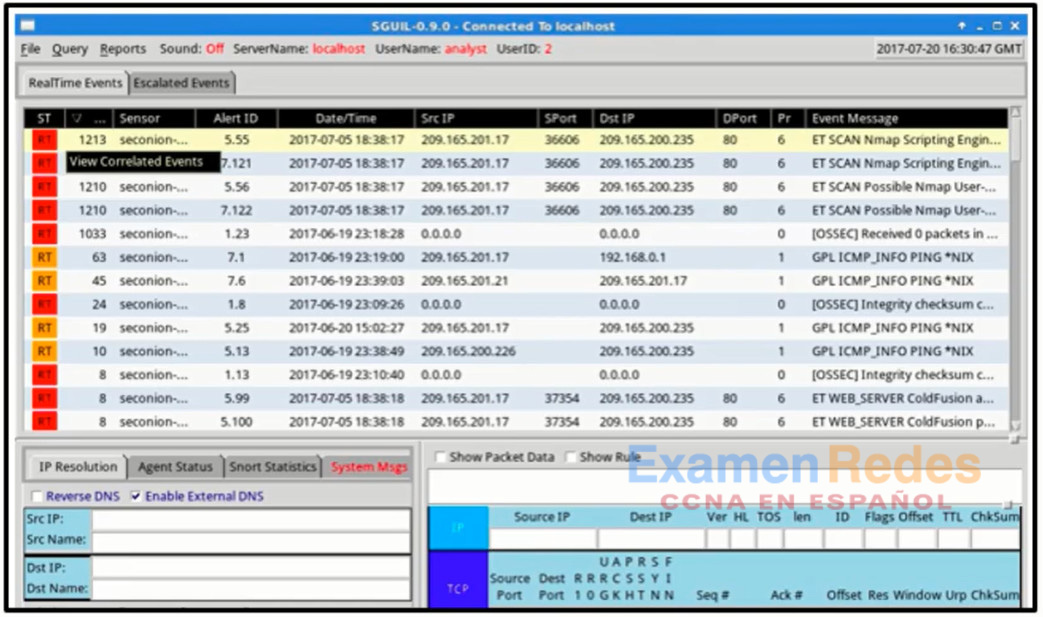

26. ¿Qué tres procedimientos ofrece Sguil a los analistas especializados en seguridad para ocuparse de las alertas? (Elija tres opciones).

- Correlacionar alertas similares en una sola línea.

- Fijar la caducidad de los falsos positivos.

- Escalar una alerta dudosa.

- Crear consultas con Query Builder.

- Clasificar los positivos verdaderos.

- Usar otras herramientas y fuentes de información.

27. ¿Cuál de las siguientes herramientas es un sistema de detección de intrusiones basado en host integrado en Security Onion?

- Snort

- ELSA

- OSSEC

- Sguil

28. ¿Cuáles son las dos cadenas que vinculará entre sí la expresión regular? (Elija dos opciones).

Nivel [^12]

- Nivel 1

- Nivel 3

- Nivel 4

- Nivel 12

- Nivel 2

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes