Última actualización: mayo 14, 2025

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 13 de CyberOps Preguntas y Respuestas Español

1. Cuando ocurre un ataque de seguridad, ¿qué dos enfoques deben adoptar los profesionales de seguridad para mitigar un sistema comprometido durante el paso «Acciones en objetivos» según lo define el modelo de eliminación cibernética? (Elija dos opciones).

- Reunir archivos y metadatos de malware para análisis futuros.

- Detectar exfiltración de datos, movimiento lateral y uso no autorizado de credenciales.

- Realizar análisis forense de terminales para una priorización rápida de las medidas por tomar.

- Capacitar a los desarrolladores web sobre cómo asegurar códigos.

- Desarrollar detecciones para el comportamiento de malware conocido.

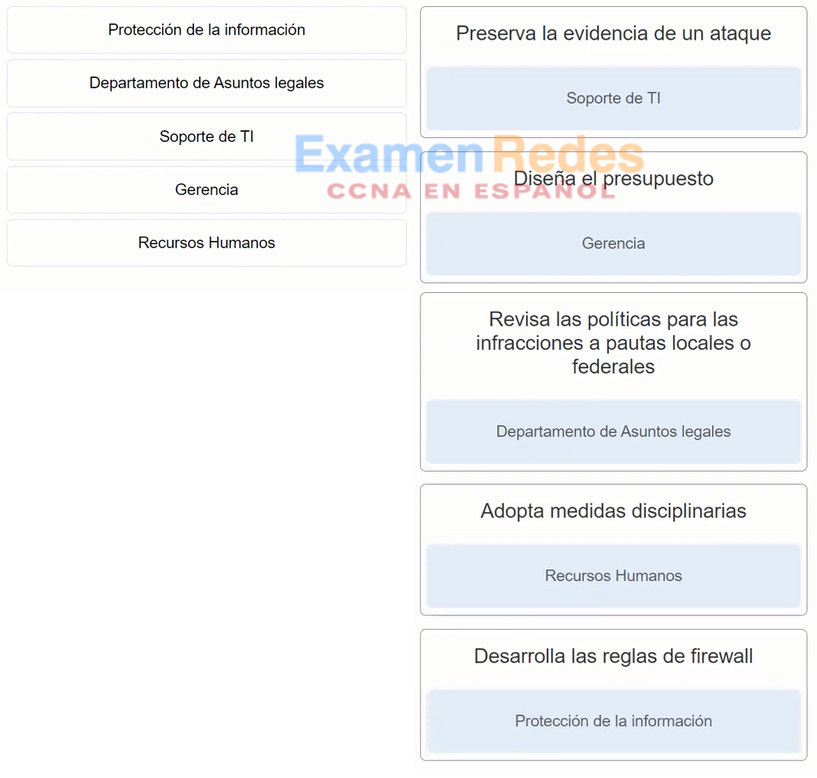

2. Una las partes interesadas en la respuesta ante los incidentes de NIST con su rol.

3. De acuerdo con la la información esbozada por la cadena de eliminación cibernética, ¿qué dos enfoques pueden ayudar a identificar amenazas de reconocimiento? (Elija dos opciones).

- Desarrollar cuaderno de estrategias para la detección de comportamientos del navegador.

- Saber los detalles de los servidores, las personas y los datos objetivo disponibles para el ataque.

- Analizar alertas de registros de acceso y datos de búsqueda históricos.

- Realizar un análisis de malware completo.

- Auditar terminales para determinar el origen del ataque con métodos forenses.

4. Después de la contención, ¿cuál es el primer paso para erradicar un ataque?

- Cambiar todas las contraseñas.

- Identificar todos los hosts que necesitan corrección.

- Celebrar reuniones para abordar los conocimientos adquiridos.

- Aplicar parche para todas las vulnerabilidades.

5. ¿Cuál es el objetivo de un ataque en la fase de instalación de la cadena de eliminación cibernética?

- Quebrar la vulnerabilidad y obtener el control del objetivo.

- Establecer el comando y control (CnC) con el sistema objetivo.

- Crear una puerta trasera al sistema objetivo para poder acceder a él en el futuro.

- Utilizar la información de la fase de reconocimiento para desarrollar un arma contra el objetivo.

6. ¿Qué término se utiliza en el modelo de diamante para el análisis de intrusiones para describir una herramienta que utiliza un actor de amenazas contra un sistema objetivo?

- capacidad

- infraestructura

- adversario

- armamentización

- Adversario – la parte responsable de la intrusión

- Capacidad – una herramienta o técnica que utiliza el adversario para atacar a la víctima

- Infraestructura – la ruta o rutas de red que utilizan los adversarios para establecer y mantener el comando y control de sus funcionalidades

- Víctima – el objetivo del ataque.

7. ¿Cuál es el objetivo del actor de una amenaza al establecer un canal de comunicación bidireccional entre el sistema objetivo y una infraestructura de CnC?

- Lanzar un ataque de desbordamiento del búfer

- Permitir que al actor de la amenaza emita comandos al software que se instala en el objetivo

- Robar ancho de banda de la red donde se encuentra el objetivo

- Enviar datos del usuario almacenados en el objetivo del actor de la amenaza

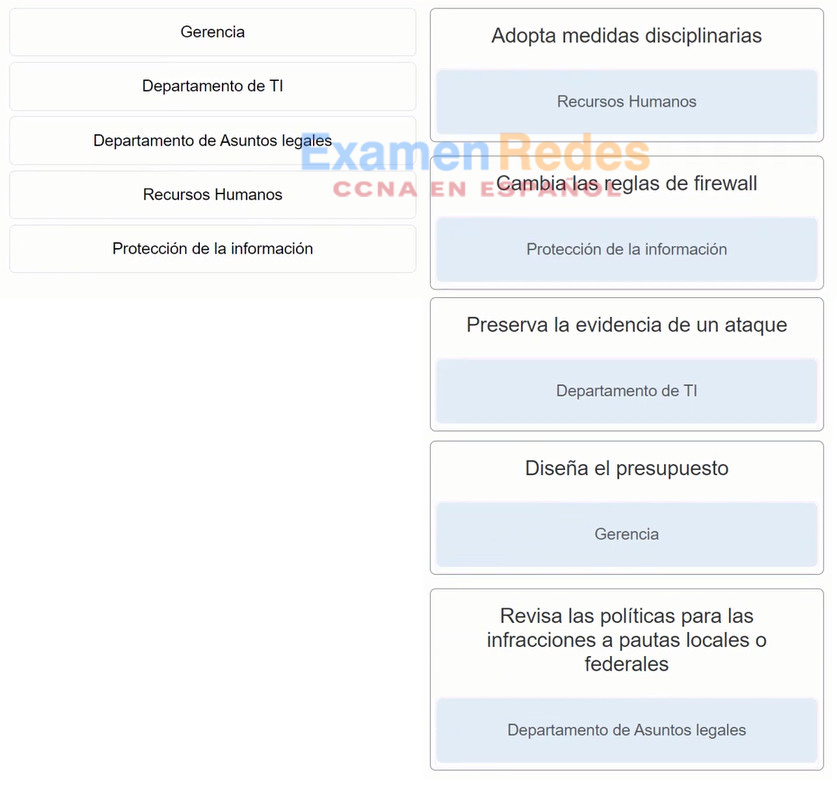

8. Una las partes interesadas en un incidente de seguridad con su rol.

9. Una escuela tiene un servidor web que utilizan principalmente los padres para ver eventos escolares, acceder a indicadores de desempeño del estudiante y comunicarse con los docentes. El administrador de red sospecha que se ha producido un evento relacionado con la seguridad y analiza qué medidas deben adoptarse.

El actor de una amenaza colocó malware en el servidor y, como consecuencia, el servidor está lento. El administrador de red encontró el malware y lo eliminó; también aplicó un parche al agujero de seguridad por donde el actor de la amenaza obtuvo acceso. El administrador de red no puede encontrar ningún otro problema de seguridad. ¿Qué etapa de la cadena de eliminación cibernética completó el actor de la amenaza?

- Aprovechamiento

- Instalación

- Acciones en objetivos

- Aplicación

- Comando y control y

Si el servidor web ejecuta Microsoft IIS, ¿qué herramienta de Windows utilizaría el administrador de red para ver los registros de acceso?

- Visor de eventos

- Comando net

- Administrador de tareas

- PowerShell

El administrador de red decide revisar alertas de servidor tras recibir informes sobre la lentitud de la red. El administrador confirma que una alerta fue un incidente de seguridad real. ¿De qué tipo de clasificación de alerta de seguridad se trataría?

- Falso negativo

- Falso positivo

- Positivo verdadero

- Negativo verdadero

El administrador de red cree que el actor de una amenaza utilizó una herramienta normalmente disponible para que el servidor funcione más lento. El administrador concluye que, sobre la base de la dirección IP de origen identificada en la alerta, el actor de la amenaza era probablemente uno de los estudiantes. ¿A qué clasificación de tipo de hacker pertenecería el estudiante?

- Sombrero gris

- Sombrero negro

- Sombrero rojo

- Sombrero blanco

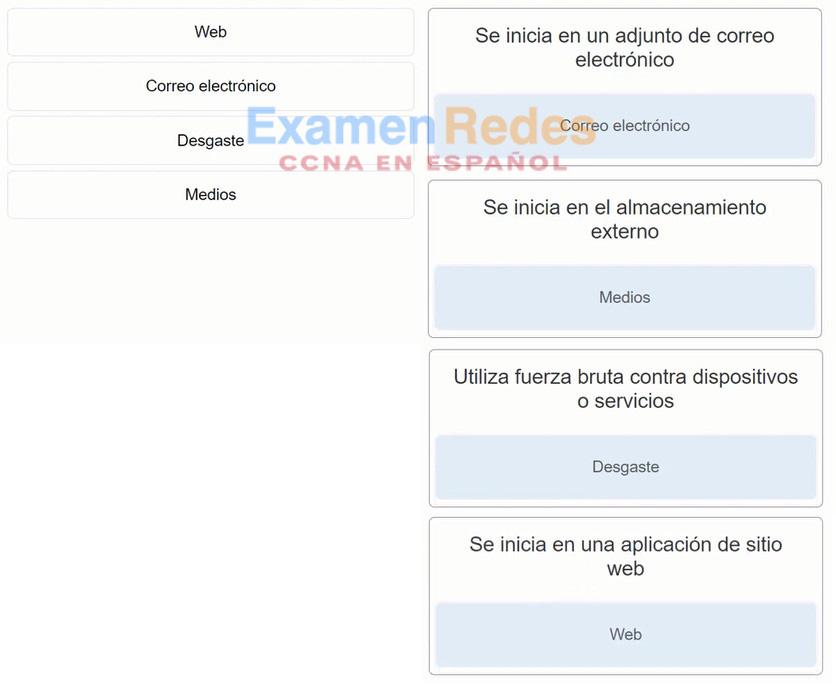

10. Una el vector de ataque con su descripción.

11. ¿Qué acción se debe incluir en un elemento del plan que es parte de una funcionalidad de respuesta ante los incidentes de seguridad informática (CSIRC)?

- Crear una estructura organizacional y definición de roles, responsabilidades y niveles de autoridad.

- Detallar cómo se deben manejar los incidentes de acuerdo con la misión y las funciones de la organización.

- Priorizar las clasificaciones de gravedad de los incidentes de seguridad.

- Desarrollar métricas para medir la funcionalidad de respuesta ante los incidentes y su eficacia.

12. ¿Qué medida se adopta en la fase posterior al incidente del ciclo de vida de la respuesta ante los incidentes de NIST?

- Documentar el manejo del incidente.

- Impartir capacitación en cómo el CSIRT debe responder ante un incidente.

- Implementar procedimientos para contener amenazas.

- Identificar y validar los incidentes.

13. El actor de una amenaza recopila información de los servidores web de una organización y busca información de contacto de los empleados. La información recopilada se utiliza para buscar información personal en Internet. ¿A qué fase de ataque pertenecen estas actividades según el modelo de cadena de eliminación cibernética?

- Aprovechamiento

- Armamentización

- Acción en objetivos

- Reconocimiento

- Analizar la ruta de la infraestructura utilizada para la entrega.

- Auditar terminales para determinar el origen del ataque con métodos forenses.

- Realizar un análisis de malware completo.

- Reunir archivos de registro web y de correo electrónico para una reconstrucción forense.

- Realizar capacitación de toma de conciencia de los empleados y pruebas de correo electrónico.

15. ¿Cuál es el propósito principal de los ataques realizados por el actor de una amenaza a través del arma aplicada a un objetivo durante la fase de ataque de cadena de eliminación cibernética?

- Lanzar un ataque DoS.

- Enviar un mensaje a un CnC controlado por el actor de la amenaza.

- Quebrar la vulnerabilidad y obtener el control del objetivo.

- Establecer una puerta trasera al sistema.

16. ¿Qué información recopila el CSIRT al determinar el alcance de un incidente de seguridad?

- La cantidad de tiempo y los recursos necesarios para manejar un incidente

- Las estrategias y los procedimientos utilizados para la contención del incidente

- Las redes, los sistemas y las aplicaciones afectadas por un incidente

- Los procesos utilizados para proteger las pruebas

17. Para asegurar que se mantenga la cadena de custodia, ¿qué tres elementos deben registrarse sobre la evidencia que se recopila y se analiza después de un incidente de seguridad? (Elija tres opciones).

- Números de serie y nombres de host de los dispositivos usados como evidencia

- Hora y fecha en que se recolectó la evidencia

- Magnitud de los daños ocasionados en los recursos y medios

- Vulnerabilidades aprovechadas en un ataque

- Ubicación de toda la evidencia

18. ¿Qué se define en el SOP de una funcionalidad de respuesta ante los incidentes de seguridad informática (CSIRC)?

- Los detalles sobre cómo manejar un incidente

- Los procedimientos que se llevan a cabo durante una respuesta ante los incidentes

- La guía para aumentar las funcionalidades de respuesta ante los incidentes

- Las métricas para medir las funcionalidades de respuesta ante los incidentes

19. ¿Qué metacaracterística en el modelo de diamante describe la información obtenida por el adversario?

- Dirección

- Metodología

- Resultados

- Recursos

20. ¿Qué elemento de nivel superior del esquema VERIS permitiría que una compañía registre los actores involucrados, las acciones que afectaron los recursos y el modo en que estos se vieron afectados?

- Seguimiento de incidentes

- Detección y respuesta

- Información demográfica de la víctima

- Descripción del incidente

21 ¿Qué esquema o modelo fue creado para compartir, de forma anónima, información de calidad sobre los eventos de seguridad a la comunidad de seguridad?

- CSIRT

- Cadena de eliminación cibernética

- Diamante

- VERIS

22. Según lo recomendado por NIST, ¿qué fin tiene el elemento de política en una funcionalidad de respuesta ante los incidentes de seguridad informática de una organización?

- Detallar cómo se deben manejar los incidentes de acuerdo con la misión y las funciones de la organización.

- Proporcionar métricas para medir la funcionalidad de respuesta ante los incidentes y su eficacia.

- Definir cómo los equipos de respuesta ante los incidentes se comunicarán con el resto de la organización y con otras organizaciones.

- Proporcionar una guía para perfeccionar la funcionalidad de respuesta ante los incidentes.

23. ¿Qué función desempeñan los equipos de proveedores en relación con CSIRT?

- Encargarse de los informes de los clientes sobre vulnerabilidades de seguridad.

- Proporcionar manejo de incidentes a otras organizaciones como un servicio con tarifa.

- Coordinar el manejo de incidentes a través de múltiples CSIRT.

- Usar datos de muchas fuentes para determinar tendencias en las actividades de incidentes.

24. ¿Cuál es un beneficio de utilizar la base de datos de la comunidad de VERIS?

- Puede utilizarse para descubrir cómo otras organizaciones hicieron frente a un tipo particular de incidente de seguridad.

- Las compañías que pagan para contribuir y acceder a la base de datos están protegidas contra amenazas de seguridad.

- Puede utilizarse para descubrir el nombre de actores de amenazas conocidos.

- La base de datos se puede comprimir fácilmente.

25. ¿Qué función desempeña un equipo de respuesta ante emergencias informáticas?

- Coordinar el manejo de incidentes de seguridad a través de múltiples CSIRT.

- Recibir, revisar y responder ante incidentes de seguridad en una organización.

- Proporcionar estándares nacionales como un servicio con tarifa.

- Brindar conciencia en torno a la seguridad, mejores prácticas e información sobre vulnerabilidad en la seguridad a una población específica.

26. El actor de una amenaza ha identificado la potencial vulnerabilidad del servidor web de una organización y está diseñando un ataque. ¿Qué es lo que posiblemente hará el actor de la amenaza para construir un arma de ataque?

- Recopilar las credenciales de los desarrolladores y administradores del servidor web.

- Instalar un shell web en el servidor web para un acceso persistente.

- Obtener una herramienta automatizada para aplicar la carga útil de malware a través de la vulnerabilidad.

- Crear un punto de persistencia mediante la adición de servicios.

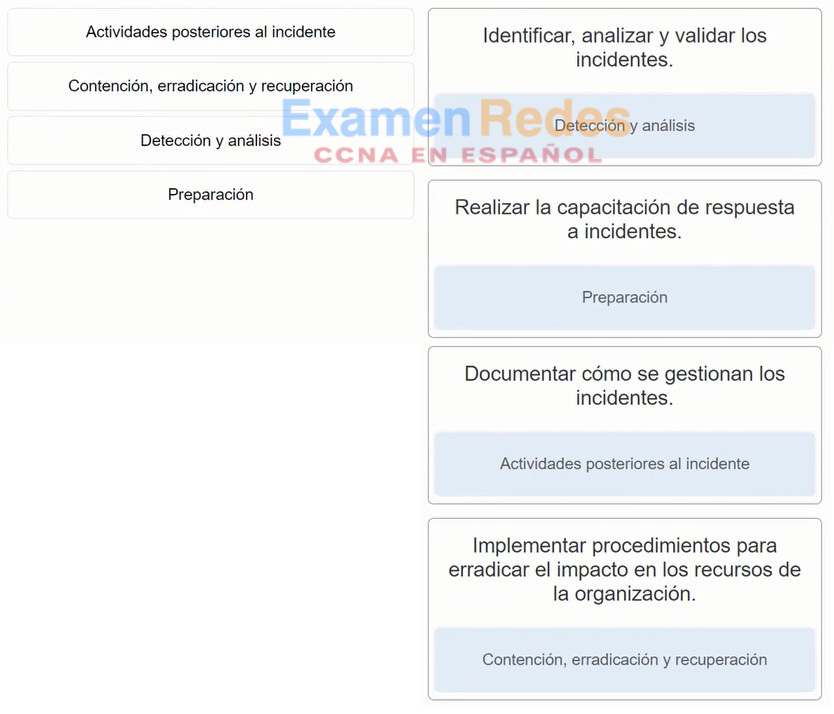

27. Una la fase de ciclo de vida de respuesta ante los incidentes de NIST con la descripción.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes